App-beheer voor voorwaardelijke toegang implementeren voor elke web-app met Okta als id-provider (IdP)

U kunt sessiebesturingselementen configureren in Microsoft Defender for Cloud Apps om te werken met elke web-app en elke niet-Microsoft IdP. In dit artikel wordt beschreven hoe u app-sessies van Okta naar Defender for Cloud Apps routert voor realtime sessiebesturingselementen.

In dit artikel gebruiken we de Salesforce-app als voorbeeld van een web-app die wordt geconfigureerd voor het gebruik van Defender for Cloud Apps sessiebesturingselementen.

Vereisten

Uw organisatie moet de volgende licenties hebben om app-beheer voor voorwaardelijke toegang te kunnen gebruiken:

- Een vooraf geconfigureerde Okta-tenant.

- Microsoft Defender for Cloud Apps

Een bestaande okta-configuratie voor eenmalige aanmelding voor de app met behulp van het SAML 2.0-verificatieprotocol

Sessiebesturingselementen configureren voor uw app met Okta als idP

Gebruik de volgende stappen om uw web-app-sessies van Okta naar Defender for Cloud Apps te routeren.

Opmerking

U kunt de SAML-gegevens voor eenmalige aanmelding van okta configureren met behulp van een van de volgende methoden:

- Optie 1: het SAML-metagegevensbestand van de app uploaden.

- Optie 2: handmatig de SAML-gegevens van de app opgeven.

In de volgende stappen gebruiken we optie 2.

Stap 1: de SAML-instellingen voor eenmalige aanmelding van uw app ophalen

Stap 2: Defender for Cloud Apps configureren met de SAML-gegevens van uw app

Stap 3: Een nieuwe configuratie voor een aangepaste Okta-toepassing en app maken voor eenmalige aanmelding

Stap 4: Defender for Cloud Apps configureren met de gegevens van de Okta-app

Stap 5: De configuratie van de aangepaste Okta-toepassing voltooien

Stap 6: De app-wijzigingen ophalen in Defender for Cloud Apps

Stap 7: de app-wijzigingen voltooien

Stap 8: voltooi de configuratie in Defender for Cloud Apps

Stap 1: de SAML-instellingen voor eenmalige aanmelding van uw app ophalen

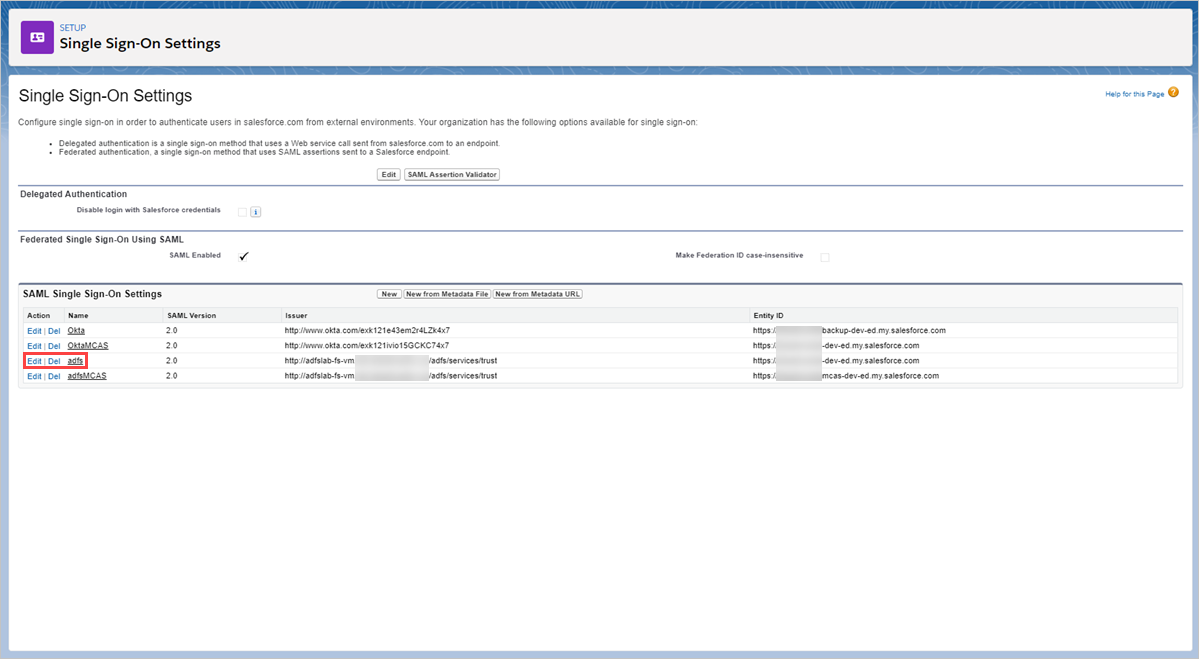

Blader in Salesforce naarInstellingen voor>identiteit>één Sign-On instellingen instellen>.

Klik onder Instellingen voor één Sign-On op de naam van uw bestaande Okta-configuratie.

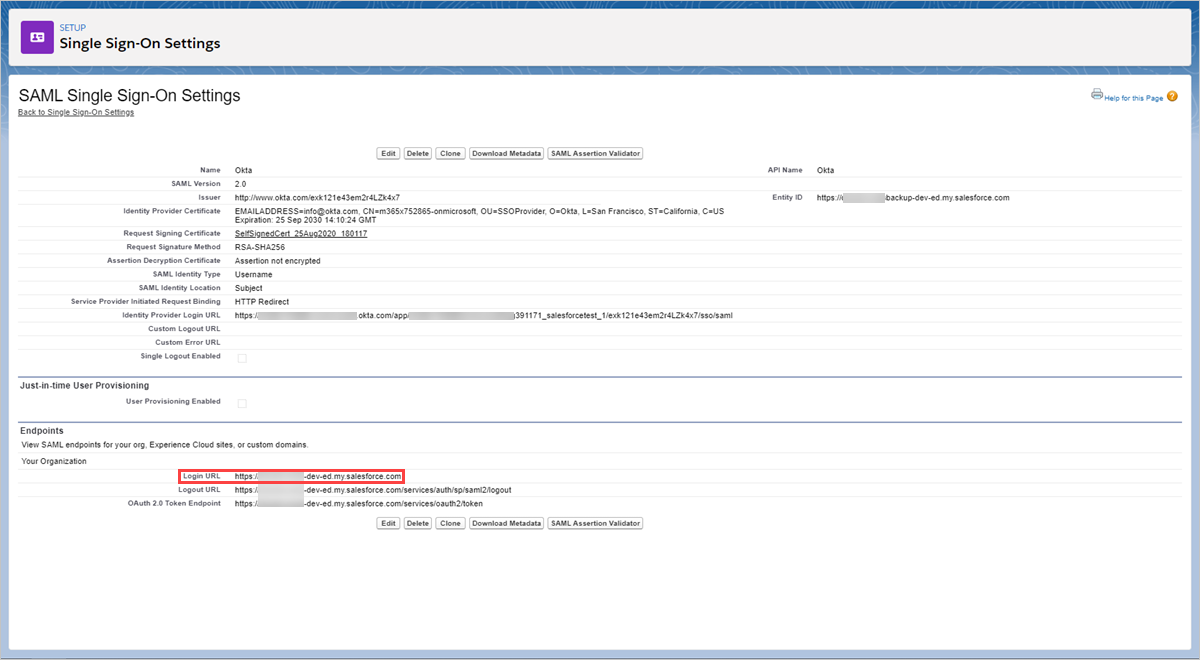

Noteer op de pagina SAML Single Sign-On Setting de Aanmeldings-URL van Salesforce. U hebt deze later nodig bij het configureren van Defender for Cloud Apps.

Opmerking

Als uw app een SAML-certificaat levert, downloadt u het certificaatbestand.

Stap 2: Defender for Cloud Apps configureren met de SAML-gegevens van uw app

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps.

Selecteer onder Verbonden apps de optie Apps voor app-beheer voor voorwaardelijke toegang.

Selecteer +Toevoegen, selecteer in het pop-upvenster de app die u wilt implementeren en selecteer vervolgens Wizard starten.

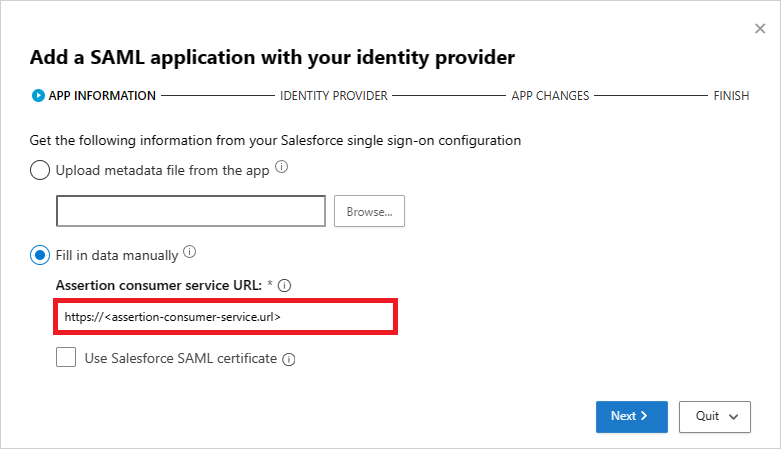

Selecteer op de pagina APP-INFORMATIE de optie Gegevens handmatig invullen, voer in de URL van de Assertion Consumer Service de Aanmeldings-URL van Salesforce in die u eerder hebt genoteerd en klik vervolgens op Volgende.

Opmerking

Als uw app een SAML-certificaat levert, selecteert u App_name> SAML-certificaat gebruiken < en uploadt u het certificaatbestand.

Stap 3: een nieuwe okta aangepaste toepassing en app-configuratie met één Sign-On maken

Opmerking

Als u de downtime van eindgebruikers wilt beperken en uw bestaande bekende goede configuratie wilt behouden, raden we u aan een nieuwe aangepaste toepassing en configuratie met één Sign-On te maken. Als dit niet mogelijk is, slaat u de relevante stappen over. Als de app die u configureert bijvoorbeeld geen ondersteuning biedt voor het maken van meerdere configuraties met één Sign-On, slaat u de stap nieuwe eenmalige aanmelding maken over.

Bekijk in de Okta Beheer-console onder Toepassingen de eigenschappen van uw bestaande configuratie voor uw app en noteer de instellingen.

Klik op Toepassing toevoegen en klik vervolgens op Nieuwe app maken. Afgezien van de waarde doelgroep-URI (SP-entiteits-id) die een unieke naam moet zijn, configureert u de nieuwe toepassing met behulp van de instellingen die u eerder hebt genoteerd. U hebt deze toepassing later nodig bij het configureren van Defender for Cloud Apps.

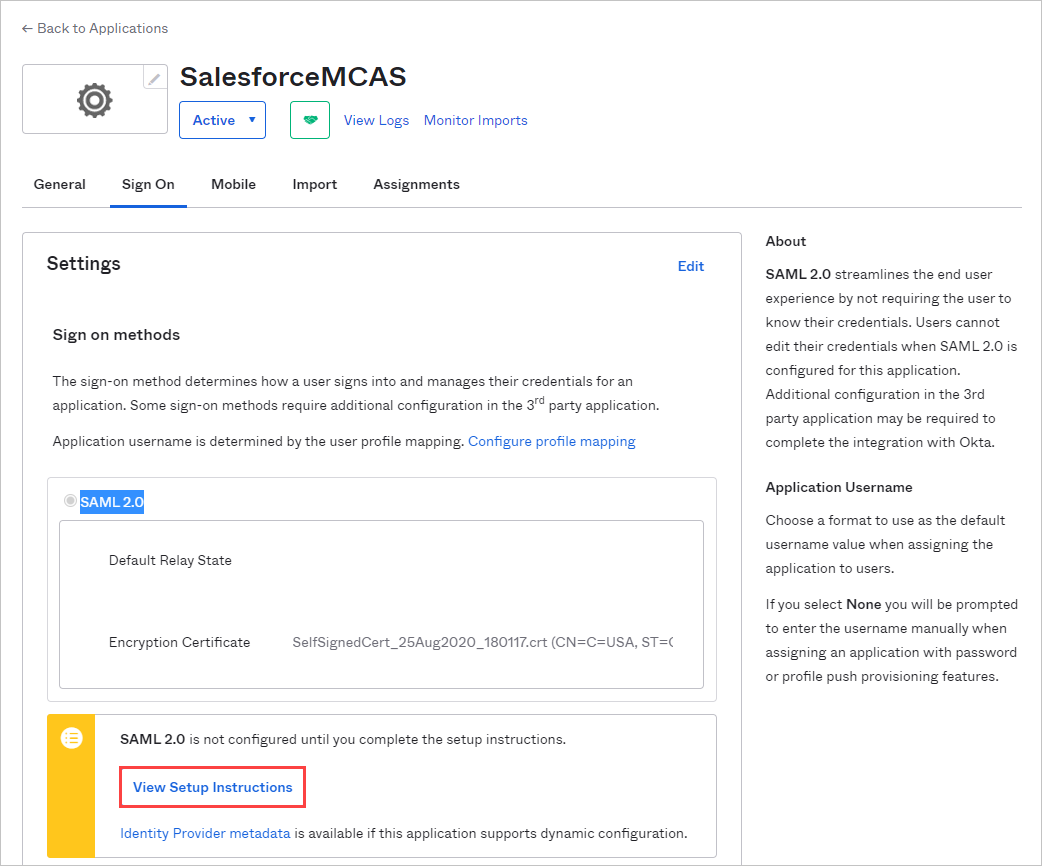

Navigeer naar Toepassingen, bekijk uw bestaande Okta-configuratie en selecteer op het tabblad Aanmelden de optie Installatie-instructies weergeven.

Noteer de ID-provider Single Sign-On URL en download het handtekeningcertificaat van de id-provider (X.509). U hebt deze later nodig.

In Salesforce noteert u op de bestaande pagina met instellingen voor eenmalige aanmelding van Okta alle instellingen.

Maak een nieuwe saml-configuratie voor eenmalige aanmelding. Afgezien van de waarde van de entiteits-id die moet overeenkomen met de doelgroep-URI (SP-entiteits-id) van de aangepaste toepassing, configureert u de eenmalige aanmelding met behulp van de instellingen die u eerder hebt genoteerd. U hebt deze later nodig bij het configureren van Defender for Cloud Apps.

Nadat u de nieuwe toepassing hebt opgeslagen, gaat u naar de pagina Toewijzingen en wijst u de Mensen of Groepen toe waarvoor toegang tot de toepassing is vereist.

Stap 4: Defender for Cloud Apps configureren met de gegevens van de Okta-app

Ga terug naar de pagina Defender for Cloud Apps ID-PROVIDER en klik op Volgende om door te gaan.

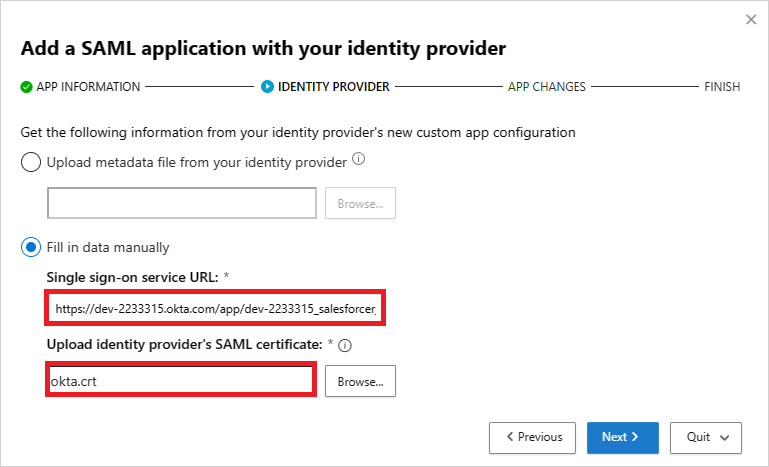

Selecteer op de volgende pagina Gegevens handmatig invullen, ga als volgt te werk en klik vervolgens op Volgende.

- Voer voor de SERVICE-URL voor eenmalige aanmelding de Aanmeldings-URLvan Salesforce in die u eerder hebt genoteerd.

- Selecteer HET SAML-certificaat van de id-provider uploaden en upload het certificaatbestand dat u eerder hebt gedownload.

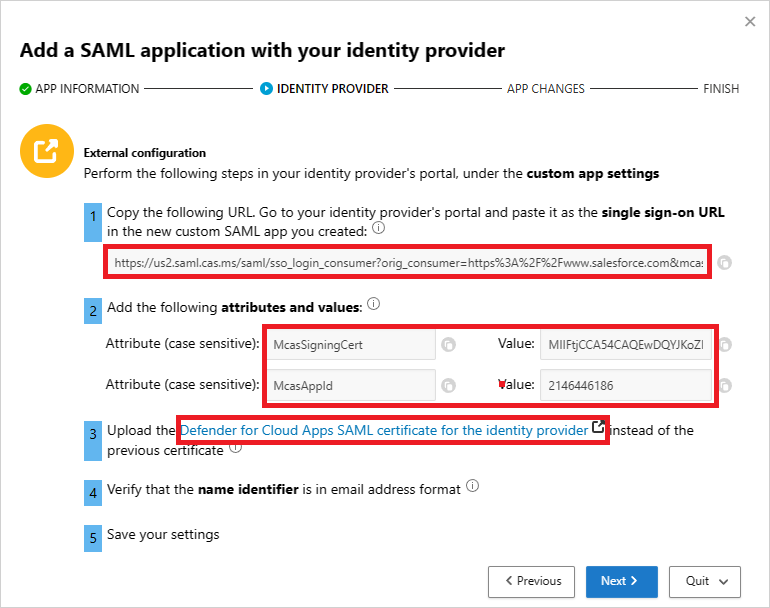

Noteer de volgende informatie op de volgende pagina en klik vervolgens op Volgende. U hebt de informatie later nodig.

- URL voor eenmalige aanmelding Defender for Cloud Apps

- kenmerken en waarden Defender for Cloud Apps

Opmerking

Als u een optie ziet om het Defender for Cloud Apps SAML-certificaat voor de id-provider te uploaden, klikt u op de klik om het certificaatbestand te downloaden. U hebt deze later nodig.

Stap 5: De configuratie van de aangepaste Okta-toepassing voltooien

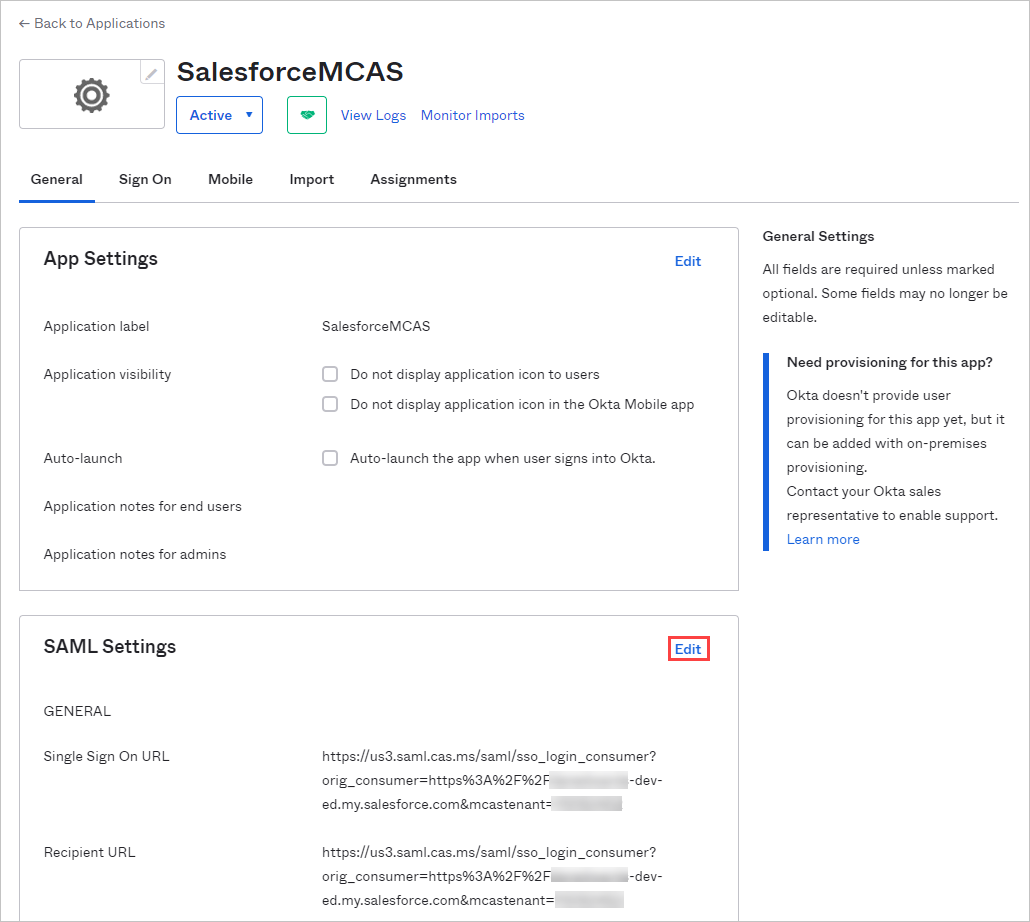

Selecteer in de Okta Beheer-console onder Toepassingen de aangepaste toepassing die u eerder hebt gemaakt en klik vervolgens onder Algemene>SAML-instellingen op Bewerken.

Vervang in het veld Single sign-on URL de URL door de Defender for Cloud Apps URL voor eenmalige aanmelding die u eerder hebt genoteerd en sla vervolgens uw instellingen op.

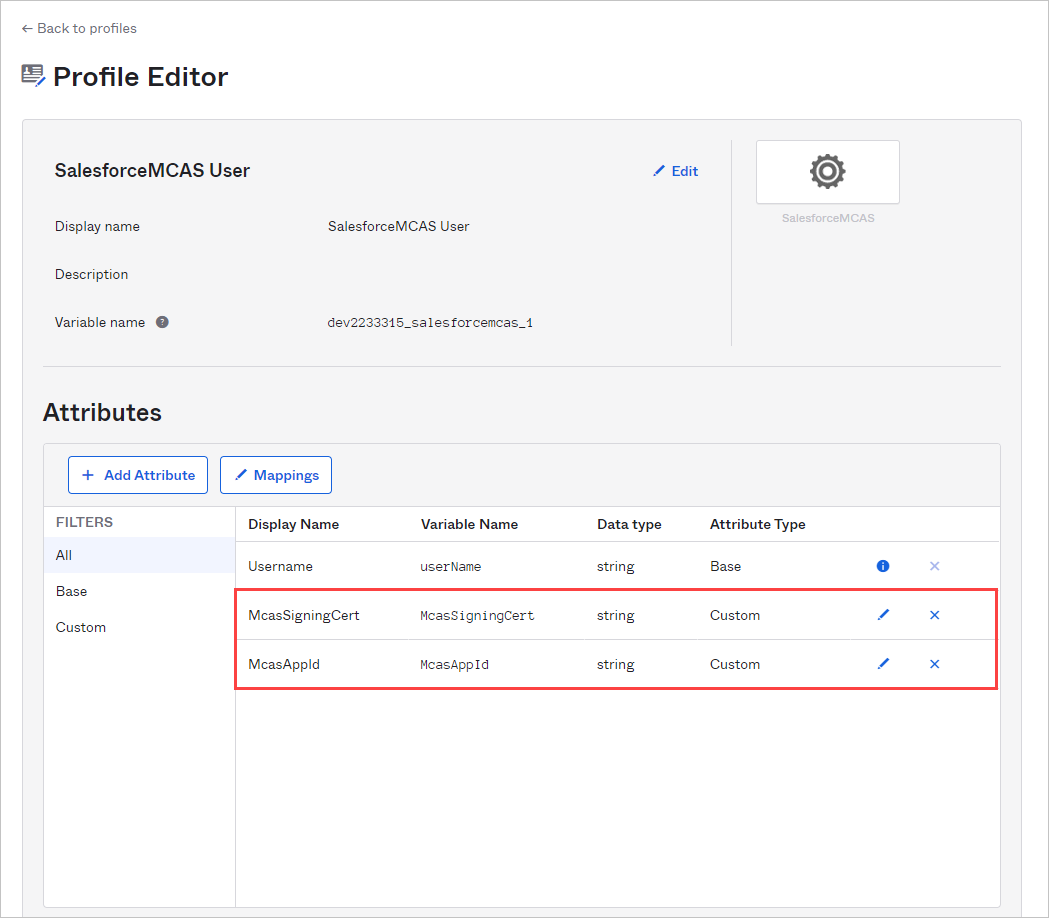

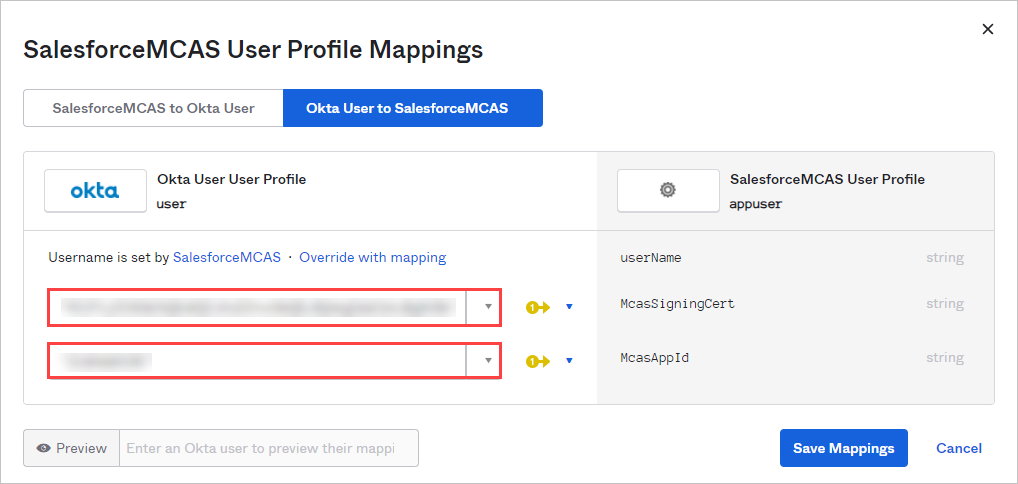

Selecteer onder Mapde optie Profiel Editor, selecteer de aangepaste toepassing die u eerder hebt gemaakt en klik vervolgens op Profiel. Voeg kenmerken toe met behulp van de volgende informatie.

Weergavenaam Variabelenaam Gegevenstype: Kenmerktype McasSigningCert McasSigningCert tekenreeks Aangepast McasAppId McasAppId tekenreeks Aangepast

Selecteer op de pagina Profiel Editor de aangepaste toepassing die u eerder hebt gemaakt, klik op Toewijzingen en selecteer vervolgens Okta-gebruiker voor {custom_app_name}. Wijs de kenmerken McasSigningCert en McasAppId toe aan de Defender for Cloud Apps kenmerkwaarden die u eerder hebt genoteerd.

Opmerking

- Zorg ervoor dat u de waarden tussen dubbele aanhalingstekens (") plaatst

- Okta beperkt kenmerken tot 1024 tekens. Als u deze beperking wilt beperken, voegt u de kenmerken toe met behulp van de profiel-Editor zoals beschreven.

Sla de instellingen op.

Stap 6: De app-wijzigingen ophalen in Defender for Cloud Apps

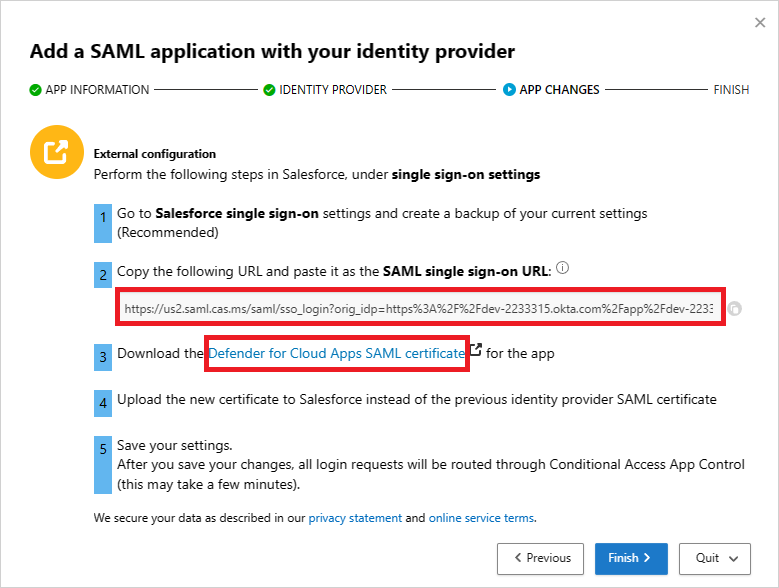

Ga als volgt te werk op de pagina Defender for Cloud Apps APP-WIJZIGINGEN, maar klik niet op Voltooien. U hebt de informatie later nodig.

- De URL voor eenmalige aanmelding van Defender for Cloud Apps SAML kopiëren

- Het Defender for Cloud Apps SAML-certificaat downloaden

Stap 7: de app-wijzigingen voltooien

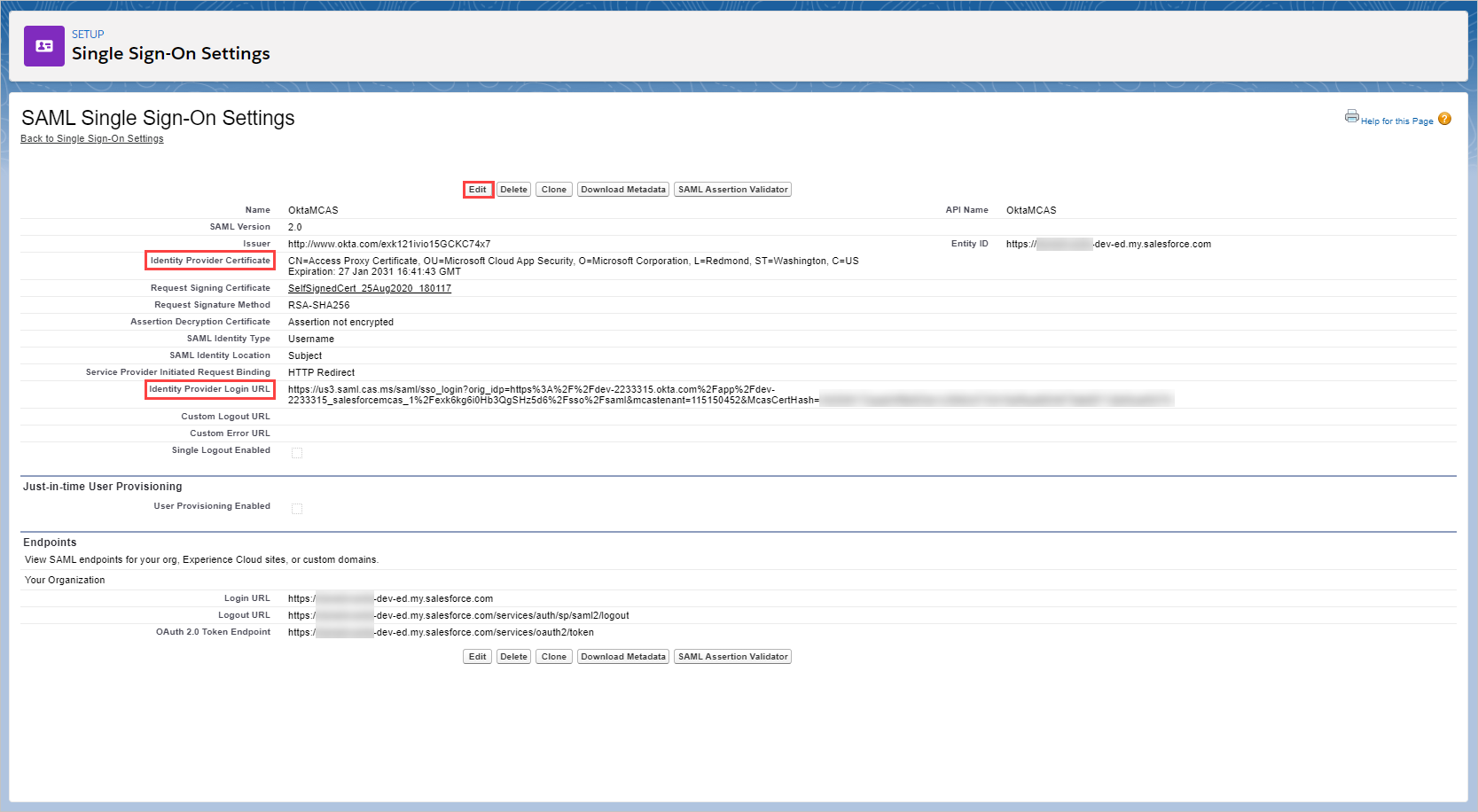

Blader in Salesforce naarInstellingen identity>>single Sign-On instellingeninstellen> en ga als volgt te werk:

[Aanbevolen] Maak een back-up van uw huidige instellingen.

Vervang de veldwaarde aanmeldings-URL van id-provider door de url Defender for Cloud Apps SAML-url voor eenmalige aanmelding die u eerder hebt genoteerd.

Upload het Defender for Cloud Apps SAML-certificaat dat u eerder hebt gedownload.

Klik op Opslaan.

Opmerking

- Nadat u uw instellingen hebt opgeslagen, worden alle bijbehorende aanmeldingsaanvragen voor deze app doorgestuurd via app-beheer voor voorwaardelijke toegang.

- Het Defender for Cloud Apps SAML-certificaat is één jaar geldig. Nadat het is verlopen, moet er een nieuw certificaat worden gegenereerd.

Stap 8: voltooi de configuratie in Defender for Cloud Apps

- Klik op de pagina app-wijzigingen Defender for Cloud Apps op Voltooien. Nadat de wizard is voltooid, worden alle bijbehorende aanmeldingsaanvragen voor deze app doorgestuurd via app-beheer voor voorwaardelijke toegang.

Verwante onderwerpen

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.