App-beheer voor voorwaardelijke toegang implementeren voor elke web-app met PingOne als id-provider (IdP)

U kunt sessiebesturingselementen configureren in Microsoft Defender for Cloud Apps om te werken met elke web-app en elke niet-Microsoft IdP. In dit artikel wordt beschreven hoe u app-sessies van PingOne naar Defender for Cloud Apps routert voor realtime sessiebesturingselementen.

In dit artikel gebruiken we de Salesforce-app als voorbeeld van een web-app die wordt geconfigureerd voor het gebruik van Defender for Cloud Apps sessiebesturingselementen. Als u andere apps wilt configureren, moet u dezelfde stappen uitvoeren op basis van hun vereisten.

Vereisten

Uw organisatie moet de volgende licenties hebben om app-beheer voor voorwaardelijke toegang te kunnen gebruiken:

- Een relevante PingOne-licentie (vereist voor eenmalige aanmelding)

- Microsoft Defender for Cloud Apps

Een bestaande pingOne-configuratie voor eenmalige aanmelding voor de app met behulp van het SAML 2.0-verificatieprotocol

Sessiebesturingselementen configureren voor uw app met PingOne als de IdP

Gebruik de volgende stappen om uw web-app-sessies van PingOne naar Defender for Cloud Apps te routeren.

Opmerking

U kunt de SAML-gegevens voor eenmalige aanmelding van de app configureren die door PingOne worden verstrekt met behulp van een van de volgende methoden:

- Optie 1: het SAML-metagegevensbestand van de app uploaden.

- Optie 2: handmatig de SAML-gegevens van de app opgeven.

In de volgende stappen gebruiken we optie 2.

Stap 1: de SAML-instellingen voor eenmalige aanmelding van uw app ophalen

Stap 2: Defender for Cloud Apps configureren met de SAML-gegevens van uw app

Stap 3: een aangepaste app maken in PingOne

Stap 4: Defender for Cloud Apps configureren met de informatie van de PingOne-app

Stap 5: De aangepaste app in PingOne voltooien

Stap 6: De app-wijzigingen ophalen in Defender for Cloud Apps

Stap 7: de app-wijzigingen voltooien

Stap 8: voltooi de configuratie in Defender for Cloud Apps

Stap 1: de SAML-instellingen voor eenmalige aanmelding van uw app ophalen

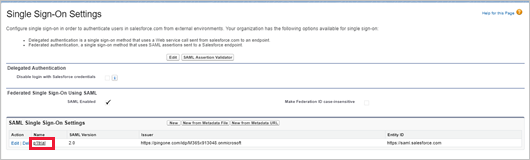

Blader in Salesforce naarInstellingen voor>identiteit>één Sign-On instellingen instellen>.

Selecteer onder Instellingen voor één Sign-On de naam van uw bestaande SAML 2.0-configuratie.

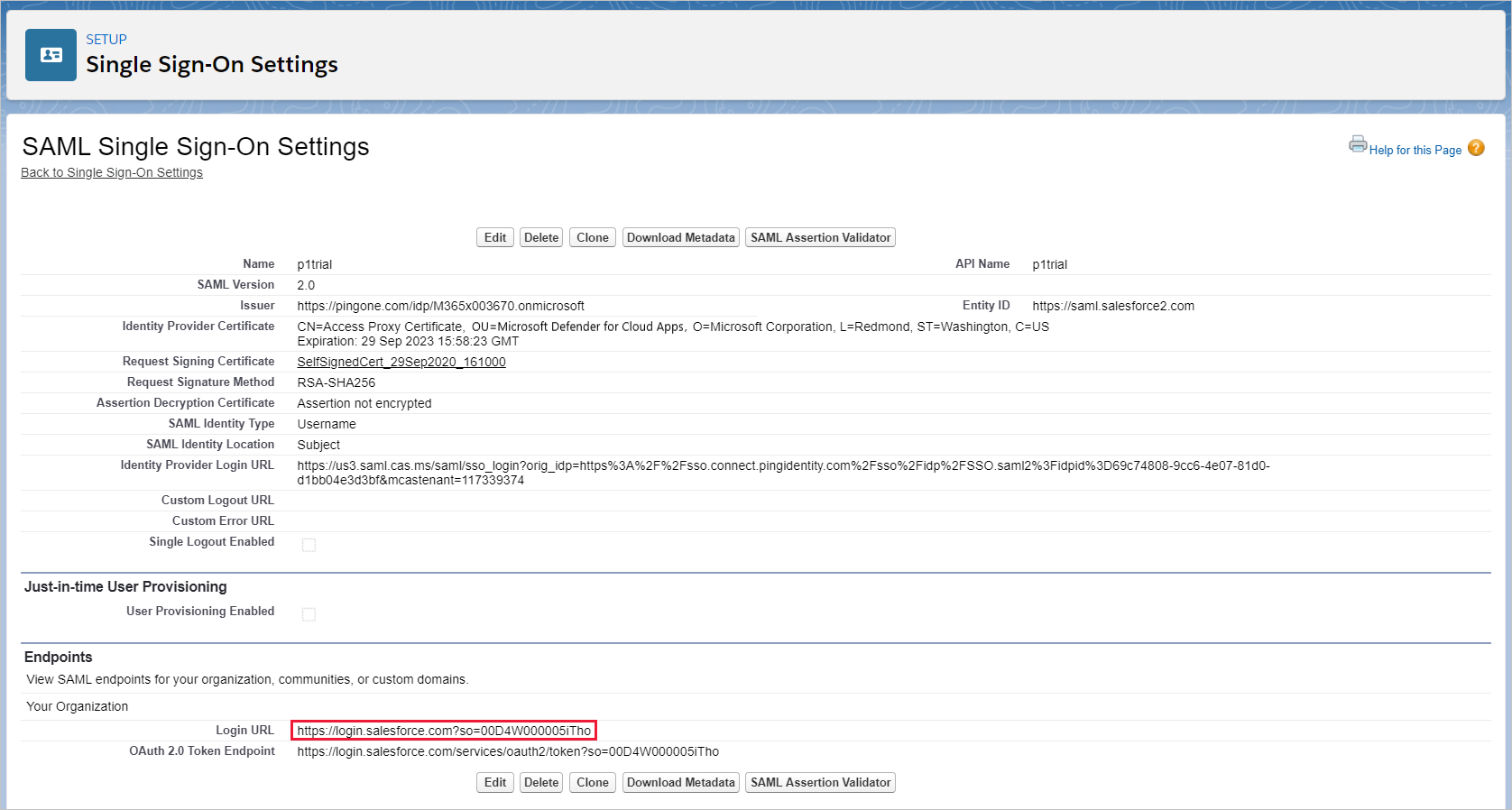

Noteer op de pagina SAML Single Sign-On Setting de Aanmeldings-URL van Salesforce. U hebt deze later nodig.

Opmerking

Als uw app een SAML-certificaat levert, downloadt u het certificaatbestand.

Stap 2: Defender for Cloud Apps configureren met de SAML-gegevens van uw app

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps.

Selecteer onder Verbonden apps de optie Apps voor app-beheer voor voorwaardelijke toegang.

Selecteer +Toevoegen, selecteer in het pop-upvenster de app die u wilt implementeren en selecteer vervolgens Wizard starten.

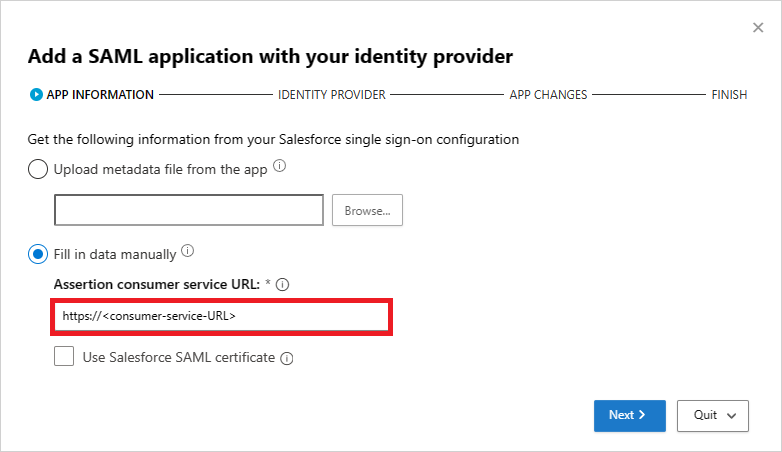

Selecteer op de pagina APP-INFORMATIEde optie Gegevens handmatig invullen, voer in de URL van assertion consumer service de Aanmeldings-URL van Salesforce in die u eerder hebt genoteerd en selecteer volgende.

Opmerking

Als uw app een SAML-certificaat levert, selecteert u App_name> SAML-certificaat gebruiken < en uploadt u het certificaatbestand.

Stap 3: een aangepaste app maken in PingOne

Voordat u verdergaat, voert u de volgende stappen uit om informatie op te halen uit uw bestaande Salesforce-app.

Bewerk in PingOne uw bestaande Salesforce-app.

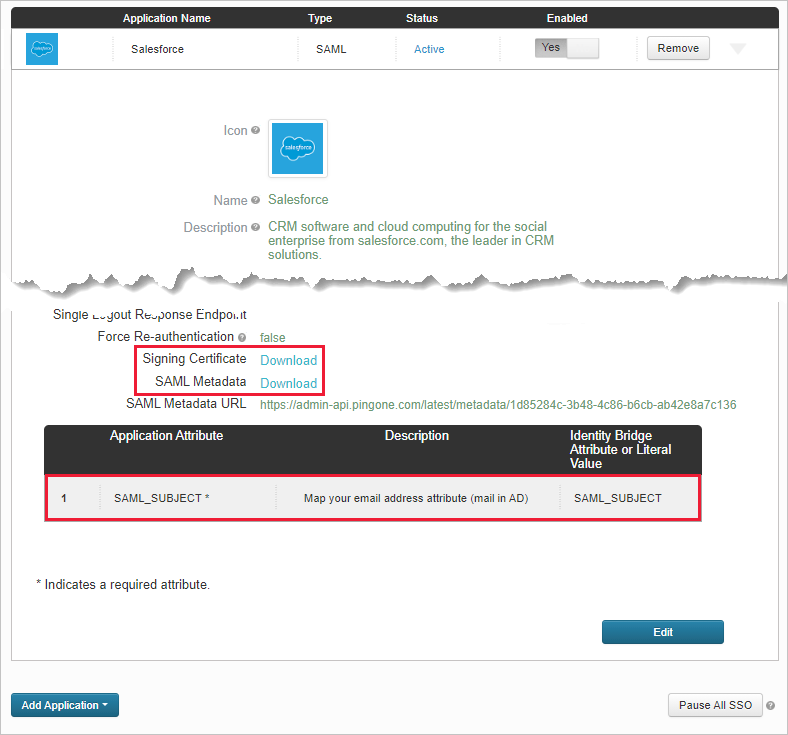

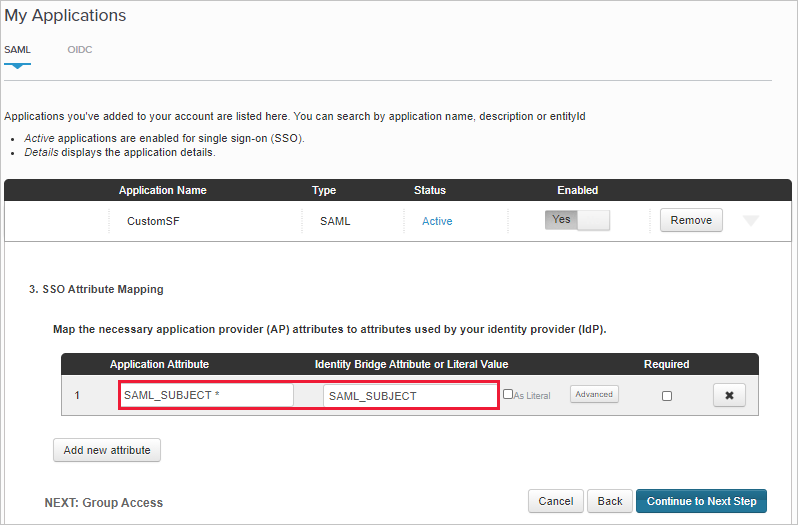

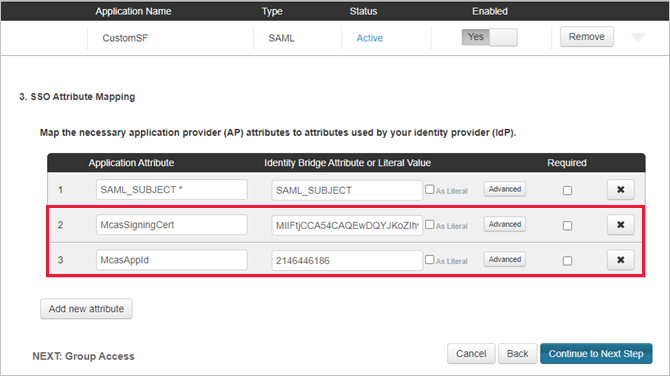

Noteer op de pagina Kenmerktoewijzing voor eenmalige aanmelding het kenmerk en de waarde van de SAML_SUBJECT en download vervolgens de bestanden Handtekeningcertificaat en SAML-metagegevens .

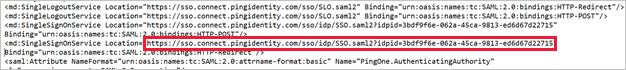

Open het SAML-metagegevensbestand en noteer de PingOne SingleSignOnService-locatie. U hebt deze later nodig.

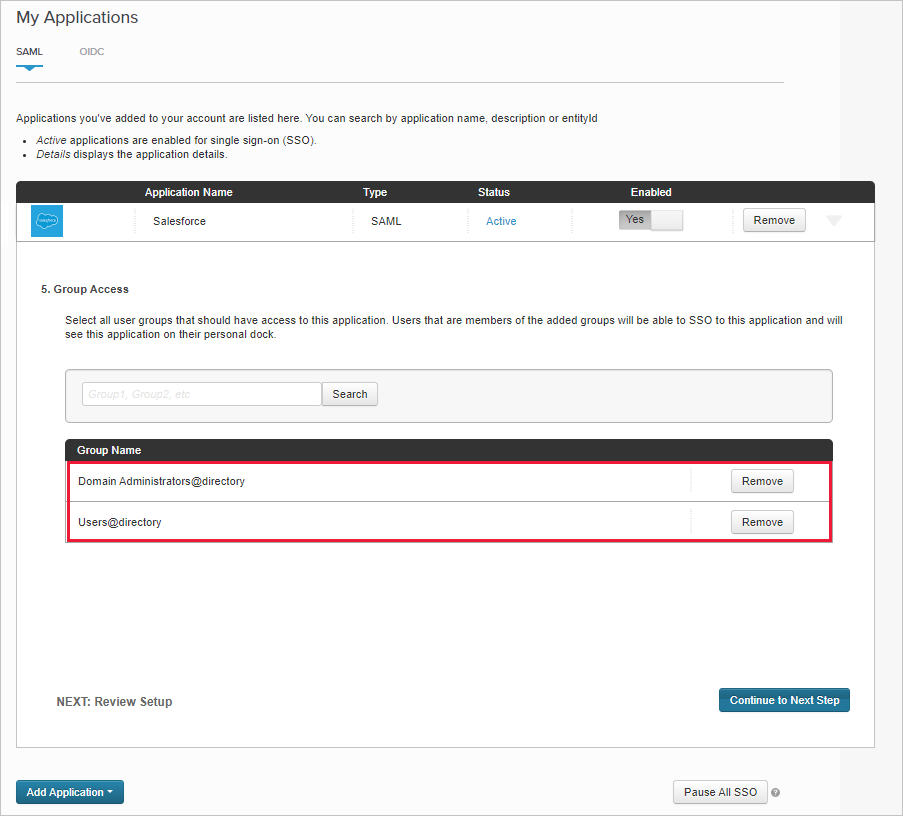

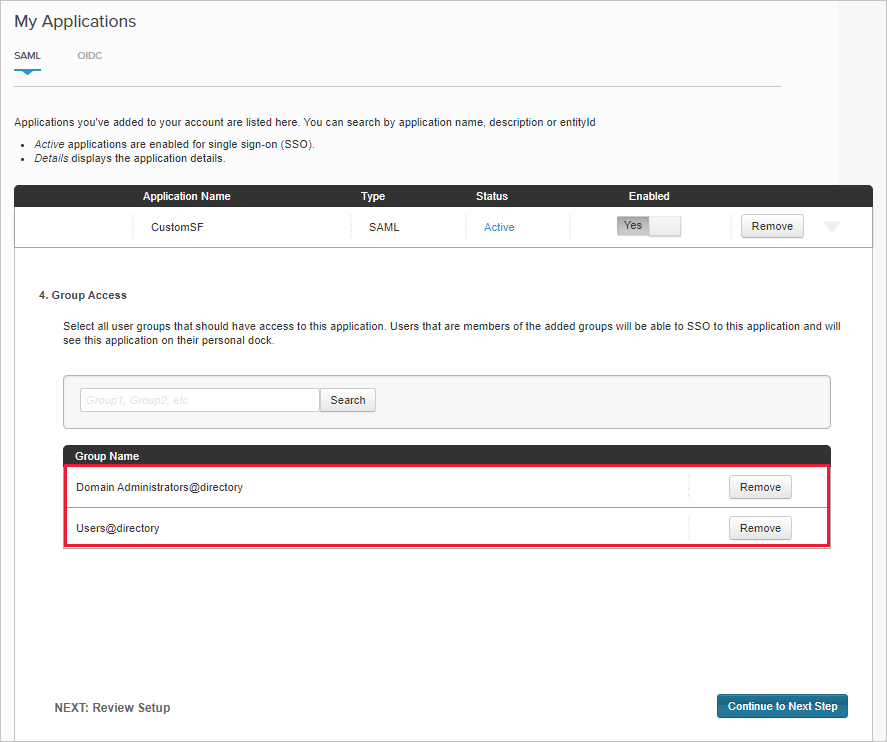

Noteer de toegewezen groepen op de pagina Groepstoegang .

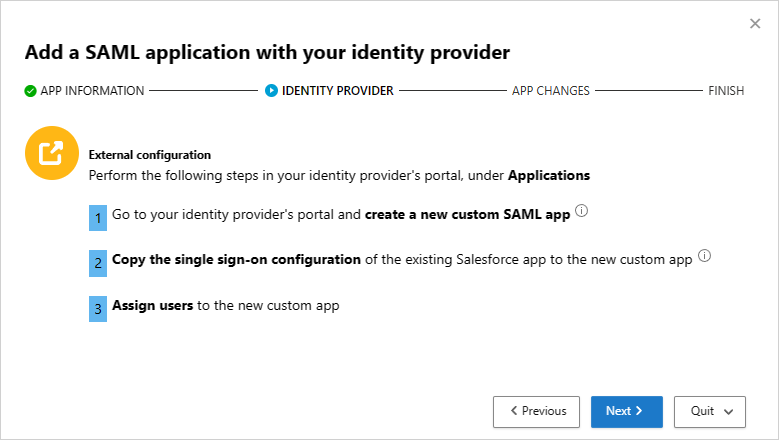

Gebruik vervolgens de instructies op de pagina Een SAML-toepassing toevoegen met uw id-provider om een aangepaste app te configureren in de portal van uw IdP.

Opmerking

Als u een aangepaste app configureert, kunt u de bestaande app testen met toegangs- en sessiebesturingselementen zonder het huidige gedrag voor uw organisatie te wijzigen.

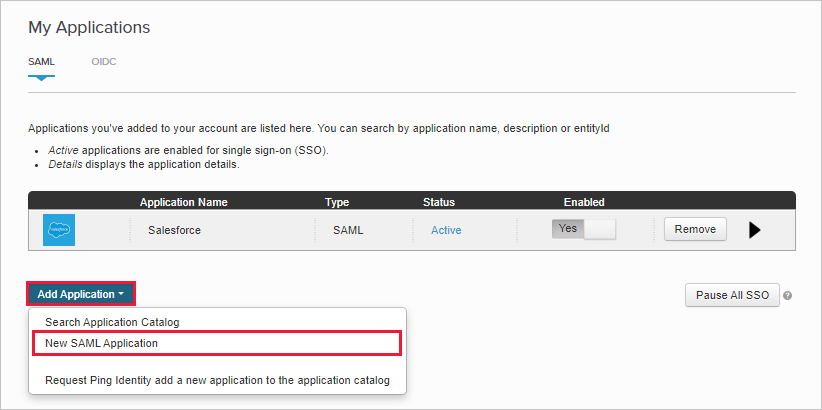

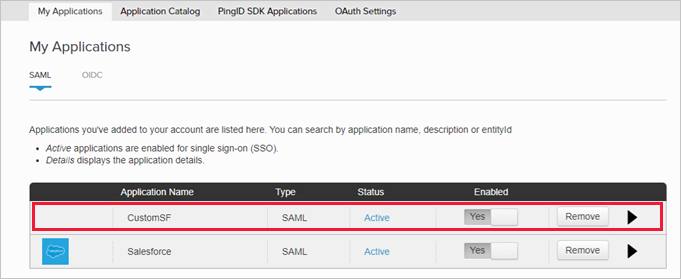

Maak een nieuwe SAML-toepassing.

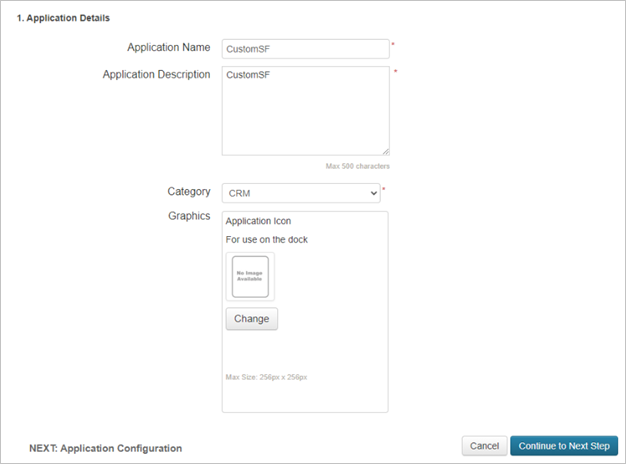

Vul op de pagina Toepassingsdetails het formulier in en selecteer vervolgens Doorgaan naar volgende stap.

Tip

Gebruik een app-naam waarmee u onderscheid kunt maken tussen de aangepaste app en de bestaande Salesforce-app.

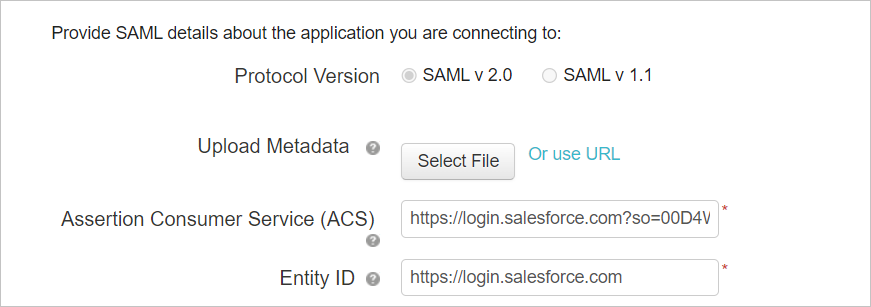

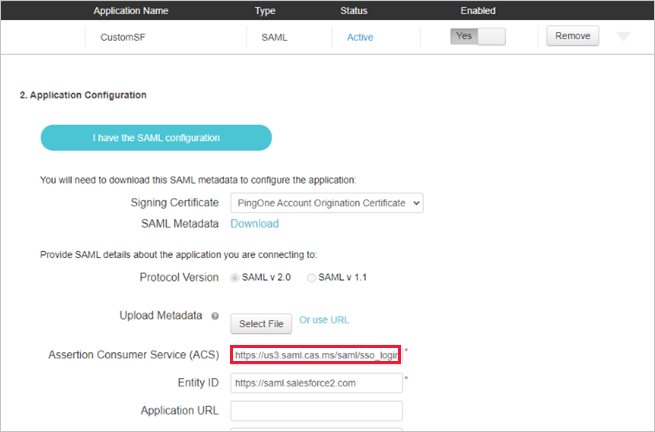

Ga op de pagina Toepassingsconfiguratie als volgt te werk en selecteer vervolgens Doorgaan naar volgende stap.

- Voer in het veld Assertion Consumer Service (ACS) de Aanmeldings-URL van Salesforce in die u eerder hebt genoteerd.

- Voer in het veld Entiteits-id een unieke id in die begint met

https://. Zorg ervoor dat dit verschilt van de configuratie van de afsluitende Salesforce PingOne-app. - Noteer de entiteits-id. U hebt deze later nodig.

Voeg op de pagina Kenmerktoewijzing voor eenmalige aanmelding het kenmerk SAML_SUBJECT en de waarde van de bestaande Salesforce-app toe die u eerder hebt genoteerd en selecteer vervolgens Doorgaan naar volgende stap.

Voeg op de pagina Groepstoegang de bestaande groepen van de Salesforce-app toe die u eerder hebt genoteerd en voltooi de configuratie.

Stap 4: Defender for Cloud Apps configureren met de informatie van de PingOne-app

Ga terug naar de pagina Defender for Cloud Apps ID-PROVIDER en selecteer Volgende om door te gaan.

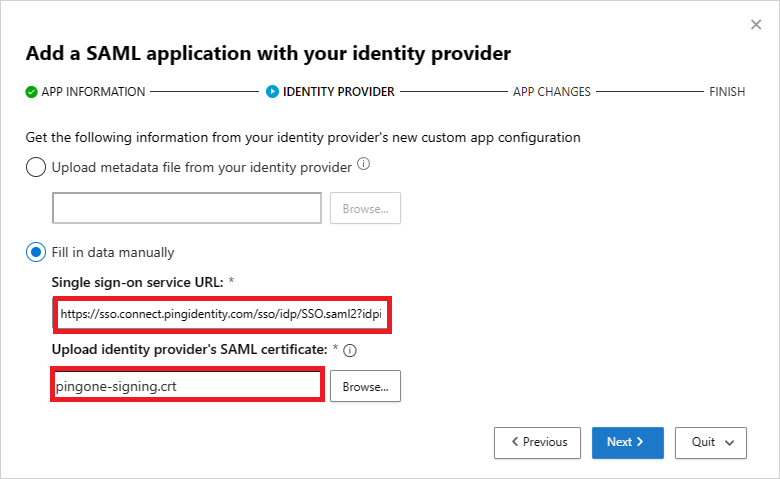

Selecteer op de volgende pagina Gegevens handmatig invullen, ga als volgt te werk en selecteer volgende.

- Voer voor de URL van assertion consumer service de Aanmeldings-URL van Salesforce in die u eerder hebt genoteerd.

- Selecteer HET SAML-certificaat van de id-provider uploaden en upload het certificaatbestand dat u eerder hebt gedownload.

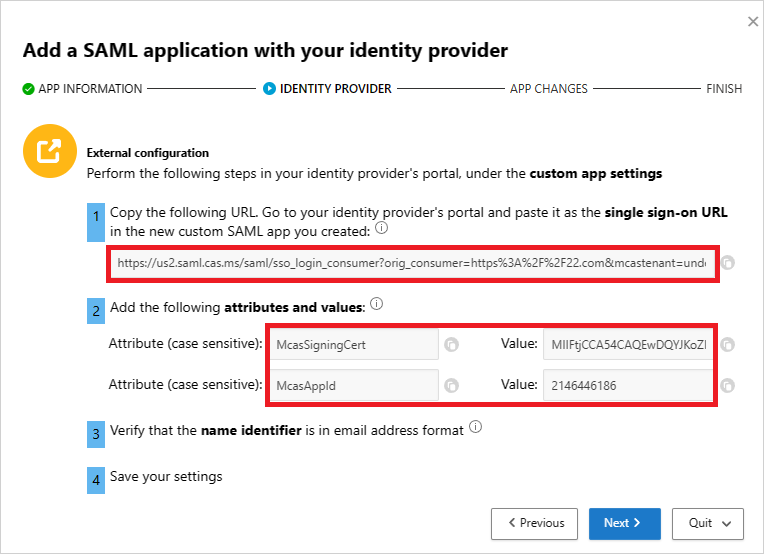

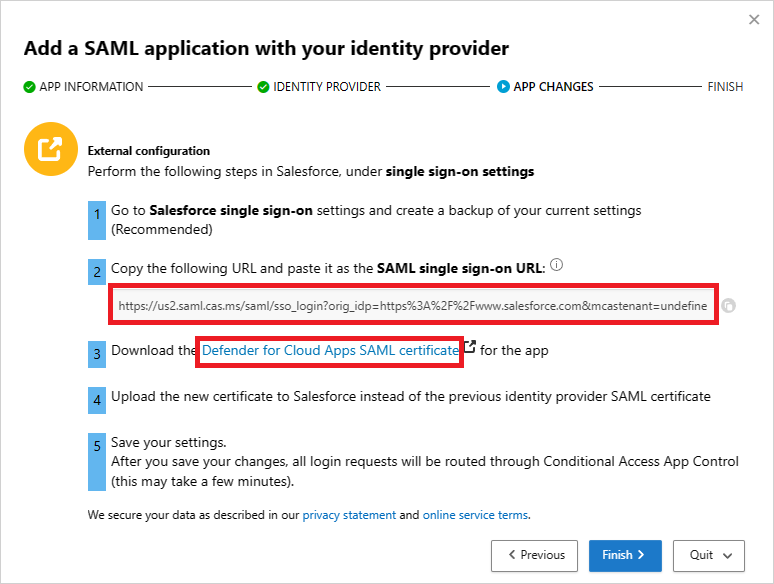

Noteer op de volgende pagina de volgende informatie en selecteer Volgende. U hebt de informatie later nodig.

- URL voor eenmalige aanmelding Defender for Cloud Apps

- kenmerken en waarden Defender for Cloud Apps

Stap 5: De aangepaste app in PingOne voltooien

Zoek en bewerk in PingOne de aangepaste Salesforce-app.

Vervang in het veld Assertion Consumer Service (ACS) de URL door de Defender for Cloud Apps URL voor eenmalige aanmelding die u eerder hebt genoteerd en selecteer volgende.

Voeg de Defender for Cloud Apps kenmerken en waarden toe die u eerder hebt genoteerd aan de eigenschappen van de app.

Sla de instellingen op.

Stap 6: De app-wijzigingen ophalen in Defender for Cloud Apps

Ga als volgt te werk op de pagina Defender for Cloud Apps APP-WIJZIGINGEN, maar selecteer niet Voltooien. U hebt de informatie later nodig.

- De URL voor eenmalige aanmelding van Defender for Cloud Apps SAML kopiëren

- Het Defender for Cloud Apps SAML-certificaat downloaden

Stap 7: de app-wijzigingen voltooien

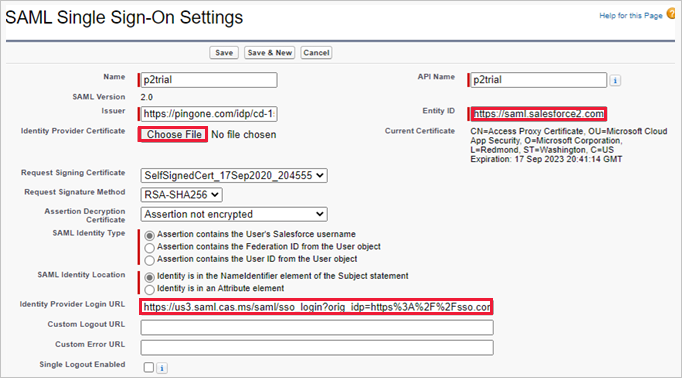

Blader in Salesforce naarInstellingen identity>>single Sign-On instellingeninstellen> en ga als volgt te werk:

Aanbevolen: maak een back-up van uw huidige instellingen.

Vervang de veldwaarde aanmeldings-URL van id-provider door de url Defender for Cloud Apps SAML-url voor eenmalige aanmelding die u eerder hebt genoteerd.

Upload het Defender for Cloud Apps SAML-certificaat dat u eerder hebt gedownload.

Vervang de waarde van het veld Entiteits-id door de aangepaste pingOne-app-entiteits-id die u eerder hebt genoteerd.

Klik op Opslaan.

Opmerking

Het Defender for Cloud Apps SAML-certificaat is één jaar geldig. Nadat het is verlopen, moet er een nieuw certificaat worden gegenereerd.

Stap 8: voltooi de configuratie in Defender for Cloud Apps

- Selecteer Voltooien op de pagina APP-WIJZIGINGEN Defender for Cloud Apps. Nadat de wizard is voltooid, worden alle bijbehorende aanmeldingsaanvragen voor deze app doorgestuurd via app-beheer voor voorwaardelijke toegang.

Verwante onderwerpen

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.