Regels voor het verminderen van kwetsbaarheid voor aanvallen testen

Van toepassing op:

Door Microsoft Defender voor Eindpunt regels voor het verminderen van kwetsbaarheid voor aanvallen te testen, kunt u bepalen of regels line-of-business-bewerkingen belemmeren voordat u een regel inschakelt. Door te beginnen met een kleine, gecontroleerde groep, kunt u potentiële werkonderbrekingen beperken wanneer u uw implementatie in uw organisatie uitbreidt.

In deze sectie van de implementatiehandleiding voor regels voor het verminderen van kwetsbaarheid voor aanvallen leert u het volgende:

- regels configureren met behulp van Microsoft Intune

- gebruik Microsoft Defender voor Eindpunt rapporten met regels voor het verminderen van kwetsbaarheid voor aanvallen

- uitsluitingen van regels voor het verminderen van kwetsbaarheid voor aanvallen configureren

- regels voor het verminderen van kwetsbaarheid voor aanvallen inschakelen met Behulp van PowerShell

- gebruik Logboeken voor gebeurtenissen met regels voor het verminderen van kwetsbaarheid voor aanvallen

Opmerking

Voordat u begint met het testen van regels voor het verminderen van kwetsbaarheid voor aanvallen, wordt u aangeraden eerst alle regels uit te schakelen die u eerder hebt ingesteld op controleren of inschakelen (indien van toepassing). Zie Rapporten van regels voor het verminderen van kwetsbaarheid voor aanvallen voor informatie over het gebruik van het rapport Regels voor het verminderen van kwetsbaarheid voor aanvallen om regels voor het verminderen van kwetsbaarheid voor aanvallen uit te schakelen.

Begin de implementatie van regels voor het verminderen van kwetsbaarheid voor aanvallen met ring 1.

Stap 1: Regels voor het verminderen van kwetsbaarheid voor aanvallen testen met behulp van Audit

Begin de testfase door de regels voor het verminderen van kwetsbaarheid voor aanvallen in te schakelen met de regels die zijn ingesteld op Audit, te beginnen met uw kampioensgebruikers of apparaten in ring 1. Doorgaans wordt u aangeraden alle regels in te schakelen (in Audit), zodat u kunt bepalen welke regels tijdens de testfase worden geactiveerd. Regels die zijn ingesteld op Audit, hebben over het algemeen geen invloed op de functionaliteit van de entiteit of entiteiten waarop de regel wordt toegepast, maar genereren wel logboekgebeurtenissen voor de evaluatie; er geen effect is op eindgebruikers.

Regels voor het verminderen van kwetsbaarheid voor aanvallen configureren met behulp van Intune

U kunt Microsoft Intune Endpoint Security gebruiken om aangepaste regels voor het verminderen van kwetsbaarheid voor aanvallen te configureren.

Open het Microsoft Intune-beheercentrum.

Ga naar Eindpuntbeveiliging>Kwetsbaarheid voor aanvallen verminderen.

Selecteer Creatie Beleid.

Selecteer in PlatformWindows 10, Windows 11 en Windows Server en selecteer in Profielde optie Regels voor het verminderen van kwetsbaarheid voor aanvallen.

Selecteer Maken.

Voeg op het tabblad Basisbeginselen van het deelvenster Creatie profiel in Naam een naam toe voor uw beleid. Voeg in Beschrijving een beschrijving toe voor het beleid voor het verminderen van kwetsbaarheid voor aanvallen.

Stel op het tabblad Configuratie-instellingen onder Regels voor het verminderen van kwetsbaarheid voor aanvallen alle regels in op Controlemodus.

Opmerking

Er zijn variaties in sommige vermeldingen van regels voor het verminderen van kwetsbaarheid voor aanvallen; Geblokkeerd en Ingeschakeld bieden dezelfde functionaliteit.

[Optioneel] In het deelvenster Bereiktags kunt u taggegevens toevoegen aan specifieke apparaten. U kunt ook op rollen gebaseerd toegangsbeheer en bereiktags gebruiken om ervoor te zorgen dat de juiste beheerders de juiste toegang en zichtbaarheid hebben tot de juiste Intune objecten. Meer informatie: Op rollen gebaseerd toegangsbeheer (RBAC) en bereiktags gebruiken voor gedistribueerde IT in Intune.

In het deelvenster Toewijzingen kunt u het profiel implementeren of 'toewijzen' aan uw gebruikers- of apparaatgroepen. Meer informatie: Apparaatprofielen toewijzen in Microsoft Intune

Opmerking

Het maken van een apparaatgroep wordt ondersteund in Defender for Endpoint Plan 1 en Plan 2.

Controleer uw instellingen in het deelvenster Controleren en maken . Klik op Creatie om de regels toe te passen.

Uw nieuwe beleid voor het verminderen van kwetsbaarheid voor aanvallen wordt vermeld in Eindpuntbeveiliging | Kwetsbaarheid voor aanvallen verminderen.

Stap 2: inzicht in de rapportagepagina van regels voor het verminderen van kwetsbaarheid voor aanvallen in de Microsoft Defender-portal

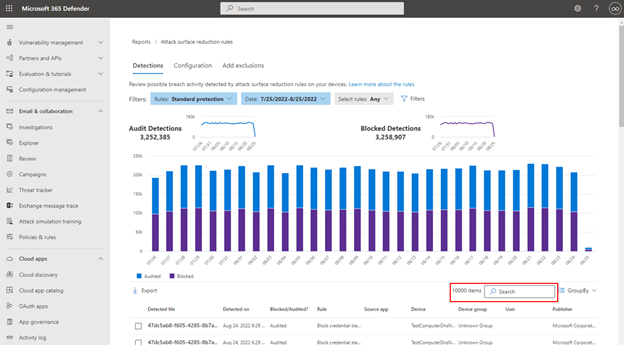

De pagina voor het verminderen van kwetsbaarheidsregels voor aanvallen is te vinden in Microsoft Defender portal>Rapporten>Regels voor het verminderen van kwetsbaarheid voor aanvallen. Deze pagina heeft drie tabbladen:

- Detecties

- Configuratie

- Uitsluitingen toevoegen

Tabblad Detecties

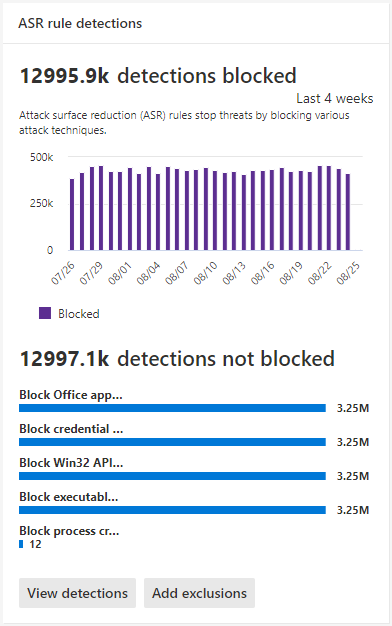

Biedt een tijdlijn van 30 dagen met gedetecteerde audit- en geblokkeerde gebeurtenissen.

Het deelvenster Regels voor het verminderen van kwetsbaarheid voor aanvallen biedt een overzicht van gedetecteerde gebeurtenissen per regel.

Opmerking

Er zijn enkele variaties in rapporten over regels voor het verminderen van kwetsbaarheid voor aanvallen. Microsoft is bezig met het bijwerken van het gedrag van de rapporten voor het verminderen van de kwetsbaarheid voor aanvallen om een consistente ervaring te bieden.

Selecteer Detecties weergeven om het tabblad Detecties te openen.

Het deelvenster GroupBy en Filter bevat de volgende opties:

GroupBy retourneert resultaten die zijn ingesteld op de volgende groepen:

- Geen groepering

- Bestand gedetecteerd

- Controleren of blokkeren

- Regel

- Bron-app

- Apparaat

- Gebruiker

- Publisher

Opmerking

Bij het filteren op regel is het aantal afzonderlijke gedetecteerde items in de onderste helft van het rapport momenteel beperkt tot 200 regels. U kunt Exporteren gebruiken om de volledige lijst met detecties op te slaan in Excel.

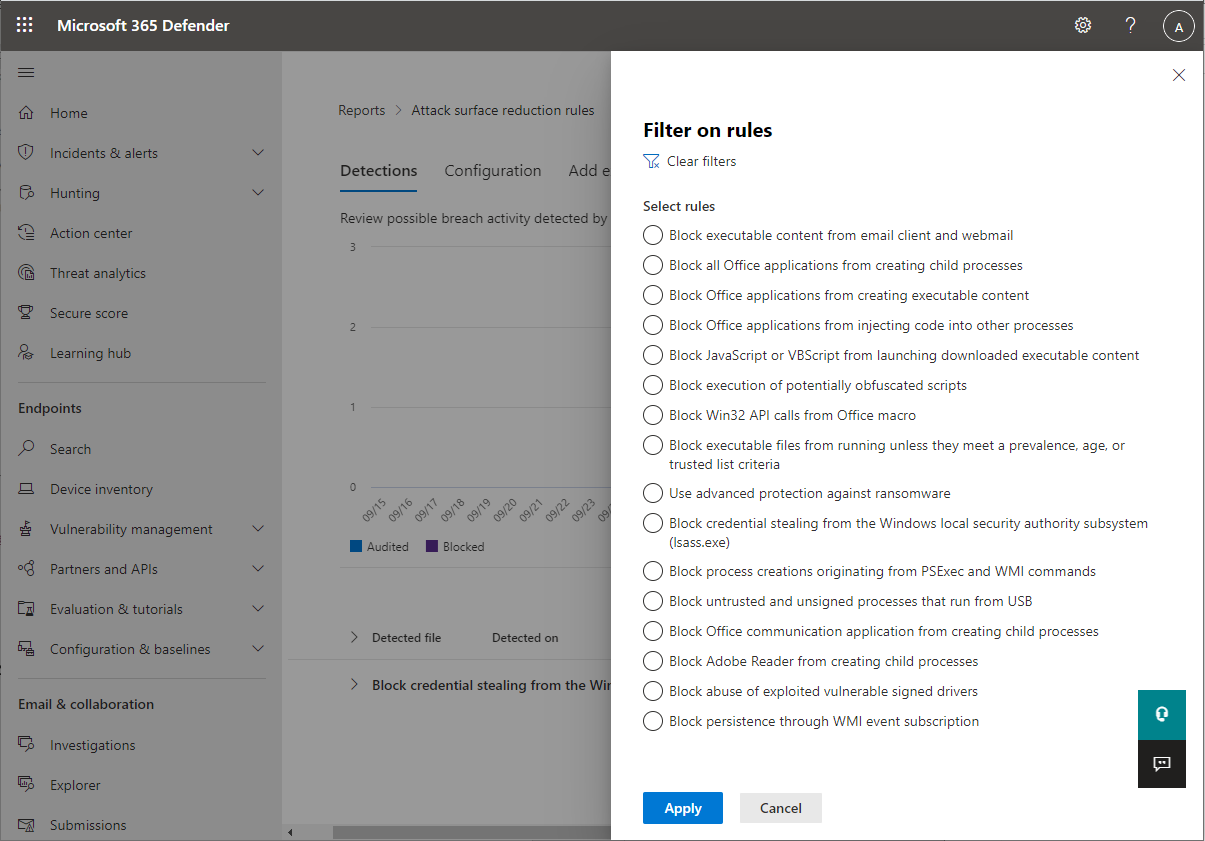

Met Filter wordt de pagina Filteren op regels geopend, waarmee u de resultaten kunt beperken tot alleen de geselecteerde regels voor het verminderen van kwetsbaarheid voor aanvallen:

Opmerking

Als u een Microsoft Microsoft 365 Security E5- of A5-, Windows E5- of A5-licentie hebt, opent u met de volgende koppeling het tabblad Microsoft Defender 365 rapporten >Detecties van kwetsbaarheid voor aanvallen>.

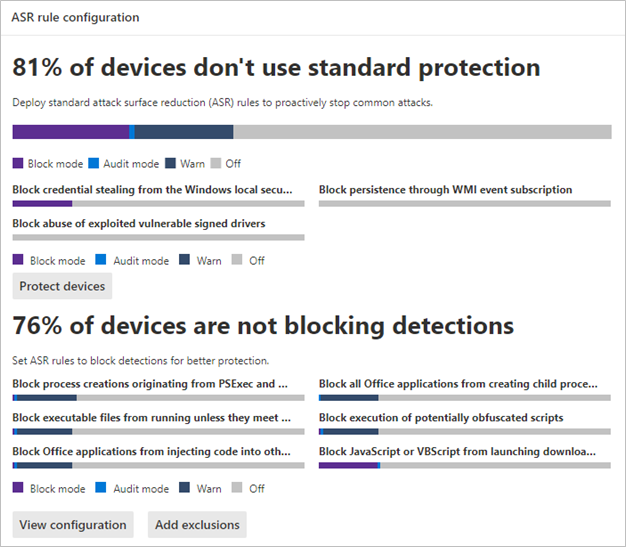

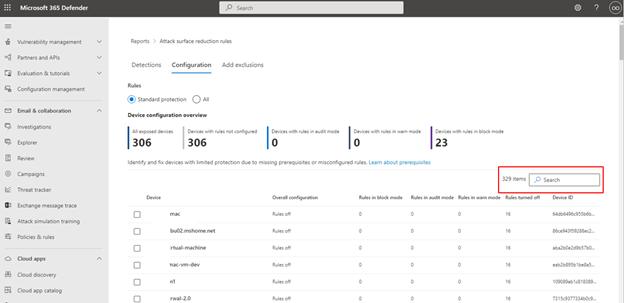

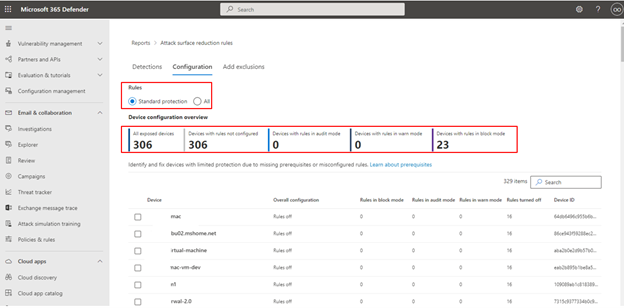

Tabblad Configuratie

Lijsten per computer de geaggregeerde status van regels voor het verminderen van kwetsbaarheid voor aanvallen: Uit, Audit, Blokkeren.

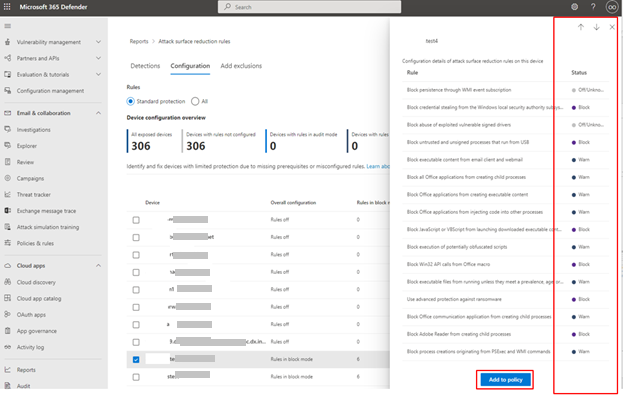

Op het tabblad Configuraties kunt u per apparaat controleren welke regels voor het verminderen van kwetsbaarheid voor aanvallen zijn ingeschakeld en in welke modus, door het apparaat te selecteren waarvoor u regels voor het verminderen van kwetsbaarheid voor aanvallen wilt controleren.

Met de koppeling Aan de slag wordt het Microsoft Intune-beheercentrum geopend, waar u een beleid voor eindpuntbeveiliging kunt maken of wijzigen voor het verminderen van kwetsbaarheid voor aanvallen:

In Eindpuntbeveiliging | Overzicht selecteert u Kwetsbaarheid voor aanvallen verminderen:

Eindpuntbeveiliging | Het deelvenster Kwetsbaarheid voor aanvallen verminderen wordt geopend:

Opmerking

Als u een licentie voor Microsoft Defender 365 E5 (of Windows E5?) hebt, wordt met deze koppeling het tabblad Configuraties van Microsoft Defender 365-rapporten >kwetsbaarheidsbeperking> voor aanvallen geopend.

Uitsluitingen toevoegen

Dit tabblad biedt een methode voor het selecteren van gedetecteerde entiteiten (bijvoorbeeld fout-positieven) voor uitsluiting. Wanneer uitsluitingen worden toegevoegd, geeft het rapport een overzicht van de verwachte impact.

Opmerking

Microsoft Defender Antivirus AV-uitsluitingen worden gehonoreerd door regels voor het verminderen van kwetsbaarheid voor aanvallen. Zie Uitsluitingen configureren en valideren op basis van extensie, naam of locatie.

Opmerking

Als u een licentie voor Microsoft Defender 365 E5 (of Windows E5?) hebt, wordt met deze koppeling het tabblad Microsoft Defender 365 Rapporten > Kwetsbaarheid van aanvallen verminderen > geopend.

Zie Voor meer informatie over het gebruik van het rapport regels voor het verminderen van kwetsbaarheid voor aanvallen, rapporten over het verminderen van kwetsbaarheid voor aanvallen.

Uitsluitingen voor kwetsbaarheid voor aanvallen per regel configureren

Regels voor het verminderen van kwetsbaarheid voor aanvallen bieden nu de mogelijkheid om regelspecifieke uitsluitingen te configureren, ook wel 'Per regeluitsluitingen' genoemd.

Opmerking

Uitsluitingen per regel kunnen momenteel niet worden geconfigureerd met behulp van PowerShell of groepsbeleid.

Ga als volgt te werk om specifieke regeluitsluitingen te configureren:

Open het Microsoft Intune-beheercentrum en navigeer naar Beveiliging> vanthuiseindpunt>Kwetsbaarheid voor aanvallen verminderen.

Als deze nog niet is geconfigureerd, stelt u de regel waarvoor u uitsluitingen wilt configureren in op Controleren of Blokkeren.

Klik in ASR Only Per Rule Exclusion op de wisselknop om te wijzigen van Niet geconfigureerd in Geconfigureerd.

Voer de namen in van de bestanden of toepassingen die u wilt uitsluiten.

Selecteer onder aan de wizard Creatie profielde optie Volgende en volg de instructies van de wizard.

Tip

Gebruik de selectievakjes naast de lijst met uitsluitingsvermeldingen om items te selecteren die u wilt verwijderen, sorteren, importeren of exporteren.

PowerShell gebruiken als een alternatieve methode om regels voor het verminderen van kwetsbaarheid voor aanvallen in te schakelen

U kunt PowerShell als alternatief voor Intune gebruiken om regels voor het verminderen van kwetsbaarheid voor aanvallen in te schakelen in de controlemodus om een record weer te geven van apps die zouden zijn geblokkeerd als de functie volledig was ingeschakeld. U kunt ook een idee krijgen van hoe vaak de regels worden geactiveerd tijdens normaal gebruik.

Gebruik de volgende PowerShell-cmdlet om een regel voor het verminderen van kwetsbaarheid voor aanvallen in te schakelen in de controlemodus:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Waarbij <rule ID> is een GUID-waarde van de regel voor het verminderen van kwetsbaarheid voor aanvallen.

Gebruik de volgende PowerShell-cmdlet om alle toegevoegde regels voor het verminderen van kwetsbaarheid voor aanvallen in te schakelen in de controlemodus:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Tip

Als u volledig wilt controleren hoe regels voor het verminderen van kwetsbaarheid voor aanvallen in uw organisatie werken, moet u een beheerprogramma gebruiken om deze instelling te implementeren op apparaten in uw netwerk(en).

U kunt ook groepsbeleid, Intune of MDM-configuratieserviceproviders (MDM) gebruiken om de instelling te configureren en te implementeren. Meer informatie in het hoofdartikel Regels voor het verminderen van kwetsbaarheid voor aanvallen .

Windows Logboeken Review gebruiken als alternatief voor de rapportagepagina voor regels voor het verminderen van kwetsbaarheid voor aanvallen in de Microsoft Defender-portal

Als u apps wilt controleren die zouden zijn geblokkeerd, opent u Logboeken en filtert u op gebeurtenis-id 1121 in het logboek Microsoft-Windows-Windows Defender/Operationeel. De volgende tabel bevat alle netwerkbeveiligingsevenementen.

| Gebeurtenis-id | Omschrijving |

|---|---|

| 5007 | Gebeurtenis wanneer instellingen worden gewijzigd |

| 1121 | Gebeurtenis wanneer een regel voor het verminderen van de kwetsbaarheid voor aanvallen wordt geactiveerd in de blokmodus |

| 1122 | Gebeurtenis wanneer een regel voor het verminderen van kwetsbaarheid voor aanvallen wordt geactiveerd in de controlemodus |

Andere artikelen in deze implementatieverzameling

Implementatieoverzicht van regels voor het verminderen van kwetsbaarheid voor aanvallen

Implementatie van regels voor het verminderen van kwetsbaarheid voor aanvallen plannen

Regels voor het verminderen van aanvalsoppervlakken inschakelen

Regels voor het verminderen van kwetsbaarheid voor aanvallen operationeel maken

Verwijzing naar regels voor het verminderen van kwetsbaarheid voor aanvallen

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.