Aan de slag met uw Microsoft Defender voor Eindpunt-implementatie

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Microsoft Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Tip

Als aanvulling op dit artikel raadpleegt u onze installatiehandleiding voor Microsoft Defender voor eindpunten om best practices te bekijken en meer te weten te komen over essentiële hulpprogramma's, zoals kwetsbaarheid voor aanvallen verminderen en beveiliging van de volgende generatie. Voor een aangepaste ervaring op basis van uw omgeving hebt u toegang tot de handleiding voor geautomatiseerde installatie van Defender for Endpoint in het Microsoft 365-beheercentrum.

Maximaliseer de beschikbare beveiligingsmogelijkheden en bescherm uw bedrijf beter tegen cyberbedreigingen door Microsoft Defender voor Eindpunt te implementeren en uw apparaten te onboarden. Door uw apparaten te onboarden, kunt u bedreigingen snel identificeren en stoppen, risico's prioriteren en uw verdediging op verschillende besturingssystemen en netwerkapparaten ontwikkelen.

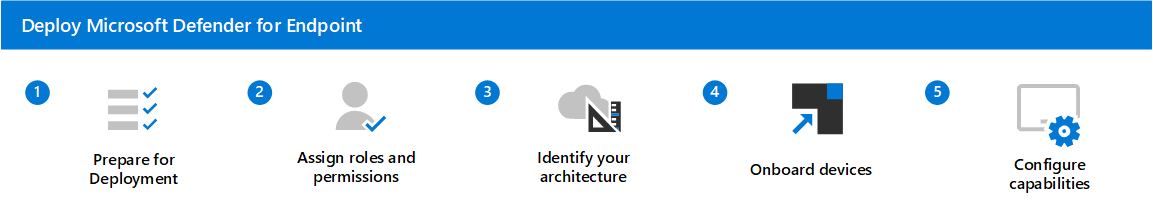

Deze handleiding bevat vijf stappen voor het implementeren van Defender voor Eindpunt als uw oplossing voor eindpuntbeveiliging met meerdere platforms. Het helpt u bij het kiezen van het beste implementatieprogramma, het onboarden van apparaten en het configureren van mogelijkheden. Elke stap komt overeen met een afzonderlijk artikel.

De stappen voor het implementeren van Defender voor Eindpunt zijn:

- Stap 1: Microsoft Defender voor eindpuntimplementatie instellen: deze stap is gericht op het voorbereiden van uw omgeving voor implementatie.

- Stap 2: rollen en machtigingen toewijzen: rollen en machtigingen identificeren en toewijzen om Defender voor Eindpunt weer te geven en te beheren.

- Stap 3: identificeer uw architectuur en kies uw implementatiemethode: Identificeer uw architectuur en de implementatiemethode die het beste bij uw organisatie past.

- Stap 4: Apparaten onboarden: uw apparaten evalueren en onboarden bij Defender for Endpoint.

- Stap 5: Mogelijkheden configureren: u bent nu klaar om de beveiligingsmogelijkheden van Defender for Endpoint te configureren om uw apparaten te beveiligen.

Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Vereisten

Hier volgt een lijst met vereisten voor het implementeren van Defender voor Eindpunt:

- U bent een globale beheerder

- Uw omgeving voldoet aan de minimale vereisten

- U hebt een volledige inventarisatie van uw omgeving. De volgende tabel biedt een uitgangspunt om informatie te verzamelen en ervoor te zorgen dat belanghebbenden uw omgeving begrijpen. De inventaris helpt bij het identificeren van mogelijke afhankelijkheden en/of wijzigingen die nodig zijn in technologieën of processen.

| Wat | Beschrijving |

|---|---|

| Aantal eindpunten | Totaal aantal eindpunten per besturingssysteem. |

| Aantal servers | Totaal aantal servers per versie van het besturingssysteem. |

| Beheerengine | Naam en versie van beheerengine (bijvoorbeeld System Center Configuration Manager Current Branch 1803). |

| CDOC-distributie | CDOC-structuur op hoog niveau (bijvoorbeeld laag 1 is uitbesteed aan Contoso, laag 2 en laag 3 intern gedistribueerd over Europa en Azië). |

| Beveiligingsgegevens en -gebeurtenis (SIEM) | SIEM-technologie in gebruik. |

Volgende stap

Start uw implementatie met stap 1- Implementatie van Microsoft Defender voor Eindpunt instellen

Tip

Wil je meer weten? Neem contact op met de Microsoft Security-community in onze Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor