Netwerkbeveiliging voor macOS

Van toepassing op:

- Microsoft Defender XDR

- Microsoft Defender XDR voor eindpuntplan 2

- Microsoft Defender voor Bedrijven

- Microsoft Defender XDR voor eindpuntplan 1

Vereisten

- Licentieverlening: Microsoft Defender XDR voor Eindpuntplan 1 of Microsoft Defender XDR voor Eindpuntabonnement 2 (kan proefversie zijn) of Microsoft Defender voor Bedrijven.

- Onboarded Machines: macOS-versie: Big Sur (11) of hoger, met productversie 101.94.13 of hoger.

- Niet-Microsoft-webbrowsers, zoals Brave, Chrome, Opera en Safari

- Microsoft Edge voor macOS-browser

Opmerking

Microsoft Edge voor macOS biedt momenteel geen ondersteuning voor het filteren van webinhoud, aangepaste indicatoren of andere bedrijfsfuncties. Netwerkbeveiliging biedt deze beveiliging echter aan Microsoft Edge voor macOS als netwerkbeveiliging is ingeschakeld.

Overzicht

Netwerkbeveiliging helpt de kwetsbaarheid voor aanvallen van uw apparaten te verminderen door internetgebeurtenissen. Hiermee voorkomt u dat mensen een toepassing gebruiken om toegang te krijgen tot gevaarlijke domeinen die mogelijk als host fungeren:

- phishing-oplichting

- Exploits

- andere schadelijke inhoud op internet

Netwerkbeveiliging breidt het bereik van Microsoft Defender XDR SmartScreen uit om al het uitgaande HTTP/HTTPS-verkeer te blokkeren dat verbinding probeert te maken met bronnen met een lage reputatie. De blokken voor uitgaand HTTP/HTTPS-verkeer zijn gebaseerd op het domein of de hostnaam.

Beschikbaarheid

Netwerkbeveiliging voor macOS is nu beschikbaar voor alle Microsoft Defender voor Eindpunt ingebouwde macOS-apparaten die voldoen aan de minimale vereisten. Al uw momenteel geconfigureerde beleidsregels voor netwerkbeveiliging en webbedreigingen worden afgedwongen op macOS-apparaten waarop Netwerkbeveiliging is geconfigureerd voor de blokmodus.

Als u Netwerkbeveiliging voor macOS wilt implementeren, raden we de volgende acties aan:

- Maak een apparaatgroep voor een kleine set apparaten die u kunt gebruiken om netwerkbeveiliging te testen.

- Evalueer de impact van Web Threat Protection, Custom Indicators of Compromise, Web Content Filtering en Microsoft Defender for Cloud Apps afdwingingsbeleid dat gericht is op macOS-apparaten waarop Netwerkbeveiliging in de blokmodus staat.

- Implementeer een controle- of blokmodusbeleid voor deze apparaatgroep en controleer of er geen problemen of verbroken werkstromen zijn.

- Implementeer netwerkbeveiliging geleidelijk naar een grotere set apparaten totdat deze wordt geïmplementeerd.

Huidige mogelijkheden

- Aangepaste indicatoren van inbreuk op domeinen en IP-adressen.

- Ondersteuning voor het filteren van webinhoud:

- Blokkeer websitecategorieën die zijn afgestemd op apparaatgroepen via beleidsregels die zijn gemaakt in de Microsoft Defender-portal.

- Beleid wordt toegepast op browsers, waaronder Chromium Microsoft Edge voor macOS.

- Geavanceerde opsporing: netwerkgebeurtenissen worden weergegeven in de machinetijdlijn en kunnen worden opgevraagd in Geavanceerde opsporing om beveiligingsonderzoeken te ondersteunen.

- Microsoft Defender voor Cloud-apps:

- Schaduw-IT-detectie: bepaal welke apps worden gebruikt in uw organisatie.

- Toepassingen blokkeren: hiermee kunt u voorkomen dat volledige toepassingen (zoals Slack en Facebook) in uw organisatie worden gebruikt.

- Zakelijke VPN naast of naast netwerkbeveiliging:

- Er worden momenteel geen VPN-conflicten geïdentificeerd.

- Als u conflicten ondervindt, kunt u feedback geven via het feedbackkanaal onderaan deze pagina.

Bekende problemen

- UX blokkeren/waarschuwen is niet aanpasbaar en vereist mogelijk andere wijzigingen in het uiterlijk. (Feedback van klanten wordt verzameld om verdere ontwerpverbeteringen te stimuleren)

- Er is een bekend probleem met incompatibiliteit van toepassingen met de functie 'Tunnel per app' van VMware. (Deze incompatibiliteit kan ertoe leiden dat verkeer dat via de 'per-app tunnel' gaat, niet kan worden geblokkeerd.)

- Er is een bekend probleem met incompatibiliteit van de toepassing met Blue Coat Proxy. (Deze incompatibiliteit kan ertoe leiden dat de netwerklaag vastloopt in niet-gerelateerde toepassingen wanneer zowel Blue Coat Proxy als Netwerkbeveiliging zijn ingeschakeld.)

Belangrijke notities

- We raden u af om netwerkbeveiliging te beheren vanuit Systeemvoorkeuren met behulp van de knop Verbinding verbreken . Gebruik in plaats daarvan het opdrachtregelprogramma mdatp of JamF/Intune om netwerkbeveiliging voor macOS te beheren.

- Om de effectiviteit van macOS-beveiliging tegen webbedreigingen te evalueren, raden we u aan deze te proberen in andere browsers dan Microsoft Edge voor macOS (bijvoorbeeld Safari). Microsoft Edge voor macOS heeft ingebouwde beveiliging tegen webbedreigingen (Microsoft Defender browserbeveiligingsextensie die Smartscreen-mogelijkheden biedt) die is ingeschakeld, ongeacht of de mac-netwerkbeveiligingsfunctie die u evalueert, is ingeschakeld of niet.

Implementatie-instructies

Microsoft Defender XDR voor eindpunt

Installeer de meest recente productversie via Microsoft AutoUpdate. Voer de volgende opdracht uit vanuit de Terminal om Microsoft AutoUpdate te openen:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Configureer het product met uw organisatiegegevens met behulp van de instructies in onze openbare documentatie.

Netwerkbeveiliging is standaard uitgeschakeld, maar kan worden geconfigureerd om te worden uitgevoerd in een van de volgende modi (ook wel afdwingingsniveaus genoemd):

- Controleren: handig om te controleren of dit geen invloed heeft op Line-Of-Business-apps of om een idee te krijgen van hoe vaak blokken optreden

- Blokkeren: netwerkbeveiliging voorkomt verbinding met schadelijke websites

- Uitgeschakeld: alle onderdelen die zijn gekoppeld aan netwerkbeveiliging zijn uitgeschakeld

U kunt deze functie op een van de volgende manieren implementeren: handmatig, via JAMF of via Intune. In de volgende secties worden deze methoden in detail beschreven.

Handmatige implementatie

Als u het afdwingingsniveau wilt configureren, voert u de volgende opdracht uit vanuit de terminal:

mdatp config network-protection enforcement-level --value [enforcement-level]

Als u bijvoorbeeld netwerkbeveiliging wilt configureren voor uitvoering in de blokkeringsmodus, voert u de volgende opdracht uit:

mdatp config network-protection enforcement-level --value block

Als u wilt controleren of de netwerkbeveiliging is gestart, voert u de volgende opdracht uit vanuit de terminal en controleert u of 'gestart' wordt afgedrukt:

mdatp health --field network_protection_status

JAMF Pro-implementatie

Een geslaagde JAMF Pro-implementatie vereist een configuratieprofiel om het afdwingingsniveau van netwerkbeveiliging in te stellen.

Nadat u dit configuratieprofiel hebt gemaakt, wijst u het toe aan de apparaten waarop u netwerkbeveiliging wilt inschakelen.

Het afdwingingsniveau configureren

Opmerking

Als u Microsoft Defender XDR voor Eindpunt op Mac al hebt geconfigureerd met behulp van de hier vermelde instructies, werkt u het plist-bestand bij dat u eerder hebt geïmplementeerd met de inhoud die in deze sectie wordt vermeld en implementeert u het vervolgens opnieuw vanuit JAMF.

Selecteer inConfiguratieprofielen voor computers>opties>Toepassingen & Aangepaste instellingen.

Selecteer Bestand uploaden (PLIST-bestand).

Stel voorkeursdomein in op

com.microsoft.wdav.Upload het volgende plist-bestand.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </plist>

Intune implementatie

Voor een geslaagde Intune-implementatie is een configuratieprofiel vereist om het afdwingingsniveau van netwerkbeveiliging in te stellen. Nadat u dit configuratieprofiel hebt gemaakt, wijst u het toe aan de apparaten waarop u netwerkbeveiliging wilt inschakelen.

Het afdwingingsniveau configureren met behulp van Intune

Opmerking

Als u Microsoft Defender voor Eindpunt op Mac al hebt geconfigureerd met behulp van de vorige instructies (met een XML-bestand), verwijdert u het vorige aangepaste configuratiebeleid en vervangt u dit door de volgende instructies:

Open Apparaatconfiguratie beheren>. Selecteer Profielen beheren>>Profiel maken.

Wijzig Platform in macOS en Profieltype in Instellingencatalogus. Selecteer Maken.

Geef een naam op voor het profiel.

Selecteer in het scherm Configuratie-instellingende optie Instellingen toevoegen. Selecteer Microsoft Defender>Netwerkbeveiliging en schakel het selectievakje Afdwingingsniveau in.

Stel het afdwingingsniveau in om te blokkeren. Selecteer Volgende.

Open het configuratieprofiel en upload het

com.microsoft.wdav.xmlbestand. (Dit bestand is gemaakt in stap 3.)Selecteer OK

Selecteer Toewijzingen beheren>. Selecteer op het tabblad Opnemen de apparaten waarvoor u netwerkbeveiliging wilt inschakelen.

Mobileconfig-implementatie

Voer de volgende stappen uit om de configuratie te implementeren via een .mobileconfig bestand dat kan worden gebruikt met niet-Microsoft MDM-oplossingen of rechtstreeks naar apparaten kan worden gedistribueerd:

Sla de volgende nettolading op als

com.microsoft.wdav.xml.mobileconfig.<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Controleer of het bestand uit de vorige stap correct is gekopieerd. Voer met Terminal de volgende opdracht uit en controleer of deze ok wordt uitgevoerd:

plutil -lint com.microsoft.wdav.xml

De functies verkennen

Meer informatie over het beveiligen van uw organisatie tegen webbedreigingen met bescherming tegen webbedreigingen.

- Beveiliging tegen webdreigingen maakt deel uit van webbeveiliging in Microsoft Defender voor Eindpunt. Het maakt gebruik van netwerkbeveiliging om uw apparaten te beveiligen tegen webbedreigingen.

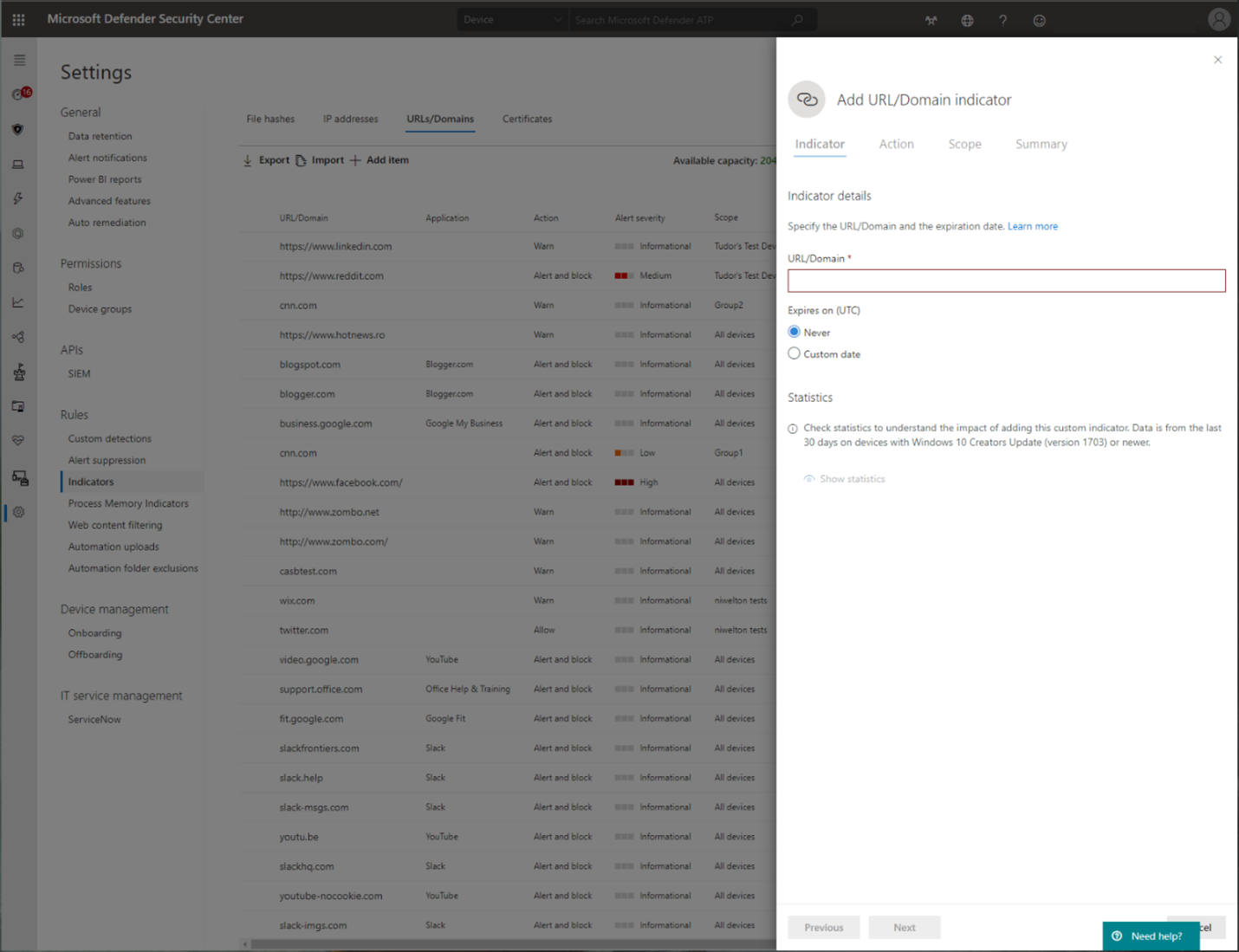

Voer de stroom Custom Indicators of Compromise uit om blokken op te halen voor het type Aangepaste indicator.

-

Opmerking

Als u een beleid verwijdert of apparaatgroepen tegelijkertijd wijzigt, kan dit leiden tot een vertraging in de beleidsimplementatie. Tip van een professional: u kunt een beleid implementeren zonder een categorie in een apparaatgroep te selecteren. Met deze actie wordt een beleid voor alleen controle gemaakt, zodat u inzicht krijgt in het gedrag van gebruikers voordat u een blokbeleid maakt.

Het maken van een apparaatgroep wordt ondersteund in Defender for Endpoint Plan 1 en Plan 2.

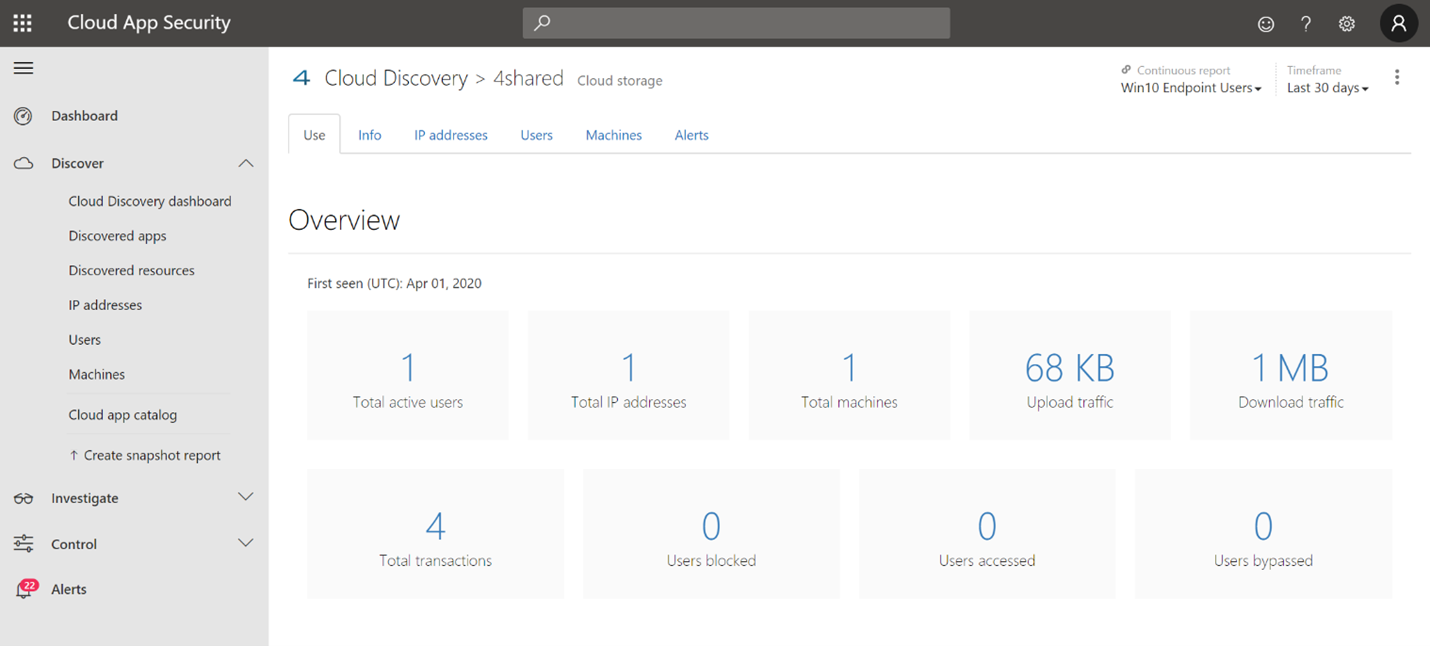

Integreer Microsoft Defender voor Eindpunt met Defender for Cloud Apps en uw macOS-apparaten met netwerkbeveiliging hebben mogelijkheden voor het afdwingen van eindpuntbeleid.

Opmerking

Detectie en andere functies worden momenteel niet ondersteund op deze platforms.

Scenario's

De volgende scenario's worden ondersteund.

Webbedreigingsbeveiliging

Beveiliging tegen webdreigingen maakt deel uit van webbeveiliging in Microsoft Defender XDR voor Eindpunt. Het maakt gebruik van netwerkbeveiliging om uw apparaten te beveiligen tegen webbedreigingen. Door te integreren met Microsoft Edge voor macOS en populaire niet-Microsoft-browsers, zoals Brave, Chrome, Firefox, Safari, Opera, stopt beveiliging tegen webbedreigingen webbedreigingen zonder webproxy. Zie Vereisten voor webbedreigingsbeveiliging kan apparaten beveiligen terwijl ze on-premises of afwezig zijn voor meer informatie over browserondersteuning. Beveiliging tegen webdreigingen stopt de toegang tot de volgende typen sites:

- phishingsites

- malwarevectoren

- exploit sites

- niet-vertrouwde sites of sites met een lage reputatie

- sites die zijn geblokkeerd in uw aangepaste indicatorlijst

Zie Uw organisatie beschermen tegen webrisico's voor meer informatie

Aangepaste indicatoren van inbreuk

Indicator van het overeenkomen van inbreuk (IOC's) is een essentiële functie in elke oplossing voor eindpuntbeveiliging. Deze mogelijkheid biedt SecOps de mogelijkheid om een lijst met indicatoren in te stellen voor detectie en blokkering (preventie en respons).

Indicatoren maken die de detectie, preventie en uitsluiting van entiteiten definiëren. U kunt de actie definiëren die moet worden uitgevoerd, evenals de duur voor het toepassen van de actie en het bereik van de apparaatgroep waarop deze moet worden toegepast.

Momenteel worden ondersteunde bronnen de clouddetectie-engine van Defender for Endpoint, de engine voor geautomatiseerd onderzoek en herstel en de eindpuntpreventie-engine (Microsoft Defender Antivirus).

Zie Indicatoren maken voor IP-adressen en URL's/domeinen voor meer informatie.

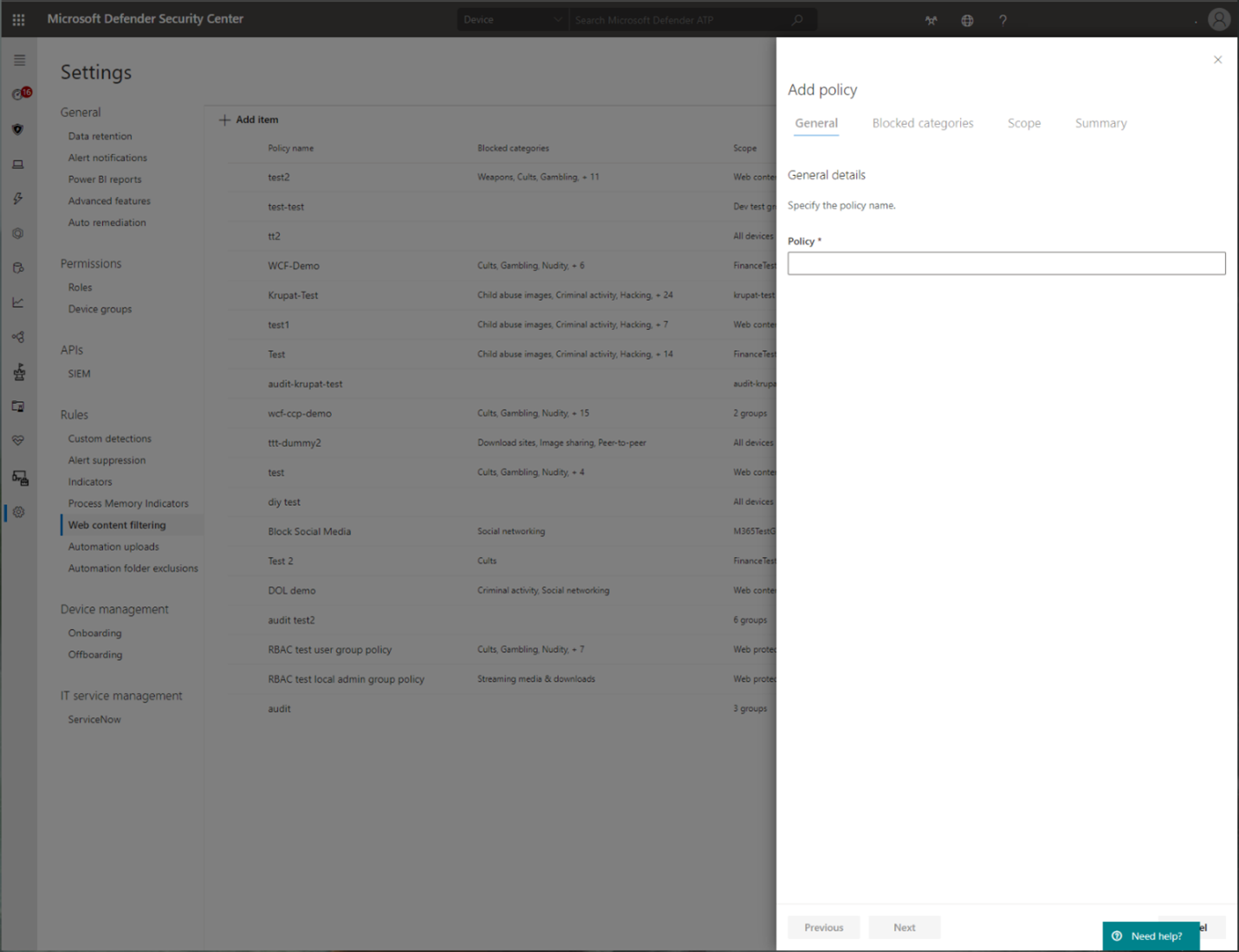

Filteren van webinhoud

Filteren van webinhoud maakt deel uit van de mogelijkheden voor webbeveiliging in Microsoft Defender voor Eindpunt en Microsoft Defender voor Bedrijven. Met het filteren van webinhoud kan uw organisatie de toegang tot websites bijhouden en reguleren op basis van hun inhoudscategorieën. Veel van deze websites (zelfs als ze niet kwaadwillend zijn) kunnen problematisch zijn vanwege nalevingsvoorschriften, bandbreedtegebruik of andere problemen.

Configureer beleidsregels voor uw apparaatgroepen om bepaalde categorieën te blokkeren. Het blokkeren van een categorie voorkomt dat gebruikers binnen opgegeven apparaatgroepen toegang hebben tot URL's die zijn gekoppeld aan de categorie. Voor elke categorie die niet wordt geblokkeerd, worden de URL's automatisch gecontroleerd. Uw gebruikers hebben zonder onderbreking toegang tot de URL's en u verzamelt toegangsstatistieken om een meer aangepaste beleidsbeslissing te maken. Uw gebruikers zien een blokkeringsmelding als een element op de pagina die ze bekijken aanroepen doet naar een geblokkeerde resource.

Filteren van webinhoud is beschikbaar in de belangrijkste webbrowsers, met blokken die worden uitgevoerd door Network Protection (Brave, Chrome, Firefox, Safari en Opera). Zie Vereisten voor meer informatie over browserondersteuning.

Zie Webinhoud filteren voor meer informatie over rapportage.

Microsoft Defender for Cloud Apps

De Microsoft Defender for Cloud Apps/Cloud-app-catalogus identificeert apps die eindgebruikers moeten worden gewaarschuwd bij toegang tot Microsoft Defender XDR voor Eindpunt en markeer deze als Bewaakt. De domeinen die worden vermeld onder bewaakte apps, worden later gesynchroniseerd met Microsoft Defender XDR voor Eindpunt:

Binnen 10-15 minuten worden deze domeinen vermeld in Microsoft Defender XDR onder Indicatoren-URL's>/domeinen met Actie=Waarschuwen. In de SLA voor afdwingen (zie details aan het einde van dit artikel), ontvangen eindgebruikers waarschuwingsberichten wanneer ze toegang proberen te krijgen tot deze domeinen:

Wanneer de eindgebruiker toegang probeert te krijgen tot bewaakte domeinen, wordt deze gewaarschuwd door Defender voor Eindpunt. De gebruiker krijgt een eenvoudige blokkeringservaring, vergezeld van het volgende pop-upbericht, dat wordt weergegeven door het besturingssysteem, inclusief de naam van de geblokkeerde toepassing (bijvoorbeeld Blogger.com)

Als de eindgebruiker een blok tegenkomt, heeft de gebruiker twee mogelijke oplossingen: bypass en education.

Gebruikers omzeilen

- Voor de ervaring met pop-upberichten: Druk op de knop Blokkering opheffen . Door de webpagina opnieuw te laden, kan de gebruiker doorgaan en de cloud-app gebruiken. (Deze actie is van toepassing voor de komende 24 uur, waarna de gebruiker de blokkering opnieuw moet opheffen.)

Gebruikerseducatie

- Voor een pop-upberichtervaring: druk op het pop-upbericht zelf. Eindgebruiker wordt omgeleid naar een aangepaste omleidings-URL die globaal is ingesteld in Microsoft Defender for Cloud Apps (meer informatie onderaan deze pagina)

Opmerking

Bypasses bijhouden per app: u kunt bijhouden hoeveel gebruikers de waarschuwing hebben omzeild op de pagina Toepassing in Microsoft Defender for Cloud Apps.

Bijlage

SharePoint-sitesjabloon voor het onderwijscentrum voor eindgebruikers

Voor veel organisaties is het belangrijk om de cloudbesturingselementen van Microsoft Defender for Cloud Apps te gebruiken en niet alleen beperkingen voor eindgebruikers in te stellen wanneer dat nodig is, maar hen ook te informeren en te coachen over:

- het specifieke incident

- waarom het is gebeurd

- wat is de gedachte achter deze beslissing

- hoe het tegenkomen van bloksites kan worden beperkt

Bij onverwacht gedrag kan de verwarring van gebruikers worden verminderd door hen zoveel mogelijk informatie te geven, niet alleen om uit te leggen wat er is gebeurd, maar ook om hen te leren bewuster te zijn wanneer ze de volgende keer een cloud-app kiezen om hun taak te voltooien. Deze informatie kan bijvoorbeeld het volgende omvatten:

- Beveiligings- en nalevingsbeleidsregels en -richtlijnen voor internet- en cloudgebruik

- Goedgekeurde/aanbevolen cloud-apps voor gebruik

- Beperkte/geblokkeerde cloud-apps voor gebruik

Voor deze pagina raden we uw organisatie aan een eenvoudige SharePoint-site te gebruiken.

Belangrijke dingen die u moet weten

Het kan tot twee uur (meestal minder) duren voordat app-domeinen zijn doorgegeven en bijgewerkt op de eindpuntapparaten, nadat deze is gemarkeerd als Bewaakt.

Standaard wordt actie uitgevoerd voor alle apps en domeinen die in Microsoft Defender for Cloud Apps portal zijn gemarkeerd als Bewaakt voor alle onboarded eindpunten in de organisatie.

Volledige URL's worden momenteel niet ondersteund en worden niet verzonden van Microsoft Defender for Cloud Apps naar Microsoft Defender voor Eindpunt. Als volledige URL's worden vermeld onder Microsoft Defender for Cloud Apps als bewaakte apps, worden gebruikers niet gewaarschuwd wanneer ze toegang proberen te krijgen tot een site. (Wordt bijvoorbeeld

google.com/driveniet ondersteund, terwijldrive.google.comwel wordt ondersteund.)Netwerkbeveiliging biedt geen ondersteuning voor het gebruik van QUIC in browsers. Beheerders moeten ervoor zorgen dat QUIC is uitgeschakeld bij het testen om te controleren of sites correct worden geblokkeerd.

Tip

Worden er geen meldingen van eindgebruikers weergegeven in browsers van derden? Controleer de instellingen van uw pop-upbericht.

Zie ook

- Microsoft Defender XDR voor eindpunt op Mac

- Microsoft Defender XDR voor eindpuntintegratie met Microsoft Microsoft Defender XDR for Cloud Apps

- Maak kennis met de innovatieve functies in Microsoft Edge

- Beveilig uw netwerk

- Netwerkbeveiliging inschakelen

- Webbeveiliging

- Indicatoren maken

- Filteren van webinhoud

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.