Basisprincipes van op rollen gebaseerd beheer voor Configuration Manager

Van toepassing op: Configuration Manager (current branch)

Met Configuration Manager gebruikt u op rollen gebaseerd beheer om de toegang te beveiligen die gebruikers met beheerdersrechten nodig hebben om Configuration Manager te gebruiken. U beveiligt ook de toegang tot de objecten die u beheert, zoals verzamelingen, implementaties en sites.

Het op rollen gebaseerde beheermodel definieert en beheert de beveiligingstoegang voor de hele hiërarchie centraal. Dit model is voor alle sites en site-instellingen met behulp van de volgende items:

Beveiligingsrollen worden toegewezen aan gebruikers met beheerdersrechten om ze toestemming te geven om objecten te Configuration Manager. Bijvoorbeeld machtigingen voor het maken of wijzigen van clientinstellingen.

Beveiligingsbereiken worden gebruikt om specifieke exemplaren van objecten te groepeert die een gebruiker met beheerdersrechten moet beheren. Bijvoorbeeld een toepassing waarmee de Configuration Manager-console wordt geïnstalleerd.

Verzamelingen worden gebruikt om groepen gebruikers en apparaten op te geven die de gebruiker met beheerdersrechten kan beheren in Configuration Manager.

Met de combinatie van rollen, bereiken en verzamelingen kunt u de beheertoewijzingen scheiden die voldoen aan de vereisten van uw organisatie. Als ze samen worden gebruikt, definiëren ze het beheerbereik van een gebruiker. Dit beheerbereik bepaalt de objecten die een gebruiker met beheerdersrechten bekijkt in de Configuration Manager-console en bepaalt de machtigingen die een gebruiker heeft voor deze objecten.

Voordelen

De volgende items zijn voordelen van op rollen gebaseerd beheer in Configuration Manager:

Sites worden niet gebruikt als administratieve grenzen. Met andere woorden, breid een zelfstandige primaire site niet uit naar een hiërarchie met een centrale beheersite om gebruikers met beheerdersrechten te scheiden.

U maakt gebruikers met beheerdersrechten voor een hiërarchie en hoeft ze slechts één keer beveiliging toe te wijzen.

Alle beveiligingstoewijzingen worden gerepliceerd en beschikbaar in de hele hiërarchie. Op rollen gebaseerde beheerconfiguraties repliceren naar elke site in de hiërarchie als globale gegevens en worden vervolgens toegepast op alle beheerverbindingen.

Belangrijk

Vertragingen bij intersitereplicatie kunnen voorkomen dat een site wijzigingen ontvangt voor op rollen gebaseerd beheer. Zie Gegevensoverdrachten tussen sites voor meer informatie over het bewaken van intersitedatabasereplicatie.

Er zijn ingebouwde beveiligingsrollen die worden gebruikt om de gebruikelijke beheertaken toe te wijzen. Maak uw eigen aangepaste beveiligingsrollen om uw specifieke bedrijfsvereisten te ondersteunen.

Gebruikers met beheerdersrechten zien alleen de objecten waarvoor ze machtigingen hebben om te beheren.

U kunt beheerbeveiligingsacties controleren.

Beveiligingsrollen

Gebruik beveiligingsrollen om beveiligingsmachtigingen te verlenen aan gebruikers met beheerdersrechten. Beveiligingsrollen zijn groepen beveiligingsmachtigingen die u toewijst aan gebruikers met beheerdersrechten, zodat ze hun beheertaken kunnen uitvoeren. Deze beveiligingsmachtigingen definiëren de acties die een gebruiker met beheerdersrechten kan uitvoeren en de machtigingen die worden verleend voor bepaalde objecttypen. Als best practice voor beveiliging wijst u de beveiligingsrollen toe die de minste machtigingen bieden die vereist zijn voor de taak.

Configuration Manager heeft verschillende ingebouwde beveiligingsrollen ter ondersteuning van typische groeperingen van beheertaken. U kunt uw eigen aangepaste beveiligingsrollen maken om uw specifieke bedrijfsvereisten te ondersteunen.

De volgende tabel bevat een overzicht van alle ingebouwde rollen:

| Naam | Beschrijving |

|---|---|

| Toepassingsbeheerder | Combineert de machtigingen van de rol Toepassingsimplementatiemanager en de rol Toepassingsauteur . Gebruikers met beheerdersrechten met deze rol kunnen ook query's beheren, site-instellingen weergeven, verzamelingen beheren, instellingen bewerken voor gebruikersaffiniteit met apparaten en virtuele App-V-omgevingen beheren. |

| Auteur van toepassing | Kan toepassingen maken, wijzigen en buiten gebruik stellen. Gebruikers met beheerdersrechten met deze rol kunnen ook toepassingen, pakketten en virtuele App-V-omgevingen beheren. |

| Toepassingsimplementatiebeheer | Kan toepassingen implementeren. Gebruikers met beheerdersrechten in deze rol kunnen een lijst met toepassingen bekijken. Ze kunnen implementaties voor toepassingen, waarschuwingen en pakketten beheren. Ze kunnen verzamelingen en hun leden, statusberichten, query's, regels voor voorwaardelijke bezorging en virtuele App-V-omgevingen bekijken. |

| Asset manager | Verleent machtigingen voor het beheren van het Asset Intelligence-synchronisatiepunt, Asset Intelligence-rapportageklassen, software-inventaris, hardware-inventaris en meetregels. |

| Toegangsbeheer voor bedrijfsresources | Verleent machtigingen voor het maken, beheren en implementeren van toegangsprofielen voor bedrijfsresources. Bijvoorbeeld Wi-Fi, VPN, Exchange ActiveSync e-mail en certificaatprofielen. |

| Beheer van nalevingsinstellingen | Verleent machtigingen voor het definiëren en bewaken van nalevingsinstellingen. Gebruikers met beheerdersrechten in deze rol kunnen configuratie-items en basislijnen maken, wijzigen en verwijderen. Ze kunnen ook configuratiebasislijnen implementeren in verzamelingen, nalevingsevaluatie starten en herstel voor niet-compatibele computers starten. |

| Endpoint Protection Manager | Verleent machtigingen voor het maken, wijzigen en verwijderen van beleidsregels voor eindpuntbeveiliging. Ze kunnen dit beleid implementeren in verzamelingen, waarschuwingen maken en wijzigen en de status van eindpuntbeveiliging bewaken. |

| Volledige beheerder | Verleent alle machtigingen in Configuration Manager. De gebruiker met beheerdersrechten die Configuration Manager installeert, krijgt automatisch deze beveiligingsrol, alle bereiken en alle verzamelingen. |

| Infrastructuurbeheerder | Verleent machtigingen om de Configuration Manager serverinfrastructuur te maken, te verwijderen en te wijzigen en om migratietaken uit te voeren. |

| Besturingssysteemimplementatiebeheer | Verleent machtigingen om installatiekopieën van het besturingssysteem te maken en deze op computers te implementeren, besturingssysteemupgradepakketten en -installatiekopieën, takenreeksen, stuurprogramma's, opstartinstallatiekopieën en instellingen voor statusmigratie te beheren. |

| Operations-beheerder | Verleent machtigingen voor alle acties in Configuration Manager met uitzondering van de machtigingen voor het beheren van de beveiliging. Met deze rol kunnen gebruikers met beheerdersrechten, beveiligingsrollen en beveiligingsbereiken niet worden beheerd. |

| Alleen-lezen analist | Verleent machtigingen om alle Configuration Manager objecten weer te geven. |

| Operator externe hulpprogramma's | Verleent machtigingen voor het uitvoeren en controleren van de hulpprogramma's voor extern beheer waarmee gebruikers computerproblemen kunnen oplossen. Gebruikers met beheerdersrechten met deze rol kunnen extern beheer, hulp op afstand en extern bureaublad uitvoeren vanuit de Configuration Manager-console. |

| Beveiligingsbeheerder | Verleent machtigingen voor het toevoegen en verwijderen van gebruikers met beheerdersrechten en het koppelen van gebruikers met beheerdersrechten aan beveiligingsrollen, verzamelingen en beveiligingsbereiken. Gebruikers met beheerdersrechten in deze rol kunnen ook beveiligingsrollen en hun toegewezen beveiligingsbereiken en verzamelingen maken, wijzigen en verwijderen. |

| Software-updatebeheer | Verleent machtigingen voor het definiëren en implementeren van software-updates. Gebruikers met beheerdersrechten in deze rol kunnen software-updategroepen, implementaties en implementatiesjablonen beheren. |

Tip

Als u machtigingen hebt, kunt u de lijst met alle beveiligingsrollen weergeven in de Configuration Manager-console. Als u de rollen wilt weergeven, gaat u naar de werkruimte Beheer , vouwt u Beveiliging uit en selecteert u vervolgens het knooppunt Beveiligingsrollen .

U kunt de ingebouwde beveiligingsrollen alleen wijzigen als u gebruikers met beheerdersrechten toevoegt. U kunt de rol kopiëren, wijzigingen aanbrengen en deze wijzigingen vervolgens opslaan als een nieuwe aangepaste beveiligingsrol. U kunt ook beveiligingsrollen importeren die u hebt geëxporteerd uit een andere hiërarchie, zoals een labomgeving. Zie Op rollen gebaseerd beheer configureren voor meer informatie.

Controleer de beveiligingsrollen en de bijbehorende machtigingen om te bepalen of u de ingebouwde beveiligingsrollen gebruikt of dat u uw eigen aangepaste beveiligingsrollen moet maken.

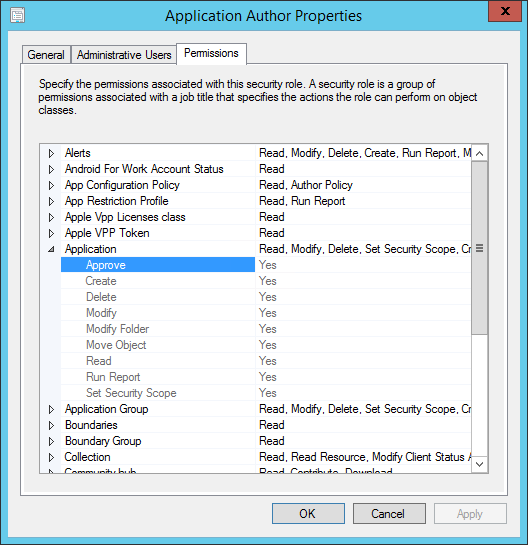

Rolmachtigingen

Elke beveiligingsrol heeft specifieke machtigingen voor verschillende objecttypen. De rol van de auteur van de toepassing heeft bijvoorbeeld de volgende machtigingen voor toepassingen:

- Goedkeuren

- Maken

- Verwijderen

- Wijzigen

- Map wijzigen

- Object verplaatsen

- Lezen

- Rapport uitvoeren

- Beveiligingsbereik instellen

Deze rol heeft ook machtigingen voor andere objecten.

Zie Op rollen gebaseerd beheer configureren voor meer informatie over het weergeven van de machtigingen voor een rol of het wijzigen van de machtigingen voor een aangepaste rol.

Beveiligingsrollen plannen

Gebruik dit proces om Configuration Manager beveiligingsrollen in uw omgeving te plannen:

Identificeer de taken die gebruikers met beheerdersrechten moeten uitvoeren in Configuration Manager. Deze taken kunnen betrekking hebben op een of meer groepen beheertaken. Bijvoorbeeld het implementeren van besturingssystemen en instellingen voor naleving.

Wijs deze beheertaken toe aan een of meer van de ingebouwde rollen.

Als sommige gebruikers met beheerdersrechten de taken van meerdere rollen uitvoeren, wijst u de gebruikers toe aan de meerdere rollen. Maak geen aangepaste rol die de machtigingen combineert.

Als de taken die u hebt geïdentificeerd niet zijn toegewezen aan de ingebouwde beveiligingsrollen, maakt en test u aangepaste rollen.

Zie Aangepaste beveiligingsrollen maken en Beveiligingsrollen configureren voor meer informatie.

Collecties

Verzamelingen geven de gebruikers en apparaten op die een gebruiker met beheerdersrechten kan bekijken of beheren. Als u bijvoorbeeld een toepassing op een apparaat wilt implementeren, moet de gebruiker met beheerdersrechten een beveiligingsrol hebben die toegang verleent tot een verzameling die het apparaat bevat.

Zie Inleiding tot verzamelingen voor meer informatie over verzamelingen.

Voordat u op rollen gebaseerd beheer configureert, moet u beslissen of u om een van de volgende redenen nieuwe verzamelingen moet maken:

- Functionele organisatie. Bijvoorbeeld afzonderlijke verzamelingen servers en werkstations.

- Geografische uitlijning. Bijvoorbeeld afzonderlijke verzamelingen voor Noord-Amerika en Europa.

- Beveiligingsvereisten en bedrijfsprocessen. Bijvoorbeeld afzonderlijke verzamelingen voor productie- en testcomputers.

- Organisatie-uitlijning. Bijvoorbeeld afzonderlijke verzamelingen voor elke bedrijfseenheid.

Zie Verzamelingen configureren voor het beheren van beveiliging voor meer informatie.

Beveiligingsbereiken

Gebruik beveiligingsbereiken om gebruikers met beheerdersrechten toegang te bieden tot beveiligbare objecten. Een beveiligingsbereik is een benoemde set beveiligbare objecten die als groep zijn toegewezen aan beheerdersgebruikers. Alle beveiligbare objecten worden toegewezen aan een of meer beveiligingsbereiken. Configuration Manager heeft twee ingebouwde beveiligingsbereiken:

Alle: verleent toegang tot alle bereiken. U kunt geen objecten toewijzen aan dit beveiligingsbereik.

Standaardinstelling: dit bereik wordt standaard gebruikt voor alle objecten. Wanneer u Configuration Manager installeert, worden alle objecten toegewezen aan dit beveiligingsbereik.

Als u de objecten wilt beperken die gebruikers met beheerdersrechten kunnen zien en beheren, maakt u uw eigen aangepaste beveiligingsbereiken. Beveiligingsbereiken ondersteunen geen hiërarchische structuur en kunnen niet worden genest. Beveiligingsbereiken kunnen een of meer objecttypen bevatten, waaronder de volgende items:

- Waarschuwingsabonnementen

- Toepassingen en toepassingsgroepen

- Virtuele App-V-omgevingen

- Opstartinstallatiekopieën

- Grensgroepen

- Configuratie-items en basislijnen

- Aangepaste clientinstellingen

- Distributiepunten en distributiepuntgroepen

- Stuurprogrammapakketten

- Beleid voor eindpuntbeveiliging (alle)

- Mappen

- Algemene voorwaarden

- Migratietaken

- OneDrive voor Bedrijven profielen

- Installatiekopieën van het besturingssysteem

- Upgradepakketten voor het besturingssysteem

- Pakketten

- Query 's

- Profielen voor externe verbindingen

- Scripts

- Sites

- Softwaremeterregels

- Software-updategroepen

- Software-updatespakketten

- Takenreeksen

- Configuratie-items voor gebruikersgegevens en profielen

- beleid voor Windows Update voor Bedrijven

Er zijn ook enkele objecten die u niet kunt opnemen in beveiligingsbereiken, omdat ze alleen worden beveiligd door beveiligingsrollen. Beheerderstoegang tot deze objecten kan niet worden beperkt tot een subset van de beschikbare objecten. U hebt bijvoorbeeld een gebruiker met beheerdersrechten die grensgroepen maakt die worden gebruikt voor een specifieke site. Omdat het grensobject geen beveiligingsbereiken ondersteunt, kunt u deze gebruiker geen beveiligingsbereik toewijzen dat alleen toegang biedt tot de grenzen die mogelijk aan die site zijn gekoppeld. Omdat een grensobject niet kan worden gekoppeld aan een beveiligingsbereik, heeft die gebruiker toegang tot grensobjecten wanneer u een beveiligingsrol toewijst die toegang tot grensobjecten aan een gebruiker bevat, toegang tot elke grens in de hiërarchie.

Objecten die geen ondersteuning bieden voor beveiligingsbereiken zijn onder andere de volgende items:

- Active Directory-forests

- Gebruikers met beheerdersrechten

- Waarschuwingen

- Grenzen

- Computerkoppelingen

- Standaardclientinstellingen

- Implementatiesjablonen

- Apparaatstuurprogramma

- Site-naar-site-toewijzingen migreren

- Beveiligingsrollen

- Beveiligingsbereiken

- Siteadressen

- Sitesysteemrollen

- Software-updates

- Statusberichten

- Affiniteiten voor gebruikersapparaten

Maak beveiligingsbereiken wanneer u de toegang tot afzonderlijke exemplaren van objecten moet beperken. Bijvoorbeeld:

U hebt een groep gebruikers met beheerdersrechten die productietoepassingen moeten zien en geen testtoepassingen. Maak één beveiligingsbereik voor productietoepassingen en een andere voor testtoepassingen.

Voor één groep gebruikers met beheerdersrechten is leesmachtiging vereist voor specifieke software-updategroepen. Voor een andere groep gebruikers met beheerdersrechten zijn de machtigingen Wijzigen en Verwijderen vereist voor andere software-updategroepen. Maak verschillende beveiligingsbereiken voor deze software-updategroepen.

Zie Beveiligingsbereiken voor een object configureren voor meer informatie.

Volgende stappen

Op rollen gebaseerd beheer configureren voor Configuration Manager

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor