STAP 1: uw netwerkomgeving configureren om verbinding te maken met de Defender for Endpoint-service

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Belangrijk

Sommige informatie in dit artikel heeft betrekking op een vooraf uitgebracht product dat aanzienlijk kan worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garanties, expliciet of impliciet, met betrekking tot de informatie die hier wordt verstrekt.

Voordat u apparaten onboardt bij Defender voor Eindpunt, moet u ervoor zorgen dat uw netwerk is geconfigureerd om verbinding te maken met de service. De eerste stap van dit proces bestaat uit het toevoegen van URL's aan de lijst met toegestane domeinen als uw proxyserver of firewallregels toegang tot Defender for Endpoint verhinderen. Dit artikel bevat ook informatie over proxy- en firewallvereisten voor oudere versies van Windows-client en Windows Server.

Toegang tot Microsoft Defender voor Eindpunt service-URL's inschakelen op de proxyserver

Als een proxy of firewall al het verkeer blokkeert en alleen specifieke domeinen toestaat, voegt u de domeinen die in het downloadbare blad worden vermeld, standaard toe aan de lijst met toegestane domeinen.

Het volgende downloadbare spreadsheet bevat de services en de bijbehorende URL's die uw netwerk moet kunnen verbinden. Zorg ervoor dat er geen firewall- of netwerkfilterregels zijn om de toegang voor deze URL's te weigeren. Optioneel moet u mogelijk een regel voor toestaan maken die specifiek voor hen is vereist.

Opmerking

(Van toepassing op openbare preview)

- Als onderdeel van de preview worden bepaalde Defender for Endpoint-services geconsolideerd achter de URL:

*.endpoint.security.microsoft.com. U hebt de mogelijkheid om de beperkte set URL's in Microsoft Defender XDR voor Defender voor Eindpunt te gebruiken. U hebt ook de nieuwe optie voor het configureren van acceptatielijsten met behulp van vaste Ip-bereiken van Defender voor Eindpunten. Zie onboarding devices using streamlined method (Apparaten onboarden met behulp van een gestroomlijnde methode ) en bekijk de bijgewerkte lijst in de voorgaande tabel voor meer informatie. - Als u de nieuwe onboardingmethode wilt gebruiken, moeten apparaten voldoen aan specifieke vereisten en een nieuw onboardingpakket gebruiken. Zie Vereisten voor meer informatie. U kunt eerder onboarded apparaten migreren. Zie Apparaten migreren naar gestroomlijnde connectiviteit.

- Bepaalde services zijn niet opgenomen in deze consolidatie. U moet controleren of u verbinding houdt met de vereiste services. Zie het gestroomlijnde URL-blad of onboarding-apparaten met behulp van de gestroomlijnde methode voor meer informatie over services die niet zijn opgenomen in de consolidatie.

- Apparaten met de MMA-agent worden niet ondersteund onder een gestroomlijnde oplossing en moeten worden onboarden met behulp van de methode downlevel. Zie het tabblad MMA in de lijst met gestroomlijnde URL's voor een lijst met vereiste URL's. Apparaten met verouderde Windows-versie 1607, 1703, 1709 of 1803 kunnen onboarden met het nieuwe onboardingpakket, maar hebben nog steeds een langere lijst met URL's nodig. Zie de voorgaande tabel voor meer informatie.

| Spreadsheet met lijst met domeinen | Omschrijving |

|---|---|

| Microsoft Defender voor Eindpunt lijst met geconsolideerde URL's (NIEUW - Gestroomlijnd) |

BELANGRIJK: Momenteel in openbare preview. Spreadsheet met geconsolideerde URL's voor het stroomlijnen van apparaatconnectiviteit. Download het spreadsheet hier. Toepasselijk besturingssysteem: Zie Gestroomlijnde connectiviteit voor een volledige lijst. - Windows 10 1809+ - Windows 11 - Windows Server 2019 - Windows Server 2022 - Windows Server 2012 R2, Windows Server 2016 R2 met de moderne geïntegreerde oplossing van Defender voor Eindpunt (installatie via MSI vereist). - macOS ondersteunde versies met 101.23102.* + - Door Linux ondersteunde versies met 101.23102.* + Minimale onderdeelversies: - Antimalware client: 4.18.2211.5 - Motor: 1.1.19900.2 - Beveiligingsinformatie: 1.391.345.0 - Xplat-versie: 101.23102.* + - Sensor/KB-versie: >10.8040.*/ 8 maart 2022+ Als u eerder onboarded apparaten verplaatst naar de gestroomlijnde benadering, raadpleegt u Apparaatconnectiviteit migreren. |

| Microsoft Defender voor Eindpunt URL-lijst voor commerciële klanten (Standard) | Spreadsheet met specifieke DNS-records voor servicelocaties, geografische locaties en besturingssysteem voor commerciële klanten. Download het spreadsheet hier. Microsoft Defender voor Eindpunt Abonnement 1 en Abonnement 2 dezelfde URL's van de proxyservice delen. |

| Microsoft Defender voor Eindpunt URL-lijst voor Gov/GCC/DoD | Spreadsheet met specifieke DNS-records voor servicelocaties, geografische locaties en besturingssysteem voor Gov/GCC/DoD-klanten. Download het spreadsheet hier. |

Opmerking

- Windows 10 versie 1607, 1703, 1709, 1803 (RS1-RS4) worden ondersteund in het onboardingpakket, maar vereisen een langere URL-lijst (zie bijgewerkt URL-blad). Deze versies bieden geen ondersteuning voor reonboarding (moet eerst volledig worden offboarded).

- Apparaten met Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Servers die niet zijn bijgewerkt naar Unified Agent (MMA), moeten de MMA-onboardingmethode blijven gebruiken.

Als https-scannen (SSL-controle) is ingeschakeld voor een proxy of firewall, moet u de domeinen in de bovenstaande tabel uitsluiten van HTTPS-scannen.

Open in uw firewall alle URL's waarvan de kolom geografie WW is. Open de URL's naar uw specifieke gegevenslocatie voor rijen waarin de kolom geografie niet WW is. Zie Locatie van gegevensopslag controleren en instellingen voor gegevensretentie bijwerken voor Microsoft Defender voor Eindpunt om uw gegevenslocatie-instelling te controleren. Sluit de URL *.blob.core.windows.net niet uit van een netwerkinspectie. Sluit in plaats daarvan alleen de blob-URL's uit die specifiek zijn voor MDE en worden vermeld in de lijst met domeinen.

Opmerking

Van toepassing op de standaardset URL's:

Windows-apparaten met versie 1803 of eerdere behoeften settings-win.data.microsoft.com.

URL's die v20 bevatten, zijn alleen nodig als u Windows-apparaten hebt met versie 1803 of hoger. Is bijvoorbeeld us-v20.events.data.microsoft.com nodig voor een Windows-apparaat met versie 1803 of hoger en onboarding naar de Us Data Storage-regio.

Als een proxy of firewall anoniem verkeer van de Defender voor Eindpunt-sensor blokkeert en verbinding maakt vanuit de systeemcontext, is het belangrijk om ervoor te zorgen dat anoniem verkeer is toegestaan in uw proxy of firewall voor de eerder vermelde URL's.

Opmerking

Microsoft biedt geen proxyserver. Deze URL's zijn toegankelijk via de proxyserver die u configureert.

Belangrijk

In overeenstemming met de beveiligings- en nalevingsstandaarden van Defender voor Eindpunt worden uw gegevens verwerkt en opgeslagen in overeenstemming met de fysieke locatie van uw tenant. Op basis van de clientlocatie kan verkeer door een van deze IP-regio's stromen (die overeenkomen met azure-datacenterregio's). Zie Gegevensopslag en privacy voor meer informatie.

Microsoft Monitoring Agent (MMA) - proxy- en firewallvereisten voor oudere versies van Windows-client of Windows Server

Opmerking

(Van toepassing op openbare preview)

Services die gebruikmaken van op MMA gebaseerde oplossingen kunnen geen gebruik maken van de nieuwe gestroomlijnde connectiviteitsoplossing (geconsolideerde URL en optie voor het gebruik van statische IP-adressen). Voor Windows Server 2016 en Windows Server 2012 R2 moet u bijwerken naar de nieuwe geïntegreerde oplossing.

De informatie in de lijst met proxy- en firewallconfiguratiegegevens is vereist om te communiceren met de Log Analytics-agent (vaak Microsoft Monitoring Agent genoemd) voor eerdere versies van Windows, zoals Windows 7 SP1, Windows 8.1 en Windows Server 2008 R2*.

| Agent-resource | Poorten | Richting | HTTPS-inspectie omzeilen |

|---|---|---|---|

*.ods.opinsights.azure.com |

Poort 443 | Uitgaand | Ja |

*.oms.opinsights.azure.com |

Poort 443 | Uitgaand | Ja |

*.blob.core.windows.net |

Poort 443 | Uitgaand | Ja |

*.azure-automation.net |

Poort 443 | Uitgaand | Ja |

Opmerking

Deze connectiviteitsvereisten zijn van toepassing op de vorige Microsoft Defender voor Eindpunt van Windows Server 2016 en Windows Server 2012 R2 waarvoor MMA is vereist. Instructies voor het onboarden van deze besturingssystemen met de nieuwe geïntegreerde oplossing zijn op Windows-servers onboarden of migreren naar de nieuwe geïntegreerde oplossing in Scenario's voor servermigratie in Microsoft Defender voor Eindpunt.

Opmerking

Als cloudoplossing kan het IP-bereik worden gewijzigd. Het wordt aanbevolen om over te gaan naar de instelling VOOR DNS-omzetting.

Onboarden apparaten zonder internettoegang

Voor apparaten zonder directe internetverbinding is het gebruik van een proxyoplossing de aanbevolen aanpak. Voor oudere Windows-apparaten met onboarding met de vorige, op MMA gebaseerde oplossing biedt het gebruik van de OMS-gatewayoplossing een alternatieve aanpak.

Opmerking

(Van toepassing op openbare preview)

Met deze preview kunt u gebruikmaken van firewallapparaten met statische IP-bereiken. Zie voor meer informatie: Gestroomlijnde apparaatconnectiviteit en gestroomlijnde URL-lijst.

Zie de volgende artikelen voor meer informatie over onboardingmethoden:

- Onboarden eerdere versies van Windows

- Servers onboarden naar de Microsoft Defender voor Eindpunt-service

Belangrijk

- Microsoft Defender voor Eindpunt is een cloudbeveiligingsoplossing. 'Onboard devices without internet access' betekent dat internettoegang voor de eindpunten moet worden geconfigureerd via een proxy. Microsoft Defender voor Eindpunt biedt geen ondersteuning voor eindpunten zonder directe of proxy internettoegang. Proxyconfiguratie voor het hele systeem wordt aanbevolen.

- Windows of Windows Server in niet-verbonden omgevingen moeten certificaatvertrouwensrelatie Lijsten offline kunnen bijwerken via een intern bestand of webserver.

- Zie Een bestand of webserver configureren om de CTL-bestanden te downloaden voor meer informatie over het offline bijwerken van CTL's.

Apparaten met Windows 10 of hoger, Windows Server 2012 R2 of hoger, Linux en macOS

Afhankelijk van het besturingssysteem kan de proxy die moet worden gebruikt voor Microsoft Defender voor Eindpunt automatisch worden geconfigureerd, meestal met behulp van autodiscovery of een automatisch geconfigureerd bestand, of statisch specifiek voor Defender for Endpoint-services die op het apparaat worden uitgevoerd.

- Voor Windows-apparaten raadpleegt u Instellingen voor apparaatproxy en internetverbinding configureren

- Voor Linux-apparaten raadpleegt u Microsoft Defender voor Eindpunt configureren op Linux voor detectie van statische proxy's

- Zie voor macOS-apparaten Microsoft Defender voor Eindpunt op Mac

Windows-apparaten met de vorige MMA-oplossing

Opmerking

- Een OMS-gatewayserver kan niet worden gebruikt als proxy voor niet-verbonden Windows- of Windows Server-apparaten wanneer deze is geconfigureerd via het register 'TelemetryProxyServer' of GPO.

- Voor Windows of Windows Server: hoewel u TelemetryProxyServer kunt gebruiken, moet deze verwijzen naar een standaardproxyapparaat of -apparaat.

- Azure Log Analytics (voorheen bekend als OMS Gateway) instellen om te fungeren als proxy of hub:

- Azure Log Analytics-agent

- Microsoft Monitoring Agent-punt (MMA) installeren en configureren naar de sleutel defender voor eindpuntwerkruimte &-id

Onboarden eerdere versies van Windows

Opmerking

Elke client die geen toegang heeft tot internet, kan niet worden onboarden naar Microsoft Defender Eindpunt. Een client moet rechtstreeks toegang hebben tot de vereiste URL's of toegang hebben via een proxy of firewall.

Als onderdeel van de gestroomlijnde preview kunt u nu IP-adressen gebruiken als alternatieven voor bepaalde Url's van de Defender for Endpoint-service.

Vereisten voor service-URL's voor Microsoft Monitoring Agent (MMA) bevestigen

Raadpleeg de volgende richtlijnen om de vereiste voor jokerteken (*) voor uw specifieke omgeving te elimineren bij het gebruik van de Microsoft Monitoring Agent (MMA) voor eerdere versies van Windows.

Onboard a previous operating system with the Microsoft Monitoring Agent (MMA) into Defender for Endpoint (zie Eerdere versies van Windows onboarden op Defender for Endpoint en Onboard Windows servers voor meer informatie).

Zorg ervoor dat de machine met succes rapporteert in de Microsoft Defender portal.

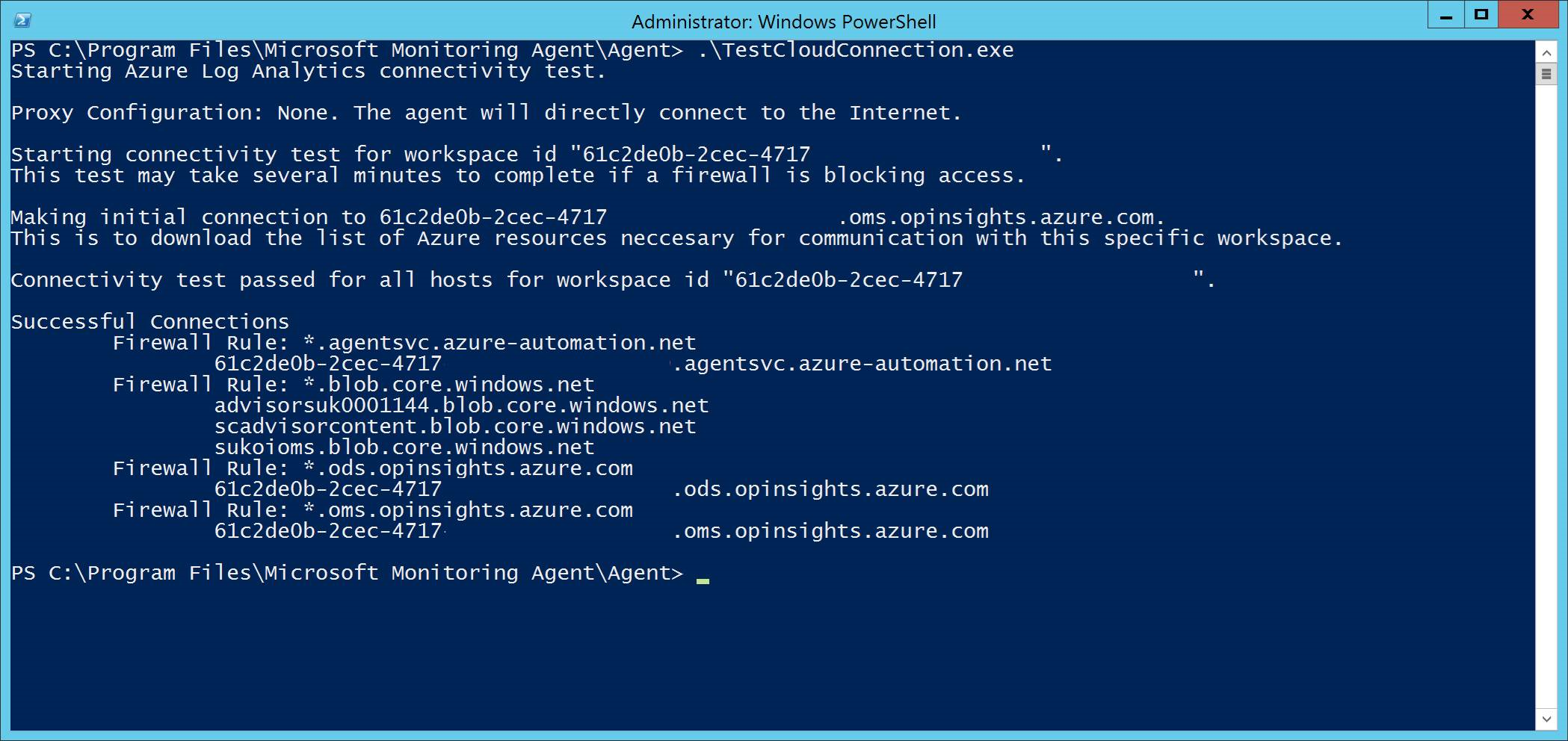

Voer het hulpprogramma TestCloudConnection.exe uit

C:\Program Files\Microsoft Monitoring Agent\Agentom de connectiviteit te valideren en om de vereiste URL's voor uw specifieke werkruimte op te halen.Controleer de lijst met Microsoft Defender voor Eindpunt URL's voor de volledige lijst met vereisten voor uw regio (raadpleeg het spreadsheet voor service-URL's).

De jokertekens (*) die worden gebruikt in *.ods.opinsights.azure.com, *.oms.opinsights.azure.comen *.agentsvc.azure-automation.net URL-eindpunten kunnen worden vervangen door uw specifieke werkruimte-id. De werkruimte-id is specifiek voor uw omgeving en werkruimte. U vindt deze in de sectie Onboarding van uw tenant in de Microsoft Defender portal.

Het *.blob.core.windows.net URL-eindpunt kan worden vervangen door de URL's die worden weergegeven in de sectie Firewallregel: *.blob.core.windows.net van de testresultaten.

Opmerking

In het geval van onboarding via Microsoft Defender voor Cloud kunnen meerdere werkruimten worden gebruikt. U moet de TestCloudConnection.exe procedure uitvoeren op de onboarded machine vanuit elke werkruimte (om te bepalen of er wijzigingen zijn in de *.blob.core.windows.net URL's tussen de werkruimten).

Volgende stap

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor