Indicatoren maken voor IP's en URL's/domeinen

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Tip

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Overzicht

Door indicatoren te maken voor IP's en URL's of domeinen, kunt u ip-adressen, URL's of domeinen nu toestaan of blokkeren op basis van uw eigen bedreigingsinformatie. U kunt gebruikers ook waarschuwen met een prompt als ze een riskante app openen. De prompt zorgt ervoor dat ze de app niet meer gebruiken, maar u kunt een aangepast bericht en koppelingen naar een bedrijfspagina opgeven waarin het juiste gebruik van de app wordt beschreven. Gebruikers kunnen de waarschuwing nog steeds omzeilen en de app blijven gebruiken als ze dat nodig hebben.

Voor het blokkeren van schadelijke IP's/URL's (zoals bepaald door Microsoft), kan Defender voor Eindpunt het volgende gebruiken:

- Windows Defender SmartScreen voor Microsoft-browsers

- Netwerkbeveiliging voor niet-Microsoft-browsers of oproepen buiten een browser

De bedreigingsinformatiegegevensset voor het blokkeren van schadelijke IP-adressen/URL's wordt beheerd door Microsoft.

U kunt schadelijke IP-adressen/URL's blokkeren via de instellingenpagina of per computergroep, als u van oordeel bent dat bepaalde groepen meer of minder risico lopen dan andere.

Opmerking

De CIDR-notatie (Classless Inter-Domain Routing) voor IP-adressen wordt niet ondersteund.

Voordat u begint

Het is belangrijk dat u de volgende vereisten begrijpt voordat u indicatoren voor IPS, URL's of domeinen maakt:

Vereisten voor netwerkbeveiliging

Url/IP toestaan en blokkeren vereist dat het Microsoft Defender voor Eindpunt-onderdeel Netwerkbeveiliging is ingeschakeld in de blokmodus. Zie Netwerkbeveiliging inschakelen voor meer informatie over netwerkbeveiliging en configuratie-instructies.

Ondersteunde besturingssystemen

- Windows 10 versie 1709 of hoger

- Windows 11

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2019

- Windows Server 2022

- macOS

- Linux

- iOS

- Android

vereisten voor Windows Server 2016 en Windows Server 2012 R2

Windows Server 2016 en Windows Server 2012 R2 moeten worden onboarden met behulp van de instructies op Windows-servers onboarden.

versievereisten voor Microsoft Defender Antivirus

De versie van de Antimalware-client moet 4.18.1906.x of hoger zijn.

Vereisten voor aangepaste netwerkindicatoren

Zorg ervoor dat Aangepaste netwerkindicatoren zijn ingeschakeld in Microsoft Defender XDR>Instellingen>Geavanceerde functies. Zie Geavanceerde functies voor meer informatie.

Zie Microsoft Defender voor Eindpunt op iOS voor ondersteuning van indicatoren op iOS.

Zie Microsoft Defender voor Eindpunt op Android voor ondersteuning van indicatoren op Android.

Beperkingen van ioC-indicatorlijst

Alleen externe IP-adressen kunnen worden toegevoegd aan de indicatorlijst. Indicatoren kunnen niet worden gemaakt voor interne IP-adressen. Voor webbeveiligingsscenario's raden we u aan de ingebouwde mogelijkheden in Microsoft Edge te gebruiken. Microsoft Edge maakt gebruik van netwerkbeveiliging om netwerkverkeer te inspecteren en staat blokken toe voor TCP, HTTP en HTTPS (TLS).

Niet-Microsoft Edge- en Internet Explorer-processen

Voor andere processen dan Microsoft Edge en Internet Explorer maken webbeveiligingsscenario's gebruik van Netwerkbeveiliging voor inspectie en afdwinging:

- IP wordt ondersteund voor alle drie de protocollen (TCP, HTTP en HTTPS (TLS))

- Alleen individuele IP-adressen worden ondersteund (geen CIDR-blokken of IP-bereiken) in aangepaste indicatoren

- Versleutelde URL's (volledig pad) kunnen alleen worden geblokkeerd in browsers van de eerste partij (Internet Explorer, Edge)

- Versleutelde URL's (alleen FQDN) kunnen worden geblokkeerd in browsers van derden (anders dan Internet Explorer, Edge)

- Volledige URL-padblokken kunnen worden toegepast voor niet-versleutelde URL's

- Als er conflicterende URL-indicatorbeleidsregels zijn, wordt het langere pad toegepast. Het URL-indicatorbeleid

https://support.microsoft.com/officeheeft bijvoorbeeld voorrang op het URL-indicatorbeleidhttps://support.microsoft.com.

Netwerkbeveiliging en de TCP-handshake in drie richtingen

Met netwerkbeveiliging wordt bepaald of de toegang tot een site moet worden toegestaan of geblokkeerd na voltooiing van de handshake in drie richtingen via TCP/IP. Wanneer een site wordt geblokkeerd door netwerkbeveiliging, ziet u mogelijk een actietype van ConnectionSuccess onder NetworkConnectionEvents in de Microsoft Defender portal, ook al is de site geblokkeerd. NetworkConnectionEvents worden gerapporteerd vanuit de TCP-laag en niet vanuit netwerkbeveiliging. Nadat de handshake in drie richtingen is voltooid, wordt de toegang tot de site toegestaan of geblokkeerd door netwerkbeveiliging.

Hier volgt een voorbeeld van hoe dat werkt:

Stel dat een gebruiker probeert toegang te krijgen tot een website op het apparaat. De site wordt gehost in een gevaarlijk domein en moet worden geblokkeerd door netwerkbeveiliging.

De handshake in drie richtingen via TCP/IP begint. Voordat deze is voltooid, wordt een

NetworkConnectionEventsactie geregistreerd enActionTypewordt deze weergegeven alsConnectionSuccess. Zodra het handshakeproces in drie richtingen is voltooid, blokkeert netwerkbeveiliging echter de toegang tot de site. Dit alles gebeurt snel. Een soortgelijk proces vindt plaats met Microsoft Defender SmartScreen. Wanneer de handshake in drie richtingen is voltooid, wordt een bepaling uitgevoerd en wordt de toegang tot een site geblokkeerd of toegestaan.In de Microsoft Defender-portal wordt een waarschuwing weergegeven in de waarschuwingswachtrij. Details van die waarschuwing zijn zowel als

NetworkConnectionEventsAlertEvents. U kunt zien dat de site is geblokkeerd, ook al hebt u ook eenNetworkConnectionEventsitem met het ActionType vanConnectionSuccess.

Besturingselementen voor waarschuwingsmodus

Wanneer u de waarschuwingsmodus gebruikt, kunt u de volgende besturingselementen configureren:

Omzeilingsmogelijkheid

- Knop Toestaan in Edge

- Knop Toestaan op pop-up (niet-Microsoft-browsers)

- Parameter Duur overslaan op de indicator

- Afdwinging overslaan in microsoft- en niet-Microsoft-browsers

Omleidings-URL

- Omleidings-URL-parameter op de indicator

- Omleidings-URL in Edge

- Url omleiden op pop-up (niet-Microsoft-browsers)

Zie Apps beheren die zijn gedetecteerd door Microsoft Defender voor Eindpunt voor meer informatie.

IoC IP-URL en conflictafhandelingsvolgorde voor domeinbeleid

De afhandeling van beleidsconflicten voor domeinen/URL's/IP-adressen verschilt van de afhandeling van beleidsconflicten voor certificaten.

In het geval dat meerdere verschillende actietypen zijn ingesteld op dezelfde indicator (bijvoorbeeld blokkeren, waarschuwen en toestaan, actietypen die zijn ingesteld voor Microsoft.com), is de volgorde waarin deze actietypen van kracht worden:

- Toestaan

- Waarschuwen

- Blokkeren

Onderdrukkingen toestaanwaarschuwen welke onderdrukkingen blokkeren: Waarschuwingsblok> toestaan>. Daarom is in het bovenstaande voorbeeld Microsoft.com toegestaan.

Indicatoren voor Defender for Cloud-apps

Als uw organisatie integratie tussen Defender for Endpoint en Defender for Cloud Apps heeft ingeschakeld, worden blokkeringsindicatoren gemaakt in Defender voor Eindpunt voor alle niet-sanctioned cloudtoepassingen. Als een toepassing in de bewakingsmodus wordt geplaatst, worden waarschuwingsindicatoren (overslaand blok) gemaakt voor de URL's die zijn gekoppeld aan de toepassing. Er kunnen momenteel geen indicatoren voor toestaan worden gemaakt voor goedgekeurde toepassingen. Indicatoren die door Defender voor Cloud Apps zijn gemaakt, volgen dezelfde conflictafhandeling als in de vorige sectie.

Beleidsprioriteit

Microsoft Defender voor Eindpunt-beleid heeft voorrang op Microsoft Defender Antivirusbeleid. In situaties waarin Defender voor Eindpunt is ingesteld op Toestaan, maar Microsoft Defender Antivirus is ingesteld op Blokkeren, wordt het beleid standaard ingesteld op Toestaan.

Prioriteit voor meerdere actieve beleidsregels

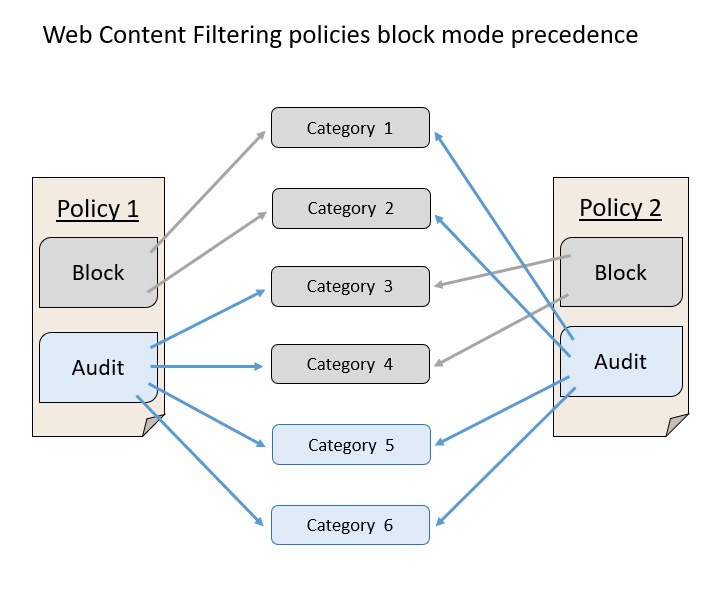

Als u meerdere verschillende beleidsregels voor het filteren van webinhoud op hetzelfde apparaat toepast, wordt het meer beperkende beleid toegepast op elke categorie. Neem het volgende scenario:

- Beleid 1 blokkeert categorieën 1 en 2 en controleert de rest

- Beleid 2 blokkeert categorieën 3 en 4 en controleert de rest

Het resultaat is dat de categorieën 1-4 allemaal zijn geblokkeerd. Dit wordt geïllustreerd in de volgende afbeelding.

Creatie een indicator voor IP's, URL's of domeinen op de instellingenpagina

Selecteer in het navigatiedeelvenster Instellingen>Eindpuntindicatoren>(onderRegels).

Selecteer het tabblad IP-adressen of URL's/domeinen .

Selecteer Item toevoegen.

Geef de volgende details op:

- Indicator: geef de entiteitsdetails op en definieer de vervaldatum van de indicator.

- Actie: geef de actie op die moet worden uitgevoerd en geef een beschrijving op.

- Bereik: definieer het bereik van de computergroep.

Controleer de details op het tabblad Samenvatting en selecteer vervolgens Opslaan.

Opmerking

Er kan maximaal 2 uur latentie zijn tussen het moment dat een beleid wordt gemaakt en de URL of het IP-adres wordt geblokkeerd op het apparaat.

Verwante artikelen

- Indicatoren maken

- Indicatoren voor bestanden maken

- Creatie indicatoren op basis van certificaten

- Indicatoren beheren

- Uitsluitingen voor Microsoft Defender voor Eindpunt en Microsoft Defender Antivirus

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor