Verbinding maken met Azure Blob Storage vanuit werkstromen in Azure Logic Apps

Van toepassing op: Azure Logic Apps (Verbruik + Standard)

Deze handleiding laat zien hoe u toegang krijgt tot uw Azure Blob Storage-account en -container vanuit een werkstroom in Azure Logic Apps met behulp van de Azure Blob Storage-connector. Deze connector biedt triggers en acties die uw werkstroom kan gebruiken voor blobbewerkingen. Vervolgens kunt u geautomatiseerde werkstromen maken die worden uitgevoerd wanneer ze worden geactiveerd door gebeurtenissen in uw opslagcontainer of in andere systemen, en acties uitvoeren om met gegevens in uw opslagcontainer te werken. U kunt bijvoorbeeld bestanden openen en beheren die zijn opgeslagen als blobs in uw Azure-opslagaccount.

U kunt verbinding maken met Azure Blob Storage vanuit een werkstroom in de resourcetypen Logic App (Verbruik) en Logic App (Standard). U kunt de connector gebruiken met werkstromen voor logische apps in multitenant Azure Logic Apps en Azure Logic Apps met één tenant. Met logic app (standard) kunt u de ingebouwde bewerkingen van de Azure Blob-connectorof de beheerde connectorbewerkingen van Azure Blob Storage gebruiken.

Technische naslaginformatie over connectoren

De Azure Blob Storage-connector heeft verschillende versies, op basis van het type logische app en de hostomgeving.

| Logische apps | Omgeving | Connectorversie |

|---|---|---|

| Verbruik | Multitenant Azure Logic Apps | Beheerde connector, die wordt weergegeven in de galerie met connectors onder Runtime>Shared. Raadpleeg de volgende documentatie voor meer informatie: - Naslaginformatie voor beheerde Azure Blob Storage-connector - Beheerde connectors in Azure Logic Apps |

| Standaard | Azure Logic Apps en App Service Environment v3 met één tenant (alleen Windows-abonnementen) | Beheerde connector (door Azure gehost), die wordt weergegeven in de galerie met connectors onder Gedeelde> runtime en ingebouwde connector, die is gebaseerd op serviceproviders, en wordt weergegeven in de connectorgalerie onder Runtime>In App. De ingebouwde versie verschilt op de volgende manieren: - De ingebouwde versie maakt rechtstreeks verbinding met uw Azure Storage-account waarvoor slechts een verbindingsreeks is vereist. - De ingebouwde versie heeft rechtstreeks toegang tot virtuele Azure-netwerken. Raadpleeg de volgende documentatie voor meer informatie: - Naslaginformatie voor beheerde Azure Blob Storage-connector - Naslaginformatie voor ingebouwde Azure Blob-connector - Ingebouwde connectors in Azure Logic Apps |

Beperkingen

Beheerde connectoracties van Azure Blob Storage kunnen bestanden lezen of schrijven die 50 MB of kleiner zijn. Voor het verwerken van bestanden die groter zijn dan 50 MB, maar maximaal 1024 MB, ondersteunen Azure Blob Storage-acties berichtsegmentering. De actie Blob Storage met de naam Blob-inhoud ophalen maakt impliciet gebruik van segmenten.

Hoewel beheerde en ingebouwde triggers in Azure Blob Storage geen ondersteuning bieden voor segmentering, kunnen de ingebouwde triggers bestanden verwerken die 50 MB of meer zijn. Wanneer een beheerde trigger echter bestandsinhoud aanvraagt, selecteert de trigger alleen bestanden die 50 MB of kleiner zijn. Als u bestanden wilt ophalen die groter zijn dan 50 MB, volgt u dit patroon:

Gebruik een blobtrigger die bestandseigenschappen retourneert, zoals wanneer een blob wordt toegevoegd of gewijzigd (alleen eigenschappen).

Volg de trigger met de beheerde connectoractie van Azure Blob Storage met de naam Blob-inhoud ophalen, waarmee het volledige bestand wordt gelezen en impliciet segmentering wordt gebruikt.

Triggerlimieten voor Azure Blob Storage

- De trigger van de beheerde connector is beperkt tot 30.000 blobs in de virtuele polling-map.

- De ingebouwde connectortrigger is beperkt tot 10.000 blobs in de hele pollingcontainer.

Als de limiet wordt overschreden, kan een nieuwe blob de werkstroom mogelijk niet activeren, zodat de trigger wordt overgeslagen.

Vereisten

Een Azure-account en -abonnement. Als u nog geen abonnement op Azure hebt, registreer u dan nu voor een gratis Azure-account.

De werkstroom van de logische app van waaruit u toegang wilt krijgen tot uw Azure Storage-account. Als u uw werkstroom wilt starten met een Azure Blob-trigger, hebt u een lege werkstroom nodig. Als u een Azure Blob-actie wilt gebruiken, start u uw werkstroom met een trigger.

Een blobtrigger toevoegen

Een werkstroom voor logische apps verbruik kan alleen gebruikmaken van de beheerde Azure Blob Storage-connector. Een werkstroom voor een logische standaard-app kan echter gebruikmaken van de door Azure Blob Storage beheerde connector en de ingebouwde Azure Blob-connector. Hoewel beide connectorversies slechts één blobtrigger bieden, verschilt de triggernaam als volgt, afhankelijk van of u met een verbruiks- of Standaardwerkstroom werkt:

| Logische apps | Connectorversie | Triggernaam | Beschrijving |

|---|---|---|---|

| Verbruik | Alleen beheerde connector | Wanneer een blob wordt toegevoegd of gewijzigd (alleen eigenschappen) | De trigger wordt geactiveerd wanneer de eigenschappen van een blob worden toegevoegd of bijgewerkt in de hoofdmap van uw opslagcontainer. Wanneer u de beheerde trigger instelt, negeert de beheerde versie bestaande blobs in uw opslagcontainer. |

| Standaard | - Ingebouwde connector - Beheerde connector |

- Ingebouwd: Wanneer een blob wordt toegevoegd of bijgewerkt - Beheerd: Wanneer een blob wordt toegevoegd of gewijzigd (alleen eigenschappen) |

- Ingebouwd: De trigger wordt geactiveerd wanneer een blob wordt toegevoegd of bijgewerkt in uw opslagcontainer en wordt geactiveerd voor geneste mappen in uw opslagcontainer, niet alleen de hoofdmap. Wanneer u de ingebouwde trigger instelt, verwerkt de ingebouwde versie alle bestaande blobs in uw opslagcontainer. - Beheerd: de trigger wordt geactiveerd wanneer de eigenschappen van een blob worden toegevoegd of bijgewerkt in de hoofdmap van uw opslagcontainer. Wanneer u de beheerde trigger instelt, negeert de beheerde versie bestaande blobs in uw opslagcontainer. |

In de volgende stappen wordt Azure Portal gebruikt, maar met de juiste Azure Logic Apps-extensie kunt u ook de volgende hulpprogramma's gebruiken om werkstromen voor logische apps te maken:

Werkstromen voor logische apps voor verbruik: Visual Studio Code

Standaardwerkstromen voor logische apps: Visual Studio Code

Open in Azure Portal uw logische app Verbruik en een lege werkstroom in de ontwerpfunctie.

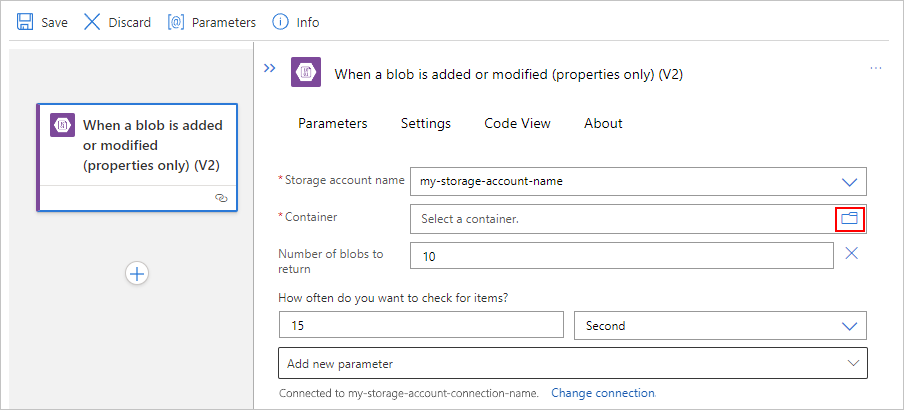

Selecteer Standard in de ontwerpfunctie onder het zoekvak en volg deze algemene stappen om de door Azure Blob Storage beheerde trigger toe te voegen die u wilt.

In dit voorbeeld wordt de trigger voortgezet met de naam Wanneer een blob wordt toegevoegd of gewijzigd (alleen eigenschappen).

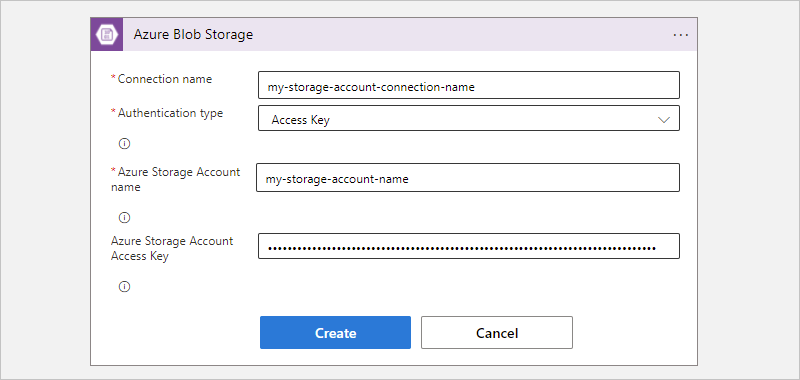

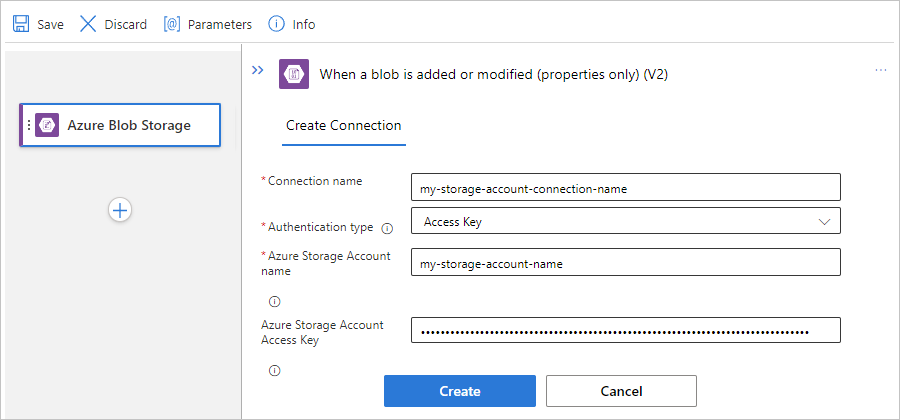

Als u hierom wordt gevraagd, geeft u de volgende informatie op voor uw verbinding met uw opslagaccount. Selecteer Maken als u klaar bent.

Eigenschappen Vereist Beschrijving Verbindingsnaam Ja Een naam voor uw verbinding Verificatietype Ja Het verificatietype voor uw opslagaccount. Raadpleeg verificatietypen voor triggers en acties die ondersteuning bieden voor verificatie : beveiligde toegang en gegevens voor meer informatie. Deze verbinding maakt bijvoorbeeld gebruik van toegangssleutelverificatie en biedt de waarde van de toegangssleutel voor het opslagaccount, samen met de volgende eigenschapswaarden:

Eigenschappen Vereist Weergegeven als Beschrijving Azure Storage-accountnaam Ja, maar alleen voor toegangssleutelverificatie < storage-account-name> De naam voor het Azure Storage-account waar uw blobcontainer bestaat.

Opmerking: Open uw opslagaccountresource in Azure Portal om de naam van het opslagaccount te vinden. Selecteer toegangssleutels in het resourcemenu onder Beveiliging en netwerken. Kopieer en sla de naam op onder De naam van het opslagaccount.Toegangssleutel voor Azure Storage-account Ja

maar alleen voor verificatie van toegangssleutels< toegangssleutel voor opslagaccount> De toegangssleutel voor uw Azure-opslagaccount.

Opmerking: Open uw opslagaccountresource in Azure Portal om de toegangssleutel te vinden. Selecteer in het resourcemenu onder Beveiliging en netwerken de optie Toegangssleutels>sleutel1>Weergeven. Kopieer en sla de waarde van de primaire sleutel op.Nadat het triggerinformatievak wordt weergegeven, geeft u de benodigde informatie op.

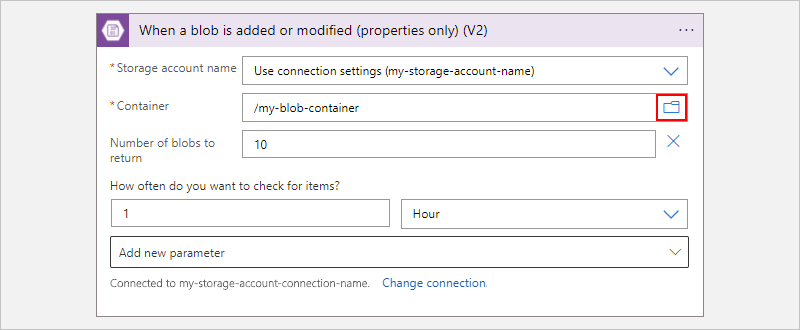

Selecteer voor de waarde van de containereigenschap het mappictogram om naar uw blobcontainer te bladeren. Of voer het pad handmatig in met behulp van de syntaxis /<containernaam>, bijvoorbeeld:

Als u andere eigenschappen wilt toevoegen die beschikbaar zijn voor deze trigger, opent u de lijst nieuwe parameters toevoegen en selecteert u de gewenste eigenschappen.

Raadpleeg de triggereigenschappen van door Azure Blob Storage beheerde connector voor meer informatie.

Voeg eventuele andere acties toe die uw werkstroom nodig heeft.

Sla uw werkstroom op als u gereed bent. Selecteer in de werkbalk van de ontwerper Opslaan.

Een blobactie toevoegen

Een werkstroom voor logische apps verbruik kan alleen gebruikmaken van de beheerde Azure Blob Storage-connector. Een werkstroom voor een logische standaard-app kan echter gebruikmaken van de door Azure Blob Storage beheerde connector en de ingebouwde Azure Blob-connector. Elke versie heeft meerdere, maar verschillend benoemde acties. Zowel beheerde als ingebouwde connectorversies hebben bijvoorbeeld hun eigen acties om metagegevens van bestanden op te halen en bestandsinhoud op te halen.

Acties voor beheerde connectors: deze acties worden uitgevoerd in een werkstroom Verbruik of Standaard.

Ingebouwde connectoracties: deze acties worden alleen uitgevoerd in een Standaardwerkstroom.

In de volgende stappen wordt Azure Portal gebruikt, maar met de juiste Azure Logic Apps-extensie kunt u ook de volgende hulpprogramma's gebruiken om werkstromen voor logische apps te bouwen:

- Werkstromen voor verbruik: Visual Studio Code

- Standaardwerkstromen: Visual Studio Code

Open in Azure Portal uw logische app voor verbruik en werkstroom in de ontwerpfunctie.

Als uw werkstroom leeg is, voegt u de trigger toe die uw scenario nodig heeft.

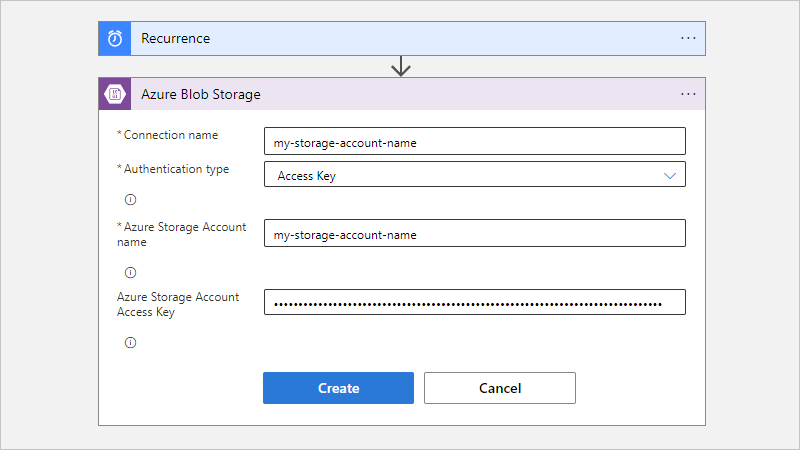

In dit voorbeeld wordt de trigger Terugkeerpatroon gebruikt.

Volg deze algemene stappen in de ontwerpfunctie om de door Azure Blob Storage beheerde actie te zoeken en toe te voegen.

In dit voorbeeld wordt de actie Blob-inhoud ophalen voortgezet.

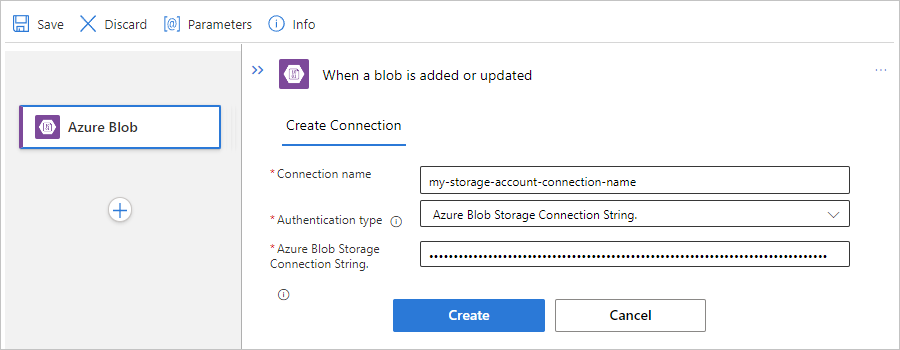

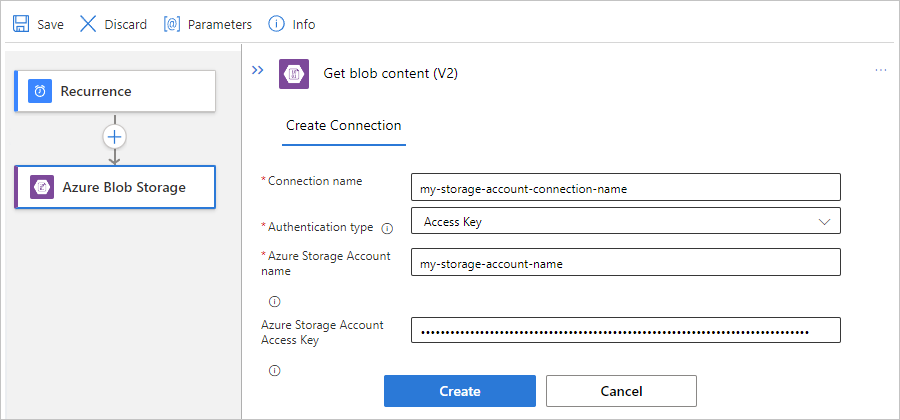

Als u hierom wordt gevraagd, geeft u de volgende informatie op voor uw verbinding. Selecteer Maken als u klaar bent.

Eigenschappen Vereist Beschrijving Verbindingsnaam Ja Een naam voor uw verbinding Verificatietype Ja Het verificatietype voor uw opslagaccount. Raadpleeg verificatietypen voor triggers en acties die ondersteuning bieden voor verificatie : beveiligde toegang en gegevens voor meer informatie. Deze verbinding maakt bijvoorbeeld gebruik van toegangssleutelverificatie en biedt de waarde van de toegangssleutel voor het opslagaccount, samen met de volgende eigenschapswaarden:

Eigenschappen Vereist Weergegeven als Beschrijving Azure Storage-accountnaam Ja

maar alleen voor verificatie van toegangssleutels< storage-account-name> De naam voor het Azure Storage-account waar uw blobcontainer bestaat.

Opmerking: Open uw opslagaccountresource in Azure Portal om de naam van het opslagaccount te vinden. Selecteer toegangssleutels in het resourcemenu onder Beveiliging en netwerken. Kopieer en sla de naam op onder De naam van het opslagaccount.Toegangssleutel voor Azure Storage-account Ja

maar alleen voor verificatie van toegangssleutels< toegangssleutel voor opslagaccount> De toegangssleutel voor uw Azure-opslagaccount.

Opmerking: Open uw opslagaccountresource in Azure Portal om de toegangssleutel te vinden. Selecteer in het resourcemenu onder Beveiliging en netwerken de optie Toegangssleutels>sleutel1>Weergeven. Kopieer en sla de waarde van de primaire sleutel op.Geef in het actie-informatievak de benodigde informatie op.

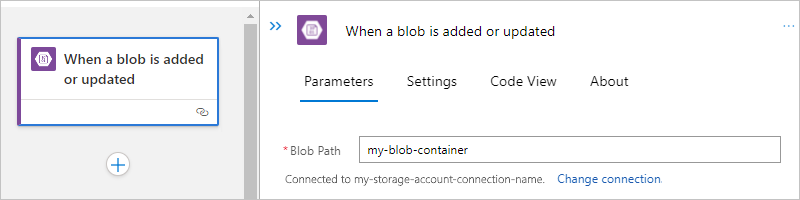

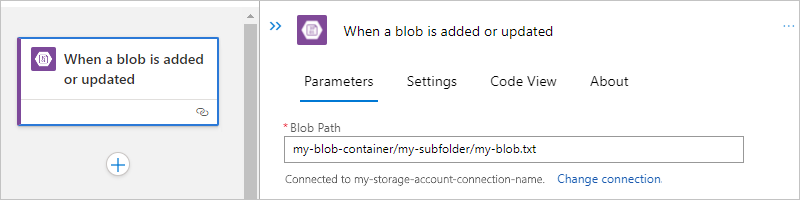

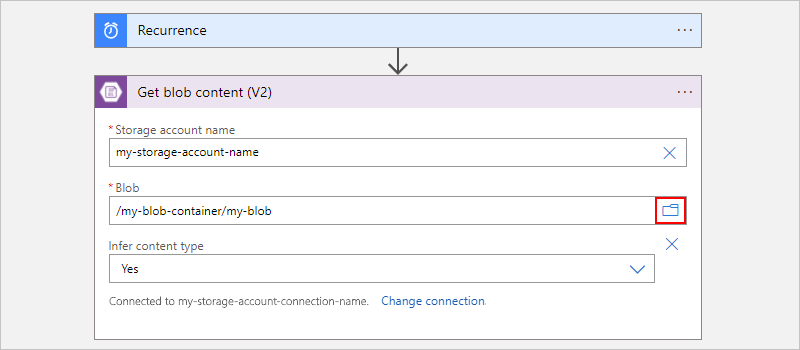

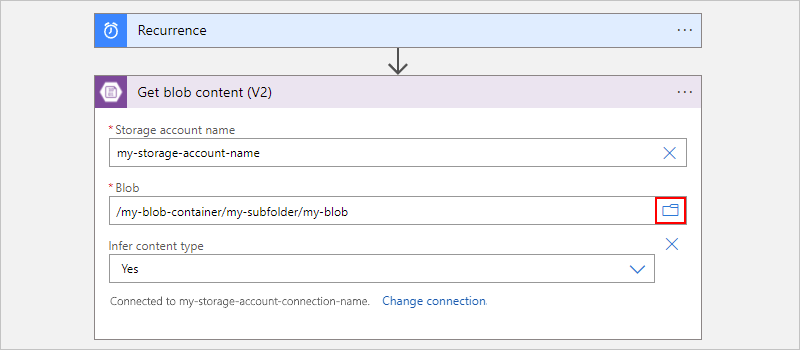

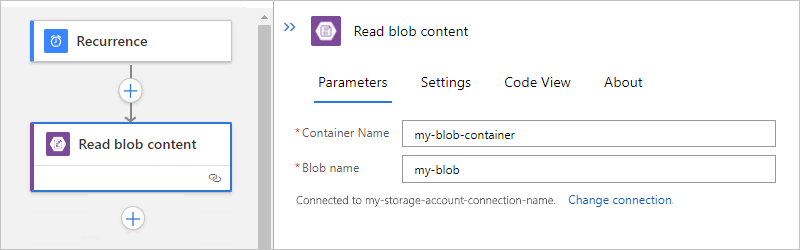

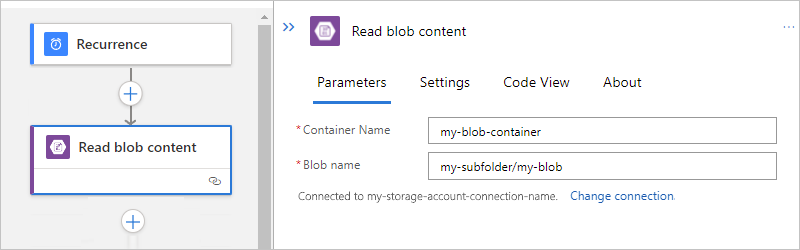

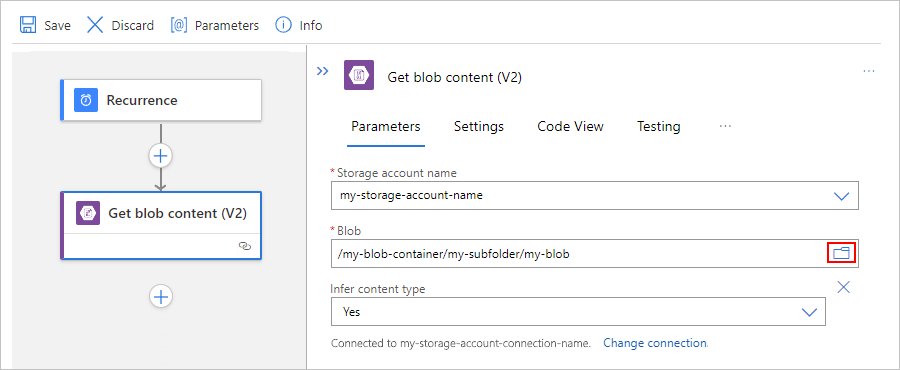

Geef in de actie Blob-inhoud ophalen bijvoorbeeld de naam van uw opslagaccount op. Selecteer voor de waarde van de blob-eigenschap het mappictogram om naar uw opslagcontainer of -map te bladeren. Of voer het pad handmatig in.

Opdracht Syntaxis van blobpad Haal de inhoud op uit een specifieke blob in de hoofdmap. /<container-name>/<blob-name> Haal de inhoud op uit een specifieke blob in een submap. /<container-name>/<submap>/<blob-name> In het volgende voorbeeld ziet u de actie-instelling waarmee de inhoud van een blob in de hoofdmap wordt opgehaald:

In het volgende voorbeeld ziet u de actie-instelling waarmee de inhoud van een blob in de submap wordt opgehaald:

Voeg eventuele andere acties toe die uw werkstroom nodig heeft.

Sla uw werkstroom op als u gereed bent. Selecteer in de werkbalk van de ontwerper Opslaan.

Toegang tot opslagaccounts achter firewalls

U kunt netwerkbeveiliging toevoegen aan een Azure-opslagaccount door de toegang te beperken met een firewall en firewallregels. Deze installatie brengt echter een uitdaging met zich mee voor Azure en andere Microsoft-services waarvoor toegang tot het opslagaccount nodig is. Lokale communicatie in het datacenter abstraheert de interne IP-adressen, zodat verkeer via IP-adressen mogelijk niet voldoende is om communicatie via de firewall mogelijk toe te staan. Op basis van welke Azure Blob Storage-connector u gebruikt, zijn de volgende opties beschikbaar:

Raadpleeg de volgende documentatie voor toegang tot opslagaccounts achter firewalls met behulp van de door Azure Blob Storage beheerde connector in logische apps voor verbruik:

Raadpleeg de volgende documentatie voor toegang tot opslagaccounts achter firewalls in standaard logische apps:

Ingebouwde Azure Blob Storage-connector: Toegang tot opslagaccounts via integratie van virtuele netwerken

Beheerde Azure Blob Storage-connector: Toegang tot opslagaccounts in andere regio's

Toegang tot opslagaccounts in andere regio's

Als u geen verificatie voor beheerde identiteiten gebruikt, hebben werkstromen van logische apps geen rechtstreekse toegang tot opslagaccounts achter firewalls wanneer zowel de resource van de logische app als het opslagaccount in dezelfde regio aanwezig zijn. Als tijdelijke oplossing plaatst u uw logische app-resource in een andere regio dan uw opslagaccount. Geef vervolgens toegang tot de uitgaande IP-adressen voor de beheerde connectors in uw regio.

Notitie

Deze oplossing is niet van toepassing op de Azure Table Storage-connector en De Azure Queue Storage-connector. Gebruik in plaats daarvan de ingebouwde HTTP-trigger en -actie om toegang te krijgen tot Table Storage of Queue Storage.

Voer de volgende stappen uit om uw uitgaande IP-adressen toe te voegen aan de firewall van het opslagaccount:

Noteer de uitgaande IP-adressen van de beheerde connector voor de regio van uw logische app-resource.

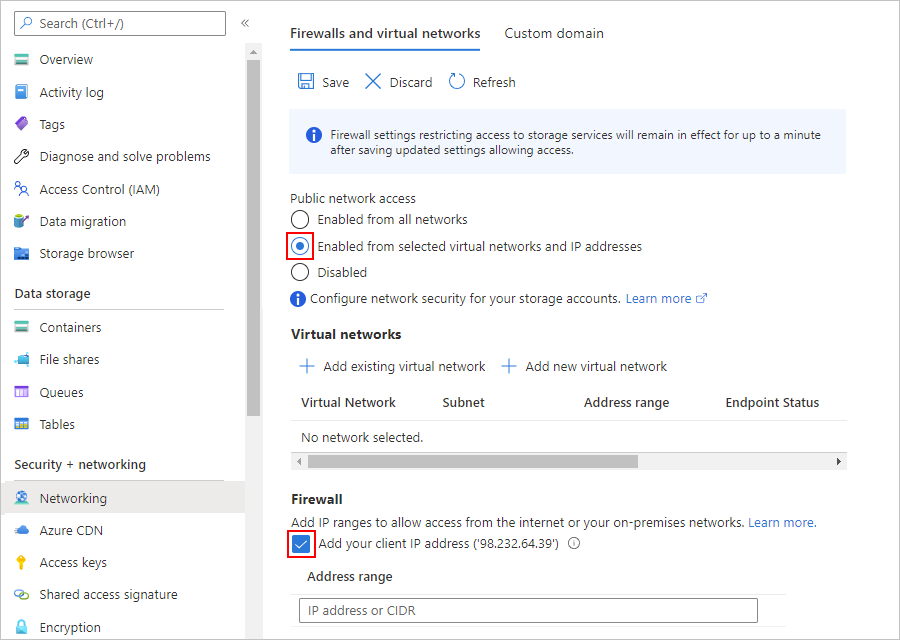

Zoek en open uw opslagaccountresource in Azure Portal.

Selecteer Netwerken in het navigatiemenu van het opslagaccount onder Beveiliging en netwerken.

Selecteer onder Toegang toestaan vanuit geselecteerde netwerken, waarin de relevante instellingen worden weergegeven.

Voeg onder Firewall de IP-adressen of bereiken toe die toegang nodig hebben. Als u toegang wilt tot het opslagaccount vanaf uw computer, selecteert u Het IP-adres van de client toevoegen.

Selecteer Opslaan als u klaar bent.

Toegang tot opslagaccounts via een vertrouwd virtueel netwerk

Uw logische app en opslagaccount bevinden zich in dezelfde regio.

U kunt uw opslagaccount in een virtueel Azure-netwerk plaatsen door een privé-eindpunt te maken en dat virtuele netwerk vervolgens toe te voegen aan de lijst met vertrouwde virtuele netwerken. Als u uw logische app toegang wilt geven tot het opslagaccount via een vertrouwd virtueel netwerk, moet u een standaard logische app maken die verbinding kan maken met resources in een virtueel netwerk.

Uw logische app en opslagaccount bestaan in verschillende regio's.

Maak een privé-eindpunt in uw opslagaccount voor toegang.

Toegang tot opslagaccounts via integratie van virtuele netwerken

Uw logische app en opslagaccount bevinden zich in dezelfde regio.

U kunt het opslagaccount in een virtueel Azure-netwerk plaatsen door een privé-eindpunt te maken en dat virtuele netwerk vervolgens toe te voegen aan de lijst met vertrouwde virtuele netwerken. Als u uw logische app toegang wilt geven tot het opslagaccount, moet u uitgaand verkeer instellen met behulp van integratie van virtuele netwerken om verbinding te maken met resources in een virtueel netwerk. Vervolgens kunt u het virtuele netwerk toevoegen aan de lijst met vertrouwde virtuele netwerken van het opslagaccount.

Uw logische app en opslagaccount bestaan in verschillende regio's.

Maak een privé-eindpunt in uw opslagaccount voor toegang.

Toegang tot Blob Storage in dezelfde regio met door het systeem beheerde identiteiten

Als u verbinding wilt maken met Azure Blob Storage in elke regio, kunt u beheerde identiteiten gebruiken voor verificatie. U kunt een uitzondering maken die vertrouwde Microsoft-services, zoals een beheerde identiteit, toegang geeft tot uw opslagaccount via een firewall.

Notitie

Deze oplossing is niet van toepassing op standaard logische apps. Zelfs als u een door het systeem toegewezen beheerde identiteit gebruikt met een standaard logische app, kan de beheerde Azure Blob Storage-connector geen verbinding maken met een opslagaccount in dezelfde regio.

Volg deze stappen om beheerde identiteiten in uw logische app te gebruiken voor toegang tot Blob Storage:

Notitie

Deze oplossing heeft de volgende beperkingen:

Als u de verbinding met uw opslagaccount wilt verifiëren, moet u een door het systeem toegewezen beheerde identiteit instellen. Een door de gebruiker toegewezen beheerde identiteit werkt niet.

Toegang tot opslagaccount configureren

Als u de ondersteuning voor uitzonderingen en beheerde identiteiten wilt instellen, configureert u eerst de juiste toegang tot uw opslagaccount:

Zoek en open uw opslagaccountresource in Azure Portal.

Selecteer Netwerken in het navigatiemenu van het opslagaccount onder Beveiliging en netwerken.

Selecteer onder Toegang toestaan vanuit geselecteerde netwerken, waarin de relevante instellingen worden weergegeven.

Als u toegang wilt krijgen tot het opslagaccount vanaf uw computer, selecteert u onder Firewall het IP-adres van de client toevoegen.

Selecteer onder Uitzonderingen de optie Vertrouwde Microsoft-services toegang geven tot dit opslagaccount.

Selecteer Opslaan als u klaar bent.

Notitie

Als u een fout 403 Verboden krijgt wanneer u vanuit uw werkstroom verbinding probeert te maken met het opslagaccount, zijn er meerdere mogelijke oorzaken. Probeer de volgende oplossing voordat u verdergaat met aanvullende stappen. Schakel eerst de instelling Vertrouwde Microsoft-services toegang tot dit opslagaccount toe en sla uw wijzigingen op. Schakel vervolgens de instelling opnieuw in en sla de wijzigingen opnieuw op.

Roltoewijzing maken voor logische app

Schakel vervolgens ondersteuning voor beheerde identiteiten in voor de resource van uw logische app.

De volgende stappen zijn hetzelfde voor logische apps voor verbruik in omgevingen met meerdere tenants en Standaard logische apps in omgevingen met één tenant.

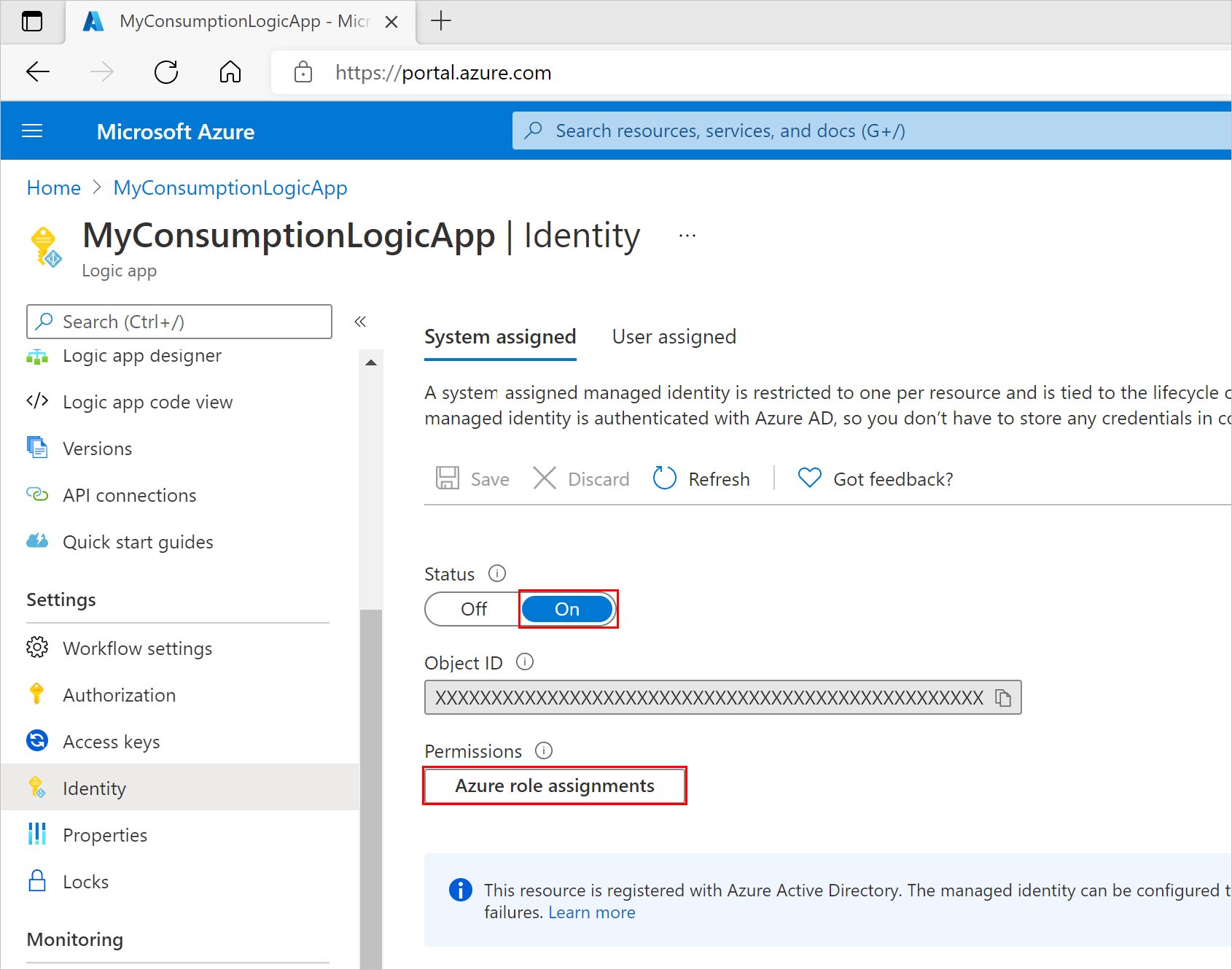

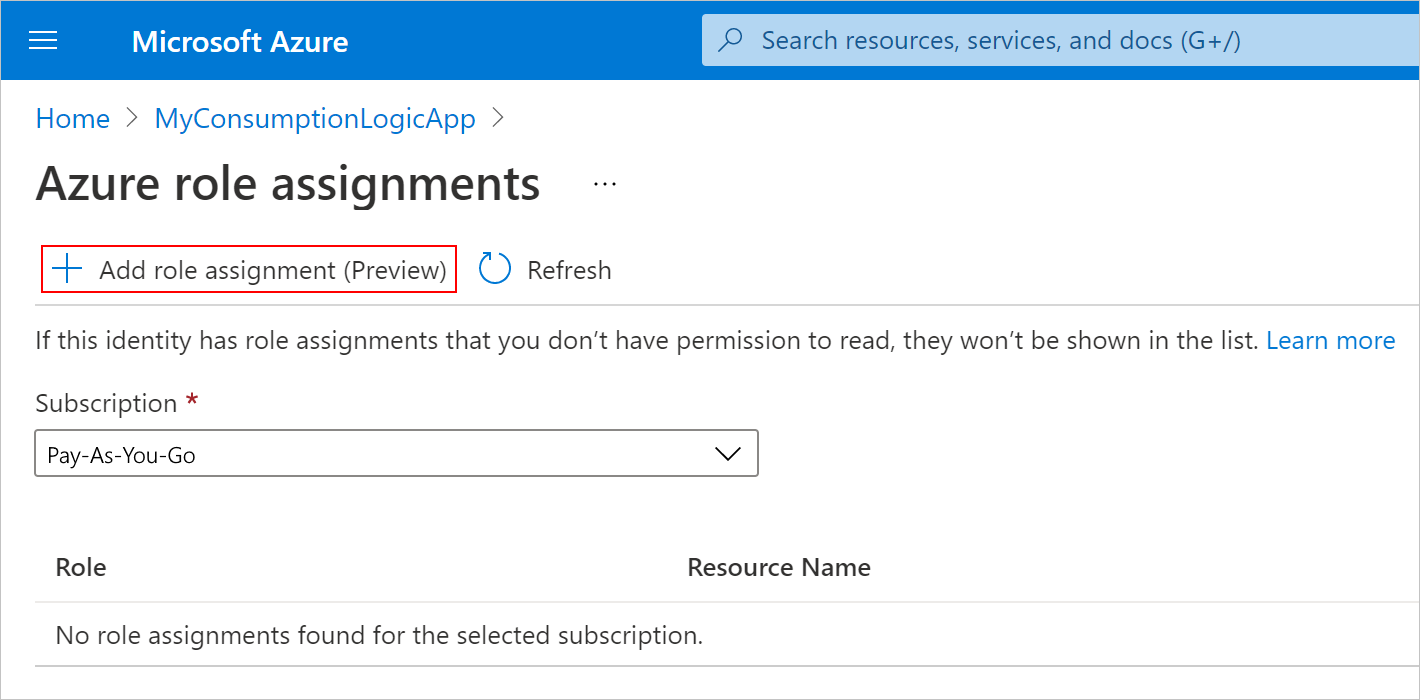

Open uw logische app-resource in Azure Portal.

Selecteer Identiteit in het navigatiemenu van de logische app onder Instellingen.

Stel in het deelvenster Door systeem toegewezen status in op Aan, als dit nog niet is ingeschakeld, selecteer Opslaan en bevestig uw wijzigingen. Selecteer onder Machtigingen de optie Azure-roltoewijzingen.

Selecteer In het deelvenster Azure-roltoewijzingen de optie Roltoewijzing toevoegen.

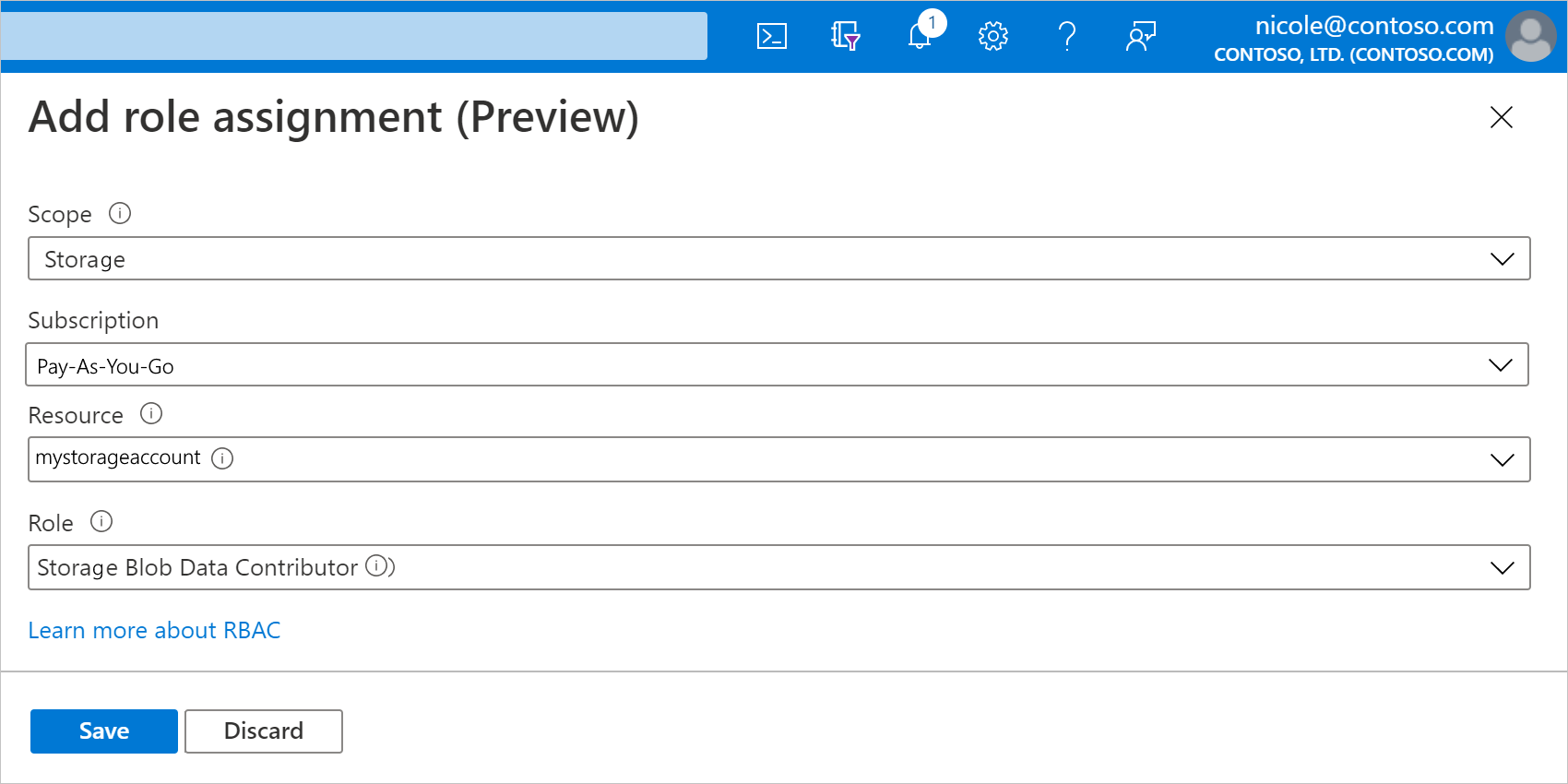

Stel in het deelvenster Roltoewijzingen toevoegen de nieuwe roltoewijzing in met de volgende waarden:

Eigenschappen Weergegeven als Beschrijving Scope < resourcebereik> De resourceset waar u de roltoewijzing wilt toepassen. Voor dit voorbeeld selecteert u Storage. Abonnement < Azure-abonnement> Het Azure-abonnement voor uw opslagaccount. Resource < storage-account-name> De naam voor het opslagaccount waartoe u toegang wilt krijgen vanuit uw werkstroom voor logische apps. - Rol < rol-to-assign> De rol die uw scenario vereist voor uw werkstroom om met de resource te werken. In dit voorbeeld is inzender voor opslagblobgegevens vereist, waarmee toegang tot blobcontainers en -datums kan worden gelezen, geschreven en verwijderd. Voor details van machtigingen beweegt u de muis over het informatiepictogram naast een rol in de vervolgkeuzelijst. Wanneer u klaar bent, selecteert u Opslaan om de roltoewijzing te voltooien.

Ondersteuning voor beheerde identiteiten inschakelen voor logische apps

Voer vervolgens de volgende stappen uit:

Als u een lege werkstroom hebt, voegt u een Azure Blob Storage-connectortrigger toe. Voeg anders een azure Blob Storage-connectoractie toe. Zorg ervoor dat u een nieuwe verbinding maakt voor de trigger of actie, in plaats van een bestaande verbinding te gebruiken.

Zorg ervoor dat u het verificatietype instelt om de beheerde identiteit te gebruiken.

Nadat u de trigger of actie hebt geconfigureerd, kunt u de werkstroom opslaan en de trigger of actie testen.

Problemen met toegang tot opslagaccounts oplossen

"Deze aanvraag is niet gemachtigd om deze bewerking uit te voeren."

De volgende fout is een veelvoorkomend probleem dat optreedt wanneer uw logische app en opslagaccount zich in dezelfde regio bevinden. Er zijn echter opties beschikbaar om deze beperking op te lossen, zoals beschreven in de sectie Toegang tot opslagaccounts achter firewalls.

{ "status": 403, "message": "This request is not authorized to perform this operation.\\r\\nclientRequestId: a3da2269-7120-44b4-9fe5-ede7a9b0fbb8", "error": { "message": "This request is not authorized to perform this operation." }, "source": "azureblob-ase.azconn-ase.p.azurewebsites.net" }

Application Insights-fouten

404- en 409-fouten

Als uw Standaardwerkstroom gebruikmaakt van een ingebouwde Azure Blob-actie waarmee een blob wordt toegevoegd aan uw opslagcontainer, krijgt u mogelijk 404 - en 409-fouten in Application Insights voor mislukte aanvragen. Deze fouten worden verwacht omdat de connector controleert of het blobbestand bestaat voordat de blob wordt toegevoegd. De fouten worden veroorzaakt wanneer het bestand niet bestaat. Ondanks deze fouten wordt met de ingebouwde actie de blob toegevoegd.