Zelfstudie: Azure DDoS Protection-logboeken weergeven in Log Analytics-werkruimte

In deze zelfstudie leert u het volgende:

- bekijk diagnostische logboeken van Azure DDoS Protection, waaronder meldingen, risicobeperkingsrapporten en stroomlogboeken voor risicobeperking.

Diagnostische logboeken van DDoS Protection bieden u de mogelijkheid om DDoS Protection-meldingen, risicobeperkingsrapporten en stroomlogboeken voor risicobeperking weer te geven na een DDoS-aanval. U kunt deze logboeken bekijken in uw Log Analytics-werkruimte.

Aanvalsbeperkingsrapporten maken gebruik van de Netflow-protocolgegevens, die worden samengevoegd om gedetailleerde informatie te geven over de aanval op uw resource. Wanneer een openbare IP-resource wordt aangevallen, wordt het genereren van het rapport gestart zodra de risicobeperking wordt gestart. Er wordt een incrementeel rapport gegenereerd om de 5 minuten en een rapport na de beperking voor de hele risicobeperkingsperiode. Dit is om ervoor te zorgen dat in een geval dat de DDoS-aanval langer duurt, u om de vijf minuten de meest recente momentopname van het risicobeperkingsrapport kunt bekijken en een volledige samenvatting zodra de aanvalsbeperking is afgelopen.

Vereisten

- Een Azure-account met een actief abonnement. Gratis een account maken

- DDoS-netwerkbeveiliging moet zijn ingeschakeld in een virtueel netwerk of DDoS IP-beveiliging moet zijn ingeschakeld op een openbaar IP-adres.

- Diagnostische logboeken voor DDoS Protection configureren. Zie Diagnostische logboeken configureren voor meer informatie.

- Simuleer een aanval met behulp van een van onze simulatiepartners. Zie Testen met simulatiepartners voor meer informatie.

Weergeven in Log Analytics-werkruimte

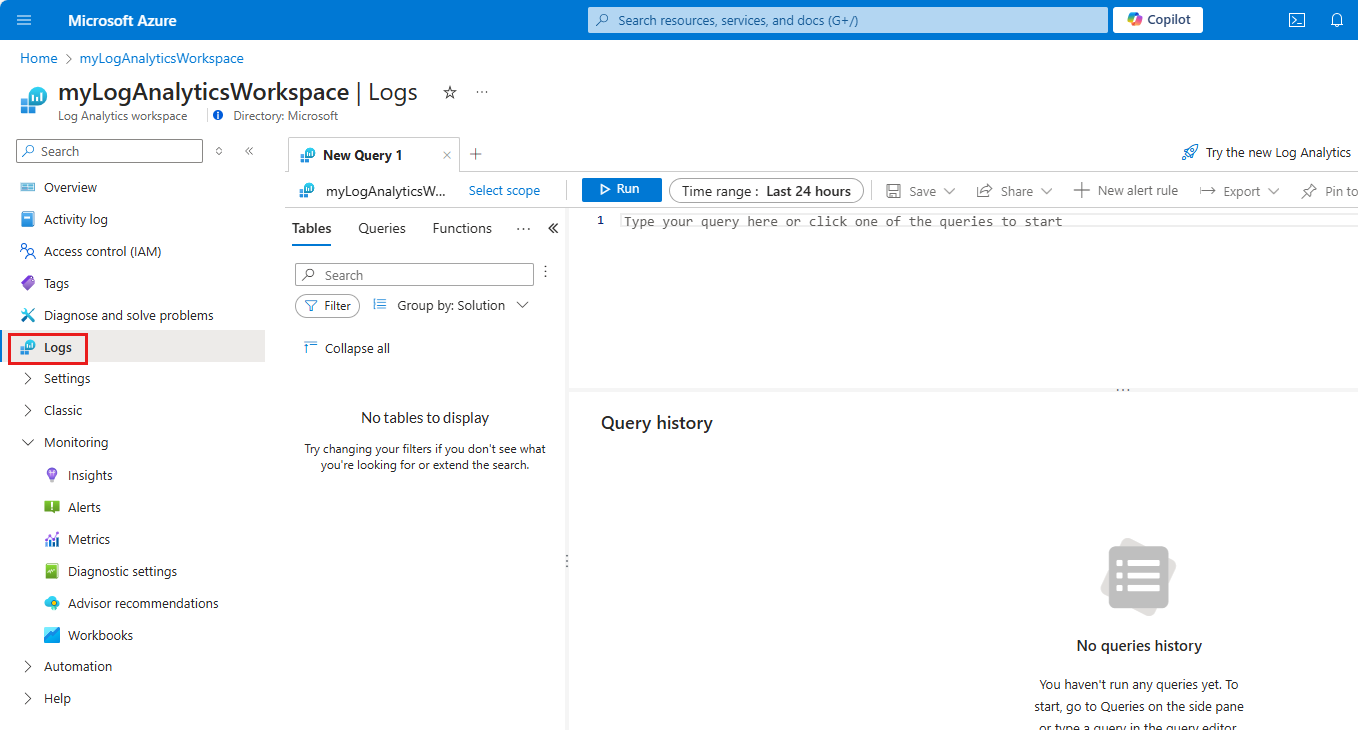

Meld u aan bij het Azure-portaal.

Voer in het zoekvak boven aan de portal Log Analytics-werkruimte in. Selecteer Log Analytics-werkruimte in de zoekresultaten.

Selecteer uw werkruimte op de blade Log Analytics-werkruimten .

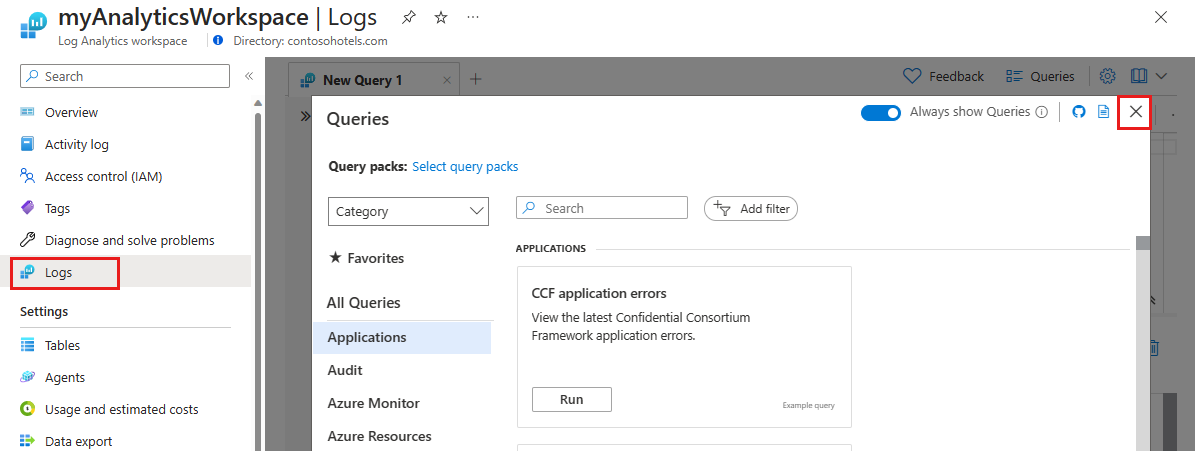

Selecteer Logboeken op het tabblad aan de linkerkant. Hier ziet u de queryverkenner. Sluit het deelvenster Query's af om de pagina Logboeken te gebruiken.

Typ op de pagina Logboeken uw query en druk vervolgens op Uitvoeren om de resultaten weer te geven.

Query's uitvoeren op Azure DDoS Protection-logboeken in log analytics-werkruimte

Zie Diagnostische logboeken weergeven voor meer informatie over logboekschema's.

DDoSProtectionNotifications-logboeken

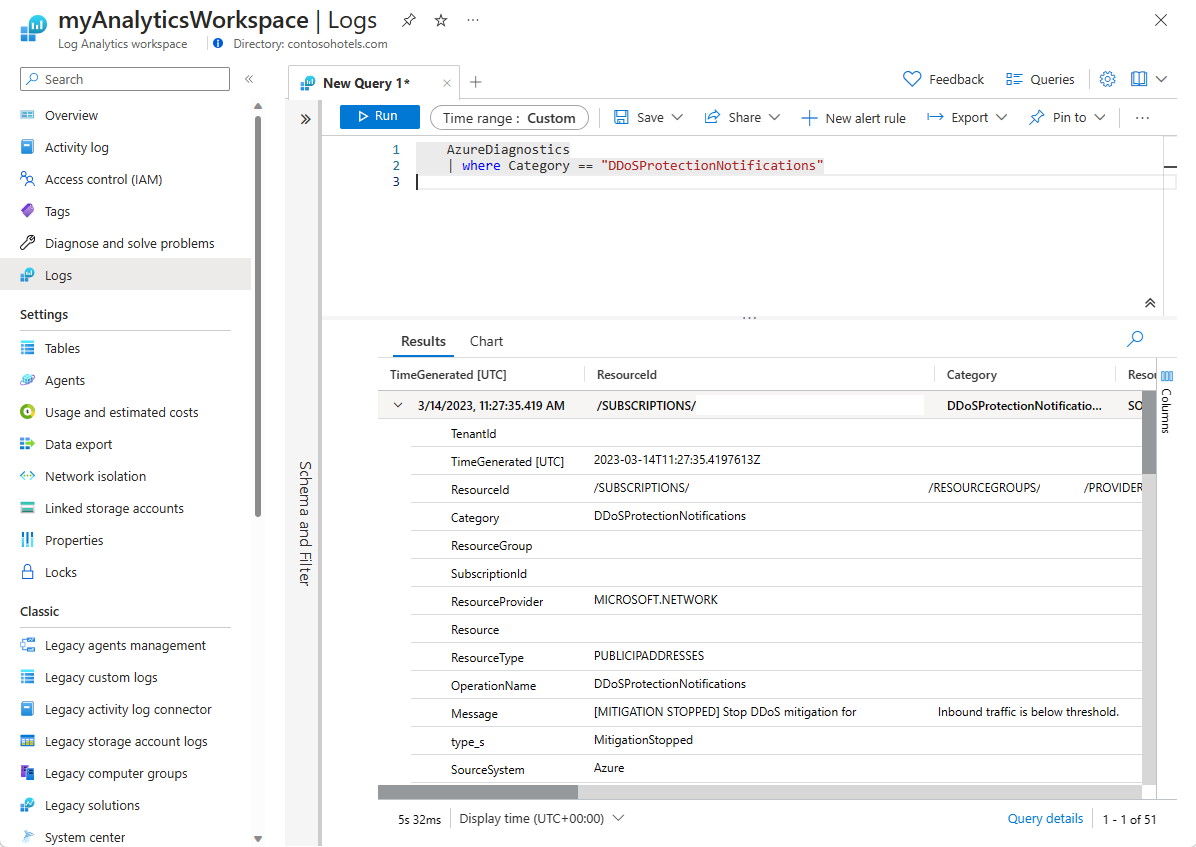

Selecteer uw Log Analytics-werkruimte op de blade Log Analytics-werkruimten .

Selecteer Logboeken in het linkerdeelvenster.

Typ in Query explorer de volgende Kusto-query en wijzig het tijdsbereik in Aangepast en wijzig het tijdsbereik in de afgelopen drie maanden. Druk vervolgens op Uitvoeren.

AzureDiagnostics | where Category == "DDoSProtectionNotifications"Als u DDoSMitigationFlowLogs wilt weergeven , wijzigt u de query in het volgende en behoudt u hetzelfde tijdsbereik en drukt u op Uitvoeren.

AzureDiagnostics | where Category == "DDoSMitigationFlowLogs"Als u DDoSMitigationReports wilt weergeven , wijzigt u de query in het volgende en behoudt u hetzelfde tijdsbereik en drukt u op Uitvoeren.

AzureDiagnostics | where Category == "DDoSMitigationReports"

Voorbeeld van logboekquery's

DDoS-beveiligingsmeldingen

Meldingen stellen u op elk moment op de hoogte wanneer een openbare IP-resource wordt aangevallen en wanneer aanvalsbeperking voorbij is.

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

De volgende tabel bevat de namen en beschrijvingen van velden:

| Veldnaam | Beschrijving |

|---|---|

| TimeGenerated | De datum en tijd in UTC waarop de melding is gemaakt. |

| ResourceId | De resource-id van uw openbare IP-adres. |

| Categorie | Voor meldingen is DDoSProtectionNotificationsdit . |

| ResourceGroup | De resourcegroep die uw openbare IP-adres en virtueel netwerk bevat. |

| SubscriptionId | De abonnements-id van uw DDoS-beveiligingsplan. |

| Resource | De naam van uw openbare IP-adres. |

| ResourceType | Dit zal altijd zijn PUBLICIPADDRESS. |

| OperationName | Voor meldingen is DDoSProtectionNotificationsdit . |

| Bericht | Details van de aanval. |

| Type | Type melding. Mogelijke waarden zijn MitigationStarted. MitigationStopped. |

| PublicIPAddress | Uw openbare IP-adres. |

Stroomlogboeken voor DDoS-risicobeperking

Met stroomlogboeken voor aanvalsbeperking kunt u het verwijderde verkeer, doorgestuurde verkeer en andere interessante gegevenspunten controleren tijdens een actieve DDoS-aanval in bijna realtime. U kunt de constante stroom van deze gegevens opnemen in Microsoft Sentinel of naar uw SIEM-systemen van derden via Event Hub voor bijna realtime-bewaking, potentiële acties ondernemen en de noodzaak van uw verdedigingsbewerkingen aanpakken.

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

De volgende tabel bevat de namen en beschrijvingen van velden:

| Veldnaam | Beschrijving |

|---|---|

| TimeGenerated | De datum en tijd in UTC waarop het stroomlogboek is gemaakt. |

| ResourceId | De resource-id van uw openbare IP-adres. |

| Categorie | Voor stroomlogboeken is DDoSMitigationFlowLogsdit . |

| ResourceGroup | De resourcegroep die uw openbare IP-adres en virtueel netwerk bevat. |

| SubscriptionId | De abonnements-id van uw DDoS-beveiligingsplan. |

| Resource | De naam van uw openbare IP-adres. |

| ResourceType | Dit zal altijd zijn PUBLICIPADDRESS. |

| OperationName | Voor stroomlogboeken is DDoSMitigationFlowLogsdit . |

| Bericht | Details van de aanval. |

| SourcePublicIpAddress | Het openbare IP-adres van de client die verkeer genereert naar uw openbare IP-adres. |

| SourcePort | Poortnummer variërend van 0 tot 65535. |

| DestPublicIpAddress | Uw openbare IP-adres. |

| DestPort | Poortnummer variërend van 0 tot 65535. |

| Protocol | Type protocol. Mogelijke waarden zijn tcp, , udp. other |

DDoS-risicobeperkingsrapporten

AzureDiagnostics

| where Category == "DDoSMitigationReports"

De volgende tabel bevat de namen en beschrijvingen van velden:

| Veldnaam | Beschrijving |

|---|---|

| TimeGenerated | De datum en tijd in UTC waarop de melding is gemaakt. |

| ResourceId | De resource-id van uw openbare IP-adres. |

| Categorie | Voor risicobeperkingsrapporten is DDoSMitigationReportsdit . |

| ResourceGroup | De resourcegroep die uw openbare IP-adres en virtueel netwerk bevat. |

| SubscriptionId | De abonnements-id van uw DDoS-beveiligingsplan. |

| Resource | De naam van uw openbare IP-adres. |

| ResourceType | Dit zal altijd zijn PUBLICIPADDRESS. |

| OperationName | Voor risicobeperkingsrapporten is DDoSMitigationReportsdit . |

| ReportType | Mogelijke waarden zijn Incremental en PostMitigation. |

| MitigationPeriodStart | De datum en tijd in UTC waarop de beperking is gestart. |

| MitigationPeriodEnd | De datum en tijd in UTC waarop de beperking is beëindigd. |

| IPAddress | Uw openbare IP-adres. |

| AttackVectors | Degradatie van aanvalstypen. De sleutels zijn onder andere TCP SYN flood, TCP flood, UDP flooden Other packet floodUDP reflection. |

| TrafficOverview | Degradatie van aanvalsverkeer. De sleutels omvatten Total packets, , Total packets dropped, Total TCP packets, Total TCP packets dropped, Total UDP packets, Total UDP packets dropped, , Total Other packetsen Total Other packets dropped. |

| Protocollen | Uitsplitsing van protocollen opgenomen. De sleutels zijn onder andere TCP, UDPen Other. |

| DropReasons | Analyse van oorzaken van verwijderde pakketten. De sleutels bevatten Protocol violation invalid TCP. syn Protocol violation invalid TCP, , UDP reflectionProtocol violation invalid UDP, TCP rate limit exceeded, , UDP rate limit exceeded, , Destination limit exceededen Packet was forwarded to serviceOther packet flood Rate limit exceeded. Ongeldige drop-redenen voor protocolschendingen verwijzen naar ongeldige pakketten. |

| TopSourceCountries | Uitsplitsing van de top 10 bronlanden in inkomend verkeer. |

| TopSourceCountriesForDroppedPackets | Analyse van de tien belangrijkste bronlanden voor aanvalsverkeer dat is beperkt. |

| TopSourceASN's | Analyse van de tien belangrijkste bronnen van autonome systeemnummers (ASN's) van binnenkomend verkeer. |

| SourceContinents | Analyse van het bron continent voor inkomend verkeer. |

| Type | Type melding. Mogelijke waarden zijn MitigationStarted. MitigationStopped. |

Volgende stappen

In deze zelfstudie hebt u geleerd hoe u diagnostische logboeken van DDoS Protection kunt weergeven in een Log Analytics-werkruimte. Zie deze volgende stappen voor meer informatie over de aanbevolen stappen die u moet uitvoeren wanneer u een DDoS-aanval ontvangt.