Detectie van binaire driften (preview)

Er treedt een binaire drift op wanneer een container een uitvoerbaar bestand uitvoert dat niet afkomstig is van de oorspronkelijke installatiekopieën. Dit kan opzettelijk en legitiem zijn, of het kan duiden op een aanval. Aangezien containerinstallatiekopieën onveranderbaar moeten zijn, moeten alle processen die worden gestart vanuit binaire bestanden die niet in de oorspronkelijke installatiekopieën zijn opgenomen, worden geëvalueerd als verdachte activiteit.

De functie voor detectie van binaire driften waarschuwt u wanneer er een verschil is tussen de werkbelasting die afkomstig is van de installatiekopieën en de werkbelasting die wordt uitgevoerd in de container. Het waarschuwt u over mogelijke beveiligingsrisico's door onbevoegde externe processen binnen containers te detecteren. U kunt driftbeleid definiëren om voorwaarden op te geven waaronder waarschuwingen moeten worden gegenereerd, zodat u onderscheid kunt maken tussen legitieme activiteiten en potentiële bedreigingen.

Binaire driftdetectie is geïntegreerd in het Defender for Containers-plan en is beschikbaar in openbare preview. Het is beschikbaar voor de Azure-clouds (AKS), Amazon (EKS) en Google (GKE).

Vereisten

- Als u binaire driftdetectie wilt gebruiken, moet u de Defender voor Container-sensor uitvoeren, die beschikbaar is in AWS, GCP en AKS in versie 1.29 of hoger.

- De Defender voor Container-sensor moet zijn ingeschakeld voor de abonnementen en connectors.

- Als u driftbeleid wilt maken en wijzigen, hebt u globale beheerdersmachtigingen voor de tenant nodig.

Onderdelen

De volgende onderdelen maken deel uit van de detectie van binaire driften:

- een verbeterde sensor die binaire drift kan detecteren

- beleidsconfiguratieopties

- een nieuwe waarschuwing voor binaire drift

Driftbeleid configureren

Maak driftbeleid om te definiëren wanneer waarschuwingen moeten worden gegenereerd. Elk beleid bestaat uit regels waarmee de voorwaarden worden gedefinieerd waaronder waarschuwingen moeten worden gegenereerd. Hiermee kunt u de functie aanpassen aan uw specifieke behoeften, waardoor fout-positieven worden verminderd. U kunt uitsluitingen maken door regels met een hogere prioriteit in te stellen voor specifieke bereiken of clusters, afbeeldingen, pods, Kubernetes-labels of naamruimten.

Voer de volgende stappen uit om beleidsregels te maken en te configureren:

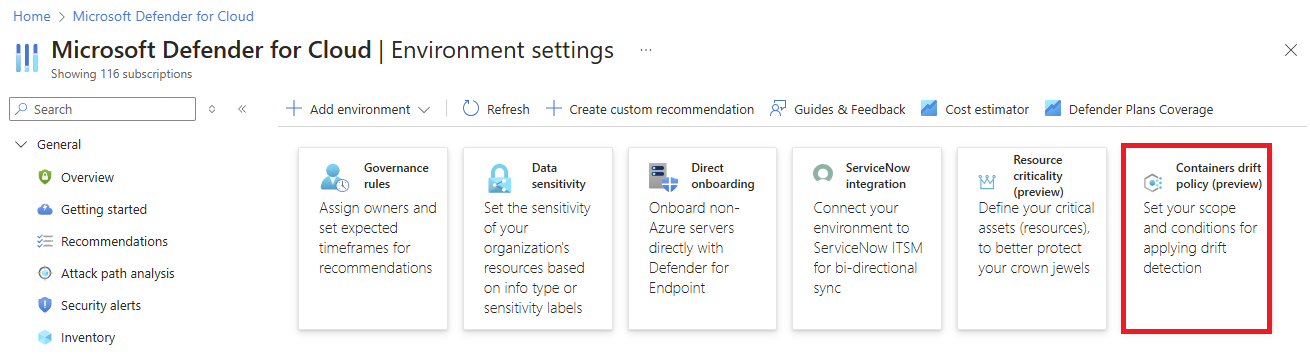

Ga in Microsoft Defender voor Cloud naar Omgevingsinstellingen. Selecteer Beleid voor drift van containers.

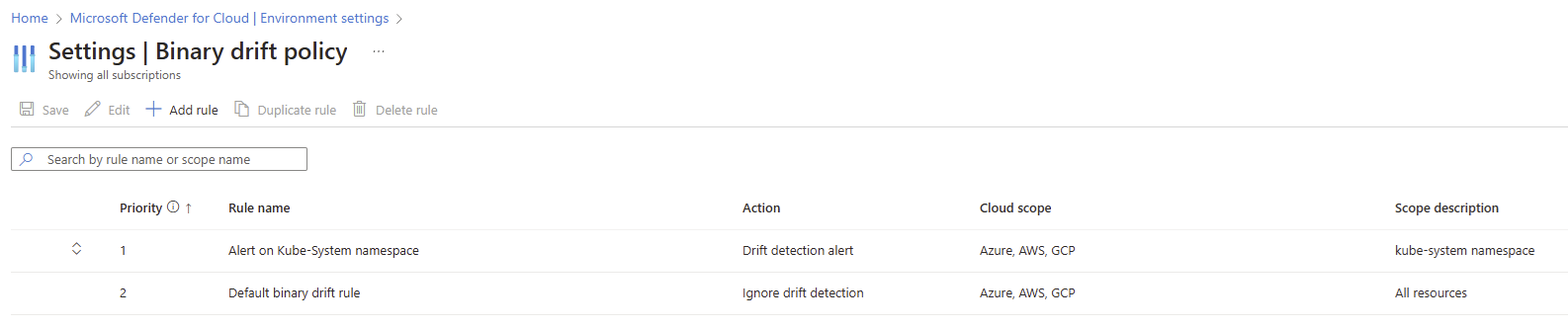

U ontvangt twee regels uit het vak: de waarschuwing op de Kube-System-naamruimteregel en de standaard binaire driftregel . De standaardregel is een speciale regel die van toepassing is op alles als er geen andere regel is voordat deze overeenkomt. U kunt de actie alleen wijzigen in driftdetectiewaarschuwing of deze terugsturen naar de standaard detectie van drift negeren. De regel voor de naamruimte voor Kube-System is een kant-en-klare suggestie en kan worden gewijzigd zoals elke andere regel.

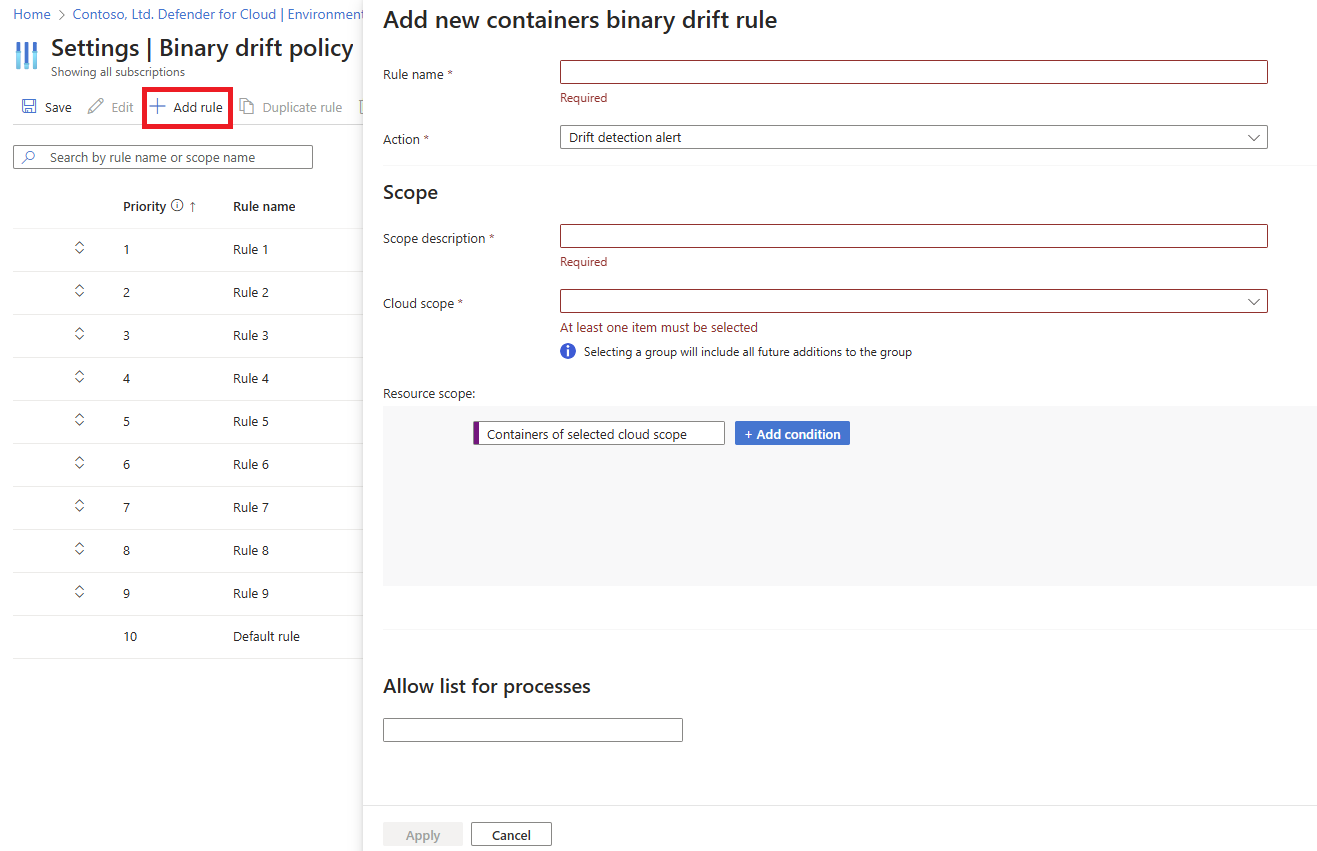

Als u een nieuwe regel wilt toevoegen, selecteert u Regel toevoegen. Er wordt een zijpaneel weergegeven waarin u de regel kunt configureren.

Definieer de volgende velden om de regel te configureren:

- Regelnaam: een beschrijvende naam voor de regel.

- Actie: Selecteer een waarschuwing voor driftdetectie als de regel een waarschuwing moet genereren of Driftdetectie negeren om deze uit te sluiten van waarschuwingsgeneratie.

- Beschrijving van bereik: Een beschrijving van het bereik waarop de regel van toepassing is.

- Cloudbereik: de cloudprovider waarop de regel van toepassing is. U kunt elke combinatie van Azure, AWS of GCP kiezen. Als u een cloudprovider uitvouwt, kunt u een specifiek abonnement selecteren. Als u de hele cloudprovider niet selecteert, worden nieuwe abonnementen die aan de cloudprovider zijn toegevoegd, niet opgenomen in de regel.

- Resourcebereik: Hier kunt u voorwaarden toevoegen op basis van de volgende categorieën: Containernaam, Naam van installatiekopieën, Naamruimte, Podlabels, Podnaam of Clusternaam. Kies vervolgens een operator: Begint met, Eindigt met, Is gelijk aan of Bevat. Voer ten slotte de overeenkomende waarde in. U kunt zoveel voorwaarden toevoegen als nodig is door +Voorwaarde toevoegen te selecteren.

- Acceptatielijst voor processen: een lijst met processen die mogen worden uitgevoerd in de container. Als er geen proces in deze lijst wordt gedetecteerd, wordt er een waarschuwing gegenereerd.

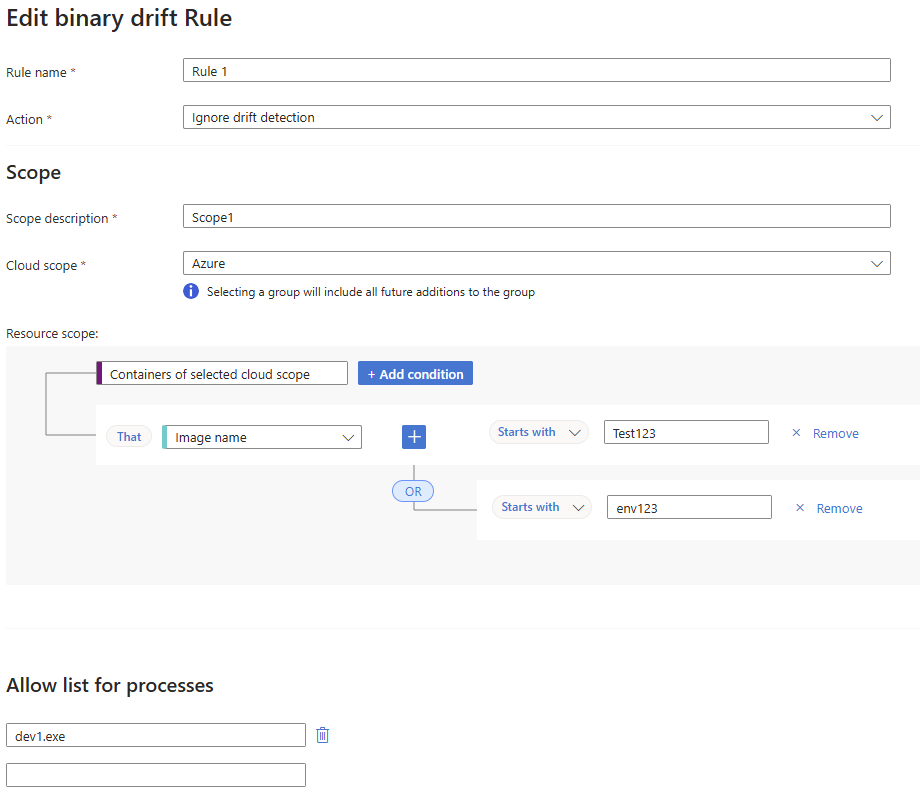

Hier volgt een voorbeeld van een regel waarmee het

dev1.exeproces kan worden uitgevoerd in containers in het Azure-cloudbereik, waarvan de installatiekopieën beginnen met Test123 of env123:Selecteer Toepassen om de regel op te slaan.

Zodra u de regel hebt geconfigureerd, selecteert en sleept u de regel omhoog of omlaag in de lijst om de prioriteit ervan te wijzigen. De regel met de hoogste prioriteit wordt eerst geëvalueerd. Als er een overeenkomst is, wordt er een waarschuwing gegenereerd of genegeerd (op basis van wat voor die regel is gekozen) en stopt de evaluatie. Als er geen overeenkomst wordt gevonden, wordt de volgende regel geëvalueerd. Als er geen overeenkomst is voor een regel, wordt de standaardregel toegepast.

Als u een bestaande regel wilt bewerken, kiest u de regel en selecteert u Bewerken. Hiermee opent u het zijpaneel waar u wijzigingen in de regel kunt aanbrengen.

U kunt dubbele regel selecteren om een kopie van een regel te maken. Dit kan handig zijn als u een vergelijkbare regel wilt maken met slechts kleine wijzigingen.

Als u een regel wilt verwijderen, selecteert u Regel verwijderen.

Nadat u de regels hebt geconfigureerd, selecteert u Opslaan om de wijzigingen toe te passen en maakt u het beleid.

Binnen 30 minuten worden de sensoren op de beveiligde clusters bijgewerkt met het nieuwe beleid.

Waarschuwingen bewaken en beheren

Het waarschuwingssysteem is ontworpen om u op de hoogte te stellen van binaire driften, zodat u de integriteit van uw containerinstallatiekopieën kunt behouden. Als er een niet-geautoriseerd extern proces wordt gedetecteerd dat overeenkomt met uw gedefinieerde beleidsvoorwaarden, wordt er een waarschuwing met hoge ernst gegenereerd die u kunt controleren.

Beleidsregels naar behoefte aanpassen

Op basis van de waarschuwingen die u ontvangt en uw beoordeling ervan, is het mogelijk nodig om uw regels in het binaire driftbeleid aan te passen. Dit kan betrekking hebben op het verfijnen van voorwaarden, het toevoegen van nieuwe regels of het verwijderen van regels die te veel fout-positieven genereren. Het doel is ervoor te zorgen dat het gedefinieerde binaire driftbeleid met hun regels de beveiligingsbehoeften effectief in balans brengt met operationele efficiëntie.

De effectiviteit van binaire driftdetectie is afhankelijk van uw actieve betrokkenheid bij het configureren, bewaken en aanpassen van beleid aan de unieke vereisten van uw omgeving.

Gerelateerde inhoud

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor