Beleid gebruiken om persoonlijke toegangstokens voor gebruikers te beheren

Azure DevOps Services

Dit artikel bevat richtlijnen voor het gebruik van Microsoft Entra-beleid voor het beheren van persoonlijke toegangstokens (PAT's) in Azure DevOps. Hierin wordt uitgelegd hoe u het maken, bereik en de levensduur van nieuwe of vernieuwde PAW's beperkt, evenals hoe u de automatische intrekking van gelekte PAW's kunt afhandelen. In elke sectie wordt het standaardgedrag van het respectieve beleid beschreven, zodat beheerders het pat-gebruik binnen hun organisatie effectief kunnen beheren en beveiligen.

Belangrijk

Bestaande PAW's, gemaakt via de gebruikersinterface en API's, blijven geldig voor de rest van hun levensduur. Werk uw bestaande PAW's bij om te voldoen aan de nieuwe beperkingen om te zorgen voor een geslaagde verlenging.

Vereisten

- Organisatieverbinding: Zorg ervoor dat uw organisatie is gekoppeld aan Microsoft Entra-id.

- Rollen: Wees een Azure DevOps-beheerder in Microsoft Entra-id. Als u uw rol wilt controleren, meldt u zich aan bij Azure Portal en gaat u naar Microsoft Entra ID-rollen>en -beheerders. Als u geen Azure DevOps-beheerder bent, kunt u het beleid niet zien. Neem indien nodig contact op met uw beheerder.

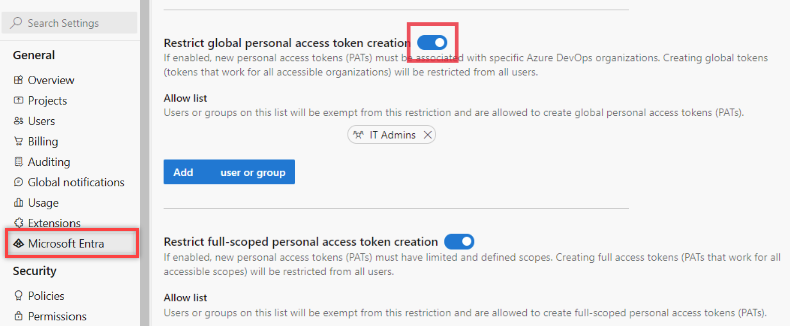

Het maken van globale PAT's beperken

De Azure DevOps-beheerder in Microsoft Entra kan gebruikers beperken tot het maken van globale PERSOONLIJKE toegangstokens (PAT's), die van toepassing zijn op alle toegankelijke organisaties in plaats van één organisatie. Wanneer dit beleid is ingeschakeld, moeten nieuwe PAW's worden gekoppeld aan specifieke Azure DevOps-organisaties. Dit beleid is standaard ingesteld op uit.

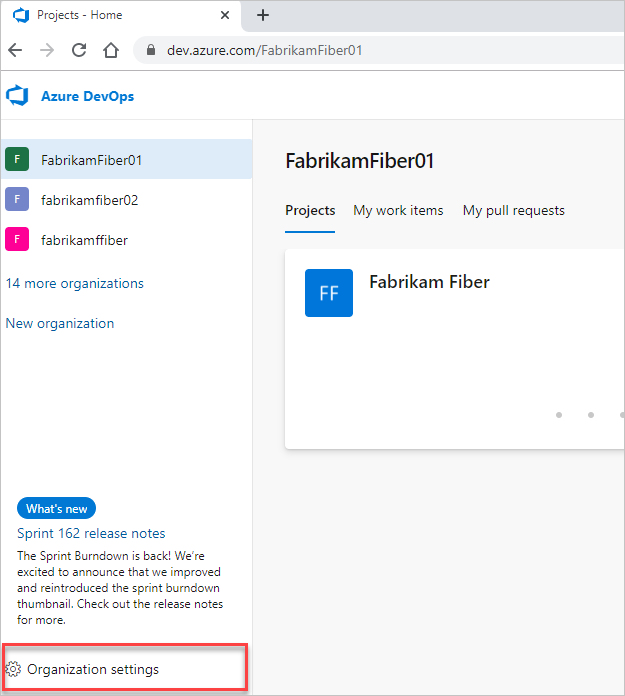

Meld u aan bij uw organisatie (

https://dev.azure.com/{yourorganization}).Selecteer

Organisatie-instellingen.

Organisatie-instellingen.

Selecteer Microsoft Entra, zoek het globale beleid voor het maken van persoonlijke toegangstokens beperken en verplaats de wisselknop aan.

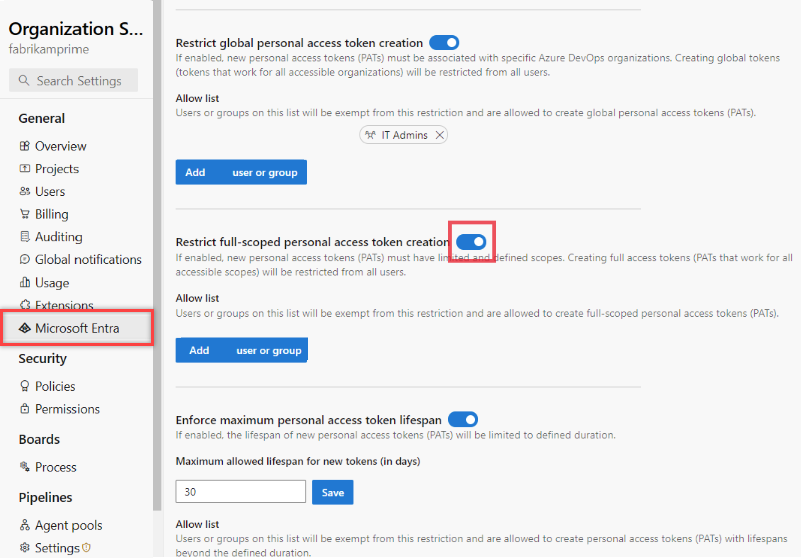

Het maken van volledige PAT's beperken

De Azure DevOps-beheerder in Microsoft Entra kan voorkomen dat gebruikers volledige PAT's maken. Voor het inschakelen van dit beleid moeten nieuwe PAW's worden beperkt tot een specifieke, aangepaste set bereiken. Dit beleid is standaard ingesteld op uit.

Meld u aan bij uw organisatie (

https://dev.azure.com/{yourorganization}).Selecteer

Organisatie-instellingen.

Organisatie-instellingen.Selecteer Microsoft Entra, zoek het beleid voor het maken van een persoonlijk toegangstoken beperken en verplaats de wisselknop op.

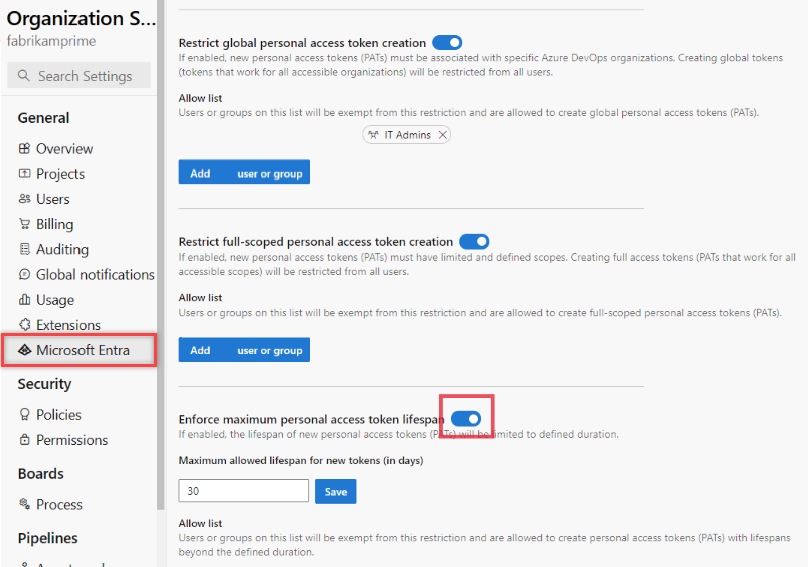

Maximale levensduur instellen voor nieuwe PAW's

De Azure DevOps-beheerder in Microsoft Entra-id kan de maximale levensduur van een PAT definiëren, waarbij deze in dagen wordt opgegeven. Dit beleid is standaard ingesteld op uit.

Meld u aan bij uw organisatie (

https://dev.azure.com/{yourorganization}).Selecteer

Organisatie-instellingen.

Organisatie-instellingen.Selecteer Microsoft Entra, zoek het beleid maximale levensduur van het persoonlijke toegangstoken afdwingen en verplaats de wisselknop aan.

Voer het aantal maximumdagen in en selecteer Opslaan.

Microsoft Entra-gebruikers of -groepen toevoegen aan de acceptatielijst

Waarschuwing

U wordt aangeraden groepen te gebruiken voor acceptatielijsten voor tenantbeleid. Als u een benoemde gebruiker gebruikt, bevindt een verwijzing naar hun identiteit zich in de Verenigde Staten, Europa (EU) en Zuidoost-Azië (Singapore).

Gebruikers of groepen op de acceptatielijst zijn vrijgesteld van de beperkingen en afdwinging van dit beleid wanneer deze zijn ingeschakeld. Als u een gebruiker of groep wilt toevoegen, selecteert u Microsoft Entra-gebruiker of -groep toevoegen en selecteert u Vervolgens Toevoegen. Elk beleid heeft een eigen acceptatielijst. Als een gebruiker zich op de acceptatielijst voor het ene beleid bevindt, zijn andere geactiveerde beleidsregels nog steeds van toepassing. Als u een gebruiker wilt uitsluiten van alle beleidsregels, voegt u deze daarom toe aan elke acceptatielijst.

Gelekte PAW's automatisch intrekken

De Azure DevOps-beheerder in Microsoft Entra ID kan het beleid beheren waarmee gelekte PAW's automatisch worden ingetrokken. Dit beleid is van toepassing op alle PAT's binnen organisaties die zijn gekoppeld aan uw Microsoft Entra-tenant. Dit beleid is standaard ingesteld op Aan. Als Azure DevOps-PAT's zijn ingecheckt in openbare GitHub-opslagplaatsen, worden ze automatisch ingetrokken.

Waarschuwing

Als u dit beleid uitschakelt, blijven alle PAW's die zijn ingecheckt in openbare GitHub-opslagplaatsen actief, kunnen uw Azure DevOps-organisatie en -gegevens in gevaar komen en lopen uw toepassingen en services een aanzienlijk risico. Zelfs als het beleid is uitgeschakeld, ontvangt u nog steeds een e-mailmelding als een PAT wordt gelekt, maar deze wordt niet automatisch ingetrokken.

Automatische intrekking van gelekte PAW's uitschakelen

Meld u aan bij uw organisatie (

https://dev.azure.com/{yourorganization}).Selecteer

Organisatie-instellingen.

Organisatie-instellingen.Selecteer Microsoft Entra, zoek het beleid voor gelekte persoonlijke toegangstokens automatisch intrekken en verplaats de wisselknop naar uit.

Het beleid is uitgeschakeld en alle PAW's die zijn ingecheckt in openbare GitHub-opslagplaatsen blijven actief.