Naslaginformatie over beveiligingsgroepen, serviceaccounts en machtigingen

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Dit artikel bevat een uitgebreide referentie voor elke ingebouwde gebruiker, groep en machtiging.

Zie Standaardmachtigingen en toegang voor een beknopt overzicht van standaardtoewijzingen. Voor een overzicht van hoe machtigingen en beveiliging worden beheerd, raadpleegt u Over machtigingen, toegang en beveiligingsgroepen, Over beveiligingsrollen en Over toegangsniveaus.

Zie de volgende bronnen voor meer informatie over het toevoegen van gebruikers aan een groep of het instellen van een specifieke machtiging die u kunt beheren via de webportal:

Gebruikers en groepen

Wiki

DevOps

Notitie

De afbeeldingen die in uw webportal worden weergegeven, kunnen verschillen van de installatiekopieën in dit artikel vanwege systeemupdates, maar de basisfunctionaliteit blijft hetzelfde, tenzij expliciet vermeld.

Serviceaccounts

Het systeem genereert enkele serviceaccounts ter ondersteuning van specifieke bewerkingen. In de volgende tabel worden deze gebruikersaccounts beschreven, die worden toegevoegd op organisatie- of verzamelingsniveau.

| User name | Beschrijving |

|---|---|

| Agentgroepservice | Heeft toestemming om te luisteren naar de berichtenwachtrij voor de specifieke groep om werk te ontvangen. In de meeste gevallen hoeft u groepsleden niet rechtstreeks te beheren. Het registratieproces van de agent verwerkt dit voor u. Wanneer u de agent registreert, wordt het serviceaccount dat u opgeeft (meestal Netwerkservice) automatisch toegevoegd. Verantwoordelijk voor het uitvoeren van lees-/schrijfbewerkingen in Azure Boards en het bijwerken van werkitems wanneer GitHub-objecten worden gewijzigd. |

| Azure Boards | Toegevoegd wanneer Azure Boards is verbonden met GitHub. U hoeft geen leden van deze groep te beheren. Verantwoordelijk voor het beheren van het maken van de koppeling tussen GitHub en Azure Boards. |

| PipelinesSDK | Indien nodig toegevoegd ter ondersteuning van de tokens van het pijplijnbeleidsbeleidsbereik. Dit gebruikersaccount is vergelijkbaar met de buildservice-identiteiten, maar biedt ondersteuning voor het afzonderlijk vergrendelen van machtigingen. In de praktijk krijgen de tokens die betrekking hebben op deze identiteit alleen-lezenmachtigingen voor pijplijnbronnen en de eenmalige mogelijkheid om beleidsaanvragen goed te keuren. Dit account moet op dezelfde manier worden behandeld als de buildservice-identiteiten worden behandeld. |

| ProjectName Build Service | Heeft machtigingen voor het uitvoeren van buildservices voor het project en is een verouderde gebruiker die wordt gebruikt voor XAML-builds. Het is automatisch lid van de beveiligingsservicegroep, die wordt gebruikt voor het opslaan van gebruikers die machtigingen hebben, maar geen andere beveiligingsgroep. |

| Buildservice voor projectverzamelingen | Heeft machtigingen om buildservices voor de verzameling uit te voeren. Het is automatisch lid van de beveiligingsservicegroep, die wordt gebruikt voor het opslaan van gebruikers die machtigingen hebben, maar geen andere beveiligingsgroep. |

Groepen

U kunt machtigingen rechtstreeks aan een persoon of aan een groep verlenen. Het gebruik van groepen maakt het eenvoudiger en het systeem biedt hiervoor verschillende ingebouwde groepen. Deze groepen en de standaardmachtigingen waaraan ze worden toegewezen, worden gedefinieerd op verschillende niveaus: server (alleen on-premises implementatie), projectverzameling, project en specifieke objecten. U kunt ook uw eigen groepen maken en deze de specifieke set machtigingen verlenen die geschikt zijn voor bepaalde rollen in uw organisatie.

Notitie

Beveiligingsgroepen worden beheerd op organisatieniveau, zelfs als ze worden gebruikt voor specifieke projecten. Afhankelijk van gebruikersmachtigingen zijn sommige groepen mogelijk verborgen in de webportal. Als u alle groepsnamen binnen een organisatie wilt weergeven, kunt u het Azure DevOps CLI-hulpprogramma of onze REST API's gebruiken. Zie Beveiligingsgroepen toevoegen en beheren voor meer informatie.

Notitie

Beveiligingsgroepen worden beheerd op verzamelingsniveau, zelfs als ze worden gebruikt voor specifieke projecten. Afhankelijk van gebruikersmachtigingen zijn sommige groepen mogelijk verborgen in de webportal. Als u alle groepsnamen in een verzameling wilt weergeven, kunt u het Azure DevOps CLI-hulpprogramma of onze REST API's gebruiken. Zie Beveiligingsgroepen toevoegen en beheren voor meer informatie.

Notitie

Beveiligingsgroepen worden beheerd op verzamelingsniveau, zelfs als ze worden gebruikt voor specifieke projecten. Afhankelijk van gebruikersmachtigingen zijn sommige groepen mogelijk verborgen in de webportal. Als u alle groepsnamen in een verzameling wilt weergeven, kunt u de REST API's gebruiken. Zie Beveiligingsgroepen toevoegen en beheren voor meer informatie.

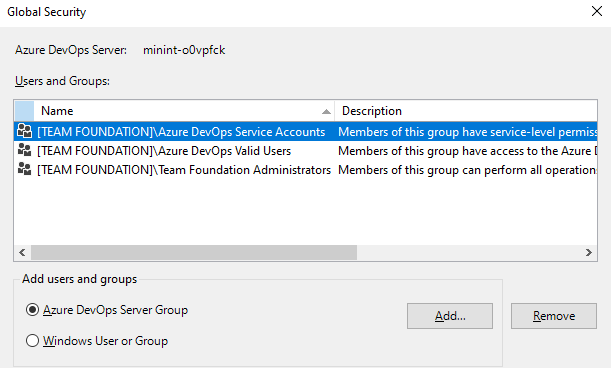

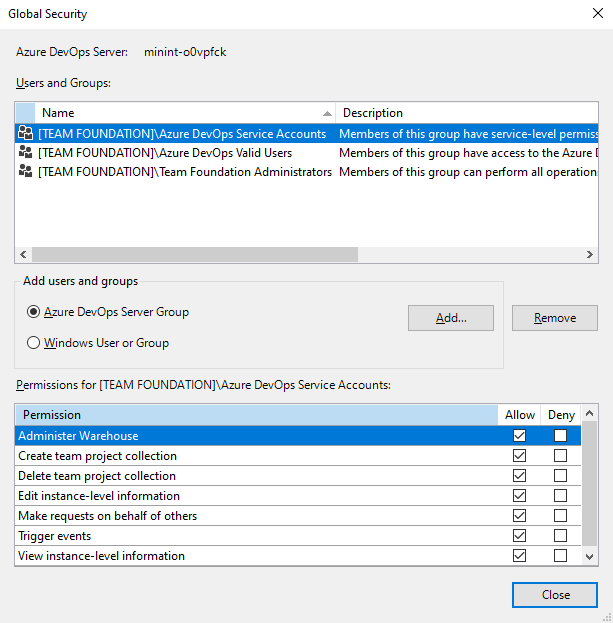

Groepen op serverniveau

Wanneer u Azure DevOps Server installeert, maakt het systeem standaardgroepen met machtigingen op serverniveau voor de hele implementatie. U kunt de ingebouwde groepen op serverniveau niet verwijderen of verwijderen.

U kunt de standaardgroepen op serverniveau niet verwijderen of verwijderen.

De volledige naam van elk van deze groepen is [Team Foundation]\{groepsnaam}. De volledige naam van de groep administrators op serverniveau is dus [Team Foundation]\Team Foundation-beheerders.

Groepsnaam

Machtigingen

Lidmaatschap

Azure DevOps-serviceaccounts

Heeft machtigingen op serviceniveau voor het serverexemplaren.

Bevat het serviceaccount dat is opgegeven tijdens de installatie

Deze groep mag alleen serviceaccounts bevatten en niet gebruikersaccounts of groepen die gebruikersaccounts bevatten. Deze groep is standaard lid van Team Foundation-beheerders.

Als u een account aan deze groep wilt toevoegen nadat u Azure DevOps Server hebt geïnstalleerd, gebruikt u het hulpprogramma TFSSecurity.exe in de submap Hulpprogramma's van uw on-premises installatiemap. Gebruik de volgende opdracht: TFSSecurity /g+ "[TEAM FOUNDATION]\Team Foundation Service Accounts" n:domain\username /server:http(s)://azuredevopsservername.

Azure DevOps-proxyserviceaccounts

Heeft machtigingen voor serviceniveau voor Azure DevOps Server Proxy en sommige machtigingen op serviceniveau.

Notitie

Dit account wordt gemaakt wanneer u de Azure DevOps-proxyservice installeert.

Deze groep mag alleen serviceaccounts bevatten en niet gebruikersaccounts of groepen die gebruikersaccounts bevatten.

Geldige Azure DevOps-gebruikers

Heeft machtigingen om informatie op serverniveau weer te geven.

Bevat alle gebruikers die bekend zijn in het serverexemplaren. U kunt het lidmaatschap van deze groep niet wijzigen.

Team Foundation-beheerders

Heeft machtigingen om alle bewerkingen op serverniveau uit te voeren.

Lokale beheerdersgroep (BUILTIN\Administrators) voor elke server waarop Azure DevOPs/Team Foundation-toepassingsservices worden gehost.

Server \Team Foundation-serviceaccounts en de leden van de groep \Project Server Integration Service Accounts .

Beperk deze groep tot de minste gebruikers die volledig beheer nodig hebben over bewerkingen op serverniveau.

Notitie

Als uw implementatie gebruikmaakt van Rapportage, kunt u overwegen de leden van deze groep toe te voegen aan de groepen Inhoudsmanagers in Reporting Services.

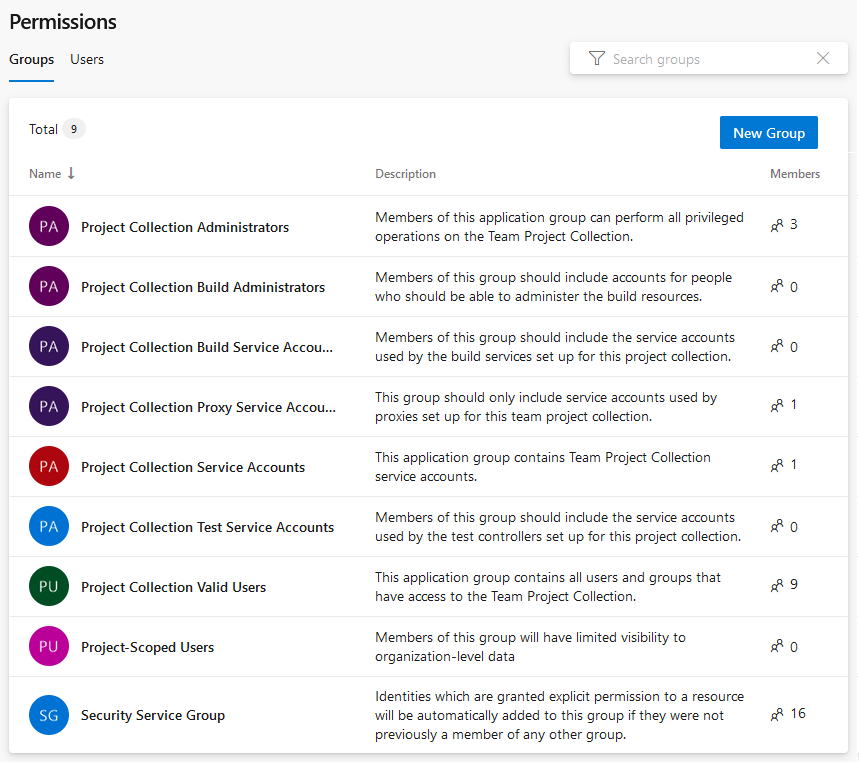

Groepen op verzamelingsniveau

Wanneer u een organisatie of projectverzameling in Azure DevOps maakt, worden in het systeem groepen op verzamelingsniveau gemaakt die machtigingen hebben in die verzameling. U kunt de ingebouwde groepen op verzamelingsniveau niet verwijderen of verwijderen.

Notitie

Zie Preview-functies inschakelen om de pagina Machtigingsinstellingen voor organisaties in te schakelen pagina v2 preview. De voorbeeldpagina bevat een pagina met groepsinstellingen die de huidige pagina niet doet.

Preview-pagina is niet beschikbaar voor on-premises versies.

De volledige naam van elk van deze groepen is [{verzamelingsnaam}]\{groepsnaam}. De volledige naam van de beheerdersgroep voor de standaardverzameling is dus [Standaardverzameling]\Beheerders van projectverzamelingen.

Groepsnaam

Machtigingen

Lidmaatschap

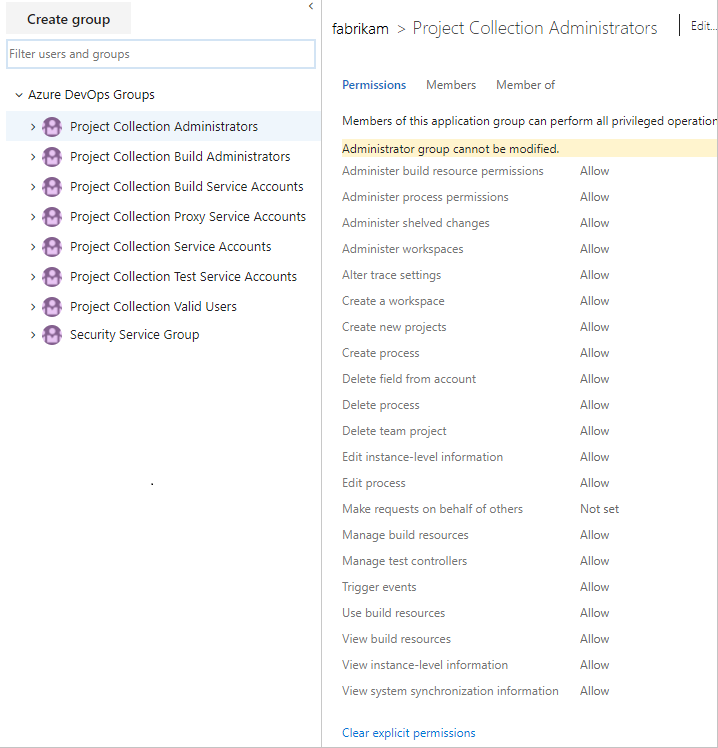

Beheerders van projectverzamelingen

Heeft machtigingen om alle bewerkingen voor de verzameling uit te voeren.

Bevat de groep Lokale beheerders (BUILTIN\Administrators) voor de server waarop de services op de toepassingslaag zijn geïnstalleerd. Bevat de leden van de groep CollectionName-serviceaccounts/. Beperk deze groep tot de minste gebruikers die volledige beheerrechten voor de verzameling nodig hebben.

Notitie

Als uw implementatie Gebruikmaakt van Reporting Services, kunt u overwegen de leden van deze groep toe te voegen aan de Team Foundation Content Managers-groepen in Reporting Services.

Buildbeheerders van projectverzameling

Heeft machtigingen voor het beheren van build-resources en machtigingen voor de verzameling.

Beperk deze groep tot de minste gebruikers die volledig beheer nodig hebben over buildservers en services voor deze verzameling.

Serviceaccounts voor het bouwen van projectverzamelingen

Heeft machtigingen om buildservices voor de verzameling uit te voeren.

Beperk deze groep tot serviceaccounts en -groepen die alleen serviceaccounts bevatten. Dit is een verouderde groep die wordt gebruikt voor XAML-builds. Gebruik de projectverzamelingsservicegebruiker ({uw organisatie}) voor het beheren van machtigingen voor huidige builds.

Proxyserviceaccounts voor projectverzameling

Heeft machtigingen om de proxyservice voor de verzameling uit te voeren.

Beperk deze groep tot serviceaccounts en -groepen die alleen serviceaccounts bevatten.

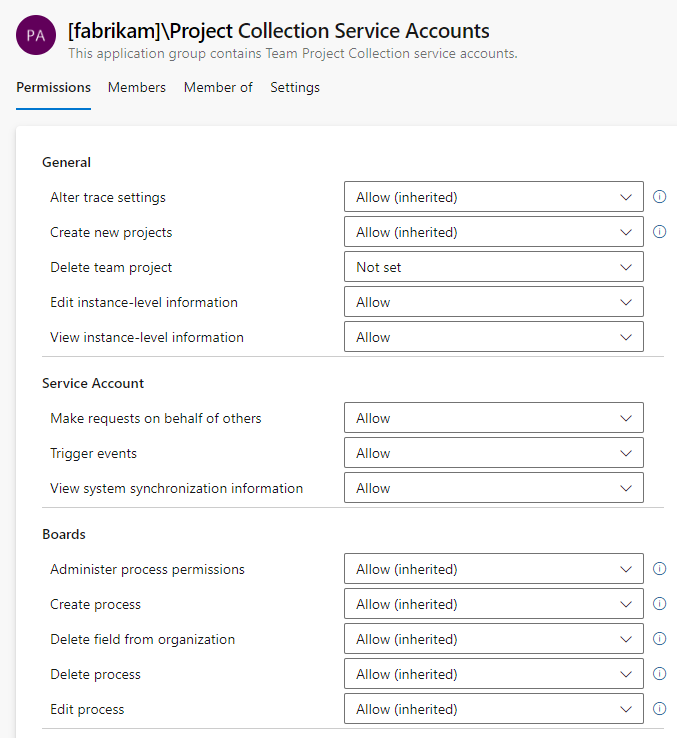

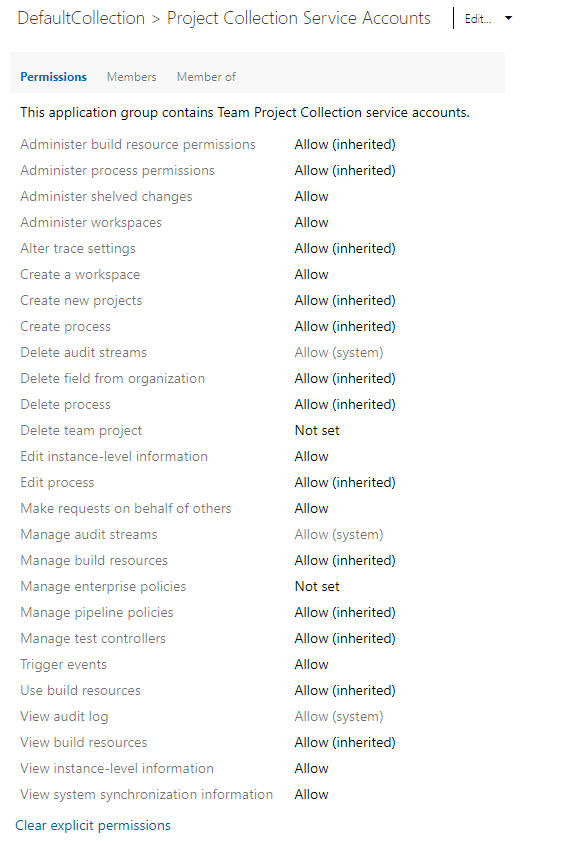

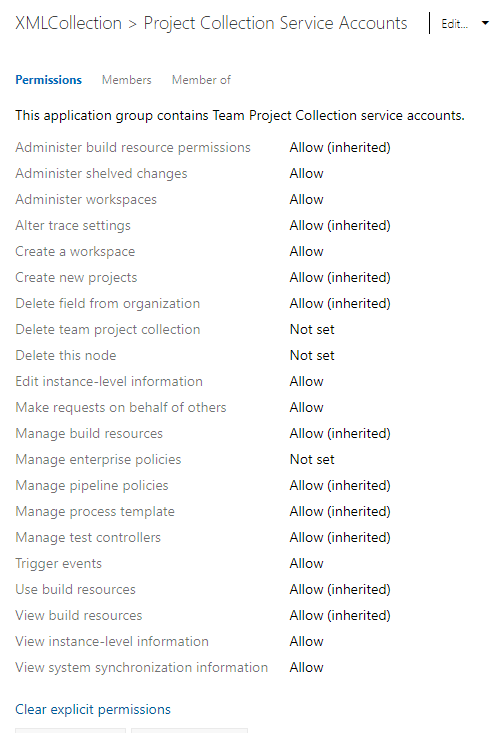

Serviceaccounts voor projectverzameling

Heeft serviceniveaumachtigingen voor de verzameling en voor Azure DevOps Server.

Bevat het serviceaccount dat is opgegeven tijdens de installatie. Deze groep mag alleen serviceaccounts en -groepen bevatten die alleen serviceaccounts bevatten. Deze groep is standaard lid van de groep Administrators.

Testserviceaccounts voor projectverzameling

Heeft testservicemachtigingen voor de verzameling.

Beperk deze groep tot serviceaccounts en -groepen die alleen serviceaccounts bevatten.

Geldige gebruikers van projectverzameling

Heeft machtigingen om toegang te krijgen tot teamprojecten en informatie in de verzameling weer te geven.

Bevat alle gebruikers en groepen die overal in de verzameling zijn toegevoegd. U kunt het lidmaatschap van deze groep niet wijzigen.

Heeft beperkte toegang om organisatie-instellingen en andere projecten weer te geven dan die projecten waaraan ze specifiek zijn toegevoegd. Daarnaast zijn opties voor personenkiezer beperkt tot die gebruikers en groepen die expliciet zijn toegevoegd aan het project waaraan de gebruiker is verbonden.

Voeg gebruikers toe aan deze groep als u de zichtbaarheid en toegang wilt beperken tot die projecten waaraan u ze expliciet toevoegt. voeg geen gebruikers toe aan deze groep als ze ook worden toegevoegd aan de groep Beheerders van projectverzamelingen.

Notitie

De groep Gebruikers met projectbereik wordt beschikbaar met beperkte toegang wanneer de preview-functie op organisatieniveau, de zichtbaarheid en samenwerking van gebruikers beperken tot specifieke projecten is ingeschakeld. Zie Uw organisatie beheren, Zichtbaarheid van gebruikers voor projecten beperken en meer voor meer informatie, waaronder belangrijke beveiligingsgerelateerde bijschriften.

Beveiligingsservicegroep

Wordt gebruikt voor het opslaan van gebruikers met machtigingen, maar niet toegevoegd aan een andere beveiligingsgroep.

Wijs geen gebruikers toe aan deze groep. Als u gebruikers uit alle beveiligingsgroepen verwijdert, controleert u of u ze uit deze groep wilt verwijderen.

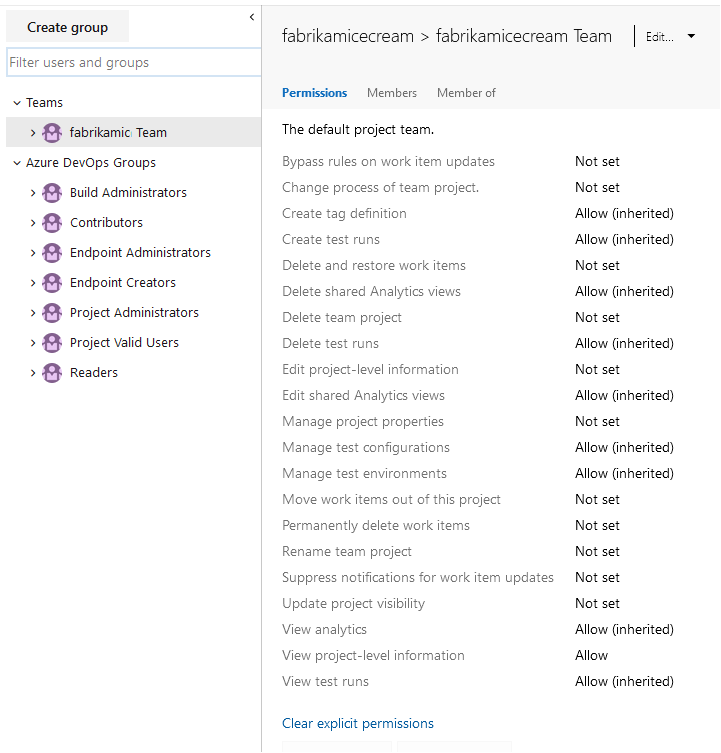

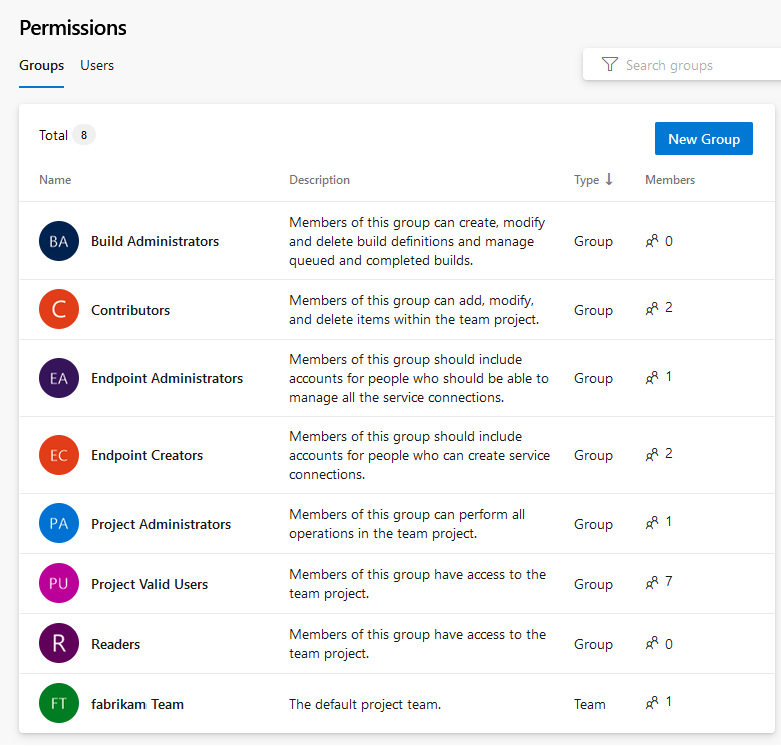

Groepen op projectniveau

Voor elk project dat u maakt, maakt het systeem de volgende groepen op projectniveau. Aan deze groepen worden machtigingen op projectniveau toegewezen.

Notitie

Zie Preview-functies inschakelen om de voorbeeldpagina voor de pagina Projectmachtigingeninstellingen in te schakelen.

Preview-pagina is niet beschikbaar voor on-premises versies.

Tip

De volledige naam van elk van deze groepen is [{projectnaam}]\{groepsnaam}. De groep inzenders voor een project met de naam 'Mijn project' is bijvoorbeeld [Mijn project]\Inzenders.

Groepsnaam

Machtigingen

Lidmaatschap

Beheerders bouwen

Heeft machtigingen voor het beheren van build-resources en samenstellingsmachtigingen voor het project. Leden kunnen testomgevingen beheren, testuitvoeringen maken en builds beheren.

Wijs toe aan gebruikers die build-pijplijnen definiëren en beheren.

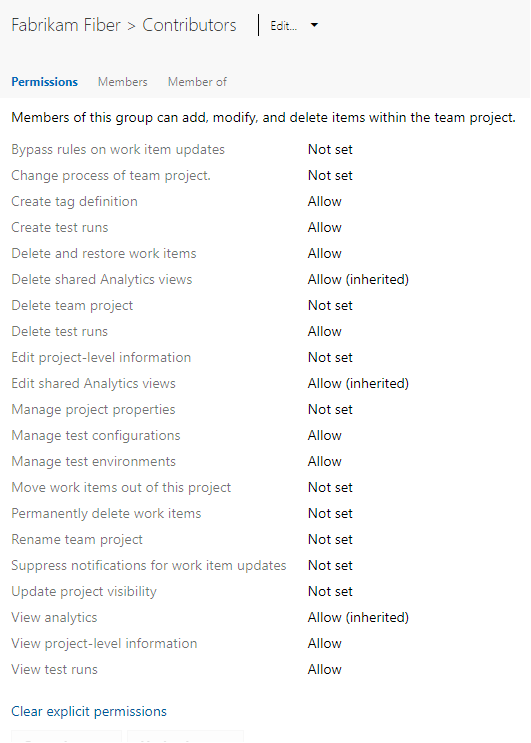

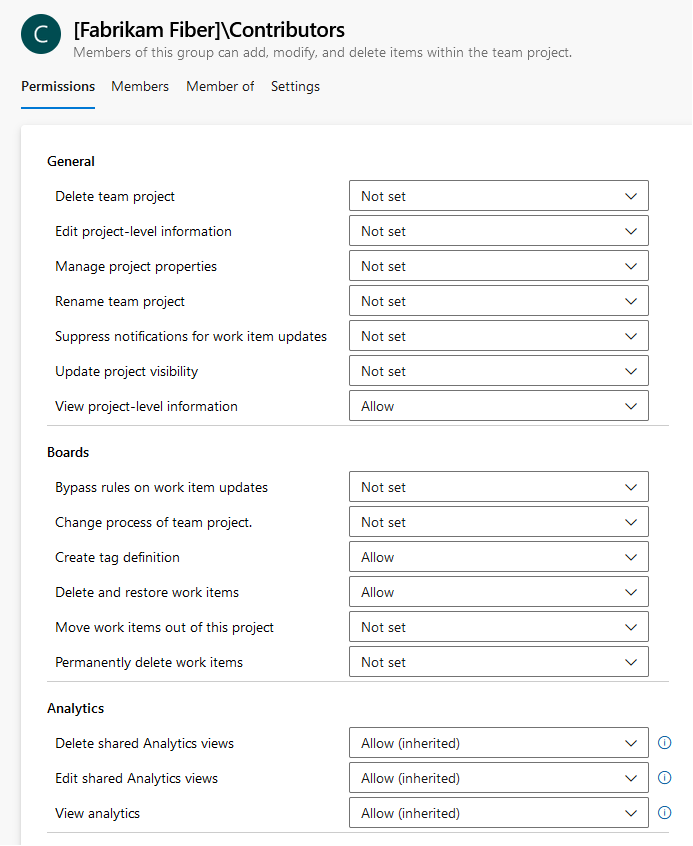

Medewerkers

Heeft machtigingen om volledig bij te dragen aan de projectcodebasis en het bijhouden van werkitems. De belangrijkste machtigingen die ze niet hebben, zijn machtigingen voor het beheren of beheren van resources.

De teamgroep die is gemaakt wanneer u een project maakt, wordt standaard toegevoegd aan deze groep en elke gebruiker die u aan het team of project toevoegt, is lid van deze groep. Daarnaast wordt elk team dat u voor een project maakt, toegevoegd aan deze groep.

Lezers

Heeft machtigingen om projectgegevens, de codebasis, werkitems en andere artefacten weer te geven, maar deze niet te wijzigen.

Wijs toe aan leden van uw organisatie of verzameling die u machtigingen voor alleen-weergeven wilt verlenen aan een project. Deze gebruikers kunnen achterstanden, borden, dashboards en meer bekijken, maar niets toevoegen of bewerken.

Heeft machtigingen om alle aspecten van teams en projecten te beheren, hoewel ze geen teamprojecten kunnen maken.

Wijs toe aan gebruikers die de volgende functies nodig hebben: gebruikersmachtigingen beheren, teams maken of bewerken, teaminstellingen wijzigen, gebieds- of iteratiepaden definiëren of het bijhouden van werkitems aanpassen. Leden van de groep Projectbeheerders hebben machtigingen om de volgende taken uit te voeren:

- Gebruikers toevoegen aan en verwijderen uit projectlidmaatschap

- Aangepaste beveiligingsgroepen toevoegen aan en verwijderen uit een project

- Alle projectteams en teamgerelateerde functies toevoegen en beheren

- Machtigings-ACL's op projectniveau bewerken

- Bewerk gebeurtenisabonnementen (e-mail of SOAP) voor teams of gebeurtenissen op projectniveau.

Geldige gebruikers van Project

Heeft machtigingen om projectgegevens te openen en weer te geven.

Bevat alle gebruikers en groepen die overal aan het project zijn toegevoegd. U kunt het lidmaatschap van deze groep niet wijzigen.

Notitie

U wordt aangeraden de standaardmachtigingen voor deze groep niet te wijzigen.

Beheerders vrijgeven

Heeft machtigingen voor het beheren van alle releasebewerkingen.

Wijs toe aan gebruikers die releasepijplijnen definiëren en beheren.

Notitie

De releasebeheerdergroep wordt gemaakt op hetzelfde moment dat de eerste release-pijplijn wordt gedefinieerd. Deze wordt niet standaard gemaakt wanneer het project wordt gemaakt.

Heeft machtigingen om volledig bij te dragen aan de projectcodebasis en het bijhouden van werkitems.

De standaardteamgroep wordt gemaakt wanneer u een project maakt en standaard wordt toegevoegd aan de groep Inzenders voor het project. Alle nieuwe teams die u maakt, hebben ook een groep gemaakt en toegevoegd aan de groep Inzenders.

Voeg leden van het team toe aan deze groep. Als u toegang wilt verlenen om teaminstellingen te configureren, voegt u een teamlid toe aan de rol van teambeheerder.

Rol van teambeheerder

Voor elk team dat u toevoegt, kunt u een of meer teamleden toewijzen als beheerders. De rol van teambeheerder is geen groep met een set gedefinieerde machtigingen. In plaats daarvan wordt de rol van teambeheerder belast met het beheren van teamassets. Zie Teams beheren en teamhulpprogramma's configureren voor meer informatie. Als u een gebruiker wilt toevoegen als teambeheerder, raadpleegt u Een teambeheerder toevoegen.

Notitie

Projectbeheerders kunnen alle teambeheergebieden voor alle teams beheren.

Machtigingen

Het systeem beheert machtigingen op verschillende niveaus( organisatie-, project-, object- en op rollen gebaseerde machtigingen) en wijst deze standaard toe aan een of meer ingebouwde groepen. U kunt de meeste machtigingen beheren via de webportal. Beheer meer machtigingen met het opdrachtregelprogramma (CLI).

Het systeem beheert machtigingen op verschillende niveaus( server-, verzameling-, project-, object- en op rollen gebaseerde machtigingen) en wijst deze standaard toe aan een of meer ingebouwde groepen. U kunt de meeste machtigingen beheren via de webportal. Beheer meer machtigingen met het opdrachtregelprogramma (CLI).

In de volgende secties wordt de machtiging voor de naamruimte opgegeven volgens het machtigingslabel dat wordt weergegeven in de gebruikersinterface. Voorbeeld:

Tagdefinitie maken

Tagging, Create

Zie Beveiligingsnaamruimte en machtigingsreferentie voor meer informatie.

Machtigingen op serverniveau

Beheer machtigingen op serverniveau via de Team Foundation-beheerconsole of TFSSecurity-opdrachtregelprogramma. Team Foundation-beheerders krijgen alle machtigingen op serverniveau. Andere groepen op serverniveau hebben geselecteerde machtigingstoewijzingen.

Machtiging (UI)

Namespace permission

Beschrijving

Alleen geldig voor Azure DevOps Server 2020 en eerdere versies die zijn geconfigureerd ter ondersteuning van SQL Server-rapporten. Kan de instellingen voor het datawarehouse of de SQL Server Analysis-kubus verwerken of wijzigen met behulp van de Warehouse Control-webservice.

Er zijn mogelijk meer machtigingen vereist om het datawarehouse en de analysekubus volledig te verwerken of opnieuw te bouwen.

Kan verzamelingen maken en beheren.

Kan een verzameling verwijderen uit de implementatie.

Notitie

Als u een verzameling verwijdert, wordt de verzamelingsdatabase niet uit SQL Server verwijderd.

Kan machtigingen op serverniveau voor gebruikers en groepen bewerken en groepen op serverniveau toevoegen aan of verwijderen uit de verzameling.

Notitie

Informatie op exemplaarniveau bewerken omvat de mogelijkheid om deze taken uit te voeren die zijn gedefinieerd in alle verzamelingen die zijn gedefinieerd voor het exemplaar:

- Extensies en analyse-instellingen wijzigen

- Hiermee kan de gebruiker impliciet machtigingen voor versiebeheer en opslagplaatsinstellingen wijzigen

- Gebeurtenisabonnementen of -waarschuwingen bewerken voor algemene meldingen, projectniveau en gebeurtenissen op teamniveau

- Alle instellingen op project- en teamniveau bewerken voor projecten die zijn gedefinieerd in de verzamelingen

- Globale lijsten maken en wijzigen

Als u al deze machtigingen wilt verlenen bij een opdrachtprompt, moet u de opdracht gebruiken om de tf.exe Permission AdminConfiguration en AdminConnections machtigingen naast GENERIC_WRITE.

Kan bewerkingen uitvoeren namens andere gebruikers of services. Wijs alleen toe aan serviceaccounts.

Kan waarschuwingsgebeurtenissen op serverniveau activeren. Wijs alleen toe aan serviceaccounts en leden van de groep Azure DevOps- of Team Foundation-beheerders.

Kan alle functies van de on-premises webportal gebruiken. Deze machtiging is afgeschaft met Azure DevOps Server 2019 en latere versies.

Notitie

Als de machtiging Volledige webtoegangsfuncties gebruiken is ingesteld op Weigeren, ziet de gebruiker alleen deze functies die zijn toegestaan voor de groep Belanghebbenden (zie Toegangsniveaus wijzigen). Een weigeren overschrijft impliciete toestaan, zelfs voor accounts die lid zijn van beheergroepen zoals Team Foundation-beheerders.

Kan groepslidmaatschap op serverniveau en de machtigingen van deze gebruikers weergeven.

Notitie

De machtiging Gegevens op exemplaarniveau weergeven wordt ook toegewezen aan de azure DevOps Valid Users-groep.

Machtigingen op organisatieniveau

Beheer machtigingen op organisatieniveau via de beheercontext van de webportal of met de opdrachten van de az devops-beveiligingsgroep. Beheerders van projectverzamelingen krijgen alle machtigingen op organisatieniveau. Andere groepen op organisatieniveau hebben geselecteerde machtigingstoewijzingen.

Notitie

Zie Preview-functies inschakelen om de voorbeeldpagina voor de pagina Projectmachtigingeninstellingen in te schakelen.

Belangrijk

De machtiging voor het toevoegen of verwijderen van beveiligingsgroepen op organisatie- of verzamelingsniveau, het toevoegen en beheren van groepslidmaatschappen op organisatie- of verzamelingsniveau, en het bewerken van verzamelings- en machtigings-ACL's op projectniveau wordt toegewezen aan alle leden van de groep Beheerders van projectverzamelingen. Het wordt niet beheerd door een machtiging die binnen de gebruikersinterface wordt opgehaald.

U kunt de machtigingen voor de groep Beheerders van projectverzamelingen niet wijzigen. Hoewel u de machtigingstoewijzingen voor een lid van deze groep kunt wijzigen, voldoen hun effectieve machtigingen nog steeds aan de machtigingen die zijn toegewezen aan de beheerdersgroep waarvoor ze lid zijn.

Machtiging (UI)

Namespace permission

Beschrijving

Algemeen

Kan de traceringsinstellingen wijzigen voor het verzamelen van gedetailleerdere diagnostische informatie over Azure DevOps-webservices.

Kan een project toevoegen aan een organisatie of projectverzameling. Mogelijk zijn er meer machtigingen vereist, afhankelijk van uw on-premises implementatie.

Kan een project verwijderen. Als u een project verwijdert, worden alle gegevens verwijderd die aan het project zijn gekoppeld. U kunt het verwijderen van een project niet ongedaan maken, behalve door de verzameling te herstellen naar een punt voordat het project werd verwijderd.

Kan instellingen op organisatie- en projectniveau instellen.

Notitie

Informatie op exemplaarniveau bewerken omvat de mogelijkheid om deze taken uit te voeren voor alle projecten die zijn gedefinieerd in een organisatie of verzameling:

- Organisatieoverzichtsinstellingen en -extensies wijzigen

- Machtigingen voor versiebeheer en opslagplaatsinstellingen wijzigen

- Gebeurtenisabonnementen of -waarschuwingen bewerken voor algemene meldingen, projectniveau en gebeurtenissen op teamniveau

- Alle instellingen op project- en teamniveau bewerken voor projecten die zijn gedefinieerd in de verzamelingen

Kan machtigingen op organisatieniveau voor een gebruiker of groep weergeven.

Serviceaccount

Kan bewerkingen uitvoeren namens andere gebruikers of services. Wijs deze machtiging alleen toe aan serviceaccounts.

Kan projectwaarschuwingsevenementen in de verzameling activeren. Wijs alleen toe aan serviceaccounts.

Kan de programmeerinterfaces voor synchronisatietoepassingen aanroepen. Wijs alleen toe aan serviceaccounts.

Boards

Kan machtigingen wijzigen voor het aanpassen van werktracking door overgenomen processen te maken en aan te passen.

Kan een overgenomen proces maken dat wordt gebruikt om werktracering en Azure Boards aan te passen. Aan gebruikers die toegang hebben verleend tot Basic en Belanghebbenden, wordt deze machtiging standaard verleend.

Kan een overgenomen proces verwijderen dat wordt gebruikt om werktracering en Azure Boards aan te passen.

Kan een aangepast overgenomen proces bewerken.

Repos

Alleen van toepassing op Versiebeheer van Team Foundation (TFVC)

Kan plankensets verwijderen die zijn gemaakt door andere gebruikers.

Kan een werkruimte voor versiebeheer maken. De machtiging Een werkruimte maken wordt verleend aan alle gebruikers als onderdeel van hun lidmaatschap binnen de groep Geldige gebruikers voor projectverzameling.

Pipelines

Kan machtigingen wijzigen voor het bouwen van resources op organisatie- of projectverzamelingsniveau, waaronder:

- Bewaarbeleid instellen

- Resourcelimieten instellen voor pijplijnen

- Agentpools toevoegen en beheren

- Implementatiegroepen toevoegen en beheren

Notitie

Naast deze machtiging biedt Azure DevOps machtigingen op basis van rollen voor de beveiliging van agentgroepen. Andere instellingen op objectniveau overschrijven deze instellingen op organisatie- of projectniveau.

Kan buildcomputers, buildagents en buildcontrollers beheren.

Kan pijplijninstellingen beheren die zijn ingesteld via organisatie-instellingen, pijplijnen, instellingen.

Kan buildagents reserveren en toewijzen. Wijs alleen toe aan serviceaccounts voor buildservices.

Kan controllers weergeven, maar niet gebruiken, bouwen en agents bouwen die zijn geconfigureerd voor een organisatie of projectverzameling.

Testplannen

Kan testcontrollers registreren en de registratie ervan ongedaan maken.

Kan een controlestroom verwijderen. Auditstreams zijn in preview. Zie Auditstreaming maken voor meer informatie.

Kan een controlestroom toevoegen. Auditstreams zijn in preview. Zie Auditstreaming maken voor meer informatie.

Kan auditlogboeken bekijken en exporteren. Auditlogboeken zijn in preview. Zie Auditlogboeken voor Access, exporteren en filteren voor meer informatie.

Beleid

Kan toepassingsverbindingsbeleid in- en uitschakelen, zoals beschreven in Toepassingsverbindingsbeleid wijzigen.

Machtigingen op verzamelingsniveau

Machtigingen op verzamelingsniveau beheren via de beheercontext van de webportal of het opdrachtregelprogramma TFSSecurity. Beheerders van projectverzamelingen krijgen alle machtigingen op verzamelingsniveau. Andere groepen op verzamelingsniveau hebben geselecteerde machtigingstoewijzingen.

De machtigingen die beschikbaar zijn voor Azure DevOps Server 2019 en latere versies variëren, afhankelijk van het procesmodel dat is geconfigureerd voor de verzameling. Zie Werktracking aanpassen voor een overzicht van procesmodellen.

Overgenomen procesmodel

On-premises XML-procesmodel

Belangrijk

De machtiging voor het toevoegen of verwijderen van beveiligingsgroepen op organisatie- of verzamelingsniveau, het toevoegen en beheren van groepslidmaatschappen op organisatie- of verzamelingsniveau, en het bewerken van verzamelings- en machtigings-ACL's op projectniveau wordt toegewezen aan alle leden van de groep Beheerders van projectverzamelingen. Het wordt niet beheerd door een machtiging die binnen de gebruikersinterface wordt opgehaald.

U kunt de machtigingen voor de groep Beheerders van projectverzamelingen niet wijzigen. Hoewel u de machtigingstoewijzingen voor een lid van deze groep kunt wijzigen, voldoen hun effectieve machtigingen nog steeds aan de machtigingen die zijn toegewezen aan de beheerdersgroep waarvoor ze lid zijn.

Machtiging (UI)

Namespace permission

Beschrijving

Kan machtigingen voor build-pijplijnen wijzigen op projectverzamelingsniveau. Dit omvat de volgende artefacten:

Kan machtigingen wijzigen voor het aanpassen van werktracking door overgenomen processen te maken en aan te passen. Vereist dat de verzameling is geconfigureerd ter ondersteuning van het overgenomen procesmodel. Zie ook:

Kan plankensets verwijderen die zijn gemaakt door andere gebruikers. Is van toepassing wanneer TFVC wordt gebruikt als broncodebeheer.

Kan werkruimten maken en verwijderen voor andere gebruikers. Is van toepassing wanneer TFVC wordt gebruikt als broncodebeheer.

Kan de traceringsinstellingen wijzigen voor het verzamelen van gedetailleerdere diagnostische informatie over Azure DevOps-webservices.

Kan een werkruimte voor versiebeheer maken. Is van toepassing wanneer TFVC wordt gebruikt als broncodebeheer. Deze machtiging wordt verleend aan alle gebruikers als onderdeel van hun lidmaatschap binnen de groep Geldige gebruikers voor projectverzameling.

Kan projecten toevoegen aan een projectverzameling. Mogelijk zijn er aanvullende machtigingen vereist, afhankelijk van uw on-premises implementatie.

Kan een overgenomen proces maken dat wordt gebruikt om werktracering en Azure Boards aan te passen. Vereist dat de verzameling is geconfigureerd ter ondersteuning van het overgenomen procesmodel.

Kan een aangepast veld verwijderen dat is toegevoegd aan een proces. Voor on-premises implementaties moet de verzameling worden geconfigureerd ter ondersteuning van het overgenomen procesmodel.

Kan een overgenomen proces verwijderen dat wordt gebruikt om werktracering en Azure Boards aan te passen. Vereist dat de verzameling is geconfigureerd ter ondersteuning van het overgenomen procesmodel.

Kan een project verwijderen.

Notitie

Als u een project verwijdert, worden alle gegevens verwijderd die aan het project zijn gekoppeld. U kunt het verwijderen van een project niet ongedaan maken, behalve door de verzameling te herstellen naar een punt voordat het project werd verwijderd.

Kan instellingen op organisatie- en projectniveau instellen.

Notitie

Informatie op verzamelingsniveau bewerken omvat de mogelijkheid om deze taken uit te voeren voor alle projecten die zijn gedefinieerd in een organisatie of verzameling:

- Extensies en analytics-instellingen wijzigen

- Machtigingen voor versiebeheer en opslagplaatsinstellingen wijzigen

- Gebeurtenisabonnementen of -waarschuwingen bewerken voor algemene meldingen, projectniveau en gebeurtenissen op teamniveau

- Bewerk alle instellingen op project- en teamniveau voor projecten die in de verzamelingen zijn gedefinieerd.

Kan een aangepast overgenomen proces bewerken. Vereist dat de verzameling is geconfigureerd ter ondersteuning van het overgenomen procesmodel.

Kan bewerkingen uitvoeren namens andere gebruikers of services. Wijs deze machtiging alleen toe aan on-premises serviceaccounts.

Kan buildcomputers, buildagents en buildcontrollers beheren.

Kan toepassingsverbindingsbeleid in- en uitschakelen, zoals beschreven in Toepassingsverbindingsbeleid wijzigen.

Notitie

Deze machtiging is alleen geldig voor Azure DevOps Services. Hoewel deze mogelijk on-premises wordt weergegeven voor Azure DevOps Server, is dit niet van toepassing op on-premises servers.

Kan processjablonen downloaden, maken, bewerken en uploaden. Een processjabloon definieert de bouwstenen van het systeem voor het bijhouden van werkitems en andere subsystemen die u opent via Azure Boards. Vereist dat de verzameling is geconfigureerd om het ON=premises XML-procesmodel te ondersteunen.

Kan testcontrollers registreren en de registratie ongedaan maken.

Kan projectwaarschuwingsevenementen in de verzameling activeren. Wijs alleen toe aan serviceaccounts. Gebruikers met deze machtiging kunnen ingebouwde groepen op verzamelingsniveau, zoals Beheerders van projectverzamelingen, niet verwijderen.

Kan buildagents reserveren en toewijzen. Wijs alleen toe aan serviceaccounts voor buildservices.

Kan controllers weergeven, maar niet gebruiken, bouwen en agents bouwen die zijn geconfigureerd voor een organisatie of projectverzameling.

Informatie op exemplaarniveau weergeven

of Informatie op verzamelingsniveau weergeven

Collection, GENERIC_READ

Kan machtigingen op verzamelingsniveau voor een gebruiker of groep weergeven.

Kan de programmeerinterfaces voor synchronisatietoepassingen aanroepen. Wijs alleen toe aan serviceaccounts.

Machtigingen op projectniveau

Belangrijk

Als u toegang wilt krijgen tot resources op projectniveau, moet de machtiging Informatie op projectniveau weergeven zijn ingesteld op Toestaan. Met deze machtiging worden alle andere machtigingen op projectniveau gegate.

Beheer machtigingen op projectniveau via de beheercontext van de webportal of met de opdrachten van de az devops-beveiligingsgroep. Projectbeheerders krijgen alle machtigingen op projectniveau. Andere groepen op projectniveau hebben geselecteerde machtigingstoewijzingen.

Notitie

Zie Preview-functies inschakelen om de voorbeeldpagina met projectmachtigingen in te schakelen.

Machtigingen op projectniveau beheren via de beheercontext van de webportal. Projectbeheerders krijgen alle machtigingen op projectniveau. Andere groepen op projectniveau hebben geselecteerde machtigingstoewijzingen.

Preview-pagina is niet beschikbaar voor on-premises versies.

Belangrijk

De machtiging voor het toevoegen of verwijderen van beveiligingsgroepen op projectniveau en het toevoegen en beheren van groepslidmaatschappen op projectniveau wordt toegewezen aan alle leden van de groep Projectbeheerders . Het wordt niet beheerd door een machtiging die binnen de gebruikersinterface wordt opgehaald.

U kunt de machtigingen voor de groep Projectbeheerders niet wijzigen. Hoewel u de machtigingstoewijzingen voor een lid van deze groep kunt wijzigen, voldoen hun effectieve machtigingen nog steeds aan de machtigingen die zijn toegewezen aan de beheerdersgroep waarvoor ze lid zijn.

Machtiging (UI)

Namespace permission

Beschrijving

Algemeen

Kan een project verwijderen uit een organisatie of projectverzameling.

Notitie

Zelfs als u deze machtiging instelt op Weigeren, kunnen gebruikers die toestemming hebben verleend op projectniveau waarschijnlijk het project verwijderen waarvoor ze machtigingen hebben. Als u ervoor wilt zorgen dat een gebruiker een project niet kan verwijderen, moet u het teamproject Verwijderen ook op projectniveau instellen op Weigeren .

Kan de volgende taken uitvoeren voor het geselecteerde project dat is gedefinieerd in een organisatie of verzameling.

- De projectbeschrijving bewerken

- De zichtbaarheid van projectservice wijzigen.

Notitie

De machtiging voor het toevoegen of verwijderen van beveiligingsgroepen op projectniveau en het toevoegen en beheren van groepslidmaatschappen op projectniveau wordt toegewezen aan alle leden van de groep Projectbeheerders . Het wordt niet beheerd door een machtiging die binnen de gebruikersinterface wordt opgehaald.

Kan metagegevens voor een project opgeven of bewerken. Een gebruiker kan bijvoorbeeld informatie op hoog niveau geven over de inhoud van een project. Het wijzigen van metagegevens wordt ondersteund via de REST API voor projecteigenschappen instellen.

Kan de naam van het project wijzigen.

Gebruikers met deze machtiging kunnen werkitems bijwerken zonder meldingen te genereren. Deze functie is handig bij het uitvoeren van migraties van bulkupdates door hulpprogramma's en het genereren van meldingen wilt overslaan.

Overweeg deze machtiging te verlenen aan serviceaccounts of gebruikers met de machtiging Bypass-regels voor werkitemupdates . U kunt de suppressNotifications parameter true instellen op wanneer u werkt via Werkitems - REST API bijwerken.

Kan de zichtbaarheid van het project wijzigen van privé naar openbaar of openbaar naar privé. Alleen van toepassing op Azure DevOps Services.

Kan informatie op projectniveau weergeven, waaronder lidmaatschap van beveiligingsinformatiegroep en machtigingen. Als u deze machtiging instelt op Weigeren voor een gebruiker, kunnen ze het project niet weergeven of zich aanmelden bij het project.

Boards

Gebruikers met deze machtiging kunnen een werkitem opslaan dat regels negeert, zoals kopiëren, beperkingen of voorwaardelijke regels, die zijn gedefinieerd voor het type werkitem. Nuttige scenario's zijn migraties waarbij u de velden voor datum/datum niet wilt bijwerken bij het importeren of wanneer u de validatie van een werkitem wilt overslaan.

Regels kunnen op twee manieren worden overgeslagen. De eerste is via de Werkitems - REST API bijwerken en de bypassRules parameter instellen op true. De tweede is via het clientobjectmodel door in de bypassregelsmodus te initialiseren (initialiseer WorkItemStore met WorkItemStoreFlags.BypassRules).

In combinatie met de machtiging Informatie op projectniveau bewerken, kunnen gebruikers het overnameproces voor een project wijzigen. Zie Overgenomen processen maken en beheren voor meer informatie.

Kan tags toevoegen aan een werkitem. Standaard hebben alle leden van de groep Inzenders deze machtiging. U kunt ook meer tagmachtigingen instellen via hulpprogramma's voor beveiligingsbeheer. Zie Beveiligingsnaamruimte en machtigingsreferentie voor meer informatie, Tagging.

Notitie

Alle gebruikers die belanghebbende toegang hebben verleend voor een privéproject, kunnen alleen bestaande tags toevoegen. Zelfs als de machtiging Tagdefinitie maken is ingesteld op Toestaan, kunnen belanghebbenden geen tags toevoegen. Dit maakt deel uit van de toegangsinstellingen van belanghebbenden. Gebruikers van Azure DevOps Services die toegang hebben verleend tot belanghebbenden voor een openbaar project, krijgen standaard deze machtiging. Voor meer informatie, zie Snelzoekgids toegang als belanghebbende.

Hoewel de machtiging Tagdefinitie maken wordt weergegeven in de beveiligingsinstellingen op projectniveau, zijn tagmachtigingen eigenlijk machtigingen op verzamelingsniveau die binnen het projectniveau vallen wanneer ze worden weergegeven in de gebruikersinterface.

Als u machtigingen voor taggen voor één project wilt instellen wanneer u de opdracht TFSSecurity gebruikt, moet u de GUID voor het project opgeven als onderdeel van de opdrachtsyntaxis.

Anders is uw wijziging van toepassing op de hele verzameling.

Houd dit in gedachten wanneer u deze machtigingen wijzigt of instelt.

Werkitems verwijderen en herstellen of Werkitems in dit project verwijderen.

Project, WORK_ITEM_DELETE

Kan werkitems in het project markeren als verwijderd. Gebruikers van Azure DevOps Services die toegang hebben verleend tot belanghebbenden voor een openbaar project, krijgen standaard deze machtiging.

Kan een werkitem van het ene project naar een ander project in de verzameling verplaatsen.

Kan werkitems definitief uit dit project verwijderen.

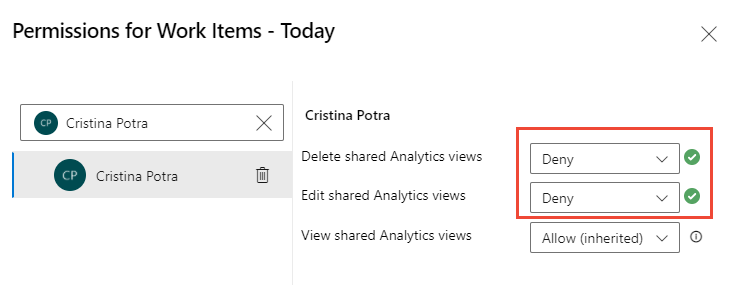

Analyse

Naast de AnalyticsView naamruimtemachtigingen die in deze sectie worden vermeld, kunt u machtigingen op objectniveau instellen voor elke weergave.

Kan analyseweergaven verwijderen onder het gebied Gedeeld.

Kan gedeelde analytics-weergaven maken en wijzigen.

Kan toegang krijgen tot gegevens die beschikbaar zijn via de Analytics-service. Zie Machtigingen die zijn vereist voor toegang tot de Analytics-service voor meer informatie.

Testplannen

Kan testresultaten toevoegen en verwijderen en testuitvoeringen toevoegen of wijzigen. Zie Bepalen hoe lang testresultaten moeten worden bewaard en voer handmatige tests uit voor meer informatie.

Kan een testuitvoering verwijderen.

Kan testconfiguraties maken en verwijderen.

Kan testomgevingen maken en verwijderen.

Kan testplannen weergeven onder het projectgebiedpad.

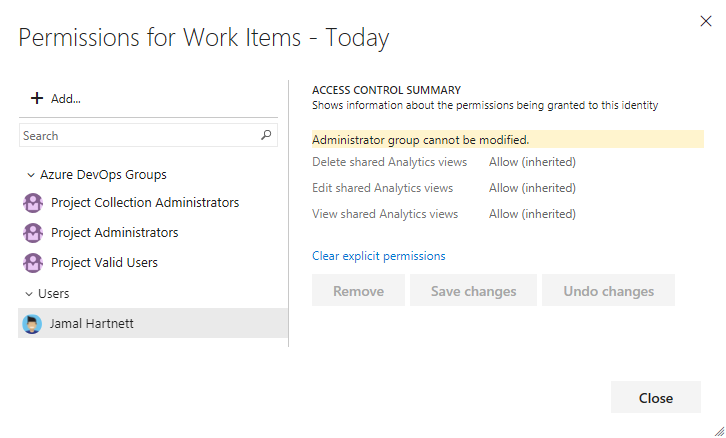

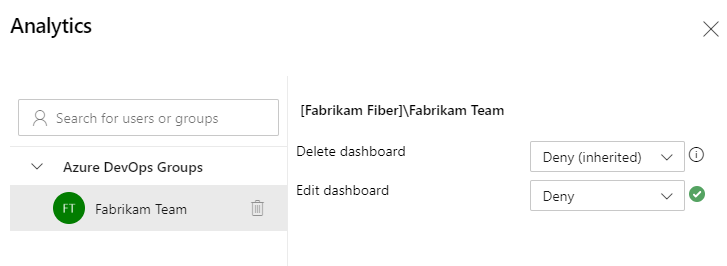

Analyseweergaven (objectniveau)

Met gedeelde analyseweergaven kunt u specifieke machtigingen verlenen voor het weergeven, bewerken of verwijderen van een weergave die u maakt. De beveiliging van analytics-weergaven beheren vanuit de webportal.

De volgende machtigingen worden gedefinieerd voor elke gedeelde analyseweergave. Alle geldige gebruikers krijgen automatisch alle machtigingen om analytics-weergaven te beheren. Overweeg om bepaalde machtigingen te verlenen aan specifieke gedeelde weergaven aan andere teamleden of beveiligingsgroep die u maakt. Zie Wat zijn analyseweergaven en beveiligingsnaamruimte en machtigingsreferentie voor meer informatie.

Machtiging (UI)

Namespace permission

Beschrijving

Kan de gedeelde analytics-weergave verwijderen.

Kan de parameters van de gedeelde analyseweergave wijzigen.

Kan de gedeelde analytics-weergave bekijken en gebruiken vanuit Power BI Desktop.

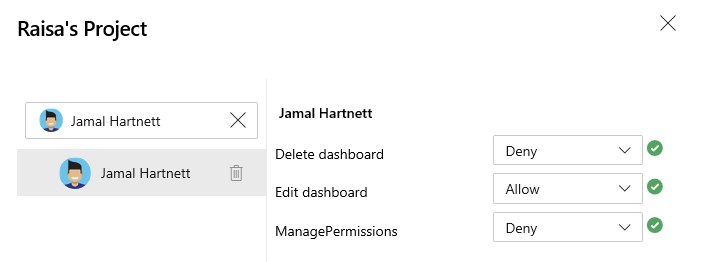

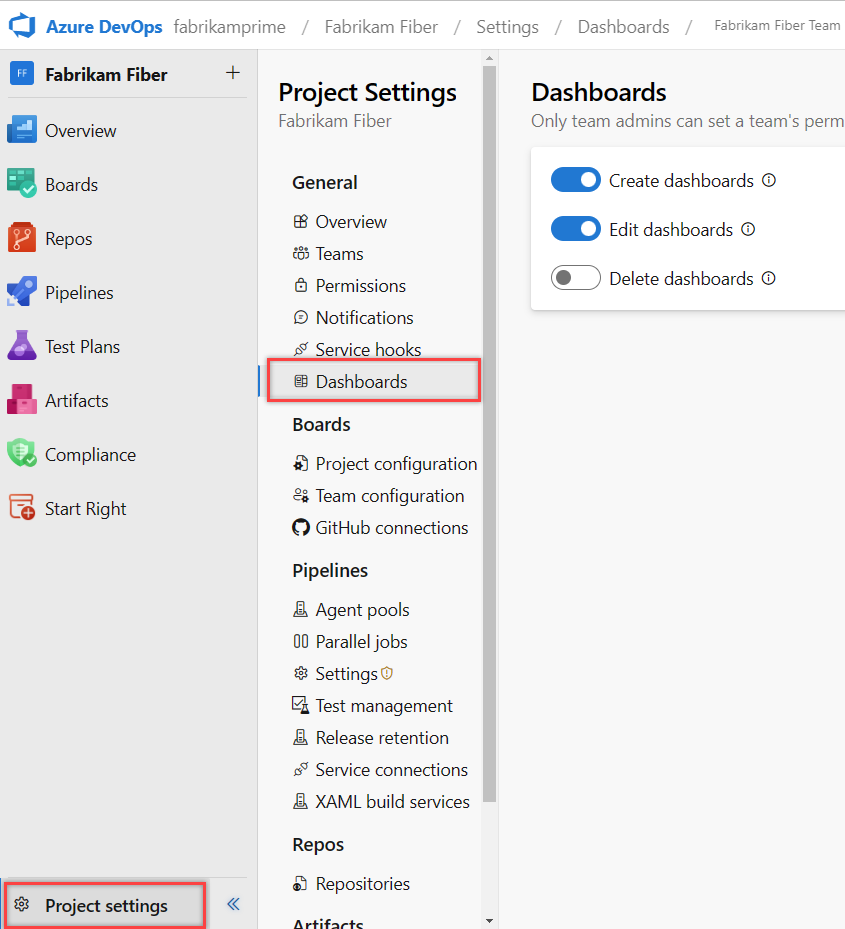

Dashboards (objectniveau)

Machtigingen voor team- en projectdashboards kunnen afzonderlijk worden ingesteld. De standaardmachtigingen voor een team kunnen worden ingesteld voor een project. De beveiliging van dashboards beheren vanuit de webportal. Meer naamruimtemachtigingen worden ondersteund zoals gedefinieerd in beveiligingsnaamruimte en machtigingsreferentie.

Projectdashboardmachtigingen

De maker van het projectdashboard is standaard de eigenaar van het dashboard en heeft alle machtigingen voor dat dashboard verleend.

MachtigingNamespace permission |

Beschrijving |

|---|---|

Dashboard verwijderenDashboardsPrivileges, Delete |

Kan het projectdashboard verwijderen. |

Dashboard bewerkenDashboardsPrivileges, Edit |

Kan widgets toevoegen aan en de indeling van het projectdashboard wijzigen. |

Machtigingen beherenDashboardsPrivileges, ManagePermissions |

Kan machtigingen voor het projectdashboard beheren. |

Machtigingen voor teamdashboards kunnen afzonderlijk worden ingesteld. De standaardmachtigingen voor een team kunnen worden ingesteld voor een project. De beveiliging van dashboards beheren vanuit de webportal.

Standaardmachtigingen voor teamdashboard

Teambeheerders krijgen standaard alle machtigingen voor hun teamdashboards, waaronder het beheren van standaard- en afzonderlijke dashboardmachtigingen.

MachtigingNamespace permission |

Beschrijving |

|---|---|

Dashboards makenDashboardsPrivileges, Create |

Kan een teamdashboard maken. |

Dashboards verwijderenDashboardsPrivileges, Delete |

Kan een teamdashboard verwijderen. |

Dashboards bewerkenDashboardsPrivileges, Edit |

Kan widgets toevoegen aan en de indeling van een teamdashboard wijzigen. |

Machtigingen voor afzonderlijke teamdashboards

Teambeheerders kunnen de machtigingen voor afzonderlijke teamdashboards wijzigen door de volgende twee machtigingen te wijzigen.

MachtigingNamespace permission |

Beschrijving |

|---|---|

Dashboard verwijderenDashboardsPrivileges, Delete |

Kan het specifieke teamdashboard verwijderen. |

Dashboard bewerkenDashboardsPrivileges, Edit |

Kan widgets toevoegen aan en de indeling van het specifieke teamdashboard wijzigen. |

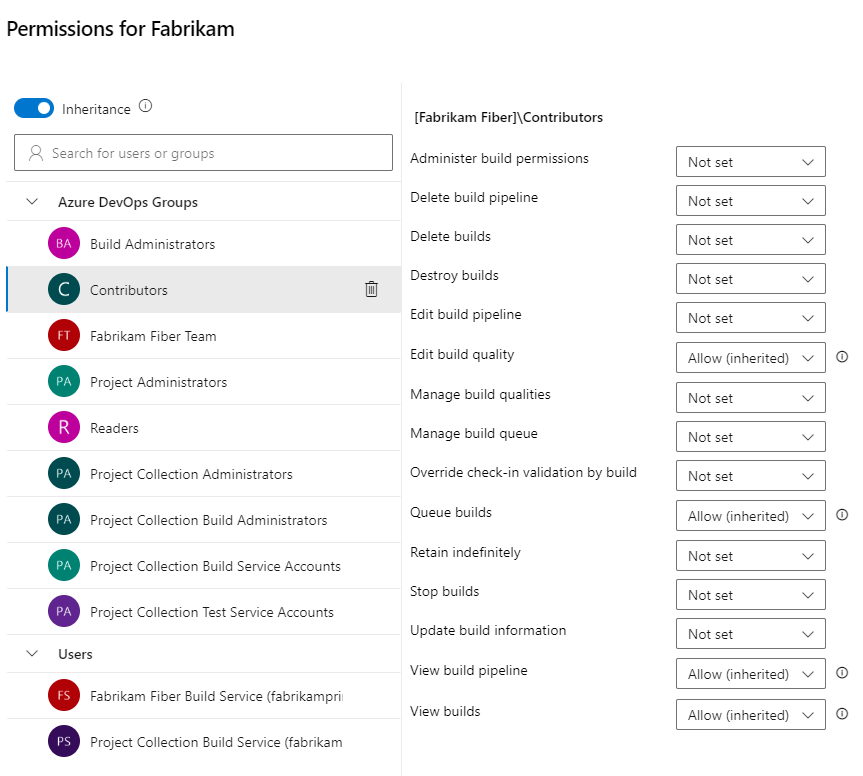

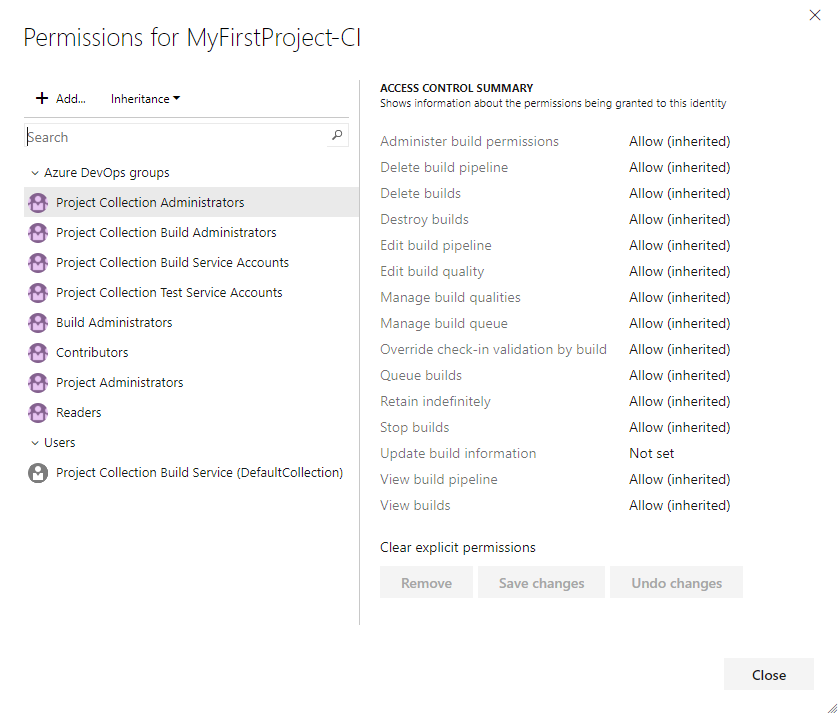

Pijplijn of build (objectniveau)

Pijplijnmachtigingen beheren voor elke pijplijn die is gedefinieerd in de webportal of met behulp van het opdrachtregelprogramma TFSSecurity. Projectbeheerders krijgen alle pijplijnmachtigingen en buildbeheerders krijgen de meeste van deze machtigingen toegewezen. U kunt pijplijnmachtigingen instellen voor alle pijplijnen die zijn gedefinieerd voor een project of voor elke pijplijndefinitie.

Machtigingen in Build volgen een hiërarchisch model. Standaardwaarden voor alle machtigingen kunnen worden ingesteld op projectniveau en kunnen worden overschreven op een afzonderlijke builddefinitie.

Als u de machtigingen wilt instellen op projectniveau voor alle builddefinities in een project, kiest u Beveiliging op de actiebalk op de hoofdpagina van de builds-hub.

Als u de machtigingen voor een specifieke builddefinitie wilt instellen of overschrijven, kiest u Beveiliging in het contextmenu van de builddefinitie.

U kunt de volgende machtigingen definiëren in Build op beide niveaus.

Machtiging (UI)

Namespace permission

Beschrijving

Kan de samenstellingsmachtigingen voor andere gebruikers beheren.

Kan pijplijnlijnen maken en deze pijplijnen bewerken.

Kan builddefinities voor dit project verwijderen.

Kan een voltooide build verwijderen. Builds die worden verwijderd, worden enige tijd bewaard op het tabblad Verwijderd voordat ze worden vernietigd.

Kan een voltooide build definitief verwijderen.

Build-pijplijn bewerken: kan wijzigingen in een build-pijplijn opslaan, waaronder configuratievariabelen, triggers, opslagplaatsen en bewaarbeleid. Beschikbaar met Azure DevOps Services, Azure DevOps Server 2019 1.1 en latere versies. Vervangt de builddefinitie bewerken.

Builddefinitie bewerken: kan builddefinities voor dit project maken en wijzigen.

Kan informatie toevoegen over de kwaliteit van de build via Team Explorer of de webportal.

Kan bouwkwaliteiten toevoegen of verwijderen. Alleen van toepassing op XAML-builds.

Kan builds in de wachtrij annuleren, opnieuw prioriteren of uitstellen. Alleen van toepassing op XAML-builds.

Kan een TFVC-wijzigingenset doorvoeren die van invloed is op een definitie van een gated build zonder dat het systeem wordt geactiveerd om de rekken op te slaan en eerst hun wijzigingen te bouwen.

Kan een build in de wachtrij plaatsen via de interface voor Team Foundation Build of via een opdrachtprompt. Ze kunnen ook de builds stoppen die ze in de wachtrij hebben geplaatst.

Kan waarden opgeven voor parameters voor vrije tekst (bijvoorbeeld van het type object of array) en pijplijnvariabelen bij het in de wachtrij plaatsen van nieuwe builds.

Kan de vlag behouden op een build voor onbepaalde tijd in- of uitschakelen. Met deze functie wordt een build gemarkeerd, zodat het systeem het niet automatisch verwijdert op basis van een toepasselijk bewaarbeleid.

Kan elke build stoppen die wordt uitgevoerd, inclusief builds in de wachtrij en gestart door een andere gebruiker.

Kan build-informatieknooppunten toevoegen aan het systeem en kan ook informatie over de kwaliteit van een build toevoegen. Wijs alleen toe aan serviceaccounts.

Kan de builddefinities weergeven die voor het project zijn gemaakt.

Kan de in de wachtrij geplaatste en voltooide builds voor dit project bekijken.

Notitie

- Schakel Overname uitschakelen voor een builddefinitie wanneer u machtigingen voor specifieke builddefinities wilt beheren.

- Wanneer overname is ingeschakeld, respecteert de builddefinitie de samenstellingsmachtigingen die zijn gedefinieerd op projectniveau of een groep of gebruiker. Een aangepaste groep BuildManagers heeft bijvoorbeeld machtigingen ingesteld om handmatig een build voor project Fabrikam in de wachtrij te plaatsen. Elke builddefinitie met overname aan voor project Fabrikam kan een lid van de groep Build Managers de mogelijkheid bieden om handmatig een build in de wachtrij te plaatsen.

- Als u Overname echter uitschakelt voor project Fabrikam, kunt u machtigingen instellen waarmee alleen projectbeheerders handmatig een build voor een specifieke builddefinitie in de wachtrij kunnen plaatsen. Hierdoor kan ik machtigingen voor die builddefinitie specifiek instellen.

- Wijs de check-invalidatie overschrijven alleen toe aan serviceaccounts voor buildservices en om beheerders te bouwen die verantwoordelijk zijn voor de kwaliteit van de code. Van toepassing op tfvc-gated check-in builds. Dit is niet van toepassing op pull-builds. Zie Inchecken in een map die wordt beheerd door een gated check-in buildproces voor meer informatie.

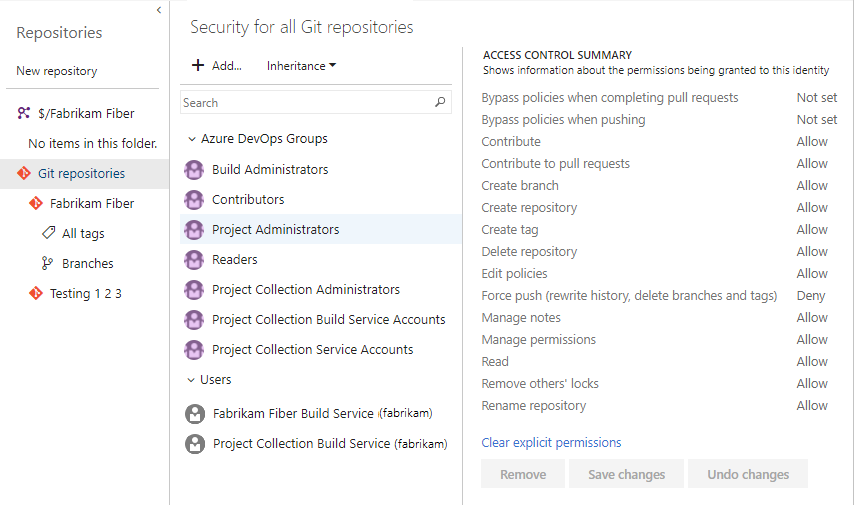

Git-opslagplaats (objectniveau)

Beheer de beveiliging van elke Git-opslagplaats of vertakking vanuit de webportal, het TF-opdrachtregelprogramma of het TFSSecurity-opdrachtregelprogramma. Projectbeheerders krijgen de meeste van deze machtigingen (die alleen worden weergegeven voor een project dat is geconfigureerd met een Git-opslagplaats). U kunt deze machtigingen beheren voor alle Git-opslagplaatsen of voor een specifieke Git-opslagplaats.

Notitie

Stel machtigingen in alle Git-opslagplaatsen in door wijzigingen aan te brengen in de vermelding git-opslagplaatsen op het hoogste niveau. Afzonderlijke opslagplaatsen nemen machtigingen over van de vermelding git-opslagplaatsen op het hoogste niveau. Vertakkingen nemen machtigingen over van toewijzingen die zijn gemaakt op opslagplaatsniveau. De groepen Lezers op projectniveau hebben standaard alleen leesmachtigingen.

Zie Vertakkingsmachtigingen instellen om git-opslagplaats- en vertakkingsmachtigingen te beheren.

Machtiging (UI)

Namespace permission

Beschrijving

U kunt ervoor kiezen om vertakkingsbeleid te overschrijven door vertakkingsbeleid te controleren en samenvoegen in te schakelen bij het voltooien van een pull-aanvraag.

Notitie

Sla beleidsregels over bij het voltooien van pull-aanvragen en bypass-beleid bij het pushen van vervanging uitgesloten van beleidsafdwinging.

Kan pushen naar een vertakking waarvoor vertakkingsbeleid is ingeschakeld. Wanneer een gebruiker met deze machtiging een push maakt die vertakkingsbeleid overschrijft, wordt het vertakkingsbeleid automatisch overgeslagen zonder aanmeldingsstap of waarschuwing.

Notitie

Sla beleidsregels over bij het voltooien van pull-aanvragen en bypass-beleid bij het pushen van vervanging uitgesloten van beleidsafdwinging.

Op het niveau van de opslagplaats kunt u hun wijzigingen naar bestaande vertakkingen in de opslagplaats pushen en pull-aanvragen voltooien. Gebruikers die niet over deze machtiging beschikken, maar die de machtiging Vertakking maken hebben, kunnen wijzigingen naar nieuwe vertakkingen pushen. Hiermee worden beperkingen van vertakkingsbeleid niet overschreven.

Op vertakkingsniveau kunt u hun wijzigingen naar de vertakking pushen en de vertakking vergrendelen. Als u een vertakking vergrendelt, worden nieuwe doorvoeringen van anderen geblokkeerd en kunnen andere gebruikers de bestaande doorvoergeschiedenis niet wijzigen.

Kan pull-aanvragen maken, erop reageren en stemmen.

Kan vertakkingen maken en publiceren in de opslagplaats. Het ontbreken van deze machtiging beperkt gebruikers niet tot het maken van vertakkingen in hun lokale opslagplaats; het voorkomt dat ze lokale vertakkingen naar de server publiceren.

Notitie

Wanneer u een nieuwe vertakking op de server maakt, hebt u bijdragen, beleid bewerken, push forceren, machtigingen beheren en machtigingen voor vergrendelingen van anderen voor die vertakking standaard verwijderen. Dit betekent dat u via uw vertakking nieuwe doorvoeringen aan de opslagplaats kunt toevoegen.

Kan nieuwe opslagplaatsen maken. Deze machtiging is alleen beschikbaar in het dialoogvenster Beveiliging voor het git-opslagplaatsobject op het hoogste niveau.

Kan tags naar de opslagplaats pushen.

Kan de opslagplaats verwijderen. Op het niveau van Git-opslagplaatsen op het hoogste niveau kunt u elke opslagplaats verwijderen.

Kan beleidsregels voor de opslagplaats en de bijbehorende vertakkingen bewerken.

Van toepassing op TFS 2018 Update 2. Kan vertakkingsbeleid omzeilen en de volgende twee acties uitvoeren:

- Vertakkingsbeleid negeren en volledige PULL's uitvoeren die niet voldoen aan vertakkingsbeleid

- Rechtstreeks pushen naar vertakkingen waarvoor vertakkingsbeleid is ingesteld

Notitie

In Azure DevOps wordt deze vervangen door de volgende twee machtigingen: Bypass-beleid bij het voltooien van pull-aanvragen en Bypass-beleid bij het pushen.

Push forceren (geschiedenis herschrijven, vertakkingen en tags verwijderen)

GitRepositories, ForcePush

Kan een update afdwingen naar een vertakking, een vertakking verwijderen en de doorvoergeschiedenis van een vertakking wijzigen. Kan tags en notities verwijderen.

Kan Git-notities pushen en bewerken.

Kan machtigingen instellen voor de opslagplaats.

Kan de inhoud van de opslagplaats klonen, ophalen, ophalen en verkennen.

Kan vertakkingsvergrendelingen verwijderen die zijn ingesteld door andere gebruikers. Als u een vertakking vergrendelt, kunnen nieuwe doorvoeringen niet door anderen aan de vertakking worden toegevoegd en kunnen andere gebruikers de bestaande doorvoergeschiedenis niet wijzigen.

Kan de naam van de opslagplaats wijzigen. Wanneer deze optie is ingesteld op het hoogste niveau, kan de naam van elke opslagplaats worden gewijzigd.

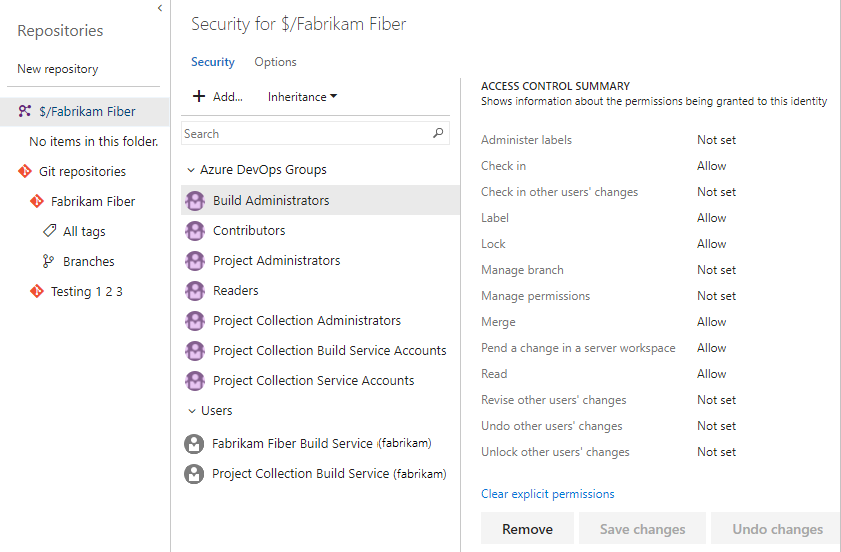

TFVC (objectniveau)

Beheer de beveiliging van elke TFVC-vertakking vanuit de webportal of met het opdrachtregelprogramma TFSSecurity. Projectbeheerders krijgen de meeste van deze machtigingen, die alleen worden weergegeven voor een project dat is geconfigureerd voor het gebruik van Team Foundation-versiebeheer als broncodebeheersysteem. In machtigingen voor versiebeheer heeft expliciet weigeren voorrang op machtigingen van beheerdersgroepen.

Deze machtigingen worden alleen weergegeven voor het instellen van een project om Team Foundation-versiebeheer te gebruiken als broncodebeheersysteem.

In machtigingen voor versiebeheer heeft expliciet weigeren voorrang op machtigingen van beheerdersgroepen.

Machtiging (UI)

Namespace permission

Beschrijving

Labels beheren

VersionControlItems, LabelOther

Kan labels bewerken of verwijderen die door een andere gebruiker zijn gemaakt.

Inchecken

VersionControlItems, Checkin

Kan items inchecken en doorgevoerde wijzigingensetopmerkingen herzien. Wijzigingen die in behandeling zijn, worden doorgevoerd bij het inchecken.*

Wijzigingen van andere gebruikers inchecken

VersionControlItems, CheckinOther

Kan wijzigingen inchecken die zijn aangebracht door andere gebruikers. Wijzigingen die in behandeling zijn, worden doorgevoerd bij het inchecken.

Een wijziging in een serverwerkruimte penden

VersionControlItems, PendChange

Kan uitchecken en een wijziging in behandeling aanbrengen in items in een map. Voorbeelden van wijzigingen die in behandeling zijn, zijn toevoegen, bewerken, hernoemen, verwijderen, ongedaan maken, vertakken en samenvoegen van een bestand. In behandeling zijnde wijzigingen moeten worden ingecheckt, zodat gebruikers ook de machtiging Inchecken moeten hebben om hun wijzigingen met het team te delen.*

Label

VersionControlItems, Label

Kan items labelen.

Kan mappen of bestanden vergrendelen en ontgrendelen. Een map of bestand dat wordt bijgehouden, kan worden vergrendeld of ontgrendeld om de bevoegdheden van een gebruiker te weigeren of te herstellen. Bevoegdheden zijn onder andere het uitchecken van een item voor bewerken in een andere werkruimte of het inchecken van wijzigingen in behandeling in een item uit een andere werkruimte. Zie de opdracht Vergrendelen voor meer informatie.

Vertakking beheren

VersionControlItems, ManageBranch

U kunt elke map onder dat pad converteren naar een vertakking en ook de volgende acties uitvoeren op een vertakking: de eigenschappen bewerken, opnieuw weergeven en converteren naar een map. Gebruikers met deze machtiging kunnen deze vertakking alleen vertakken als ze ook de machtiging Samenvoegen voor het doelpad hebben. Gebruikers kunnen geen vertakkingen maken van een vertakking waarvoor ze niet de machtiging Branch beheren hebben.

Machtigingen beheren

VersionControlItems, AdminProjectRights

Kan de machtigingen van andere gebruikers voor mappen en bestanden in versiebeheer beheren.*

Kan wijzigingen samenvoegen in dit pad.*

Read

VersionControlItems, Read

Kan de inhoud van een bestand of map lezen. Als een gebruiker leesmachtigingen heeft voor een map, kan de gebruiker de inhoud van de map en de eigenschappen van de bestanden daarin zien, zelfs als de gebruiker niet gemachtigd is om de bestanden te openen.

Wijzigingen van andere gebruikers wijzigen

VersionControlItems, ReviseOther

Kan de opmerkingen bij ingecheckte bestanden bewerken, zelfs als een andere gebruiker het bestand heeft ingecheckt.*

Wijzigingen van andere gebruikers ongedaan maken

VersionControlItems, UndoOther

Kan een wijziging in behandeling ongedaan maken die door een andere gebruiker is aangebracht.*

Wijzigingen van andere gebruikers ontgrendelen

VersionControlItems, UnlockOther

Kan bestanden ontgrendelen die zijn vergrendeld door andere gebruikers.*

* Overweeg deze machtiging toe te voegen aan handmatig toegevoegde gebruikers of groepen die verantwoordelijk zijn voor het controleren of controleren van het project en die de opmerkingen over ingecheckte bestanden kunnen of moeten wijzigen, zelfs als een andere gebruiker het bestand heeft ingecheckt.

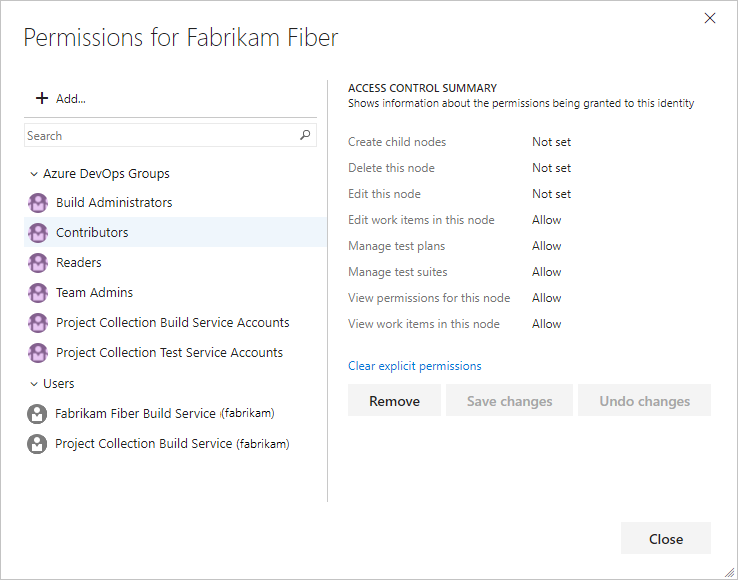

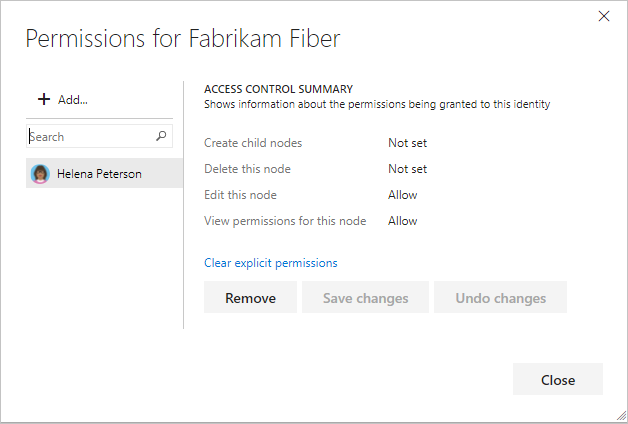

Gebiedspad (objectniveau)

Machtigingen voor gebiedspaden beheren de toegang tot vertakkingen van de gebiedshiërarchie en de werkitems in die gebieden. Beheer de beveiliging van elk gebiedspad vanuit de webportal of met behulp van het opdrachtregelprogramma TFSSecurity. Gebiedsmachtigingen beheren de toegang voor het maken en beheren van gebiedspaden en het maken en wijzigen van werkitems die zijn gedefinieerd onder gebiedspaden.

Leden van de groep Projectbeheerders krijgen automatisch machtigingen om gebiedspaden voor een project te beheren. Overweeg om teambeheerders of teamleiders machtigingen te verlenen voor het maken, bewerken of verwijderen van gebiedsknooppunten.

Notitie

Meerdere teams kunnen bijdragen aan een project. Als dat het geval is, kunt u teams instellen die zijn gekoppeld aan een gebied. Machtigingen voor de werkitems van het team worden toegewezen door machtigingen toe te wijzen aan het gebied. Er zijn andere teaminstellingen waarmee de agile planningshulpmiddelen van het team worden geconfigureerd.

Machtiging (UI)

Namespace permission

Beschrijving

Kan gebiedsknooppunten maken. Gebruikers met deze machtiging en de machtiging Dit knooppunt bewerken kunnen alle onderliggende gebiedsknooppunten verplaatsen of opnieuw ordenen.

Overweeg deze machtiging toe te voegen aan handmatig toegevoegde gebruikers of groepen die mogelijk gebiedsknooppunten moeten verwijderen, toevoegen of hernoemen.

Gebruikers met deze machtiging en de machtiging Dit knooppunt bewerken voor een ander knooppunt kunnen gebiedsknooppunten verwijderen en bestaande werkitems opnieuw classificeren vanuit het verwijderde knooppunt. Als het verwijderde knooppunt onderliggende knooppunten bevat, worden deze knooppunten ook verwijderd.

Overweeg deze machtiging toe te voegen aan handmatig toegevoegde gebruikers of groepen die mogelijk gebiedsknooppunten moeten verwijderen, toevoegen of hernoemen.

Kan machtigingen instellen voor dit knooppunt en de naam van gebiedsknooppunten wijzigen.

Overweeg deze machtiging toe te voegen aan handmatig toegevoegde gebruikers of groepen die mogelijk gebiedsknooppunten moeten verwijderen, toevoegen of hernoemen.

Kan werkitems in dit gebiedsknooppunt bewerken.

Overweeg deze machtiging toe te voegen aan handmatig toegevoegde gebruikers of groepen die mogelijk werkitems moeten bewerken onder het gebiedsknooppunt.

Kan de eigenschappen van het testplan wijzigen, zoals build- en testinstellingen.

Overweeg deze machtiging toe te voegen aan handmatig toegevoegde gebruikers of groepen die mogelijk testplannen of testsuites onder dit gebiedsknooppunt moeten beheren.

Kan testsuites maken en verwijderen, testcases toevoegen en verwijderen uit testsuites, testconfiguraties wijzigen die zijn gekoppeld aan testsuites en suitehiërarchie wijzigen (een testsuite verplaatsen).

Overweeg deze machtiging toe te voegen aan handmatig toegevoegde gebruikers of groepen die mogelijk testplannen of testsuites onder dit gebiedsknooppunt moeten beheren.

Kan de beveiligingsinstellingen voor een gebiedspadknooppunt weergeven.

Kan werkitems in dit gebiedsknooppunt bekijken, maar niet wijzigen.

Notitie

Als u de werkitems weergeven in dit knooppunt instelt op Weigeren, kan de gebruiker geen werkitems in dit gebiedsknooppunt zien. Een weigeren overschrijft impliciete acceptatie, zelfs voor gebruikers die lid zijn van een beheergroep.

Iteratiepad (objectniveau)

Iteratiepadmachtigingen beheren de toegang voor het maken en beheren van iteratiepaden, ook wel sprints genoemd.

Beheer de beveiliging van elk iteratiepad vanuit de webportal of met het TFSSecurity-opdrachtregelprogramma.

Leden van de groep Projectbeheerders krijgen automatisch deze machtigingen voor elke iteratie die is gedefinieerd voor een project. Overweeg teambeheerders, scrummasters of teammachtigingen te verlenen voor het maken, bewerken of verwijderen van iteratieknooppunten.

Machtiging (UI)

Namespace permission

Beschrijving

Kan iteratieknooppunten maken. Gebruikers met deze machtiging en de machtiging Dit knooppunt bewerken kunnen alle onderliggende iteratieknooppunten verplaatsen of opnieuw ordenen.

Overweeg deze machtiging toe te voegen aan handmatig toegevoegde gebruikers of groepen die mogelijk iteratieknooppunten moeten verwijderen, toevoegen of de naam ervan moeten wijzigen.

Gebruikers met deze machtiging en de machtiging Dit knooppunt bewerken voor een ander knooppunt kunnen iteratieknooppunten verwijderen en bestaande werkitems opnieuw classificeren vanuit het verwijderde knooppunt. Als het verwijderde knooppunt onderliggende knooppunten bevat, worden deze knooppunten ook verwijderd.

Overweeg deze machtiging toe te voegen aan handmatig toegevoegde gebruikers of groepen die mogelijk iteratieknooppunten moeten verwijderen, toevoegen of de naam ervan moeten wijzigen.

Kan machtigingen voor dit knooppunt instellen en de naam van iteratieknooppunten wijzigen.

Overweeg deze machtiging toe te voegen aan handmatig toegevoegde gebruikers of groepen die mogelijk iteratieknooppunten moeten verwijderen, toevoegen of de naam ervan moeten wijzigen.

Kan de beveiligingsinstellingen voor dit knooppunt bekijken.

Notitie

Leden van de projectverzameling geldige gebruikers, geldige gebruikers van Project of een gebruiker of groep met informatie op verzamelingsniveau weergeven of Informatie op projectniveau weergeven kunnen machtigingen van elk iteratieknooppunt weergeven.

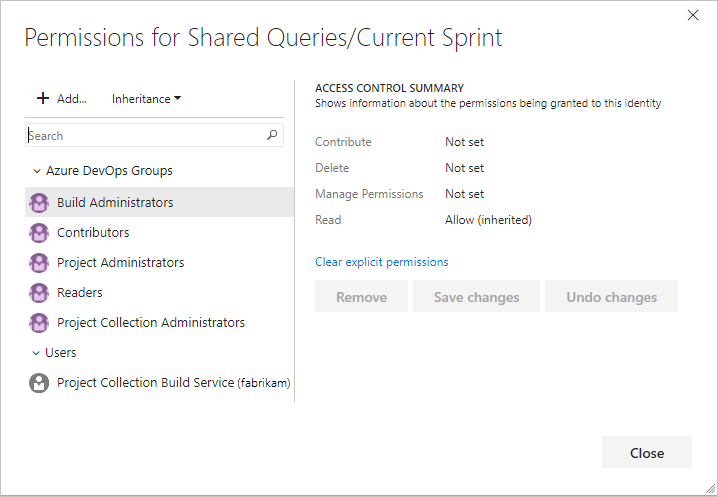

Werkitemquery en querymap (objectniveau)

Machtigingen voor query' en querymappen beheren via de webportal. Projectbeheerders krijgen al deze machtigingen. Inzenders krijgen alleen leesmachtigingen.

Overweeg om de bijdragen-machtigingen te verlenen aan gebruikers of groepen waarvoor de mogelijkheid nodig is om werkitemquery's voor het project te maken en te delen. Zie Machtigingen instellen voor query's voor meer informatie.

Notitie

Als u querygrafieken wilt maken, hebt u Basic-toegang nodig.

Machtiging (UI)

Namespace permission

Beschrijving

Kan de querymap weergeven en wijzigen of query's opslaan in de map.

Kan een query of querymap en de inhoud ervan verwijderen.

Kan de machtigingen voor deze query of querymap beheren.

Kan de query of query's in een map weergeven en gebruiken, maar kan de inhoud van de query of querymap niet wijzigen.

Leveringsplannen (objectniveau)

Planmachtigingen beheren via de webportal. Machtigingen voor elk plan beheren via het dialoogvenster Beveiliging. Projectbeheerders krijgen alle machtigingen om plannen te maken, bewerken en beheren. Geldige gebruikers krijgen machtigingen voor weergave (alleen-lezen).

Machtiging (UI)

Namespace permission

Beschrijving

Kan het geselecteerde plan verwijderen.

Kan de configuratie en instellingen bewerken die zijn gedefinieerd voor het geselecteerde plan.

Kan de machtigingen voor het geselecteerde plan beheren.

Kan de lijsten met plannen weergeven, openen en ermee werken, maar kan de planconfiguratie of -instellingen niet wijzigen.

Proces (objectniveau)

U kunt de machtigingen beheren voor elk overgenomen proces dat u maakt via de webportal. Machtigingen voor elk proces beheren via het dialoogvenster Beveiliging. Beheerders van projectverzamelingen krijgen alle machtigingen om processen te maken, bewerken en beheren. Geldige gebruikers krijgen machtigingen voor weergave (alleen-lezen).

Machtiging (UI)

Namespace permission

Beschrijving

Kan de machtigingen voor een overgenomen proces instellen of wijzigen.

Kan het overgenomen proces verwijderen.

Kan een overgenomen proces maken van een systeemproces, of een overgenomen proces kopiëren of wijzigen.

Werkitemtags

U kunt tagmachtigingen beheren met behulp van az devops-beveiligingsmachtigingen of de TFSSecurity-opdrachtregelprogramma's . Inzenders kunnen tags toevoegen aan werkitems en deze gebruiken om snel een achterstands-, bord- of queryresultatenweergave te filteren.

U kunt tagmachtigingen beheren met het opdrachtregelprogramma TFSSecurity. Inzenders kunnen tags toevoegen aan werkitems en deze gebruiken om snel een achterstands-, bord- of queryresultatenweergave te filteren.

Machtiging (UI)

Namespace permission

Beschrijving

Kan nieuwe tags maken en toepassen op werkitems. Gebruikers zonder deze machtiging kunnen alleen kiezen uit de bestaande set tags voor het project.

Standaard krijgen inzenders de machtiging Tagdefinitie maken toegewezen. Hoewel de machtiging Tagdefinitie maken wordt weergegeven in de beveiligingsinstellingen op projectniveau, zijn tagmachtigingen eigenlijk machtigingen op verzamelingsniveau die binnen het projectniveau vallen wanneer ze worden weergegeven in de gebruikersinterface. Als u machtigingen voor taggen voor één project wilt instellen wanneer u een opdrachtregelprogramma gebruikt, moet u de GUID voor het project opgeven als onderdeel van de opdrachtsyntaxis. Anders is uw wijziging van toepassing op de hele verzameling. Houd dit in gedachten wanneer u deze machtigingen wijzigt of instelt.

Kan een tag verwijderen uit de lijst met beschikbare tags voor dat project.

Deze machtiging wordt niet weergegeven in de gebruikersinterface. U kunt deze alleen instellen met behulp van een opdrachtregelprogramma. Er is ook geen gebruikersinterface om expliciet een tag te verwijderen. Wanneer een tag niet drie dagen in gebruik is, wordt deze automatisch door het systeem verwijderd.

Kan een lijst met tags weergeven die beschikbaar zijn voor het werkitem in het project. Gebruikers zonder deze machtiging hebben geen lijst met beschikbare tags waaruit u kunt kiezen in het werkitemformulier of in de queryeditor.

Deze machtiging wordt niet weergegeven in de gebruikersinterface. Het kan alleen worden ingesteld met behulp van een opdrachtregelprogramma. Met de informatie op projectniveau weergeven kunnen gebruikers impliciet bestaande tags bekijken.

Kan de naam van een tag wijzigen met behulp van de REST API.

Deze machtiging wordt niet weergegeven in de gebruikersinterface. Het kan alleen worden ingesteld met behulp van een opdrachtregelprogramma.

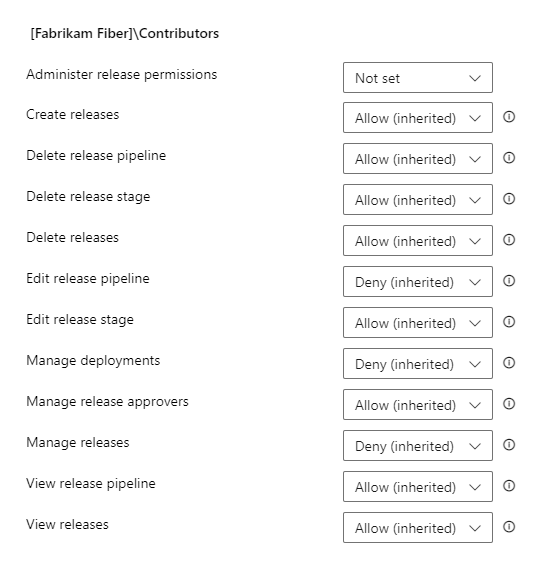

Release (objectniveau)

Machtigingen beheren voor elke release die is gedefinieerd in de webportal. Projectbeheerders en releasebeheerders krijgen alle machtigingen voor releasebeheer. Deze machtigingen werken in een hiërarchisch model op projectniveau, voor een specifieke release-pijplijn of voor een specifieke omgeving in een release-pijplijn. In deze hiërarchie kunnen machtigingen worden overgenomen van het bovenliggende item of worden overschreven.

Notitie

De groep releasebeheerder op projectniveau wordt gemaakt wanneer u uw eerste release-pijplijn definieert.

Daarnaast kunt u goedkeurders toewijzen aan specifieke stappen binnen een release-pijplijn om ervoor te zorgen dat de toepassingen die worden geïmplementeerd, voldoen aan de kwaliteitsnormen.

De volgende machtigingen zijn gedefinieerd in Releasebeheer. In de bereikkolom wordt uitgelegd of de machtiging kan worden ingesteld op project-, release-pijplijn- of omgevingsniveau.

Machtiging

Beschrijving

Bereiken

U kunt een van de andere machtigingen die hier worden vermeld, wijzigen.

Project, Release-pijplijn, Omgeving

Kan nieuwe releases maken.

Project, release-pijplijn

Kan release-pijplijnen verwijderen.

Project, release-pijplijn

Kan omgevingen in release-pijplijnen verwijderen.

Project, Release-pijplijn, Omgeving

Kan releases voor een pijplijn verwijderen.

Project, release-pijplijn

Kan een release-pijplijn toevoegen en bewerken, waaronder configuratievariabelen, triggers, artefacten en bewaarbeleid, evenals configuratie in een omgeving van de release-pijplijn. Als de gebruiker wijzigingen wilt aanbrengen in een specifieke omgeving in een release-pijplijn, heeft de gebruiker ook de machtiging Release-omgeving bewerken nodig.

Project, release-pijplijn

Kan omgevingen bewerken in release-pijplijnen. Om de wijzigingen in de release-pijplijn op te slaan, heeft de gebruiker ook de machtiging Release-pijplijn bewerken nodig. Met deze machtiging bepaalt u ook of een gebruiker de configuratie in de omgeving van een specifiek release-exemplaar kan bewerken. De gebruiker heeft ook de machtiging Releases beheren nodig om de gewijzigde release op te slaan.

Project, Release-pijplijn, Omgeving

Kan een directe implementatie van een release in een omgeving initiëren. Deze machtiging is alleen bedoeld voor directe implementaties die handmatig worden gestart door de actie Implementeren in een release te selecteren. Als de voorwaarde voor een omgeving is ingesteld op een willekeurig type automatische implementatie, start het systeem automatisch de implementatie zonder de machtiging van de gebruiker te controleren die de release heeft gemaakt.

Project, Release-pijplijn, Omgeving

Kan goedkeurders toevoegen of bewerken voor omgevingen in release-pijplijnen. Met deze machtiging bepaalt u ook of een gebruiker de goedkeurders in de omgeving van een specifiek release-exemplaar kan bewerken.

Project, Release-pijplijn, Omgeving

Kan een releaseconfiguratie bewerken, zoals fasen, goedkeurders en variabelen. Als u de configuratie van een specifieke omgeving in een release-exemplaar wilt bewerken, heeft de gebruiker ook de machtiging Releaseomgeving bewerken nodig.

Project, release-pijplijn

Kan release-pijplijnen weergeven.

Project, release-pijplijn

Kan releases bekijken die horen bij release-pijplijnen.

Project, release-pijplijn

Standaardwaarden voor al deze machtigingen zijn ingesteld voor teamprojectverzamelingen en projectgroepen. Beheerders van projectverzamelingen, projectbeheerders en releasebeheerders krijgen bijvoorbeeld standaard alle bovenstaande machtigingen. Inzenders krijgen alle machtigingen behalve Releasemachtigingen beheren. Lezers worden standaard alle machtigingen geweigerd, behalve releasepijplijn weergeven en Releases weergeven.

Taakgroepmachtigingen (build en release)

Machtigingen voor taakgroepen beheren vanuit de build- en releasehub van de webportal. Project-, build- en releasebeheerders krijgen alle machtigingen. Machtigingen voor takengroepen volgen een hiërarchisch model. Standaardwaarden voor alle machtigingen kunnen worden ingesteld op projectniveau en kunnen worden overschreven op een afzonderlijke taakgroepdefinitie.

Gebruik taakgroepen om een reeks taken te inkapselen die al zijn gedefinieerd in een build- of releasedefinitie in één herbruikbare taak. Definieer en beheer taakgroepen op het tabblad Taakgroepen van de build- en releasehub .

Machtiging Beschrijving Machtigingen voor taakgroepen beheren Kan gebruikers of groepen toevoegen aan en verwijderen aan de beveiliging van de taakgroep. Taakgroep verwijderen Kan een taakgroep verwijderen. Taakgroep bewerken Kan een taakgroep maken, wijzigen of verwijderen.

Meldingen of waarschuwingen

Er zijn geen UI-machtigingen gekoppeld aan het beheren van e-mailmeldingen of -waarschuwingen. In plaats daarvan kunt u deze beheren met behulp van het opdrachtregelprogramma TFSSecurity .

- Standaard kunnen leden van de groep Inzenders op projectniveau zich abonneren op waarschuwingen.

- Leden van de groep Beheerders van projectverzamelingen of gebruikers met de informatie op verzamelingsniveau Bewerken kunnen waarschuwingen instellen voor die verzameling voor anderen of voor een team.

- Leden van de groep Projectbeheerders of gebruikers met de informatie op projectniveau bewerken kunnen waarschuwingen instellen in dat project voor anderen of voor een team.

U kunt waarschuwingsmachtigingen beheren met TFSSecurity.

TFSSecurity-actie

TFSSecurity-naamruimte

Beschrijving

Beheerders van projectverzamelingen &

Serviceaccounts voor projectverzameling

CREATE_SOAP_SUBSCRIPTION

EventSubscription

Kan een op SOAP gebaseerd webserviceabonnement maken.

✔️

GENERIC_READ

EventSubscription

Kan abonnementsevenementen bekijken die zijn gedefinieerd voor een project.

✔️

GENERIC_WRITE

EventSubscription

Kan waarschuwingen maken voor andere gebruikers of voor een team.

✔️

UNSUBSCRIBE

EventSubscription

Kan zich afmelden voor een gebeurtenisabonnement.

✔️