Overzicht van Azure-netwerkservices

De netwerkservices in Azure bieden verschillende netwerkmogelijkheden die samen of afzonderlijk kunnen worden gebruikt. Selecteer elk van de volgende netwerkscenario's voor meer informatie:

- Netwerkbasis: Azure Networking Foundation-services bieden kernconnectiviteit voor uw resources in Azure - Virtual Network (VNet), Private Link, Azure DNS, Azure Bastion, Route Server, NAT Gateway en Traffic Manager.

- Taakverdeling en contentlevering: Azure-taakverdeling en services voor contentleveringmaken beheer, distributie en optimalisatie van uw toepassingen en workloads mogelijk: Load balancer, Application Gateway en Azure Front Door.

- Hybride connectiviteit: hybride connectiviteitsservices van Azure beveiligen communicatie naar en van uw resources in Azure - VPN Gateway, ExpressRoute, Virtual WAN en Peering Service.

- Netwerkbeveiliging: Azure-netwerkbeveiligingsservices beschermen uw webtoepassingen en IaaS-services tegen DDoS-aanvallen en kwaadwillende actoren: Firewall Manager, Firewall, Web Application Firewall en DDoS Protection.

- Netwerkbeheer en -bewaking: Azure-netwerkbeheer en -bewakingsservices bieden hulpprogramma's voor het beheren en bewaken van uw netwerkresources: Network Watcher, Azure Monitor en Azure Virtual Network Manager.

Netwerkbasis

In deze sectie worden services beschreven die de bouwstenen bieden voor het ontwerpen en ontwerpen van een netwerkomgeving in Azure - Virtual Network (VNet), Private Link, Azure DNS, Azure Bastion, Route Server, NAT Gateway en Traffic Manager.

Virtueel netwerk

Azure Virtual Network (VNet) is de fundamentele bouwsteen voor uw privénetwerk in Azure. U kunt VNets gebruiken voor het volgende:

- Communiceren tussen Azure-resources: u kunt virtuele machines en verschillende andere typen Azure-resources implementeren in een virtueel netwerk, zoals Azure-app Service Environments, de Azure Kubernetes Service (AKS) en Azure Virtual Machine Scale Sets. Zie Integratie van virtuele netwerkservices voor een volledige lijst met Azure-resources die u in een virtueel netwerk kunt implementeren.

- Communiceren tussen elkaar: u kunt virtuele netwerken met elkaar verbinden, zodat resources in beide virtuele netwerken met elkaar kunnen communiceren, met behulp van peering van virtuele netwerken of Azure Virtual Network Manager. De virtuele netwerken die u met elkaar verbindt, kunnen zich in dezelfde of verschillende Azure-regio's bevinden. Zie Peering van virtuele netwerken en Azure Virtual Network Manager voor meer informatie.

- Communiceren met internet: alle resources in een virtueel netwerk kunnen standaard uitgaand communiceren met internet. U kunt binnenkomend communiceren met een resource door er een openbaar IP-adres of een openbare Load Balancer aan toe te wijzen. U kunt ook openbare IP-adressen of openbare Load Balancer gebruiken om uw uitgaande verbindingen te beheren.

- Communiceren met on-premises netwerken: u kunt uw on-premises computers en netwerken verbinden met een virtueel netwerk met behulp van VPN Gateway of ExpressRoute.

- Verkeer tussen resources versleutelen: u kunt versleuteling van virtueel netwerk gebruiken om verkeer tussen resources in een virtueel netwerk te versleutelen.

Netwerkbeveiligingsgroepen

U kunt netwerkverkeer naar en van Azure-resources in een virtueel Azure-netwerk filteren met een netwerkbeveiligingsgroep. Zie Netwerkbeveiligingsgroepen voor meer informatie.

Service-eindpunten

Service-eindpunten voor virtueel netwerk (VNet) breiden de privéadresruimte van uw virtuele netwerk en de identiteit van uw virtuele netwerk naar de Azure-services uit via een directe verbinding. Met eindpunten kunt u uw kritieke Azure-serviceresources alleen beveiligen naar uw virtuele netwerken. Verkeer van uw virtuele netwerk naar de Azure-service blijft altijd op het Microsoft Azure backbone-netwerk.

Azure Private Link

Met Azure Private Link hebt u toegang tot Azure PaaS-services (bijvoorbeeld Azure Storage en SQL Database) en door Azure gehoste services van klanten/partners via een privé-eindpunt in uw virtuele netwerk. Verkeer tussen uw virtuele netwerk en de service gaat via het Backbone-netwerk van Microsoft. U hoeft uw service niet langer bloot te stellen aan het openbare internet. U kunt een eigen Private Link-service maken in uw virtuele netwerk en deze aanbieden bij klanten.

Azure DNS

Azure DNS biedt DNS-hosting en -omzetting met behulp van de Microsoft Azure-infrastructuur. Azure DNS bestaat uit drie services:

- Openbare DNS van Azure is een hostingservice voor DNS-domeinen. Door uw domeinen in Azure te hosten, kunt u uw DNS-records met dezelfde referenties, API's, hulpprogramma's en facturering beheren als voor uw andere Azure-services.

- Azure Privé-DNS is een DNS-service voor uw virtuele netwerken. Azure Privé-DNS beheert en lost domeinnamen op in het virtuele netwerk zonder dat u een aangepaste DNS-oplossing hoeft te configureren.

- Azure DNS Private Resolver is een service waarmee u query's kunt uitvoeren op privézones van Azure DNS vanuit een on-premises omgeving en omgekeerd zonder dat u OP VM's gebaseerde DNS-servers hoeft te implementeren.

Met Behulp van Azure DNS kunt u openbare domeinen hosten en omzetten, DNS-omzetting in uw virtuele netwerken beheren en naamomzetting tussen Azure en uw on-premises resources inschakelen.

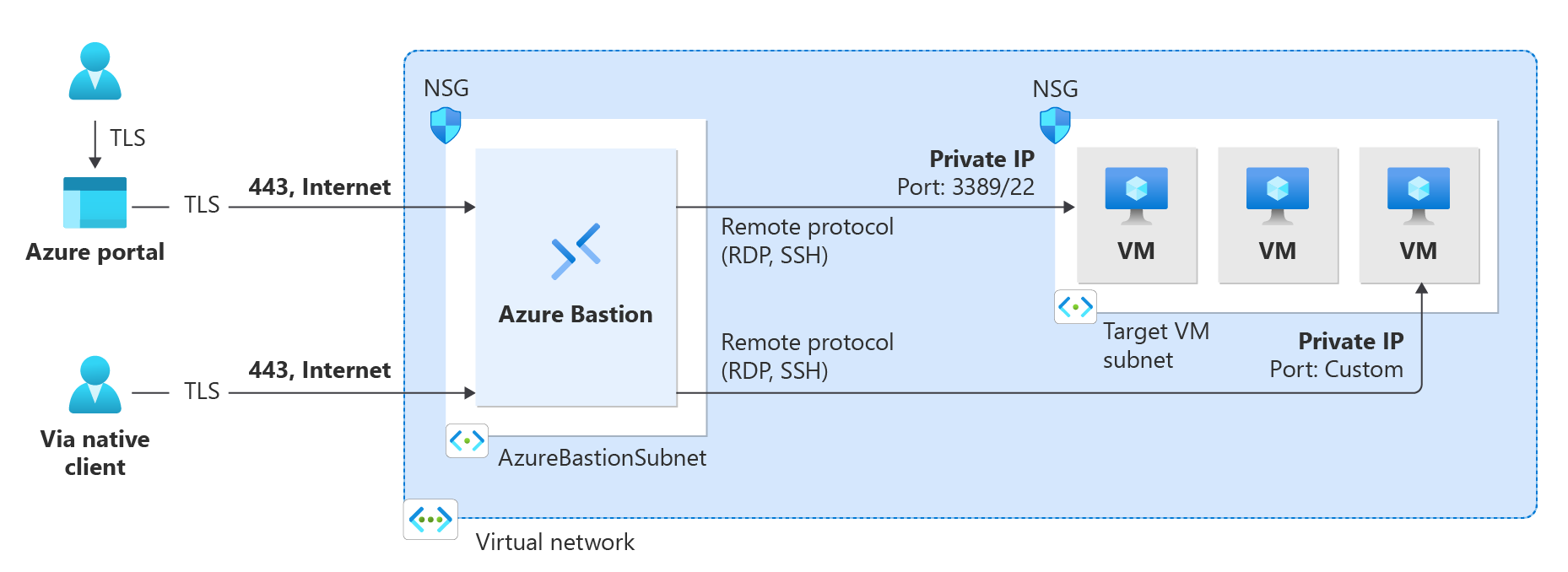

Azure Bastion

Azure Bastion is een service die u in een virtueel netwerk kunt implementeren om verbinding te maken met een virtuele machine met behulp van uw browser en Azure Portal. U kunt ook verbinding maken met behulp van de systeemeigen SSH- of RDP-client die al op uw lokale computer is geïnstalleerd. De Azure Bastion-service is een volledig platformbeheerde PaaS-service die u in uw virtuele netwerk implementeert. De service biedt beveiligde en naadloze RDP-/SSH-connectiviteit voor uw virtuele machine, rechtstreeks vanuit de Azure-portal via TLS. Wanneer u verbinding maakt met Azure Bastion, hebben uw virtuele machines geen openbaar IP-adres, agent of speciale clientsoftware nodig. Er zijn verschillende SKU's/lagen beschikbaar voor Azure Bastion. De laag die u selecteert, is van invloed op de functies die beschikbaar zijn. Zie Over Bastion-configuratie-instellingen voor meer informatie.

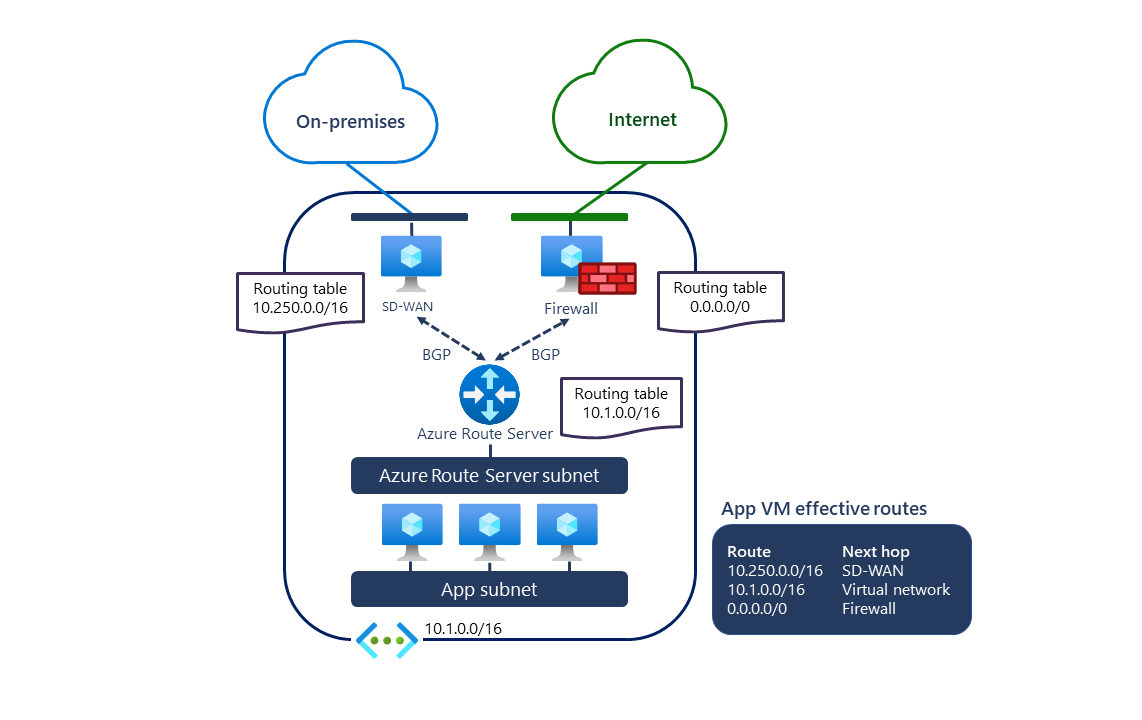

Azure Route Server

Azure Route Server vereenvoudigt dynamische routering tussen uw virtuele netwerkapparaat (NVA) en uw virtuele netwerk. Hiermee kunt u routeringsgegevens rechtstreeks uitwisselen via het BGP-routeringsprotocol (Border Gateway Protocol) tussen elke NVA die ondersteuning biedt voor het BGP-routeringsprotocol en het SdN (Software Defined Network) in het Azure Virtual Network (VNet), zonder dat u routetabellen handmatig hoeft te configureren of te onderhouden.

NAT-gateway

Virtual Network NAT (network address translation) vereenvoudigt uitgaande internetverbinding voor virtuele netwerken. Indien geconfigureerd op een subnet, maken alle uitgaande verbindingen gebruik van uw opgegeven statische openbare IP-adressen. Uitgaande connectiviteit is mogelijk zonder load balancer of openbare IP-adressen die rechtstreeks zijn gekoppeld aan virtuele machines. Zie Wat is Azure NAT-gateway?

Traffic Manager

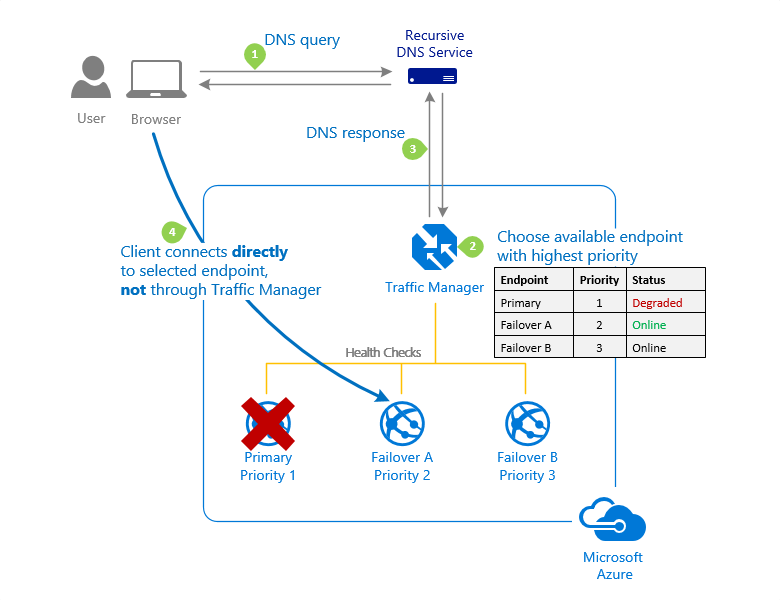

Azure Traffic Manager is een load balancer op basis van DNS waarmee u verkeer optimaal kunt distribueren naar services in wereldwijde Azure-regio's, terwijl u hoge beschikbaarheid en reactiesnelheid biedt. Traffic Manager biedt een reeks verkeersrouteringsmethoden voor het distribueren van verkeer, zoals prioriteit, gewogen, prestaties, geografische, multiwaarde of subnet.

In het volgende diagram ziet u routering op basis van eindpuntprioriteit met Traffic Manager:

Zie Wat is Azure Traffic Manager?voor meer informatie over Traffic Manager.

Taakverdeling en contentlevering

In deze sectie worden netwerkservices in Azure beschreven waarmee u toepassingen en workloads kunt leveren: Load Balancer, Application Gateway en Azure Front Door Service.

Load Balancer

Azure Load Balancer biedt hoogwaardige laag 4-taakverdeling met lage latentie voor alle UDP- en TCP-protocollen. Hiermee worden binnenkomende en uitgaande verbindingen beheerd. U kunt openbare en interne eindpunten met gelijke taakverdeling configureren. U kunt regels definiëren om binnenkomende verbindingen met back-endpoolbestemmingen toe te wijzen met behulp van TCP- en HTTP-statusprobingopties om de beschikbaarheid van services te beheren.

Azure Load Balancer is beschikbaar in standard-, regionale en gateway-SKU's.

In de volgende afbeelding ziet u een internetgerichte toepassing met meerdere lagen die gebruikmaakt van zowel externe als interne load balancers:

Application Gateway

Azure Application Gateway is een load balancer voor webverkeer waarmee u het verkeer naar uw webapps kunt beheren. Het is een ADC (Application Delivery Controller) als een service, die verschillende load balancing-mogelijkheden voor laag 7 biedt voor uw toepassingen.

In het volgende diagram ziet u routering op basis van url-paden met Application Gateway.

Azure Front Door

Met Azure Front Door kunt u de globale routering voor uw webverkeer definiëren, beheren en bewaken door te optimaliseren voor de beste prestaties en directe wereldwijde failover voor hoge beschikbaarheid. Met Front Door kunt u uw internationale (multiregionale) klant- en bedrijfstoepassingen transformeren in robuuste, hoogwaardige, gepersonaliseerde moderne toepassingen, API’s en inhoud die een wereldwijd bereik hebben met Azure.

Hybride connectiviteit

In deze sectie worden services voor netwerkconnectiviteit beschreven die een beveiligde communicatie bieden tussen uw on-premises netwerk en Azure - VPN Gateway, ExpressRoute, Virtual WAN en Peering Service.

VPN Gateway

VPN Gateway helpt u versleutelde cross-premises verbindingen met uw virtuele netwerk te maken vanaf on-premises locaties of versleutelde verbindingen tussen VNets te maken. Er zijn verschillende configuraties beschikbaar voor VPN Gateway-verbindingen. Enkele van de belangrijkste functies zijn:

- Site-naar-site-VPN-connectiviteit

- Punt-naar-site-VPN-connectiviteit

- VNet-naar-VNet-VPN-connectiviteit

In het volgende diagram ziet u meerdere site-naar-site-VPN-verbindingen met hetzelfde virtuele netwerk. Zie VPN Gateway - ontwerp voor meer verbindingsdiagrammen.

ExpressRoute

Met ExpressRoute kunt u uw on-premises netwerken uitbreiden naar de Microsoft-cloud via een privéverbinding die wordt gefaciliteerd door een connectiviteitsprovider. Deze verbinding is een privéverbinding. Verkeer gaat niet via internet. Met ExpressRoute kunt u verbindingen tot stand brengen met Microsoft Cloud-services, zoals Microsoft Azure, Microsoft 365 en Dynamics 365.

Virtuele WAN

Azure Virtual WAN is een netwerkservice die veel netwerk-, beveiligings- en routeringsfuncties samenbrengt om één operationele interface te bieden. Connectiviteit met Azure VNets wordt tot stand gebracht met behulp van virtuele netwerkverbindingen. Enkele van de belangrijkste functies zijn:

- Vertakkingsconnectiviteit (via connectiviteitsautomatisering van Virtual WAN-partnerapparaten zoals SD-WAN of VPN CPE)

- Site-naar-site-VPN-connectiviteit

- VPN-connectiviteit van externe gebruikers (punt-naar-site)

- Privéconnectiviteit (ExpressRoute)

- Connectiviteit binnen de cloud (transitieve connectiviteit voor virtuele netwerken)

- VPN ExpressRoute-interconnectiviteit

- Routering, Azure Firewall en versleuteling voor privéconnectiviteit

Peering Service

Azure Peering Service verbetert de connectiviteit van klanten met Microsoft-cloudservices, zoals Microsoft 365, Dynamics 365, SaaS-services (Software as a Service), Azure of een Microsoft-services toegankelijk via het openbare internet.

Netwerkbeveiliging

In deze sectie worden netwerkservices in Azure beschreven die uw netwerkresources beveiligen en bewaken: Firewall Manager, Firewall, Web Application Firewall en DDoS Protection.

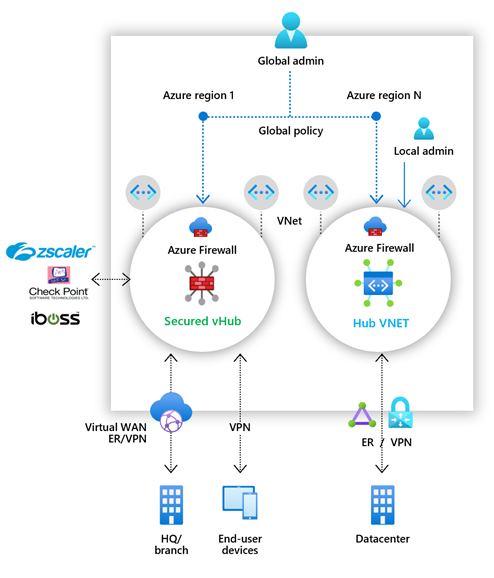

Firewall Manager

Azure Firewall Manager is een beveiligingsbeheerservice die centraal beveiligingsbeleid en routeringsbeheer biedt voor cloudbeveiligingsperimeters. Firewallbeheer kan beveiligingsbeheer bieden voor twee verschillende typen netwerkarchitectuur: beveiligde virtuele hub en virtueel hubnetwerk. Met Azure Firewall Manager kunt u meerdere Azure Firewall-exemplaren implementeren in Azure-regio's en -abonnementen, DDoS-beveiligingsplannen implementeren, firewallbeleid voor webtoepassingen beheren en integreren met beveiligingsservices van partners voor verbeterde beveiliging.

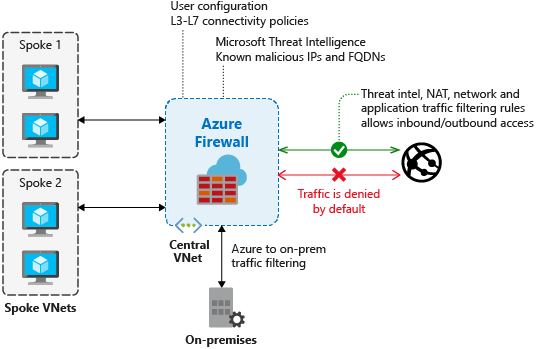

Azure Firewall

Azure Firewall is een beheerde, cloudgebaseerde netwerkbeveiligingsservice die uw Azure Virtual Network-resources beschermt. Met Behulp van Azure Firewall kunt u beleid voor toepassings- en netwerkconnectiviteit centraal maken, afdwingen en registreren voor abonnementen en virtuele netwerken. Azure Firewall maakt gebruik van een statisch openbaar IP-adres voor uw virtuele-netwerkresources zodat externe firewalls verkeer dat afkomstig is van uw virtuele netwerk kunnen identificeren.

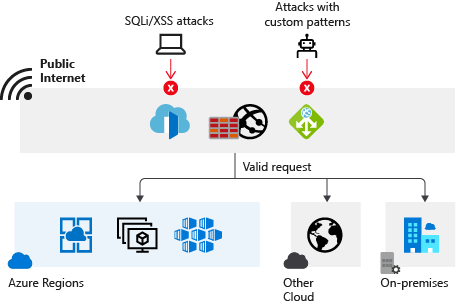

Web Application Firewall

Azure Web Application Firewall (WAF) biedt bescherming voor uw webtoepassingen tegen veelvoorkomende aanvallen op internet en beveiligingsproblemen, zoals SQL-injectie en scripts op meerdere sites. Azure WAF biedt standaardbeveiliging tegen OWASP top 10 beveiligingsproblemen via beheerde regels. Daarnaast kunnen klanten ook aangepaste regels configureren, die door de klant beheerde regels zijn om extra beveiliging te bieden op basis van bron-IP-bereik en aanvraagkenmerken zoals headers, cookies, formuliergegevensvelden of queryreeksparameters.

Klanten kunnen ervoor kiezen Om Azure WAF te implementeren met Application Gateway, dat regionale beveiliging biedt voor entiteiten in openbare en privéadresruimte. Klanten kunnen er ook voor kiezen om Azure WAF te implementeren met Front Door , dat beveiliging aan de netwerkrand biedt voor openbare eindpunten.

DDoS-beveiliging

Azure DDoS Protection biedt tegenmaatregelen tegen de meest geavanceerde DDoS-bedreigingen. De service biedt verbeterde DDoS-risicobeperkingsmogelijkheden voor uw toepassing en resources die zijn geïmplementeerd in uw virtuele netwerken. Daarnaast hebben klanten die Azure DDoS Protection gebruiken toegang tot DDoS Rapid Response-ondersteuning om DDoS-experts te betrekken tijdens een actieve aanval.

Azure DDoS Protection bestaat uit twee lagen:

- DDoS Network Protection, gecombineerd met best practices voor het ontwerpen van toepassingen, biedt verbeterde DDoS-risicobeperkingsfuncties ter bescherming tegen DDoS-aanvallen. Het wordt automatisch afgestemd om uw specifieke Azure-resources in een virtueel netwerk te beveiligen.

- DDoS IP Protection is een met betalen per beveiligd IP-model. DDoS IP Protection bevat dezelfde kernfuncties als DDoS-netwerkbeveiliging, maar verschilt in de volgende toegevoegde services: DDoS rapid response support, cost protection en kortingen op WAF.

Netwerkbeheer en -bewaking

In deze sectie worden netwerkbeheer- en bewakingsservices in Azure - Network Watcher, Azure Monitor en Azure Virtual Network Manager beschreven.

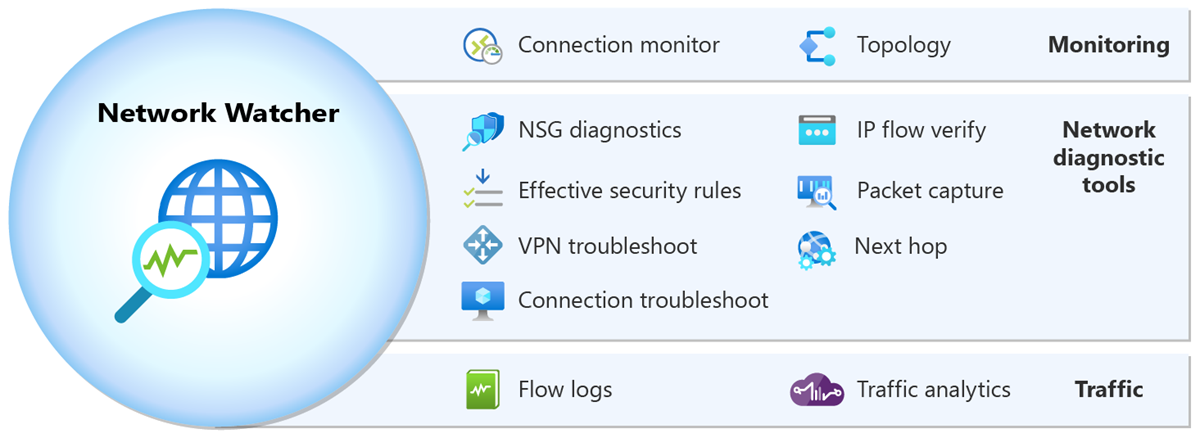

Azure Network Watcher

Azure Network Watcher biedt hulpprogramma's voor controle, diagnose en metrische gegevens en het in- of uitschakelen van logboekregistratie voor resources in een virtueel Azure-netwerk.

Azure Monitor

Azure Monitor maximaliseert de beschikbaarheid en prestaties van uw toepassingen door een uitgebreide oplossing te leveren voor het verzamelen, analyseren en uitvoeren van telemetrie vanuit uw cloud en on-premises omgevingen. Het helpt u begrijpen hoe uw toepassingen presteren en stelt proactief problemen vast die betrekking hebben op de toepassingen en de resources waarvan ze afhankelijk zijn.

Azure Virtual Network Manager

Azure Virtual Network Manager is een beheerservice waarmee u virtuele netwerken wereldwijd in abonnementen kunt groeperen, configureren, implementeren en beheren. Met Virtual Network Manager kunt u netwerkgroepen definiëren om uw virtuele netwerken te identificeren en logisch te segmenteren. Vervolgens kunt u de gewenste connectiviteits- en beveiligingsconfiguraties bepalen en deze toepassen op alle geselecteerde virtuele netwerken in netwerkgroepen tegelijk.

Volgende stappen

- Maak uw eerste virtuele netwerk en verbind er enkele virtuele machines mee door de stappen in het artikel Uw eerste virtuele netwerk maken uit te voeren.

- Verbind uw computer met een virtueel netwerk door de stappen in het artikel Een punt-naar-site-verbinding configureren uit te voeren.

- Taakverdeling voor internetverkeer naar openbare servers door de stappen in het artikel Een internetgerichte load balancer maken uit te voeren.