VPN Gateway-topologie en -ontwerp

Er zijn veel verschillende configuratieopties beschikbaar voor VPN Gateway-verbindingen. Gebruik de diagrammen en beschrijvingen in de volgende secties om u te helpen de verbindingstopologie te selecteren die aan uw vereisten voldoet. In de diagrammen worden de belangrijkste basislijntopologieën weergegeven, maar het is mogelijk om complexere configuraties te maken met behulp van de diagrammen als richtlijnen.

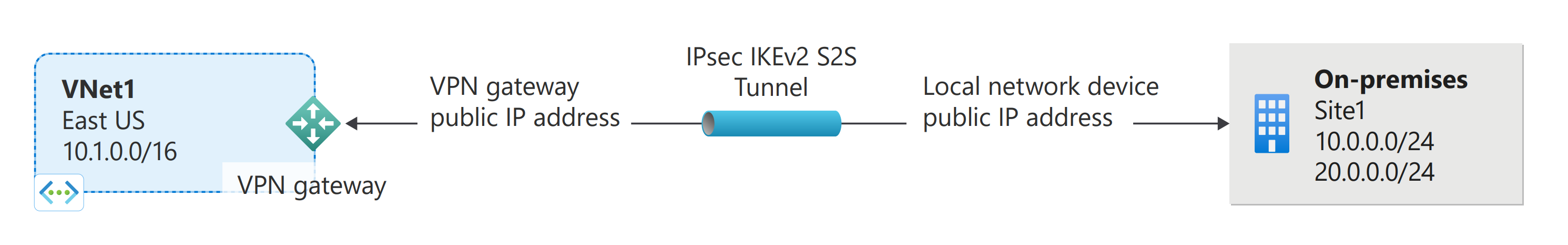

Site-naar-site-VPN

Een site-naar-site-VPN-gatewayverbinding (S2S) is een verbinding via VPN-tunnel IPsec/IKE (IKEv1 of IKEv2). Site-naar-site-verbindingen kunnen worden gebruikt voor cross-premises en hybride configuraties. Voor een site-naar-site-verbinding is een VPN-apparaat vereist dat zich on-premises bevindt waaraan een openbaar IP-adres is toegewezen.

U kunt meer dan één VPN-verbinding maken vanuit uw virtuele netwerkgateway, meestal verbinding maken met meerdere on-premises sites. Wanneer u met meerdere verbindingen werkt, moet u een Op route gebaseerd VPN-type gebruiken. Omdat elk virtueel netwerk maar één VPN-gateway kan hebben, delen alle verbindingen via de gateway de beschikbare bandbreedte. Dit type connectiviteitsontwerp wordt soms ook wel multi-site genoemd.

Als u een ontwerp wilt maken voor maximaal beschikbare gatewayconnectiviteit, kunt u uw gateway zo configureren dat deze zich in de modus Actief-actief bevindt. Met deze modus kunt u twee actieve tunnels (één van elk exemplaar van de virtuele gateway) configureren naar hetzelfde VPN-apparaat om maximaal beschikbare connectiviteit te maken. Naast een maximaal beschikbaar connectiviteitsontwerp is een ander voordeel van de actief-actieve modus dat klanten een hogere doorvoer ervaren.

- Zie Veelgestelde vragen over VPN Gateways - VPN-apparaten voor meer informatie over het selecteren van een VPN-apparaat.

- Zie Maximaal beschikbare verbindingen ontwerpen voor informatie over maximaal beschikbare verbindingen.

- Zie Voor meer informatie over actief-actief-modus gateways in de actieve modus.

Implementatiemodellen en -methoden voor S2S

| Implementatiemodel | Azure Portal | PowerShell | Azure-CLI |

|---|---|---|---|

| Resourcebeheer | Zelfstudie | Zelfstudie | Zelfstudie |

Punt-naar-site-VPN

Met een punt-naar-site (P2S) VPN-gatewayverbinding kunt u vanaf een individuele clientcomputer een veilige verbinding maken met uw virtuele netwerk. Er wordt een punt-naar-site-verbinding tot stand gebracht door deze vanaf de clientcomputer te starten. Deze oplossing is handig voor telewerkers die verbinding willen maken met virtuele Azure-netwerken vanaf een externe locatie, zoals thuis of op een conferentie. Punt-naar-site-VPN is ook een handige oplossing voor gebruik in plaats van site-naar-site-VPN wanneer u slechts een paar clients hebt die verbinding moeten maken met een virtueel netwerk.

In tegenstelling tot site-naar-site-verbindingen hebben punt-naar-site-verbindingen geen on-premises openbaar IP-adres of een VPN-apparaat nodig. Punt-naar-site-verbindingen kunnen worden gebruikt met site-naar-site-verbindingen via dezelfde VPN-gateway, zolang alle configuratievereisten voor beide verbindingen compatibel zijn. Zie Over punt-naar-site-VPN voor meer informatie over punt-naar-site-verbindingen.

Implementatiemodellen en -methoden voor P2S

| Verificatiemethode | Artikel |

|---|---|

| Certificaat | Zelfstudie Ondersteuning |

| Microsoft Entra ID | Ondersteuning |

| RADIUS | Ondersteuning |

P2S VPN-clientconfiguratie

| Verificatie | Tunneltype | Clientbesturingssysteem | VPN-client |

|---|---|---|---|

| Certificaat | |||

| IKEv2, SSTP | Windows | Systeemeigen VPN-client | |

| IKEv2 | macOS | Systeemeigen VPN-client | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN-client OpenVPN-clientversie 2.x OpenVPN-clientversie 3.x |

|

| OpenVPN | macOS | OpenVPN-client | |

| OpenVPN | iOS | OpenVPN-client | |

| OpenVPN | Linux | Azure VPN-client OpenVPN-client |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-client | |

| OpenVPN | macOS | Azure VPN-client | |

| OpenVPN | Linux | Azure VPN-client |

VNet-naar-VNet-verbindingen (IPsec-/IKE VPN-tunnel)

Het verbinden van een virtueel netwerk met een ander virtueel netwerk (VNet-naar-VNet) is vergelijkbaar met het verbinden van een virtueel netwerk met een on-premises sitelocatie. Voor beide connectiviteitstypen wordt een VPN-gateway gebruikt om een beveiligde tunnel met IPsec/IKE te bieden. U kunt zelfs VNet-naar-VNet-communicatie met multi-site-verbindingsconfiguraties combineren. Zo kunt u netwerktopologieën maken waarin cross-premises connectiviteit is gecombineerd met connectiviteit tussen virtuele netwerken.

De virtuele netwerken waarmee u verbinding maakt, zijn:

- in dezelfde of verschillende regio's

- in dezelfde of verschillende abonnementen

- in dezelfde of verschillende implementatiemodellen

Implementatiemodellen en -methoden voor VNet-naar-VNet

| Implementatiemodel | Azure Portal | PowerShell | Azure-CLI |

|---|---|---|---|

| Resourcebeheer | Zelfstudie+ | Zelfstudie | Zelfstudie |

(+) Deze implementatiemethode is alleen beschikbaar voor VNets in hetzelfde abonnement.

In sommige gevallen wilt u peering van virtuele netwerken gebruiken in plaats van VNet-naar-VNet om uw virtuele netwerken te verbinden. Peering van virtuele netwerken maakt geen gebruik van een gateway voor een virtueel netwerk. Zie Peering voor virtuele netwerken voor meer informatie.

Site-naar-site- en ExpressRoute-verbindingen naast elkaar

ExpressRoute is een directe privéverbinding van uw WAN (niet via het openbare internet) naar Microsoft Services, waaronder Azure. Site-naar-site-VPN-verkeer wordt versleuteld via het openbare internet. Het configureren van site-naar-site-VPN- en ExpressRoute-verbindingen voor hetzelfde virtuele netwerk heeft verschillende voordelen.

U kunt een site-naar-site-VPN configureren als een beveiligd failoverpad voor ExpressRoute of site-naar-site-VPN's gebruiken om verbinding te maken met sites die geen deel uitmaken van uw netwerk, maar die zijn verbonden via ExpressRoute. Voor deze configuratie zijn twee virtuele netwerkgateways vereist voor hetzelfde virtuele netwerk, één met het gatewaytype Vpn en de andere met het gatewaytype ExpressRoute.

Implementatiemodellen en -methoden voor gelijktijdige S2S- en ExpressRoute-verbindingen

| Implementatiemodel | Azure Portal | PowerShell |

|---|---|---|

| Resourcebeheer | Zelfstudie | Zelfstudie |

Maximaal beschikbare verbindingen

Zie De maximaal beschikbare gatewayconnectiviteit ontwerpen voor cross-premises en VNet-naar-VNet-verbindingen voor het plannen en ontwerpen van maximaal beschikbare verbindingen, inclusief configuraties voor actief-actief-modus.

Volgende stappen

Zie de Veelgestelde vragen over VPN Gateway voor meer informatie.

Meer informatie over configuratie-instellingen voor VPN Gateway.

Informatie over enkele van de andere belangrijke netwerkmogelijkheden van Azure.