Microsoft Entra Domeinservices-verificatie inschakelen op Azure Files

Azure Files ondersteunt verificatie op basis van identiteiten voor Windows-bestandsshares via Server Message Block (SMB) met behulp van het Kerberos-verificatieprotocol via de volgende methoden:

- On-premises Active Directory-domein Services (AD DS)

- Microsoft Entra Domain Services.

- Microsoft Entra Kerberos voor hybride gebruikersidentiteiten

Dit artikel is gericht op het inschakelen van Microsoft Entra Domain Services (voorheen Azure Active Directory-domein Services) voor verificatie op basis van identiteiten met Azure-bestandsshares. In dit verificatiescenario zijn de referenties van Microsoft Entra en Microsoft Entra Domain Services hetzelfde en kunnen ze door elkaar worden gebruikt.

We raden u ten zeerste aan de sectie Hoe het werkt te bekijken om de juiste AD-bron voor uw opslagaccount te selecteren. De installatie is afhankelijk van de AD-bron die u kiest.

Als u niet bekend bent met Azure Files, raden we u aan onze planningshandleiding te lezen voordat u dit artikel leest.

Notitie

Azure Files ondersteunt Kerberos-verificatie met Microsoft Entra Domain Services met RC4-HMAC en AES-256-versleuteling. U wordt aangeraden AES-256 te gebruiken.

Azure Files ondersteunt verificatie voor Microsoft Entra Domain Services met volledige of gedeeltelijke (scoped) synchronisatie met Microsoft Entra ID. Voor omgevingen met een synchronisatiebereik moeten beheerders zich ervan bewust zijn dat Azure Files alleen azure RBAC-roltoewijzingen nakomt die worden verleend aan principals die worden gesynchroniseerd. Roltoewijzingen die worden verleend aan identiteiten die niet vanuit Microsoft Entra-id met Microsoft Entra Domain Services worden gesynchroniseerd, worden genegeerd door de Azure Files-service.

Van toepassing op

| Bestands sharetype | SMB | NFS |

|---|---|---|

| Standaardbestandsshares (GPv2), LRS/ZRS | ||

| Standaardbestandsshares (GPv2), GRS/GZRS | ||

| Premium bestandsshares (FileStorage), LRS/ZRS |

Vereisten

Voordat u Microsoft Entra Domain Services inschakelt via SMB voor Azure-bestandsshares, moet u ervoor zorgen dat u aan de volgende vereisten voldoet:

Selecteer of maak een Microsoft Entra-tenant.

U kunt een nieuwe of bestaande tenant gebruiken. De tenant en de bestandsshare waartoe u toegang wilt hebben, moeten zijn gekoppeld aan hetzelfde abonnement.

Als u een nieuwe Microsoft Entra-tenant wilt maken, kunt u een Microsoft Entra-tenant en een Microsoft Entra-abonnement toevoegen. Als u een bestaande Microsoft Entra-tenant hebt, maar een nieuwe tenant wilt maken voor gebruik met Azure-bestandsshares, raadpleegt u Een Microsoft Entra-tenant maken.

Schakel Microsoft Entra Domain Services in op de Microsoft Entra-tenant.

Als u verificatie met Microsoft Entra-referenties wilt ondersteunen, moet u Microsoft Entra Domain Services inschakelen voor uw Microsoft Entra-tenant. Als u niet de beheerder van de Microsoft Entra-tenant bent, neemt u contact op met de beheerder en volgt u de stapsgewijze instructies voor het inschakelen van Microsoft Entra Domain Services met behulp van Azure Portal.

Het duurt doorgaans ongeveer 15 minuten voordat de implementatie van Microsoft Entra Domain Services is voltooid. Controleer of in de status van Microsoft Entra Domain Services Wordt uitgevoerd, met wachtwoord-hashsynchronisatie ingeschakeld, wordt weergegeven voordat u verdergaat met de volgende stap.

Een azure-VM toevoegen aan een domein met Microsoft Entra Domain Services.

Als u toegang wilt krijgen tot een Azure-bestandsshare met behulp van Microsoft Entra-referenties van een virtuele machine, moet uw VM lid zijn van een domein aan Microsoft Entra Domain Services. Zie Een virtuele Windows Server-machine toevoegen aan een beheerd domein voor meer informatie over het toevoegen van een VM aan een domein. Microsoft Entra Domain Services-verificatie via SMB met Azure-bestandsshares wordt alleen ondersteund op Azure-VM's die worden uitgevoerd op OS-versies hoger dan Windows 7 of Windows Server 2008 R2.

Notitie

Vm's die geen lid zijn van een domein, hebben alleen toegang tot Azure-bestandsshares met behulp van Microsoft Entra Domain Services-verificatie als de VIRTUELE machine geen netwerkconnectiviteit heeft met de domeincontrollers voor Microsoft Entra Domain Services. Gewoonlijk is hiervoor site-naar-site- of punt-naar-site-VPN vereist.

Selecteer of maak een Azure-bestandsshare.

Selecteer een nieuwe of bestaande bestandsshare die is gekoppeld aan hetzelfde abonnement als uw Microsoft Entra-tenant. Zie Een bestandsshare maken in Azure Files voor meer informatie over het maken van een nieuwe bestandsshare. Voor optimale prestaties raden we u aan dat uw bestandsshare zich in dezelfde regio bevindt als de VIRTUELE machine van waaruit u van plan bent om toegang te krijgen tot de share.

Controleer de connectiviteit van Azure Files door Azure-bestandsshares te koppelen met behulp van uw opslagaccountsleutel.

Als u wilt controleren of uw VIRTUELE machine en bestandsshare juist zijn geconfigureerd, probeert u de bestandsshare te koppelen met behulp van de sleutel van uw opslagaccount. Zie Een Azure-bestandsshare koppelen en toegang krijgen tot de share in Windows voor meer informatie.

Regionale beschikbaarheid

Azure Files-verificatie met Microsoft Entra Domain Services is beschikbaar in alle regio's van Azure Public, Gov en China.

Overzicht van de werkstroom

In het volgende diagram ziet u de end-to-end-werkstroom voor het inschakelen van Microsoft Entra Domain Services-verificatie via SMB voor Azure Files.

Microsoft Entra Domain Services-verificatie inschakelen voor uw account

Als u Microsoft Entra Domain Services-verificatie via SMB wilt inschakelen voor Azure Files, kunt u een eigenschap instellen voor opslagaccounts met gebruikmaking van Azure Portal, Azure PowerShell of Azure CLI. Als u deze eigenschap inschakelt, wordt het opslagaccount impliciet toegevoegd aan het domein van de corresponderendeMicrosoft Entra Domain Services-implementatie. Microsoft Entra Domain Services-verificatie via SMB wordt vervolgens ingeschakeld voor alle nieuwe en bestaande bestandsshares in het opslagaccount.

Houd er rekening mee dat u Microsoft Entra Domain Services-verificatie via SMB alleen kunt inschakelen nadat u Microsoft Entra Domain Services hebt geïmplementeerd in uw Microsoft Entra-tenant. Zie de vereisten voor meer informatie.

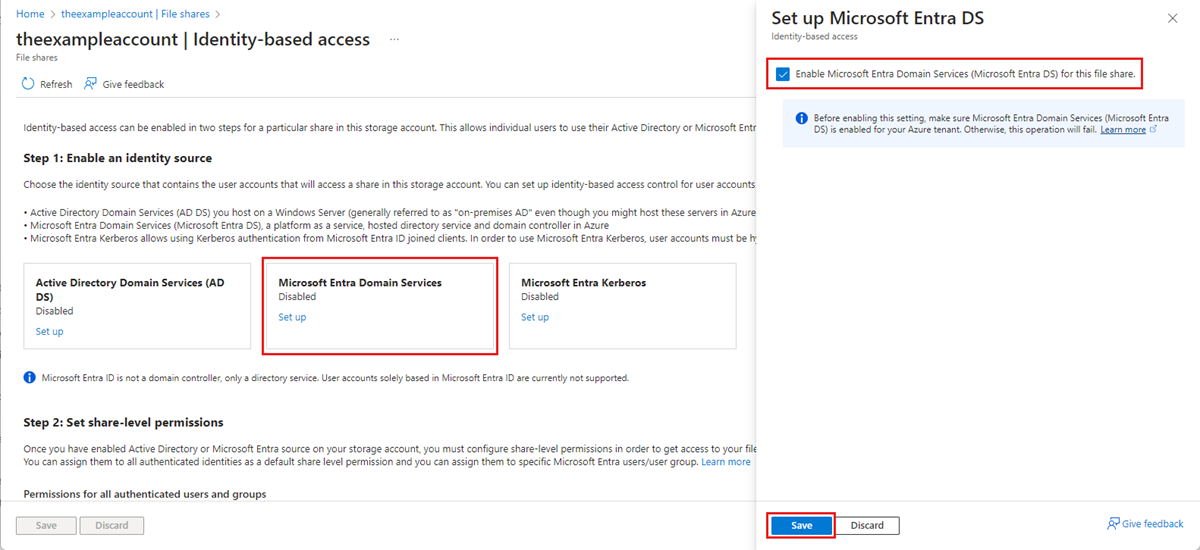

Voer de volgende stappen uit om Microsoft Entra Domain Services-verificatie via SMB in te schakelen via Azure Portal:

Ga in Azure Portal naar uw bestaande opslagaccount of maak een opslagaccount.

Selecteer Bestandsshares voor gegevensopslag>.

Selecteer in de sectie Instellingen voor bestandsshare de optie Op identiteit gebaseerde toegang: Niet geconfigureerd.

Selecteer Onder Microsoft Entra Domain Services de optie Instellen en schakel vervolgens de functie in door het selectievakje in te schakelen.

Selecteer Opslaan.

Aanbevolen: AES-256-versleuteling gebruiken

Standaard maakt Microsoft Entra Domain Services-verificatie gebruik van Kerberos RC4-versleuteling. U wordt aangeraden deze te configureren voor het gebruik van Kerberos AES-256-versleuteling door deze instructies te volgen.

Voor de actie moet een bewerking worden uitgevoerd op het Active Directory-domein dat wordt beheerd door Microsoft Entra Domain Services om een domeincontroller te bereiken om een wijziging van de eigenschap aan te vragen voor het domeinobject. De onderstaande cmdlets zijn Windows Server Active Directory PowerShell-cmdlets, niet Azure PowerShell-cmdlets. Daarom moeten deze PowerShell-opdrachten worden uitgevoerd vanaf een clientcomputer die lid is van het Domein van Microsoft Entra Domain Services.

Belangrijk

De Windows Server Active Directory PowerShell-cmdlets in deze sectie moeten worden uitgevoerd in Windows PowerShell 5.1 vanaf een clientcomputer die lid is van een domein dat is toegevoegd aan het domein Microsoft Entra Domain Services. PowerShell 7.x en Azure Cloud Shell werken niet in dit scenario.

Meld u aan bij de clientcomputer die lid is van het domein als microsoft Entra Domain Services-gebruiker met de vereiste machtigingen. U moet schrijftoegang hebben tot het msDS-SupportedEncryptionTypes kenmerk van het domeinobject. Normaal gesproken hebben leden van de groep AAD DC-beheerders de benodigde machtigingen. Open een normale (niet-verhoogde) PowerShell-sessie en voer de volgende opdrachten uit.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Belangrijk

Als u eerder RC4-versleuteling gebruikt en het opslagaccount bijwerkt om AES-256 te gebruiken, moet klist purge u deze uitvoeren op de client en vervolgens de bestandsshare opnieuw koppelen om nieuwe Kerberos-tickets op te halen met AES-256.

Volgende stap

- Als u gebruikers toegang wilt verlenen tot uw bestandsshare, volgt u de instructies in Machtigingen op shareniveau toewijzen.