Een VNet-naar-VNet-VPN-verbinding configureren - Azure Portal

Dit artikel helpt u bij het verbinden van uw virtuele netwerken met behulp van het verbindingstype VNet-naar-VNet in Azure Portal. Wanneer u de portal gebruikt om virtuele netwerken te verbinden met behulp van VNet-naar-VNet, kunnen de virtuele netwerken zich in verschillende regio's bevinden, maar moeten ze zich in hetzelfde abonnement bevinden. Als uw virtuele netwerken zich in verschillende abonnementen bevinden, gebruikt u in plaats daarvan de PowerShell-instructies . Dit artikel is niet van toepassing op peering van virtuele netwerken. Zie het artikel over peering van virtuele netwerken voor peering van virtuele netwerken.

Over VNet-naar-VNet-verbindingen

Het configureren van een VNet-naar-VNet-verbinding is een eenvoudige manier om virtuele netwerken te verbinden. Wanneer u een virtueel netwerk verbindt met een ander virtueel netwerk met een VNet-naar-VNet-verbindingstype, is dit vergelijkbaar met het maken van een site-naar-site-IPsec-verbinding met een on-premises locatie. Voor beide verbindingstypen wordt een VPN-gateway gebruikt om een beveiligde tunnel met IPsec/IKE te bieden en beide typen werken tijdens het communiceren op dezelfde manier. Het verschil zit hem in de configuratie van de lokale netwerkgateway.

Als u een VNet-naar-VNet-verbinding maakt, wordt de adresruimte voor de lokale netwerkgateway automatisch gemaakt en gevuld. De lokale netwerkgateway is echter niet zichtbaar in deze configuratie. Dat betekent dat u deze niet handmatig kunt configureren.

Wanneer u de adresruimte voor een VNet bijwerkt, wordt de route naar de bijgewerkte adresruimte automatisch ingesteld voor het andere VNet.

Het is doorgaans sneller en eenvoudiger om een VNet-naar-VNet-verbinding te maken dan een site-naar-site-verbinding.

Als u weet dat u meer adresruimten voor de lokale netwerkgateway wilt opgeven of later meer verbindingen wilt toevoegen en de lokale netwerkgateway moet aanpassen, maakt u in plaats daarvan de configuratie met behulp van de stappen voor site-naar-site-verbindingen .

De VNet-naar-VNet-verbinding bevat geen adresruimte voor punt-naar-site-clientgroepen. Als u transitieve routering nodig hebt voor punt-naar-site-clients, maakt u een site-naar-site-verbinding tussen de gateways van het virtuele netwerk of gebruikt u peering van virtuele netwerken.

Waarom een VNet-met-VNet-verbinding maken?

Mogelijk wilt u virtuele netwerken verbinden met behulp van een VNet-naar-VNet-verbinding om de volgende redenen:

Geografische redundantie en aanwezigheid tussen regio's

- U kunt uw eigen geo-replicatie of synchronisatie met beveiligde connectiviteit instellen zonder gebruik te maken van internetgerichte eindpunten.

- Met Azure Traffic Manager en Azure Load Balancer kunt u workloads met maximale beschikbaarheid instellen met behulp van geografische redundantie over meerdere Azure-regio's. U kunt bijvoorbeeld SQL Server AlwaysOn-beschikbaarheidsgroepen instellen voor meerdere Azure-regio's.

Regionale toepassingen met meerdere lagen met isolatie- of beheergrenzen

Binnen dezelfde regio kunt u vanwege isolatie- of beheervereisten toepassingen met meerdere lagen instellen met meerdere virtuele netwerken die met elkaar zijn verbonden. VNet-naar-VNet-communicatie kan worden gecombineerd met configuraties voor meerdere locaties. Met deze configuraties kunt u netwerktopologieën maken die cross-premises connectiviteit combineren met connectiviteit tussen virtuele netwerken, zoals wordt weergegeven in het volgende diagram:

VNet1 maken en configureren

Als u al beschikt over een VNet, controleert u of de instellingen compatibel zijn met het ontwerp van de VPN-gateway. Let met name op subnetten die mogelijk overlappen met andere netwerken. Als u overlappende subnetten hebt, werkt de verbinding mogelijk niet goed.

In deze sectie maakt u VNet1 met behulp van de volgende waarden. Als u uw eigen waarden gebruikt, moet u ervoor zorgen dat de adresruimten niet overlappen met een van de virtuele netwerken waarmee u verbinding wilt maken.

- Virtuele-netwerkinstellingen

- Naam: VNet1

- Adresruimte: 10.1.0.0/16

- Abonnement: selecteer het abonnement dat u wilt gebruiken.

- Resourcegroep: TestRG1

- Locatie: VS - oost

- Subnet

- Naam: FrontEnd

- Adresbereik: 10.1.0.0/24

Meld u aan bij het Azure-portaal.

Voer in Zoekbronnen, service en documenten (G+/) boven aan de portalpagina het virtuele netwerk in. Selecteer Virtueel netwerk in de zoekresultaten van Marketplace om de pagina Virtueel netwerk te openen.

Selecteer Maken op de pagina Virtueel netwerk om de pagina Virtueel netwerk maken te openen.

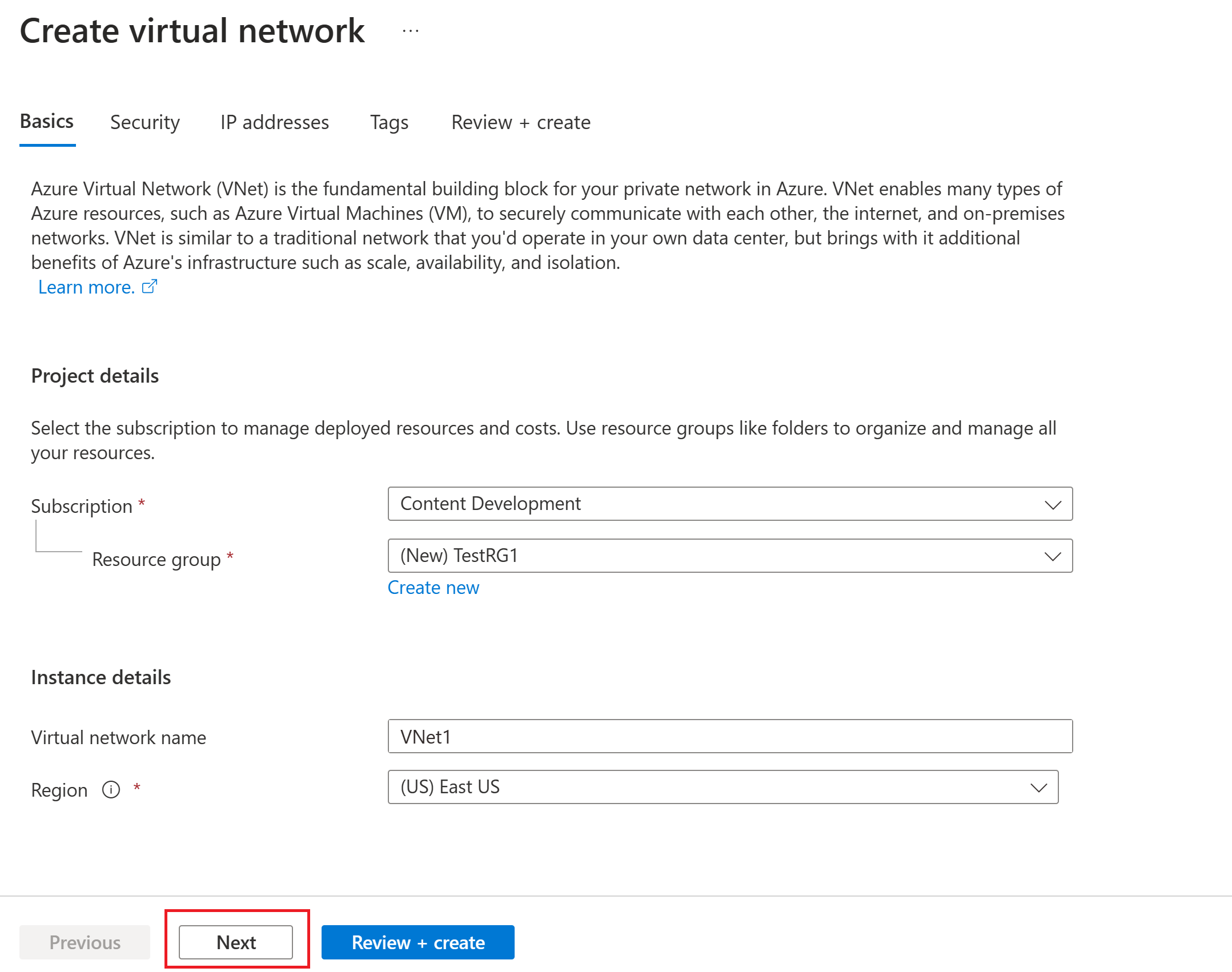

Configureer op het tabblad Basis de instellingen van het virtuele netwerk voor projectdetails en instantiedetails. U ziet een groen vinkje wanneer de waarden die u invoert, worden gevalideerd. U kunt de waarden in het voorbeeld aanpassen op basis van de instellingen die u nodig hebt.

- Abonnement: controleer of het weergegeven abonnement het juiste is. U kunt abonnementen wijzigen met behulp van de vervolgkeuzelijst.

- Resourcegroep: Selecteer een bestaande resourcegroep of selecteer Nieuwe maken om een nieuwe te maken. Zie Overzicht van Azure Resource Manager voor meer informatie over resourcegroepen.

- Naam: geef de naam op voor het virtuele netwerk.

- Regio: Selecteer de locatie voor uw virtuele netwerk. De locatie bepaalt waar de resources die u in dit virtuele netwerk implementeert, zich bevinden.

Selecteer Volgende of Beveiliging om naar het tabblad Beveiliging te gaan. Laat voor deze oefening de standaardwaarden voor alle services op deze pagina staan.

Selecteer IP-adressen om naar het tabblad IP-adressen te gaan. Configureer de instellingen op het tabblad IP-adressen .

IPv4-adresruimte: standaard wordt er automatisch een adresruimte gemaakt. U kunt de adresruimte selecteren en deze aanpassen om uw eigen waarden weer te geven. U kunt ook een andere adresruimte toevoegen en de standaardwaarde verwijderen die automatisch is gemaakt. U kunt bijvoorbeeld het beginadres opgeven als 10.1.0.0 en de adresruimtegrootte opgeven als /16. Selecteer Vervolgens Toevoegen om die adresruimte toe te voegen.

+ Subnet toevoegen: Als u de standaardadresruimte gebruikt, wordt automatisch een standaardsubnet gemaakt. Als u de adresruimte wijzigt, voegt u een nieuw subnet toe binnen die adresruimte. Selecteer + Subnet toevoegen om het venster Subnet toevoegen te openen. Configureer de volgende instellingen en selecteer vervolgens Toevoegen onder aan de pagina om de waarden toe te voegen.

- Subnetnaam: U kunt de standaardnaam gebruiken of de naam opgeven. Voorbeeld: FrontEnd.

- Subnetadresbereik: Het adresbereik voor dit subnet. Voorbeelden zijn 10.1.0.0 en /24.

Controleer de pagina IP-adressen en verwijder eventuele adresruimten of subnetten die u niet nodig hebt.

Selecteer Beoordelen en maken om de instellingen voor het virtuele netwerk te valideren.

Nadat de instellingen zijn gevalideerd, selecteert u Maken om het virtuele netwerk te maken.

Het gatewaysubnet maken

Voor de virtuele netwerkgateway is een specifiek subnet met de naam GatewaySubnet vereist. Het gatewaysubnet maakt deel uit van het IP-adresbereik voor uw virtuele netwerk en bevat de IP-adressen die door de resources en services van de virtuele netwerkgateway worden gebruikt.

Wanneer u het gatewaysubnet maakt, geeft u op hoeveel IP-adressen het subnet bevat. Hoeveel IP-adressen er nodig zijn, is afhankelijk van de configuratie van de VPN-gateway die u wilt maken. Sommige configuraties vereisen meer IP-adressen dan andere. U kunt het beste /27 of groter (/26, /25, enzovoort) opgeven voor uw gatewaysubnet.

- Selecteer op de pagina voor uw virtuele netwerk in het linkerdeelvenster Subnetten om de pagina Subnetten te openen.

- Selecteer boven aan de pagina het subnet + Gateway om het deelvenster Subnet toevoegen te openen.

- De naam wordt automatisch ingevoerd als GatewaySubnet. Pas indien nodig de waarde van het IP-adresbereik aan. Een voorbeeld is 10.1.255.0/27.

- Pas de andere waarden op de pagina niet aan. Selecteer Opslaan onder aan de pagina om het subnet op te slaan.

Belangrijk

Netwerkbeveiligingsgroepen (NSG's) in het gatewaysubnet worden niet ondersteund. Als u een netwerkbeveiligingsgroep koppelt aan dit subnet, werkt uw virtuele netwerkgateway (VPN en ExpressRoute-gateways) mogelijk niet meer zoals verwacht. Raadpleeg voor meer informatie over netwerkbeveiligingsgroepen Wat is een netwerkbeveiligingsgroep?

De VNet1 VPN-gateway maken

In deze stap maakt u de gateway van het virtuele netwerk voor uw virtuele netwerk. Het maken van een gateway duurt vaak 45 minuten of langer, afhankelijk van de geselecteerde gateway-SKU. Zie Prijzen voor gateway-SKU's.

Maak een virtuele netwerkgateway (VPN-gateway) met behulp van de volgende waarden:

- Naam: VNet1GW

- Gatewaytype: VPN

- SKU: VpnGw2AZ

- Generatie: Generatie 2

- Virtueel netwerk: VNet1

- Adresbereik van gatewaysubnet: 10.1.255.0/27

- Openbaar IP-adres: nieuwe maken

- Naam van openbaar IP-adres: VNet1GWpip1

- Openbare IP-adres-SKU: Standaard

- Toewijzing: Statisch

- Tweede openbare IP-adresnaam: VNet1GWpip2

- Actief-actiefmodus inschakelen: Ingeschakeld

Voer in Zoekbronnen, -services en -documenten (G+/) de gateway van het virtuele netwerk in. Zoek virtuele netwerkgateway in de zoekresultaten van Marketplace en selecteer deze om de pagina Gateway van het virtuele netwerk maken te openen.

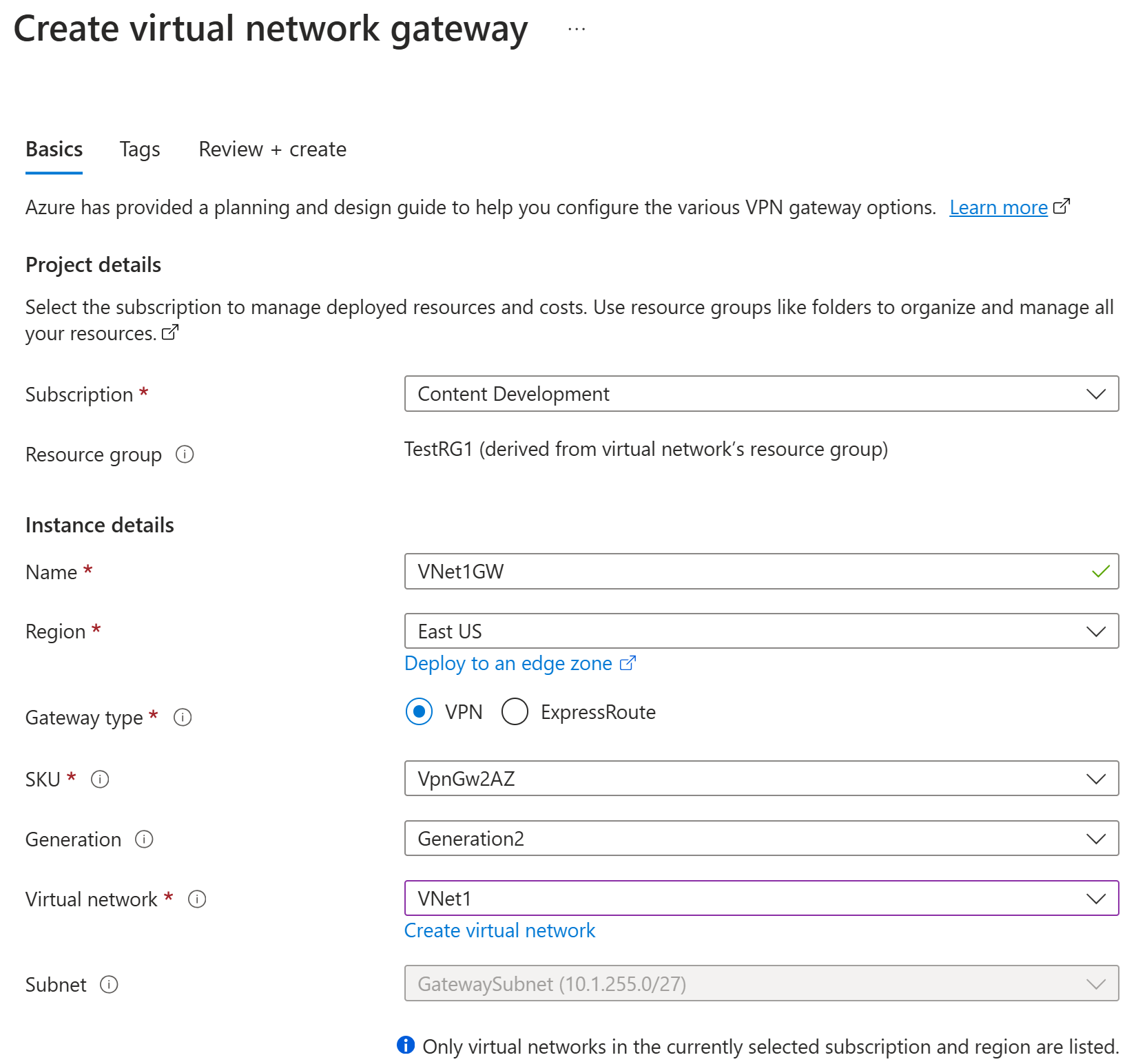

Vul op het tabblad Basisinformatie de waarden in voor projectdetails en instantiedetails.

Abonnement: Selecteer het abonnement dat u wilt gebruiken in de vervolgkeuzelijst.

Resourcegroep: Deze waarde wordt automatisch ingevuld wanneer u uw virtuele netwerk op deze pagina selecteert.

Naam: Dit is de naam van het gatewayobject dat u maakt. Dit verschilt van het gatewaysubnet waarnaar gatewaybronnen worden geïmplementeerd.

Regio: Selecteer de regio waarin u deze resource wilt maken. De regio voor de gateway moet hetzelfde zijn als die voor het virtuele netwerk.

Gatewaytype: selecteer VPN. VPN-gateways maken gebruik van een gateway van het virtuele netwerk van het type VPN.

SKU: Selecteer in de vervolgkeuzelijst een gateway-SKU die ondersteuning biedt voor de functies die u wilt gebruiken.

- U wordt aangeraden een SKU te selecteren die indien mogelijk eindigt op AZ. AZ-SKU's ondersteunen beschikbaarheidszones.

- De Basic-SKU is niet beschikbaar in de portal. Als u een Basic SKU-gateway wilt configureren, moet u PowerShell of CLI gebruiken.

Generatie: Selecteer Generation2 in de vervolgkeuzelijst.

Virtueel netwerk: Selecteer in de vervolgkeuzelijst het virtuele netwerk waaraan u deze gateway wilt toevoegen. Als u het virtuele netwerk dat u wilt gebruiken niet ziet, controleert u of u het juiste abonnement en de juiste regio hebt geselecteerd in de vorige instellingen.

Gatewaysubnetadresbereik of subnet: het gatewaysubnet is vereist om een VPN-gateway te maken.

Dit veld kan momenteel verschillende instellingenopties weergeven, afhankelijk van de adresruimte van het virtuele netwerk en of u al een subnet met de naam GatewaySubnet voor uw virtuele netwerk hebt gemaakt.

Als u geen gatewaysubnet hebt en u geen optie ziet om er een te maken op deze pagina, gaat u terug naar uw virtuele netwerk en maakt u het gatewaysubnet. Ga vervolgens terug naar deze pagina en configureer de VPN-gateway.

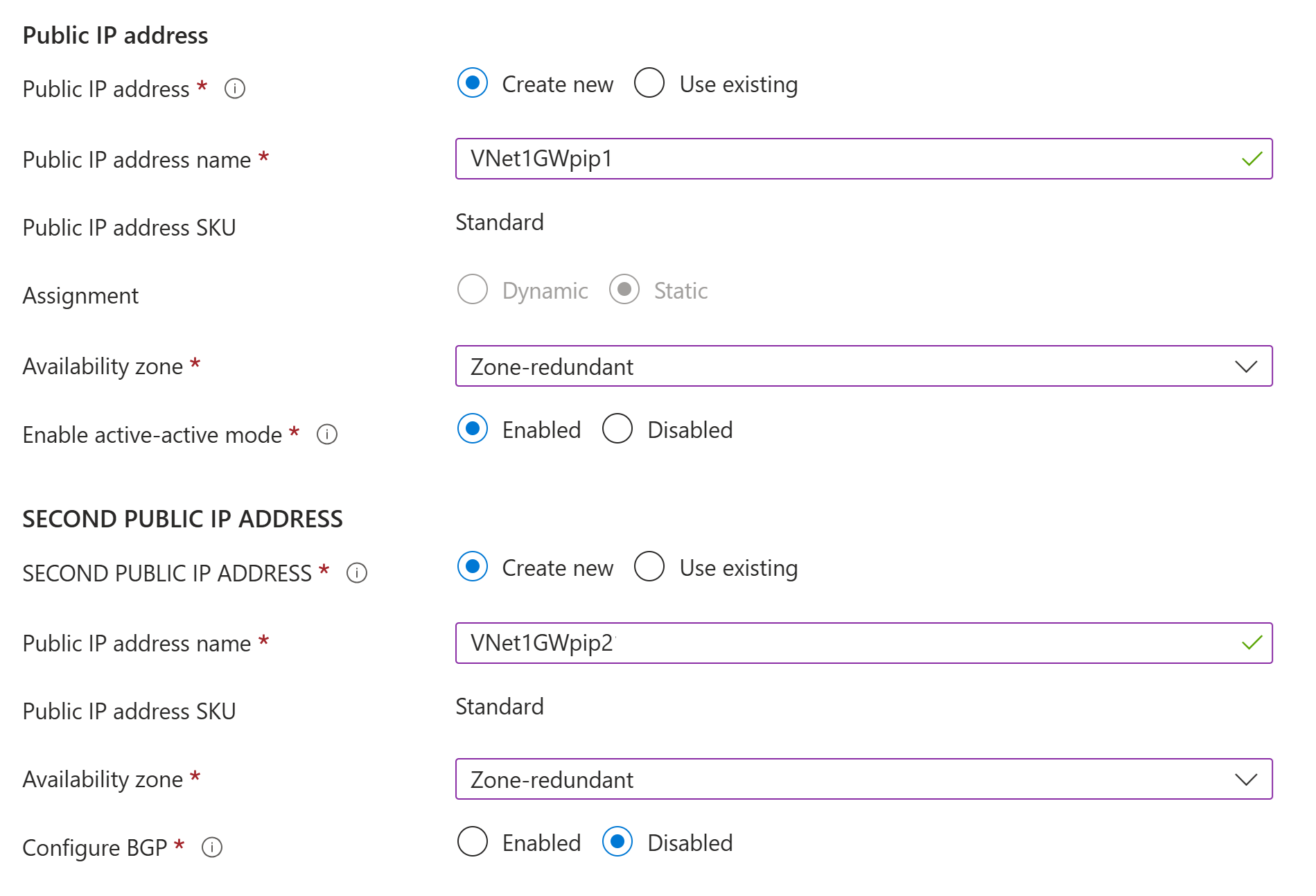

Geef de waarden op voor het openbare IP-adres. Met deze instellingen geeft u de openbare IP-adresobjecten op die worden gekoppeld aan de VPN-gateway. Er wordt een openbaar IP-adres toegewezen aan elk openbaar IP-adresobject wanneer de VPN-gateway wordt gemaakt. De enige keer dat het toegewezen openbare IP-adres wordt gewijzigd, is wanneer de gateway wordt verwijderd en opnieuw wordt gemaakt. IP-adressen veranderen niet bij het wijzigen van de grootte, het opnieuw instellen of andere interne onderhoud/upgrades van uw VPN-gateway.

Type openbaar IP-adres: Als deze optie wordt weergegeven, selecteert u Standard.

Openbaar IP-adres: Laat Nieuwe maken geselecteerd.

Naam van openbaar IP-adres: Voer in het tekstvak een naam in voor uw exemplaar van het openbare IP-adres.

Openbare IP-adres-SKU: Instelling wordt automatisch geselecteerd voor standard-SKU.

Toewijzing: De toewijzing wordt doorgaans automatisch geselecteerd en moet statisch zijn.

Beschikbaarheidszone: deze instelling is beschikbaar voor AZ-gateway-SKU's in regio's die beschikbaarheidszones ondersteunen. Selecteer Zone-redundant, tenzij u weet dat u een zone wilt opgeven.

Actief-actiefmodus inschakelen: u wordt aangeraden Ingeschakeld te selecteren om te profiteren van de voordelen van een gateway in de actief-actieve modus. Als u van plan bent om deze gateway te gebruiken voor een site-naar-site-verbinding, moet u rekening houden met het volgende:

- Controleer het actief-actieve ontwerp dat u wilt gebruiken. Verbindingen met uw on-premises VPN-apparaat moeten specifiek worden geconfigureerd om te kunnen profiteren van de actief-actiefmodus.

- Sommige VPN-apparaten bieden geen ondersteuning voor de modus Actief-actief. Als u het niet zeker weet, neem dan contact op met de leverancier van uw VPN-apparaat. Als u een VPN-apparaat gebruikt dat de modus Actief-actief niet ondersteunt, kunt u Uitgeschakeld selecteren voor deze instelling.

Tweede openbaar IP-adres: Selecteer Nieuw maken. Dit is alleen beschikbaar als u Ingeschakeld hebt geselecteerd voor de instelling Actief-actief-modus inschakelen.

Naam van openbaar IP-adres: Voer in het tekstvak een naam in voor uw exemplaar van het openbare IP-adres.

Openbare IP-adres-SKU: Instelling wordt automatisch geselecteerd voor standard-SKU.

Beschikbaarheidszone: Selecteer Zone-redundant, tenzij u weet dat u een zone wilt opgeven.

BGP configureren: Selecteer Uitgeschakeld, tenzij deze instelling specifiek is vereist voor uw configuratie. Als u deze instelling wel nodig hebt, is de standaard-ASN 65515, hoewel deze waarde kan worden gewijzigd.

Key Vault-toegang inschakelen: Selecteer Uitgeschakeld, tenzij deze instelling specifiek is vereist voor uw configuratie.

Selecteer Beoordelen en maken om de validatie uit te voeren.

Nadat de validatie is geslaagd, selecteert u Maken om de VPN-gateway te implementeren.

Het kan 45 minuten of langer duren voordat een gateway volledig is gemaakt en geïmplementeerd. U kunt de implementatiestatus zien op de pagina Overzicht voor uw gateway. Nadat de gateway is aangemaakt, kunt u het IP-adres dat eraan is toegewezen bekijken door naar het virtuele netwerk in de portal te kijken. De gateway wordt weergegeven als verbonden apparaat.

Belangrijk

Netwerkbeveiligingsgroepen (NSG's) in het gatewaysubnet worden niet ondersteund. Als u een netwerkbeveiligingsgroep koppelt aan dit subnet, werkt uw virtuele netwerkgateway (VPN en ExpressRoute-gateways) mogelijk niet meer zoals verwacht. Raadpleeg voor meer informatie over netwerkbeveiligingsgroepen Wat is een netwerkbeveiligingsgroep?

VNet4 maken en configureren

Nadat u VNet1 hebt geconfigureerd, maakt u VNet4 en de VNet4-gateway door de vorige stappen te herhalen en de waarden te vervangen door VNet4-waarden. U hoeft niet te wachten totdat de gateway van het virtuele netwerk voor VNet1 is gemaakt voordat u VNet4 configureert. Als u uw eigen waarden gebruikt, moet u ervoor zorgen dat de adresruimten niet overlappen met een van de virtuele netwerken waarmee u verbinding wilt maken.

U kunt de volgende voorbeeldenwaarden gebruiken om VNet4 en de VNet4-gateway te configureren.

- Virtuele-netwerkinstellingen

- Naam: VNet4

- Adresruimte: 10.41.0.0/16

- Abonnement: selecteer het abonnement dat u wilt gebruiken.

- Resourcegroep: TestRG4

- Locatie: VS - west 2

- Subnet

- Naam: FrontEnd

- Adresbereik: 10.41.0.0/24

Voeg het gatewaysubnet toe:

- Naam: GatewaySubnet

- Adresbereik van gatewaysubnet: 10.41.255.0/27

De VNet4 VPN-gateway configureren

U kunt de volgende voorbeeldenwaarden gebruiken om de VNet4 VPN-gateway te configureren.

- Instellingen voor virtuele-netwerkgateway

- Naam: VNet4GW

- Resourcegroep: VS - west 2

- Generatie: Generatie 2

- Gatewaytype: selecteer VPN.

- VPN-type: selecteer routegebaserd.

- SKU: VpnGw2AZ

- Generatie: Generation2

- Virtueel netwerk: VNet4

- Naam van openbaar IP-adres: VNet4GWpip1

- Openbare IP-adres-SKU: Standaard

- Toewijzing: Statisch

- Tweede openbare IP-adresnaam: VNet4GWpip2

- Actief-actiefmodus inschakelen: Ingeschakeld

Uw verbindingen configureren

Wanneer de VPN-gateways voor zowel VNet1 als VNet4 zijn voltooid, kunt u uw virtuele netwerkgatewayverbindingen maken.

Virtuele netwerken in hetzelfde abonnement kunnen worden verbonden via de portal, zelfs als ze zich in verschillende resourcegroepen bevinden. Als uw virtuele netwerken zich echter in verschillende abonnementen bevinden, moet u PowerShell gebruiken om de verbindingen te maken.

U kunt een tweerichtingsverbinding of één richtingsverbinding maken. Voor deze oefening geven we een bidirectionele verbinding op. De tweerichtingsverbindingswaarde maakt twee afzonderlijke verbindingen, zodat verkeer in beide richtingen kan stromen.

Ga in de portal naar VNet1GW.

Selecteer op de pagina gateway van het virtuele netwerk in het linkerdeelvenster Verbindingen om de pagina Verbindingen te openen. Selecteer vervolgens + Toevoegen om de pagina Verbinding maken te openen.

Vul op de pagina Verbinding maken de verbindingswaarden in.

- Verbindingstype: Selecteer VNet-naar-VNet in de vervolgkeuzelijst.

- Bidirectionele connectiviteit tot stand brengen: selecteer deze waarde als u de verkeersstroom in beide richtingen wilt instellen. Als u deze instelling niet selecteert en u later een verbinding wilt toevoegen in omgekeerde richting, moet u een nieuwe verbinding maken die afkomstig is van de andere virtuele netwerkgateway.

- Voornaam van verbinding: VNet1-naar-VNet4

- Tweede verbindingsnaam: VNet4-naar-VNet1

- Regio: VS - oost (de regio voor VNet1GW)

Klik op Volgende: Instellingen > onder aan de pagina om naar de pagina Instellingen te gaan.

Geef op de pagina Instellingen de volgende waarden op:

- Eerste virtuele netwerkgateway: selecteer VNet1GW in de vervolgkeuzelijst.

- Tweede virtuele netwerkgateway: selecteer VNet4GW in de vervolgkeuzelijst.

- Gedeelde sleutel (PSK): Voer in dit veld een gedeelde sleutel in voor uw verbinding. U kunt deze sleutel ook zelf maken of genereren. In een verbinding tussen sites is de sleutel gelijk aan de sleutel voor het on-premises apparaat en uw virtuele netwerkgatewayverbinding. Het concept is hier vergelijkbaar, maar in plaats van een verbinding te maken met een VPN-apparaat, maakt u verbinding met een andere virtuele netwerkgateway. Het belangrijkste bij het opgeven van een gedeelde sleutel is dat deze exact hetzelfde is voor beide zijden van de verbinding.

- IKE-protocol: IKEv2

Voor deze oefening kunt u de rest van de instellingen laten staan als standaardwaarden.

Selecteer Beoordelen en maken en vervolgens Maken om uw verbindingen te valideren en te maken.

Uw verbindingen controleren

Zoek de virtuele netwerkgateway in Azure Portal. Bijvoorbeeld VNet1GW.

Selecteer Verbindingen op de pagina Virtuele netwerkgateway om de pagina Verbindingen weer te geven voor de virtuele netwerkgateway. Nadat de verbinding tot stand is gebracht, worden de statuswaarden gewijzigd in Verbonden.

Selecteer onder de kolom Naam een van de verbindingen om meer informatie weer te geven. Wanneer de gegevensstromen op gang komen, ziet u waarden voor Inkomende gegevens en Uitgaande gegevens.

Meer verbindingen toevoegen

U kunt een andere VNet-naar-VNet-verbinding maken of een IPsec-site-naar-site-verbinding maken met een on-premises locatie.

Voordat u meer verbindingen maakt, controleert u of de adresruimte voor uw virtuele netwerk niet overlapt met een van de adresruimten waarmee u verbinding wilt maken.

Wanneer u een nieuwe verbinding configureert, moet u het verbindingstype aanpassen aan het type verbinding dat u wilt maken. Als u een site-naar-site-verbinding toevoegt, moet u een lokale netwerkgateway maken voordat u de verbinding kunt maken.

Wanneer u een verbinding configureert die gebruikmaakt van een gedeelde sleutel, moet u ervoor zorgen dat de gedeelde sleutel precies hetzelfde is voor beide zijden van de verbinding.

Volg deze stappen om meer verbindingen te maken:

- Ga in Azure Portal naar de VPN-gateway van waaruit u de verbinding wilt maken.

- Selecteer Verbindingen in het linkerdeelvenster. Bekijk de bestaande verbindingen.

- Maak de nieuwe verbinding.

Veelgestelde vragen over VNet-naar-VNet

Zie de veelgestelde vragen over VPN Gateway voor veelgestelde vragen over VNet-naar-VNet.

Volgende stappen

Zie Netwerkbeveiliging voor informatie over het beperken van netwerkverkeer tot resources in een virtueel netwerk.

Zie Routering van verkeer in virtuele netwerken voor informatie over hoe Azure verkeer routeert tussen Azure-resources, on-premises resources en resources op internet.