Veelgestelde vragen VPN Gateway

In dit artikel vindt u antwoorden op veelgestelde vragen over cross-premises verbindingen van Azure VPN Gateway, hybride configuratieverbindingen en VNet-gateways (virtual network). Het bevat uitgebreide informatie over punt-naar-site -configuratie-instellingen (P2S), site-naar-site (S2S) en VNet-naar-VNet-configuratie-instellingen, waaronder de IPsec- (Internet Protocol Security) en IKE-protocollen (Internet Key Exchange).

Verbinding maken met virtuele netwerken

Kan ik virtuele netwerken in verschillende Azure-regio's verbinden?

Ja. Er is geen regiobeperking. Eén virtueel netwerk kan verbinding maken met een ander virtueel netwerk in dezelfde Azure-regio of in een andere regio.

Kan ik virtuele netwerken uit verschillende abonnementen verbinden?

Ja.

Kan ik privé-DNS-servers opgeven in mijn VNet bij het configureren van een VPN-gateway?

Als u een DNS-server (Domain Name System) opgeeft wanneer u uw virtuele netwerk maakt, gebruikt de VPN-gateway (Virtual Private Network) deze DNS-servers. Controleer of de opgegeven DNS-servers de domeinnamen kunnen omzetten die nodig zijn voor Azure.

Kan ik vanuit één virtueel netwerk verbinding maken met meerdere sites?

U kunt verbinding maken met meerdere sites met behulp van Windows PowerShell en de REST-API's van Azure. Zie de sectie Veelgestelde vragen over multi-site- en VNet-naar-VNet-connectiviteit .

Zijn er extra kosten verbonden aan het instellen van een VPN-gateway als actief-actief?

Nee Er worden echter kosten in rekening gebracht voor eventuele extra openbare IP-adressen. Zie prijzen voor IP-adressen.

Wat zijn de opties voor cross-premises-verbinding?

Azure VPN Gateway ondersteunt de volgende cross-premises gatewayverbindingen:

- Site-naar-site: VPN-verbinding via IPsec (IKEv1 en IKEv2). Voor dit type verbinding is een VPN-apparaat of Windows Server-routering en externe toegang vereist. Zie Een site-naar-site-VPN-verbinding maken in Azure Portal voor meer informatie.

- Punt-naar-site: VPN-verbinding via Secure Socket Tunneling Protocol (SSTP) of IKEv2. Voor deze verbinding is geen VPN-apparaat vereist. Zie Serverinstellingen configureren voor punt-naar-site-VPN Gateway-certificaatverificatie voor meer informatie.

- VNet-naar-VNet: dit type verbinding is hetzelfde als een site-naar-site-configuratie. VNet-naar-VNet is een VPN-verbinding via IPsec (IKEv1 en IKEv2). Hiervoor is geen VPN-apparaat vereist. Zie Een VNet-naar-VNet-VPN-gatewayverbinding configureren voor meer informatie.

- Azure ExpressRoute: ExpressRoute is een privéverbinding met Azure vanuit uw WAN (Wide Area Network), geen VPN-verbinding via het openbare internet. Zie het technische overzicht van ExpressRoute en de veelgestelde vragen over ExpressRoute voor meer informatie.

Zie Wat is Azure VPN Gateway?voor meer informatie over VPN-gatewayverbindingen.

Wat is het verschil tussen site-naar-site- en punt-naar-site-verbindingen?

Site-naar-site-configuraties (IPsec/IKE VPN-tunnel) bevinden zich tussen uw on-premises locatie en Azure. U kunt vanaf een van uw computers die zich op uw locatie bevinden verbinding maken met elke virtuele machine (VM) of rolinstantie in uw virtuele netwerk, afhankelijk van hoe u routering en machtigingen wilt configureren. Het is een uitstekende optie voor een altijd beschikbare cross-premises verbinding en is zeer geschikt voor hybride configuraties.

Dit type verbinding is afhankelijk van een IPsec VPN-apparaat (hardwareapparaat of voorlopig apparaat). Het apparaat moet worden geïmplementeerd aan de rand van uw netwerk. Als u dit type verbinding wilt maken, moet u een extern gericht IPv4-adres hebben.

Met punt-naar-site-configuraties (VPN via SSTP) kunt u vanaf één computer vanaf elke locatie verbinding maken met alles wat zich in uw virtuele netwerk bevindt. Deze maakt gebruik van de ingebouwde Windows VPN-client.

Als onderdeel van de punt-naar-site-configuratie installeert u een certificaat en een configuratiepakket voor de VPN-client. Het pakket bevat de instellingen waarmee uw computer verbinding kan maken met een virtuele machine of rolinstantie in het virtuele netwerk.

Deze configuratie is handig als u verbinding wilt maken met een virtueel netwerk, maar zich niet on-premises bevindt. Het is ook een goede optie wanneer u geen toegang hebt tot VPN-hardware of een extern gericht IPv4-adres, die beide vereist zijn voor een site-naar-site-verbinding.

U kunt uw virtuele netwerk zo configureren dat zowel site-naar-site als punt-naar-site gelijktijdig worden gebruikt, zolang u uw site-naar-site-verbinding maakt met behulp van een op route gebaseerd VPN-type voor uw gateway. Op route gebaseerde VPN-typen worden dynamische gateways genoemd in het klassieke implementatiemodel.

Onderbreekt een onjuiste configuratie van aangepaste DNS de normale werking van een VPN-gateway?

Voor een normale werking moet de VPN-gateway een beveiligde verbinding tot stand brengen met het Azure-besturingsvlak, mogelijk gemaakt via openbare IP-adressen. Deze verbinding is afhankelijk van het omzetten van communicatie-eindpunten via openbare URL's. Azure VNets gebruiken standaard de ingebouwde Azure DNS-service (168.63.129.16) om deze openbare URL's om te zetten. Dit standaardgedrag zorgt voor naadloze communicatie tussen de VPN-gateway en het Azure-besturingsvlak.

Wanneer u een aangepaste DNS in een VNet implementeert, is het van cruciaal belang om een DNS-doorstuurserver te configureren die verwijst naar Azure DNS (168.63.129.16). Deze configuratie helpt ononderbroken communicatie te onderhouden tussen de VPN-gateway en het besturingsvlak. Het instellen van een DNS-doorstuurserver naar Azure DNS kan voorkomen dat Microsoft bewerkingen en onderhoud uitvoert op de VPN-gateway, wat een beveiligingsrisico vormt.

Overweeg een van de volgende DNS-configuraties in het VNet om de juiste functionaliteit en de juiste status voor uw VPN-gateway te garanderen:

- Ga terug naar azure DNS door de aangepaste DNS te verwijderen in de VNet-instellingen (aanbevolen configuratie).

- Voeg uw aangepaste DNS-configuratie toe aan een DNS-doorstuurserver die verwijst naar Azure DNS (168.63.129.16). Afhankelijk van de specifieke regels en aard van uw aangepaste DNS, kan dit probleem mogelijk niet worden opgelost zoals verwacht.

Kunnen twee VPN-clients die zijn verbonden in punt-naar-site met dezelfde VPN-gateway communiceren?

Nee VPN-clients die zijn verbonden in punt-naar-site met dezelfde VPN-gateway, kunnen niet met elkaar communiceren.

Wanneer twee VPN-clients zijn verbonden met dezelfde punt-naar-site-VPN-gateway, kan de gateway automatisch verkeer tussen deze clients routeren door het IP-adres te bepalen dat aan elke client is toegewezen vanuit de adresgroep. Als de VPN-clients echter zijn verbonden met verschillende VPN-gateways, is routering tussen de VPN-clients niet mogelijk omdat elke VPN-gateway niet weet welk IP-adres de andere gateway aan de client heeft toegewezen.

Kan een mogelijk beveiligingsprobleem dat 'tunnel vision' wordt genoemd, van invloed zijn op punt-naar-site-VPN-verbindingen?

Microsoft is op de hoogte van rapporten over een netwerktechniek die VPN-inkapseling overzeilt. Dit is een branchebreed probleem. Dit is van invloed op elk besturingssysteem dat een DHCP-client (Dynamic Host Configuration Protocol) implementeert volgens de RFC-specificatie en ondersteuning heeft voor DHCP-optie 121-routes, waaronder Windows.

Zoals in de onderzoeksopmerkingen wordt vermeld, omvat het uitvoeren van de VPN in een VIRTUELE machine die een lease verkrijgt van een gevirtualiseerde DHCP-server om te voorkomen dat de DHCP-server van het lokale netwerk routes helemaal installeert. Meer informatie over dit beveiligingsprobleem vindt u in de NIST National Vulnerability Database.

Privacy

Slaat de VPN-service klantgegevens op of verwerkt deze?

Nee

Virtuele netwerkgateways

Is een VPN-gateway een virtuele netwerkgateway?

Een VPN Gateway is een type virtuele netwerkgateway. Een VPN-gateway verzendt via een openbare verbinding versleuteld verkeer tussen uw virtuele netwerk en uw on-premises locatie. U kunt ook een VPN-gateway gebruiken om verkeer te verzenden tussen virtuele netwerken. Wanneer u een VPN-gateway maakt, gebruikt u de -GatewayType waarde Vpn. Zie Informatie over VPN-gatewayconfiguratie-instellingen voor meer informatie.

Waarom kan ik geen VPN-typen op basis van beleid en route opgeven?

Vanaf 1 oktober 2023 kunt u geen op beleid gebaseerde VPN-gateway maken via Azure Portal. Alle nieuwe VPN Gateways worden automatisch gemaakt als op route gebaseerd. Als u al een op beleid gebaseerde gateway hebt, hoeft u uw gateway niet te upgraden naar op route gebaseerd. U kunt Azure PowerShell of de Azure CLI gebruiken om de op beleid gebaseerde gateways te maken.

Voorheen bieden de oudere gatewayproductlagen (SKU's) geen ondersteuning voor IKEv1 voor op route gebaseerde gateways. De meeste huidige gateway-SKU's ondersteunen nu zowel IKEv1 als IKEv2.

| VPN-type gateway | Gateway-SKU | ONDERSTEUNDE IKE-versies |

|---|---|---|

| Gateway op basis van beleid | Basis | IKEv1 |

| Gateway op basis van route | Basis | IKEv2 |

| Gateway op basis van route | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 en IKEv2 |

| Gateway op basis van route | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 en IKEv2 |

Kan ik mijn op beleid gebaseerde VPN-gateway bijwerken naar op route gebaseerd?

Nee Een gatewaytype kan niet worden gewijzigd van op beleid gebaseerd op route of van op route gebaseerd op beleid. Als u een gatewaytype wilt wijzigen, moet u de gateway verwijderen en opnieuw maken door de volgende stappen uit te voeren. Dit proces duurt ongeveer 60 minuten. Wanneer u de nieuwe gateway maakt, kunt u het IP-adres van de oorspronkelijke gateway niet behouden.

Verwijder alle verbindingen die zijn gekoppeld aan de gateway.

Verwijder de gateway met behulp van een van de volgende artikelen:

Maak een nieuwe gateway met behulp van het gewenste gatewaytype en voltooi vervolgens de VPN-installatie. Zie de zelfstudie site-naar-site voor stappen.

Kan ik mijn eigen op beleid gebaseerde verkeersselectors opgeven?

Ja, u kunt verkeerskiezers definiëren met behulp van het trafficSelectorPolicies kenmerk voor een verbinding via de opdracht New-AzIpsecTrafficSelectorPolicy Azure PowerShell. Zorg ervoor dat de opgegeven verkeerskiezer van kracht wordt door beleid gebaseerde verkeersselectors in te schakelen.

De aangepast geconfigureerde verkeersselectors worden alleen voorgesteld wanneer een VPN-gateway de verbinding initieert. Een VPN-gateway accepteert alle verkeerkiezers die worden voorgesteld door een externe gateway (on-premises VPN-apparaat). Dit gedrag is consistent in alle verbindingsmodi (Default, InitiatorOnlyen ResponderOnly).

Heb ik een gatewaysubnet nodig?

Ja. Het gatewaysubnet bevat de IP-adressen waarvan de virtuele-netwerkgatewayservices gebruik van maken. U moet een gatewaysubnet voor uw virtuele netwerk maken om een virtuele netwerkgateway te configureren.

Alle gatewaysubnetten moeten een naam GatewaySubnet hebben om goed te kunnen werken. Geef het gatewaysubnet geen andere naam. Implementeer ook geen VM's of iets anders in het gatewaysubnet.

Wanneer u het gatewaysubnet maakt, geeft u op hoeveel IP-adressen het subnet bevat. De IP-adressen in het gatewaysubnet worden toegewezen aan de gatewayservice.

Bij sommige configuraties moeten er meer IP-adressen worden toegewezen aan de gatewayservices dan bij andere. Zorg ervoor dat uw gatewaysubnet voldoende IP-adressen bevat om toekomstige groei en mogelijke nieuwe verbindingsconfiguraties mogelijk te maken.

Hoewel u een gatewaysubnet zo klein als /29 kunt maken, wordt u aangeraden een gatewaysubnet van /27 of groter te maken (/27, /26, /25, enzovoort). Controleer of uw bestaande gatewaysubnet voldoet aan de vereisten voor de configuratie die u wilt maken.

Kan ik virtuele machines of rolinstanties implementeren in mijn gatewaysubnet?

Nee

Kan ik het IP-adres van de VPN-gateway verkrijgen voordat ik de gateway maak?

Openbare IP-resources van Azure Standard SKU moeten een statische toewijzingsmethode gebruiken. U hebt het openbare IP-adres voor uw VPN-gateway zodra u de openbare IP-resource van de Standard-SKU maakt die u hiervoor wilt gebruiken.

Kan ik een statisch openbaar IP-adres aanvragen voor mijn VPN-gateway?

Openbare IP-adresbronnen van standaard-SKU gebruiken een statische toewijzingsmethode. In de toekomst moet u een openbaar IP-adres van de Standard-SKU gebruiken wanneer u een nieuwe VPN-gateway maakt. Deze vereiste is van toepassing op alle gateway-SKU's, met uitzondering van de Basic-SKU. De Basic-SKU ondersteunt momenteel alleen openbare IP-adressen van de Basic-SKU. We werken aan het toevoegen van ondersteuning voor openbare IP-adressen van standard-SKU's voor de Basic-SKU.

Voor niet-zone-redundante en niet-zonegebonden gateways die eerder zijn gemaakt (gateway-SKU's zonder AZ in de naam), wordt dynamische IP-adrestoewijzing ondersteund, maar wordt uitgefaseerd. Wanneer u een dynamisch IP-adres gebruikt, verandert het IP-adres niet nadat het is toegewezen aan uw VPN-gateway. De enige keer dat het IP-adres van de VPN-gateway verandert, is wanneer de gateway wordt verwijderd en vervolgens opnieuw wordt gemaakt. Het openbare IP-adres verandert niet wanneer u het formaat van uw VPN-gateway wijzigt, opnieuw instelt of voltooit.

Hoe is de buitengebruikstelling van openbare IP-adressen van de Basic SKU van invloed op mijn VPN-gateways?

We ondernemen actie om ervoor te zorgen dat geïmplementeerde VPN-gateways die openbare IP-adressen van basic-SKU gebruiken tot de buitengebruikstelling van basis-IP in september 2025. Vóór deze buitengebruikstelling bieden we klanten een migratiepad van Basic naar Standard IP.

Openbare IP-adressen van basic-SKU's worden echter uitgefaseerd. Wanneer u nu een VPN-gateway maakt, moet u het openbare IP-adres van de Standard-SKU gebruiken. U vindt meer informatie over het buiten gebruik maken van openbare IP-adressen van de Basic SKU in de aankondiging van Azure Updates.

Hoe wordt mijn VPN-tunnel geverifieerd?

Azure VPN Gateway maakt gebruik van vooraf gedeelde sleutelverificatie (PSK). We genereren een PSK wanneer we de VPN-tunnel maken. U kunt de automatisch gegenereerde PSK naar uw eigen wijzigen met behulp van de vooraf gedeelde sleutel-API of PowerShell-cmdlet instellen.

Kan ik de REST API voor vooraf gedeelde sleutels instellen gebruiken om mijn op beleid gebaseerde (statische routering) gateway-VPN te configureren?

Ja. U kunt de REST API voor vooraf gedeelde sleutels instellen en PowerShell gebruiken om zowel op beleid gebaseerde (statische) VPN's als routerings-VPN's op basis van route (dynamisch) te configureren.

Kan ik andere verificatieopties gebruiken?

U bent beperkt tot het gebruik van vooraf gedeelde sleutels voor verificatie.

Hoe geef ik op welk verkeer via de VPN-gateway loopt?

Voor het Azure Resource Manager-implementatiemodel:

- Azure PowerShell: gebruik

AddressPrefixdit om verkeer op te geven voor de lokale netwerkgateway. - Azure Portal: Ga naar de adresruimte voor de configuratie>van de lokale netwerkgateway.>

Voor het klassieke implementatiemodel:

- Azure Portal: Ga naar het klassieke virtuele netwerk en ga vervolgens naar VPN-verbindingen>site-naar-site-VPN-verbindingen>met lokale sitenaam>lokale site>clientadresruimte.

Kan ik NAT-T gebruiken op mijn VPN-verbindingen?

Ja, doorkruising van netwerkadressen (NAT-T) wordt ondersteund. Azure VPN Gateway voert geen NAT-achtige functionaliteit uit op de binnenste pakketten van of naar de IPsec-tunnels. Zorg ervoor dat het on-premises apparaat de IPSec-tunnel initieert in deze configuratie.

Kan ik mijn eigen VPN-server in Azure instellen en deze gebruiken om verbinding te maken met mijn on-premises netwerk?

Ja. U kunt uw eigen VPN-gateways of -servers in Azure implementeren vanuit Azure Marketplace of door uw eigen VPN-routers te maken. U moet door de gebruiker gedefinieerde routes in uw virtuele netwerk configureren om ervoor te zorgen dat verkeer correct wordt gerouteerd tussen uw on-premises netwerken en de subnetten van uw virtuele netwerk.

Waarom worden bepaalde poorten geopend op mijn virtuele netwerkgateway?

Ze zijn vereist voor communicatie met de Azure-infrastructuur. Azure-certificaten helpen ze te beveiligen door ze te vergrendelen. Zonder de juiste certificaten kunnen externe entiteiten, inclusief de klanten van deze gateways, geen effect hebben op deze eindpunten.

Een virtuele netwerkgateway is in wezen een multihomed apparaat. Eén netwerkadapter tikt op het particuliere netwerk van de klant en één netwerkadapter staat voor het openbare netwerk. Entiteiten in de Azure-infrastructuur kunnen om nalevingsredenen geen gebruik maken van particuliere netwerken van klanten, zodat ze openbare eindpunten moeten gebruiken voor infrastructuurcommunicatie. Een Azure-beveiligingscontrole scant periodiek de openbare eindpunten.

Kan ik een VPN-gateway maken met behulp van de Basic-SKU in de portal?

Nee De Basic-SKU is niet beschikbaar in de portal. U kunt een Basic SKU VPN-gateway maken met behulp van de Azure CLI of de Azure PowerShell-stappen .

Waar vind ik informatie over gatewaytypen, vereisten en doorvoer?

Zie de volgende artikelen:

Afschaffing van oudere SKU's

De Standard- en High Performance-SKU's worden op 30 september 2025 afgeschaft. U kunt de aankondiging bekijken op de Azure Updates-site. Het productteam maakt tegen 30 november 2024 een migratiepad beschikbaar voor deze SKU's. Zie het artikel over verouderde SKU's van VPN Gateway voor meer informatie.

Op dit moment is er geen actie die u moet ondernemen.

Kan ik een nieuwe gateway maken die gebruikmaakt van een Standard- of High Performance SKU na de afschaffingsaankondiging op 30 november 2023?

Nee Vanaf 1 december 2023 kunt u geen gateways maken die gebruikmaken van Standard- of High Performance-SKU's. U kunt gateways maken die vpnGw1- en VpnGw2-SKU's gebruiken voor dezelfde prijs als de Standard- en High Performance-SKU's, die respectievelijk op de pagina met prijzen worden vermeld.

Hoe lang worden mijn bestaande gateways ondersteund op de Standard- en High Performance-SKU's?

Alle bestaande gateways die gebruikmaken van de Standard- of High Performance-SKU worden ondersteund tot 30 september 2025.

Moet ik momenteel mijn gateways migreren vanuit de Standard- of High Performance SKU?

Nee, er is momenteel geen actie vereist. U kunt uw gateways migreren vanaf december 2024. We sturen communicatie met gedetailleerde documentatie over de migratiestappen.

Naar welke SKU kan ik mijn gateway migreren?

Wanneer gateway-SKU-migratie beschikbaar komt, kunnen SKU's als volgt worden gemigreerd:

- Standard naar VpnGw1

- Hoge prestaties voor VpnGw2

Wat moet ik doen als ik wil migreren naar een AZ-SKU?

U kunt uw afgeschafte SKU niet migreren naar een AZ SKU. Alle gateways die na 30 september 2025 nog steeds gebruikmaken van de Standard- of High Performance-SKU, worden echter als volgt gemigreerd en bijgewerkt naar de AZ-SKU's:

- Standard naar VpnGw1AZ

- Hoge prestaties voor VpnGw2AZ

U kunt deze strategie gebruiken om ervoor te zorgen dat uw SKU's automatisch worden gemigreerd en geüpgraded naar een AZ-SKU. U kunt vervolgens de grootte van uw SKU binnen die SKU-familie wijzigen, indien nodig. Zie de pagina met prijzen voor AZ SKU. Zie Over gateway-SKU's voor doorvoerinformatie per SKU.

Is er een prijsverschil voor mijn gateways na de migratie?

Als u uw SKU's tegen 30 september 2025 migreert, is er geen prijsverschil. VpnGw1- en VpnGw2-SKU's worden aangeboden tegen dezelfde prijs als respectievelijk Standard- en High Performance-SKU's.

Als u op die datum niet migreert, worden uw SKU's automatisch gemigreerd en geüpgraded naar AZ-SKU's. In dat geval is er een prijsverschil.

Heeft dit invloed op de prestaties van mijn gateways met deze migratie?

Ja. U krijgt betere prestaties met VpnGw1 en VpnGw2. Momenteel biedt VpnGw1 met 650 Mbps een prestatieverbetering van 6,5x tegen dezelfde prijs als de Standard SKU. VpnGw2 bij 1 Gbps biedt een prestatieverbetering van 5x tegen dezelfde prijs als de High Performance SKU. Zie Over gateway-SKU-SKU's voor meer informatie over SKU-doorvoer.

Wat gebeurt er als ik niet op 30 september 2025 migreer?

Alle gateways die nog steeds gebruikmaken van de Standard- of High Performance-SKU, worden automatisch gemigreerd en bijgewerkt naar de volgende AZ-SKU's:

- Standard naar VpnGw1AZ

- Hoge prestaties voor VpnGw2AZ

We verzenden communicatie voordat we de migratie op gateways starten.

Wordt de basic-SKU van de VPN-gateway ook buiten gebruik gesteld?

Nee, de basic-SKU van de VPN Gateway wordt niet buiten gebruik gesteld. U kunt een VPN-gateway maken met behulp van de Basic-SKU via Azure PowerShell of de Azure CLI.

Op dit moment ondersteunt de basic-SKU van de VPN Gateway alleen de openbare IP-adresresource van de Basic-SKU (die zich op een pad naar buitengebruikstelling bevindt). Er wordt gewerkt aan het toevoegen van ondersteuning voor de openbare IP-adresresource van de Standard-SKU voor de VPN Gateway Basic.

Site-naar-site-verbindingen en VPN-apparaten

Waaraan moet ik denken bij het selecteren van een VPN-apparaat?

We hebben een set standaard site-naar-site VPN-apparaten gevalideerd in samenwerking met apparaatleveranciers. U vindt een lijst met bekende compatibele VPN-apparaten, de bijbehorende configuratie-instructies of voorbeelden en apparaatspecificaties in het artikel Over VPN-apparaten .

Alle apparaten in de apparaatfamilies die worden vermeld als bekend compatibel, moeten werken met virtuele netwerken. Raadpleeg het configuratievoorbeeld of de koppeling die overeenkomt met de juiste apparaatfamilie om uw VPN-apparaat te configureren.

Waar vind ik configuratie-instellingen voor VPN-apparaten?

Afhankelijk van het VPN-apparaat dat u hebt, kunt u mogelijk een configuratiescript voor een VPN-apparaat downloaden. Zie voor meer informatie Configuratiescripts van VPN-apparaat downloaden.

De volgende koppelingen bevatten meer configuratiegegevens:

Zie Over VPN-apparaten voor meer informatie over compatibele VPN-apparaten.

Controleer voordat u uw VPN-apparaat configureert op bekende compatibiliteitsproblemen met apparaten.

Zie Gevalideerde VPN-apparaten voor koppelingen naar instellingen voor apparaatconfiguratie. We bieden de apparaatconfiguratiekoppelingen op basis van best effort, maar het is altijd raadzaam om contact op te nemen met de fabrikant van uw apparaat voor de meest recente configuratiegegevens.

De lijst bevat de versies die we hebben getest. Als de versie van het besturingssysteem voor uw VPN-apparaat niet in de lijst staat, is deze mogelijk nog steeds compatibel. Neem contact op met de fabrikant van uw apparaat.

Zie Overzicht van vpn-apparaatconfiguraties van partners voor basisinformatie over de configuratie van VPN-apparaten.

Zie Bewerkingsvoorbeelden voor voorbeelden van het bewerken van de apparaatconfiguratie.

Zie Informatie over cryptografische vereisten en Azure VPN-gateways voor informatie over cryptografische vereisten.

Zie De standaard-IPsec-/IKE-parameters voor informatie over parameters die u nodig hebt om uw configuratie te voltooien. De informatie bevat IKE-versie, Diffie-Hellman-groep (DH), verificatiemethode, versleutelings- en hash-algoritmen, sa-levensduur (security association), perfect forward secrecy (PFS) en Dead Peer Detection (DPD).

Zie Aangepast IPsec-/IKE-verbindingsbeleid configureren voor S2S VPN en VNet-naar-VNet voor configuratiestappen voor IPsec-/IKE-beleid.

Als u meerdere op beleid gebaseerde VPN-apparaten wilt verbinden, raadpleegt u Een VPN-gateway verbinden met meerdere on-premises op beleid gebaseerde VPN-apparaten.

Hoe bewerk ik voorbeelden van VPN-apparaatconfiguraties?

Zie Voorbeelden van apparaatconfiguratie bewerken.

Waar vind ik IPsec- en IKE-parameters?

Zie de Standaard-IPsec-/IKE-parameters.

Waarom wordt mijn op beleid gebaseerde VPN-tunnel inactief als er geen verkeer is?

Dit gedrag wordt verwacht voor VPN-gateways op basis van beleid (ook wel statische routering genoemd). Wanneer het verkeer over de tunnel langer dan vijf minuten inactief is, wordt de tunnel afgebroken. Wanneer het verkeer in beide richtingen stroomt, wordt de tunnel onmiddellijk hersteld.

Kan ik software-VPN's gebruiken om verbinding te maken met Azure?

We ondersteunen Windows Server 2012-routerings- en RAS-servers voor site-naar-site-cross-premises configuratie.

Andere software-VPN-oplossingen moeten met de gateway werken, zolang ze voldoen aan industriestandaard IPsec-implementaties. Neem voor configuratie- en ondersteuningsinstructies contact op met de leverancier van de software.

Kan ik via punt-naar-site verbinding maken met een VPN-gateway wanneer ik me op een site bevindt die een actieve site-naar-site-verbinding heeft?

Ja, maar de openbare IP-adressen van de punt-naar-site-client moeten afwijken van de openbare IP-adressen die door het site-naar-site-VPN-apparaat worden gebruikt, anders werkt de punt-naar-site-verbinding niet. Punt-naar-site-verbindingen met IKEv2 kunnen niet worden gestart vanuit dezelfde openbare IP-adressen waar een site-naar-site-VPN-verbinding is geconfigureerd op dezelfde VPN-gateway.

Punt-naar-site-verbindingen

Hoeveel VPN-clienteindpunten kan ik hebben in mijn punt-naar-site-configuratie?

Dit is afhankelijk van de gateway-SKU. Zie Gateway-SKU's voor meer informatie over het ondersteunde aantal verbindingen.

Welke clientbesturingssystemen kan ik gebruiken met punt-naar-site?

De volgende clientbesturingssystemen worden ondersteund:

- Windows Server 2008 R2 (alleen 64-bits)

- Windows 8.1 (32-bits en 64-bits)

- Windows Server 2012 (alleen 64-bits)

- Windows Server 2012 R2 (alleen 64-bits)

- Windows Server 2016 (alleen 64-bits)

- Windows Server 2019 (alleen 64-bits)

- Windows Server 2022 (alleen 64-bits)

- Windows 10

- Windows 11

- macOS-versie 10.11 of hoger

- Linux (strongSwan)

- iOS

Kan ik proxy's en firewalls doorkruisen met behulp van punt-naar-site-functionaliteit?

ondersteuning voor Azure drie typen punt-naar-site-VPN-opties:

Secure Socket Tunneling Protocol (SSTP): een eigen SSL-oplossing van Microsoft die firewalls kan binnendringen, omdat de meeste firewalls de uitgaande TCP-poort openen die door 443 SSL wordt gebruikt.

OpenVPN: een op SSL gebaseerde oplossing die firewalls kan binnendringen, omdat de meeste firewalls de uitgaande TCP-poort openen die door 443 SSL wordt gebruikt.

IKEv2 VPN: een op standaarden gebaseerde IPsec VPN-oplossing die gebruikmaakt van uitgaande UDP-poorten 500 en 4500, samen met IP-protocolnummer 50. Firewalls openen deze poorten niet altijd, dus er is een mogelijkheid dat IKEv2 VPN geen proxy's en firewalls kan doorkruisen.

Als ik een clientcomputer die ik heb geconfigureerd voor punt-naar-site opnieuw opstart, wordt de VPN automatisch opnieuw verbonden?

Automatisch opnieuw verbinding maken is een functie van de client die u gebruikt. Windows biedt ondersteuning voor automatische opnieuw verbinding maken via de functie AlwaysOn VPN-client .

Biedt punt-naar-site ondersteuning voor DDNS op de VPN-clients?

Dynamische DNS (DDNS) wordt momenteel niet ondersteund in punt-naar-site-VPN's.

Kunnen site-naar-site- en punt-naar-site-configuraties naast elkaar bestaan voor hetzelfde virtuele netwerk?

Ja. Voor het Resource Manager-implementatiemodel moet u een op route gebaseerd VPN-type hebben voor uw gateway. Voor het klassieke implementatiemodel hebt u een dynamische gateway nodig. Punt-naar-site wordt niet ondersteund voor VPN-gateways voor statische routering of op beleid gebaseerde VPN-gateways.

Kan ik een punt-naar-site-client configureren om tegelijkertijd verbinding te maken met meerdere virtuele netwerkgateways?

Afhankelijk van de VPN-clientsoftware die u gebruikt, kunt u mogelijk verbinding maken met meerdere virtuele netwerkgateways. Maar dat is alleen het geval als de virtuele netwerken waarmee u verbinding maakt, geen conflicterende adresruimten hebben tussen deze netwerken of met het netwerk waaruit de client verbinding maakt. Hoewel de Azure VPN-client veel VPN-verbindingen ondersteunt, kunt u maar één verbinding op elk gewenst moment hebben.

Kan ik een punt-naar-site-client configureren om tegelijkertijd verbinding te maken met meerdere virtuele netwerken?

Ja. Punt-naar-site-clientverbindingen met een VPN-gateway die is geïmplementeerd in een VNet dat is gekoppeld aan andere VNets, hebben toegang tot de andere gekoppelde VNets, zolang ze voldoen aan bepaalde configuratiecriteria. Als een punt-naar-site-client toegang heeft tot een gekoppeld VNet, moet het gekoppelde VNet (het VNet zonder de gateway) worden geconfigureerd met het kenmerk Externe gateways gebruiken. Het VNet met de VPN-gateway moet worden geconfigureerd met gatewaydoorvoer toestaan. Zie Over punt-naar-site VPN-routering voor meer informatie.

Hoeveel doorvoer kan ik verwachten via site-naar-site- of punt-naar-site-verbindingen?

Het is moeilijk om de exacte doorvoer van de VPN-tunnels te onderhouden. IPSec en SSTP zijn cryptografisch zware VPN-protocollen. De latentie en bandbreedte tussen uw locatie en internet kunnen ook de doorvoer beperken.

Voor een VPN-gateway met alleen IKEv2-punt-naar-site-VPN-verbindingen is de totale doorvoer die u kunt verwachten, afhankelijk van de gateway-SKU. Zie Gateway-SKU's voor meer informatie over doorvoer.

Kan ik een software-VPN-client gebruiken voor punt-naar-site die ondersteuning biedt voor SSTP of IKEv2?

Nee U kunt alleen de systeemeigen VPN-client in Windows voor SSTP en de systeemeigen VPN-client op Mac voor IKEv2 gebruiken. U kunt echter de OpenVPN-client op alle platforms gebruiken om verbinding te maken via het OpenVPN-protocol. Raadpleeg de lijst met ondersteunde clientbesturingssystemen.

Kan ik het verificatietype voor een punt-naar-site-verbinding wijzigen?

Ja. Ga in de portal naar punt-naar-site-configuratie van VPN-gateway>. Selecteer voor verificatietype het verificatietype dat u wilt gebruiken.

Nadat u het verificatietype hebt gewijzigd, kunnen huidige clients mogelijk geen verbinding maken totdat u een nieuw configuratieprofiel voor de VPN-client genereert, downloadt en toepast op elke VPN-client.

Wanneer moet ik een nieuw configuratiepakket genereren voor het VPN-clientprofiel?

Wanneer u wijzigingen aanbrengt in de configuratie-instellingen voor de P2S VPN-gateway, zoals het toevoegen van een tunneltype of het wijzigen van een verificatietype, moet u een nieuw configuratiepakket genereren voor het VPN-clientprofiel. Het nieuwe pakket bevat de bijgewerkte instellingen die VPN-clients nodig hebben om verbinding te maken met de P2S-gateway. Nadat u het pakket hebt gegenereerd, gebruikt u de instellingen in de bestanden om de VPN-clients bij te werken.

Biedt Azure ondersteuning voor IKEv2-VPN met Windows?

IKEv2 wordt ondersteund in Windows 10 en Windows Server 2016. Als u IKEv2 echter in bepaalde versies van het besturingssysteem wilt gebruiken, moet u updates installeren en lokaal een registersleutelwaarde instellen. Besturingssysteemversies ouder dan Windows 10 worden niet ondersteund en kunnen alleen SSTP of het OpenVPN-protocol gebruiken.

Notitie

Voor het Windows-besturingssysteem worden nieuwere versies dan Windows 10 versie 1709 en Windows Server 2016 versie 1607 niet vereist.

Windows 10 of Windows Server 2016 voorbereiden voor IKEv2:

Installeer de update op basis van uw besturingssysteemversie:

Besturingssysteemversie Datum Aantal/koppeling Windows Server 2016

Windows 10 versie 160717 januari 2018 KB4057142 Windows 10 versie 1703 17 januari 2018 KB4057144 Windows 10 versie 1709 22 maart 2018 KB4089848 De registersleutelwaarde instellen. Maak of stel de

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayloadREG_DWORDsleutel in het register in op1.

Wat is de LIMIET van de IKEv2-verkeersselector voor punt-naar-site-verbindingen?

Windows 10 versie 2004 (uitgebracht september 2021) verhoogde de limiet voor verkeersselector tot 255. Eerdere versies van Windows hebben een verkeersselectorlimiet van 25.

De limiet voor verkeersselector in Windows bepaalt het maximum aantal adresruimten in uw virtuele netwerk en de maximumsom van uw lokale netwerken, VNet-naar-VNet-verbindingen en gekoppelde VNet's die zijn verbonden met de gateway. Op Windows gebaseerde punt-naar-site-clients kunnen geen verbinding maken via IKEv2 als deze limiet wordt overschreden.

Wat is de limiet voor de OpenVPN-verkeersselector voor punt-naar-site-verbindingen?

De limiet voor verkeersselector voor OpenVPN is 1000 routes.

Wat gebeurt er als ik zowel SSTP als IKEv2 voor P2S-VPN-verbindingen configureer?

Wanneer u zowel SSTP als IKEv2 configureert in een gemengde omgeving die bestaat uit Windows- en Mac-apparaten, probeert de Windows VPN-client altijd eerst de IKEv2-tunnel. De client valt terug naar SSTP als de IKEv2-verbinding niet lukt. MacOS maakt alleen verbinding via IKEv2.

Wanneer U zowel SSTP als IKEv2 hebt ingeschakeld op de gateway, wordt de punt-naar-site-adresgroep statisch verdeeld tussen de twee, zodat clients die verschillende protocollen gebruiken IP-adressen uit een van beide subbereiken zijn. Het maximum aantal SSTP-clients is altijd 128, zelfs als het adresbereik groter is dan /24. Het resultaat is een groter aantal adressen dat beschikbaar is voor IKEv2-clients. Voor kleinere bereiken is het zwembad even gehalveerd. Verkeersselectors die door de gateway worden gebruikt, bevatten mogelijk niet het CIDR-blok (Classless Inter-Domain Routing) voor het punt-naar-site-adresbereik, maar neem het CIDR-blok op voor de twee subbereiken.

Welke platforms ondersteuning voor Azure voor P2S VPN?

ondersteuning voor Azure s Windows, Mac en Linux voor P2S VPN.

Ik heb al een VPN-gateway geïmplementeerd. Kan ik RADIUS of IKEv2 VPN erop inschakelen?

Ja. Als de gateway-SKU die u gebruikt RADIUS of IKEv2 ondersteunt, kunt u deze functies inschakelen op gateways die u al hebt geïmplementeerd met behulp van Azure PowerShell of Azure Portal. De Basic-SKU biedt geen ondersteuning voor RADIUS of IKEv2.

Waarom wordt de verbinding met mijn Azure VPN-client verbroken? Wat kan ik doen om de frequentie van de verbinding te verminderen?

Mogelijk ziet u een van de volgende berichten:

- In De Azure VPN-client voor Windows versie 3.4.0.0: "Uw verificatie met Microsoft Entra is verlopen. U moet zich opnieuw verifiëren in Entra om een nieuw token te verkrijgen. Verificatietime-out kan worden afgestemd door uw beheerder."

- In de Azure VPN-client voor macOS versie 2.7.101: 'Uw verificatie met Microsoft Entra is verlopen, zodat u zich opnieuw moet verifiëren om een nieuw token te verkrijgen. Probeer opnieuw verbinding te maken. Verificatiebeleid en time-out worden geconfigureerd door uw beheerder in Entra-tenant.

De verbinding met een punt-naar-site wordt verbroken omdat het huidige vernieuwingstoken in de Azure VPN-client, dat is verkregen van entra-id, is verlopen of ongeldig is geworden. Dit token wordt ongeveer elk uur vernieuwd. Tenantbeheerders van Entra kunnen de aanmeldingsfrequentie uitbreiden door beleid voor voorwaardelijke toegang toe te voegen. Neem contact op met uw Entra-tenantbeheerders om het verloopinterval van het vernieuwingstoken uit te breiden.

Zie voor meer informatie: VPN-clientfout: Uw verificatie met Microsoft Entra is verlopen.

Hoe kan ik de configuratie van een P2S-verbinding verwijderen?

U kunt een P2S-configuratie verwijderen met behulp van de volgende Azure PowerShell- of Azure CLI-opdrachten:

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

Punt-naar-site-verbindingen met certificaatverificatie

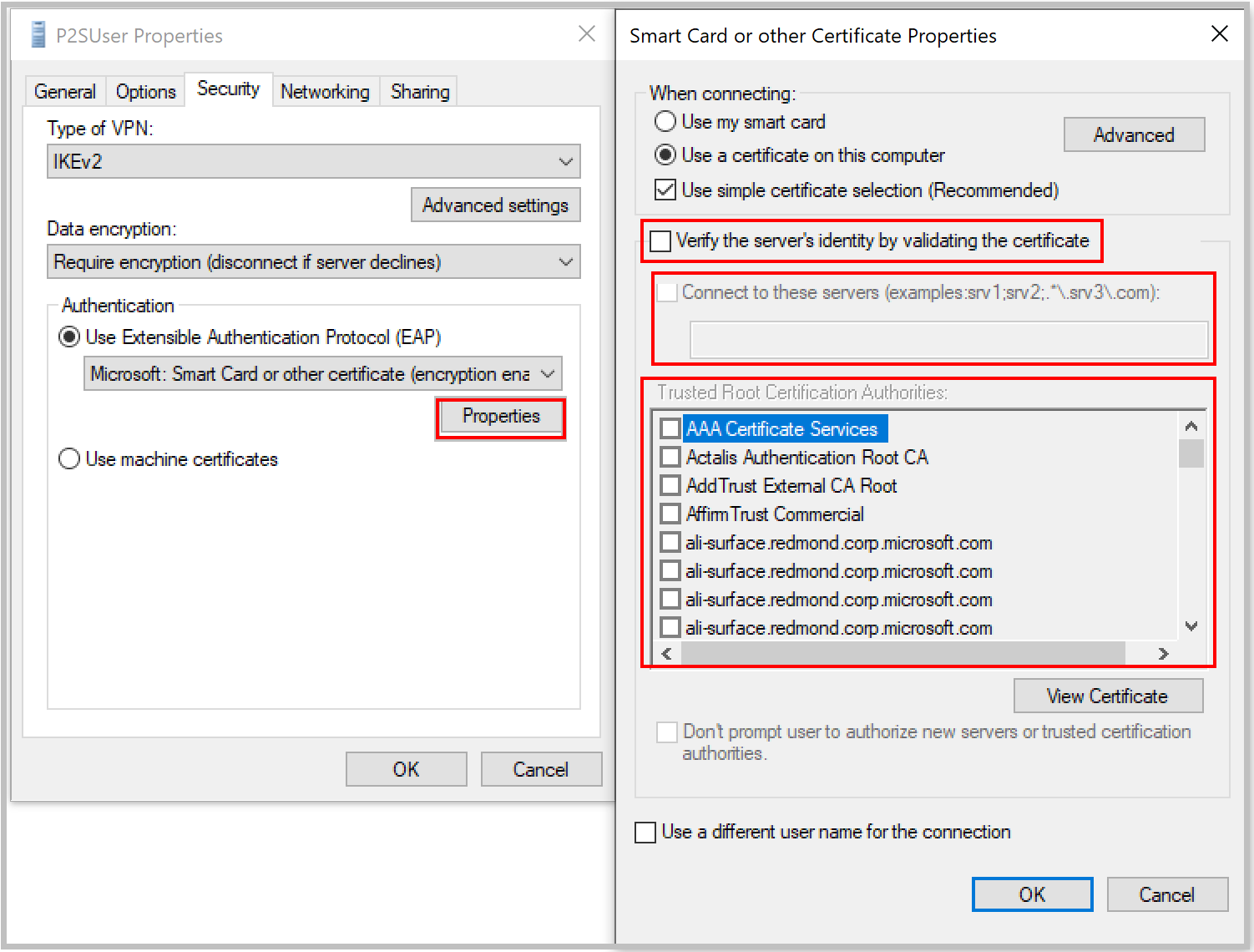

Wat moet ik doen als ik een certificaat niet overeen krijg voor een punt-naar-site-certificaatverificatieverbinding?

Schakel de identiteit van de server controleren uit door het selectievakje voor het certificaat te valideren. Of voeg de FQDN (Fully Qualified Domain Name) van de server samen met het certificaat toe wanneer u handmatig een profiel maakt. U kunt dit doen door uit te voeren rasphone vanaf een opdrachtprompt en het profiel te selecteren in de vervolgkeuzelijst.

Het is niet raadzaam om de validatie van serveridentiteiten in het algemeen te omzeilen. Maar met Azure-certificaatverificatie wordt hetzelfde certificaat gebruikt voor servervalidatie in het VPN-tunnelingprotocol (IKEv2 of SSTP) en het Extensible Authentication Protocol (EAP). Omdat het VPN-tunnelingprotocol al het servercertificaat en de FQDN valideert, is het redundant om deze opnieuw te valideren in EAP.

Kan ik mijn eigen interne PKI-basis-CA gebruiken om certificaten te genereren voor punt-naar-site-connectiviteit?

Ja. Voorheen kon u alleen zelfondertekende basiscertificaten gebruiken. U kunt nog steeds 20 basiscertificaten uploaden.

Kan ik certificaten gebruiken uit Azure Key Vault?

Nee

Welke hulpprogramma's kan ik gebruiken om certificaten te maken?

U kunt de PKI-oplossing (Public Key Infrastructure) van uw onderneming (uw interne PKI), Azure PowerShell, MakeCert en OpenSSL gebruiken.

Zijn er instructies voor het instellen van het certificaat en de parameters?

Zie voor .cer- en PFX-bestandsindelingen:

Zie voor .pem-bestandsindeling:

Punt-naar-site-verbindingen met RADIUS-verificatie

Wordt RADIUS-verificatie ondersteund op alle Azure VPN Gateway SKU’s?

RADIUS-verificatie wordt ondersteund voor alle SKU's, met uitzondering van de Basic-SKU.

Voor eerdere SKU's wordt RADIUS-verificatie ondersteund op Standard- en High Performance-SKU's.

Wordt RADIUS-verificatie ondersteund voor het klassieke implementatiemodel?

Nee

Wat is de time-outperiode voor RADIUS-aanvragen die naar de RADIUS-server worden verzonden?

RADIUS-aanvragen worden na 30 seconden ingesteld op time-out. Door de gebruiker gedefinieerde time-outwaarden worden momenteel niet ondersteund.

Worden RADIUS-servers van derden ondersteund?

Ja.

Wat zijn de connectiviteitsvereisten om ervoor te zorgen dat de Azure-gateway een on-premises RADIUS-server kan bereiken?

U hebt een site-naar-site-VPN-verbinding met de on-premises site nodig, waarbij de juiste routes zijn geconfigureerd.

Kan verkeer naar een on-premises RADIUS-server (van de VPN-gateway) worden gerouteerd via een ExpressRoute-verbinding?

Nee Het kan alleen worden gerouteerd via een site-naar-site-verbinding.

Is er een wijziging in het aantal ondersteunde SSTP-verbindingen met RADIUS-verificatie? Wat is het maximum aantal ondersteunde SSTP- en IKEv2-verbindingen?

Er is geen wijziging in het maximum aantal ondersteunde SSTP-verbindingen op een gateway met RADIUS-verificatie. Het blijft 128 voor SSTP, maar is afhankelijk van de gateway-SKU voor IKEv2. Zie Over gateway-SKU's voor meer informatie over het aantal ondersteunde verbindingen.

Wat is het verschil tussen certificaatverificatie via een RADIUS-server en systeemeigen Azure-certificaatverificatie via het uploaden van een vertrouwd certificaat?

In RADIUS-certificaatverificatie wordt de verificatieaanvraag doorgestuurd naar een RADIUS-server die de certificaatvalidatie afhandelt. Deze optie is nuttig als u via RADIUS wilt integreren met een certificaatverificatie-infrastructuur die u al hebt.

Wanneer u Azure gebruikt voor certificaatverificatie, voert de VPN-gateway de validatie van het certificaat uit. U moet de openbare sleutel van uw certificaat uploaden naar de gateway. U kunt ook een lijst opgeven met ingetrokken certificaten die geen verbinding mogen maken.

Biedt RADIUS-verificatie ondersteuning voor netwerkbeleidsserverintegratie voor meervoudige verificatie?

Als uw meervoudige verificatie is gebaseerd op tekst (bijvoorbeeld sms- of verificatiecode voor mobiele apps) en de gebruiker een code of tekst moet invoeren in de gebruikersinterface van de VPN-client, slaagt de verificatie niet en wordt dit scenario niet ondersteund. Zie RADIUS-verificatie van Azure VPN-gateway integreren met NPS-server voor meervoudige verificatie.

Werkt RADIUS-verificatie met ZOWEL IKEv2 als SSTP VPN?

Ja, RADIUS-verificatie wordt ondersteund voor ZOWEL IKEv2 als SSTP VPN.

Werkt RADIUS-verificatie met de OpenVPN client?

RADIUS-verificatie wordt ondersteund voor het OpenVPN-protocol.

VNet-naar-VNet- en multi-site-verbindingen

De VNet-naar-VNet-informatie in deze sectie is van toepassing op VPN-gatewayverbindingen. Zie Peering op virtueel netwerk voor informatie over VNet-peering.

Worden er door Azure kosten in rekening gebracht voor verkeer tussen VNets?

VNet-naar-VNet-verkeer binnen dezelfde regio is gratis in beide richtingen wanneer u een VPN Gateway-verbinding gebruikt. Voor uitgaand VNet-naar-VNet-verkeer tussen regio's gelden de tarieven voor uitgaande gegevensoverdracht tussen VNets op basis van de bronregio's. Zie prijzen voor Azure VPN Gateway voor meer informatie. Als u uw VNets verbindt met behulp van VNet-peering in plaats van een VPN-gateway, raadpleegt u prijzen voor Azure Virtual Network.

Verloopt VNet-naar-VNet-verkeer via internet?

Nee Voor VNet-naar-VNet-verkeer wordt het Microsoft-netwerk gebruikt in plaats van internet.

Kan ik een VNet-naar-VNet-verbinding tot stand brengen tussen Microsoft Entra-tenants?

Ja. VNet-naar-VNet-verbindingen die gebruikmaken van VPN-gateways werken in Microsoft Entra-tenants.

Is het VNet-naar-VNet-verkeer beveiligd?

IPsec- en IKE-versleuteling helpen bij het beveiligen van VNet-naar-VNet-verkeer.

Heb ik een VPN-apparaat nodig om VNets met elkaar te verbinden?

Nee Voor het verbinden van meerdere virtuele Azure-netwerken is geen VPN-apparaat vereist, tenzij u cross-premises connectiviteit nodig hebt.

Moeten mijn VNets zich in dezelfde regio bevinden?

Nee De virtuele netwerken kunnen zich in dezelfde of verschillende Azure-regio's (locaties) bevinden.

Als VNets zich niet in hetzelfde abonnement bevinden, moeten de abonnementen worden gekoppeld aan dezelfde Microsoft Entra-tenant?

Nee

Kan ik VNet-naar-VNet-verbindingen gebruiken tussen virtuele netwerken in verschillende Azure-exemplaren?

Nee VNet-naar-VNet ondersteunt het verbinden van virtuele netwerken binnen hetzelfde Azure-exemplaar. U kunt bijvoorbeeld geen verbinding maken tussen wereldwijde Azure- en Chinese, Duitse of Azure-instanties van de Amerikaanse overheid. Overweeg om een site-naar-site-VPN-verbinding te gebruiken voor deze scenario's.

Kan ik VNet-naar-VNet- én multi-site-verbindingen gebruiken?

Ja. U kunt virtuele netwerkconnectiviteit tegelijkertijd gebruiken met VPN's met meerdere sites.

Met hoeveel on-premises sites en virtuele netwerken kan één virtueel netwerk verbinding maken?

Zie de tabel met gatewayvereisten .

Kan ik VNet-naar-VNet gebruiken om vm's of cloudservices buiten een VNet te verbinden?

Nee VNet naar VNet ondersteunt het verbinden van virtuele netwerken. Er is geen ondersteuning voor het verbinden van virtuele machines of cloudservices die geen deel uitmaken van een virtueel netwerk.

Kan een cloudservice of een taakverdelingseindpunt VNets overbruggen?

Nee Een cloudservice of een taakverdelingseindpunt kan geen virtuele netwerken omvatten, zelfs niet als ze met elkaar zijn verbonden.

Kan ik een op beleid gebaseerd VPN-type gebruiken voor VNet-naar-VNet- of multi-site-verbindingen?

Nee Voor VNet-naar-VNet- en multi-site-verbindingen zijn VPN-gateways met op route gebaseerde VPN-typen (voorheen dynamische routering genoemd) vereist.

Kan ik een VNet verbinden met een op route gebaseerd VPN-type met een ander VNet met een op beleid gebaseerd VPN-type?

Nee Beide virtuele netwerken moeten VPN's op basis van route (voorheen dynamische routering genoemd) gebruiken.

Delen VPN-tunnels bandbreedte?

Ja. Alle VPN-tunnels van het virtuele netwerk delen de beschikbare bandbreedte op de VPN-gateway en dezelfde serviceovereenkomst voor de uptime van DE VPN-gateway in Azure.

Worden redundante tunnels ondersteund?

Redundante tunnels tussen twee virtuele netwerken worden ondersteund, mits één virtuele-netwerkgateway is geconfigureerd als actief-actief.

Mogen er overlappende adresruimten zijn voor VNet-naar-VNet-configuraties?

Nee Er mag geen sprake zijn van overlappende IP-adresbereiken.

Mogen er overlappende adresruimten zijn tussen de verbonden virtuele netwerken en on-premises lokale sites?

Nee Er mag geen sprake zijn van overlappende IP-adresbereiken.

Hoe kan ik routering tussen mijn site-naar-site-VPN-verbinding en ExpressRoute inschakelen?

Als u routering wilt inschakelen tussen uw vertakking die is verbonden met ExpressRoute en uw vertakking die is verbonden met een site-naar-site-VPN, moet u Azure Route Server instellen.

Kan ik een VPN-gateway gebruiken om verkeer tussen mijn on-premises sites of naar een ander virtueel netwerk door te voeren?

Resource Manager-implementatiemodel

Ja. Zie de sectie BGP en routering voor meer informatie.

Klassiek implementatiemodel

Het doorvoeren van verkeer via een VPN-gateway is mogelijk wanneer u het klassieke implementatiemodel gebruikt, maar dit is afhankelijk van statisch gedefinieerde adresruimten in het netwerkconfiguratiebestand. Border Gateway Protocol (BGP) wordt momenteel niet ondersteund met virtuele Azure-netwerken en VPN-gateways via het klassieke implementatiemodel. Zonder BGP is het handmatig definiëren van doorvoeradresruimten foutgevoelig en wordt niet aanbevolen.

Genereert Azure dezelfde vooraf gedeelde IPsec-/IKE-sleutel voor al mijn VPN-verbindingen voor hetzelfde virtuele netwerk?

Nee Standaard genereert Azure verschillende vooraf gedeelde sleutels voor verschillende VPN-verbindingen. U kunt echter de REST API voor VPN Gateway-sleutel of PowerShell instellen om de gewenste sleutelwaarde in te stellen. De sleutel mag alleen afdrukbare ASCII-tekens bevatten, behalve spatie, afbreekstreepje (-) of tilde (~).

Krijg ik meer bandbreedte met meer site-naar-site VPN's dan voor één virtueel netwerk?

Nee Alle VPN-tunnels, inclusief punt-naar-site-VPN's, delen dezelfde VPN-gateway en de beschikbare bandbreedte.

Kan ik meerdere tunnels tussen mijn virtuele netwerk en mijn on-premises site configureren met behulp van VPN voor meerdere sites?

Ja, maar u moet BGP op beide tunnels op dezelfde locatie instellen.

Voldoet Azure VPN Gateway aan AS-pad dat wordt voorbereid om routeringsbeslissingen tussen meerdere verbindingen met mijn on-premises sites te beïnvloeden?

Ja, Azure VPN Gateway houdt rekening met autonome systeempaden (AS) om routeringsbeslissingen te nemen wanneer BGP is ingeschakeld. Een korter AS-pad heeft de voorkeur in de selectie van het BGP-pad.

Kan ik de eigenschap RoutingWeight gebruiken bij het maken van een nieuwe VPN VirtualNetworkGateway-verbinding?

Nee Een dergelijke instelling is gereserveerd voor ExpressRoute-gatewayverbindingen. Als u routeringsbeslissingen tussen meerdere verbindingen wilt beïnvloeden, moet u AS-padvoorverlening gebruiken.

Kan ik punt-naar-site VPN's gebruiken met mijn virtuele netwerk met meerdere VPN-tunnels?

Ja. U kunt punt-naar-site VPN's gebruiken met de VPN-gateways die verbinding maken met meerdere on-premises sites en andere virtuele netwerken.

Kan ik een virtueel netwerk met IPsec-VPN's verbinden met mijn ExpressRoute-circuit?

Ja, dit wordt ondersteund. Zie ExpressRoute- en site-naar-site-verbindingen configureren voor meer informatie.

IPsec/IKE-beleid

Wordt een aangepast IPsec-/IKE-beleid ondersteund voor alle Azure VPN Gateway-SKU's?

Een aangepast IPsec-/IKE-beleid wordt ondersteund op alle Azure VPN Gateway-SKU's, met uitzondering van de Basic-SKU.

Hoeveel beleidsregels kan ik opgeven voor een verbinding?

U kunt slechts één beleidscombinatie opgeven voor een verbinding.

Kan ik een gedeeltelijk beleid voor een verbinding opgeven (bijvoorbeeld alleen IKE-algoritmen, maar niet IPsec)?

Nee, u moet alle algoritmen en parameters opgeven voor zowel IKE (Main Mode) en IPsec (Quick Mode). Gedeeltelijke beleidsspecificatie is niet toegestaan.

Welke algoritmen en belangrijke sterke punten ondersteunt het aangepaste beleid?

De volgende tabel bevat de ondersteunde cryptografische algoritmen en belangrijke sterke punten die u kunt configureren. U moet voor elk veld een optie selecteren.

| IPsec/IKEv2 | Opties |

|---|---|

| IKEv2-versleuteling | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2-integriteit | SHA384, SHA256, SHA1, MD5 |

| DH-groep | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec-versleuteling | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, geen |

| IPsec-integriteit | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS-groep | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, geen |

| Sa-levensduur snelle modus | (Optioneel; standaardwaarden indien niet opgegeven) Seconden (geheel getal; minimaal 300, standaard 27.000) Kilobytes (geheel getal; minimaal 1.024, standaard 10.2400.000) |

| Verkeersselector | UsePolicyBasedTrafficSelectors ($True of $False, maar optioneel; standaard $False indien niet opgegeven) |

| Time-out van DPD | Seconden (geheel getal; minimaal 9, maximum 3.600, standaard 45) |

De configuratie van uw on-premises VPN-apparaat moet overeenkomen met of de volgende algoritmen en parameters bevatten die u opgeeft in het Azure IPsec- of IKE-beleid:

- IKE-versleutelingsalgoritmen (hoofdmodus, fase 1)

- IKE-integriteitsalgoritmen (hoofdmodus, fase 1)

- DH-groep (hoofdmodus, fase 1)

- IPsec-versleutelingsalgoritmen (snelle modus, fase 2)

- IPsec-integriteitsalgoritmen (snelle modus, fase 2)

- PFS-groep (snelle modus, fase 2)

- Verkeersselector (als u gebruikt

UsePolicyBasedTrafficSelectors) - SA-levensduur (lokale specificaties die niet overeenkomen)

Als u GCMAES gebruikt voor het IPsec-versleutelingsalgoritmen, moet u dezelfde GCMAES-algoritme en sleutellengte selecteren voor IPsec-integriteit. Gebruik bijvoorbeeld GCMAES128 voor beide.

In de tabel met algoritmen en sleutels:

- IKE komt overeen met de hoofdmodus of fase 1.

- IPsec komt overeen met de snelle modus of fase 2.

- DH-groep specificeert de Diffie-Hellman-groep die wordt gebruikt in de hoofdmodus of fase 1.

- PFS-groep specificeert de Diffie-Hellman-groep die wordt gebruikt in de snelle modus of fase 2.

De SA-levensduur van DE IKE-hoofdmodus is vastgesteld op 28.800 seconden op de Azure VPN-gateways.

UsePolicyBasedTrafficSelectorsis een optionele parameter voor de verbinding. Als uUsePolicyBasedTrafficSelectors$Trueinstelt op een verbinding, wordt de VPN-gateway geconfigureerd om verbinding te maken met een on-premises VPN-firewall op basis van beleid.Als u dit inschakelt

UsePolicyBasedTrafficSelectors, moet u ervoor zorgen dat uw VPN-apparaat beschikt over de overeenkomende verkeerskiezers die zijn gedefinieerd met alle combinaties van uw on-premises netwerkvoorvoegsels (lokale netwerkgateway) naar of van de voorvoegsels van het virtuele Azure-netwerk in plaats van any-to-any. De VPN-gateway accepteert elke verkeerskiezer die de externe VPN-gateway voorstelt, ongeacht wat er op de VPN-gateway is geconfigureerd.Als uw lokale netwerkvoorvoegsels bijvoorbeeld 10.1.0.0/16 en 10.2.0.0/16 zijn, en de voorvoegsels van uw virtuele netwerk 192.168.0.0/16 en 172.16.0.0/16, moet u de volgende verkeersselectoren opgeven:

- 10.1.0.0/16 <===> 192.168.0.0/16

- 10.1.0.0/16 <===> 172.16.0.0/16

- 10.2.0.0/16 <===> 192.168.0.0/16

- 10.2.0.0/16 <===> 172.16.0.0/16

Zie Een VPN-gateway verbinden met meerdere on-premises op beleid gebaseerde VPN-apparaten voor meer informatie over op beleid gebaseerde verkeerskiezers.

Als u de time-out instelt op kortere perioden, wordt IKE agressief opnieuw versleuteld. De verbinding kan in sommige gevallen worden verbroken. Deze situatie is mogelijk niet wenselijk als uw on-premises locaties verder weg liggen van de Azure-regio waar de VPN-gateway zich bevindt, of als de fysieke koppelingsvoorwaarde pakketverlies kan veroorzaken. Over het algemeen wordt u aangeraden de time-out in te stellen op 30 tot 45 seconden.

Zie Een VPN-gateway verbinden met meerdere on-premises op beleid gebaseerde VPN-apparaten voor meer informatie.

Welke Diffie-Hellman-groepen ondersteunt het aangepaste beleid?

De volgende tabel bevat de bijbehorende Diffie-Hellman-groepen die door het aangepaste beleid worden ondersteund:

| Diffie-Hellman-groep | DHGroup | PFSGroup | Sleutellengte |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768-bits MODP |

| 2 | DHGroup2 | PFS2 | 1024-bits MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048-bits MODP |

| 19 | ECP256 | ECP256 | 256-bits ECP |

| 20 | ECP384 | ECP384 | 384-bits ECP |

| 24 | DHGroup24 | PFS24 | 2048-bits MODP |

Raadpleeg RFC3526 en RFC5114 voor meer informatie.

Vervangt het aangepaste beleid de standaard-IPsec-/IKE-beleidssets voor VPN-gateways?

Ja. Nadat u een aangepast beleid voor een verbinding hebt opgegeven, gebruikt Azure VPN Gateway alleen dat beleid voor de verbinding, zowel als IKE-initiator als IKE-responder.

Als ik een aangepast beleid voor IPsec/IKE verwijder, wordt de verbinding dan onbeveiligd?

Nee, IPsec/IKE helpt de verbinding nog steeds te beveiligen. Nadat u het aangepaste beleid uit een verbinding hebt verwijderd, wordt de VPN-gateway teruggezet naar de standaardlijst met IPsec-/IKE-voorstellen en wordt de IKE-handshake opnieuw gestart met uw on-premises VPN-apparaat.

Kan het toevoegen of bijwerken van een beleid voor IPsec/IKE mijn VPN-verbinding verstoren?

Ja. Dit kan leiden tot een kleine onderbreking (een paar seconden) omdat de VPN-gateway de bestaande verbinding scheurt en de IKE-handshake opnieuw start om de IPsec-tunnel opnieuw tot stand te laten komen met de nieuwe cryptografische algoritmen en parameters. Zorg ervoor dat uw on-premises VPN-apparaat ook is geconfigureerd met de overeenkomende algoritmen en belangrijke sterke punten om de onderbreking te minimaliseren.

Kan ik verschillende beleidsregels voor verschillende verbindingen gebruiken?

Ja. Er wordt een aangepast beleid toegepast per verbinding. U kunt verschillende IPsec/IKE-beleidsregels toepassen op verschillende verbindingen.

U kunt ook aangepaste beleidsregels toepassen op een subset van verbindingen. Voor de resterende verbindingen worden de standaard IPsec/IKE-beleidssets voor Azure toegepast.

Kan ik een aangepast beleid gebruiken voor VNet-naar-VNet-verbindingen?

Ja. U kunt een aangepast beleid toepassen op zowel cross-premises IPsec-verbindingen als VNet-naar-VNet-verbindingen.

Moet ik hetzelfde beleid opgeven voor beide VNet-naar-VNet-verbindingsresources?

Ja. Een VNet-naar-VNet-tunnel bestaat uit twee verbindingsresources in Azure, één voor elke richting. Zorg ervoor dat beide verbindingsbronnen hetzelfde beleid hebben. Anders wordt de VNet-naar-VNet-verbinding niet tot stand gebracht.

Wat is de standaard time-outwaarde voor DPD? Kan ik een andere time-out voor DPD opgeven?

De standaardtime-out voor DPD is 45 seconden op VPN-gateways. U kunt een andere DPD-time-outwaarde opgeven voor elke IPsec- of VNet-naar-VNet-verbinding, van 9 seconden tot 3.600 seconden.

Notitie

Als u de time-out instelt op kortere perioden, wordt IKE agressief opnieuw versleuteld. De verbinding kan in sommige gevallen worden verbroken. Deze situatie is mogelijk niet wenselijk als uw on-premises locaties verder weg liggen van de Azure-regio waar de VPN-gateway zich bevindt, of als de fysieke koppelingsvoorwaarde pakketverlies kan veroorzaken. Over het algemeen wordt u aangeraden de time-out in te stellen op 30 tot 45 seconden.

Werkt een aangepast IPsec-/IKE-beleid voor ExpressRoute-verbindingen?

Nee Een IPsec-/IKE-beleid werkt alleen op S2S VPN- en VNet-naar-VNet-verbindingen via de VPN-gateways.

Hoe kan ik verbindingen maken met het protocoltype IKEv1 of IKEv2?

U kunt IKEv1-verbindingen maken op alle op route gebaseerde VPN-type-SKU's, behalve de Basic SKU, Standard SKU en andere eerdere SKU's.

U kunt een verbindingsprotocol opgeven van IKEv1 of IKEv2 wanneer u een verbinding maakt. Als u geen verbindingsprotocoltype opgeeft, wordt IKEv2 indien van toepassing gebruikt als standaardoptie. Zie de documentatie voor de Azure PowerShell-cmdlet voor meer informatie.

Zie Een VPN-gateway verbinden met meerdere on-premises op beleid gebaseerde VPN-apparaten voor meer informatie over SKU-typen en ondersteuning voor IKEv1 en IKEv2.

Is transit tussen IKEv1- en IKEv2-verbindingen toegestaan?

Ja.

Kan ik IKEv1-site-naar-site-verbindingen hebben op de Basic-SKU voor het op route gebaseerde VPN-type?

Nee De Basic-SKU biedt geen ondersteuning voor deze configuratie.

Kan ik het verbindingsprotocoltype wijzigen nadat de verbinding is gemaakt (IKEv1 naar IKEv2 en vice versa)?

Nee Nadat u de verbinding hebt gemaakt, kunt u de PROTOCOLLEN IKEv1 en IKEv2 niet meer wijzigen. U moet een nieuwe verbinding met het gewenste protocoltype verwijderen en opnieuw maken.

Waarom maakt mijn IKEv1-verbinding vaak opnieuw verbinding?

Als uw statische routering of op route gebaseerde IKEv1-verbinding met routineintervallen wordt verbroken, komt dit waarschijnlijk doordat uw VPN-gateways geen ondersteuning bieden voor in-place hersleutels. Wanneer de hoofdmodus opnieuw wordt versleuteld, wordt de verbinding met uw IKEv1-tunnels verbroken en duurt het maximaal 5 seconden om opnieuw verbinding te maken. De time-outwaarde van de main mode-onderhandeling bepaalt de frequentie van opnieuw versleutelen. Als u wilt voorkomen dat deze opnieuw verbinding maken, kunt u overschakelen naar IKEv2, dat ondersteuning biedt voor in-place hersleutels.

Als uw verbinding op willekeurige momenten opnieuw verbinding maakt, volgt u de gids voor probleemoplossing.

Waar vind ik meer informatie en stappen voor configuratie?

Zie de volgende artikelen:

- Aangepast IPsec-/IKE-verbindingsbeleid configureren voor S2S VPN en VNet-naar-VNet: Azure Portal

- Aangepast IPsec/IKE-beleid configureren voor S2S VPN-verbindingen en VNet-naar-VNet: PowerShell

BGP en routering

Wordt BGP ondersteunt op alle Azure VPN-gateway SKU’s?

BGP wordt ondersteund voor alle Azure VPN Gateway-SKU's, met uitzondering van de Basic-SKU.

Kan ik BGP gebruiken met VPN-gateways van Azure?

Nee, BGP wordt alleen ondersteund op route-gebaseerde VPN-gateways.

Welke ASN's kan ik gebruiken?

U kunt uw eigen openbare autonome systeemnummers (ASN's) of privé-ASN's gebruiken voor zowel uw on-premises netwerken als virtuele Azure-netwerken.

U kunt de volgende gereserveerde ASN's niet gebruiken:

Gereserveerd door Azure:

- Openbare ASN's: 8074, 8075, 12076

- Privé-ASN's: 65515, 65517, 65518, 65519, 65520

-

- 23456, 64496-64511, 65535-65551, 429496729

U kunt deze ASN's niet opgeven voor uw on-premises VPN-apparaten wanneer u verbinding maakt met VPN-gateways.

Kan ik 32-bits (4-byte) ASN's gebruiken?

Ja, Azure VPN Gateway ondersteunt nu 32-bits (4-byte) ASN's. Als u asn wilt configureren in decimale notatie, gebruikt u Azure PowerShell, de Azure CLI of de Azure SDK.

Welke privé-ASN's kan ik gebruiken?

De bruikbare bereiken van privé-ASN's zijn:

- 64512-65514 en 65521-65534

IANA noch Azure reserveert deze ASN's, zodat u ze kunt toewijzen aan uw VPN-gateway.

Welk adres gebruikt Azure VPN Gateway voor BGP-peer-IP?

Standaard wijst Azure VPN Gateway één IP-adres toe uit het GatewaySubnet bereik voor actief-stand-by VPN-gateways of twee IP-adressen voor actief-actieve VPN-gateways. Deze adressen worden automatisch toegewezen wanneer u de VPN-gateway maakt.

U vindt het toegewezen BGP-IP-adres met behulp van Azure PowerShell of Azure Portal. Gebruik Get-AzVirtualNetworkGatewayin PowerShell en zoek naar de bgpPeeringAddress eigenschap. Ga in Azure Portal naar de pagina Gatewayconfiguratie en zoek naar de eigenschap BGP ASN configureren.

Als uw on-premises VPN-routers AUTOMATISCHE PRIVÉ-IP-adressering (APIPA) IP-adressen (169.254.x.x) gebruiken als de BGP-IP-adressen, moet u een of meer AZURE APIPA BGP IP-adressen opgeven op uw VPN-gateway. Azure VPN Gateway selecteert de APIPA-adressen die moeten worden gebruikt met de on-premises APIPA BGP-peer die is opgegeven in de lokale netwerkgateway, of het privé-IP-adres voor een niet-APIPA, on-premises BGP-peer. Zie BGP configureren voor Azure VPN Gateway voor meer informatie.

Wat zijn de vereisten voor de BGP-peer-IP-adressen op mijn VPN-apparaat?

Uw on-premises BGP-peeradres mag niet hetzelfde zijn als het openbare IP-adres van uw VPN-apparaat of vanuit de VNet-adresruimte van de VPN-gateway. Gebruik een ander IP-adres op het VPN-apparaat voor uw BGP-peer-IP. Het kan een adres zijn dat is toegewezen aan de loopback-interface op het apparaat (zowel een normaal IP-adres of een APIPA-adres).

Als uw apparaat gebruikmaakt van een APIPA-adres voor BGP, moet u een of meer APIPA BGP IP-adressen opgeven op uw VPN-gateway, zoals beschreven in BGP configureren voor Azure VPN Gateway. Geef deze adressen op in de bijbehorende lokale netwerkgateway die de locatie vertegenwoordigt.

Wat moet ik opgeven als adresvoorvoegsels voor mijn lokale netwerkgateway wanneer ik BGP gebruik?

Belangrijk

Dit is een wijziging van een eerder vastgelegde vereiste.

Azure VPN-gateway voegt een hostroute intern toe aan het IP-adres van de on-premises BGP-peer via de IPsec-tunnel. Voeg de /32-route niet toe in het veld Adresruimte , omdat deze redundant is. Als u een APIPA-adres gebruikt als het BGP-IP-adres van het on-premises VPN-apparaat, kunt u dit niet toevoegen aan dit veld.

Als u andere voorvoegsels toevoegt in het veld Adresruimte , worden ze toegevoegd als statische routes op de Azure VPN-gateway, naast de routes die via BGP zijn geleerd.

Kan ik hetzelfde ASN gebruiken voor on-premises VPN-netwerken en virtuele Azure-netwerken?

Nee U moet verschillende ASN's toewijzen tussen uw on-premises netwerken en uw virtuele Azure-netwerken als u ze verbindt met BGP.

Aan Azure VPN-gateways wordt standaard een ASN van 65515 toegewezen, onafhankelijk van of BGP is ingeschakeld voor verbinding tussen gebouwen. U kunt deze standaardwaarde onderdrukken door een andere ASN toe te wijzen bij het aanmaken van de VPN-gateway of door het ASN te wijzigen nadat de gateway is aangemaakt. U moet uw on-premises ASN's toewijzen aan de bijbehorende lokale Azure-netwerkgateways.

Welke adresvoorvoegsels adverteren Azure VPN-gateways voor mij?

De gateway maakt de volgende routes bekend aan uw on-premises BGP-apparaten:

- Uw VNet-adresvoorvoegsels

- Adresvoorvoegsels voor elke lokale netwerkgateway die is verbonden met de VPN-gateway

- Routes die zijn geleerd van andere BGP-peeringsessies die zijn verbonden met de VPN-gateway, met uitzondering van de standaardroute of routes die overlappen met een virtueel netwerkvoorvoegsel

Hoeveel voorvoegsels kan ik adverteren voor Azure VPN Gateway?

Azure VPN Gateway ondersteunt maximaal 4000 voorvoegsels. De BGP-sessie wordt verwijderd als het aantal voorvoegsels de limiet overschrijdt.

Kan ik de standaardroute (0.0.0.0/0) adverteren naar VPN-gateways?

Ja. Houd er rekening mee dat het adverteren van de standaardroute al het uitgaande VNet-verkeer naar uw on-premises site dwingt. Hiermee voorkomt u ook dat virtuele netwerk-VM's openbare communicatie van internet rechtstreeks accepteren, zoals Remote Desktop Protocol (RDP) of Secure Shell (SSH) van internet naar de VM's.

Kan ik de exacte voorvoegsels als de voorvoegsels van mijn virtuele netwerk adverteren?

Nee Azure blokkeert of filtert de aankondiging van dezelfde voorvoegsels als een van uw VNet-adresvoorvoegsels. U kunt echter een voorvoegsel adverteren dat een superset is van wat u in uw virtuele netwerk hebt.

Als uw virtuele netwerk bijvoorbeeld gebruikmaakt van de adresruimte 10.0.0.0/16, kunt u 10.0.0.0/8 adverteren. U kunt echter niet 10.0.0.0/16 of 10.0.0.0/24 adverteren.

Kan ik BGP gebruiken met mijn verbindingen tussen virtuele netwerken?

Ja. U kunt BGP gebruiken voor zowel cross-premises verbindingen als verbindingen tussen virtuele netwerken.

Kan ik BGP combineren met niet-BGP-verbindingen voor mijn Azure VPN-gateways?

Ja, u kunt zowel BGP- als niet-BGP-verbindingen combineren voor dezelfde VPN-gateway.

Biedt Azure VPN Gateway ondersteuning voor BGP-transitroutering?

Ja. BGP-transitroutering wordt ondersteund, met uitzondering dat VPN-gateways geen standaardroutes adverteren naar andere BGP-peers. Als u transitroutering tussen meerdere VPN-gateways wilt inschakelen, moet u BGP inschakelen voor alle tussenliggende verbindingen tussen virtuele netwerken. Zie Over BGP en VPN Gateway voor meer informatie.

Kan ik meer dan één tunnel tussen een VPN-gateway en mijn on-premises netwerk hebben?

Ja, u kunt meer dan één site-naar-site VPN-tunnel tot stand brengen tussen een VPN-gateway en uw on-premises netwerk. Al deze tunnels worden meegeteld voor het totale aantal tunnels voor uw Azure VPN-gateways en u moet BGP in beide tunnels inschakelen.

Als u bijvoorbeeld twee redundante tunnels hebt tussen uw VPN-gateway en een van uw on-premises netwerken, gebruiken ze twee tunnels buiten het totale quotum voor uw VPN-gateway.

Kan ik meerdere tunnels tussen twee virtuele Azure-netwerken met BGP hebben?

Ja, maar ten minste één van de virtuele netwerkgateways moet zich in een actief-actief-configuratie bevinden.

Kan ik BGP gebruiken voor een S2S VPN in een Co-existentieconfiguratie van Azure ExpressRoute en S2S VPN?

Ja.

Wat moet ik toevoegen aan mijn on-premises VPN-apparaat voor de BGP-peeringsessie?

Voeg een hostroute van het IP-adres van de Azure BGP-peer toe aan uw VPN-apparaat. Deze route verwijst naar de IPsec S2S-VPN-tunnel.

Als het Azure VPN-peer-IP-adres bijvoorbeeld 10.12.255.30 is, dient u een hostroute toe te voegen voor 10.12.255.30 met een nexthop-interface van de overeenkomende IPsec-tunnelinterface op uw VPN-apparaat.

Ondersteunt de virtuele netwerkgateway BFD voor S2S-verbindingen met BGP?

Nee Bidirectional Forwarding Detection (BFD) is een protocol dat u met BGP kunt gebruiken om downtime van buren sneller te detecteren dan u kunt met behulp van standaard BGP-keepalive intervallen. BFD maakt gebruik van subseconde timers die zijn ontworpen om te werken in LAN-omgevingen, maar niet via het openbare internet of WAN-verbindingen.

Voor verbindingen via het openbare internet is het niet ongebruikelijk dat bepaalde pakketten worden vertraagd of zelfs wegvallen. Door deze agressieve timers te introduceren, ontstaat er instabiliteit. Deze instabiliteit kan ertoe leiden dat BGP routes dempt.

Als alternatief kunt u uw on-premises apparaat configureren met timers die lager zijn dan het standaard keepalive-interval van 60 seconden of lager dan de timer van 180 seconden. Deze configuratie resulteert in een snellere convergentietijd. Timers onder het standaard keepalive-interval van 60 seconden of onder de standaardtimer van 180 seconden zijn echter niet betrouwbaar. U wordt aangeraden timers op of boven de standaardwaarden te houden.

Starten VPN-gateways BGP-peeringsessies of -verbindingen?

VPN-gateways initiëren BGP-peeringsessies naar de on-premises BGP-peer-IP-adressen die zijn opgegeven in de lokale netwerkgatewaybronnen met behulp van de privé-IP-adressen op de VPN-gateways. Dit proces is ongeacht of de on-premises BGP-IP-adressen zich in het APIPA-bereik bevinden of gewone privé-IP-adressen zijn. Als uw on-premises VPN-apparaten APIPA-adressen gebruiken als het BGP-IP-adres, moet u uw BGP-spreker configureren om de verbindingen te initiëren.

Kan ik geforceerde tunneling configureren?

Ja. Zie Configure forced tunneling (Geforceerde tunneling configureren).

NAT

Wordt NAT ondersteund op alle Azure VPN Gateway-SKU's?

NAT wordt ondersteund op VpnGw2 naar VpnGw25 en op VpnGw2AZ naar VpnGw5AZ.

Kan ik NAT gebruiken voor VNet-naar-VNet- of P2S-verbindingen?

Nee

Hoeveel NAT-regels kan ik gebruiken op een VPN-gateway?

U kunt maximaal 100 NAT-regels (regels voor inkomend en uitgaand verkeer gecombineerd) maken op een VPN-gateway.

Kan ik een slash (/) gebruiken in een NAT-regelnaam?

Nee Er wordt een foutmelding weergegeven.

Wordt NAT toegepast op alle verbindingen op een VPN-gateway?

NAT wordt toegepast op de verbindingen met NAT-regels. Als een verbinding geen NAT-regel heeft, wordt NAT niet van kracht op die verbinding. Op dezelfde VPN-gateway kunt u enkele verbindingen met NAT en andere verbindingen hebben zonder dat NAT met elkaar werkt.

Welke typen NAT bieden VPN-gateways ondersteuning?

VPN-gateways ondersteunen alleen statische 1:1 NAT en dynamische NAT. Ze bieden geen ondersteuning voor NAT64.

Werkt NAT op actief-actieve VPN-gateways?

Ja. NAT werkt op zowel actief-actief als actief-stand-by VPN-gateways. Elke NAT-regel wordt toegepast op één exemplaar van de VPN-gateway. Maak in actief-actief-gateways een afzonderlijke NAT-regel voor elk gateway-exemplaar via het veld IP-configuratie-id .

Werkt NAT met BGP-verbindingen?

Ja, u kunt BGP gebruiken met NAT. Hier volgen enkele belangrijke overwegingen:

Selecteer BGP-routeomzetting inschakelen op de configuratiepagina voor NAT-regels om ervoor te zorgen dat de geleerde routes en geadverteerd routes worden vertaald naar voorvoegsels (externe toewijzingen) op basis van de NAT-regels die zijn gekoppeld aan de verbindingen. De on-premises BGP-routers moeten de exacte voorvoegsels adverteren zoals gedefinieerd in de regels voor inkomend verkeer.

Als de on-premises VPN-router een normaal, niet-APIPA-adres gebruikt en het conflicteert met de VNet-adresruimte of andere on-premises netwerkruimten, moet u ervoor zorgen dat de regel InkomendSNAT het IP-adres van de BGP-peer vertaalt naar een uniek, niet-overlappend adres. Plaats het post-NAT-adres in het veld BGP-peer-IP-adres van de lokale netwerkgateway.

NAT wordt niet ondersteund met BGP APIPA-adressen.

Moet ik de overeenkomende DNAT-regels voor de SNAT-regel maken?

Nee Een SNAT-regel (Network Address Translation) voor één bronnetwerk definieert de vertaling voor beide richtingen van een bepaald netwerk:

Een ingressSNAT-regel definieert de vertaling van de bron-IP-adressen die binnenkomen in de VPN-gateway vanuit het on-premises netwerk. Het verwerkt ook de vertaling van de doel-IP-adressen die van het virtuele netwerk naar hetzelfde on-premises netwerk vertrekken.

Een EgressSNAT-regel definieert de vertaling van de IP-adressen van de VNet-bron die de VPN-gateway naar on-premises netwerken verlaten. Het verwerkt ook de vertaling van de doel-IP-adressen voor pakketten die binnenkomen in het virtuele netwerk via de verbindingen met de EgressSNAT-regel .

In beide gevallen hebt u geen DNAT-regels (Destination Network Address Translation) nodig.

Wat moet ik doen als mijn VNet- of lokale netwerkgatewayadresruimte twee of meer voorvoegsels heeft? Kan ik NAT toepassen op al deze of slechts een subset?

U moet één NAT-regel maken voor elk voorvoegsel, omdat elke NAT-regel slechts één adresvoorvoegsel voor NAT kan bevatten. Als de adresruimte voor de lokale netwerkgateway bijvoorbeeld bestaat uit 10.0.1.0/24 en 10.0.2.0/25, kunt u twee regels maken:

- IngressSNAT-regel 1: Wijs 10.0.1.0/24 toe aan 192.168.1.0/24.

- IngressSNAT-regel 2: Wijs 10.0.2.0/25 toe aan 192.168.2.0/25.

De twee regels moeten overeenkomen met de lengte van het voorvoegsel van de bijbehorende adresvoorvoegsels. Dezelfde richtlijn geldt voor EgressSNAT-regels voor de VNet-adresruimte.

Belangrijk

Als u slechts één regel koppelt aan de voorgaande verbinding, wordt de andere adresruimte niet vertaald.

Welke IP-bereiken kan ik gebruiken voor externe toewijzing?

U kunt elk geschikt IP-bereik gebruiken dat u wilt gebruiken voor externe toewijzing, inclusief openbare en persoonlijke IP-adressen.

Kan ik verschillende EgressSNAT-regels gebruiken om mijn VNet-adresruimte te vertalen naar verschillende voorvoegsels voor on-premises netwerken?

Ja. U kunt meerdere EgressSNAT-regels maken voor dezelfde VNet-adresruimte en vervolgens de EgressSNAT-regels toepassen op verschillende verbindingen.

Kan ik dezelfde ingressSNAT-regel gebruiken voor verschillende verbindingen?

Ja. Normaal gesproken gebruikt u dezelfde regel voor inkomend verkeer wanneer de verbindingen voor hetzelfde on-premises netwerk zijn bedoeld om redundantie te bieden. U kunt dezelfde regel voor inkomend verkeer niet gebruiken als de verbindingen voor verschillende on-premises netwerken zijn.

Heb ik regels voor inkomend en uitgaand verkeer nodig voor een NAT-verbinding?

U hebt zowel regels voor inkomend verkeer als uitgaand verkeer nodig voor dezelfde verbinding wanneer de adresruimte van het on-premises netwerk overlapt met de VNet-adresruimte. Als de VNet-adresruimte uniek is voor alle verbonden netwerken, hebt u de EgressSNAT-regel voor deze verbindingen niet nodig. U kunt de regels voor inkomend verkeer gebruiken om adresover overlap tussen de on-premises netwerken te voorkomen.

Wat kies ik als de IP-configuratie-id?

De IP-configuratie-id is gewoon de naam van het IP-configuratieobject dat u wilt gebruiken met de NAT-regel. Met deze instelling kiest u gewoon welk openbaar IP-adres van de gateway van toepassing is op de NAT-regel. Als u tijdens het maken van de gateway geen aangepaste naam hebt opgegeven, wordt het primaire IP-adres van de gateway toegewezen aan de standaard-IP-configuratie en wordt het secundaire IP-adres toegewezen aan de activeActive IP-configuratie.

Cross-premises-connectiviteit en virtuele machines

Als de virtuele machine zich in een virtueel netwerk bevindt en ik een cross-premises-verbinding heb, hoe moet ik dan verbinding maken met de virtuele machine?

Als u RDP hebt ingeschakeld voor uw virtuele machine, kunt u het particuliere IP-adres gebruiken om verbinding te maken met uw virtuele machine. In dat geval geeft u het privé-IP-adres en de poort op waarmee u verbinding wilt maken (meestal 3389). U moet de poort op uw virtuele machine configureren voor het verkeer.

U kunt uw virtuele machine ook verbinden met behulp van het particuliere IP-adres van een andere virtuele machine die zich in hetzelfde virtuele netwerk bevindt. U kunt geen RDP naar uw virtuele machine uitvoeren met behulp van het privé-IP-adres als u verbinding maakt vanaf een locatie buiten uw virtuele netwerk. Als u bijvoorbeeld een punt-naar-site-virtueel netwerk hebt geconfigureerd en u geen verbinding maakt vanaf uw computer, kunt u geen verbinding maken met de virtuele machine via een privé-IP-adres.

Als mijn virtuele machine zich in een virtueel netwerk met cross-premises-connectiviteit bevindt, gaat al het verkeer vanuit mijn VM dan langs die verbinding?

Nee Alleen het verkeer met een doel-IP dat is opgenomen in de IP-adresbereiken van het lokale netwerk van het virtuele netwerk die u hebt opgegeven, gaat via de gateway van het virtuele netwerk.

Verkeer met een doel-IP binnen het virtuele netwerk blijft binnen het virtuele netwerk. Ander verkeer wordt via de load balancer naar de openbare netwerken verzonden. Of als u geforceerde tunneling gebruikt, wordt het verkeer verzonden via de VPN-gateway.

Hoe los ik problemen met de RDP-verbinding met een VM op?

Als u problemen ondervindt bij het maken van verbinding met een virtuele machine via uw VPN-verbinding, controleert u de volgende items:

- Controleer of uw VPN-verbinding tot stand is gebracht.

- Controleer of u verbinding maakt met het privé-IP-adres voor de VM.

- Als u verbinding kunt maken met de virtuele machine met behulp van het privé-IP-adres, maar niet de computernaam, controleert u of u DNS correct hebt geconfigureerd. Zie Naamomzetting voor resources in virtuele Azure-netwerken voor meer informatie over de werking van naamomzetting voor VM's.

Wanneer u verbinding maakt via punt-naar-site, controleert u de volgende aanvullende items:

- Gebruik

ipconfigdit om het IPv4-adres te controleren dat is toegewezen aan de Ethernet-adapter op de computer van waaruit u verbinding maakt. Als het IP-adres zich binnen het adresbereik bevindt van het virtuele netwerk waarmee u verbinding maakt, of binnen het adresbereik van uw VPN-clientadresgroep, is dit een overlappende adresruimte. Wanneer uw adresruimte op deze manier overlapt, bereikt het netwerkverkeer Azure niet. Het blijft op het lokale netwerk. - Controleer of het configuratiepakket voor de VPN-client is gegenereerd nadat u de IP-adressen van de DNS-server voor het virtuele netwerk hebt opgegeven. Als u de IP-adressen van de DNS-server hebt bijgewerkt, genereert en installeert u een nieuw configuratiepakket voor de VPN-client.

Zie Problemen met Extern-bureaubladverbindingen met een VM oplossen voor meer informatie over het oplossen van problemen met Extern-bureaubladverbindingen.

Door de klant beheerde gatewayonderhoud

Welke services zijn opgenomen in de onderhoudsconfiguratie voor het bereik netwerkgateways?

Het bereik Netwerkgateways bevat gatewayresources in netwerkservices. Er zijn vier typen resources in het bereik netwerkgateways:

- Virtuele netwerkgateway in de ExpressRoute-service

- Virtuele netwerkgateway in de VPN Gateway-service

- VPN-gateway (site-naar-site) in de Azure Virtual WAN-service

- ExpressRoute-gateway in de Virtual WAN-service