Aangepast IPsec/IKE-beleid configureren voor S2S VPN-verbindingen en VNet-naar-VNet: PowerShell

In dit artikel worden de stappen beschreven voor het configureren van een aangepast IPsec-/IKE-beleid voor VPN Gateway-site-naar-site-VPN- of VNet-naar-VNet-verbindingen met behulp van PowerShell.

Workflow

De instructies in dit artikel helpen u bij het instellen en configureren van IPsec-/IKE-beleid, zoals wordt weergegeven in het volgende diagram.

- Maak een virtueel netwerk en een VPN-gateway.

- Maak een lokale netwerkgateway voor cross-premises verbindingen of een ander virtueel netwerk en een andere gateway voor VNet-naar-VNet-verbinding.

- Maak een IPsec-/IKE-beleid met geselecteerde algoritmen en parameters.

- Maak een verbinding (IPsec of VNet2VNet) met het IPsec-/IKE-beleid.

- Een IPsec-/IKE-beleid voor een bestaande verbinding toevoegen/bijwerken/verwijderen.

Beleidsparameters

IPsec- en IKE-protocolstandaard ondersteunt een breed scala aan cryptografische algoritmen in verschillende combinaties. Raadpleeg Over cryptografische vereisten en Azure VPN-gateways om te zien hoe dit kan helpen zorgen voor cross-premises en VNet-naar-VNet-connectiviteit om te voldoen aan uw nalevings- of beveiligingsvereisten. Houd rekening met de volgende overwegingen:

- IPsec-/IKE-beleid werkt alleen op de volgende gateway-SKU's:

- VpnGw1~5 en VpnGw1AZ~5AZ

- Standard en HighPerformance

- U kunt maar één beleidscombinatie opgeven voor een bepaalde verbinding.

- U moet alle algoritmen en parameters opgeven voor zowel IKE (main mode) als IPsec (snelle modus). Gedeeltelijke beleidsspecificatie is niet toegestaan.

- Raadpleeg de specificaties van de leverancier van uw VPN-apparaat om ervoor te zorgen dat het beleid wordt ondersteund op uw on-premises VPN-apparaten. S2S- of VNet-naar-VNet-verbindingen kunnen niet tot stand worden gebracht als het beleid niet compatibel is.

Cryptografische algoritmen en sleutelsterkten

De volgende tabel bevat de ondersteunde configureerbare cryptografische algoritmen en belangrijke sterke punten.

| IPsec/IKEv2 | Opties |

|---|---|

| IKEv2-versleuteling | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2-integriteit | SHA384, SHA256, SHA1, MD5 |

| DH-groep | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec-versleuteling | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, geen |

| IPsec-integriteit | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS-groep | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, geen |

| Sa-levensduur snelle modus | (Optioneel; standaardwaarden indien niet opgegeven) Seconden (geheel getal; minimaal 300, standaard 27.000) Kilobytes (geheel getal; minimaal 1.024, standaard 10.2400.000) |

| Verkeersselector | UsePolicyBasedTrafficSelectors ($True of $False, maar optioneel; standaard $False indien niet opgegeven) |

| Time-out van DPD | Seconden (geheel getal; minimaal 9, maximum 3.600, standaard 45) |

De configuratie van uw on-premises VPN-apparaat moet overeenkomen met of de volgende algoritmen en parameters bevatten die u opgeeft in het Azure IPsec- of IKE-beleid:

- IKE-versleutelingsalgoritmen (hoofdmodus, fase 1)

- IKE-integriteitsalgoritmen (hoofdmodus, fase 1)

- DH-groep (hoofdmodus, fase 1)

- IPsec-versleutelingsalgoritmen (snelle modus, fase 2)

- IPsec-integriteitsalgoritmen (snelle modus, fase 2)

- PFS-groep (snelle modus, fase 2)

- Verkeersselector (als u gebruikt

UsePolicyBasedTrafficSelectors) - SA-levensduur (lokale specificaties die niet overeenkomen)

Als u GCMAES gebruikt voor het IPsec-versleutelingsalgoritmen, moet u dezelfde GCMAES-algoritme en sleutellengte selecteren voor IPsec-integriteit. Gebruik bijvoorbeeld GCMAES128 voor beide.

In de tabel met algoritmen en sleutels:

- IKE komt overeen met de hoofdmodus of fase 1.

- IPsec komt overeen met de snelle modus of fase 2.

- DH-groep specificeert de Diffie-Hellman-groep die wordt gebruikt in de hoofdmodus of fase 1.

- PFS-groep specificeert de Diffie-Hellman-groep die wordt gebruikt in de snelle modus of fase 2.

De SA-levensduur van DE IKE-hoofdmodus is vastgesteld op 28.800 seconden op de Azure VPN-gateways.

UsePolicyBasedTrafficSelectorsis een optionele parameter voor de verbinding. Als uUsePolicyBasedTrafficSelectors$Trueinstelt op een verbinding, wordt de VPN-gateway geconfigureerd om verbinding te maken met een on-premises VPN-firewall op basis van beleid.Als u dit inschakelt

UsePolicyBasedTrafficSelectors, moet u ervoor zorgen dat uw VPN-apparaat beschikt over de overeenkomende verkeerskiezers die zijn gedefinieerd met alle combinaties van uw on-premises netwerkvoorvoegsels (lokale netwerkgateway) naar of van de voorvoegsels van het virtuele Azure-netwerk in plaats van any-to-any. De VPN-gateway accepteert elke verkeerskiezer die de externe VPN-gateway voorstelt, ongeacht wat er op de VPN-gateway is geconfigureerd.Als uw lokale netwerkvoorvoegsels bijvoorbeeld 10.1.0.0/16 en 10.2.0.0/16 zijn, en de voorvoegsels van uw virtuele netwerk 192.168.0.0/16 en 172.16.0.0/16, moet u de volgende verkeersselectoren opgeven:

- 10.1.0.0/16 <===> 192.168.0.0/16

- 10.1.0.0/16 <===> 172.16.0.0/16

- 10.2.0.0/16 <===> 192.168.0.0/16

- 10.2.0.0/16 <===> 172.16.0.0/16

Zie Een VPN-gateway verbinden met meerdere on-premises op beleid gebaseerde VPN-apparaten voor meer informatie over op beleid gebaseerde verkeerskiezers.

Als u de time-out instelt op kortere perioden, wordt IKE agressief opnieuw versleuteld. De verbinding kan in sommige gevallen worden verbroken. Deze situatie is mogelijk niet wenselijk als uw on-premises locaties verder weg liggen van de Azure-regio waar de VPN-gateway zich bevindt, of als de fysieke koppelingsvoorwaarde pakketverlies kan veroorzaken. Over het algemeen wordt u aangeraden de time-out in te stellen op 30 tot 45 seconden.

Notitie

IKEv2-integriteit wordt gebruikt voor zowel integriteit als PRF (pseudo-willekeurige functie). Als het opgegeven IKEv2-versleutelingsalgoritme GCM* is, wordt de waarde die wordt doorgegeven in IKEv2-integriteit alleen gebruikt voor PRF en wordt impliciet IKEv2-integriteit ingesteld op GCM*. In alle andere gevallen wordt de waarde die is doorgegeven in IKEv2-integriteit gebruikt voor zowel IKEv2-integriteit als PRF.

Diffie-Hellman-groepen

De volgende tabel bevat de bijbehorende Diffie-Hellman-groepen die worden ondersteund door het aangepaste beleid:

| Diffie-Hellman-groep | DHGroup | PFSGroup | Sleutellengte |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768-bits MODP |

| 2 | DHGroup2 | PFS2 | 1024-bits MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048-bits MODP |

| 19 | ECP256 | ECP256 | 256-bits ECP |

| 20 | ECP384 | ECP384 | 384-bits ECP |

| 24 | DHGroup24 | PFS24 | 2048-bits MODP |

Raadpleeg RFC3526 en RFC5114 voor meer informatie.

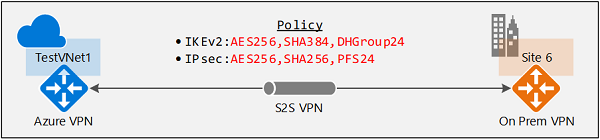

Een S2S VPN-verbinding maken met IPsec-/IKE-beleid

In deze sectie wordt u begeleid bij de stappen voor het maken van een S2S VPN-verbinding met een IPsec-/IKE-beleid. Met de volgende stappen maakt u de verbinding, zoals wordt weergegeven in het diagram:

Zie Een S2S VPN-verbinding maken voor gedetailleerdere stapsgewijze instructies voor het maken van een S2S VPN-verbinding.

U kunt de stappen voor deze oefening uitvoeren met behulp van Azure Cloud Shell in uw browser. Als u PowerShell rechtstreeks vanaf uw computer wilt gebruiken, installeert u de PowerShell-cmdlets van Azure Resource Manager. Zie Azure PowerShell installeren en configureren voor meer informatie over het installeren van de PowerShell-cmdlets.

Stap 1: het virtuele netwerk, de VPN-gateway en de lokale netwerkgatewaybronnen maken

Als u Azure Cloud Shell gebruikt, maakt u automatisch verbinding met uw account en hoeft u de volgende opdracht niet uit te voeren.

Als u PowerShell vanaf uw computer gebruikt, opent u de PowerShell-console en maakt u verbinding met uw account. Zie Using Windows PowerShell with Resource Manager (Windows PowerShell gebruiken met Resource Manager) voor meer informatie. Gebruik het volgende voorbeeld als hulp bij het maken van de verbinding:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. Declareer uw variabelen

Voor deze oefening beginnen we met het declareren van variabelen. U kunt de variabelen vervangen door uw eigen variabelen voordat u de opdrachten uitvoert.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. Maak het virtuele netwerk, de VPN-gateway en de lokale netwerkgateway

Met de volgende voorbeelden maakt u het virtuele netwerk, TestVNet1, met drie subnetten en de VPN-gateway. Wanneer u de waarden vervangt, is het belangrijk dat u de juiste namen voor de gatewaysubnets gebruikt, in het bijzonder GatewaySubnet. Als u een andere naam kiest, mislukt het maken van de gateway. Het kan 45 minuten of langer duren voordat de gateway van het virtuele netwerk is gemaakt. Als u Azure Cloud Shell gebruikt, kan er een time-out optreden voor uw verbinding. Dit heeft geen invloed op de opdracht gateway maken.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

Maak de lokale netwerkgateway. Mogelijk moet u opnieuw verbinding maken en de volgende variabelen opnieuw declareren als er een time-out optreedt in Azure Cloud Shell.

Variabelen declareren.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

Maak een lokale netwerkgatewaysite6.

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Stap 2: een S2S VPN-verbinding maken met een IPsec-/IKE-beleid

1. Een IPsec-/IKE-beleid maken

Met het volgende voorbeeldscript wordt een IPsec-/IKE-beleid gemaakt met de volgende algoritmen en parameters:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS None, SA Levensduur 14400 seconden & 102400000 KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Als u GCMAES voor IPsec gebruikt, moet u dezelfde GCMAES-algoritme en sleutellengte gebruiken voor zowel IPsec-versleuteling als integriteit. De bijbehorende parameters zijn bijvoorbeeld '-IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256' bij het gebruik van GCMAES256.

2. Maak de S2S VPN-verbinding met het IPsec-/IKE-beleid

Maak een S2S VPN-verbinding en pas het IPsec-/IKE-beleid toe dat u eerder hebt gemaakt.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

U kunt eventueel '-UsePolicyBasedTrafficSelectors $True' toevoegen aan de cmdlet voor het maken van verbinding om Azure VPN-gateway in staat te stellen verbinding te maken met on-premises VPN-apparaten op basis van beleid.

Belangrijk

Zodra een IPsec-/IKE-beleid is opgegeven voor een verbinding, verzendt of accepteert de Azure VPN-gateway alleen het IPsec-/IKE-voorstel met opgegeven cryptografische algoritmen en belangrijke sterke punten voor die specifieke verbinding. Zorg ervoor dat uw on-premises VPN-apparaat voor de verbinding de exacte beleidscombinatie gebruikt of accepteert, anders wordt de S2S VPN-tunnel niet tot stand gebracht.

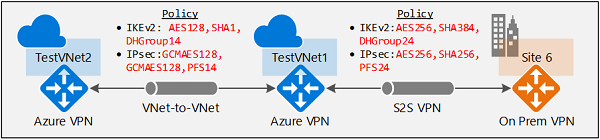

Een VNet-naar-VNet-verbinding maken met IPsec-/IKE-beleid

De stappen voor het maken van een VNet-naar-VNet-verbinding met een IPsec-/IKE-beleid zijn vergelijkbaar met die van een S2S VPN-verbinding. Met de volgende voorbeeldscripts wordt de verbinding gemaakt, zoals wordt weergegeven in het diagram:

Zie Een VNet-naar-VNet-verbinding maken voor gedetailleerdere stappen voor het maken van een VNet-naar-VNet-verbinding.

Stap 1: het tweede virtuele netwerk en de VPN-gateway maken

1. Declareer uw variabelen

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Het tweede virtuele netwerk en de VPN-gateway maken

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

Het kan ongeveer 45 minuten of langer duren om de VPN-gateway te maken.

Stap 2: Een VNet-toVNet-verbinding maken met het IPsec-/IKE-beleid

Net als bij de S2S VPN-verbinding maakt u een IPsec-/IKE-beleid en past u het beleid vervolgens toe op de nieuwe verbinding. Als u Azure Cloud Shell hebt gebruikt, is er mogelijk een time-out opgetreden voor uw verbinding. Zo ja, maak dan opnieuw verbinding en geef de benodigde variabelen opnieuw op.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. Het IPsec-/IKE-beleid maken

Het volgende voorbeeldscript maakt een ander beleid voor IPsec/IKE met de volgende algoritmen en parameters:

- IKEv2: AES128, SHA1, DHGroup14

- IPsec: GCMAES128, GCMAES128, PFS24, SA-levensduur 14400 seconden & 102400000 kB

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. VNet-naar-VNet-verbindingen maken met het IPsec-/IKE-beleid

Maak een VNet-naar-VNet-verbinding en pas het IPsec-/IKE-beleid toe dat u hebt gemaakt. In dit voorbeeld bevinden beide gateways zich in hetzelfde abonnement. Het is dus mogelijk om beide verbindingen met hetzelfde IPsec-/IKE-beleid te maken en te configureren in dezelfde PowerShell-sessie.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

Belangrijk

Zodra een IPsec-/IKE-beleid is opgegeven voor een verbinding, verzendt of accepteert de Azure VPN-gateway alleen het IPsec-/IKE-voorstel met opgegeven cryptografische algoritmen en belangrijke sterke punten voor die specifieke verbinding. Zorg ervoor dat het IPsec-beleid voor beide verbindingen hetzelfde is, anders wordt de VNet-naar-VNet-verbinding niet tot stand gebracht.

Nadat u deze stappen hebt voltooid, wordt de verbinding binnen een paar minuten tot stand gebracht en hebt u de volgende netwerktopologie, zoals in het begin wordt weergegeven:

IPsec-/IKE-beleid voor een verbinding bijwerken

In de laatste sectie ziet u hoe u IPsec-/IKE-beleid beheert voor een bestaande S2S- of VNet-naar-VNet-verbinding. In de volgende oefening worden de volgende bewerkingen voor een verbinding beschreven:

- Het IPsec-/IKE-beleid van een verbinding weergeven

- Het IPsec-/IKE-beleid toevoegen aan of bijwerken naar een verbinding

- Het IPsec-/IKE-beleid verwijderen uit een verbinding

Dezelfde stappen zijn van toepassing op zowel S2S- als VNet-naar-VNet-verbindingen.

Belangrijk

IPsec-/IKE-beleid wordt alleen ondersteund voor op standard en HighPerformance gebaseerde VPN-gateways. Het werkt niet op de basic-gateway-SKU of op beleid gebaseerde VPN-gateway.

1. Een IPsec-/IKE-beleid voor een verbinding weergeven

In het volgende voorbeeld ziet u hoe u het IPsec-/IKE-beleid configureert voor een verbinding. De scripts gaan ook verder vanuit de bovenstaande oefeningen.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

De laatste opdracht bevat het huidige IPsec-/IKE-beleid dat is geconfigureerd voor de verbinding, indien aanwezig. Het volgende voorbeeld is een voorbeelduitvoer voor de verbinding:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

Als er geen geconfigureerd IPsec-/IKE-beleid is, gebruikt u de opdracht (PS> $connection 6). IpsecPolicies) krijgt een lege retour. Dit betekent niet dat IPsec/IKE niet is geconfigureerd voor de verbinding, maar dat er geen aangepast IPsec-/IKE-beleid is. De werkelijke verbinding maakt gebruik van het standaardbeleid dat is onderhandeld tussen uw on-premises VPN-apparaat en de Azure VPN-gateway.

2. Een IPsec-/IKE-beleid voor een verbinding toevoegen of bijwerken

De stappen voor het toevoegen van een nieuw beleid of het bijwerken van een bestaand beleid voor een verbinding zijn hetzelfde: maak een nieuw beleid en pas vervolgens het nieuwe beleid toe op de verbinding.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

Als u UsePolicyBasedTrafficSelectors wilt inschakelen wanneer u verbinding maakt met een on-premises op beleid gebaseerd VPN-apparaat, voegt u de parameter '-UsePolicyBaseTrafficSelectors' toe aan de cmdlet of stelt u deze in op $False om de optie uit te schakelen:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

Net als 'UsePolicyBasedTrafficSelectors' kan het configureren van dpd-time-outs worden uitgevoerd buiten het IPsec-beleid dat wordt toegepast:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

Een van beide op beleid gebaseerde verkeersselector - en DPD-time-outopties kunnen worden opgegeven met standaardbeleid , zonder aangepast IPsec-/IKE-beleid, indien gewenst.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

U kunt de verbinding opnieuw ophalen om te controleren of het beleid is bijgewerkt. Voer de volgende opdracht uit om de verbinding voor het bijgewerkte beleid te controleren.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Voorbeelduitvoer:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. Een IPsec-/IKE-beleid verwijderen uit een verbinding

Nadat u het aangepaste beleid uit een verbinding hebt verwijderd, wordt de Azure VPN-gateway teruggezet naar de standaardlijst met IPsec-/IKE-voorstellen en wordt opnieuw onderhandeld met uw on-premises VPN-apparaat.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

U kunt hetzelfde script gebruiken om te controleren of het beleid is verwijderd uit de verbinding.

Veelgestelde vragen over IPsec-/IKE-beleid

Als u veelgestelde vragen wilt bekijken, gaat u naar de sectie IPsec-/IKE-beleid van de veelgestelde vragen over VPN Gateway.

Volgende stappen

Zie Verbinding maken met meerdere on-premises OP beleid gebaseerde VPN-apparaten voor meer informatie over op beleid gebaseerde verkeerskiezers.