Veilige koppelingen in Microsoft Defender voor Office 365

Tip

Wist u dat u de functies in Microsoft Defender XDR gratis kunt uitproberen voor Office 365 Abonnement 2? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en proefabonnementen kan uitvoeren op Try Microsoft Defender voor Office 365.

Belangrijk

Dit artikel is bedoeld voor zakelijke klanten die Microsoft Defender voor Office 365 hebben. Als u Outlook.com, Microsoft 365 Family of Microsoft 365 Personal gebruikt en u op zoek bent naar informatie over Safelinks in Outlook.com, raadpleegt u Geavanceerde Outlook.com-beveiliging voor Microsoft 365-abonnees.

In organisaties met Microsoft Defender voor Office 365 beschermt het scannen van veilige koppelingen uw organisatie tegen schadelijke koppelingen die worden gebruikt bij phishing en andere aanvallen. Veilige koppelingen biedt met name het scannen en herschrijven van inkomende e-mailberichten tijdens de e-mailstroom en verificatie van URL's en koppelingen in e-mailberichten, Teams en ondersteunde Office 365-apps. Het scannen van Veilige koppelingen vindt plaats naast de reguliere antispam - en antimalwarebeveiliging .

Bekijk deze korte video over het beveiligen tegen schadelijke koppelingen met Veilige koppelingen in Microsoft Defender voor Office 365.

Opmerking

Hoewel er geen standaardbeleid voor veilige koppelingen is, biedt het vooraf ingestelde beveiligingsbeleid voor ingebouwde beveiliging veilige koppelingen in e-mailberichten, Microsoft Teams en bestanden in ondersteunde Office-apps voor alle geadresseerden voor klanten die ten minste één Defender voor Office 365 licentie hebben (gebruikers die niet zijn gedefinieerd in het standaard- of strikt vooraf ingestelde beveiligingsbeleid of in aangepaste beleidsregels voor veilige koppelingen). Zie Vooraf ingesteld beveiligingsbeleid in EOP en Microsoft Defender voor Office 365 voor meer informatie. U kunt ook beleidsregels voor veilige koppelingen maken die van toepassing zijn op specifieke gebruikers, groepen of domeinen. Zie Beleid voor veilige koppelingen instellen in Microsoft Defender voor Office 365 voor instructies.

Beveiliging van veilige koppelingen door beleid voor veilige koppelingen is beschikbaar op de volgende locaties:

Email berichten: Beveiliging van veilige koppelingen voor koppelingen in e-mailberichten.

Zie de sectie Instellingen voor veilige koppelingen voor e-mailberichten verderop in dit artikel voor meer informatie over beveiliging van veilige koppelingen voor e-mailberichten.

Opmerking

- Veilige koppelingen werkt niet in openbare mappen met e-mail.

- Veilige koppelingen biedt geen beveiliging voor URL's in RTF-e-mailberichten (Rich Text Format).

- Veilige koppelingen ondersteunt alleen HTTP(S) en FTP-indelingen.

- Veilige koppelingen negeert S/MIME-ondertekende berichten.

- Veilige koppelingen verpakt geen URL's meer die verwijzen naar SharePoint Online-sites. SharePoint-URL's worden nog steeds verwerkt door de service Veilige koppelingen. Deze wijziging veroorzaakt geen verslechtering van de beveiliging die een tenant ontvangt. Het is bedoeld om de prestaties van het laden van SharePoint-URL's te verbeteren.

- Het gebruik van een andere service om koppelingen te verpakken voordat Defender voor Office 365, kan voorkomen dat veilige koppelingen worden verwerkt, zoals het verpakken, ontploppen of anderszins valideren van de 'kwaadwilligheid' van de koppeling.

Microsoft Teams: Beveiliging van veilige koppelingen voor koppelingen in Teams-gesprekken, groepschats of via kanalen.

Zie de sectie Instellingen voor veilige koppelingen voor Microsoft Teams verderop in dit artikel voor meer informatie over beveiliging van veilige koppelingen in Teams.

Office-apps: beveiliging met veilige koppelingen voor ondersteunde Office-desktop-, mobiele en web-apps.

Zie de sectie Instellingen voor Veilige koppelingen voor Office-apps verderop in dit artikel voor meer informatie over beveiliging van veilige koppelingen in Office-apps.

In de volgende tabel worden scenario's beschreven voor veilige koppelingen in Microsoft 365 en Office 365 organisaties die Defender voor Office 365 bevatten (het ontbreken van licenties is in de voorbeelden nooit een probleem).

| Scenario | Resultaat |

|---|---|

| Jean is lid van de marketingafdeling. Beveiliging van veilige koppelingen voor Office-apps is ingeschakeld in een beleid voor veilige koppelingen dat van toepassing is op leden van de marketingafdeling. Jean opent een PowerPoint-presentatie in een e-mailbericht en klikt vervolgens op een URL in de presentatie. | Jean wordt beschermd door Safe Links. Jean is opgenomen in een beleid voor veilige koppelingen waarbij beveiliging van Veilige koppelingen voor Office-apps is ingeschakeld. Zie de sectie Instellingen voor Veilige koppelingen voor Office-apps verderop in dit artikel voor meer informatie over de vereisten voor beveiliging van veilige koppelingen in Office-apps. |

| De Microsoft 365 E5 organisatie van Chris heeft geen beleid voor veilige koppelingen geconfigureerd. Chris ontvangt een e-mail van een externe afzender met een URL naar een schadelijke website waarop hij uiteindelijk klikt. | Chris wordt beschermd door Safe Links. Het vooraf ingestelde beveiligingsbeleid voor ingebouwde beveiliging biedt veilige koppelingen voor alle geadresseerden (gebruikers die niet zijn gedefinieerd in het standaard- of strikt vooraf ingestelde beveiligingsbeleid of in aangepaste beleidsregels voor veilige koppelingen). Zie Vooraf ingesteld beveiligingsbeleid in EOP en Microsoft Defender voor Office 365 voor meer informatie. |

| In de organisatie van Pat hebben beheerders een beleid voor veilige koppelingen gemaakt waarmee Pat wordt toegepast, maar beveiliging met veilige koppelingen voor Office-apps is uitgeschakeld. Pat opent een Word document en klikt op een URL in het bestand. | Pat wordt niet beveiligd door Veilige koppelingen. Hoewel Pat is opgenomen in een actief beleid voor veilige koppelingen, is beveiliging voor Veilige koppelingen voor Office-apps uitgeschakeld in dat beleid, zodat de beveiliging niet kan worden toegepast. |

| Jamie en Julia werken allebei voor contoso.com. Lang geleden hebben beheerders beleidsregels voor veilige koppelingen geconfigureerd die van toepassing zijn op zowel Jamie als Julia. Jamie stuurt een e-mail naar Julia, niet wetende dat het e-mailbericht een schadelijke URL bevat. | Julia wordt beveiligd door veilige koppelingen als het beleid voor veilige koppelingen dat op haar van toepassing is, is geconfigureerd om toe te passen op berichten tussen interne geadresseerden. Zie de sectie Instellingen voor veilige koppelingen voor e-mailberichten verderop in dit artikel voor meer informatie. |

Ontvangersfilters in beleid voor veilige koppelingen

Ontvangersfilters gebruiken voorwaarden en uitzonderingen om de interne geadresseerden te identificeren waarop het beleid van toepassing is. Er is ten minste één voorwaarde vereist. U kunt de volgende ontvangersfilters gebruiken voor voorwaarden en uitzonderingen:

- Gebruikers: een of meer postvakken, e-mailgebruikers of e-mailcontactpersonen in de organisatie.

-

Groepen:

- Leden van de opgegeven distributiegroepen of beveiligingsgroepen met e-mail (dynamische distributiegroepen worden niet ondersteund).

- De opgegeven Microsoft 365 Groepen.

- Domeinen: een of meer van de geconfigureerde geaccepteerde domeinen in Microsoft 365. Het primaire e-mailadres van de geadresseerde bevindt zich in het opgegeven domein.

U kunt een voorwaarde of uitzondering slechts één keer gebruiken, maar de voorwaarde of uitzondering kan meerdere waarden bevatten:

Meerdere waarden van dezelfde voorwaarde of uitzondering gebruiken OR-logica (bijvoorbeeld <geadresseerde1> of <geadresseerde2>):

- Voorwaarden: als de ontvanger overeenkomt met een van de opgegeven waarden, wordt het beleid op deze waarden toegepast.

- Uitzonderingen: als de ontvanger overeenkomt met een van de opgegeven waarden, wordt het beleid hierop niet toegepast.

Verschillende soorten uitzonderingen gebruiken OR-logica (bijvoorbeeld <ontvanger1> of <lid van groep1> of <lid van domein1>). Als de ontvanger overeenkomt met een van de opgegeven uitzonderingswaarden, wordt het beleid hierop niet toegepast.

Verschillende typen voorwaarden gebruiken AND-logica. De geadresseerde moet voldoen aan alle opgegeven voorwaarden om het beleid op hen toe te passen. U configureert bijvoorbeeld een voorwaarde met de volgende waarden:

- Gebruikers:

romain@contoso.com - Groepen: Leidinggevenden

Het beleid wordt alleen toegepast

romain@contoso.comals hij ook lid is van de groep Leidinggevenden. Anders wordt het beleid niet op hem toegepast.- Gebruikers:

Instellingen voor veilige koppelingen voor e-mailberichten

Safe Links scant binnenkomende e-mail op bekende schadelijke hyperlinks. Gescande URL's worden herschreven of verpakt met behulp van het standaard-URL-voorvoegsel van Microsoft: https://<DataCenterLocation>.safelinks.protection.outlook.com (bijvoorbeeld https://nam01.safelinks.protection.outlook.com). Nadat de koppeling is herschreven, wordt deze geanalyseerd op mogelijk schadelijke inhoud.

Nadat met Veilige koppelingen een URL is herschreven, wordt de URL opnieuw geschreven, zelfs als het bericht handmatig wordt doorgestuurd of beantwoord. Wrapping wordt uitgevoerd per geadresseerde van het bericht (zowel interne als externe geadresseerden). Aanvullende koppelingen die worden toegevoegd aan het doorgestuurde of beantwoorde bericht, worden ook herschreven.

Voor automatisch doorsturen via regels voor Postvak IN of SMTP-doorsturen wordt de URL niet herschreven in het bericht dat is bedoeld voor de uiteindelijke geadresseerde, tenzij een van de volgende instructies waar is:

- De ontvanger wordt ook beveiligd door veilige koppelingen.

- De URL is al herschreven in een eerdere communicatie.

Zolang beveiliging tegen veilige koppelingen is ingeschakeld, worden URL's gescand vóór de berichtbezorging, ongeacht of de URL's worden herschreven of niet. In ondersteunde versies van Outlook (Windows, Mac en webversie van Outlook) worden niet-ingepakte URL's gecontroleerd door een API-aanroep aan de clientzijde van Veilige koppelingen op het moment van klikken.

De instellingen in beleidsregels voor veilige koppelingen die van toepassing zijn op e-mailberichten, worden beschreven in de volgende lijst:

Aan: Veilige koppelingen controleert een lijst met bekende, schadelijke koppelingen wanneer gebruikers op koppelingen in e-mail klikken. URL's worden standaard herschreven.: Het scannen van veilige koppelingen in e-mailberichten in- of uitschakelen. De aanbevolen waarde is geselecteerd (aan) en resulteert in de volgende acties:

- Scannen met veilige koppelingen is ingeschakeld in Outlook (C2R) in Windows.

- URL's worden herschreven en gebruikers worden gerouteerd via de beveiliging van veilige koppelingen wanneer ze in berichten op URL's klikken.

- Wanneer erop wordt geklikt, worden URL's gecontroleerd op basis van een lijst met bekende schadelijke URL's.

- URL's die geen geldige reputatie hebben, worden asynchroon op de achtergrond ontplofd.

De volgende instellingen zijn alleen beschikbaar als het scannen van veilige koppelingen in e-mailberichten is ingeschakeld:

Veilige koppelingen toepassen op e-mailberichten die binnen de organisatie worden verzonden: schakel het scannen van veilige koppelingen in of uit op berichten die zijn verzonden tussen interne afzenders en interne geadresseerden binnen dezelfde Exchange Online organisatie. De aanbevolen waarde is geselecteerd (aan).

Realtime-URL-scans toepassen op verdachte koppelingen en koppelingen die naar bestanden verwijzen: hiermee schakelt u het realtime scannen van koppelingen in, inclusief koppelingen in e-mailberichten die verwijzen naar downloadbare inhoud. De aanbevolen waarde is geselecteerd (aan).

-

Wacht tot het scannen van URL's is voltooid voordat het bericht wordt verzonden:

- Geselecteerd (aan): Berichten die URL's bevatten, worden bewaard totdat het scannen is voltooid. Berichten worden pas bezorgd nadat is bevestigd dat de URL's veilig zijn. Dit is de aanbevolen waarde.

- Niet geselecteerd (uit): als het scannen van URL's niet kan worden voltooid, moet u het bericht toch bezorgen.

-

Wacht tot het scannen van URL's is voltooid voordat het bericht wordt verzonden:

Url's niet herschrijven, maar alleen controles uitvoeren via de SafeLinks-API: als deze instelling is geselecteerd (aan), vindt er geen URL-wrapping plaats, maar worden de URL's gescand voordat het bericht wordt verzonden. In ondersteunde versies van Outlook (Windows, Mac en webversie van Outlook) wordt Veilige koppelingen uitsluitend via API's aangeroepen op het moment dat er op de URL wordt geklikt.

Zie Beleidsinstellingen voor veilige koppelingen voor meer informatie over de aanbevolen waarden voor standaard- en strikte beleidsinstellingen voor beleidsregels voor veilige koppelingen.

Hoe veilige koppelingen werken in e-mailberichten

Op hoog niveau werkt de beveiliging van veilige koppelingen als volgt voor URL's in e-mailberichten:

Alle e-mail gaat via EOP, waarbij INTERNET Protocol (IP) en envelopfilters, malwarebeveiliging op basis van handtekeningen, antispam- en antimalwarefilters worden gefilterd voordat het bericht in het postvak van de geadresseerde wordt bezorgd.

De gebruiker opent het bericht in het postvak en klikt op een URL in het bericht.

Safe Links controleert onmiddellijk de URL voordat de website wordt geopend:

Als de URL verwijst naar een website die schadelijk is, wordt een waarschuwingspagina voor schadelijke websites (of een andere waarschuwingspagina) geopend.

Als de URL verwijst naar een downloadbaar bestand en de instelling Realtime URL-scannen toepassen op verdachte koppelingen en koppelingen die naar bestanden verwijzen is ingeschakeld in het beleid dat van toepassing is op de gebruiker, wordt het downloadbare bestand gecontroleerd.

Als wordt vastgesteld dat de URL veilig is, wordt de website geopend.

Instellingen voor veilige koppelingen voor Microsoft Teams

U schakelt de beveiliging van veilige koppelingen in of uit voor Microsoft Teams in het beleid voor veilige koppelingen. U gebruikt met name aan : Veilige koppelingen controleert een lijst met bekende, schadelijke koppelingen wanneer gebruikers op koppelingen klikken in Microsoft Teams. URL's worden niet herschreven in de sectie Teams . De aanbevolen waarde is ingeschakeld (geselecteerd).

Opmerking

Wanneer u beveiliging voor veilige koppelingen voor Teams inschakelt of uitschakelt, kan het tot 24 uur duren voordat de wijziging van kracht wordt.

Beveiliging van veilige koppelingen voor Teams wordt ondersteund in desktop- en webexemplaren van Teams.

URL's in Teams worden gecontroleerd op een lijst met bekende schadelijke koppelingen wanneer de beveiligde gebruiker op de koppeling klikt (time-of-click-protection). URL's worden niet herschreven. Als een koppeling schadelijk blijkt te zijn, hebben gebruikers de volgende ervaringen:

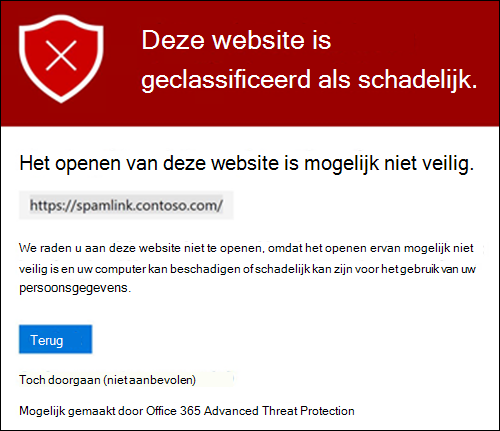

- Als op de koppeling is geklikt in een Teams-gesprek, groepschat of via kanalen, wordt de waarschuwingspagina zoals weergegeven in de schermopname weergegeven in de standaardwebbrowser weergegeven.

- Als op de koppeling is geklikt vanaf een vastgemaakt tabblad, wordt de waarschuwingspagina weergegeven in de Teams-interface op dat tabblad. De optie om de koppeling in een webbrowser te openen, is om veiligheidsredenen uitgeschakeld.

- Afhankelijk van hoe de instelling Gebruikers laten doorklikken naar de oorspronkelijke URL in het beleid is geconfigureerd, is of mag de gebruiker niet doorklikken naar de oorspronkelijke URL (toch doorgaan (niet aanbevolen) in de schermopname). U wordt aangeraden niet de instelling Gebruikers laten doorklikken naar de oorspronkelijke URL te selecteren, zodat gebruikers niet kunnen doorklikken naar de oorspronkelijke URL.

Als de gebruiker die de koppeling heeft verzonden, niet is beveiligd door een beleid voor veilige koppelingen waarbij Beveiliging van Teams is ingeschakeld, kan de gebruiker doorklikken naar de oorspronkelijke URL op de computer of het apparaat.

Als u op de knop Terug klikt op de waarschuwingspagina, wordt de gebruiker teruggezet naar de oorspronkelijke context of URL-locatie. Als u echter opnieuw op de oorspronkelijke koppeling klikt, wordt de URL opnieuw gescand door Veilige koppelingen, zodat de waarschuwingspagina opnieuw wordt weergegeven.

Hoe veilige koppelingen werken in Teams

Op hoog niveau werkt de beveiliging van veilige koppelingen als volgt voor URL's in Microsoft Teams:

Een gebruiker start de Teams-app.

Microsoft 365 controleert of de organisatie van de gebruiker Microsoft Defender voor Office 365 bevat en of de gebruiker is opgenomen in een actief beleid voor veilige koppelingen waarbij beveiliging voor Microsoft Teams is ingeschakeld.

URL's worden gevalideerd op het moment van klikken voor de gebruiker in chats, groepschats, kanalen en tabbladen.

Instellingen voor veilige koppelingen voor Office-apps

Beveiliging met veilige koppelingen voor Office-apps controleert koppelingen in Office-documenten, niet koppelingen in e-mailberichten. Maar het kan koppelingen in bijgevoegde Office-documenten in e-mailberichten controleren nadat het document is geopend.

U schakelt de beveiliging van veilige koppelingen in of uit voor Office-apps in het beleid voor veilige koppelingen. U gebruikt met name de instelling Aan: Veilige koppelingen controleert een lijst met bekende, schadelijke koppelingen wanneer gebruikers klikken op koppelingen in Microsoft Office-apps. URL's worden niet herschreven in de sectie Office 365 apps. De aanbevolen waarde is ingeschakeld (geselecteerd).

Beveiliging van Veilige koppelingen voor Office-apps heeft de volgende clientvereisten:

Microsoft 365-apps of Microsoft 365 Business Premium:

- Huidige versies van Word, Excel en PowerPoint op Windows, Mac of in een webbrowser.

- Office-apps op iOS- of Android-apparaten.

- Visio voor Windows.

- OneNote in een webbrowser.

- Outlook voor Windows bij het openen van opgeslagen EML- of MSG-bestanden.

Ondersteunde Office-apps en Microsoft 365-services zijn geconfigureerd voor het gebruik van moderne verificatie. Zie Hoe moderne verificatie werkt voor Office-client-apps voor meer informatie.

Gebruikers zijn aangemeld met hun werk- of schoolaccount. Zie Aanmelden bij Office voor meer informatie.

Zie Beleidsinstellingen voor veilige koppelingen voor meer informatie over de aanbevolen waarden voor standaard- en strikte beleidsinstellingen.

Hoe veilige koppelingen werken in Office-apps

Op hoog niveau werkt de beveiliging van veilige koppelingen als volgt voor URL's in Office-apps. De ondersteunde Office-apps worden beschreven in de vorige sectie.

Een gebruiker meldt zich aan met een werk- of schoolaccount in een organisatie met Microsoft 365-apps of Microsoft 365 Business Premium.

De gebruiker wordt geopend en klikt op een koppeling naar een Office-document in een ondersteunde Office-app.

Veilige koppelingen controleert onmiddellijk de URL voordat de doelwebsite wordt geopend:

Als de URL verwijst naar een website die schadelijk is, wordt een waarschuwingspagina voor schadelijke websites (of een andere waarschuwingspagina) geopend.

Als de URL verwijst naar een downloadbaar bestand en het beleid veilige koppelingen dat van toepassing is op de gebruiker is geconfigureerd voor het scannen van koppelingen naar downloadbare inhoud (Realtime URL-scannen toepassen op verdachte koppelingen en koppelingen die naar bestanden verwijzen), wordt het downloadbare bestand gecontroleerd.

Als de URL als veilig wordt beschouwd, wordt de gebruiker naar de website gebracht.

Als het scannen van Veilige koppelingen niet kan worden voltooid, wordt de beveiliging van Veilige koppelingen niet geactiveerd. In Office-bureaubladclients krijgt de gebruiker een waarschuwing voordat deze naar de doelwebsite gaat.

Opmerking

Het kan enkele seconden duren aan het begin van elke sessie om te controleren of Veilige koppelingen voor Office-apps beschikbaar is voor de gebruiker.

Klik op beveiligingsinstellingen in beleid voor veilige koppelingen

Deze instellingen zijn van toepassing op veilige koppelingen in e-mail, Teams en Office-apps:

Gebruikersklikken bijhouden: schakel het opslaan van veilige koppelingen in of uit klikgegevens voor URL's waarop is geklikt. We raden u aan deze instelling geselecteerd (aan) te laten.

In Veilige koppelingen voor Office-apps is deze instelling van toepassing op de bureaubladversies Word, Excel, PowerPoint en Visio.

Als u deze instelling selecteert, zijn de volgende instellingen beschikbaar:

Gebruikers laten doorklikken naar de oorspronkelijke URL: hiermee bepaalt u of gebruikers via de waarschuwingspagina naar de oorspronkelijke URL kunnen klikken. De aanbevelingswaarde is niet geselecteerd (uit).

In Veilige koppelingen voor Office-apps is deze instelling van toepassing op de oorspronkelijke URL in de bureaubladversies Word, Excel, PowerPoint en Visio.

De huisstijl van de organisatie weergeven op meldings- en waarschuwingspagina's: met deze optie ziet u de huisstijl van uw organisatie op waarschuwingspagina's. Huisstijl helpt gebruikers bij het identificeren van legitieme waarschuwingen, omdat standaardwaarschuwingspagina's van Microsoft vaak worden gebruikt door aanvallers. Zie Het Microsoft 365-thema voor uw organisatie aanpassen voor meer informatie over aangepaste huisstijl.

Prioriteit van beleid voor veilige koppelingen

Nadat u meerdere beleidsregels hebt gemaakt, kunt u de volgorde opgeven waarin ze worden toegepast. Geen twee beleidsregels kunnen dezelfde prioriteit hebben en de beleidsverwerking stopt nadat het eerste beleid is toegepast (het beleid met de hoogste prioriteit voor die ontvanger). Het ingebouwde beveiligingsbeleid wordt altijd als laatste toegepast. De beleidsregels voor veilige koppelingen die zijn gekoppeld aan standaard - en strikt vooraf ingestelde beveiligingsbeleidsregels worden altijd toegepast vóór aangepaste beleidsregels voor veilige koppelingen.

Zie Volgorde van prioriteit voor vooraf ingesteld beveiligingsbeleid en andere beleidsregels en Volgorde en prioriteit van e-mailbeveiliging voor meer informatie over de volgorde van prioriteit en hoe meerdere beleidsregels worden geëvalueerd en toegepast.

Lijsten met 'De volgende URL's niet opnieuw schrijven' in beleid voor veilige koppelingen

Opmerking

Vermeldingen in de lijst 'De volgende URL's niet opnieuw schrijven' worden niet gescand of verpakt door veilige koppelingen tijdens de e-mailstroom, maar worden mogelijk nog steeds geblokkeerd tijdens het klikken. Rapporteer de URL zoals ik heb bevestigd dat deze schoon is en selecteer vervolgens Deze URL toestaan om een acceptatievermelding toe te voegen aan de lijst Met toestaan/blokkeren van tenants, zodat de URL niet wordt gescand of verpakt door Veilige koppelingen tijdens de e-mailstroom en tijdens het klikken. Zie Goede URL's rapporteren aan Microsoft voor instructies.

Elk beleid voor veilige koppelingen bevat een lijst Niet opnieuw schrijven van de volgende URL's die u kunt gebruiken om URL's op te geven die niet opnieuw worden geschreven door veilige koppelingen scannen. U kunt verschillende lijsten configureren in verschillende beleidsregels voor veilige koppelingen. De beleidsverwerking stopt nadat het eerste beleid (waarschijnlijk de hoogste prioriteit) is toegepast op de gebruiker. De volgende URL-lijst niet herschrijven wordt dus slechts één toegepast op een gebruiker die is opgenomen in meerdere actieve beleidsregels voor veilige koppelingen.

Als u vermeldingen wilt toevoegen aan de lijst in nieuw of bestaand beleid voor veilige koppelingen, raadpleegt u Beleid voor veilige koppelingen maken of Beleid voor veilige koppelingen wijzigen.

Opmerkingen:

De volgende clients herkennen de lijsten Niet opnieuw schrijven van de volgende URL's in het beleid veilige koppelingen niet. Gebruikers die deel uitmaken van het beleid kunnen worden geblokkeerd voor toegang tot de URL's op basis van de resultaten van het scannen van veilige koppelingen in deze clients:

- Microsoft Teams

- Office-web-apps

Zie De lijst voor toestaan/blokkeren van tenants beheren voor een werkelijk universele lijst met URL's die overal zijn toegestaan. URL-toegestane vermeldingen in de lijst Voor toestaan/blokkeren van tenants worden echter niet uitgesloten van het herschrijven van veilige koppelingen.

Overweeg veelgebruikte interne URL's toe te voegen aan de lijst om de gebruikerservaring te verbeteren. Als u bijvoorbeeld on-premises services hebt, zoals Skype voor Bedrijven of SharePoint, kunt u deze URL's toevoegen om ze uit te sluiten van scannen.

Als u de volgende URL-vermeldingen niet opnieuw schrijven in uw beleid voor veilige koppelingen al hebt, controleert u de lijsten en voegt u indien nodig jokertekens toe. Uw lijst heeft bijvoorbeeld een vermelding zoals

https://contoso.com/aen u besluit later subpaden op te nemen, zoalshttps://contoso.com/a/b. In plaats van een nieuwe vermelding toe te voegen, voegt u een jokerteken toe aan de bestaande vermelding, zodat het wordthttps://contoso.com/a/*.U kunt maximaal drie jokertekens (

*) per URL-vermelding opnemen. Jokertekens bevatten expliciet voorvoegsels of subdomeinen. De vermeldingcontoso.comis bijvoorbeeld niet hetzelfde als*.contoso.com/*, omdat*.contoso.com/*personen subdomeinen en paden in het opgegeven domein kunnen bezoeken.Als een URL gebruikmaakt van automatische omleiding voor HTTP naar HTTPS (bijvoorbeeld 302-omleiding voor

http://www.contoso.comnaarhttps://www.contoso.com), en u zowel HTTP- als HTTPS-vermeldingen voor dezelfde URL naar de lijst probeert in te voeren, ziet u mogelijk dat de tweede URL-vermelding de eerste URL-vermelding vervangt. Dit gedrag treedt niet op als de HTTP- en HTTPS-versies van de URL volledig gescheiden zijn.Geef geen http:// of https:// (dat wil contoso.com) op om zowel HTTP- als HTTPS-versies uit te sluiten.

*.contoso.comheeft geen betrekking op contoso.com, dus u moet beide uitsluiten om zowel het opgegeven domein als eventuele onderliggende domeinen te dekken.contoso.com/*behandelt alleen contoso.com, dus het is niet nodig om beidecontoso.comencontoso.com/*uit te sluiten.contoso.com/*Als u alle iteraties van een domein wilt uitsluiten, zijn twee uitsluitingsvermeldingen nodig;

contoso.com/*en*.contoso.com/*. Deze vermeldingen worden gecombineerd om zowel HTTP als HTTPS, het hoofddomein contoso.com en eventuele onderliggende domeinen uit te sluiten, evenals eventuele of geen eindonderdelen (zowel contoso.com als contoso.com/vdir1 worden bijvoorbeeld behandeld).

Vermeldingssyntaxis voor de lijst 'De volgende URL's niet opnieuw schrijven'

Voorbeelden van de waarden die u kunt invoeren en de bijbehorende resultaten worden beschreven in de volgende tabel:

| Waarde | Resultaat |

|---|---|

contoso.com |

Hiermee staat u toegang toe tot, maar niet tot https://contoso.com subdomeinen of paden. |

*.contoso.com/* |

Hiermee staat u toegang toe tot een domein, subdomeinen en paden (bijvoorbeeld https://www.contoso.com, https://www.contoso.com, https://maps.contoso.comof https://www.contoso.com/a). Deze vermelding is inherent beter dan *contoso.com*, omdat het geen mogelijk frauduleuze sites toestaat, zoals https://www.falsecontoso.com of https://www.false.contoso.completelyfalse.com |

https://contoso.com/a |

Hiermee staat u toegang toe tot , maar niet tot https://contoso.com/asubpaden zoals https://contoso.com/a/b |

https://contoso.com/a/* |

Hiermee staat u toegang tot https://contoso.com/a en subpaden toe, zoals https://contoso.com/a/b |

Waarschuwingspagina's van veilige koppelingen

Deze sectie bevat voorbeelden van de verschillende waarschuwingspagina's die worden geactiveerd door de beveiliging van veilige koppelingen wanneer u op een URL klikt.

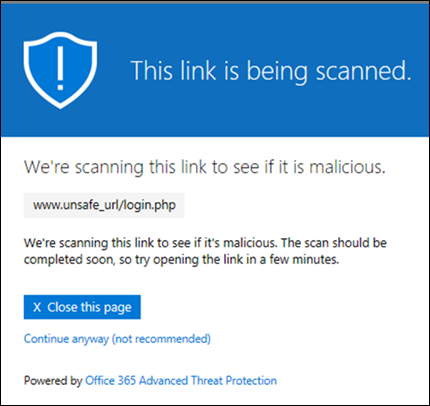

Melding over scannen in uitvoering

De geklikte URL wordt gescand door Veilige koppelingen. Mogelijk moet u even wachten voordat u de koppeling opnieuw probeert.

Waarschuwing voor verdacht bericht

De url waarop is geklikt, bevindt zich in een e-mailbericht dat vergelijkbaar is met andere verdachte berichten. We raden u aan het e-mailbericht te controleren voordat u doorgaat naar de site.

Waarschuwing voor phishingpoging

De geklikte URL stond in een e-mailbericht dat is geïdentificeerd als een phishing-aanval. Als gevolg hiervan worden alle URL's in het e-mailbericht geblokkeerd. We raden u aan niet verder te gaan naar de site.

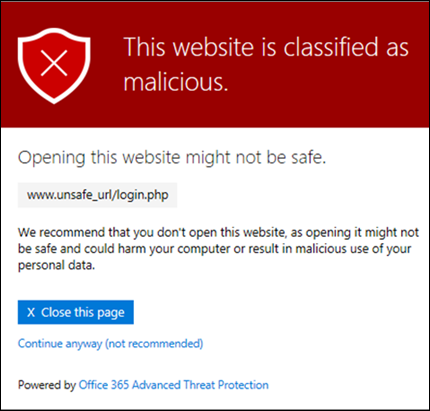

Waarschuwing voor schadelijke website

De geklikte URL verwijst naar een site die is geïdentificeerd als schadelijk. We raden u aan niet verder te gaan naar de site.

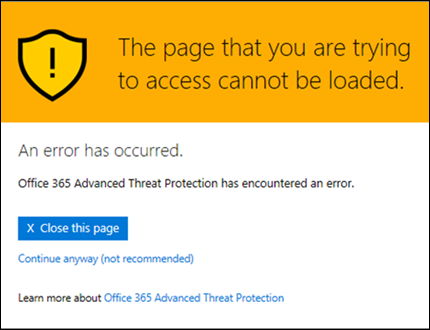

Foutwaarschuwing

Er is een fout opgetreden en de URL kan niet worden geopend.