Toegang verlenen tot de inkomende inrichtings-API

Inleiding

Nadat u de API-gestuurde inkomende inrichtings-app hebt geconfigureerd, moet u toegangsmachtigingen verlenen, zodat API-clients aanvragen kunnen verzenden naar de inrichtings-/bulkUpload-API en de API voor inrichtingslogboeken kunnen opvragen. In deze zelfstudie wordt u begeleid bij de stappen voor het configureren van deze machtigingen.

Afhankelijk van hoe uw API-client wordt geverifieerd met Microsoft Entra ID, kunt u kiezen tussen twee configuratieopties:

- Een service-principal configureren: volg deze instructies als uw API-client van plan is een service-principal van een geregistreerde Microsoft Entra-app te gebruiken en te verifiëren met behulp van de stroom voor het verlenen van OAuth-clientreferenties.

- Een beheerde identiteit configureren: volg deze instructies als uw API-client van plan is een door Microsoft Entra beheerde identiteit te gebruiken.

Een service-principal configureren

Deze configuratie registreert een app in Microsoft Entra-id die de externe API-client vertegenwoordigt en verleent deze toestemming om de binnenkomende inrichtings-API aan te roepen. De client-id en het clientgeheim van de service-principal kunnen worden gebruikt in de stroom voor het verlenen van OAuth-clientreferenties.

- Meld u aan bij het Microsoft Entra-beheercentrum (https://entra.microsoft.com) met ten minste aanmeldingsreferenties van de toepassingsbeheerder .

- Blader naar Microsoft Entra ID ->Applications ->App-registraties.

- Klik op de optie Nieuwe registratie.

- Geef een app-naam op, selecteer de standaardopties en klik op Registreren.

- Kopieer de waarden voor de id van de toepassing (client) en de map-id (tenant) op de blade Overzicht en sla deze op voor later gebruik in uw API-client.

- Selecteer in het contextmenu van de app de optie Certificaten en geheimen .

- Maak een nieuw clientgeheim. Geef een beschrijving op voor het geheim en de vervaldatum.

- Kopieer de gegenereerde waarde van het clientgeheim en sla het op voor later gebruik in uw API-client.

- Selecteer in het contextmenu API-machtigingen de optie Een machtiging toevoegen.

- Selecteer Microsoft Graph onder API-machtigingen aanvragen.

- Selecteer Toepassingstoestemming.

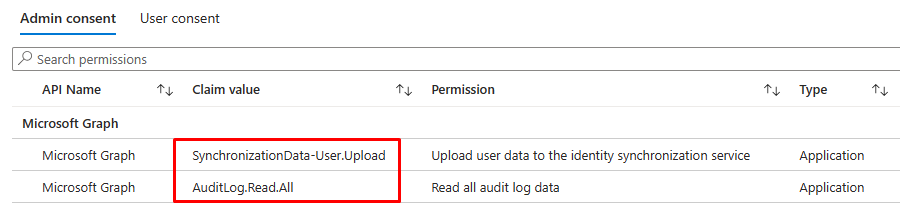

- Zoek en selecteer machtiging AuditLog.Read.All en SynchronizationData-User.Upload.

- Klik op Beheerderstoestemming verlenen op het volgende scherm om de machtigingstoewijzing te voltooien. Klik op Ja in het bevestigingsvenster. Uw app moet over de volgende machtigingensets beschikken.

- U bent nu klaar om de service-principal te gebruiken met uw API-client.

- Voor productieworkloads raden we u aan om verificatie op basis van clientcertificaten te gebruiken met de service-principal of beheerde identiteiten.

Een beheerde identiteit configureren

In deze sectie wordt beschreven hoe u de benodigde machtigingen kunt toewijzen aan een beheerde identiteit.

Configureer een beheerde identiteit voor gebruik met uw Azure-resource.

Kopieer de naam van uw beheerde identiteit vanuit het Microsoft Entra-beheercentrum. Bijvoorbeeld: In de onderstaande schermopname ziet u de naam van een door het systeem toegewezen beheerde identiteit die is gekoppeld aan een Azure Logic Apps-werkstroom met de naam CSV2SCIMBulkUpload.

Voer het volgende PowerShell-script uit om machtigingen toe te wijzen aan uw beheerde identiteit.

Install-Module Microsoft.Graph -Scope CurrentUser Connect-MgGraph -Scopes "Application.Read.All","AppRoleAssignment.ReadWrite.All,RoleManagement.ReadWrite.Directory" $graphApp = Get-MgServicePrincipal -Filter "AppId eq '00000003-0000-0000-c000-000000000000'" $PermissionName = "SynchronizationData-User.Upload" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.Id $PermissionName = "AuditLog.Read.All" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.IdAls u wilt controleren of de machtiging is toegepast, zoekt u de service-principal voor beheerde identiteit onder Bedrijfstoepassingen in Microsoft Entra-id. Verwijder het filter toepassingstype om alle service-principals weer te geven.

Klik op de blade Machtigingen onder Beveiliging. Zorg ervoor dat de machtiging is ingesteld.

U bent nu klaar om de beheerde identiteit te gebruiken met uw API-client.