Een Microsoft Entra-app registreren en een service-principal maken

In dit artikel leert u hoe u een Microsoft Entra-toepassing en service-principal maakt die kan worden gebruikt met op rollen gebaseerd toegangsbeheer (RBAC). Wanneer u een nieuwe toepassing registreert in Microsoft Entra ID, wordt automatisch een service-principal gemaakt voor de app-registratie. De service-principal is de identiteit van de app in de Microsoft Entra-tenant. Deze toegang wordt beperkt door de rol die wordt toegewezen aan de service-principal, zodat u kunt bepalen welke resources kunnen worden geopend en op welk niveau. Om veiligheidsredenen wordt het altijd aanbevolen om service-principals te gebruiken met geautomatiseerde hulpprogramma's in plaats van hen toe te staan zich aan te melden met een gebruikersidentiteit.

Dit voorbeeld is van toepassing op Line-Of-Business-toepassingen die in één organisatie worden gebruikt. U kunt ook Azure PowerShell of de Azure CLI gebruiken om een service-principal te maken.

Belangrijk

In plaats van een service-principal te maken, kunt u overwegen beheerde identiteiten voor Azure-resources te gebruiken voor de identiteit van uw toepassing. Als uw code wordt uitgevoerd op een service die beheerde identiteiten ondersteunt en toegang krijgt tot resources die ondersteuning bieden voor Microsoft Entra-verificatie, zijn beheerde identiteiten een betere optie voor u. Zie Wat zijn beheerde identiteiten voor Azure-resources? voor meer informatie over beheerde identiteiten voor Azure-resources, inclusief welke service dit momenteel ondersteunen.

Lees toepassings- en service-principalobjecten in Microsoft Entra ID voor meer informatie over de relatie tussen app-registratie, toepassingsobjecten en service-principals.

Vereisten

Als u een toepassing wilt registreren in uw Microsoft Entra-tenant, hebt u het volgende nodig:

- Een Microsoft Entra-gebruikersaccount. Als u dat nog niet hebt, kunt u gratis een account maken.

- Voldoende machtigingen voor het registreren van een toepassing bij uw Microsoft Entra-tenant en toewijzen aan de toepassing een rol in uw Azure-abonnement. U hebt de

Application.ReadWrite.Allmachtiging nodig om deze taken te voltooien.

Een toepassing registreren bij Microsoft Entra-id en een service-principal maken

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

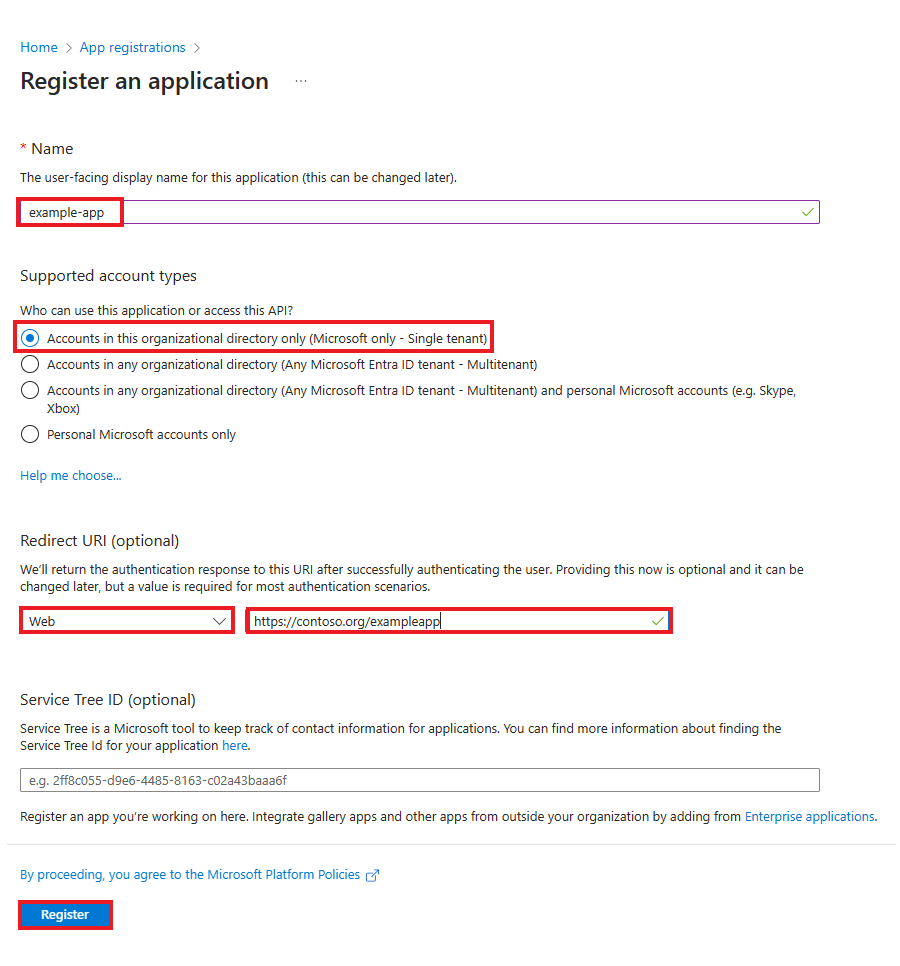

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Identiteitstoepassingen>> App-registraties selecteer vervolgens Nieuwe registratie.

Geef de toepassing een naam, bijvoorbeeld een voorbeeld-app.

Onder Ondersteunde accounttypen selecteert u Enkel accounts in deze organisatieadreslijst.

Kies onder Omleidings-URIWeb voor het type toepassing dat u wilt maken. Voer de URI in waarnaar het toegangstoken wordt verzonden.

Selecteer Registreren.

Een rol toewijzen aan de toepassing

Als u toegang wilt krijgen tot resources in uw abonnement, moet u de toepassing toewijzen aan een rol. Bepaal welke rol de juiste machtigingen biedt voor de toepassing. Zie Ingebouwde Azure-rollen voor meer informatie over de beschikbare rollen.

U kunt het bereik instellen op het niveau van het abonnement, de resourcegroep of de resource. Machtigingen worden overgenomen door lagere niveaus van het bereik.

Meld u aan bij het Azure-portaal.

Selecteer het bereikniveau waaraan u de toepassing wilt toewijzen. Als u bijvoorbeeld een rol wilt toewijzen aan het abonnementsbereik, zoekt en selecteert u Abonnementen. Als u het abonnement dat u zoekt niet ziet, kiest u het filter voor globale abonnementen. Zorg ervoor dat het gewenste abonnement is geselecteerd voor de tenant.

Klik op Toegangsbeheer (IAM) .

Selecteer Toevoegen en selecteer vervolgens Roltoewijzing toevoegen.

Selecteer op het tabblad Rol de rol die u wilt toewijzen aan de toepassing in de lijst.

Selecteer Volgende.

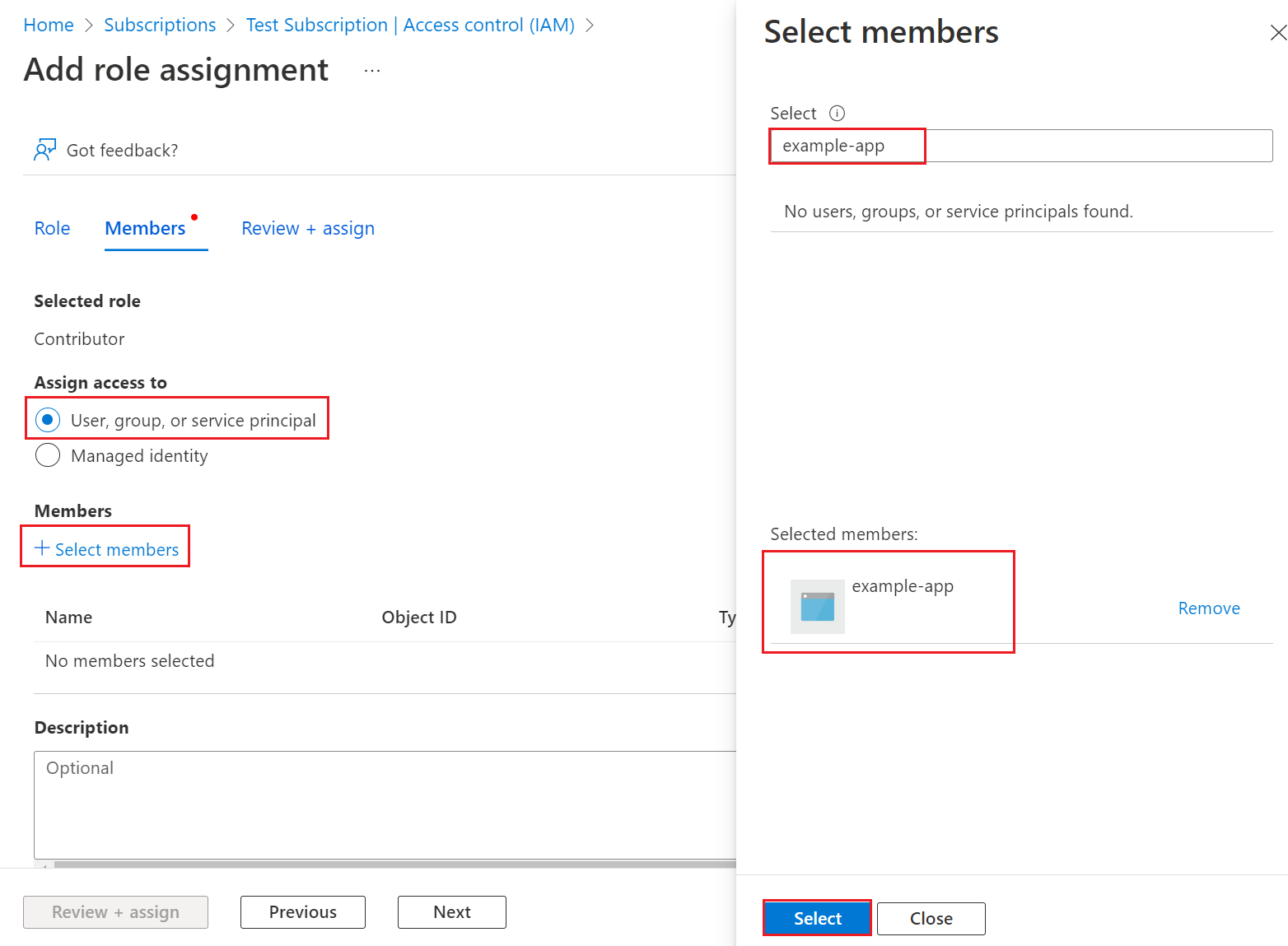

Selecteer op het tabblad Leden voor Toegang toewijzen aan, gebruiker , groep of service-principal.

Selecteer Leden selecteren. Microsoft Entra-toepassingen worden standaard niet weergegeven in de beschikbare opties. Als u uw toepassing wilt zoeken, zoekt u deze op naam.

Selecteer de knop Selecteren en selecteer Vervolgens Beoordelen en toewijzen.

Uw service-principal is ingesteld. U kunt deze gebruiken om uw scripts of toepassingen uit te voeren. Als u uw service-principal wilt beheren (machtigingen, machtigingen die door de gebruiker zijn toegestaan, zien welke gebruikers toestemming hebben gegeven, machtigingen controleren, aanmeldingsgegevens bekijken en meer), gaat u naar Ondernemingstoepassingen.

In de volgende sectie ziet u hoe u waarden kunt ophalen die nodig zijn bij het programmatisch aanmelden.

Aanmelden bij Azure Portal

Wanneer u zich programmatisch aanmeldt, geeft u de map-id (tenant) en de toepassings-id (client) door in uw verificatieaanvraag. U hebt ook een certificaat of een verificatiesleutel nodig. Ga als volgende te werk om de map-id en toepassings-id op te halen:

- Open de startpagina van het Microsoft Entra-beheercentrum.

- Blader naar Identiteitstoepassingen>> App-registraties en selecteer vervolgens uw toepassing.

- Kopieer op de overzichtspagina van de app de id-waarde van de map (tenant) en sla deze op in uw toepassingscode.

- Kopieer de waarde van de toepassings-id (client) en sla deze op in uw toepassingscode.

Verificatie instellen

Er zijn twee typen verificatie beschikbaar voor service-principals: verificatie op basis van een wachtwoord (toepassingswachtwoord) en verificatie op basis van een certificaat. U wordt aangeraden een vertrouwd certificaat te gebruiken dat is uitgegeven door een certificeringsinstantie, maar u kunt ook een toepassingsgeheim maken of een zelfondertekend certificaat maken voor testen.

Optie 1 (aanbevolen): Upload een vertrouwd certificaat dat is uitgegeven door een certificeringsinstantie

Het certificaatbestand uploaden:

- Blader naar Identiteitstoepassingen>> App-registraties en selecteer vervolgens uw toepassing.

- Selecteer Certificaten en geheimen.

- Selecteer Certificaten, selecteer vervolgens Certificaat uploaden en selecteer vervolgens het certificaatbestand dat u wilt uploaden.

- Selecteer Toevoegen. Zodra het certificaat is geüpload, worden de vingerafdruk, begindatum en vervalwaarden weergegeven.

Nadat u het certificaat hebt geregistreerd bij uw toepassing in de toepassingsregistratieportal, schakelt u de code van de vertrouwelijke clienttoepassing in om het certificaat te gebruiken.

Optie 2: Alleen testen: een zelfondertekend certificaat maken en uploaden

Optioneel kunt u een zelfondertekend certificaat maken voor testdoeleinden. Als u een zelfondertekend certificaat wilt maken, opent u Windows PowerShell en voert u New-SelfSignedCertificate uit met de volgende parameters om het certificaat in het certificaatarchief van de gebruiker op uw computer te maken:

$cert=New-SelfSignedCertificate -Subject "CN=DaemonConsoleCert" -CertStoreLocation "Cert:\CurrentUser\My" -KeyExportPolicy Exportable -KeySpec Signature

Exporteer dit certificaat naar een bestand met behulp van de MMC-module Gebruikerscertificaat beheren die toegankelijk is vanuit het Windows-configuratiescherm.

- Selecteer Uitvoeren in het menuStart en voer vervolgens certmgr.msc in. Het hulpprogramma Certificate Manager voor de huidige gebruiker wordt weergegeven.

- Als u uw certificaten wilt weergeven, breidt u onder Certificaten - Huidige gebruiker in het linkerdeelvenster de persoonlijke map uit.

- Klik met de rechtermuisknop op het certificaat dat u hebt gemaakt en selecteer Alle taken> exporteren.

- Volg de wizard Certificaat exporteren.

Het certificaat uploaden:

- Blader naar Identiteitstoepassingen>> App-registraties en selecteer vervolgens uw toepassing.

- Selecteer Certificaten en geheimen.

- Selecteer Certificaten, selecteer vervolgens Certificaat uploaden en selecteer vervolgens het certificaat (een bestaand certificaat of het zelfondertekende certificaat dat u hebt geëxporteerd).

- Selecteer Toevoegen.

Nadat u het certificaat hebt geregistreerd bij uw toepassing in de toepassingsregistratieportal, schakelt u de code van de vertrouwelijke clienttoepassing in om het certificaat te gebruiken.

Optie 3: Een nieuw clientgeheim maken

Als u ervoor kiest geen certificaat te gebruiken, kunt u een nieuw clientgeheim maken.

- Blader naar Identiteitstoepassingen>> App-registraties en selecteer vervolgens uw toepassing.

- Selecteer Certificaten en geheimen.

- Selecteer Clientgeheimen en selecteer vervolgens Nieuw clientgeheim.

- Geef een beschrijving van het geheim en een duur op.

- Selecteer Toevoegen.

Zodra u het clientgeheim hebt opgeslagen, wordt de waarde van het clientgeheim weergegeven. Dit wordt slechts eenmaal weergegeven, dus kopieer deze waarde en sla deze op waar uw toepassing deze kan ophalen, meestal waar uw toepassing waarden bewaart, zoals clientId, of authority in de broncode. U geeft de geheime waarde samen met de client-id van de toepassing op om u aan te melden als de toepassing.

Toegangsbeleid voor resources configureren

Mogelijk moet u extra machtigingen configureren voor resources waartoe uw toepassing toegang nodig heeft. U moet bijvoorbeeld ook het toegangsbeleid van een sleutelkluis bijwerken om uw toepassing toegang te geven tot sleutels, geheimen of certificaten.

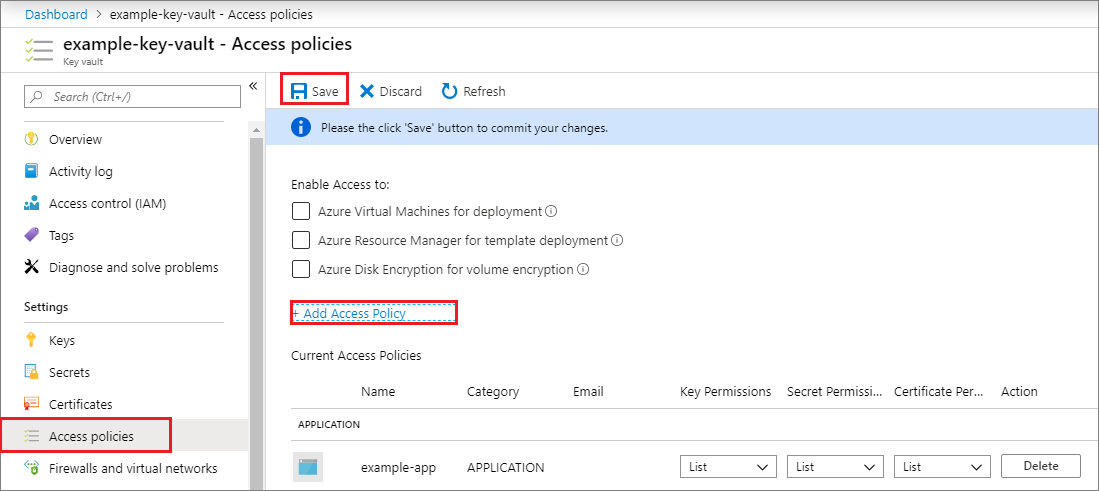

Toegangsbeleid configureren:

Meld u aan bij het Azure-portaal.

Selecteer uw sleutelkluis en selecteer Toegangsbeleid.

Kies Toegangsbeleid toevoegen en selecteer vervolgens de sleutel, het geheim en de certificaatmachtigingen die u uw toepassing wilt verlenen. Kies de service-principal die u eerder hebt gemaakt.

Selecteer Toevoegen om het toegangsbeleid toe te voegen en selecteer Vervolgens Opslaan.

Gerelateerde inhoud

- Meer informatie over het gebruik van Azure PowerShell of Azure CLI om een service-principal te maken.

- Zie Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) voor meer informatie over het opgeven van beveiligingsbeleid.

- Zie Azure Resource Manager Resource Provider-bewerkingen voor een lijst met beschikbare acties die aan gebruikers kunnen worden verleend of geweigerd.

- Zie de naslaginformatie over toepassingen-API voor informatie over het werken met toepassingsregistraties met behulp van Microsoft Graph.