Gebruikers inrichten in toepassingen met behulp van PowerShell

De volgende documentatie bevat informatie over configuratie en zelfstudie waarin wordt gedemonstreerd hoe de algemene PowerShell-connector en de ECMA-connectorhost (Extensible Connectivity) kunnen worden gebruikt om Microsoft Entra ID te integreren met externe systemen die windows PowerShell-API's bieden.

Zie technische naslaginformatie voor Windows PowerShell Connector voor meer informatie

Vereisten voor inrichting via PowerShell

In de volgende secties worden de vereisten voor deze zelfstudie beschreven.

De Installatiebestanden van PowerShell downloaden

Download de Installatiebestanden van PowerShell vanuit onze GitHub-opslagplaats. De installatiebestanden bestaan uit het configuratiebestand, het invoerbestand, het schemabestand en de scripts die worden gebruikt.

Vereisten voor on-premises

De connector biedt een brug tussen de mogelijkheden van de ECMA Connector Host en Windows PowerShell. Voordat u de connector gebruikt, moet u ervoor zorgen dat u het volgende hebt op de server die als host fungeert voor de connector

- Een Windows Server 2016 of een nieuwere versie.

- Ten minste 3 GB RAM voor het hosten van een inrichtingsagent.

- .NET Framework 4.7.2

- Windows PowerShell 2.0, 3.0 of 4.0

- Connectiviteit tussen de hostingserver, de connector en het doelsysteem waarmee de PowerShell-scripts communiceren.

- Het uitvoeringsbeleid op de server moet zo worden geconfigureerd dat de connector Windows PowerShell-scripts kan uitvoeren. Tenzij de scripts die door de connector worden uitgevoerd digitaal zijn ondertekend, configureert u het uitvoeringsbeleid door deze opdracht uit te voeren:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned - Voor het implementeren van deze connector zijn een of meer PowerShell-scripts vereist. Sommige Microsoft-producten bieden mogelijk scripts voor gebruik met deze connector en de ondersteuningsverklaring voor deze scripts wordt door dat product verstrekt. Als u uw eigen scripts ontwikkelt voor gebruik met deze connector, moet u bekend zijn met de Extensible Connectivity Management Agent-API om deze scripts te ontwikkelen en te onderhouden. Als u integreert met systemen van derden met behulp van uw eigen scripts in een productieomgeving, raden we u aan samen te werken met de leverancier van de derde partij of een implementatiepartner voor hulp, begeleiding en ondersteuning voor deze integratie.

Cloudvereisten

- Een Microsoft Entra-tenant met Microsoft Entra ID P1 of Premium P2 (of EMS E3 of E5). Voor het gebruik van deze functie zijn Microsoft Entra ID P1-licenties vereist. Zie Algemeen beschikbare functies van Microsoft Entra ID vergelijken als u een licentie zoekt die bij uw vereisten past.

- De rol Beheerder voor hybride identiteit voor het configureren van de inrichtingsagent en de rol Toepassingsbeheerder of Cloudtoepassingsbeheerder voor het configureren van inrichting in de Azure-portal.

- De Microsoft Entra-gebruikers die moeten worden ingericht, moeten al worden gevuld met alle kenmerken die vereist zijn voor het schema.

Het Microsoft Entra Connect Provisioning Agent-pakket downloaden, installeren en configureren

Als u de inrichtingsagent al hebt gedownload en deze hebt geconfigureerd voor een andere on-premises toepassing, gaat u verder met lezen in de volgende sectie.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een hybride identiteitsbeheerder.

- Blader naar >hybride identiteitsbeheer>microsoft Entra Connect-cloudsynchronisatieagents.>>

Selecteer On-premises agent downloaden, controleer de servicevoorwaarden en selecteer vervolgens Voorwaarden accepteren en downloaden.

Notitie

Gebruik verschillende inrichtingsagents voor het inrichten van on-premises toepassingen en Microsoft Entra Connect-cloudsynchronisatie /HR-gestuurde inrichting. Alle drie de scenario's mogen niet worden beheerd op dezelfde agent.

Open het installatieprogramma van de inrichtingsagent, ga akkoord met de servicevoorwaarden en selecteer Installeren.

Wanneer de configuratiewizard van de Microsoft Entra-inrichtingsagent wordt geopend, gaat u door naar het tabblad Extensie selecteren en selecteert u De inrichting van de on-premises toepassing wanneer u wordt gevraagd om de extensie die u wilt inschakelen.

De inrichtingsagent gebruikt de webbrowser van het besturingssysteem om een pop-upvenster weer te geven waarmee u zich kunt verifiëren bij Microsoft Entra-id en mogelijk ook de id-provider van uw organisatie. Als u Internet Explorer als browser op Windows Server gebruikt, moet u mogelijk Microsoft-websites toevoegen aan de lijst met vertrouwde sites van uw browser om JavaScript correct te laten worden uitgevoerd.

Geef referenties op voor een Microsoft Entra-beheerder wanneer u wordt gevraagd om toestemming te geven. De gebruiker moet ten minste de rol Hybrid Identity Administrator hebben.

Selecteer Bevestigen om de instelling te bevestigen. Zodra de installatie is voltooid, kunt u Afsluiten selecteren en ook het installatieprogramma voor het inrichtingsagentpakket sluiten.

De on-premises ECMA-app configureren

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

- Meld u als toepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

- Selecteer Nieuwe toepassing.

- Zoek de on-premises ECMA-app-toepassing , geef de app een naam en selecteer Maken om deze toe te voegen aan uw tenant.

- Navigeer naar de pagina Inrichten van uw toepassing.

- Selecteer Aan de slag.

- Wijzig op de pagina Inrichting de modus in Automatisch.

- Selecteer in de sectie On-premises connectiviteit de agent die u zojuist hebt geïmplementeerd, en selecteer Agent(s) toewijzen.

- Houd dit browservenster geopend terwijl u de volgende stap van de configuratie voltooit met behulp van de configuratiewizard.

Het InputFile.txt- en Schema.xml-bestand op locaties plaatsen

Voordat u de PowerShell-connector voor deze zelfstudie kunt maken, moet u het InputFile.txt en Schema.xml bestand naar de juiste locaties kopiëren. Deze bestanden zijn de bestanden die u nodig hebt om te downloaden in de sectie Download de Installatiebestanden van PowerShell.

| Bestand | locatie |

|---|---|

| InputFile.txt | C:\Program Files\Microsoft ECMA2Host\Service\ECMA\MAData |

| Schema.xml | C:\Program Files\Microsoft ECMA2Host\Service\ECMA |

Het Microsoft Entra ECMA Connector Host-certificaat configureren

- Klik op de Windows Server waarop de inrichtingsagent is geïnstalleerd, met de rechtermuisknop op de wizard Microsoft ECMA2Host-configuratie in het startmenu en voer deze uit als beheerder. Als Windows-beheerder moet de wizard de benodigde Windows-gebeurtenislogboeken maken.

- Nadat de ecma-connectorhostconfiguratie is gestart, als dit de eerste keer is dat u de wizard hebt uitgevoerd, wordt u gevraagd een certificaat te maken. Laat de standaardpoort 8585 staan en selecteer Certificaat genereren om een certificaat te genereren. Het automatisch gegenereerde certificaat wordt zelfondertekend als onderdeel van de vertrouwde basis. Het certificaat-SAN komt overeen met de hostnaam.

- Selecteer Opslaan.

De PowerShell-connector maken

Algemeen scherm

Start de wizard Microsoft ECMA2Host-configuratie vanuit het startmenu.

Selecteer bovenaan Importeren en selecteer het configuration.xml bestand uit stap 1.

De nieuwe connector moet worden gemaakt en in rood worden weergegeven. Klik op Bewerken.

Genereer een geheim token dat wordt gebruikt voor het verifiëren van De Microsoft Entra-id voor de connector. Het moet minimaal 12 tekens en uniek zijn voor elke toepassing. Als u nog geen geheime generator hebt, kunt u een PowerShell-opdracht zoals hieronder gebruiken om een voorbeeld van een willekeurige tekenreeks te genereren.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})Op de pagina Eigenschappen moeten alle gegevens worden ingevuld. De tabel wordt vermeld als referentie. Klik op Volgende.

Eigenschappen Waarde Naam De naam die u hebt gekozen voor de connector, die uniek moet zijn voor alle connectors in uw omgeving. Bijvoorbeeld: PowerShell.Timer voor automatische synchronisatie (minuten) 120 Token voor geheim Voer hier uw geheime token in. Deze moet minimaal 12 tekens bevatten. Extensie-DLL Selecteer Microsoft.IAM.Connector.PowerShell.dll voor de PowerShell-connector.

Connectiviteit

Op het tabblad Connectiviteit kunt u configuratieparameters opgeven om verbinding te maken met een extern systeem. Configureer het connectiviteitstabblad met de informatie in de tabel.

- Op de pagina Connectiviteit moeten alle gegevens worden ingevuld. De tabel wordt vermeld als referentie. Klik op Volgende.

| Parameter | Weergegeven als | Doel |

|---|---|---|

| Server | <Blank> | Servernaam waarmee de connector verbinding moet maken. |

| Domein | <Blank> | Domein van de referentie die moet worden opgeslagen voor gebruik wanneer de connector wordt uitgevoerd. |

| User | <Blank> | Gebruikersnaam van de referentie die moet worden opgeslagen voor gebruik wanneer de connector wordt uitgevoerd. |

| Wachtwoord | <Blank> | Wachtwoord van de referentie die moet worden opgeslagen voor gebruik wanneer de connector wordt uitgevoerd. |

| Connectoraccount imiteren | Niet ingeschakeld | Wanneer waar, voert de synchronisatieservice de Windows PowerShell-scripts uit in de context van de opgegeven referenties. Indien mogelijk wordt aanbevolen dat de parameter $Credentials wordt doorgegeven aan elk script in plaats van imitatie. |

| Gebruikersprofiel laden bij imiteren | Niet ingeschakeld | Geeft Windows de opdracht om het gebruikersprofiel van de referenties van de connector tijdens imitatie te laden. Als de geïmiteerde gebruiker een zwervend profiel heeft, laadt de connector het roamingprofiel niet. |

| Aanmeldingstype bij imitatie | Geen | Aanmeldingstype tijdens imitatie. Zie de dwLogonType-documentatie voor meer informatie. |

| Alleen ondertekende scripts | Niet ingeschakeld | Indien waar, valideert de Windows PowerShell-connector of elk script een geldige digitale handtekening heeft. Als dit onwaar is, controleert u of het windows PowerShell-uitvoeringsbeleid van de Synchronisatieserviceserver RemoteSigned of Onbeperkt is. |

| Algemene modulescriptnaam (met extensie) | xADSyncPSConnectorModule.psm1 | Met de connector kunt u een gedeelde Windows PowerShell-module opslaan in de configuratie. Wanneer de connector een script uitvoert, wordt de Windows PowerShell-module geëxtraheerd naar het bestandssysteem, zodat deze door elk script kan worden geïmporteerd. |

| Algemeen modulescript | Ad Sync PowerShell Connector-modulecode als waarde. Deze module wordt automatisch gemaakt door de ECMA2Host wanneer de connector wordt uitgevoerd. | |

| Validatiescript | <Blank> | Het validatiescript is een optioneel Windows PowerShell-script dat kan worden gebruikt om ervoor te zorgen dat de configuratieparameters van de connector die door de beheerder zijn opgegeven, geldig zijn. |

| Schemascript | GetSchema-code als waarde. | |

| Aanvullende parameternamen voor configuratie | FileName,Scheidingsteken,Codering | Naast de standaardconfiguratie-instellingen kunt u aanvullende aangepaste configuratie-instellingen definiëren die specifiek zijn voor het exemplaar van de connector. Deze parameters kunnen worden opgegeven op het niveau van de connector, partitie of uitvoering van stapniveaus en worden geopend vanuit het relevante Windows PowerShell-script. |

| Aanvullende namen van versleutelde configuratieparameters | <Blank> |

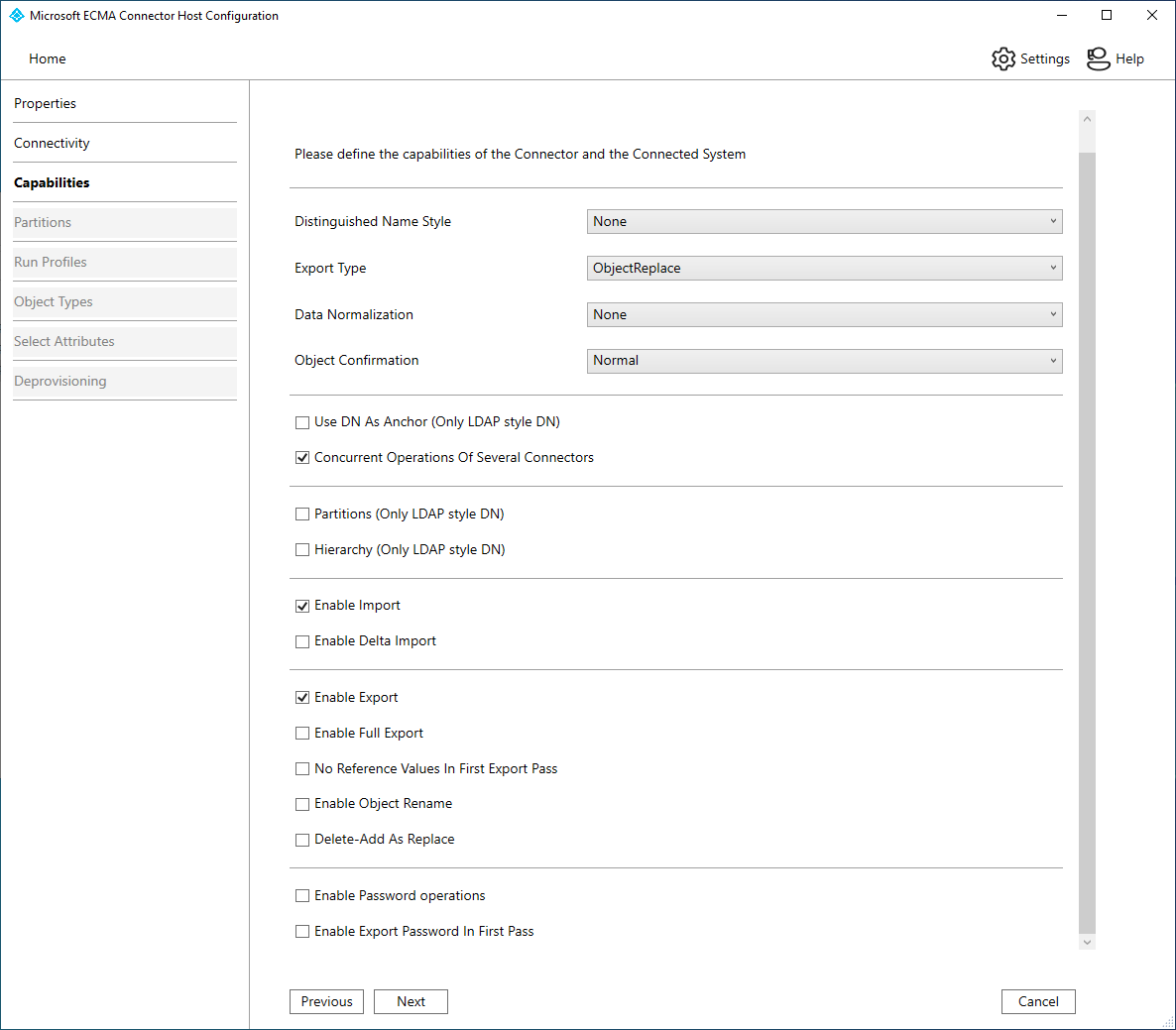

Functies

Het tabblad Mogelijkheden definieert het gedrag en de functionaliteit van de connector. De selecties die op dit tabblad zijn gemaakt, kunnen niet worden gewijzigd wanneer de connector is gemaakt. Configureer het tabblad Mogelijkheden met de informatie in de tabel.

- Op de pagina Mogelijkheden moeten alle gegevens worden ingevuld. De tabel wordt vermeld als referentie. Klik op Volgende.

| Parameter | Weergegeven als | Doel |

|---|---|---|

| DN-naamstijl | Geen | Geeft aan of de connector DN-namen ondersteunt en zo ja, welke stijl. |

| Exporttype | ObjectReplace | Bepaalt het type objecten dat wordt gepresenteerd aan het exportscript. |

| Gegevensnormalisatie | Geen | Hiermee wordt de synchronisatieservice geïnstrueerd om ankerkenmerken te normaliseren voordat ze aan scripts worden verstrekt. |

| Objectbevestiging | Normaal | Dit wordt genegeerd. |

| DN als anker gebruiken | Niet ingeschakeld | Als de DN-naamstijl is ingesteld op LDAP, is het ankerkenmerk voor de verbindingsruimte ook de DN-naam. |

| Gelijktijdige bewerkingen van verschillende connectors | Geselecteerd | Wanneer deze optie is ingeschakeld, kunnen meerdere Windows PowerShell-connectors tegelijkertijd worden uitgevoerd. |

| Partities | Niet ingeschakeld | Wanneer deze optie is ingeschakeld, ondersteunt de connector meerdere partities en partitiedetectie. |

| Hiërarchie | Niet ingeschakeld | Wanneer deze optie is ingeschakeld, ondersteunt de connector een hiërarchische STRUCTUUR van de LDAP-stijl. |

| Import inschakelen | Geselecteerd | Wanneer deze optie is ingeschakeld, importeert de connector gegevens via importscripts. |

| Delta-import inschakelen | Niet ingeschakeld | Wanneer deze optie is ingeschakeld, kan de connector delta's aanvragen bij de importscripts. |

| Exporteren inschakelen | Geselecteerd | Wanneer deze optie is ingeschakeld, exporteert de connector gegevens via exportscripts. |

| Volledige export inschakelen | Geselecteerd | Wordt niet ondersteund. Dit wordt genegeerd. |

| Geen referentiewaarden in eerste exportpas | Niet ingeschakeld | Wanneer deze optie is ingeschakeld, worden referentiekenmerken geëxporteerd in een tweede exportpas. |

| Objectnaam inschakelen | Niet ingeschakeld | Wanneer deze optie is ingeschakeld, kunnen DN-namen worden gewijzigd. |

| Delete-Add As Replace | Geselecteerd | Wordt niet ondersteund. Dit wordt genegeerd. |

| Exportwachtwoord inschakelen in First Pass | Niet ingeschakeld | Wordt niet ondersteund. Dit wordt genegeerd. |

Globale parameters

Op het tabblad Algemene parameters kunt u de Windows PowerShell-scripts configureren die door de connector worden uitgevoerd. U kunt ook globale waarden configureren voor aangepaste configuratie-instellingen die zijn gedefinieerd op het tabblad Connectiviteit. Configureer het tabblad Globale parameters met de informatie in de tabel.

- Op de pagina Globale parameters moeten alle gegevens worden ingevuld. De tabel wordt vermeld als referentie. Klik op Volgende.

| Parameter | Weergegeven als |

|---|---|

| Partitiescript | <Blank> |

| Hiërarchiescript | <Blank> |

| Importscript starten | <Blank> |

| Script importeren | Plak het importscript als de waarde |

| Importscript beëindigen | <Blank> |

| Exportscript starten | <Blank> |

| Script exporteren | Plak het importscript als de waarde |

| Exportscript beëindigen | <Blank> |

| Wachtwoordscript starten | <Blank> |

| Script voor wachtwoordextensie | <Blank> |

| Script voor eindwachtwoord | <Blank> |

| FileName_Global | InputFile.txt |

| Delimiter_Global | ; |

| Encoding_Global | <Leeg> (standaard ingesteld op UTF8) |

Partities, Uitvoeringsprofielen, Exporteren, FullImport

Behoud de standaardwaarden en klik op volgende.

Objecttypen

Configureer het tabblad Objecttypen met de informatie in de tabel.

- Op de pagina Objecttypen moeten alle gegevens worden ingevuld. De tabel wordt vermeld als referentie. Klik op Volgende.

| Parameter | Weergegeven als |

|---|---|

| Doelobject | Persoon |

| Anker | AzureObjectID |

| Querykenmerk | AzureObjectID |

| DN | AzureObjectID |

Kenmerken selecteren

Zorg ervoor dat de volgende kenmerken zijn geselecteerd:

Op de pagina Kenmerken selecteren moeten alle gegevens worden ingevuld. De tabel wordt vermeld als referentie. Klik op Volgende.

AzureObjectID

IsActive

DisplayName

EmployeeId

Titel

Gebruikersnaam

E-mailen

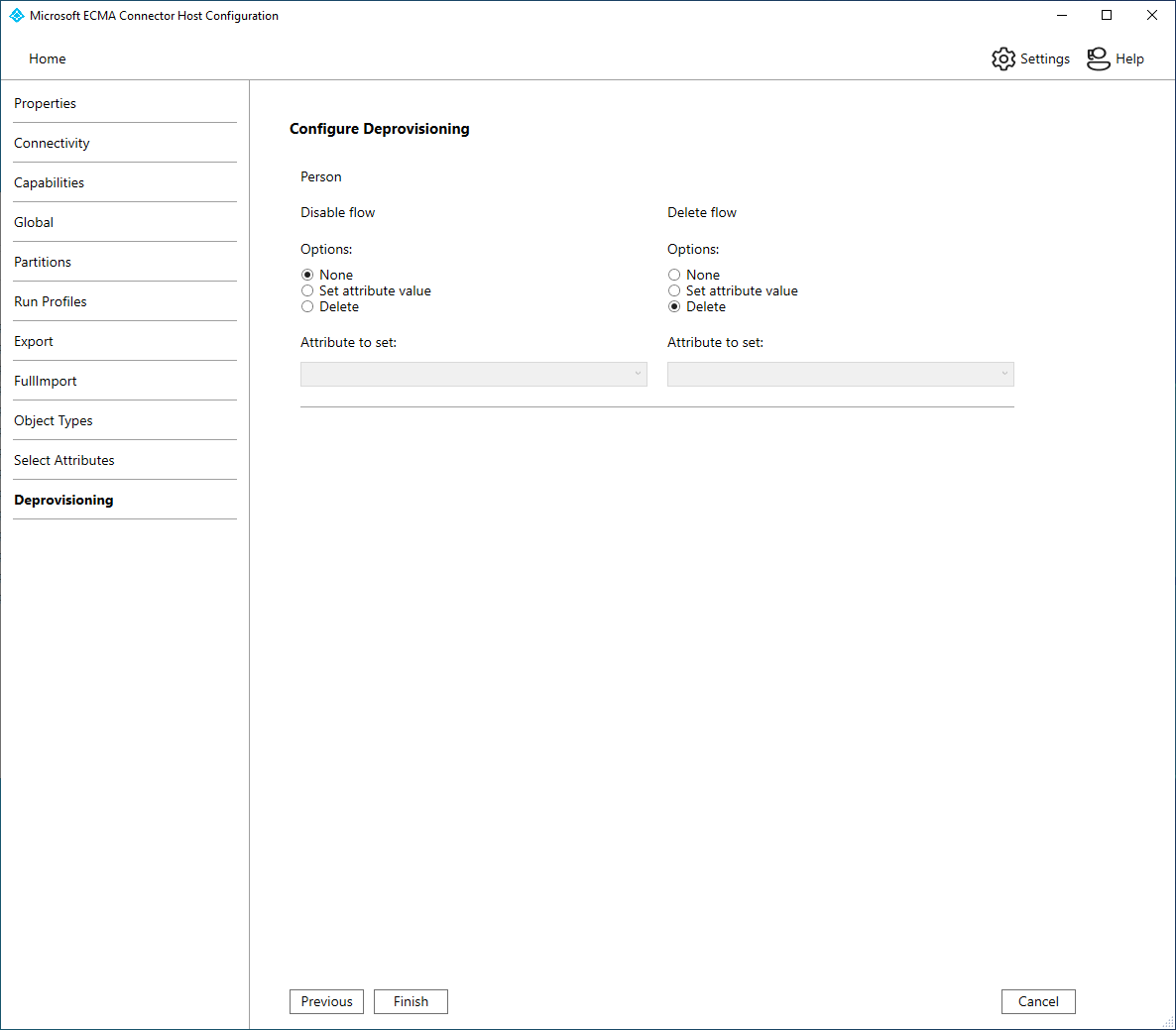

Inrichting ongedaan maken

Op de pagina Ongedaan maken kunt u opgeven of u wilt dat microsoft Entra-id gebruikers uit de directory verwijdert wanneer ze buiten het bereik van de toepassing vallen. Als dat het zo is, selecteert u onder Stroom uitschakelen de optie Verwijderen en selecteert u Onder Stroom verwijderen de optie Verwijderen. Als de waarde van het kenmerk instellen is gekozen, zijn de kenmerken die op de vorige pagina zijn geselecteerd, niet beschikbaar om te selecteren op de pagina Voor het ongedaan maken van de inrichting.

- Op de pagina Ongedaan maken moet alle informatie worden ingevuld. De tabel wordt vermeld als referentie. Klik op Volgende.

Zorg ervoor dat de ECMA2Host-service wordt uitgevoerd en kan lezen uit het bestand via PowerShell

Volg deze stappen om te bevestigen dat de connectorhost is gestart en bestaande gebruikers van het doelsysteem heeft geïdentificeerd.

- Selecteer Start op de server waarop de Microsoft Entra ECMA Connector Host wordt uitgevoerd.

- Selecteer indien nodig uitvoeren en voer vervolgens services.msc in het vak in.

- Zorg ervoor dat Microsoft ECMA2Host aanwezig is in de lijst Services en wordt uitgevoerd. Als deze niet wordt uitgevoerd, selecteert u Start.

- Start PowerShell op de server waarop de Microsoft Entra ECMA Connector Host wordt uitgevoerd.

- Ga naar de map waarin de ECMA-host is geïnstalleerd, zoals

C:\Program Files\Microsoft ECMA2Host. - Ga naar de submap

Troubleshooting. - Voer het script

TestECMA2HostConnection.ps1uit in de map zoals weergegeven en geef de naam van de connector en deObjectTypePathwaardecacheop als argumenten. Als uw connectorhost niet luistert op TCP-poort 8585, moet u mogelijk ook het-Portargument opgeven. Wanneer u hierom wordt gevraagd, typt u het geheime token dat is geconfigureerd voor die connector.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName PowerShell -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Als in het script een foutbericht of waarschuwingsbericht wordt weergegeven, controleert u of de service wordt uitgevoerd en of de naam en het geheime token van de connector overeenkomen met de waarden die u in de configuratiewizard hebt geconfigureerd.

- Als het script de uitvoer

Falseweergeeft, heeft de connector geen vermeldingen in het brondoelsysteem voor bestaande gebruikers gezien. Als dit een nieuwe installatie van het doelsysteem is, wordt dit gedrag verwacht en kunt u doorgaan in de volgende sectie. - Als het doelsysteem echter al een of meer gebruikers bevat, maar het script wordt weergegeven

False, geeft deze status aan dat de connector niet kan worden gelezen uit het doelsysteem. Als u probeert in te richten, komt De Microsoft Entra-id mogelijk niet correct overeen met gebruikers in die bronmap met gebruikers in Microsoft Entra-id. Wacht enkele minuten totdat de connectorhost leesobjecten van het bestaande doelsysteem heeft voltooid en voer het script opnieuw uit. Als de uitvoer blijft,Falsecontroleert u de configuratie van uw connector en de machtigingen in het doelsysteem, zodat de connector bestaande gebruikers kan lezen.

De verbinding van Microsoft Entra-id testen met de connectorhost

Ga terug naar het browservenster waarin u de inrichting van de toepassing in de portal hebt geconfigureerd.

Notitie

Als er een time-out optreedt in het venster, moet u de agent opnieuw selecteren.

- Meld u als toepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

- Selecteer de toepassing On-premises ECMA-app.

- Selecteer Inrichting.

- Als Aan de slag wordt weergegeven, wijzigt u de modus in Automatisch, selecteert u in de sectie On-premises connectiviteit de agent die u zojuist hebt geïmplementeerd, en selecteert u Agent(s) toewijzen. Wacht vervolgens tien minuten. Ga anders naar Inrichting bewerken.

Voer in de sectie Beheerdersreferenties de volgende URL in. Vervang het

connectorNamegedeelte door de naam van de connector op de ECMA-host, zoalsPowerShell. Als u een certificaat hebt opgegeven van uw certificeringsinstantie voor de ECMA-host, vervangt ulocalhostde hostnaam van de server waarop de ECMA-host is geïnstalleerd.Eigenschappen Weergegeven als Tenant-URL https://localhost:8585/ecma2host_connectorName/scim Voer de waarde voor Geheim token in die u hebt gedefinieerd toen u de connector maakte.

Notitie

Als u de agent zojuist aan de toepassing hebt toegewezen, wacht u tien minuten totdat de registratie is voltooid. De connectiviteitstest werkt pas als de registratie is voltooid. Door de registratie van de agent af te dwingen door de inrichtingsagent op uw server opnieuw op te starten, kan het registratieproces worden versneld. Ga naar uw server, zoek naar services in de Windows-zoekbalk, identificeer de Service Microsoft Entra Connect Provisioning Agent , klik met de rechtermuisknop op de service en start opnieuw.

Selecteer Verbinding testen en wacht één minuut.

Nadat de verbindingstest is geslaagd en wordt aangegeven dat de opgegeven referenties zijn gemachtigd om inrichting in te schakelen, selecteert u Opslaan.

De toepassingsverbinding configureren

Ga terug naar het browservenster waarin u de inrichting van de toepassing configureerde.

Notitie

Als er een time-out optreedt in het venster, moet u de agent opnieuw selecteren.

Meld u als toepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

Selecteer de toepassing On-premises ECMA-app.

Selecteer Inrichting.

Als Aan de slag wordt weergegeven, wijzigt u de modus in Automatisch in de sectie On-Premises Connectiviteit , selecteert u de agent die u hebt geïmplementeerd en selecteert u Agent(en) toewijzen. Ga anders naar Inrichting bewerken.

Voer in de sectie Beheerdersreferenties de volgende URL in. Vervang het

{connectorName}gedeelte door de naam van de connector op de ECMA-connectorhost, zoals CSV. De naam van de connector is hoofdlettergevoelig en moet hetzelfde hoofdlettergebruik hebben als is geconfigureerd in de wizard. U kunt ook vervangen doorlocalhostde hostnaam van uw computer.Eigenschappen Weergegeven als Tenant-URL https://localhost:8585/ecma2host_CSV/scimVoer de waarde voor Geheim token in die u hebt gedefinieerd toen u de connector maakte.

Notitie

Als u de agent zojuist aan de toepassing hebt toegewezen, wacht u tien minuten totdat de registratie is voltooid. De connectiviteitstest werkt pas als de registratie is voltooid. Door de registratie van de agent af te dwingen door de inrichtingsagent op uw server opnieuw op te starten, kan het registratieproces worden versneld. Ga naar uw server, zoek naar services in de Windows-zoekbalk, identificeer de Microsoft Entra Connect Provisioning Agent Service, klik met de rechtermuisknop op de service en start opnieuw.

Selecteer Verbinding testen en wacht één minuut.

Nadat de verbindingstest is geslaagd en wordt aangegeven dat de opgegeven referenties zijn gemachtigd om inrichting in te schakelen, selecteert u Opslaan.

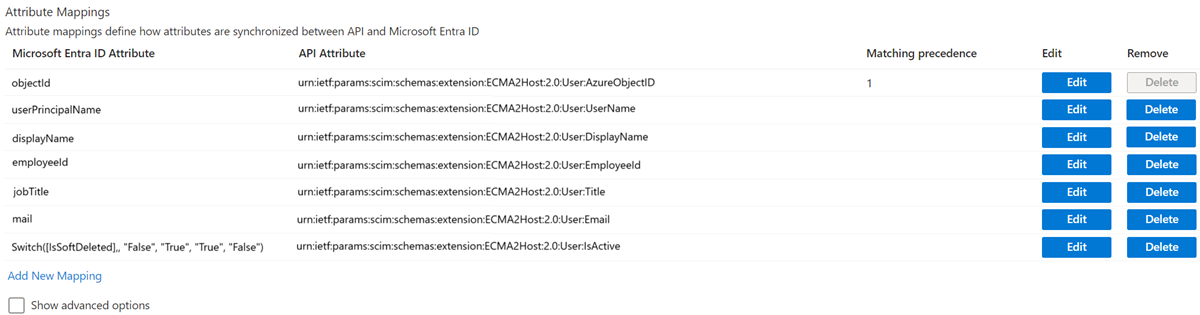

Kenmerktoewijzingen configureren

U moet nu kenmerken toewijzen tussen de weergave van de gebruiker in Microsoft Entra-id en de weergave van een gebruiker in de on-premises InputFile.txt.

U gebruikt Azure Portal om de toewijzing te configureren tussen de kenmerken van de Microsoft Entra-gebruiker en de kenmerken die u eerder hebt geselecteerd in de wizard ECMA-hostconfiguratie.

Meld u als toepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

Selecteer de toepassing On-premises ECMA-app.

Selecteer Inrichting.

Selecteer Inrichting bewerken en wacht 10 seconden.

Vouw toewijzingen uit en selecteer Microsoft Entra-gebruikers inrichten. Als dit de eerste keer is dat u de kenmerktoewijzingen voor deze toepassing hebt geconfigureerd, is er slechts één toewijzing aanwezig voor een tijdelijke aanduiding.

Als u wilt controleren of het schema beschikbaar is in Microsoft Entra ID, schakelt u het selectievakje Geavanceerde opties weergeven in en selecteert u De lijst Kenmerken bewerken voor ScimOnPremises. Zorg ervoor dat alle kenmerken die in de configuratiewizard zijn geselecteerd, worden vermeld. Zo niet, wacht u enkele minuten totdat het schema is vernieuwd en laadt u de pagina opnieuw. Zodra u de vermelde kenmerken ziet, annuleert u deze pagina om terug te keren naar de lijst met toewijzingen.

Klik nu op de tijdelijke aanduiding userPrincipalName . Deze toewijzing wordt standaard toegevoegd wanneer u voor het eerst on-premises inrichting configureert. Wijzig de waarde zodat deze overeenkomt met het volgende:

Toewijzingstype Bronkenmerk Doelkenmerk Direct userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Selecteer Nu Nieuwe toewijzing toevoegen en herhaal de volgende stap voor elke toewijzing.

Geef de bron- en doelkenmerken op voor elk van de toewijzingen in de volgende tabel.

Toewijzingstype Bronkenmerk Doelkenmerk Direct objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureObjectID Direct userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Direct displayName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:DisplayName Direct employeeId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:EmployeeId Direct jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Title Direct e-mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Expression Switch([IsSoftDeleted],, "False", "True", "True", "False") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:IsActive Selecteer Opslaan nadat alle toewijzingen zijn toegevoegd.

Gebruikers toewijzen aan een toepassing

Nu u de Microsoft Entra ECMA Connector-host hebt die met Microsoft Entra-id praat en de kenmerktoewijzing is geconfigureerd, kunt u doorgaan met het configureren van wie het bereik voor inrichting heeft.

Belangrijk

Als u bent aangemeld met de rol Hybrid Identity Administrator, moet u zich afmelden en aanmelden met een account met ten minste de rol Toepassingsbeheerder voor deze sectie. De rol Hybrid Identity Administrator heeft geen machtigingen om gebruikers toe te wijzen aan toepassingen.

Als er bestaande gebruikers in de InputFile.txt staan, moet u toepassingsroltoewijzingen maken voor die bestaande gebruikers. Zie voor meer informatie over het bulksgewijs maken van toepassingsroltoewijzingen voor bestaande gebruikers van een toepassing in Microsoft Entra ID.

Als er geen huidige gebruikers van de toepassing zijn, selecteert u een testgebruiker van Microsoft Entra die wordt ingericht voor de toepassing.

- Zorg ervoor dat de geselecteerde gebruiker alle eigenschappen heeft die zijn toegewezen aan de vereiste kenmerken van het schema.

- Meld u als toepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

- Selecteer de toepassing On-premises ECMA-app.

- Selecteer aan de linkerkant onder Beheren de optie Gebruikers en groepen.

- Selecteer Gebruiker/groep toevoegen.

- Selecteer Geen geselecteerd onder Gebruikers.

- Selecteer gebruikers aan de rechterkant en selecteer de knop Selecteren .

- Selecteer nu Toewijzen.

Testinrichting

Nu uw kenmerken en gebruikers zijn toegewezen, kunt u inrichting op aanvraag testen met een van uw gebruikers.

- Meld u als toepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

- Selecteer de toepassing On-premises ECMA-app.

- Selecteer Inrichting.

- Selecteer Op aanvraag inrichten.

- Zoek een van uw testgebruikers en selecteer Inrichten.

- Na enkele seconden wordt het bericht Gebruiker gemaakt in het doelsysteem weergegeven, met een lijst met de gebruikerskenmerken.

Inrichten van gebruikers starten

- Nadat het inrichten op aanvraag is voltooid, gaat u terug naar de configuratiepagina van het inrichten. Zorg dat het bereik is ingesteld op alleen toegewezen gebruikers en groepen, schakel inrichting in en selecteer Opslaan.

- Wacht enkele minuten totdat het inrichten is gestart. Dit kan maximaal 40 minuten duren. Nadat de inrichtingstaak is voltooid, zoals beschreven in de volgende sectie, kunt u de inrichtingsstatus wijzigen in Uit als u klaar bent met testen en Opslaan selecteren. Met deze actie wordt de inrichtingsservice niet meer uitgevoerd in de toekomst.