Microsoft Entra implementeren voor het inrichten van gebruikers met SAP-bron- en doel-apps

Uw organisatie is afhankelijk van Microsoft voor verschillende Azure-services of Microsoft 365. SAP-software en -services kunnen ook essentiële functies bieden, zoals HR (Human Resources) en ENTERPRISE Resource Planning (ERP) voor uw organisatie. U kunt Microsoft Entra gebruiken om de identiteiten voor uw werknemers, aannemers en anderen en hun toegang te organiseren in uw SAP- en niet-SAP-toepassingen.

In deze zelfstudie ziet u hoe u microsoft Entra-functies kunt gebruiken om identiteiten in uw SAP-toepassingen te beheren op basis van eigenschappen van deze identiteiten die afkomstig zijn van SAP HR-bronnen. In deze zelfstudie wordt ervan uitgegaan dat:

- Uw organisatie heeft een Microsoft Entra-tenant in de commerciële cloud met een licentie voor ten minste Microsoft Entra ID P1 in die tenant. (Sommige stappen illustreren ook het gebruik van Microsoft Entra ID-governance functies.)

- U bent een beheerder van die tenant.

- Uw organisatie heeft een systeem van recordbron van werknemers, dat SAP SuccessFactors is.

- Uw organisatie heeft SAP ERP Central Component (ECC), SAP S/4HANA of andere SAP-toepassingen en heeft desgewenst andere niet-SAP-toepassingen.

- U gebruikt SAP Cloud Identity Services voor het inrichten en eenmalige aanmelding (SSO) voor andere SAP-toepassingen dan SAP ECC.

Overzicht

In deze zelfstudie ziet u hoe u Microsoft Entra verbindt met gezaghebbende bronnen voor de lijst met werknemers in een organisatie, zoals SAP SuccessFactors. U ziet ook hoe u Microsoft Entra gebruikt om identiteiten in te stellen voor deze werknemers. Vervolgens leert u hoe u Microsoft Entra gebruikt om werknemers toegang te bieden tot aanmelding bij een of meer SAP-toepassingen, zoals SAP ECC of SAP S/4HANA.

Het proces is:

- Plan: Definieer de vereisten voor identiteiten en toegang voor toepassingen in uw organisatie. Zorg ervoor dat Microsoft Entra-id en gerelateerde Microsoft Online Services voldoen aan de organisatievereisten voor dit scenario.

- Implementeren: Breng de benodigde gebruikers naar Microsoft Entra ID en zorg ervoor dat deze gebruikers up-to-date blijven met de juiste referenties. Wijs gebruikers toe met de benodigde toegangsrechten in Microsoft Entra. Richt deze gebruikers en hun toegangsrechten in voor toepassingen om hen in staat te stellen zich aan te melden bij deze toepassingen.

- Bewaken: bewaak de identiteitsstromen om naar fouten te kijken en waar nodig beleidsregels en bewerkingen aan te passen.

Nadat het proces is voltooid, kunnen personen zich aanmelden bij SAP- en niet-SAP-toepassingen die ze mogen gebruiken met Microsoft Entra-gebruikersidentiteiten.

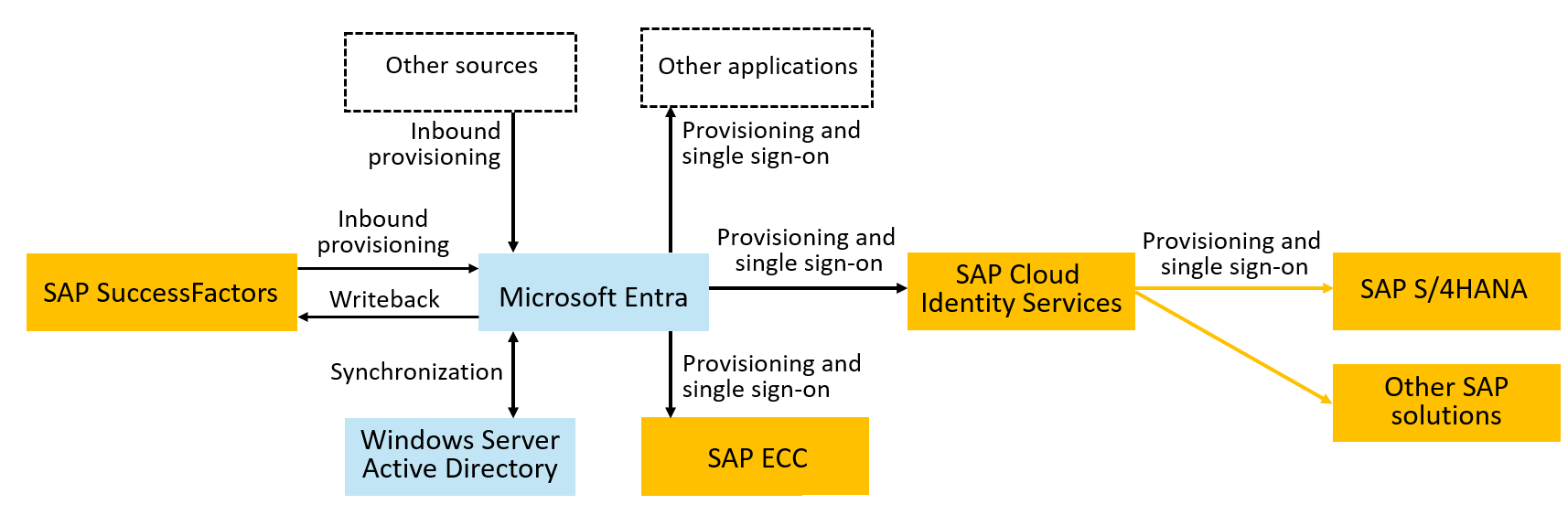

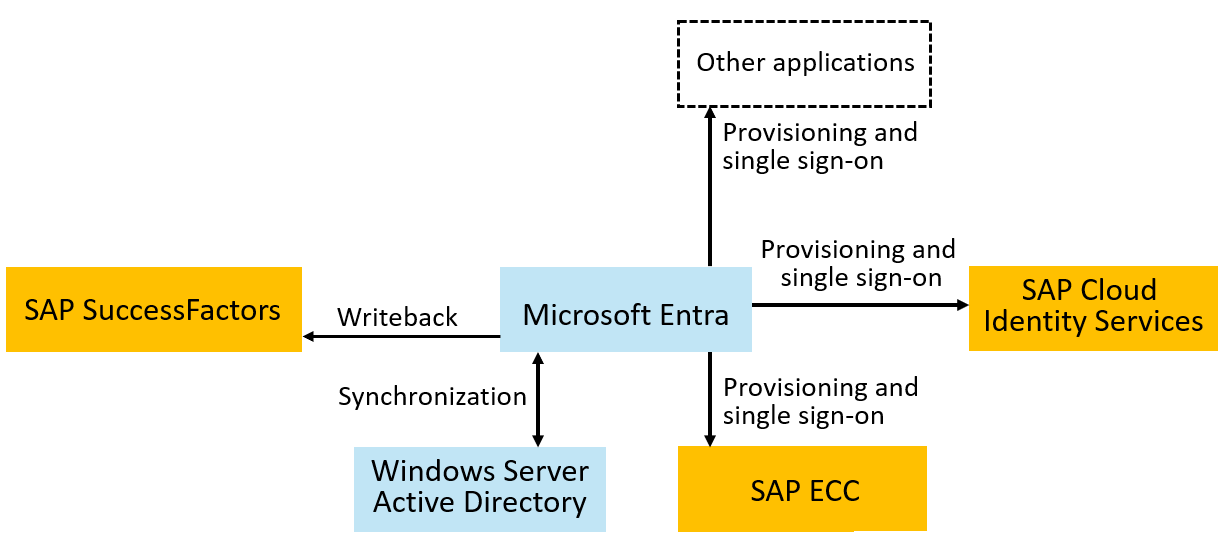

In het volgende diagram ziet u de voorbeeldtopologie die in deze zelfstudie wordt gebruikt. In deze topologie worden werknemers weergegeven in SuccessFactors en moeten accounts zijn in een Windows Server Active Directory-domein (Windows Server AD) in Microsoft Entra, SAP ECC en SAP-cloudtoepassingen. In deze zelfstudie ziet u een organisatie met een Windows Server AD-domein. Windows Server AD is echter niet vereist voor deze zelfstudie.

Deze zelfstudie is gericht op de identiteitslevenscyclus voor gebruikers die werknemers en andere werknemers vertegenwoordigen. De identiteitslevenscyclus voor gasten en de toegangslevenscyclus voor roltoewijzingen, aanvragen en beoordelingen valt buiten het bereik van deze zelfstudie.

De integraties plannen met SAP-bronnen en -doelen

In deze sectie definieert u de vereisten voor identiteiten en toegang voor toepassingen in uw organisatie. In deze sectie worden de belangrijkste beslissingen beschreven die nodig zijn voor integratie met SAP-toepassingen. Voor niet-SAP-toepassingen kunt u ook organisatiebeleid definiëren voor het beheren van de toegang tot deze toepassingen.

Als u SAP IDM hebt gebruikt, kunt u uw scenario's voor identiteitsbeheer migreren van SAP IDM naar Microsoft Entra. Zie Scenario's voor identiteitsbeheer migreren van SAP IDM naar Microsoft Entra voor meer informatie.

De volgorde bepalen van de onboarding van toepassingen en hoe toepassingen worden geïntegreerd met Microsoft Entra

Misschien heeft uw organisatie sommige toepassingen al geïntegreerd met Microsoft Entra voor een subset van de beschikbare integratiescenario's. Misschien hebt u SAP Cloud Identity Services geïntegreerd met Microsoft Entra voor eenmalige aanmelding om het voordeel van voorwaardelijke toegang te krijgen, maar u vertrouwt nog steeds op handmatig inrichten en het ongedaan maken van de inrichting. Of u hebt mogelijk toepassingen zoals SAP ECC in uw organisatie die u nog niet hebt geïntegreerd met Microsoft Entra.

Stel een prioriteitsvolgorde in voor toepassingen die moeten worden geïntegreerd met Microsoft Entra voor eenmalige aanmelding en voor inrichting. Organisaties gaan over het algemeen integreren met SaaS-toepassingen (Software as a Service) die moderne protocollen ondersteunen. Voor SAP-toepassingen raden we aan dat organisaties die SAP-cloudtoepassingen hebben, hun integraties starten met eenmalige aanmelding en inrichtingsintegraties met SAP Cloud Identity Services als middleware. Hier kan een gebruikersinrichting en SSO-integratie met Microsoft Entra profiteren van meerdere SAP-toepassingen.

Controleer hoe elke toepassing kan worden geïntegreerd met Microsoft Entra. Als uw toepassing wordt vermeld als een van de doelsystemen voor het inrichten van SAP Cloud Identity Services, zoals SAP S/4HANA, kunt u SAP Cloud Identity Services gebruiken als middleware om eenmalige aanmelding te overbrugging en inrichting van Microsoft Entra naar de toepassing te overbrugging. Als uw toepassing SAP ECC is, kunt u Microsoft Entra rechtstreeks integreren met SAP NetWeaver voor eenmalige aanmelding en met BAPIs's (Business Application Programming Interfaces) van SAP ECC voor inrichting.

Volg voor niet-SAP-toepassingen de instructies in De toepassing integreren met Microsoft Entra ID om de ondersteunde integratietechnologieën voor eenmalige aanmelding en inrichting voor elk van uw toepassingen te bepalen.

Verzamel de rollen en machtigingen die elke toepassing biedt. Sommige toepassingen hebben slechts één rol. SAP Cloud Identity Services heeft bijvoorbeeld slechts één rol, Gebruiker, die beschikbaar is voor toewijzing. SAP Cloud Identity Services kan groepen lezen uit Microsoft Entra ID voor gebruik in toepassingstoewijzing. Andere toepassingen kunnen meerdere rollen weergeven die moeten worden beheerd via Microsoft Entra-id. Deze toepassingsrollen maken doorgaans brede beperkingen voor de toegang die een gebruiker met die rol in de app heeft.

Andere toepassingen kunnen ook afhankelijk zijn van groepslidmaatschappen of claims voor fijnmazige rolcontroles. Ze kunnen worden verstrekt aan elke toepassing van Microsoft Entra-id in inrichting of claims die zijn uitgegeven met behulp van federatieve SSO-protocollen. Ze kunnen ook naar Active Directory worden geschreven als lidmaatschap van een beveiligingsgroep.

Notitie

Als u een toepassing gebruikt uit de Microsoft Entra-toepassingsgalerie die ondersteuning biedt voor het inrichten, importeert Microsoft Entra ID mogelijk gedefinieerde rollen in de toepassing en werkt u het toepassingsmanifest automatisch bij met de rollen van de toepassing nadat de inrichting is geconfigureerd.

Selecteer welke rollen en groepen lidmaatschap hebben die moeten worden beheerd in Microsoft Entra-id. Op basis van nalevings- en risicobeheervereisten geven organisaties vaak prioriteit aan die toepassingsrollen of groepen die bevoegde toegang of toegang geven tot gevoelige informatie. Hoewel deze zelfstudie niet de stappen bevat voor het configureren van toegangstoewijzing, moet u mogelijk de rollen en groepen identificeren die relevant zijn om ervoor te zorgen dat al hun leden worden ingericht voor de toepassingen.

Het beleid van de organisatie definiëren met gebruikersvereisten en andere beperkingen voor toegang tot een toepassing

In deze sectie bepaalt u het organisatiebeleid dat u wilt gebruiken om de toegang tot elke toepassing te bepalen.

Bepaal of er vereisten of standaarden zijn waaraan een gebruiker moet voldoen voordat deze toegang krijgt tot een toepassing. Organisaties met nalevingsvereisten of risicobeheerplannen hebben gevoelige of bedrijfskritieke toepassingen. Misschien hebt u het toegangsbeleid al gedocumenteerd voor wie toegang moet hebben tot deze toepassingen, vóór de integratie met Microsoft Entra ID. Zo niet, dan moet u mogelijk contact opnemen met belanghebbenden, zoals compliance- en risicobeheerteams. U moet ervoor zorgen dat het beleid dat wordt gebruikt om toegangsbeslissingen te automatiseren geschikt is voor uw scenario.

In normale omstandigheden moeten bijvoorbeeld alleen voltijdse werknemers of werknemers op een specifieke afdeling of kostenplaats standaard toegang hebben tot de toepassing van een bepaalde afdeling. Als u Microsoft Entra-rechtenbeheer in Microsoft Entra ID-governance gebruikt, kunt u ervoor kiezen om het rechtenbeheerbeleid te configureren voor een gebruiker van een andere afdeling die toegang wil hebben tot een of meer goedkeurders, zodat deze gebruikers toegang kunnen krijgen via uitzondering.

In sommige organisaties kunnen aanvragen voor toegang door een werknemer twee fasen van goedkeuring hebben. De eerste fase is door de manager van de gebruiker aan te vragen. De tweede fase is door een van de resource-eigenaren aan te vragen die verantwoordelijk zijn voor de gegevens die in de toepassing zijn opgeslagen.

Bepaal hoelang een gebruiker die is goedgekeurd voor toegang toegang moet hebben en wanneer die toegang moet verdwijnen. Voor veel toepassingen kan een gebruiker de toegang voor onbepaalde tijd behouden totdat deze niet meer is gekoppeld aan de organisatie. In sommige situaties is de toegang mogelijk gekoppeld aan bepaalde projecten of mijlpalen, zodat de toegang automatisch wordt verwijderd wanneer het project afloopt. Of, als slechts een paar gebruikers een toepassing via een beleid gebruiken, kunt u kwartaal- of jaarlijkse beoordelingen van de toegang van iedereen configureren via het beleid, zodat er regelmatig toezicht is. Voor deze scenario's is Microsoft Entra ID-governance vereist.

Als uw organisatie al toegang regelt met een organisatierolmodel, wilt u dat organisatierolmodel in Microsoft Entra-id brengen. Mogelijk hebt u een organisatierolmodel gedefinieerd dat toegang toewijst op basis van de eigenschap van een gebruiker, zoals hun positie of afdeling. Deze processen kunnen ervoor zorgen dat gebruikers uiteindelijk geen toegang meer hebben wanneer ze geen toegang meer nodig hebben, zelfs als er geen vooraf bepaalde einddatum van het project is.

Als u al een organisatieroldefinitie hebt, kunt u organisatieroldefinities migreren naar Microsoft Entra ID-governance.

Vraag of er beperkingen zijn op basis van scheiding van taken. Deze zelfstudie is gericht op de identiteitslevenscyclus om een gebruiker basistoegang tot toepassingen te bieden. Wanneer u echter onboarding van toepassingen plant, kunt u beperkingen identificeren op basis van scheiding van taken die moeten worden afgedwongen.

Stel dat er een toepassing is met twee app-rollen, Western Sales en Eastern Sales. U wilt ervoor zorgen dat een gebruiker slechts één rol in het verkoopgebied tegelijk heeft. Voeg een lijst toe met alle paren van app-rollen die niet compatibel zijn voor uw toepassing. Als een gebruiker één rol heeft, mag hij of zij de tweede rol niet aanvragen. Incompatibiliteitsinstellingen voor Microsoft Entra-rechtenbeheer voor toegangspakketten kunnen deze beperkingen afdwingen.

Selecteer het juiste beleid voor voorwaardelijke toegang voor toegang tot elke toepassing. U wordt aangeraden uw toepassingen te analyseren en te organiseren in verzamelingen toepassingen met dezelfde resourcevereisten voor dezelfde gebruikers.

De eerste keer dat u een federatieve SSO-toepassing integreert met Microsoft Entra ID, moet u mogelijk een nieuw beleid voor voorwaardelijke toegang maken om beperkingen uit te drukken. Mogelijk moet u vereisten afdwingen voor meervoudige verificatie (MFA) of op locatie gebaseerde toegang voor die toepassing en volgende toepassingen. U kunt ook configureren in voorwaardelijke toegang dat gebruikers akkoord moeten gaan met de gebruiksvoorwaarden.

Zie Een implementatie van voorwaardelijke toegang plannen voor meer overwegingen over het definiëren van beleid voor voorwaardelijke toegang.

Bepaal hoe uitzonderingen op uw criteria moeten worden verwerkt. Een toepassing is bijvoorbeeld doorgaans alleen beschikbaar voor aangewezen werknemers, maar een auditor of leverancier heeft mogelijk tijdelijke toegang nodig voor een specifiek project. Of een werknemer die onderweg is, heeft mogelijk toegang nodig vanaf een locatie die normaal gesproken wordt geblokkeerd omdat uw organisatie geen aanwezigheid op die locatie heeft.

In dergelijke situaties, als u Microsoft Entra ID-governance hebt, kunt u ervoor kiezen om ook een rechtenbeheerbeleid te hebben voor goedkeuring met verschillende fasen, een andere tijdslimiet of een andere fiatteur. Een leverancier die is aangemeld als gastgebruiker in uw Microsoft Entra-tenant heeft mogelijk geen manager. In plaats daarvan kan een sponsor voor hun organisatie, een resource-eigenaar of een beveiligingsmedewerker hun toegangsaanvragen goedkeuren.

Beslissen over de inrichtings- en verificatietopologie

Nu u hebt vastgesteld dat de toepassingen moeten worden geïntegreerd met Microsoft Entra voor het inrichten en SSO van gebruikers, moet u beslissen over de gegevensstroom voor de wijze waarop gebruikersidentiteiten en hun kenmerken aan deze toepassingen worden verstrekt, op basis van gegevens die afkomstig zijn van het gezaghebbende systeem van recordbronnen.

Selecteer de gezaghebbende bronnen voor elke identiteit en hun kenmerken. In deze zelfstudie wordt ervan uitgegaan dat SuccessFactors het gezaghebbende systeem van recordbron is voor de gebruikers die toegang nodig hebben tot SAP-toepassingen. Voor het configureren van hr-gestuurde inrichting van gebruikers in de cloud van SuccessFactors naar Microsoft Entra-id is planning vereist die verschillende aspecten omvat. Deze factoren omvatten het bepalen van de overeenkomende id en het definiëren van kenmerktoewijzingen, kenmerktransformatie en bereikfilters.

Raadpleeg het cloud-HR-implementatieplan voor uitgebreide richtlijnen over deze onderwerpen. Raadpleeg de naslaginformatie voor SAP SuccessFactors-integratie voor meer informatie over de ondersteunde entiteiten, verwerkingsdetails en het aanpassen van de integratie voor verschillende HR-scenario's. Mogelijk hebt u ook andere gezaghebbende bronnen voor andere identiteiten en sommige identiteiten, zoals break-glass-accounts of andere IT-beheerders, met Microsoft Entra-id als gezaghebbende bron.

Bepaal of gebruikers bestaan of moeten worden ingericht in Windows Server AD, naast Microsoft Entra-id. Mogelijk hebt u al bestaande gebruikers in Windows Server AD, die overeenkomen met uw werknemers in uw gezaghebbende HR-bron. Of misschien hebt u SAP ECC of andere toepassingen geconfigureerd om te vertrouwen op Windows Server via LDAP (Lightweight Directory Access Protocol) of Kerberos. In deze situaties richt u gebruikers in in Windows Server AD. Deze gebruikers worden vervolgens gesynchroniseerd met Microsoft Entra-id.

Bepaal of u De Microsoft Entra-id wilt gebruiken voor het inrichten van SAP Cloud Identity Services of SAP Cloud Identity Services wilt gebruiken om de Microsoft Entra-id te lezen. Zie Inrichting van gebruikers automatiseren en de inrichting ongedaan maken voor SAP Cloud Identity Services met Microsoft Entra ID voor meer informatie over de inrichtingsmogelijkheden van Microsoft Entra. SAP Cloud Identity Services heeft ook een eigen afzonderlijke connector voor het lezen van gebruikers en groepen van Microsoft Entra ID. Zie SAP Cloud Identity Services - Identity Provisioning - Microsoft Entra ID als bronsysteem voor meer informatie.

Bepaal of u gebruikers moet inrichten in SAP ECC. U kunt gebruikers van Microsoft Entra ID inrichten in SAP ECC (voorheen SAP R/3) NetWeaver 7.0 of hoger. Als u andere versies van SAP R/3 gebruikt, kunt u nog steeds de handleidingen in de connectors voor Microsoft Identity Manager 2016 downloaden als referentie voor het bouwen van uw eigen sjabloon voor inrichting.

Zorg ervoor dat aan de vereisten van de organisatie wordt voldaan voordat u Microsoft Entra-id configureert

Voordat u begint met het inrichten van bedrijfskritieke toegang tot toepassingen vanuit Microsoft Entra ID, moet u ervoor zorgen dat uw Microsoft Entra-omgeving op de juiste wijze is geconfigureerd.

Zorg ervoor dat uw Microsoft Entra ID en Microsoft Online Services-omgeving gereed zijn voor de nalevingsvereisten voor de toepassingen. Naleving is een gedeelde verantwoordelijkheid tussen Microsoft, cloudserviceproviders en organisaties.

Zorg ervoor dat uw Microsoft Entra ID-tenant een juiste licentie heeft. Als u Microsoft Entra-id wilt gebruiken om het inrichten te automatiseren, moet uw tenant minimaal zoveel licenties hebben voor Microsoft Entra ID P1, omdat er werknemers zijn die afkomstig zijn van de bron-HR-toepassing of lidgebruikers (niet-guest) die zijn ingericht.

Daarnaast vereist het gebruik van levenscycluswerkstromen en andere Microsoft Entra ID-governance-functies, zoals het automatische toewijzingsbeleid van Microsoft Entra-rechtenbeheer in het inrichtingsproces, Microsoft Entra ID-governance licenties voor uw werknemers. Deze licenties zijn Microsoft Entra ID-governance of Microsoft Entra ID-governance Step Up voor Microsoft Entra ID P2.

Controleer of Microsoft Entra ID het auditlogboek en eventueel andere logboeken naar Azure Monitor verzendt. Azure Monitor is optioneel, maar handig voor het beheren van de toegang tot apps, omdat Microsoft Entra auditgebeurtenissen slechts 30 dagen in het auditlogboek opslaat. U kunt de controlegegevens langer bewaren dan deze standaardretentieperiode. Zie Hoe lang worden rapportagegegevens opgeslagen in Microsoft Entra ID voor meer informatie.

U kunt ook Azure Monitor-werkmappen en aangepaste query's en rapporten over historische controlegegevens gebruiken. U kunt de Configuratie van Microsoft Entra controleren om te zien of Azure Monitor wordt gebruikt in Microsoft Entra-id in het Microsoft Entra-beheercentrum door Workbooks te selecteren. Als deze integratie niet is geconfigureerd en u een Azure-abonnement hebt en ten minste een beveiligingsbeheerder bent, kunt u Microsoft Entra-id configureren voor het gebruik van Azure Monitor.

Zorg ervoor dat alleen geautoriseerde gebruikers zich in de beheerdersrollen met hoge bevoegdheden in uw Microsoft Entra-tenant bevinden. Beheerders die ten minste een identiteitsbeheerbeheerder, gebruikersbeheerder, toepassingsbeheerder, cloudtoepassingsbeheerder of bevoorrechte rolbeheerder zijn, kunnen wijzigingen aanbrengen in gebruikers en hun roltoewijzingen voor toepassingen. Als u de lidmaatschappen van deze rollen niet onlangs hebt gecontroleerd, hebt u een gebruiker nodig die ten minste een beheerder van bevoorrechte rollen is om ervoor te zorgen dat de toegangsbeoordeling van deze directoryrollen is gestart.

U moet ook de gebruikers in Azure-rollen bekijken in abonnementen die de Azure Monitor, Logic Apps en andere resources bevatten die nodig zijn voor de werking van uw Microsoft Entra-configuratie.

Controleer of uw tenant de juiste isolatie heeft. Als uw organisatie gebruikmaakt van Active Directory on-premises en deze Active Directory-domeinen zijn verbonden met Microsoft Entra-id, moet u ervoor zorgen dat beheerbewerkingen met hoge bevoegdheden voor services in de cloud worden geïsoleerd van on-premises accounts. Zorg ervoor dat u uw Microsoft 365-cloudomgeving hebt geconfigureerd tegen on-premises inbreuk.

Evalueer uw omgeving op basis van de aanbevolen beveiligingsprocedures. Bekijk best practices voor alle isolatiearchitecturen om te evalueren hoe u uw Microsoft Entra ID-tenant beveiligt.

Documenteer de levensduur van het token en de sessie-instellingen van de toepassing. Aan het einde van deze zelfstudie integreert u SAP ECC- of SAP Cloud Identity Services-toepassingen met Microsoft Entra voor eenmalige aanmelding. Hoelang een gebruiker die de toegang heeft geweigerd, een federatieve toepassing kan blijven gebruiken, is afhankelijk van de eigen sessielevensduur van de toepassing en de levensduur van het toegangstoken. De levensduur van de sessie voor een toepassing is afhankelijk van de toepassing zelf. Zie Configureerbare tokenlevensduur voor meer informatie over het beheren van de levensduur van toegangstokens.

Controleer of SAP Cloud Identity Services beschikt over de benodigde schematoewijzingen voor uw toepassingen

Elk van de SAP-toepassingen van uw organisatie kan hun eigen vereisten hebben die gebruikers van deze toepassingen hebben ingevuld wanneer ze worden ingericht in de toepassing.

Als u SAP Cloud Identity Services gebruikt voor het inrichten van SAP S/4HANA of andere SAP-toepassingen, moet u ervoor zorgen dat SAP Cloud Identity Services de toewijzingen heeft om deze kenmerken van Microsoft Entra ID via SAP Cloud Identity Services naar die toepassingen te verzenden. Als u SAP Cloud Identity Services niet gebruikt, gaat u verder met de volgende sectie.

Zorg ervoor dat uw SAP-cloudmap het gebruikersschema heeft dat is vereist voor uw SAP-cloudtoepassingen. In SAP Cloud Identity Services voegt elk doelsysteem dat is geconfigureerd transformaties toe van het gegevensmodel van de bron voor identiteiten die worden geleverd aan SAP Cloud Identity Services aan de vereisten van het doel. Mogelijk moet u deze transformaties in SAP Cloud Identity Services wijzigen zodat deze overeenkomen met de wijze waarop u de identiteit wilt modelleren, met name als u meerdere doelsystemen hebt geconfigureerd. Noteer vervolgens het vereiste schema dat Microsoft Entra moet leveren aan SAP-cloudtoepassingen via SAP Cloud Identity Services.

Zorg ervoor dat uw HR-bron het werkrolschema heeft dat het vereiste schema kan leveren voor die SAP-cloudtoepassingen. Elk kenmerk dat is vereist voor uw toepassingen, moet afkomstig zijn van een bron in uw organisatie. Sommige kenmerken hebben mogelijk waarden die constanten zijn of die worden getransformeerd vanuit andere kenmerken. Andere waarden kunnen worden toegewezen door een onlineservice van Microsoft, zoals het e-mailadres van een gebruiker. Andere kenmerken, zoals de naam, afdeling of andere organisatie-eigenschappen van een gebruiker, zijn doorgaans afkomstig uit een HR-systeem van record dat gezaghebbend is.

Voordat u verdergaat, moet u ervoor zorgen dat elk vereist kenmerk dat niet afkomstig is van Microsoft Entra of een andere onlineservice van Microsoft, kan worden bijgehouden naar een eigenschap die beschikbaar is via uw bron, zoals SuccessFactors. Als uw bron niet beschikt over het vereiste schema of als de kenmerken niet zijn ingevuld op een of meer identiteiten die toegang krijgen tot de toepassingen of niet beschikbaar zijn voor Microsoft Entra om te lezen, moet u deze schemavereisten afhandelen voordat u inrichting inschakelt.

Noteer het schema dat wordt gebruikt voor correlatie tussen Microsoft Entra ID en uw recordsystemen. Mogelijk hebt u bestaande gebruikers in Windows Server AD of Microsoft Entra ID die overeenkomen met werkrollen in SAP SuccessFactors. Als deze gebruikers niet zijn gemaakt door Microsoft Entra-id, maar door een ander proces, raadpleegt u de kenmerkreferentie voor SAP SuccessFactors en uw Windows Server- of Microsoft Entra-gebruikersschema om te selecteren welke kenmerken op de gebruikersobjecten een unieke id bevatten voor de werkrol in SAP SuccessFactors.

Dit kenmerk moet aanwezig zijn met een unieke waarde voor elke gebruiker die overeenkomt met een werkrol, zodat binnenkomende inrichting van Microsoft Entra kan bepalen welke gebruikers al bestaan voor werknemers en geen dubbele gebruikers hoeft te maken.

Controleer of de benodigde BAPIs's voor SAP ECC gereed zijn voor gebruik door Microsoft Entra

De Microsoft Entra-inrichtingsagent en algemene webservicesconnector biedt connectiviteit met on-premises SOAP-eindpunten, waaronder SAP-API's.

Als u SAP ECC niet gebruikt en alleen voor SAP-cloudservices inricht, gaat u verder met de volgende sectie.

Controleer of de BAP's die nodig zijn voor inrichting, zijn gepubliceerd. Maak de benodigde API's beschikbaar in SAP ECC NetWeaver 7.51 om gebruikers te maken, bij te werken en te verwijderen. In het bestand Connectors voor Microsoft Identity Manager 2016 met de naam

Deploying SAP NetWeaver AS ABAP 7.pdfwordt uitgelegd hoe u de benodigde API's beschikbaar kunt maken.Noteer het schema dat beschikbaar is voor de bestaande SAP-gebruikers. Misschien hebt u bestaande gebruikers in SAP ECC die overeenkomen met de werkrollen in uw gezaghebbende systeem van recordbron. Maar als deze gebruikers niet zijn gemaakt door Microsoft Entra ID, moet u een veld hebben ingevuld voor die gebruikers die kunnen worden gebruikt als de unieke id voor de werkrol. Dit veld moet aanwezig zijn met een unieke waarde voor elke gebruiker die overeenkomt met een werkrol. Vervolgens kan Microsoft Entra-inrichting bepalen welke gebruikers al bestaan voor werknemers en voorkomen dat er dubbele gebruikers worden gemaakt.

U kunt bijvoorbeeld de SAP-BAP's

BAPI_USER_GETLISTenBAPI_USER_GETDETAIL. Een van de velden die worden geretourneerd doorBAPI_USER_GETDETAIL, moet worden gekozen als de unieke id om te correleren met de bron. Als u geen veld hebt dat overeenkomt met een unieke id uit de bron, moet u mogelijk een andere unieke id gebruiken. U moet bijvoorbeeld het SAP-veldaddress.e_mailgebruiken als de waarden uniek zijn voor elke SAP-gebruiker en ook aanwezig zijn op de Microsoft Entra ID-gebruikers.Noteer het vereiste schema dat Microsoft Entra moet leveren aan SAP-API's. U kunt bijvoorbeeld de SAP BAPI

BAPI_USER_CREATE1gebruiken, waarvoor ,COMPANY,DEFAULTS,LOGONDATA,,PASSWORDSELF_REGISTERenUSERNAMEvelden zijn vereistADDRESSom een gebruiker te maken. Wanneer u de toewijzing van het Gebruikersschema van Microsoft Entra ID configureert aan de SAP ECC-vereisten, wijst u gebruikerskenmerken of constanten van Microsoft ID toe aan elk van deze velden.

De end-to-end kenmerkstroom en transformaties documenteren

U hebt de schemavereisten van uw toepassingen en de beschikbare werkvelden van uw systeem met recordbronnen geïdentificeerd. Documenteer nu de paden voor de manier waarop deze velden door Microsoft Entra stromen en, optioneel, Windows Server AD en SAP Cloud Identity Services, naar de toepassingen.

In sommige gevallen komen de kenmerken die vereist zijn voor de toepassingen niet rechtstreeks overeen met de gegevenswaarden die beschikbaar zijn vanuit de bron. Vervolgens is het nodig om de waarden te transformeren voordat deze waarden kunnen worden opgegeven aan de doeltoepassing.

Er zijn verschillende verwerkingsfasen waarin een transformatie kan worden toegepast.

| Fase | Overwegingen | Koppelingen voor meer informatie |

|---|---|---|

| In het recordsysteem zelf | Microsoft Entra Identity Lifecycle Management is mogelijk niet de enige oplossing die wordt gelezen uit een systeem van recordbron. Het uitvoeren van de gegevensnormalisatie voordat gegevens beschikbaar worden gesteld aan Microsoft Entra, kan ook voordelen opleveren voor andere oplossingen die vergelijkbare gegevens nodig hebben. | Zie het systeem van recorddocumentatie |

| In de stroom voor binnenkomende inrichting van het systeem van record naar Microsoft Entra of Windows Server AD | U kunt een aangepaste waarde schrijven naar een Gebruikerskenmerk van Windows Server AD of een Gebruikerskenmerk van Microsoft Entra ID, op basis van een of meer SuccessFactors-kenmerken. | Expressie met functies voor aanpassing |

| Wanneer u vanuit Windows Server AD synchroniseert met Microsoft Entra ID | Als u al gebruikers in Windows Server AD hebt, kunt u kenmerken van deze gebruikers transformeren terwijl ze worden overgebracht naar Microsoft Entra-id. | Een synchronisatieregel aanpassen in Microsoft Entra Connect en de opbouwfunctie voor expressies gebruiken met Microsoft Entra Cloud Sync |

| In de uitgaande inrichtingsstroom van Microsoft Entra ID naar SAP Cloud Identity Services, SAP ECC of andere niet-SAP-toepassingen | Wanneer u het inrichten voor een toepassing configureert, is een van de typen kenmerktoewijzingen die u kunt opgeven een expressietoewijzing van een of meer kenmerken in Microsoft Entra ID naar een kenmerk in het doel. | Expressie met functies voor aanpassing |

| Uitgaande federatieve eenmalige aanmelding | Standaard geeft het Microsoft Identity Platform een SAML-token uit aan een toepassing die een claim bevat met een waarde van de gebruikersnaam van de gebruiker (ook wel de user principal name genoemd), die de gebruiker uniek kan identificeren. Het SAML-token bevat ook andere claims die het e-mailadres of de weergavenaam van de gebruiker bevatten en u kunt claimtransformatiefuncties gebruiken. | SAML-tokenclaims en klant-JSON-webtokenclaims aanpassen |

| In SAP Cloud Identity Services | In SAP Cloud Identity Services voegt elk doelsysteem dat is geconfigureerd transformaties toe van het gegevensmodel van de bron voor identiteiten die worden geleverd aan SAP Cloud Identity Services aan de vereisten van het doel. Mogelijk moet u deze transformaties in SAP Cloud Identity Services wijzigen zodat deze overeenkomen met de wijze waarop u de identiteit wilt modelleren, met name als u meerdere doelsystemen hebt geconfigureerd. Deze benadering kan geschikt zijn wanneer de kenmerkvereiste specifiek is voor een of meer SAP-toepassingen die zijn verbonden met SAP Cloud Identity Services. | SAP Cloud Identity Services - Transformatie beheren |

Voorbereiden op het uitgeven van nieuwe verificatiereferenties

Als u Windows Server AD gebruikt, wilt u Windows Server AD-referenties uitgeven voor werknemers die toegang tot toepassingen nodig hebben en eerder geen Windows Server AD-gebruikersaccounts hebben. In sommige organisaties zijn gebruikers in het verleden rechtstreeks ingericht in toepassingsopslagplaatsen. Werknemers hebben alleen Windows Server AD-gebruikersaccounts ontvangen als ze een Microsoft Exchange-postvak of toegang tot geïntegreerde Windows Server AD-toepassingen nodig hebben.

Als u in dit scenario binnenkomende inrichting configureert voor Windows Server AD, maakt Microsoft Entra gebruikers in Windows Server AD, zowel voor bestaande werknemers die eerder geen Windows Server AD-gebruikersaccounts en nieuwe werknemers hadden. Als gebruikers zich aanmelden bij het Windows-domein, raden we aan dat gebruikers zich inschrijven bij Windows Hello voor Bedrijven voor sterkere verificatie dan alleen een wachtwoord.

Als u Windows Server AD niet gebruikt, wilt u Microsoft Entra ID-referenties uitgeven voor werknemers die toegang nodig hebben tot toepassingen en die eerder geen Microsoft Entra ID-gebruikersaccounts hadden. Als u binnenkomende inrichting configureert voor Microsoft Entra ID, maakt Microsoft Entra niet eerst in Windows Server AD gebruikers in Microsoft Entra, zowel voor bestaande werknemers die eerder geen Microsoft Entra ID-gebruikersaccounts en nieuwe werknemers hadden. Schakel het beleid voor de tijdelijke toegangspas in, zodat u tijdelijke toegangspassen kunt genereren voor nieuwe gebruikers.

Controleer of gebruikers gereed zijn voor Microsoft Entra MFA. We raden u aan Microsoft Entra MFA te vereisen voor bedrijfskritieke toepassingen die zijn geïntegreerd via federatie. Voor deze toepassingen moet een beleid vereisen dat de gebruiker voldoet aan een MFA-vereiste vóór Microsoft Entra-id waarmee ze zich kunnen aanmelden bij een toepassing. Sommige organisaties kunnen ook de toegang op locaties blokkeren of vereisen dat de gebruiker toegang heeft vanaf een geregistreerd apparaat.

Als er al geen geschikt beleid is dat de benodigde voorwaarden voor verificatie, locatie, apparaat en gebruiksvoorwaarden bevat, voegt u een beleid toe aan uw implementatie van voorwaardelijke toegang.

Bereid u voor op het uitgeven van een tijdelijke toegangspas voor nieuwe werknemers. Als u Microsoft Entra ID-governance hebt en binnenkomende inrichting voor Microsoft Entra ID configureert, wilt u levenscycluswerkstromen configureren om een tijdelijke toegangspas voor nieuwe werknemers uit te geven.

Microsoft Entra-integraties implementeren

In deze sectie doet u het volgende:

Breng de gebruikers naar Microsoft Entra-id van een gezaghebbend bronsysteem.

Richt deze gebruikers in op SAP Cloud Identity Services of SAP ECC om hen in staat te stellen zich aan te melden bij SAP-toepassingen.

Het Windows Server AD-gebruikersschema bijwerken

Als u gebruikers inricht in Windows Server AD en Microsoft Entra ID, moet u ervoor zorgen dat uw Windows Server AD-omgeving en de bijbehorende Microsoft Entra-agents klaar zijn om gebruikers naar en uit Windows Server AD te vervoeren met het benodigde schema voor uw SAP-toepassingen.

Als u Windows Server AD niet gebruikt, gaat u verder met de volgende sectie.

Breid indien nodig het Windows Server AD-schema uit. Voor elk gebruikerskenmerk dat is vereist door Microsoft Entra en uw toepassingen die nog geen deel uitmaken van het Windows Server AD-gebruikersschema, moet u een ingebouwd kenmerk voor de gebruikersextensie van Windows Server AD selecteren. Of u moet het Windows Server AD-schema uitbreiden om een plaats te hebben waar Windows Server AD dat kenmerk kan bevatten. Deze vereiste omvat ook kenmerken die worden gebruikt voor automatisering, zoals de joindatum en de verlofdatum van een werknemer.

Sommige organisaties kunnen bijvoorbeeld de kenmerken

extensionAttribute1gebruiken enextensionAttribute2deze eigenschappen opslaan. Als u ervoor kiest om de ingebouwde extensiekenmerken te gebruiken, moet u ervoor zorgen dat deze kenmerken nog niet worden gebruikt door andere LDAP-toepassingen van Windows Server AD of door toepassingen die zijn geïntegreerd met Microsoft Entra ID. Andere organisaties maken nieuwe Windows Server AD-kenmerken met namen die specifiek zijn voor hun vereisten, zoalscontosoWorkerId.Controleer of bestaande Windows Server AD-gebruikers over de benodigde kenmerken beschikken voor correlatie met de HR-bron. Misschien hebt u bestaande gebruikers in Windows Server AD die overeenkomen met werkrollen. Deze gebruikers moeten een kenmerk hebben waarvan de waarde uniek is en overeenkomt met een eigenschap in het gezaghebbende systeem van recordbron voor die werknemers.

Sommige organisaties gebruiken bijvoorbeeld een kenmerk, zoals

employeeIdin Windows Server AD. Als er gebruikers zijn die dat kenmerk niet hebben, worden ze mogelijk niet meegenomen tijdens de volgende integratie. Vervolgens resulteert automatische inrichting in dubbele gebruikers die zijn gemaakt in Windows Server AD. Wanneer een gebruiker vertrekt, worden de oorspronkelijke gebruikers niet bijgewerkt of verwijderd. U kunt gebruikmaken van:- De PowerShell-pijplijn op een computer die lid is van een domein met de opdracht

Get-ADUserom alle gebruikers in een Active Directory-container op te halen. - De

where-objectopdracht om te filteren op gebruikers met een ontbrekend kenmerk met een filter als{$_.employeeId -eq $null}. - De

export-csvopdracht om de resulterende gebruikers te exporteren naar een CSV-bestand.

Zorg ervoor dat er geen gebruikers overeenkomen met werknemers die dat kenmerk missen. Als dat zo is, moet u deze gebruikers in Windows Server AD bewerken om het ontbrekende kenmerk toe te voegen voordat u verdergaat.

- De PowerShell-pijplijn op een computer die lid is van een domein met de opdracht

Breid het Microsoft Entra ID-schema uit en configureer de toewijzingen van het Windows Server AD-schema naar het Microsoft Entra ID-gebruikersschema. Als u Microsoft Entra Connect Sync gebruikt, voert u de stappen uit in Microsoft Entra Connect Sync: Directory-extensies om het Gebruikersschema van Microsoft Entra ID uit te breiden met kenmerken. Configureer de Microsoft Entra Connect Sync-toewijzingen voor de kenmerken van Windows Server AD aan deze kenmerken.

Als u Microsoft Entra Cloud Sync gebruikt, voert u de stappen uit in Microsoft Entra Cloud Sync-adreslijstextensies en aangepaste kenmerktoewijzing om het Gebruikersschema van Microsoft Entra ID uit te breiden met eventuele andere benodigde kenmerken. Configureer de Microsoft Entra Cloud Sync-toewijzingen voor de kenmerken van Windows Server AD op die kenmerken. Zorg ervoor dat u de kenmerken synchroniseert die vereist zijn voor levenscycluswerkstromen.

Wacht tot synchronisatie van Windows Server AD naar Microsoft Entra ID is voltooid. Als u wijzigingen hebt aangebracht in de toewijzingen voor het inrichten van meer kenmerken van Windows Server AD, wacht u totdat deze wijzigingen voor de gebruikers van Windows Server AD naar Microsoft Entra ID worden doorgevoerd, zodat de Microsoft Entra ID-weergave van de gebruikers de volledige set kenmerken van Windows Server AD heeft.

Als u Microsoft Entra Cloud Sync gebruikt, kunt u de

steadyStateLastAchievedTimeeigenschap van de synchronisatiestatus controleren door de synchronisatietaak op te halen van de service-principal die Microsoft Entra Cloud Sync vertegenwoordigt. Zie Het synchronisatieschema weergeven als u de id van de service-principal niet hebt.

Het Microsoft Entra ID-gebruikersschema bijwerken

Als u Windows Server AD gebruikt, hebt u het gebruikersschema van Microsoft Entra ID al uitgebreid als onderdeel van het configureren van toewijzingen van Windows Server AD. Als deze stap is voltooid, gaat u verder met de volgende sectie.

Als u Windows Server AD niet gebruikt, volgt u de stappen in deze sectie om het gebruikersschema van Microsoft Entra ID uit te breiden.

Maak een toepassing voor het opslaan van de Microsoft Entra-schema-extensies. Voor tenants die niet vanuit Windows Server AD worden gesynchroniseerd, moeten schema-extensies deel uitmaken van een nieuwe toepassing. Als u dit nog niet hebt gedaan, maakt u een toepassing die schema-extensies vertegenwoordigt. Aan deze toepassing zijn geen gebruikers toegewezen.

Identificeer het kenmerk voor correlatie met het recordsysteem. Misschien hebt u bestaande gebruikers in Microsoft Entra ID die overeenkomen met werknemers. Vervolgens moeten deze gebruikers een kenmerk hebben waarvan de waarde uniek is en overeenkomt met een eigenschap in het gezaghebbende systeem van recordbron voor die werknemers.

Sommige organisaties breiden bijvoorbeeld hun Microsoft Entra ID-gebruikersschema uit om hiervoor een nieuw kenmerk te hebben. Als u nog geen kenmerk voor dat doel hebt gemaakt, neemt u dit op als een kenmerk in de volgende stap.

Breid het gebruikersschema van Microsoft Entra ID uit voor nieuwe kenmerken. Maak directoryschema-extensies voor elk kenmerk dat is vereist voor de SAP-toepassingen die nog geen deel uitmaken van het Microsoft Entra ID-gebruikersschema. Deze kenmerken bieden een manier voor Microsoft Entra om meer gegevens over gebruikers op te slaan. U kunt het schema uitbreiden door een extensiekenmerk te maken.

Zorg ervoor dat gebruikers in Microsoft Entra-id kunnen worden gecorreleerd met werkrolrecords in de HR-bron

Misschien hebt u bestaande gebruikers in Microsoft Entra ID die overeenkomen met werknemers. Vervolgens moeten deze gebruikers een kenmerk hebben waarvan de waarde uniek is en overeenkomt met een eigenschap in het gezaghebbende systeem van recordbron voor die werknemers.

Sommige organisaties kunnen bijvoorbeeld hun Microsoft Entra ID-gebruikersschema uitbreiden om voor dit doel een nieuw kenmerk te hebben. Als er gebruikers zijn die dat kenmerk niet hebben, worden ze mogelijk niet meegenomen tijdens de volgende integratie. Vervolgens resulteert automatische inrichting in dubbele gebruikers die worden gemaakt in Windows Server AD. Wanneer een gebruiker vertrekt, worden de oorspronkelijke gebruikers niet bijgewerkt of verwijderd.

Haal de gebruikers op uit de Microsoft Entra-id. Zorg ervoor dat elke gebruiker die al een Microsoft Entra-id heeft die een werkrol vertegenwoordigt, een kenmerk heeft, zodat deze kan worden gecorreleerd. Normaal gesproken komen enkele gebruikers in Microsoft Entra ID niet overeen met werknemers in uw gezaghebbende systeem van recordbron. Deze gebruikers omvatten het break-glass-account voor beheerderstoegang voor noodgevallen, accounts voor IT-leveranciers en zakelijke gasten. De rest van de gebruikers moet al een kenmerk hebben met een unieke waarde die moet worden gebruikt voor correlatie.

Als sommige gebruikers niet zijn gecorreleerd, kunnen ze worden gemist voor updates en het ongedaan maken van de inrichting. Microsoft Entra kan zelfs dubbele gebruikers maken. Als de vereiste bijvoorbeeld is dat alle lidgebruikers (behalve het break-glass-account) een

employeeidkenmerk hebben, kunt u deze gebruikers identificeren met een PowerShell-opdrachtpijplijn die vergelijkbaar is met het volgende script:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,employeeid | Where-Object {$_.UserType -ne 'Guest' -and $_.EmployeeId -eq $null}

De vereisten voor identiteitsbeheerfuncties instellen

Als u hebt vastgesteld dat u een Microsoft Entra ID-beheerfunctie nodig hebt, zoals Microsoft Entra-rechtenbeheer of Microsoft Entra Lifecycle-werkstromen, implementeert u deze functies voordat u werknemers als gebruikers in Microsoft Entra-id brengt.

Upload indien nodig het gebruiksrechtovereenkomstdocument. Als u wilt dat gebruikers gebruiksvoorwaarden accepteren voordat ze toegang hebben tot een toepassing, maakt en uploadt u het gebruiksrechtovereenkomstdocument , zodat deze kan worden opgenomen in een beleid voor voorwaardelijke toegang.

Maak indien nodig een catalogus. Wanneer een beheerder voor het eerst communiceert met Microsoft Entra-rechtenbeheer, wordt er automatisch een standaardcatalogus gemaakt. Toegangspakketten voor beheerde toepassingen moeten echter in een aangewezen catalogus staan. Als u een catalogus wilt maken in het Microsoft Entra-beheercentrum, volgt u de stappen in de sectie Een catalogus maken.

Als u een catalogus wilt maken met behulp van PowerShell, volgt u de stappen in de secties Verifiëren bij Microsoft Entra-id en een catalogus maken.

Een werkstroom voor joiner maken. Als u binnenkomende inrichting configureert voor Microsoft Entra ID, configureert u een werkstroom voor werkstroomdeelnemer voor levenscycluswerkstromen met een taak om een tijdelijke toegangspas uit te geven voor nieuwe werknemers.

Maak een verlofwerkstroom waarmee aanmeldingen worden geblokkeerd. Configureer in Microsoft Entra Lifecycle Workflows een verlofwerkstroom met een taak waarmee gebruikers zich niet kunnen aanmelden. Deze werkstroom kan op aanvraag worden uitgevoerd. Als u binnenkomende inrichting niet hebt geconfigureerd vanuit de bronnen van de record om te voorkomen dat werknemers zich aanmelden na hun geplande verlofdatum, configureert u een werkstroom voor verlof voor verlof van die werknemers die geplande verlofdatums hebben uitgevoerd.

Maak een werkstroom voor verlof om gebruikersaccounts te verwijderen. Configureer desgewenst een werkstroom voor verlof met een taak om een gebruiker te verwijderen. Plan deze werkstroom voor een bepaalde periode, zoals 30 of 90 dagen, na de geplande verlofdatum van de werknemer.

Gebruikers in Microsoft Entra ID verbinden met werkrecords vanuit de HR-bron

In deze sectie ziet u hoe u Microsoft Entra ID integreert met SAP SuccessFactors als het HR-bronsysteem van de record.

Configureer het recordsysteem met een serviceaccount en verdeel de juiste machtigingen voor Microsoft Entra-id. Als u SAP SuccessFactors gebruikt, volgt u de stappen in de sectie SuccessFactors configureren voor de integratie.

Configureer binnenkomende toewijzingen van uw systeem van record naar Windows Server AD of Microsoft Entra-id. Als u SAP SuccessFactors gebruikt en gebruikers inricht in Windows Server AD en Microsoft Entra ID, volgt u de stappen in de sectie Gebruikersinrichting configureren van SuccessFactors naar Active Directory.

Als u SAP SuccessFactors gebruikt en niet in Windows Server AD inricht, volgt u de stappen in de sectie Gebruikersinrichting configureren van SuccessFactors naar Microsoft Entra-id.

Wanneer u de toewijzingen configureert, moet u ervoor zorgen dat u een toewijzing met overeenkomende objecten hebt geconfigureerd met behulp van dit kenmerk voor het Windows Server AD-kenmerk of het gebruikerskenmerk Microsoft Entra ID dat wordt gebruikt voor correlatie. Configureer ook toewijzingen voor de kenmerken die vereist zijn voor de werkroldeelname en -vertrekdatums, en alle kenmerken die zijn vereist voor de doeltoepassingen, die afkomstig zijn van de HR-bron.

Voer de eerste binnenkomende inrichting uit vanuit het systeem van de record. Als u SAP SuccessFactors gebruikt en gebruikers inricht in Windows Server AD en Microsoft Entra ID, volgt u de stappen in de sectie Inrichten inschakelen en starten. Als u SAP SuccessFactors gebruikt en niet in Windows Server AD inricht, volgt u de stappen in de sectie Inrichten inschakelen en starten.

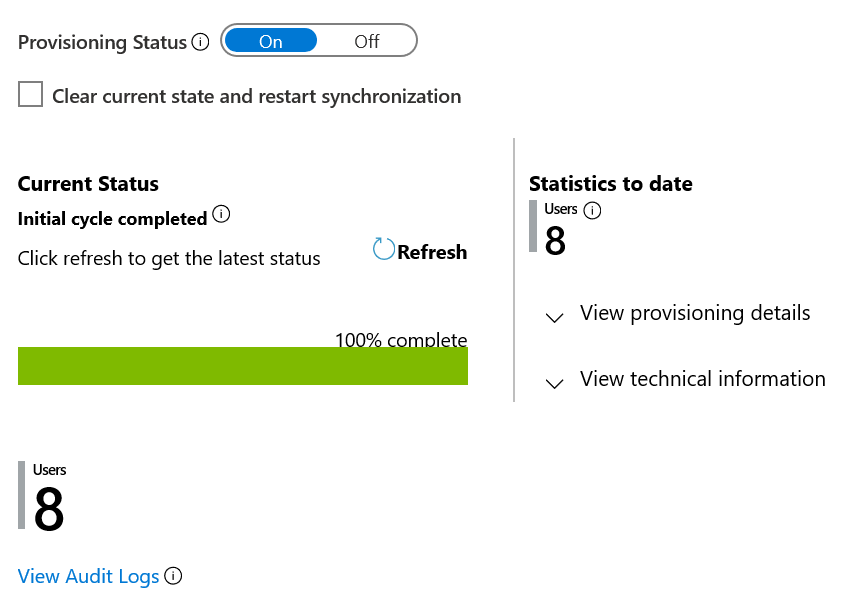

Wacht tot de eerste synchronisatie van het recordsysteem is voltooid. Als u synchroniseert van SAP SuccessFactors naar Windows Server AD of Microsoft Entra ID, werkt Microsoft Entra-id nadat de eerste synchronisatie met de directory is voltooid, het auditoverzichtsrapport bij op het tabblad Inrichten van de SAP SuccessFactors-toepassing in het Microsoft Entra-beheercentrum.

Als u in Windows Server AD inricht, wacht u tot de nieuwe gebruikers die zijn gemaakt in Windows Server AD of die zijn bijgewerkt in Windows Server AD, worden gesynchroniseerd van Windows Server AD naar Microsoft Entra ID. Wacht totdat de wijzigingen voor de gebruikers in Windows Server AD hun weg naar Microsoft Entra-id maken, zodat de Microsoft Entra ID-weergave van de gebruikers de volledige set gebruikers en hun kenmerken van Windows Server AD heeft.

Als u Microsoft Entra Cloud Sync gebruikt, kunt u de

steadyStateLastAchievedTimesynchronisatiestatus controleren door de synchronisatietaak van de service-principal op te halen die Microsoft Entra Cloud Sync vertegenwoordigt. Zie Het synchronisatieschema weergeven als u de id van de service-principal niet hebt.Zorg ervoor dat de gebruikers zijn ingericht in Microsoft Entra-id. Op dit moment moeten de gebruikers aanwezig zijn in Microsoft Entra ID met de kenmerken die vereist zijn voor de doeltoepassingen. U kunt bijvoorbeeld vereisen dat gebruikers over de

givenname,surnameenemployeeIDkenmerken beschikken. Als u het aantal gebruikers met bepaalde kenmerken of ontbrekende kenmerken wilt weergeven, kunt u PowerShell-opdrachten gebruiken die vergelijkbaar zijn met het volgende script:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,givenname,surname,employeeid $u2 = $u | where-object {$_.usertype -ne 'Guest' -and $_.employeeid -ne $null} $u2c = $u2.Count write-output "member users with employeeID attribute: $u2c" $u3 = $u| Where-Object {$_.UserType -ne 'Guest' -and ($_.EmployeeId -eq $null -or $_.GivenName -eq $null -or $_.Surname -eq $null)} $u3c = $u3.Count write-output "member users missing employeeID, givenname or surname attributes: $u3c"Zorg ervoor dat er geen onverwachte niet-gerelateerde accounts zich in Microsoft Entra-id bevinden. Normaal gesproken komen enkele gebruikers in Microsoft Entra ID niet overeen met werknemers in uw gezaghebbende systeem van recordbron. Ze omvatten het break-glass-account voor beheerderstoegang voor noodgevallen, accounts voor IT-leveranciers en zakelijke gasten.

Ze kunnen echter ook zwevende accounts zijn in Microsoft Entra die lijken op die accounts van huidige werknemers, maar die niet zijn gesynchroniseerd met een werkrolrecord. Zwevende accounts kunnen het gevolg zijn van voormalige werknemers die zich niet meer in het HR-systeem bevinden. Ze kunnen ook afkomstig zijn van overeenkomende fouten. Of ze kunnen zich voordoen als gevolg van problemen met de kwaliteit van gegevens, zoals een persoon die zijn naam heeft gewijzigd of opnieuw is ingehuurd.

Gebruikers en hun toegangsrechten inrichten voor toepassingen en hen in staat stellen zich aan te melden bij deze toepassingen

Nu de gebruikers bestaan in De Microsoft Entra-id, richt u ze in de volgende secties in voor de doeltoepassingen.

Gebruikers inrichten voor SAP Cloud Identity Services

Met de stappen in deze sectie configureert u het inrichten van Microsoft Entra-id voor SAP Cloud Identity Services. Standaard stelt u Microsoft Entra-id in om gebruikers automatisch in te richten en de inrichting ervan ongedaan te maken voor SAP Cloud Identity Services. Vervolgens kunnen deze gebruikers verifiëren bij SAP Cloud Identity Services en toegang hebben tot andere SAP-workloads die zijn geïntegreerd met SAP Cloud Identity Services. SAP Cloud Identity Services biedt ondersteuning voor inrichting vanuit de lokale identiteitsmap naar andere SAP-toepassingen als doelsystemen.

U kunt SAP Cloud Identity Services ook configureren om te lezen vanuit Microsoft Entra ID. Als u SAP Cloud Identity Services gebruikt om gebruikers en optioneel groepen van Microsoft Entra ID te lezen, volgt u de SAP-richtlijnen voor het configureren van SAP Cloud Identity Services. Ga vervolgens verder met de volgende sectie.

Als u SAP Cloud Identity Services niet gebruikt, gaat u verder met de volgende sectie.

Zorg ervoor dat u een SAP Cloud Identity Services-tenant hebt met een gebruikersaccount in SAP Cloud Identity Services met beheerdersmachtigingen.

SAP Cloud Identity Services instellen voor inrichting. Meld u aan bij uw SAP Cloud Identity Services-beheerconsole en volg de stappen in de sectie SAP Cloud Identity Services instellen voor inrichting.

Voeg SAP Cloud Identity Services toe vanuit de galerie en configureer automatische gebruikersinrichting voor SAP Cloud Identity Services. Volg de stappen in de secties SAP Cloud Identity Services toevoegen vanuit de galerie en automatische inrichting van gebruikers configureren voor SAP Cloud Identity Services.

Richt een testgebruiker van Microsoft Entra ID in voor SAP Cloud Identity Services. Controleer of de inrichtingsintegratie gereed is door de stappen in de sectie Een nieuwe testgebruiker van Microsoft Entra ID inrichten voor SAP Cloud Identity Services uit te voeren.

Zorg ervoor dat bestaande gebruikers in Zowel Microsoft Entra als SAP Cloud Identity Services kunnen worden gecorreleerd. Als u de gebruikers in Microsoft Entra ID wilt vergelijken met die gebruikers die al in SAP Cloud Identity Services zijn opgenomen, volgt u de stappen in deze secties:

Wijs bestaande gebruikers van SAP Cloud Identity Services toe aan de toepassing in Microsoft Entra ID. Volg de stappen in de sectie Gebruikers toewijzen aan de SAP Cloud Identity Services-toepassing in Microsoft Entra ID. In deze stappen moet u het volgende doen:

- Los eventuele inrichtingsproblemen op, zodat inrichting niet in quarantaine wordt geplaatst.

- Controleer op gebruikers die aanwezig zijn in SAP Cloud Identity Services en die nog niet zijn toegewezen aan de toepassing in Microsoft Entra-id.

- Wijs de resterende gebruikers toe.

- Bewaak de initiële synchronisatie.

Wacht op synchronisatie van Microsoft Entra ID naar SAP Cloud Identity Services. Wacht totdat alle gebruikers die aan de toepassing zijn toegewezen, zijn ingericht. Een eerste cyclus duurt tussen 20 minuten en enkele uren. De timing is afhankelijk van de grootte van de Microsoft Entra-directory en het aantal gebruikers binnen het bereik voor inrichting. U kunt de

steadyStateLastAchievedTimeeigenschap van de synchronisatiestatus controleren door de synchronisatietaak op te halen van de service-principal die SAP Cloud Identity Services vertegenwoordigt.Controleer op inrichtingsfouten. Controleer het inrichtingslogboek via het Microsoft Entra-beheercentrum of Graph-API's. Filter het logboek op de status Failure.

Als er fouten zijn met een foutcode van

DuplicateTargetEntries, geeft deze code een dubbelzinnigheid aan in uw inrichtingskoppelingsregels. Om ervoor te zorgen dat elke Microsoft Entra-gebruiker overeenkomt met één toepassingsgebruiker, moet u de Microsoft Entra-gebruikers of de toewijzingen bijwerken die worden gebruikt voor overeenkomsten. Filter vervolgens het logboek naar de actie Maken en de status is overgeslagen.Als gebruikers zijn overgeslagen met de

SkipReasoncode van *NotEffectivelyEntitled, kan deze logboekgebeurtenis erop wijzen dat de gebruikersaccounts in Microsoft Entra-id niet overeenkomen omdat de status van het gebruikersaccount is uitgeschakeld.Vergelijk de gebruikers in SAP Cloud Identity Services met gebruikers in Microsoft Entra ID. Herhaal de stappen in de sectie Ensure existing SAP Cloud Identity Services users have the necessary matching attributes to re-export the users from SAP Cloud Identity Services. Controleer vervolgens of de geëxporteerde gebruikers over de benodigde eigenschappen voor de SAP-toepassingen beschikken. U kunt de PowerShell-opdracht

where-objectgebruiken om de lijst met gebruikers te filteren op alleen gebruikers die een ontbrekend kenmerk hebben, met een filter zoals{$_.employeeId -eq $null}.Configureer federatieve eenmalige aanmelding van Microsoft Entra naar SAP Cloud Identity Services. Schakel eenmalige aanmelding op basis van SAML in voor SAP Cloud Identity Services. Volg de instructies in de zelfstudie eenmalige aanmelding van SAP Cloud Identity Services.

Breng het webeindpunt van de toepassing binnen het bereik van het juiste beleid voor voorwaardelijke toegang. Misschien hebt u een bestaand beleid voor voorwaardelijke toegang dat is gemaakt voor een andere toepassing waarvoor dezelfde governancevereisten gelden. Vervolgens kunt u dat beleid bijwerken zodat het ook van toepassing is op deze toepassing om een groot aantal beleidsregels te voorkomen.

Nadat u de updates hebt aangebracht, controleert u of het verwachte beleid wordt toegepast. U kunt zien welke beleidsregels van toepassing zijn op een gebruiker met het what-if-hulpprogramma voor voorwaardelijke toegang.

Controleer of een testgebruiker verbinding kan maken met de SAP-toepassingen. U kunt Microsoft Mijn apps gebruiken om eenmalige aanmelding van de toepassing te testen. Zorg ervoor dat een testgebruiker is toegewezen aan de SAP Cloud Identity Services-toepassing en dat deze is ingericht vanuit Microsoft Entra ID voor SAP Cloud Identity Services. Meld u vervolgens als die gebruiker aan bij Microsoft Entra en ga naar

myapps.microsoft.com.Wanneer u de tegel SAP Cloud Identity Services selecteert in Mijn apps en u bent geconfigureerd in de modus serviceprovider (SP), wordt u omgeleid naar de aanmeldingspagina van de toepassing voor het initiëren van de aanmeldingsstroom. Als u bent geconfigureerd in de IDP-modus (identity provider), wordt u automatisch aangemeld bij het exemplaar van SAP Cloud Identity Services waarvoor u eenmalige aanmelding hebt ingesteld.

Gebruikers inrichten voor SAP ECC

Nu u de gebruikers in Microsoft Entra ID hebt, kunt u ze inrichten in SAP on-premises.

Als u SAP ECC niet gebruikt, gaat u verder met de volgende sectie.

Inrichting configureren. Volg de instructies in Microsoft Entra-id configureren om gebruikers in te richten in SAP ECC met NetWeaver AS ABAP 7.0 of hoger.

Wacht op synchronisatie van Microsoft Entra-id naar SAP ECC. Wacht tot alle gebruikers die zijn toegewezen aan de SAP ECC-toepassing zijn ingericht. Een eerste cyclus duurt tussen 20 minuten en enkele uren. De timing is afhankelijk van de grootte van de Microsoft Entra-directory en het aantal gebruikers binnen het bereik voor inrichting. U kunt de

steadyStateLastAchievedTimeeigenschap van de synchronisatiestatus controleren door de synchronisatietaak van de service-principal op te halen.Controleer op inrichtingsfouten. Controleer het inrichtingslogboek via het Microsoft Entra-beheercentrum of Graph-API's. Filter het logboek op de status Failure.

Als er fouten zijn met een foutcode van

DuplicateTargetEntries, geeft deze logboek gebeurtenis een dubbelzinnigheid aan in uw inrichtingskoppelingsregels. U moet de Microsoft Entra-gebruikers of de toewijzingen bijwerken die worden gebruikt voor overeenkomsten om ervoor te zorgen dat elke Microsoft Entra-gebruiker overeenkomt met één toepassingsgebruiker. Filter vervolgens het logboek naar de actie Maken en de status is overgeslagen.Als gebruikers zijn overgeslagen met de

SkipReasoncode vanNotEffectivelyEntitled, kan deze code aangeven dat de gebruikersaccounts in Microsoft Entra-id niet overeenkomen omdat de status van het gebruikersaccount is uitgeschakeld.Vergelijk de gebruikers in SAP ECC met de gebruikers in Microsoft Entra ID. Start de Windows-service opnieuw

Microsoft ECMA2Hostop de Windows-server die als host fungeert voor de inrichtingsagent voor inrichting in SAP ECC. Wanneer de service opnieuw wordt opgestart, wordt een volledige import uitgevoerd van de gebruikers uit SAP ECC.Configureer federatieve eenmalige aanmelding van Microsoft Entra naar SAP. Schakel eenmalige aanmelding op basis van SAML in voor SAP-toepassingen. Als u SAP NetWeaver gebruikt, volgt u de instructies in de zelfstudie voor eenmalige aanmelding van SAP NetWeaver.

Breng het webeindpunt van de toepassing binnen het bereik van het juiste beleid voor voorwaardelijke toegang. Misschien hebt u een bestaand beleid voor voorwaardelijke toegang dat is gemaakt voor een andere toepassing waarvoor dezelfde governancevereisten gelden. Vervolgens kunt u dat beleid bijwerken zodat het ook van toepassing is op deze toepassing om een groot aantal beleidsregels te voorkomen.

Nadat u de updates hebt aangebracht, controleert u of het verwachte beleid wordt toegepast. U kunt zien welke beleidsregels van toepassing zijn op een gebruiker met het what-if-hulpprogramma voor voorwaardelijke toegang.

Controleer of een testgebruiker kan worden ingericht en meld u aan bij SAP NetWeaver. Volg de instructies in de sectie Eenmalige aanmelding testen om ervoor te zorgen dat gebruikers zich kunnen aanmelden nadat voorwaardelijke toegang is geconfigureerd.

Inrichting configureren voor SuccessFactors en andere toepassingen

U kunt Microsoft Entra configureren voor het schrijven van specifieke kenmerken van Microsoft Entra-id naar SAP SuccessFactors Employee Central, inclusief zakelijke e-mail. Zie Writeback van SAP SuccessFactors configureren in Microsoft Entra-id voor meer informatie.

Microsoft Entra kan ook worden ingericht in vele andere toepassingen, waaronder apps die gebruikmaken van standaarden zoals OpenID Connect, SAML, SCIM, SQL, LDAP, SOAP en REST. Zie Toepassingen integreren met Microsoft Entra ID voor meer informatie.

Gebruikers de benodigde toegangsrechten voor toepassingen toewijzen in Microsoft Entra

Tenzij de tenant die u configureert een volledig geïsoleerde tenant is die specifiek is geconfigureerd voor SAP-toepassingstoegang, is het onwaarschijnlijk dat iedereen in de tenant toegang nodig heeft tot SAP-toepassingen. De SAP-toepassingen in de tenant zijn zodanig geconfigureerd dat alleen gebruikers met een toepassingsroltoewijzing aan een toepassing worden ingericht voor de toepassing en zich kunnen aanmelden bij Microsoft Entra ID voor die toepassing.

Wanneer gebruikers die zijn toegewezen aan een toepassing worden bijgewerkt in Microsoft Entra-id, worden deze wijzigingen automatisch ingericht voor die toepassing.

Als u Microsoft Entra ID-governance hebt, kunt u wijzigingen in de roltoewijzingen van de toepassing automatiseren voor SAP Cloud Identity Services of SAP ECC in Microsoft Entra ID. U kunt automatisering gebruiken om toewijzingen toe te voegen of te verwijderen wanneer personen deelnemen aan de organisatie of rollen verlaten of wijzigen.

Bekijk bestaande toewijzingen. U kunt desgewenst een eenmalige toegangsbeoordeling uitvoeren van de roltoewijzingen van de toepassing. Wanneer deze beoordeling is voltooid, verwijdert de toegangsbeoordeling toewijzingen die niet meer nodig zijn.

Configureer het proces om toepassingsroltoewijzingen up-to-date te houden. Als u Microsoft Entra-rechtenbeheer gebruikt, raadpleegt u Een toegangspakket maken in rechtenbeheer voor een toepassing met één rol met behulp van PowerShell om toewijzingen te configureren voor de toepassing die SAP-cloudidentiteitsservices of SAP ECC vertegenwoordigt.

In dat toegangspakket kunt u beleid instellen dat gebruikers toegang moeten krijgen wanneer ze dit aanvragen. Toewijzingen kunnen worden gemaakt door een beheerder, automatisch op basis van regels of gegenereerd via levenscycluswerkstromen.

Als u geen Microsoft Entra ID-governance hebt, kunt u elke afzonderlijke gebruiker toewijzen aan de toepassing in het Microsoft Entra-beheercentrum. U kunt afzonderlijke gebruikers toewijzen aan de toepassing via de PowerShell-cmdlet New-MgServicePrincipalAppRoleAssignedTo.

Referenties distribueren naar nieuw gemaakte Microsoft Entra-gebruikers of Windows Server AD-gebruikers

Op dit moment zijn alle gebruikers aanwezig in Microsoft Entra-id en ingericht voor de relevante SAP-toepassingen. Gebruikers die tijdens dit proces zijn gemaakt, vereisen nieuwe referenties voor werknemers die nog niet eerder aanwezig waren in Windows Server AD of Microsoft Entra-id.

Als microsoft Entra binnenkomende inrichting gebruikers maakt in Windows Server AD, distribueert u de initiële referenties van Windows Server AD voor nieuwe gebruikers. U kunt een lijst met gebeurtenissen voor Microsoft Entra-interacties met Windows Server AD ophalen met behulp van de opdracht Get-MgAuditLogProvisioning .

U kunt de

Set-ADAccountPasswordopdracht gebruiken met de-Resetparameter op een computer die lid is van een domein om een nieuw Windows Server AD-wachtwoord voor een gebruiker in te stellen. Gebruik vervolgens deSet-ADUseropdracht met de-ChangePasswordAtLogonparameter om te vereisen dat de gebruiker bij de volgende aanmelding een nieuw wachtwoord selecteert.Als microsoft Entra binnenkomende inrichting gebruikers in Microsoft Entra-id maakt, distribueert u de initiële referenties van Microsoft Entra-id voor nieuwe gebruikers. U kunt een lijst met zojuist gemaakte gebruikers ophalen met de opdracht Get-MgAuditLogDirectoryAudit , met parameters zoals

Get-MgAuditLogDirectoryAudit -Filter "category eq 'UserManagement' and activityDisplayName eq 'Add user' and result eq 'success' and activityDateTime+ge+2024-05-01" -all.Als u een tijdelijke toegangspas voor een gebruiker wilt genereren, kunt u de opdrachten New-MgUserAuthenticationTemporaryAccessPassMethod en Get-MgUserAuthenticationTemporaryAccessPassMethod gebruiken, zoals wordt geïllustreerd in Een tijdelijke toegangspas maken.

Controleer of gebruikers zijn geregistreerd voor MFA. U kunt gebruikers identificeren die niet zijn geregistreerd voor MFA door de PowerShell-opdrachten uit te voeren in de sectie PowerShell-rapportage over gebruikers die zijn geregistreerd voor MFA.

Maak een terugkerende toegangsbeoordeling als gebruikers tijdelijke beleidsuitsluitingen nodig hebben. In sommige gevallen is het mogelijk om beleid voor voorwaardelijke toegang onmiddellijk af te dwingen voor elke geautoriseerde gebruiker. Sommige gebruikers hebben bijvoorbeeld mogelijk geen geschikt geregistreerd apparaat. Als het nodig is om een of meer gebruikers uit te sluiten van het beleid voor voorwaardelijke toegang en toegang toe te staan, configureert u een toegangsbeoordeling voor de groep gebruikers die zijn uitgesloten van beleid voor voorwaardelijke toegang.

Identiteitsstromen bewaken

Nu u binnenkomende en uitgaande inrichting hebt geconfigureerd met uw toepassingen, kunt u automatisering in Microsoft Entra gebruiken om doorlopende inrichting van de gezaghebbende systemen van records naar de doeltoepassingen te bewaken.

Binnenkomende inrichting bewaken

Activiteiten die door de inrichtingsservice worden uitgevoerd, worden vastgelegd in de Microsoft Entra-inrichtingslogboeken. U hebt toegang tot de inrichtingslogboeken in het Microsoft Entra-beheercentrum. U kunt de inrichtingsgegevens doorzoeken op basis van de naam van de gebruiker of de id in het bronsysteem of het doelsysteem. Zie Inrichtingslogboeken voor meer informatie.

Wijzigingen bewaken in Windows Server AD

Zoals beschreven in aanbevelingen voor het controlebeleid van Windows Server, moet u ervoor zorgen dat controlegebeurtenissen voor gebruikersaccountbeheer zijn ingeschakeld op alle domeincontrollers en worden verzameld voor analyse.

Roltoewijzingen van toepassingen bewaken

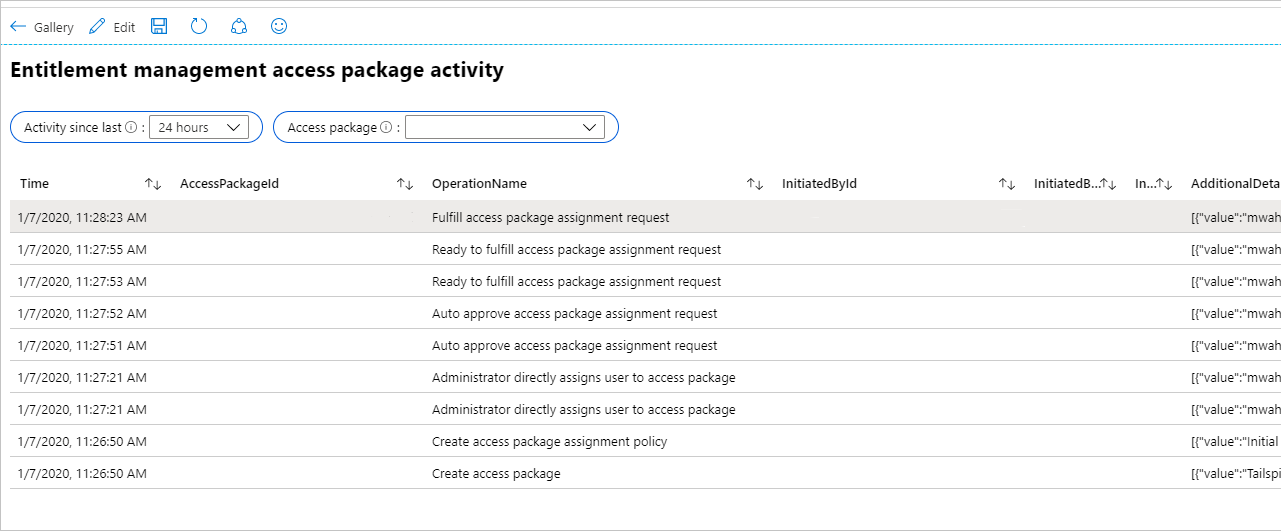

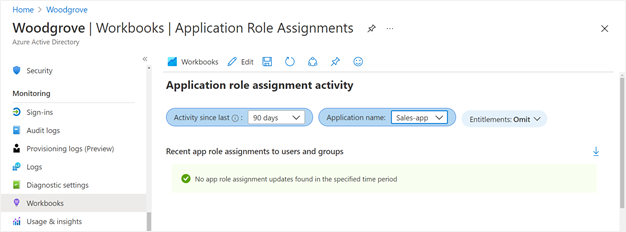

Als u Microsoft Entra-id hebt geconfigureerd voor het verzenden van controlegebeurtenissen naar Azure Monitor, kunt u Azure Monitor-werkmappen gebruiken om inzicht te krijgen in hoe gebruikers hun toegang krijgen.

Als u Microsoft Entra-rechtenbeheer gebruikt, geeft de werkmap met de naam Access Package Activity elke gebeurtenis weer die betrekking heeft op een bepaald toegangspakket.

Als u wilt zien of wijzigingen in toepassingsroltoewijzingen voor een toepassing niet zijn gemaakt vanwege toegangspakkettoewijzingen, selecteert u de werkmap met de naam Toewijzingsactiviteit toepassingsrol. Als u ervoor kiest om rechtenactiviteit weg te laten, worden alleen wijzigingen in toepassingsrollen weergegeven die niet zijn gemaakt door rechtenbeheer. U ziet bijvoorbeeld een rij als een andere beheerder een gebruiker rechtstreeks aan een toepassingsrol heeft toegewezen.

Uitgaande inrichting bewaken

Voor elke toepassing die is geïntegreerd met Microsoft Entra, kunt u de sectie Synchronisatiedetails gebruiken om de voortgang te controleren en koppelingen te volgen naar het activiteitenrapport van de inrichting. In het rapport worden alle acties beschreven die worden uitgevoerd door de Microsoft Entra-inrichtingsservice in de toepassing. U kunt het inrichtingsproject ook bewaken via de Microsoft Graph-API's.

Zie Rapportage over automatische inrichting van gebruikersaccounts voor meer informatie over het lezen van de Microsoft Entra-inrichtingslogboeken.

Eenmalige aanmelding bewaken

U kunt de afgelopen 30 dagen aan aanmeldingen bekijken bij een toepassing in het aanmeldingsrapport in het Microsoft Entra-beheercentrum of via Microsoft Graph. U kunt de aanmeldingslogboeken ook naar Azure Monitor verzenden om aanmeldingsactiviteiten maximaal twee jaar te archiveren.

Toewijzingen in Microsoft Entra ID-governance bewaken

Als u Microsoft Entra ID-governance gebruikt, kunt u rapporteren hoe gebruikers toegang krijgen met behulp van Microsoft Entra ID-governance functies. Voorbeeld:

- Een beheerder of een cataloguseigenaar kan de lijst ophalen met gebruikers die toegang hebben tot pakkettoewijzingen via het Microsoft Entra-beheercentrum, Microsoft Graph of PowerShell.

- U kunt de auditlogboeken ook verzenden naar Azure Monitor en een geschiedenis bekijken van wijzigingen in het toegangspakket in het Microsoft Entra-beheercentrum of via PowerShell.

Zie voor meer informatie over deze scenario's en andere scenario's voor identiteitsbeheer hoe u het beleid en de toegang zo nodig kunt aanpassen.

Gerelateerde inhoud

- Toegang voor toepassingen in uw omgeving beheren

- Toegang beheren door een organisatierolmodel te migreren naar Microsoft Entra ID-governance

- Organisatiebeleid definiëren voor het beheren van toegang tot andere toepassingen in uw omgeving

- Microsoft Entra ID gebruiken om de toegang tot SAP-platforms en -toepassingen te beveiligen

- De basisbeginselen van identiteit en governance voor SAP in Azure verkennen

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor