Scenario's voor identiteitsbeheer migreren van SAP IDM naar Microsoft Entra

Naast de bedrijfstoepassingen biedt SAP een scala aan technologieën voor identiteits- en toegangsbeheer, waaronder SAP Cloud Identity Services en SAP Identity Management (SAP IDM) om hun klanten te helpen de identiteiten in hun SAP-toepassingen te onderhouden. SAP IDM, die organisaties on-premises implementeren, heeft historisch opgegeven identiteits- en toegangsbeheer voor SAP R/3-implementaties. SAP beëindigt het onderhoud voor SAP Identity Management. Voor organisaties die SAP Identity Management gebruikten, werken Microsoft en SAP samen om richtlijnen te ontwikkelen voor die organisaties om hun scenario's voor identiteitsbeheer te migreren van SAP Identity Management naar Microsoft Entra.

Modernisering van identiteiten is een essentiële en essentiële stap voor het verbeteren van het beveiligingspostuur van een organisatie en het beschermen van hun gebruikers en resources tegen identiteitsbedreigingen. Het is een strategische investering die aanzienlijke voordelen kan opleveren buiten een sterkere beveiligingspostuur, zoals het verbeteren van de gebruikerservaring en het optimaliseren van operationele efficiëntie. De beheerders van veel organisaties hebben interesse getoond in het verplaatsen van het centrum van hun scenario's voor identiteits- en toegangsbeheer volledig naar de cloud. Sommige organisaties hebben geen on-premises omgeving meer, terwijl anderen de in de cloud gehoste identiteit en toegangsbeheer integreren met hun resterende on-premises toepassingen, mappen en databases. Zie de houding en overgang van cloudtransformatie naar de cloud voor meer informatie over cloudtransformatie voor identiteitsservices.

Microsoft Entra biedt een universeel, in de cloud gehost identiteitsplatform dat uw mensen, partners en klanten één identiteit biedt voor toegang tot cloudtoepassingen en on-premises toepassingen en samenwerken vanaf elk platform en apparaat. Dit document bevat richtlijnen voor migratieopties en benaderingen voor het verplaatsen van IAM-scenario's (Identity and Access Management) van SAP Identity Management naar door de cloud gehoste Microsoft Entra-services en wordt bijgewerkt naarmate er nieuwe scenario's beschikbaar komen voor migratie.

Overzicht van Microsoft Entra en de bijbehorende SAP-productintegraties

Microsoft Entra is een productfamilie, waaronder Microsoft Entra ID (voorheen Azure Active Directory) en Microsoft Entra ID-governance. Microsoft Entra ID is een cloudservice voor identiteits- en toegangsbeheer die werknemers en gasten kunnen gebruiken voor toegang tot resources. Het biedt sterke verificatie en veilige adaptieve toegang en kan worden geïntegreerd met zowel on-premises verouderde apps als duizenden SaaS-toepassingen (Software-as-a-Service), die een naadloze eindgebruikerservaring bieden. Microsoft Entra ID-governance biedt extra mogelijkheden om automatisch gebruikersidentiteiten tot stand te brengen in de apps die gebruikers nodig hebben, en gebruikersidentiteiten bij te werken en te verwijderen als taakstatus of rollen veranderen.

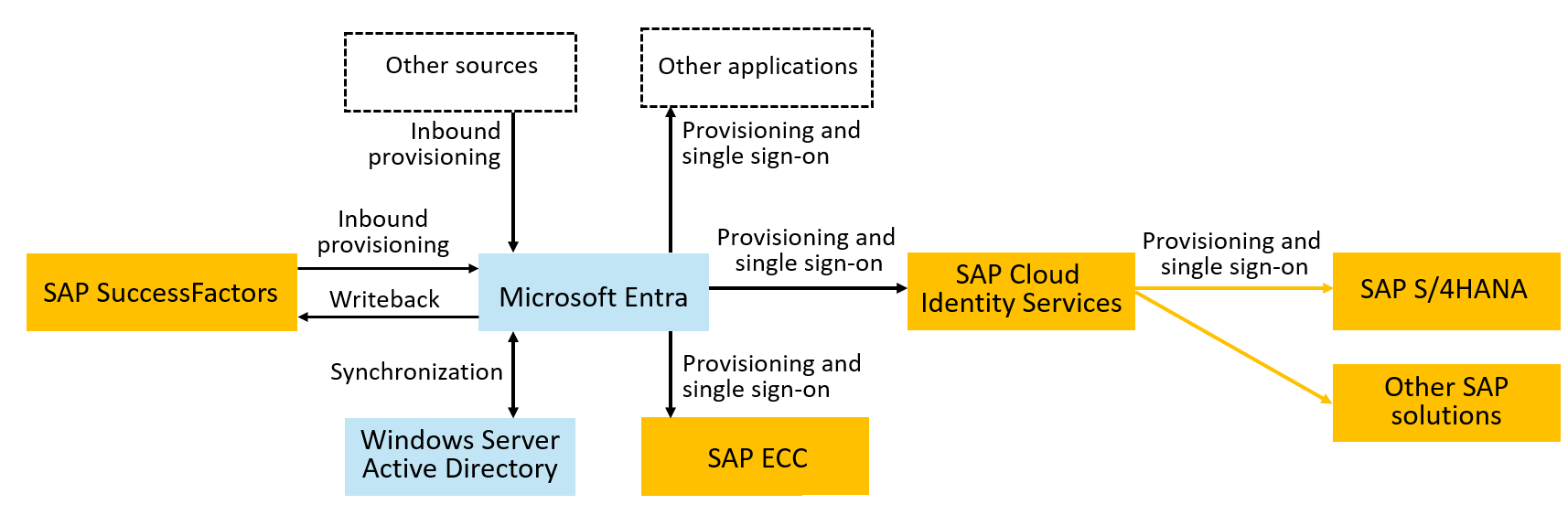

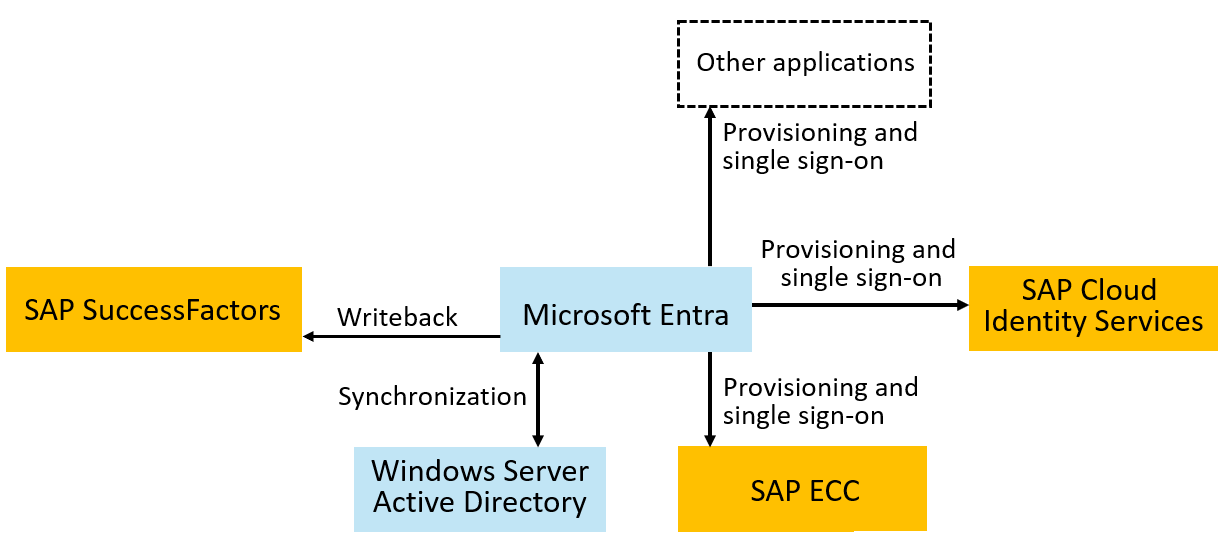

Microsoft Entra biedt gebruikersinterfaces, waaronder het Microsoft Entra-beheercentrum, de myapps en myaccess-portals, en biedt een REST API voor identiteitsbeheerbewerkingen en selfservice voor gedelegeerde eindgebruikers. Microsoft Entra ID bevat integraties voor SuccessFactors, SAP ERP Central Component (SAP ECC) en via sap Cloud Identity Services kan inrichting en eenmalige aanmelding bieden voor S/4HANA en vele andere SAP-toepassingen. Zie Toegang tot uw SAP-toepassingen beheren voor meer informatie over deze integraties. Microsoft Entra implementeert ook standaardprotocollen zoals SAML, SCIM, SOAP en OpenID Connect om rechtstreeks te integreren met veel meer toepassingen voor eenmalige aanmelding en inrichting. Microsoft Entra heeft ook agents, waaronder Microsoft Entra Connect-cloudsynchronisatie en een inrichtingsagent om Microsoft Entra-cloudservices te verbinden met de on-premises toepassingen, mappen en databases van een organisatie.

In het volgende diagram ziet u een voorbeeldtopologie voor het inrichten van gebruikers en eenmalige aanmelding. In deze topologie worden werknemers weergegeven in SuccessFactors en moeten accounts zijn in een Windows Server Active Directory-domein, in Microsoft Entra, SAP ECC en SAP-cloudtoepassingen. In dit voorbeeld ziet u een organisatie met een Windows Server AD-domein; Windows Server AD is echter niet vereist.

Een migratie van scenario's voor identiteitsbeheer naar Microsoft Entra plannen

Sinds de introductie van SAP IDM is het landschap voor identiteits- en toegangsbeheer ontwikkeld met nieuwe toepassingen en nieuwe bedrijfsprioriteiten, en daarom zijn de benaderingen die worden aanbevolen voor het aanpakken van IAM-use cases tegenwoordig anders dan die organisaties die eerder voor SAP IDM zijn geïmplementeerd. Daarom moeten organisaties een gefaseerde benadering voor scenariomigratie plannen. Eén organisatie kan bijvoorbeeld prioriteit geven aan het migreren van een selfservicescenario voor het opnieuw instellen van wachtwoorden door eindgebruikers als één stap en vervolgens een inrichtingsscenario te verplaatsen zodra dat is voltooid. In een ander voorbeeld kan de organisatie ervoor kiezen om eerst Microsoft Entra-functies te implementeren in een afzonderlijke faseringstenant, die parallel wordt uitgevoerd met het bestaande identiteitsbeheersysteem en de productietenant, en vervolgens configuraties voor scenario's één voor één van de faseringstenant naar de productietenant te implementeren en dat scenario uit bedrijf te nemen vanuit het bestaande identiteitsbeheersysteem. De volgorde waarin een organisatie ervoor kiest om hun scenario's te verplaatsen, is afhankelijk van hun algemene IT-prioriteiten en de impact op andere belanghebbenden, zoals eindgebruikers die een trainingsupdate nodig hebben of toepassingseigenaren. Organisaties kunnen ook IAM-scenariomigratie structuren naast andere IT-modernisering, zoals het verplaatsen van andere scenario's buiten identiteitsbeheer van on-premises SAP-technologie naar SuccessFactors, S/4HANA of andere cloudservices. U kunt deze mogelijkheid ook gebruiken om verouderde integraties, toegangsrechten of rollen op te schonen en te verwijderen en waar nodig samen te voegen.

Om te beginnen met het plannen van uw migratie,

- Identificeer huidige en geplande IAM-use cases in uw IAM-moderniseringsstrategie.

- Analyseer de vereisten van deze use cases en koppel deze vereisten aan de mogelijkheden van Microsoft Entra-services.

- Bepaal tijdsbestekken en belanghebbenden voor de implementatie van nieuwe Microsoft Entra-mogelijkheden ter ondersteuning van migratie.

- Bepaal het cutover-proces voor uw toepassingen om de besturingselementen voor eenmalige aanmelding, identiteitslevenscyclus en toegang tot Microsoft Entra te verplaatsen.

Aangezien een SAP IDM-migratie waarschijnlijk integraties met bestaande SAP-toepassingen omvat, bekijkt u de integraties met SAP-bronnen en -doelen voor het bepalen van de volgorde van onboarding van toepassingen en hoe toepassingen worden geïntegreerd met Microsoft Entra.

Services en integratiepartners voor het implementeren van Microsoft Entra met SAP-toepassingen

Partners kunnen uw organisatie ook helpen bij het plannen en implementeren van Microsoft Entra met SAP-toepassingen zoals SAP S/4HANA. Klanten kunnen partners betrekken die worden vermeld in de Zoekfunctie van Microsoft Solution Partner of kunnen kiezen uit deze services en integratiepartners die worden vermeld in de volgende tabel. De beschrijvingen en gekoppelde pagina's worden door de partners zelf verstrekt. U kunt de beschrijving gebruiken om een partner te identificeren voor het implementeren van Microsoft Entra met SAP-toepassingen waarmee u contact wilt opnemen en waarover u meer wilt weten.

| Name | Beschrijving |

|---|---|

| Accenture en Avanade | "Accenture en Avanade zijn wereldwijde leiders in Microsoft Security and SAP Services. Met onze unieke combinatie van Microsoft- en SAP-vaardigheden kunnen we u helpen bij het begrijpen en plannen van een migratie van SAP IdM naar Microsoft Entra ID. Met onze leveringsassets en expertise kunnen Avanade en Accenture u helpen uw migratieproject te versnellen om uw doelstellingen met minder risico's te bereiken. Accenture is uniek in staat om grote wereldwijde ondernemingen te helpen, aangevuld met de diepe ervaring van Avanade met het ondersteunen van zowel middelgrote tot grote ondernemingen tijdens hun migratietraject. Onze uitgebreide kennis en ervaring kunnen u helpen uw traject te versnellen om SAP IdM te vervangen, terwijl uw investering in Microsoft Entra ID wordt gemaximaliseerd." |

| Campana & Schott | "Campana & Schott is een internationaal management- en technologieadviesbureau met meer dan 600 werknemers in Europa en de VS. We combineren meer dan 30 jaar ervaring op het gebied van projectmanagement en transformatie met diepgaande expertise in Microsoft-technologieën, IT-strategie en IT-organisatie. Als Microsoft Solution Partner voor Microsoft Cloud bieden we moderne beveiliging voor Microsoft 365- en SaaS-toepassingen en verouderde on-premises toepassingen." |

| DXC-technologie | "DXC Technology helpt wereldwijde bedrijven hun bedrijfskritieke systemen en bewerkingen uit te voeren terwijl IT wordt gemoderniseerd, gegevensarchitecturen worden geoptimaliseerd en beveiliging en schaalbaarheid in openbare, privé- en hybride clouds worden gegarandeerd. Met meer dan 30 jaar wereldwijde strategische samenwerking met Microsoft en SAP heeft DXC uitgebreide ervaring in SAP IDM-implementaties in verschillende branches." |

| Edgile, een Wipro Company | "Edgile, een Wipro Company, maakt gebruik van 25 jaar expertise met zowel SAP als Microsoft 365 om identiteits- en toegangsbeheer (IDM) naadloos te migreren voor onze gewaardeerde klanten. Als Microsoft Entra Launch Partner en een SAP Global Strategic Services Partner (GSSP) onderscheiden we ons op het gebied van IAM modernisering en wijzigingsbeheer. Ons team van Edgile- en Wipro-experts nemen een unieke benadering, waardoor succesvolle cloudidentiteit en beveiligingstransformaties voor onze klanten worden gegarandeerd." |

| IB-oplossing | "IBsolution is een van de meest ervaren SAP Identity Management-consultancies over de hele wereld met een trackrecord van meer dan 20 jaar. Met een strategische aanpak en vooraf verpakte oplossingen begeleidt het bedrijf klanten bij hun overgang van SAP IdM naar de meest aanbevolen IdM-opvolger van SAP Microsoft Entra ID-governance." |

| KPMG | "RESOURCE en Microsoft versterken hun alliantie verder door een uitgebreid voorstel voor identiteitsgovernance te leveren. Door goed door de complexiteit van identiteitsbeheer te navigeren, helpt de combinatie van geavanceerde hulpprogramma's van Microsoft Entra met POWERED Enterprise om functionele transformatie te stimuleren. Deze synergie kan versnelde digitale mogelijkheden bevorderen, operationele efficiëntie verbeteren, beveiliging versterken en naleving garanderen." |

| ObjektKultur | "Als langdurige Microsoft-partner digitaliseert Objektkultur bedrijfsprocessen door middel van advies, ontwikkeling en bedrijfsvoering van innovatieve IT-oplossingen. Met diepgaande ervaring in het implementeren van oplossingen voor identiteits- en toegangsbeheer binnen Microsoft Technologies en het integreren van toepassingen, begeleiden we klanten naadloos van de uitgefaseerde SAP IDM naar de robuuste Microsoft Entra, waardoor een veilig, beheerd en gestroomlijnd identiteits- en toegangsbeheer in de cloud wordt gegarandeerd. |

| Patecco | "PATECCO is een Duits IT-adviesbedrijf dat gespecialiseerd is in ontwikkeling, ondersteuning en implementatie van Identity & Access Management-oplossingen op basis van de nieuwste technologieën. Met een hoge expertise in IAM en partnerschappen met toonaangevende bedrijven biedt het op maat gemaakte diensten aan klanten uit verschillende sectoren, waaronder banken, verzekeringen, farma, energie, chemie en nutsvoorziening." |

| Protiviti | "Als Microsoft AI Cloud Solutions Partner en een SAP Gold Partner is de expertise van Protiviti in Microsoft- en SAP-oplossingen niet hetzelfde in de branche. Door onze krachtige partnerschappen samen te brengen, bieden onze klanten een reeks uitgebreide oplossingen voor gecentraliseerd identiteitsbeheer en rolbeheer." |

| PwC | "De identiteits- en toegangsbeheerservices van PwC kunnen helpen bij alle mogelijkheidsfasen, van het evalueren van uw bestaande mogelijkheden die zijn geïmplementeerd in SAP IDM en strategiseren en plannen van uw doelstatus en visie met Microsoft Entra ID-governance. PwC kan de omgeving ook ondersteunen en bedienen als een beheerde service na de live.' |

| ZIT | "SITS, toonaangevende cyberbeveiligingsprovider in de DACH-regio, ondersteunt klanten met toplaagsadvies, engineering, cloudtechnologieën en beheerde services. Als Microsoft Solutions Partner for Security, Modern Work en Azure Infrastructure bieden we onze klanten advies, implementatie, ondersteuning en beheerde services rond beveiliging, naleving, identiteit en privacy." |

| Traxion | "Traxion, onderdeel van de SITS-groep, werkt in de regio BeNeLux. Traxion is een IT-beveiligingsbedrijf met 160 medewerkers en meer dan 24 jaar expertise, wij zijn gespecialiseerd in identiteitsbeheeroplossingen. Als Microsoft-partner bieden we IAM-advies, -implementatie- en -ondersteuningsservices op het hoogste niveau, en zorgen we voor sterke, langdurige clientrelaties." |

Migratierichtlijnen voor elk SAP IDM-scenario

De volgende secties bevatten koppelingen naar richtlijnen voor het migreren van elk SAP IDM-scenario naar Microsoft Entra. Niet alle secties zijn mogelijk relevant voor elke organisatie, afhankelijk van de SAP IDM-scenario's die een organisatie heeft geïmplementeerd.

Zorg ervoor dat u dit artikel, de Microsoft Entra-productdocumentatie en de bijbehorende SAP-productdocumentatie voor updates bewaakt, omdat de mogelijkheden van beide producten zich blijven ontwikkelen om meer migratie en nieuwe scenario's te deblokkeren, waaronder Microsoft Entra-integraties met SAP Access Control (SAP AC) en SAP Cloud Identity Access Governance (SAP IAG).

| SAP IDM-scenario | Richtlijnen voor Microsoft Entra |

|---|---|

| SAP IDM Identity Store | Een identiteitsarchief migreren naar een Microsoft Entra ID-tenant en bestaande IAM-gegevens migreren naar Microsoft Entra ID-tenant |

| Gebruikersbeheer in SAP IDM | Scenario's voor gebruikersbeheer migreren |

| SAP SuccessFactors en andere HR-bronnen | Integreren met SAP HR-bronnen |

| Identiteiten inrichten voor eenmalige aanmelding in toepassingen | Inrichten voor SAP-systemen, inrichten voor niet-SAP-systemen en verificatie en eenmalige aanmelding migreren |

| Selfservice voor eindgebruikers | Selfservice voor eindgebruikers migreren |

| Roltoewijzing en toegangstoewijzing | Scenario's voor levenscyclusbeheer voor toegang migreren |

| Rapportage | Microsoft Entra gebruiken voor rapportage |

| Identiteitsfederatie | Identiteitsgegevens migreren over de grenzen van de organisatie |

| Adreslijstserver | Toepassingen migreren waarvoor adreslijstservices zijn vereist |

| Uitbreidingen | Microsoft Entra uitbreiden via integratieinterfaces |

Een identiteitsarchief migreren naar een Microsoft Entra ID-tenant

In SAP IDM is een identiteitsarchief een opslagplaats met identiteitsgegevens, waaronder gebruikers, groepen en hun audittrail. In Microsoft Entra is een tenant een exemplaar van Microsoft Entra-id waarin informatie over één organisatie zich bevindt, inclusief organisatieobjecten zoals gebruikers, groepen en apparaten. Een tenant bevat ook toegangs- en nalevingsbeleid voor resources, zoals toepassingen die zijn geregistreerd in de directory. De primaire functies van een tenant omvatten identiteitsverificatie en resourcetoegangsbeheer. Tenants bevatten bevoegde organisatiegegevens en zijn veilig geïsoleerd van andere tenants. Daarnaast kunnen tenants worden geconfigureerd om de gegevens van een organisatie te laten behouden en verwerkt in een specifieke regio of cloud, waardoor organisaties tenants kunnen gebruiken als mechanisme om te voldoen aan de vereisten voor gegevenslocatie en naleving.

Organisaties met Microsoft 365, Microsoft Azure of andere Microsoft Online Services hebben al een Microsoft Entra ID-tenant die ten grondslag aan deze services is gekoppeld. Daarnaast kan een organisatie extra tenants hebben, zoals een tenant met specifieke toepassingen en die zijn geconfigureerd om te voldoen aan standaarden zoals PCI-DSS die van toepassing zijn op die toepassingen. Zie resource-isolatie met meerdere tenants voor meer informatie over het bepalen of een bestaande tenant geschikt is. Als uw organisatie nog geen tenant heeft, raadpleegt u de Microsoft Entra-implementatieplannen.

Voordat u scenario's naar een Microsoft Entra-tenant migreert, moet u de stapsgewijze richtlijnen voor het volgende bekijken:

- Het beleid van de organisatie definiëren met gebruikersvereisten en andere beperkingen voor toegang tot een toepassing

- Bepaal de inrichtings- en verificatietopologie. Net als bij SAP IDM Identity Lifecycle Management kan één Microsoft Entra ID-tenant verbinding maken met meerdere cloud- en on-premises toepassingen voor het inrichten en eenmalige aanmelding.

- Zorg ervoor dat aan de vereisten van de organisatie in die tenant wordt voldaan, inclusief het hebben van de juiste Microsoft Entra-licenties in die tenant voor de functies die u gaat gebruiken.

Bestaande IAM-gegevens migreren naar een Microsoft Entra ID-tenant

In SAP IDM vertegenwoordigt het identiteitsarchief identiteitsgegevens via invoertypen zoals MX_PERSON, MX_ROLEof MX_PRIVILEGE.

Een persoon wordt weergegeven in een Microsoft Entra ID-tenant als gebruiker. Als u bestaande gebruikers hebt die zich nog niet in Microsoft Entra ID bevinden, kunt u het Microsoft Entra-gebruikersschema zo nodig uitbreiden met extensiekenmerken, gebruikers bulksgewijs maken in Microsoft Entra-id vanuit een CSV-bestand en vervolgens referenties uitgeven aan deze nieuwe gebruikers, zodat ze zich kunnen verifiëren bij Microsoft Entra-id.

Een bedrijfsrol kan worden weergegeven in Microsoft Entra ID-governance als een toegangspakket rechtenbeheer. U kunt de toegang tot toepassingen beheren door een organisatierolmodel te migreren naar Microsoft Entra ID-governance, wat resulteert in een toegangspakket voor elke bedrijfsrol.

Een bevoegdheid of technische rol in een doelsysteem kan worden weergegeven in Microsoft Entra als een app-rol of als beveiligingsgroep, afhankelijk van de vereisten van het doelsysteem voor het gebruik van Microsoft Entra ID-gegevens voor autorisatie. Zie toepassingen integreren met Microsoft Entra ID en een basislijn voor gecontroleerde toegang tot stand brengen voor meer informatie.

Een dynamische groep heeft afzonderlijke mogelijke representaties in Microsoft Entra. In Microsoft Entra kunt u automatisch verzamelingen gebruikers onderhouden, zoals iedereen met een bepaalde waarde van het kenmerk Kostenplaats, met behulp van dynamische groepen van Microsoft Entra ID of Microsoft Entra ID-governance rechtenbeheer met beleid voor automatische toewijzing van toegangspakketten. U kunt PowerShell-cmdlets gebruiken om dynamische groepen te maken of beleidsregels voor automatische toewijzing bulksgewijs te maken.

Scenario's voor gebruikersbeheer migreren

Via het Microsoft Entra-beheercentrum, Microsoft Graph API en PowerShell kunnen beheerders eenvoudig dagelijkse identiteitsbeheeractiviteiten uitvoeren, waaronder het maken van een gebruiker, het blokkeren van aanmelding, het toevoegen van een gebruiker aan een groep of het verwijderen van een gebruiker.

Als u bewerkingen op schaal wilt inschakelen, kunnen organisaties met Microsoft Entra hun identiteitslevenscyclusprocessen automatiseren.

In Microsoft Entra ID en Microsoft Entra ID-governance kunt u processen voor de levenscyclus van identiteiten automatiseren met behulp van:

- Binnenkomende inrichting vanuit hr-bronnen van uw organisatie, haalt werkrolgegevens op uit Workday en SuccessFactors om automatisch gebruikersidentiteiten te onderhouden in zowel Active Directory als Microsoft Entra-id.

- Gebruikers die al aanwezig zijn in Active Directory, kunnen automatisch worden gemaakt en onderhouden in Microsoft Entra-id met behulp van inrichting tussen directory's.

- Microsoft Entra ID-governance werkstromen voor levenscyclus automatiseren werkstroomtaken die worden uitgevoerd op bepaalde belangrijke gebeurtenissen, zoals voordat een nieuwe werknemer wordt gepland om aan de slag te gaan in de organisatie, wanneer ze de status wijzigen tijdens hun tijd in de organisatie en wanneer ze de organisatie verlaten. Een werkstroom kan bijvoorbeeld worden geconfigureerd voor het verzenden van een e-mail met een tijdelijke toegangspas aan de manager van een nieuwe gebruiker, of een welkomstbericht aan de gebruiker op de eerste dag.

- Beleid voor automatische toewijzing in rechtenbeheer om groepslidmaatschappen, toepassingsrollen en SharePoint-siterollen van een gebruiker toe te voegen en te verwijderen op basis van wijzigingen in de kenmerken van de gebruiker. Gebruikers kunnen ook op verzoek worden toegewezen aan groepen, Teams, Microsoft Entra-rollen, Azure-resourcerollen en SharePoint Online-sites, met behulp van rechtenbeheer en Privileged Identity Management, zoals wordt weergegeven in de sectie levenscyclusbeheer voor toegang.

- Zodra de gebruikers zich in Microsoft Entra ID bevinden met de juiste groepslidmaatschappen en app-roltoewijzingen, kan gebruikersinrichting gebruikersaccounts maken, bijwerken en verwijderen in andere toepassingen, met connectors naar honderden cloud- en on-premises toepassingen via SCIM, LDAP en SQL.

- Voor de levenscyclus van gasten kunt u opgeven in rechtenbeheer de andere organisaties waarvan gebruikers toegang mogen aanvragen tot de resources van uw organisatie. Wanneer een van de aanvragen van deze gebruikers wordt goedgekeurd, voegt rechtenbeheer deze automatisch toe als B2B-gast aan de adreslijst van uw organisatie en wijst de juiste toegang toe. En rechtenbeheer verwijdert automatisch de B2B-gastgebruiker uit de adreslijst van uw organisatie wanneer hun toegangsrechten verlopen of worden ingetrokken.

- Met toegangsbeoordelingen worden terugkerende beoordelingen van bestaande gasten die zich al in de adreslijst van uw organisatie bevinden, geautomatiseerd en worden deze gebruikers verwijderd uit de adreslijst van uw organisatie wanneer ze geen toegang meer nodig hebben.

Wanneer u migreert van een ander IAM-product, moet u er rekening mee houden dat de implementaties van IAM-concepten in Microsoft Entra mogelijk afwijken van de implementaties van deze concepten in andere IAM-producten. Organisaties kunnen bijvoorbeeld een bedrijfsproces uitdrukken voor levenscyclusgebeurtenissen, zoals het onboarden van nieuwe werknemers, en sommige IAM-producten hebben dat geïmplementeerd via een werkstroom in een werkstroomfundament. Microsoft Entra heeft daarentegen veel automatiseringsprocedures ingebouwd en vereist geen werkstromen voor de meeste automatiseringsactiviteiten voor identiteitsbeheer. Microsoft Entra kan bijvoorbeeld worden geconfigureerd dat wanneer een nieuwe werknemer wordt gedetecteerd in een HR-systeem van record zoals SuccessFactors, Microsoft Entra automatisch gebruikersaccounts maakt voor die nieuwe werknemer in Windows Server AD, Microsoft Entra-id, deze instelt in toepassingen, deze toevoegt aan groepen en de juiste licenties toewijst. Op dezelfde manier hoeft voor goedkeuring van toegangsaanvragen geen werkstroom te worden gedefinieerd. In Microsoft Entra zijn werkstromen alleen vereist voor de volgende situaties:

- Werkstromen kunnen worden gebruikt in het proces Deelnemen/verplaatsen/verlaten voor een werkrol, beschikbaar met ingebouwde taken van Microsoft Entra-levenscycluswerkstromen. Een beheerder kan bijvoorbeeld een werkstroom definiëren met een taak voor het verzenden van een e-mailbericht met een tijdelijke toegangspas voor een nieuwe werknemer. Een beheerder kan ook bijschriften van levenscycluswerkstromen toevoegen aan Azure Logic Apps tijdens werkstromen deelnemen, verplaatsen en verlaten.

- Werkstromen kunnen worden gebruikt voor het toevoegen van stappen in het toegangsaanvraag- en toegangstoewijzingsproces. Stappen voor goedkeuring in meerdere fasen, scheiding van takencontroles en vervaldatums zijn al geïmplementeerd in Microsoft Entra-rechtenbeheer. Een beheerder kan bijschriften van rechtenbeheer definiëren tijdens de verwerking van toewijzingsaanvragen voor toegangspakketten, toewijzingen verlenen en verwijderen van toewijzingen aan Azure Logic Apps-werkstromen.

Integreren met SAP HR-bronnen

Organisaties met SAP SuccessFactors kunnen SAP IDM gebruiken om werknemersgegevens op te halen uit SAP SUccessFactors. Organisaties met SAP SuccessFactors kunnen eenvoudig migreren om identiteiten voor werknemers van SuccessFactors naar Microsoft Entra-id of van SuccessFactors te migreren naar on-premises Active Directory, met behulp van Microsoft Entra ID-connectors. De connectors ondersteunen de volgende scenario's:

- Nieuwe werknemers inhuren: Wanneer een nieuwe werknemer wordt toegevoegd aan SuccessFactors, wordt automatisch een gebruikersaccount gemaakt in Microsoft Entra ID en optioneel Microsoft 365 en andere SaaS-toepassingen (Software as a Service) die door Microsoft Entra ID worden ondersteund. Dit proces omvat het terugschrijven van het e-mailadres naar SuccessFactors.

- Updates van het kenmerk en profiel van werknemers: wanneer een werknemersrecord wordt bijgewerkt in SuccessFactors (zoals naam, titel of manager), wordt het gebruikersaccount van de werknemer automatisch bijgewerkt in Microsoft Entra-id en optioneel in Microsoft 365 en andere SaaS-toepassingen die door Microsoft Entra ID worden ondersteund.

- Beëindiging van werknemers: Wanneer een werknemer wordt beëindigd in SuccessFactors, wordt het gebruikersaccount van de werknemer automatisch uitgeschakeld in Microsoft Entra-id en optioneel Microsoft 365 en andere SaaS-toepassingen die door Microsoft Entra ID worden ondersteund.

- Werknemers rehires: Wanneer een werknemer opnieuw wordt ingehuurd in SuccessFactors, kan het oude account van de werknemer automatisch opnieuw worden geactiveerd of opnieuw worden ingesteld (afhankelijk van uw voorkeur) naar Microsoft Entra-id en optioneel Microsoft 365 en andere SaaS-toepassingen die door Microsoft Entra ID worden ondersteund.

U kunt ook terugschrijven van Microsoft Entra-id naar SAP SuccessFactors.

Zie Plan voor het implementeren van Microsoft Entra voor het inrichten van gebruikers met SAP SuccessFactors met SAP-bron- en doeltoepassingen voor stapsgewijze instructies over de identiteitslevenscyclus met SAP SuccessFactors, waaronder het instellen van nieuwe gebruikers met de juiste referenties in Windows Server AD of Microsoft Entra-id.

Sommige organisaties hebben SAP IDM ook gebruikt om te lezen uit SAP Human Capital Management (HCM). Organisaties die nog steeds SAP Human Capital Management (HCM) gebruiken, kunnen ook identiteiten overbrengen naar Microsoft Entra ID. Met behulp van SAP Integration Suite kunt u lijsten met werkrollen synchroniseren tussen SAP HCM en SAP SuccessFactors. Van daaruit kunt u identiteiten rechtstreeks in Microsoft Entra ID opnemen of inrichten in Active Directory-domein Services met behulp van de eerder genoemde systeemeigen inrichtingsintegraties.

Als u naast SuccessFactors of SAP HCM andere systemen van recordbronnen hebt, kunt u de binnenkomende inrichtings-API van Microsoft Entra gebruiken om werkrollen uit dat recordsysteem als gebruikers in Windows Server of Microsoft Entra ID te brengen.

Inrichten voor SAP-systemen

De meeste organisaties met SAP IDM hebben deze gebruikt om gebruikers in te richten in SAP ECC, SAP IAS, SAP S/4HANA of andere SAP-toepassingen. Microsoft Entra heeft connectors voor SAP ECC, SAP Cloud Identity Services en SAP SuccessFactors. Voor het inrichten in SAP S/4HANA of andere toepassingen moeten de gebruikers eerst aanwezig zijn in Microsoft Entra-id. Zodra u gebruikers in Microsoft Entra ID hebt, kunt u deze gebruikers inrichten van Microsoft Entra ID naar SAP Cloud Identity Services of SAP ECC, zodat ze zich kunnen aanmelden bij SAP-toepassingen. SAP Cloud Identity Services richt vervolgens de gebruikers van Microsoft Entra ID in die zich in de SAP Cloud Identity Directory bevinden in de downstream SAP-toepassingen, met inbegrip SAP S/4HANA Cloud van en SAP S/4HANA On-premise via de SAP-cloudconnector.

Zie Microsoft Entra implementeren voor het inrichten van gebruikers met SAP-bron- en doeltoepassingen voor stapsgewijze instructies over de identiteitslevenscyclus met SAP-toepassingen.

Als u zich wilt voorbereiden op het inrichten van gebruikers in SAP-toepassingen die zijn geïntegreerd met SAP Cloud Identity Services, controleert u of de SAP Cloud Identity Services over de benodigde schematoewijzingen voor deze toepassingen beschikt en richt u de gebruikers van Microsoft Entra ID in op SAP Cloud Identity Services. SAP Cloud Identity Services richt gebruikers vervolgens indien nodig in in de downstream SAP-toepassingen. Vervolgens kunt u HR-inkomend van SuccessFactors gebruiken om de lijst met gebruikers in Microsoft Entra ID up-to-date te houden wanneer werknemers deelnemen, verplaatsen en verlaten. Als uw tenant een licentie voor Microsoft Entra ID-governance heeft, kunt u ook wijzigingen in de roltoewijzingen van de toepassing automatiseren in Microsoft Entra ID voor SAP Cloud Identity Services. Zie scenario's voor het beheer van de levenscyclus van toegang migreren voor meer informatie over het uitvoeren van scheiding van taken en andere nalevingscontroles voordat u de inrichting uitvoert.

Voor hulp bij het inrichten van gebruikers in SAP ECC, controleert u of de benodigde zakelijke API's (BAP's) voor SAP ECC gereed zijn voor Gebruik door Microsoft Entra voor identiteitsbeheer en vervolgens de gebruikers van Microsoft Entra ID in te richten op SAP ECC.

Zie write-back van Microsoft Entra ID naar SAP SuccessFactors voor hulp bij het bijwerken van de SAP SuccessFactor-record.

Als u SAP NetWeaver AS voor Java gebruikt met Windows Server Active Directory als gegevensbron, kan Microsoft Entra SuccessFactors binnenkomend worden gebruikt om automatisch gebruikers te maken en bij te werken in Windows Server AD.

Als u SAP NetWeaver AS voor Java gebruikt met een andere LDAP-directory als gegevensbron, kunt u Microsoft Entra-id configureren om gebruikers in te richten in LDAP-directory's.

Nadat u de inrichting voor gebruikers in uw SAP-toepassingen hebt geconfigureerd, moet u eenmalige aanmelding voor hen inschakelen. Microsoft Entra-id kan fungeren als id-provider en verificatie-instantie voor uw SAP-toepassingen. Microsoft Entra ID kan worden geïntegreerd met SAP NetWeaver met behulp van SAML of OAuth. Zie SSO inschakelen voor meer informatie over het configureren van eenmalige aanmelding bij SAP SaaS en moderne apps.

Inrichten voor niet-SAP-systemen

Organisaties kunnen ook SAP IDM gebruiken om gebruikers in te richten op niet-SAP-systemen, waaronder Windows Server AD en andere databases, mappen en toepassingen. U kunt deze scenario's migreren naar Microsoft Entra-id om microsoft Entra ID de kopie van die gebruikers in te richten in die opslagplaatsen.

Voor organisaties met Windows Server AD heeft de organisatie mogelijk Windows Server AD gebruikt als bron voor gebruikers en groepen voor SAP IDM om SAP R/3 in te voeren. U kunt Microsoft Entra Connect Sync of Microsoft Entra Cloud Sync gebruiken om gebruikers en groepen van Windows Server AD naar Microsoft Entra-id te brengen. Bovendien kan inkomende Microsoft Entra SuccessFactors worden gebruikt om automatisch gebruikers te maken en bij te werken in Windows Server AD en kunt u de lidmaatschappen van groepen in AD beheren die worden gebruikt door op AD gebaseerde toepassingen. Exchange Online-postvakken kunnen automatisch worden gemaakt voor gebruikers via een licentietoewijzing, met behulp van groepslicenties.

Voor organisaties met toepassingen die afhankelijk zijn van andere directory's, kunt u Microsoft Entra ID configureren om gebruikers in te richten in LDAP-directory's, waaronder OpenLDAP, Microsoft Active Directory Lightweight Directory Services, 389 Directory Server, Apache Directory Server, IBM Directory DS, Isode Directory, NetIQ eDirectory, Open DJ, Open DS, Oracle (eerder Sun ONE) Directory Server Enterprise Edition en RadiantOne Virtual Directory Server (VDS).

Voor organisaties met toepassingen die afhankelijk zijn van een SQL-database, kunt u Microsoft Entra-id configureren om gebruikers in te richten in een SQL-database via het ODBC-stuurprogramma van de database. Ondersteunde databases zijn Onder andere Microsoft SQL Server, Azure SQL, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g en 11g, Oracle 12c en 18c, MySQL 5.x, MySQL 8.x en Postgres. Zie SAP Cloud Identity Services SAP HANA-databaseconnector (bèta) voor SAP HANA voor SAP HANA.

Als er bestaande gebruikers zijn in een niet-AD-directory of -database die zijn ingericht door SAP IDM en zich nog niet in Microsoft Entra-id bevinden en die niet kunnen worden gecorreleerd aan een werkrol in SAP SuccessFactors of een andere HR-bron, raadpleegt u de bestaande gebruikers van een toepassing voor hulp bij het overbrengen van deze gebruikers naar Microsoft Entra-id.

Microsoft Entra heeft ingebouwde inrichtingsintegraties met honderden SaaS-toepassingen; zie Microsoft Entra ID-governance integraties voor een volledige lijst met toepassingen die ondersteuning bieden voor inrichting. Microsoft-partners leveren ook partnergestuurde integraties met aanvullende gespecialiseerde toepassingen.

Voor andere in-house ontwikkelde toepassingen kan Microsoft Entra cloudtoepassingen inrichten via SCIM en on-premises toepassingen via SCIM-, SOAP- of REST-, PowerShell- of partnerconnectors die de ECMA-API implementeren. Als u eerder SPML had gebruikt voor het inrichten vanuit SAP IDM, raden we u aan toepassingen bij te werken ter ondersteuning van het nieuwere SCIM-protocol.

Voor toepassingen zonder inrichtingsinterface kunt u overwegen de functie Microsoft Entra ID-governance te gebruiken om het maken van ServiceNow-tickets te automatiseren om een ticket toe te wijzen aan een toepassingseigenaar wanneer een gebruiker wordt toegewezen of geen toegang meer heeft tot een toegangspakket.

Verificatie en eenmalige aanmelding migreren

Microsoft Entra ID fungeert als een beveiligingstokenservice, zodat gebruikers zich kunnen verifiëren bij Microsoft Entra ID met meervoudige en wachtwoordloze verificatie en vervolgens eenmalige aanmelding voor al hun toepassingen hebben. Eenmalige aanmelding van Microsoft Entra ID maakt gebruik van standaardprotocollen, waaronder SAML, OpenID Connect en Kerberos. Zie Integratie van eenmalige aanmelding van Microsoft Entra met SAP Cloud Identity Services voor meer informatie over eenmalige aanmelding bij SAP Cloud Identity Services.

Organisaties met een bestaande id-provider, zoals Windows Server AD, kunnen voor hun gebruikers hybride identiteitsverificatie configureren, zodat Microsoft Entra-id afhankelijk is van een bestaande id-provider. Zie de juiste verificatiemethode kiezen voor uw hybride identiteitsoplossing van Microsoft Entra voor meer informatie over integratiepatronen.

Als u on-premises SAP-systemen hebt, kunt u moderniseren hoe de gebruikers van uw organisatie verbinding maken met deze systemen met de Global Secure Access Client van Microsoft Entra-privétoegang. Externe werknemers hoeven geen VPN te gebruiken om toegang te krijgen tot deze resources als de Wereldwijde Beveiligde Toegang-client is geïnstalleerd. De client maakt rustig en naadloos verbinding met de resources die ze nodig hebben. Zie Microsoft Entra-privétoegang voor meer informatie.

Selfservice voor eindgebruikers migreren

Organisaties hebben mogelijk SAP IDM-aanmeldingshulp gebruikt om eindgebruikers in staat te stellen hun Windows Server AD-wachtwoord opnieuw in te stellen.

Microsoft Entra selfservice voor wachtwoordherstel (SSPR) biedt gebruikers de mogelijkheid om hun wachtwoord te wijzigen of opnieuw in te stellen, zonder tussenkomst van de beheerder of helpdesk. Zodra u Microsoft Entra SSPR hebt geconfigureerd, kunt u vereisen dat gebruikers zich registreren wanneer ze zich aanmelden. Als het account van een gebruiker vervolgens is vergrendeld of als hij of zij zijn wachtwoord vergeet, kan hij de aanwijzingen volgen om zichzelf te deblokkeren en weer aan het werk te gaan. Wanneer gebruikers hun wachtwoorden wijzigen of opnieuw instellen met behulp van SSPR in de cloud, kunnen de bijgewerkte wachtwoorden ook worden teruggeschreven naar een on-premises AD DS-omgeving. Zie Microsoft Entra selfservice voor wachtwoordherstel voor meer informatie over de werking van SSPR. Als u wachtwoordwijzigingen wilt verzenden naar andere on-premises systemen naast Microsoft Entra ID en Windows Server AD, kunt u dit doen met behulp van een hulpprogramma zoals de PcNS (Password Change Notification Service) met Microsoft Identity Manager (MIM). Zie het artikel De MIM-meldingsservice voor wachtwoordwijzigingen implementeren voor informatie over dit scenario.

Microsoft Entra biedt ook ondersteuning voor selfservice voor eindgebruikers voor groepsbeheer en selfservicetoegangsaanvragen, goedkeuring en beoordelingen. Zie de volgende sectie over het beheer van de levenscyclus van toegang voor meer informatie over selfservicetoegang via Microsoft Entra ID-governance.

Scenario's voor levenscyclusbeheer voor toegang migreren

Organisaties hebben SAP IDM mogelijk geïntegreerd met SAP AC, voorheen SAP GRC of SAP IAG voor toegangsgoedkeuringen, risicobeoordelingen, scheiding van takencontroles en andere bewerkingen.

Microsoft Entra bevat meerdere technologieën voor levenscyclusbeheer voor toegang, zodat organisaties hun identiteits- en toegangsbeheerscenario's naar de cloud kunnen brengen. De keuze van technologieën is afhankelijk van de toepassingsvereisten van uw organisatie en Microsoft Entra-licenties.

Toegangsbeheer via Microsoft Entra ID-beveiligingsgroepsbeheer. Traditionele Windows Server AD-toepassingen zijn afhankelijk van het controleren van het lidmaatschap van beveiligingsgroepen voor autorisatie. Microsoft Entra maakt groepslidmaatschappen beschikbaar voor toepassingen via SAML-claims, inrichting of door groepen te schrijven naar Windows Server AD. SAP Cloud Identity Services kan groepen lezen van Microsoft Entra ID via Graph en deze groepen inrichten voor andere SAP-toepassingen.

In Microsoft Entra kunnen beheerders groepslidmaatschap beheren, toegangsbeoordelingen van groepslidmaatschappen maken en selfservicegroepsbeheer inschakelen. Met selfservice kunnen de groepseigenaren lidmaatschapsaanvragen goedkeuren of weigeren en het beheer van groepslidmaatschap delegeren. U kunt privileged identity management (PIM) ook gebruiken voor groepen om just-in-time-lidmaatschap van de groep of just-in-time eigendom van de groep te beheren.

Toegangsbeheer via rechtenbeheertoegangspakketten .. Rechtenbeheer is een functie voor identiteitsbeheer waarmee organisaties de levenscyclus van identiteiten en toegang op schaal kunnen beheren door toegangsaanvragen en goedkeuringswerkstromen, toegangstoewijzingen, beoordelingen en vervaldatum te automatiseren. Rechtenbeheer kan worden gebruikt voor fijnmazige toegangstoewijzingen voor toepassingen die gebruikmaken van groepen, toepassingsroltoewijzingen of die connectors hebben voor Azure Logic Apps.

Met rechtenbeheer kunnen organisaties hun procedures implementeren voor hoe gebruikers toegang krijgen tot meerdere resources, met behulp van een gestandaardiseerde verzameling toegangsrechten genaamd toegangspakketten. Elk toegangspakket verleent lidmaatschap aan groepen, toewijzing aan toepassingsrollen of lidmaatschap op SharePoint Online-sites. U kunt rechtenbeheer zo configureren dat gebruikers automatisch toegangspakkettoewijzingen ontvangen op basis van hun eigenschappen, zoals hun afdeling of kostenplaats. U kunt ook levenscycluswerkstromen configureren om toewijzingen toe te voegen of te verwijderen wanneer personen deelnemen en vertrekken. Beheerders kunnen ook aanvragen dat gebruikers toewijzingen hebben voor toegang tot pakketten, en gebruikers kunnen ook aanvragen om zelf een toegangspakket te hebben. De toegangspakketten die een gebruiker kan aanvragen, worden bepaald door de lidmaatschappen van de beveiligingsgroep van de gebruiker. Gebruikers kunnen toegang aanvragen die ze direct nodig hebben of toegang aanvragen in de toekomst, kunnen een tijdslimiet van uren of dagen opgeven en kunnen antwoorden op vragen bevatten of waarden voor aanvullende kenmerken bieden. Een aanvraag kan worden geconfigureerd voor automatische goedkeuring of door meerdere fasen van goedkeuring, met escalatiekeurders voor het geval een fiatteur niet reageert. Zodra ze zijn goedgekeurd, krijgen aanvragers een melding dat ze toegang hebben gekregen. Toewijzingen aan een toegangspakket kunnen tijdslimiet hebben en u kunt terugkerende toegangsbeoordelingen zo configureren dat een manager, resource-eigenaar of andere fiatteurs de behoefte van de gebruiker aan continue toegang regelmatig opnieuw certificeren. Zie Een organisatierolmodel migreren voor meer informatie over het migreren van autorisatiebeleid dat wordt weergegeven in een rolmodel naar rechtenbeheer. Als u het migratieproces wilt automatiseren, kunt u PowerShell gebruiken om toegangspakketten te maken.

Toegangsbeheer via Rechtenbeheer en een extern GRC-product. Met de integratie van Microsoft Entra ID-governance naar Pathlock en andere partnerproducten kunnen klanten profiteren van fijnmazige scheiding van takencontroles die in deze producten worden afgedwongen, met toegangspakketten in Microsoft Entra ID-governance.

Microsoft Entra gebruiken voor rapportage

Microsoft Entra bevat ingebouwde rapporten, evenals werkmappen die in Azure Monitor worden weergegeven op basis van audit-, aanmeldings- en inrichtingslogboekgegevens. De rapportageopties die beschikbaar zijn in Microsoft Entra zijn onder andere:

- Ingebouwde Microsoft Entra-rapporten in het beheercentrum, inclusief gebruiks- en inzichtenrapporten voor een toepassingsgerichte weergave van aanmeldingsgegevens. U kunt deze rapporten gebruiken om te controleren op ongebruikelijk account maken en verwijderen, en ongebruikelijk accountgebruik.

- U kunt gegevens exporteren uit het Microsoft Entra-beheercentrum voor gebruik bij het genereren van uw eigen rapporten. U kunt bijvoorbeeld een lijst met gebruikers en hun kenmerken downloaden of logboeken downloaden vanuit het Microsoft Entra-beheercentrum.

- U kunt een query uitvoeren op Microsoft Graph om gegevens te verkrijgen voor gebruik in een rapport. U kunt bijvoorbeeld een lijst met inactieve gebruikersaccounts ophalen in Microsoft Entra-id.

- U kunt de PowerShell-cmdlets boven op Microsoft Graph API's gebruiken om inhoud te exporteren en te herstructureren die geschikt is voor rapportage. Als u bijvoorbeeld Microsoft Entra-toegangspakketten voor rechtenbeheer gebruikt, kunt u een lijst met toewijzingen ophalen voor een toegangspakket in PowerShell.

- U kunt waarschuwingen ontvangen en werkmappen, aangepaste query's en rapporten gebruiken over audit-, aanmeldings- en inrichtingslogboeken die naar Azure Monitor zijn verzonden. U kunt bijvoorbeeld logboeken archiveren en rapporteren over rechtenbeheer in Azure Monitor.

Identiteitsgegevens migreren over de grenzen van de organisatie

Sommige organisaties gebruiken mogelijk SAP IDM-identiteitsfederatie om identiteitsinformatie over gebruikers over bedrijfsgrenzen uit te wisselen.

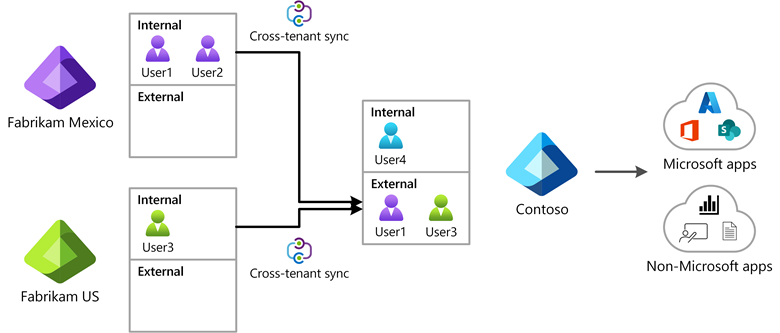

Microsoft Entra bevat mogelijkheden voor een multitenant-organisatie, die meer dan één Microsoft Entra ID-tenant heeft om gebruikers van de ene tenant samen te brengen voor toegang tot toepassingen of samenwerking in een andere tenant. In het volgende diagram ziet u hoe u de functie voor synchronisatie tussen meerdere tenants van meerdere tenants kunt gebruiken om gebruikers van de ene tenant automatisch toegang te geven tot toepassingen in een andere tenant in uw organisatie.

Microsoft Entra Externe ID bevat B2B-samenwerkingsmogelijkheden waarmee uw werknemers veilig kunnen werken met zakelijke partnerorganisaties en gasten en de toepassingen van uw bedrijf met hen kunnen delen. Gastgebruikers melden zich met hun eigen werk-, school- of sociale identiteiten aan bij uw apps en services. Voor zakelijke partnerorganisaties die hun eigen Microsoft Entra ID-tenant hebben waar hun gebruikers zich verifiëren, kunt u instellingen voor toegang tussen tenants configureren. En voor die zakelijke partnerorganisaties die geen Microsoft Entra-tenant hebben, maar in plaats daarvan hun eigen id-providers hebben, kunt u federatie configureren met SAML-/WS-Fed-id-providers voor gastgebruikers. Met Microsoft Entra-rechtenbeheer kunt u de identiteits- en toegangslevenscyclus voor die externe gebruikers beheren door het toegangspakket met goedkeuringen te configureren voordat een gast in een tenant kan worden opgenomen en gasten automatisch te verwijderen wanneer ze doorlopende toegang tijdens een toegangsbeoordeling worden geweigerd.

Toepassingen migreren waarvoor adreslijstservices zijn vereist

Sommige organisaties maken mogelijk gebruik van SAP IDM als adreslijstservice, zodat toepassingen identiteiten kunnen lezen en schrijven. Microsoft Entra ID biedt een adreslijstservice voor moderne toepassingen, zodat toepassingen kunnen worden aangeroepen via de Microsoft Graph API om gebruikers, groepen en andere identiteitsgegevens op te vragen en bij te werken.

Voor toepassingen waarvoor nog steeds een LDAP-interface nodig is om gebruikers of groepen te lezen, biedt Microsoft Entra verschillende opties:

Microsoft Entra Domain Services biedt identiteitsservices voor toepassingen en VM's in de cloud en is compatibel met een traditionele AD DS-omgeving voor bewerkingen zoals domeindeelname en secure LDAP. Domain Services repliceert identiteitsgegevens van Microsoft Entra ID, zodat deze werkt met Microsoft Entra-tenants die alleen in de cloud staan of die zijn gesynchroniseerd met een on-premises AD DS-omgeving.

Als u Microsoft Entra gebruikt om werknemers van SuccessFactors in te vullen in on-premises Active Directory, kunnen de toepassingen gebruikers lezen uit die Windows Server Active Directory. Als voor uw toepassingen ook groepslidmaatschappen zijn vereist, kunt u Windows Server AD-groepen vullen uit de bijbehorende groepen in Microsoft Entra. Zie Terugschrijven van groepen met Microsoft Entra Cloud Sync voor meer informatie.

Als uw organisatie een andere LDAP-adreslijst heeft gebruikt, kunt u Microsoft Entra-id configureren om gebruikers in te richten in die LDAP-adreslijst.

Microsoft Entra uitbreiden via integratieinterfaces

Microsoft Entra bevat meerdere interfaces voor integratie en uitbreiding in de services, waaronder:

- Toepassingen kunnen Microsoft Entra aanroepen via de Microsoft Graph API om identiteitsgegevens, configuratie en beleid op te vragen en bij te werken, en logboeken, status en rapporten op te halen.

- Beheerders kunnen de inrichting voor toepassingen configureren via SCIM, SOAP of REST en de ECMA-API.

- Beheerders kunnen de inkomende inrichtings-API gebruiken om werkrolrecords van andere systeemrecords op te halen om gebruikersupdates te leveren aan Windows Server AD en Microsoft Entra-id.

- Beheerders in een tenant met Microsoft Entra ID-governance kunnen ook aanroepen naar aangepaste Azure Logic Apps configureren vanuit werkstromen voor rechtenbeheer en levenscyclus. Hierdoor kunnen de onboarding-, offboarding- en toegangsaanvragen en toewijzingsprocessen van de gebruiker worden aangepast.

Volgende stappen

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor