Een registratiecampagne uitvoeren om Microsoft Authenticator in te stellen

U kunt gebruikers duwen om Microsoft Authenticator in te stellen tijdens het aanmelden. Gebruikers doorlopen hun reguliere aanmelding, voeren zoals gebruikelijk meervoudige verificatie uit en krijgen vervolgens de vraag om Microsoft Authenticator in te stellen. U kunt gebruikers of groepen opnemen of uitsluiten om te bepalen wie er wordt gepakt om de app in te stellen. Hierdoor kunnen gerichte campagnes gebruikers verplaatsen van minder veilige verificatiemethoden naar Authenticator.

U kunt ook definiëren hoeveel dagen een gebruiker kan uitstellen of 'uitstellen', de nudge. Als een gebruiker nu op Skip tikt om de installatie van de app uit te stellen, worden ze opnieuw getikt bij de volgende MFA-poging nadat de duur van de uitstellen is verstreken. U kunt bepalen of de gebruiker voor onbepaalde tijd of maximaal drie keer kan uitstellen (waarna registratie is vereist).

Notitie

Wanneer gebruikers hun reguliere aanmelding doorlopen, gelden beleidsregels voor voorwaardelijke toegang die de registratie van beveiligingsgegevens bepalen voordat de gebruiker wordt gevraagd Authenticator in te stellen. Als voor een beleid voor voorwaardelijke toegang bijvoorbeeld updates voor beveiligingsupdates alleen kunnen worden uitgevoerd op een intern netwerk, wordt gebruikers niet gevraagd om Authenticator in te stellen, tenzij ze zich in het interne netwerk bevinden.

Vereisten

- Uw organisatie moet Meervoudige Verificatie van Microsoft Entra hebben ingeschakeld. Elke editie van Microsoft Entra-id bevat Meervoudige Verificatie van Microsoft Entra. Er is geen andere licentie nodig voor een registratiecampagne.

- Gebruikers kunnen de Authenticator-app nog niet instellen voor pushmeldingen op hun account.

- Beheerders moeten gebruikers inschakelen voor de Authenticator-app met behulp van een van deze beleidsregels:

- MFA-registratiebeleid: gebruikers moeten worden ingeschakeld voor meldingen via een mobiele app.

- Beleid voor verificatiemethoden: gebruikers moeten zijn ingeschakeld voor de Authenticator-app en de verificatiemodus ingesteld op Any of Push. Als het beleid is ingesteld op Wachtwoordloos, komt de gebruiker niet in aanmerking voor de nudge. Zie Aanmelden zonder wachtwoord inschakelen met Microsoft Authenticator voor meer informatie over het instellen van de verificatiemodus.

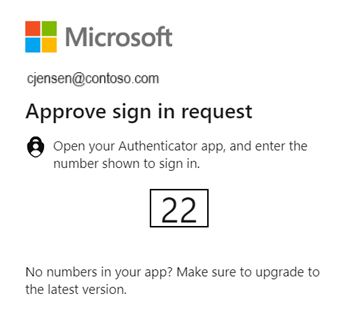

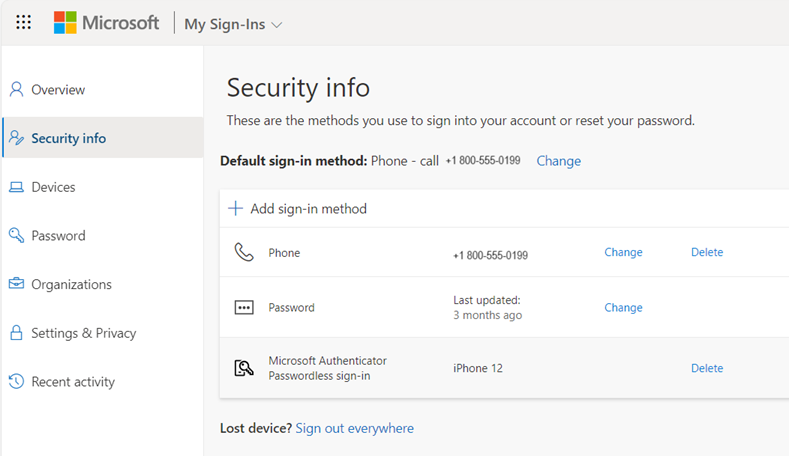

Gebruikerservaring

Eerst moet u zich verifiëren met behulp van Meervoudige Verificatie (MFA) van Microsoft Entra.

Als u pushmeldingen van Authenticator hebt ingeschakeld en deze nog niet hebt ingesteld, wordt u gevraagd Authenticator in te stellen om uw aanmeldingservaring te verbeteren.

Notitie

Andere beveiligingsfuncties, zoals wachtwoordloze wachtwoordsleutel, selfservice voor wachtwoordherstel of standaardinstellingen voor beveiliging, kunnen u ook vragen om installatie.

Tik op Volgende en doorloop de configuratie van de Authenticator-app.

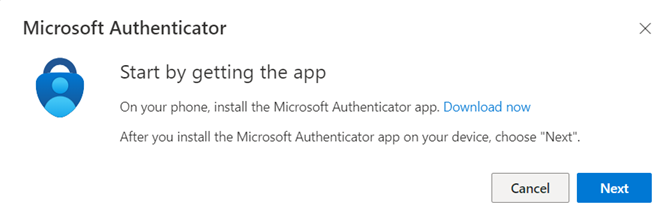

Download eerst de app.

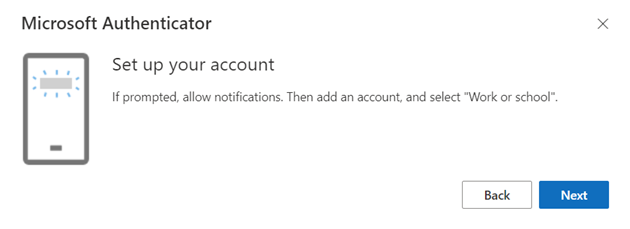

Zie hoe u de Authenticator-app instelt.

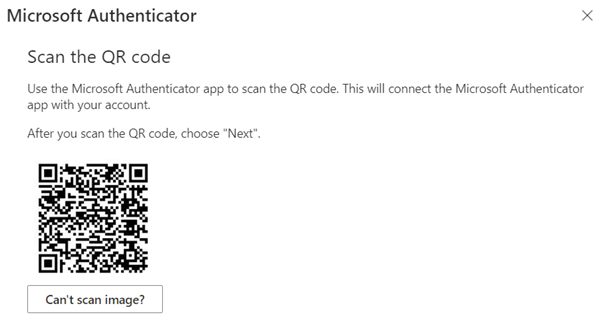

Scan de QR-code.

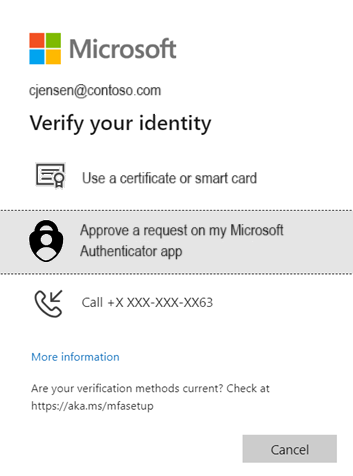

Controleer uw identiteit.

Keur de testmelding op uw apparaat goed.

De Authenticator-app is nu ingesteld.

Als u de Authenticator-app niet wilt installeren, kunt u nu op Skip tikken om de prompt maximaal 14 dagen uit te stellen, die kan worden ingesteld door een beheerder. Gebruikers met gratis abonnementen en proefabonnementen kunnen de prompt tot drie keer uitstellen.

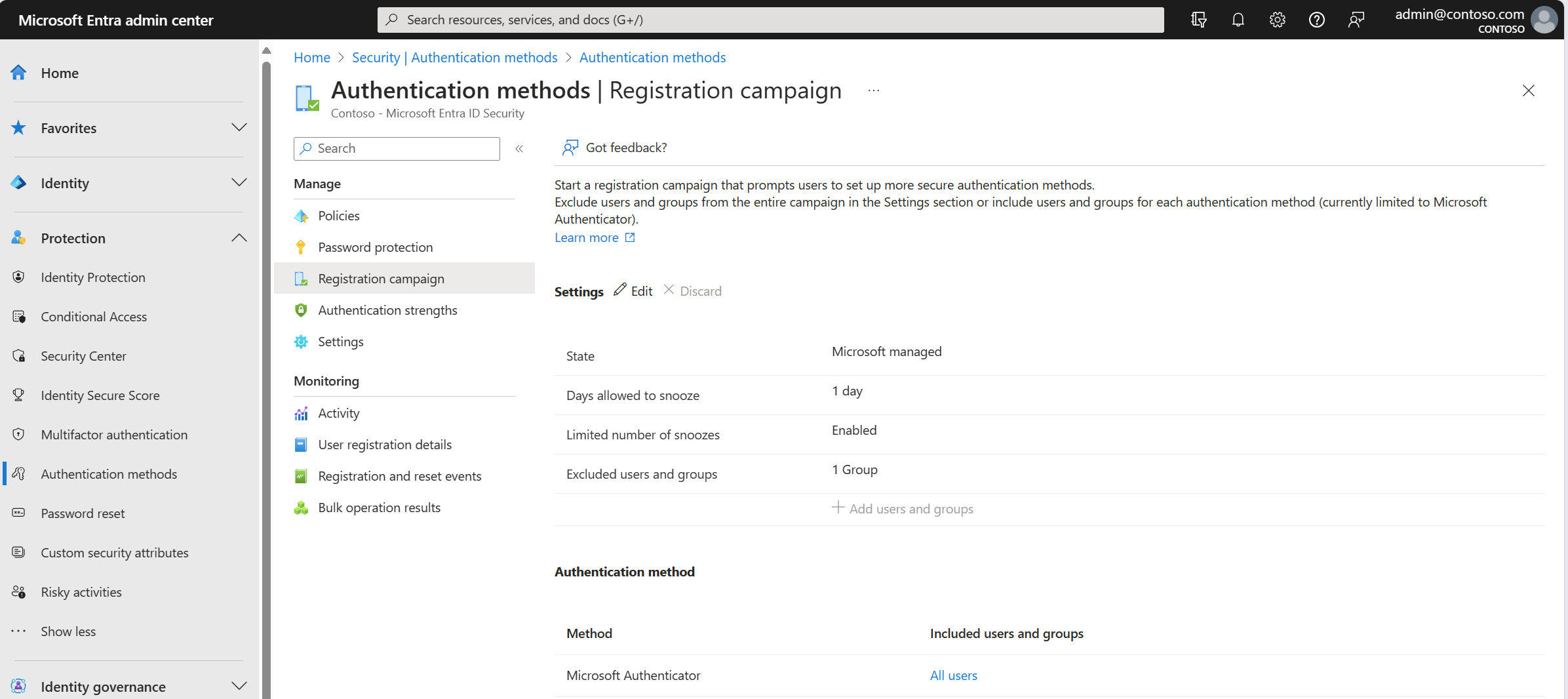

Het registratiecampagnebeleid inschakelen met behulp van het Microsoft Entra-beheercentrum

Voer de volgende stappen uit om een registratiecampagne in te schakelen in het Microsoft Entra-beheercentrum:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleidsbeheerder.

Blader naar de registratiecampagne voor verificatiemethoden>voor beveiliging>en klik op Bewerken.

Voor status:

- Selecteer Ingeschakeld om de registratiecampagne in te schakelen voor alle gebruikers.

- Selecteer Microsoft managed om de registratiecampagne alleen in te schakelen voor gebruikers van spraakoproepen of sms-berichten. Met de door Microsoft beheerde instelling kan Microsoft de standaardwaarde instellen. Zie Verificatiemethoden beveiligen in Microsoft Entra ID voor meer informatie.

Als de status van de registratiecampagne is ingesteld op Ingeschakeld of Door Microsoft beheerd, kunt u de ervaring voor eindgebruikers configureren met een beperkt aantal uitstellen:

- Als een beperkt aantal uitstellen is ingeschakeld, kunnen gebruikers de interruptprompt 3 keer overslaan, waarna ze verificator moeten registreren.

- Als een beperkt aantal uitstellen is uitgeschakeld, kunnen gebruikers een onbeperkt aantal keren uitstellen en het registreren van Authenticator voorkomen.

Dagen die zijn toegestaan om de periode tussen twee opeenvolgende interruptprompts in te stellen . Als deze bijvoorbeeld is ingesteld op 3 dagen, worden gebruikers die de registratie hebben overgeslagen pas na 3 dagen opnieuw gevraagd.

Selecteer alle gebruikers of groepen die u wilt uitsluiten van de registratiecampagne en klik vervolgens op Opslaan.

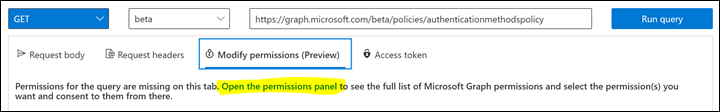

Het registratiecampagnebeleid inschakelen met Graph Explorer

Naast het gebruik van het Microsoft Entra-beheercentrum kunt u ook het registratiecampagnebeleid inschakelen met Graph Explorer. Als u het registratiecampagnebeleid wilt inschakelen, moet u het verificatiemethodenbeleid gebruiken met behulp van Graph API's. Personen die ten minste de rol Verificatiebeleidbeheerder hebben toegewezen, kunnen het beleid bijwerken.

Ga als volgende te werk om het beleid te configureren met Graph Explorer:

Meld u aan bij Graph Explorer en zorg ervoor dat u toestemming hebt gegeven voor de machtigingen Policy.Read.All en Policy.ReadWrite.AuthenticationMethod .

Het deelvenster Machtigingen openen:

Haal het beleid voor verificatiemethoden op:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyWerk de sectie registrationEnforcement en authenticationMethodsRegistrationCampaign van het beleid bij om de nudge in te schakelen voor een gebruiker of groep.

Als u het beleid wilt bijwerken, voert u een PATCH uit op het verificatiemethodenbeleid met alleen de bijgewerkte sectie registrationEnforcement:

PATCH https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy

De volgende tabel bevat de eigenschappen authenticationMethodsRegistrationCampaign .

| Naam | Mogelijke waarden | Beschrijving |

|---|---|---|

| snoozeDurationInDays | Bereik: 0 - 14 | Hiermee definieert u het aantal dagen voordat de gebruiker opnieuw wordt geteld. Als de waarde 0 is, wordt de gebruiker tijdens elke MFA-poging verduwd. Standaard: 1 dag |

| enforceRegistrationAfterAllowedSnoozes | "true" "onwaar" |

Hiermee bepaalt u of een gebruiker de installatie moet uitvoeren na 3 uitstellen. Indien waar, moet de gebruiker zich registreren. Als deze onwaar is, kan de gebruiker voor onbepaalde tijd uitstellen. Standaardwaarde: waar |

| staat | "ingeschakeld" "uitgeschakeld" "standaard" |

Hiermee kunt u de functie in- of uitschakelen. De standaardwaarde wordt gebruikt wanneer de configuratie niet expliciet is ingesteld en deze standaardwaarde voor Microsoft Entra ID gebruikt voor deze instelling. De standaardstatus is ingeschakeld voor gebruikers van spraakoproepen en sms-berichten in alle tenants. Wijzig de status in ingeschakeld (voor alle gebruikers) of uitgeschakeld indien nodig. |

| excludeTargets | N.v.t. | Hiermee kunt u verschillende gebruikers en groepen uitsluiten die u wilt weglaten uit de functie. Als een gebruiker zich in een groep bevindt die is uitgesloten en een groep die is opgenomen, wordt de gebruiker uitgesloten van de functie. |

| includeTargets | N.v.t. | Hiermee kunt u verschillende gebruikers en groepen opnemen waarop u de functie wilt toepassen. |

De volgende tabel bevat eigenschappen vanTargets .

| Naam | Mogelijke waarden | Beschrijving |

|---|---|---|

| targetType | "gebruiker" "groep" |

Het type entiteit waarop is gericht. |

| Id | Een GUID-id | De id van de doelgroep van de gebruiker of groep. |

| targetedAuthenticationMethod | "microsoftAuthenticator" | De gebruiker van de verificatiemethode wordt gevraagd zich te registreren. De enige toegestane waarde is 'microsoftAuthenticator'. |

De volgende tabel bevat de eigenschappen excludeTargets .

| Naam | Mogelijke waarden | Beschrijving |

|---|---|---|

| targetType | "gebruiker" "groep" |

Het type entiteit waarop is gericht. |

| Id | Een tekenreeks | De id van de doelgroep van de gebruiker of groep. |

Voorbeelden

Hier volgen enkele JSON's die u kunt gebruiken om aan de slag te gaan.

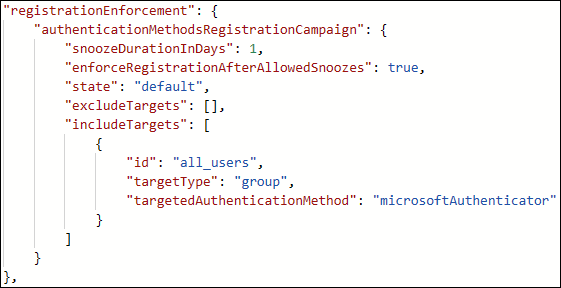

Alle gebruikers opnemen

Als u ALLE gebruikers in uw tenant wilt opnemen, werkt u het volgende JSON-voorbeeld bij met de relevante GUID's van uw gebruikers en groepen. Plak deze vervolgens in Graph Explorer en voer deze uit

PATCHop het eindpunt.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "all_users", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Specifieke gebruikers of groepen gebruikers opnemen

Als u bepaalde gebruikers of groepen in uw tenant wilt opnemen, werkt u het volgende JSON-voorbeeld bij met de relevante GUID's van uw gebruikers en groepen. Plak vervolgens de JSON in Graph Explorer en voer deze uit

PATCHop het eindpunt.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Specifieke gebruikers of groepen opnemen en uitsluiten

Als u bepaalde gebruikers of groepen in uw tenant wilt opnemen en uitsluiten, werkt u het volgende JSON-voorbeeld bij met de relevante GUID's van uw gebruikers en groepen. Plak deze vervolgens in Graph Explorer en voer deze uit

PATCHop het eindpunt.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user" } ], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }

De GUID's identificeren van gebruikers die moeten worden ingevoegd in de JSON's

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleidsbeheerder.

Tik op de blade Beheren op Gebruikers.

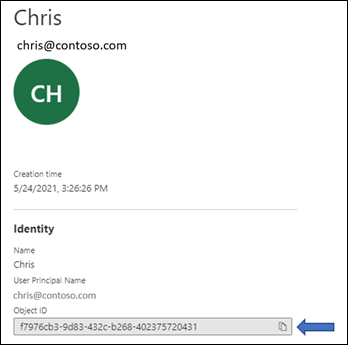

Identificeer op de pagina Gebruikers de specifieke gebruiker waarop u zich wilt richten.

Wanneer u op de specifieke gebruiker tikt, ziet u de object-id van de gebruiker. Dit is de GUID van de gebruiker.

De GUID's van groepen identificeren die moeten worden ingevoegd in de JSON's

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleidsbeheerder.

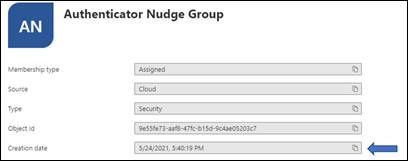

Tik op de blade Beheren op Groepen.

Identificeer op de pagina Groepen de specifieke groep waarop u zich wilt richten.

Tik op de groep en haal de object-id op.

Beperkingen

De nudge wordt niet weergegeven op mobiele apparaten met Android of iOS.

Veelgestelde vragen

Is registratiecampagne beschikbaar voor MFA-server?

Nee, de registratiecampagne is alleen beschikbaar voor gebruikers die meervoudige verificatie van Microsoft Entra gebruiken.

Kunnen gebruikers worden verduwd binnen een toepassing?

Ja, we ondersteunen ingesloten browserweergaven in bepaalde toepassingen. We duwen gebruikers niet in out-of-the-box-ervaringen of in browserweergaven die zijn ingesloten in Windows-instellingen.

Kunnen gebruikers op een mobiel apparaat worden gedubbeld?

De registratiecampagne is niet beschikbaar op mobiele apparaten.

Hoe lang duurt de campagne?

U kunt de campagne zolang u wilt inschakelen. Wanneer u de campagne wilt uitvoeren, gebruikt u het beheercentrum of de API's om de campagne uit te schakelen.

Kan elke groep gebruikers een andere uitstellensduur hebben?

Nee De uitstelduur voor de prompt is een instelling voor de hele tenant en is van toepassing op alle groepen binnen het bereik.

Kunnen gebruikers worden verduwd om aanmelding zonder wachtwoord in te stellen?

De functie is bedoeld om beheerders in staat te stellen gebruikers in te stellen met MFA met behulp van de Authenticator-app en niet met een wachtwoordloze telefoon aan te melden.

Ziet een gebruiker die zich aanmeldt met een authenticator-app van derden de nudge?

Ja. Als een gebruiker is ingeschakeld voor de registratiecampagne en Microsoft Authenticator niet is ingesteld voor pushmeldingen, wordt de gebruiker nuged om Authenticator in te stellen.

Ziet een gebruiker die Authenticator alleen heeft ingesteld voor TOTP-codes de nudge?

Ja. Als een gebruiker is ingeschakeld voor de registratiecampagne en de Authenticator-app niet is ingesteld voor pushmeldingen, wordt de gebruiker nuged om pushmeldingen in te stellen met Authenticator.

Als een gebruiker zojuist MFA-registratie heeft doorlopen, worden ze in dezelfde aanmeldingssessie geduwd?

Nee Om een goede gebruikerservaring te bieden, worden gebruikers niet verduwd om de Authenticator in te stellen in dezelfde sessie waarin ze andere verificatiemethoden hebben geregistreerd.

Kan ik mijn gebruikers een andere verificatiemethode laten registreren?

Nee De functie heeft tot nu toe als doel gebruikers te duwen om alleen de Authenticator-app in te stellen.

Is er een manier om de uitstellende optie te verbergen en mijn gebruikers te dwingen de Authenticator-app in te stellen?

Stel het beperkte aantal uitstellen in op Ingeschakeld , zodat gebruikers de installatie van de app maximaal drie keer kunnen uitstellen, waarna de installatie is vereist.

Kan ik mijn gebruikers opsnommen als ik geen meervoudige verificatie van Microsoft Entra gebruik?

Nee De nudge werkt alleen voor gebruikers die MFA uitvoeren met behulp van de MultiFactor Authentication-service van Microsoft Entra.

Worden gast-/B2B-gebruikers in mijn tenant verduwd?

Ja. Als er een bereik is ingesteld voor de nudge met behulp van het beleid.

Wat gebeurt er als de gebruiker de browser sluit?

Het is hetzelfde als uitstellen. Als de installatie is vereist voor een gebruiker nadat deze drie keer is uitgezet, wordt de gebruiker de volgende keer gevraagd zich aan te melden.

Waarom zien sommige gebruikers geen nudge wanneer er beleid voor voorwaardelijke toegang is voor 'Beveiligingsgegevens registreren'?

Een nudge wordt niet weergegeven als een gebruiker binnen het bereik valt van een beleid voor voorwaardelijke toegang waarmee de toegang tot de pagina Beveiligingsgegevens registreren wordt geblokkeerd.

Zien gebruikers een nudge wanneer er een gebruiksrechtovereenkomstscherm wordt weergegeven aan de gebruiker tijdens het aanmelden?

Er wordt geen nudge weergegeven als een gebruiker tijdens het aanmelden het gebruiksrechtovereenkomstscherm (ToU) krijgt te zien.

Zien gebruikers een nudge wanneer aangepaste besturingselementen voor voorwaardelijke toegang van toepassing zijn op de aanmelding?

Er wordt geen nudge weergegeven als een gebruiker wordt omgeleid tijdens het aanmelden vanwege de instellingen voor aangepaste besturingselementen voor voorwaardelijke toegang.

Zijn er plannen om SMS en Voice te stoppen als methoden die kunnen worden gebruikt voor MFA?

Nee, er zijn geen plannen.

Volgende stappen

Aanmelden zonder wachtwoord inschakelen met Microsoft Authenticator