Een implementatie voor meervoudige verificatie van Microsoft Entra plannen

Met meervoudige verificatie van Microsoft Entra kunt u de toegang tot gegevens en toepassingen beveiligen door een andere beveiligingslaag te bieden met behulp van een tweede vorm van verificatie. Organisaties kunnen meervoudige verificatie met voorwaardelijke toegang inschakelen om de oplossing aan hun specifieke behoeften te laten voldoen.

Deze implementatiehandleiding laat zien hoe u een implementatie van Microsoft Entra multifactor-verificatie plant en implementeert.

Vereisten voor het implementeren van Meervoudige Verificatie van Microsoft Entra

Voor u de implementatie start, moet u ervoor zorgen dat u voldoet aan de volgende vereisten voor uw relevante scenario's.

| Scenario | Vereiste |

|---|---|

| Cloud-only identiteitsomgeving met moderne verificatie | Geen vereiste taken |

| Hybride identiteitsscenario's | Implementeer Microsoft Entra Verbinding maken en synchroniseer gebruikersidentiteiten tussen de on-premises Active Directory-domein Services (AD DS) en Microsoft Entra-id. |

| On-premises verouderde toepassingen gepubliceerd voor cloudtoegang | Microsoft Entra-toepassingsproxy implementeren |

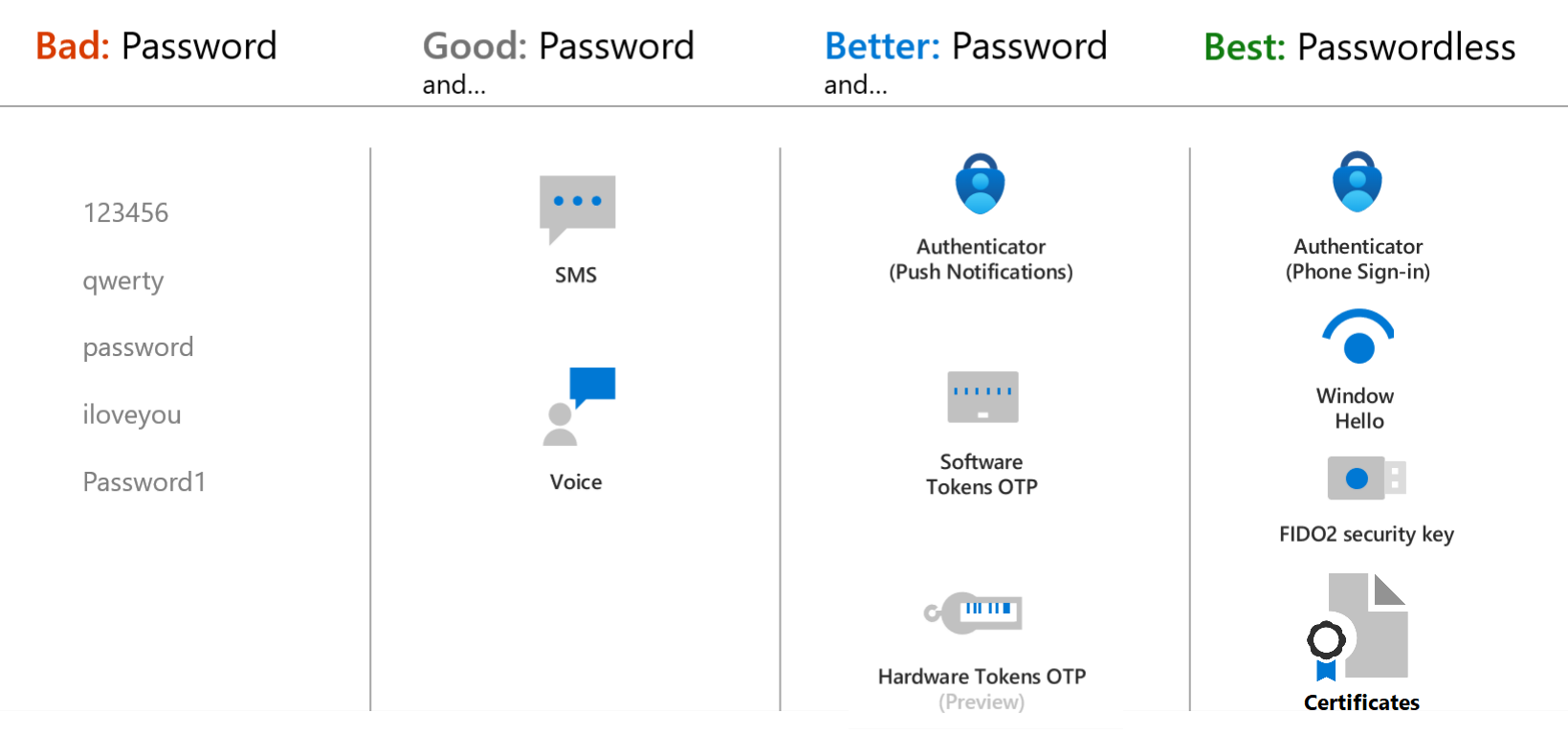

Kies de verificatiemethoden voor MFA

Er zijn tal van methoden die kunnen worden gebruikt voor een twee-factor-verificatie. U kunt kiezen uit de lijst met beschikbare verificatiemethoden, waarbij u elke methode evalueert op het gebied van beveiliging, bruikbaarheid en beschikbaarheid.

Belangrijk

U moet altijd meer dan één MFA methode ondersteunen, zodat gebruikers een back-up-optie hebben als hun primaire methode niet beschikbaar is. Deze methoden zijn onder andere:

- Windows Hello voor Bedrijven

- Microsoft Authenticator-app

- FIDO2-beveiligingssleutel

- OATH-hardwaretokens (preview)

- OATH-softwaretokens

- SMS-verificatie

- Verificatie van spraakoproep

Bij het kiezen van verificatiemethoden die in uw tenant worden gebruikt, moet u de beveiliging en bruikbaarheid van deze methoden overwegen:

Raadpleeg de volgende bronnen voor meer informatie over de kracht en beveiliging van deze methoden en hoe ze werken:

- Welke authenticatie- en verificatiemethoden zijn er beschikbaar in Microsoft Entra ID?

- Video: Kies de juiste verificatiemethoden om uw organisatie veilig te houden

U kunt dit PowerShell-script gebruiken om de MFA-configuraties van gebruikers te analyseren en de juiste MFA-verificatiemethode voor te stellen.

Gebruik de Microsoft Authenticator-app voor de beste flexibiliteit en bruikbaarheid. Deze verificatiemethode biedt een optimale gebruikerservaring en meerdere modi, zoals zonder wachtwoord, MFA-pushmeldingen en OATH-codes. De Microsoft Authenticator-app voldoet ook aan de Authenticator Assurance Level 2 vereisten van het National Institute of Standards and Technology (NIST).

U kunt de verificatiemethoden beheren die beschikbaar zijn in uw tenant. U kunt bijvoorbeeld een aantal van de minst veilige methoden blokkeren, zoals SMS.

| Verificatiemethode | Beheren van | Bereik bepalen |

|---|---|---|

| Microsoft Authenticator (pushmelding en aanmelding zonder wachtwoord) | Beleid voor MFA-instellingen of verificatiemethoden | Aanmelding zonder wachtwoord voor verificator kan worden ingesteld op gebruikers en groepen |

| FIDO2-beveiligingssleutel | Beleid voor verificatiemethoden | Kan worden ingesteld op gebruikers en groepen |

| Software- of hardware-OATH-tokens | MFA-instellingen | |

| SMS-verificatie | MFA-instellingen Sms-aanmelding beheren voor primaire verificatie in verificatiebeleid |

Sms-aanmelding kan worden beperkt tot gebruikers en groepen. |

| Spraakoproepen | Beleid voor verificatiemethoden |

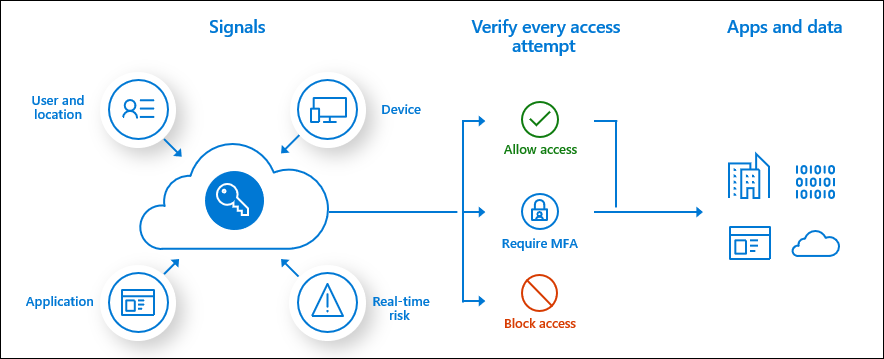

Beleidsregels plannen voor de voorwaardelijke toegang

Meervoudige verificatie van Microsoft Entra wordt afgedwongen met beleid voor voorwaardelijke toegang. Met deze beleidsregels kunt u, indien nodig, gebruikers vragen de MFA uit te voeren om veiligheidsredenen en uit de buurt te blijven van de gebruikers als het niet nodig is.

In het Microsoft Entra-beheercentrum configureert u beleid voor voorwaardelijke toegang onder Voorwaardelijke toegang voor beveiliging>.

Zie voor meer informatie over het maken van beleid voor voorwaardelijke toegang het beleid voor voorwaardelijke toegang om te vragen om meervoudige verificatie van Microsoft Entra wanneer een gebruiker zich aanmeldt. Dit helpt u bij het volgende:

- vertrouwd raken met de gebruikersinterface

- een eerste indruk krijgen van hoe de voorwaardelijke toegang werkt

Zie het implementatieplan voor voorwaardelijke toegang van Microsoft Entra voor end-to-end-richtlijnen voor voorwaardelijke toegang.

Algemene beleidsregels voor Meervoudige Verificatie van Microsoft Entra

Veelvoorkomende gebruiksscenario's voor meervoudige verificatie van Microsoft Entra zijn onder andere:

- Voor beheerders

- Voor specifieke toepassingen

- Voor alle gebruikers

- Voor het beheer van Azure

- Van netwerklocaties die u niet vertrouwt

Benoemde locaties

Voor het beheer van uw beleid voor voorwaardelijke toegang biedt de locatievoorwaarde van een beleid voor voorwaardelijke toegang u de mogelijkheid de instellingen voor toegangsbeheer te koppelen aan de netwerklocaties van uw gebruikers. We raden u aan benoemde locaties te gebruiken, zodat u logische groeperingen van IP-adresbereiken of landen en regio's kunt maken. Hiermee maakt u een beleid voor alle apps die aanmelding vanaf die benoemde locatie blokkeren. Zorg ervoor dat u uw beheerders vrijstelt van dit beleid.

Beleid op basis van risico's

Als uw organisatie Gebruikmaakt van Microsoft Entra ID Protection om risicosignalen te detecteren, kunt u overwegen om beleid op basis van risico's te gebruiken in plaats van benoemde locaties. Beleidsregels kunnen worden gemaakt om wachtwoordwijzigingen af te dwingen wanneer er een bedreiging voor een gecompromitteerde identiteit is of MFA vereisen wanneer een aanmelding als risico wordt beschouwd, zoals gelekte referenties, aanmeldingen van anonieme IP-adressen en meer.

Het risicobeleid omvat:

- Vereisen dat alle gebruikers zich registreren voor Meervoudige Verificatie van Microsoft Entra

- Een wachtwoordwijziging vereisen voor gebruikers met een hoog risico

- MFA vereisen voor gebruikers met gemiddeld of hoog aanmeldingsrisico

Gebruikers converteren van MFA per gebruiker naar MFA op basis van voorwaardelijke toegang

Als uw gebruikers MFA per gebruiker hebben ingeschakeld en afgedwongen, raden we u aan om voorwaardelijke toegang in te schakelen voor alle gebruikers en vervolgens meervoudige verificatie per gebruiker handmatig uit te schakelen. Zie Een beleid voor voorwaardelijke toegang maken voor meer informatie.

Levensduur van gebruikerssessies plannen

Tijdens de planning van de implementatie van uw meervoudige verificatie is het belangrijk stil te staan bij hoe vaak u uw gebruikers de vraag wilt stellen. Gebruikers vragen om referenties lijkt vaak verstandig, maar het kan een averechts effect hebben. Als gebruikers getraind zijn zonder na te denken hun referenties in te voeren, kunnen ze deze per ongeluk opgeven bij een kwaadwillende prompt. Microsoft Entra ID heeft meerdere instellingen die bepalen hoe vaak u opnieuw moet verifiëren. Krijg inzicht in de behoeften van uw bedrijf en gebruikers en configureer instellingen die het beste evenwicht bieden voor uw omgeving.

We raden u aan apparaten met primaire vernieuwingstokens (PRT) te gebruiken voor een verbeterde ervaring van eindgebruikers en de levensduur van de sessie te verminderen met alleen het aanmeldingsfrequentiebeleid voor specifieke zakelijke use cases.

Zie Reauthentication-prompts optimaliseren en inzicht krijgen in de levensduur van de sessie voor Meervoudige Verificatie van Microsoft Entra voor meer informatie.

Gebruikersregistratie plannen

Een belangrijke stap in elke implementatie met meervoudige verificatie is het registreren van gebruikers voor het gebruik van meervoudige verificatie van Microsoft Entra. Bij verificatiemethoden zoals Spraak en SMS is een voorafgaande registratie mogelijk, terwijl voor andere methoden zoals de Authenticator-app is een tussenkomst vereist van de gebruiker. Beheerders moeten bepalen hoe gebruikers hun methoden registreren.

Gecombineerde registratie voor SSPR- en Microsoft Entra-meervoudige verificatie

Dankzij de gecombineerde registratie-ervaring voor Meervoudige verificatie van Microsoft Entra en selfservice voor wachtwoordherstel (SSPR) kunnen gebruikers zich registreren voor zowel MFA als SSPR in een uniforme ervaring. Met SSPR kunnen gebruikers hun wachtwoord op een veilige manier opnieuw instellen met dezelfde methoden die ze gebruiken voor Meervoudige Verificatie van Microsoft Entra. Raadpleeg de concepten voor de registratie van gecombineerde beveiligingsinformatie om de functionaliteit en ervaring van eindgebruikers te begrijpen.

Het is essentieel gebruikers te informeren over toekomstige wijzigingen, registratievereisten en eventuele benodigde gebruikersacties. Wij verstrekken communicatiesjablonen en gebruikersdocumentatie om uw gebruikers voor te bereiden op de nieuwe ervaring en bij te dragen aan een succesvolle implementatie. Gebruikers naar https://myprofile.microsoft.com sturen voor de registratie door de koppeling Beveiligingsgegevens te selecteren op die pagina.

Registratie met Identity Protection

Microsoft Entra ID Protection draagt zowel een registratiebeleid voor als geautomatiseerde risicodetectie en herstelbeleid bij aan het verhaal over meervoudige verificatie van Microsoft Entra. Beleidsregels kunnen worden gemaakt om wachtwoordwijzigingen af te dwingen wanneer er een bedreiging voor een aangetaste identiteit is of MFA vereisen wanneer een aanmelding als riskant wordt beschouwd. Als u Microsoft Entra ID Protection gebruikt, configureert u het registratiebeleid voor meervoudige verificatie van Microsoft Entra om uw gebruikers te vragen zich de volgende keer dat ze zich interactief aanmelden te registreren.

Registratie zonder Identity Protection

Als u geen licenties hebt die Microsoft Entra ID Protection inschakelen, wordt gebruikers gevraagd om zich te registreren wanneer MFA de volgende keer is vereist bij het aanmelden. Als u gebruikers wilt verplichten MFA te gebruiken, kunt u de beleidsregels voor voorwaardelijke toegang gebruiken en zich toespitsen op veelgebruikte toepassingen zoals HR-systemen. Als het wachtwoord van een gebruiker is gecompromitteerd, kan het worden gebruikt om zich te registreren voor MFA en kan men het account in beheer nemen. Daarom raden we u aan het beveiligingsregistratieproces te beveiligen met beleid voor voorwaardelijke toegang waarvoor vertrouwde apparaten en locaties zijn vereist. U kunt het proces verder beveiligen door ook een tijdelijke toegangspas te vereisen. Een tijdgebonden wachtwoordcode uitgegeven door een beheerder die voldoet aan sterke verificatievereisten en kan worden gebruikt voor het onboarden van andere verificatiemethoden, waaronder methoden zonder wachtwoord.

De beveiliging van geregistreerde gebruikers verhogen

Als u gebruikers hebt geregistreerd voor MFA met sms- of spraakoproepen, kunt u ze verplaatsen naar veiligere methoden, zoals de Microsoft Authenticator-app. Microsoft biedt nu een openbare preview van functionaliteit waarmee u gebruikers kunt vragen om de Microsoft Authenticator-app in te stellen tijdens het aanmelden. U kunt deze prompts instellen per groep, bepalen wie wordt gevraagd, zodat de gebruikers kunnen worden verplaatst naar de veiligere methode in het kader van een gerichte campagne.

Herstelscenario's plannen

Zoals eerder vermeld, moet u ervoor zorgen dat gebruikers zijn geregistreerd voor meer dan één MFA-methode, zodat ze een back-up hebben als een bepaalde methode niet beschikbaar is. Als de gebruiker geen back-upmethode beschikbaar heeft, kunt u:

- hen een Tijdelijke toegangspas geven zodat ze hun eigen verificatiemethoden kunnen beheren. U kunt ook een tijdelijke toegangspas verstrekken om de tijdelijke toegang tot resources in te schakelen.

- hun methoden bijwerken als beheerder. Hiervoor selecteert u de gebruiker in het Microsoft Entra-beheercentrum en selecteert u vervolgens beveiligingsverificatiemethoden>en werkt u de methoden bij.

Integratie met on-premises systemen plannen

Toepassingen die rechtstreeks worden geverifieerd met Microsoft Entra ID en moderne verificatie (WS-Fed, SAML, OAuth, OpenID Verbinding maken) kunnen gebruikmaken van beleid voor voorwaardelijke toegang. Sommige verouderde en on-premises toepassingen verifiëren niet rechtstreeks bij Microsoft Entra-id en vereisen aanvullende stappen voor het gebruik van Meervoudige Verificatie van Microsoft Entra. U kunt deze integreren met behulp van Microsoft Entra-toepassingsproxy of netwerkbeleidsservices.

Integreren met AD FS-resources

We raden u aan toepassingen te migreren die zijn beveiligd met Active Directory Federation Services (AD FS) naar Microsoft Entra-id. Als u er echter niet klaar voor bent om deze te migreren naar Microsoft Entra ID, kunt u de Adapter voor meervoudige verificatie van Azure gebruiken met AD FS 2016 of hoger.

Als uw organisatie is gefedereerd met Microsoft Entra-id, kunt u Meervoudige Verificatie van Microsoft Entra configureren als verificatieprovider met AD FS-resources zowel on-premises als in de cloud.

RADIUS-clients en Meervoudige Verificatie van Microsoft Entra

Voor toepassingen die RADIUS-verificatie gebruiken, raden we u aan clienttoepassingen over te zetten naar moderne protocollen, zoals SAML, OpenID Verbinding maken of OAuth op Microsoft Entra ID. Als de toepassing niet kan worden bijgewerkt, kunt u de NPS-extensie (Network Policy Server) implementeren. De NPS-extensie (Network Policy Server) fungeert als een adapter tussen RADIUS-toepassingen en Multifactor Authentication van Microsoft Entra om een tweede verificatiefactor te bieden.

Veelgebruikte integraties

Veel leveranciers ondersteunen nu de SAML-verificatie voor hun toepassingen. Indien mogelijk raden we u aan deze toepassingen te federeren met Microsoft Entra ID en MFA af te dwingen via voorwaardelijke toegang. Als uw leverancier geen moderne verificatie ondersteunt, kunt u de NPS-extensie gebruiken. Algemene RADIUS client-integraties zijn toepassingen zoals Extern bureaublad-gateways en VPN-servers.

Andere zijn onder andere:

Citrix Gateway

Citrix Gateway ondersteunt zowel de RADIUS- als NPS-extensie integratie, en een SAML-integratie.

Cisco VPN

- Cisco VPN ondersteunt zowel RADIUS- als SAML-verificatie voor SSO.

- Als u overstapt van RADIUS-verificatie naar SAML kunt u het Cisco VPN integreren zonder de NPS-extensie te implementeren.

Alle VPN's

Meervoudige verificatie van Microsoft Entra implementeren

Uw implementatieplan voor meervoudige verificatie van Microsoft Entra moet een testimplementatie bevatten, gevolgd door implementatiegolven die zich binnen uw ondersteuningscapaciteit bevinden. Begin met de implementatie van uw beleid voor voorwaardelijke toegang toe te passen op een kleine groep testgebruikers. Nadat u het effect op de testgebruikers, het gebruikte proces en het registratiegedrag hebt geëvalueerd, kunt u meer groepen toevoegen aan het beleid of meer gebruikers toevoegen aan de bestaande groepen.

Voer de onderstaande stappen uit:

- Voldoen aan de noodzakelijke vereisten

- Gekozen verificatiemethoden configureren

- Uw beleid voor voorwaardelijke toegang configureren

- Instellingen voor de levensduur van sessies configureren

- Registratiebeleid voor meervoudige verificatie van Microsoft Entra configureren

Meervoudige verificatie van Microsoft Entra beheren

Deze sectie bevat rapportage- en probleemoplossingsinformatie voor meervoudige verificatie van Microsoft Entra.

Rapportage en controle

Microsoft Entra ID bevat rapporten die technische en zakelijke inzichten bieden, de voortgang van uw implementatie volgen en controleren of uw gebruikers zich kunnen aanmelden met MFA. Zorg ervoor dat eigenaren van uw bedrijf en technische toepassingen eigenaar worden van deze rapporten en deze gebruiken op basis van de vereisten van uw organisatie.

U kunt de registratie en het gebruik van de verificatiemethoden in uw organisatie controleren met het Verificatiemethoden activiteiten-dashboard. Dit biedt u inzicht in de methoden die worden geregistreerd en hoe ze worden gebruikt.

Aanmeldingsrapport voor het controleren van MFA-gebeurtenissen

De Microsoft Entra-aanmeldingsrapporten bevatten verificatiegegevens voor gebeurtenissen wanneer een gebruiker om MFA wordt gevraagd en of er beleid voor voorwaardelijke toegang wordt gebruikt. U kunt PowerShell ook gebruiken voor rapportage over gebruikers die zijn geregistreerd voor Meervoudige Verificatie van Microsoft Entra.

NPS-extensie en AD FS-logboeken voor MFA-activiteiten in de cloud zijn nu opgenomen in de aanmeldingslogboeken en worden niet meer gepubliceerd in het activiteitenrapport.

Zie Microsoft Entra-gebeurtenissen voor meervoudige verificatie bekijken voor meer informatie en aanvullende rapporten over meervoudige verificatie van Microsoft Entra.

Problemen met meervoudige verificatie van Microsoft Entra oplossen

Zie Problemen met Meervoudige verificatie van Microsoft Entra oplossen voor veelvoorkomende problemen.

Stapsgewijze instructies

Zie het begeleide scenario voor meervoudige verificatie configureren in microsoft 365 voor een stapsgewijze uitleg van veel van de aanbevelingen in dit artikel.

Volgende stappen

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor