Uw bestaande NPS-infrastructuur (Network Policy Server) integreren met Meervoudige Verificatie van Microsoft Entra

De NPS-extensie (Network Policy Server) voor Meervoudige Verificatie van Microsoft Entra voegt MFA-mogelijkheden in de cloud toe aan uw verificatie-infrastructuur met behulp van uw bestaande servers. Met de NPS-extensie kunt u verificatie van telefoongesprekken, sms-berichten of telefoon-apps toevoegen aan uw bestaande verificatiestroom zonder dat u nieuwe servers hoeft te installeren, configureren en onderhouden.

De NPS-extensie fungeert als een adapter tussen RADIUS en cloudgebaseerde Microsoft Entra-meervoudige verificatie om een tweede verificatiefactor te bieden voor federatieve of gesynchroniseerde gebruikers.

Hoe de NPS-extensie werkt

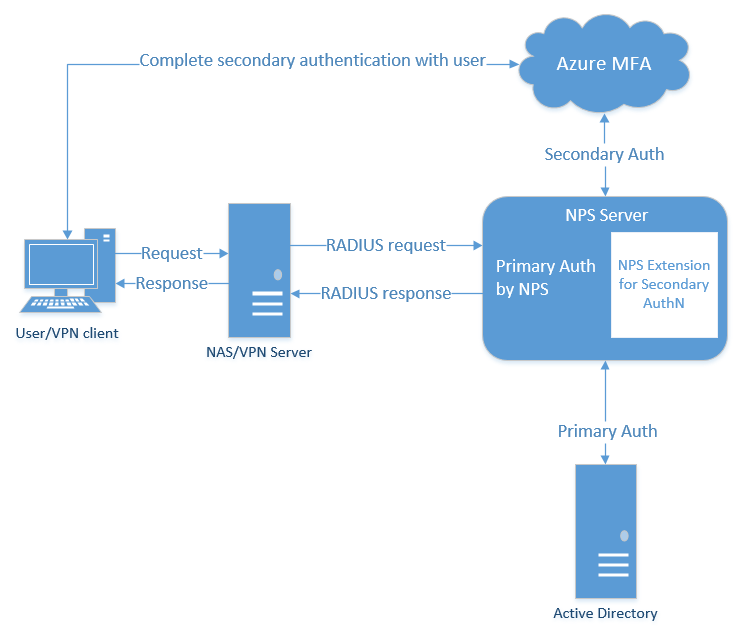

Wanneer u de NPS-extensie voor Meervoudige Verificatie van Microsoft Entra gebruikt, bevat de verificatiestroom de volgende onderdelen:

NAS/VPN Server ontvangt aanvragen van VPN-clients en converteert deze naar RADIUS-aanvragen naar NPS-servers.

NPS Server maakt verbinding met Active Directory-domein Services (AD DS) om de primaire verificatie voor de RADIUS-aanvragen uit te voeren en, na succes, de aanvraag door te geven aan geïnstalleerde extensies.

De NPS-extensie activeert een aanvraag voor Meervoudige Verificatie van Microsoft Entra voor de secundaire verificatie. Zodra de extensie het antwoord ontvangt en als de MFA-uitdaging slaagt, wordt de verificatieaanvraag voltooid door de NPS-server te voorzien van beveiligingstokens die een MFA-claim bevatten die is uitgegeven door Azure STS.

Notitie

Hoewel NPS geen ondersteuning biedt voor nummerkoppeling, biedt de nieuwste NPS-extensie wel ondersteuning voor op tijd gebaseerde TOTP-methoden (eenmalige wachtwoorden), zoals de TOTP die beschikbaar is in Microsoft Authenticator. TOTP-aanmelding biedt betere beveiliging dan de alternatieve ervaring weigeren goedkeuren/.

Wanneer nummerkoppeling na 8 mei 2023 is ingeschakeld voor alle gebruikers, wordt iedereen die een RADIUS-verbinding met NPS-extensie versie 1.2.2216.1 of hoger uitvoert, gevraagd zich aan te melden met een TOTP-methode. Gebruikers moeten een TOTP-verificatiemethode hebben geregistreerd om dit gedrag te kunnen zien. Zonder registratie van een TOTP-methode blijven gebruikers weigeren goedkeuren/.

Microsoft Entra multifactor authentication communiceert met Microsoft Entra ID om de details van de gebruiker op te halen en voert de secundaire verificatie uit met behulp van een verificatiemethode die is geconfigureerd voor de gebruiker.

In het volgende diagram ziet u deze stroom voor verificatieaanvragen op hoog niveau:

RADIUS-protocolgedrag en de NPS-extensie

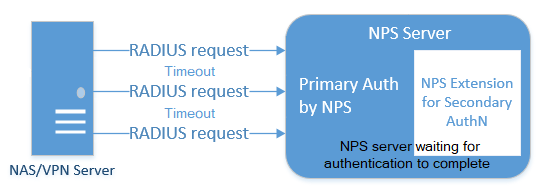

Aangezien RADIUS een UDP-protocol is, gaat de afzender ervan uit dat het pakket verloren gaat en wacht op een antwoord. Na een bepaalde periode kan er een time-out optreden voor de verbinding. Zo ja, dan wordt het pakket opnieuw verzonden omdat de afzender ervan uitgaat dat het pakket de bestemming niet heeft bereikt. In het verificatiescenario in dit artikel verzenden VPN-servers de aanvraag en wachten op een antwoord. Als er een time-out optreedt voor de verbinding, verzendt de VPN-server de aanvraag opnieuw.

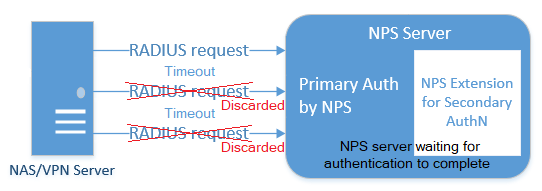

De NPS-server reageert mogelijk niet op de oorspronkelijke aanvraag van de VPN-server voordat er een time-out optreedt voor de verbinding, omdat de MFA-aanvraag mogelijk nog steeds wordt verwerkt. De gebruiker heeft mogelijk niet gereageerd op de MFA-prompt, dus de NPS-extensie voor meervoudige verificatie van Microsoft Entra wacht tot die gebeurtenis is voltooid. In deze situatie identificeert de NPS-server aanvullende VPN-serveraanvragen als een dubbele aanvraag. De NPS-server negeert deze dubbele VPN-serveraanvragen.

Als u de NPS-serverlogboeken bekijkt, ziet u mogelijk dat deze aanvullende aanvragen worden verwijderd. Dit gedrag is standaard bedoeld om de eindgebruiker te beschermen tegen het verkrijgen van meerdere aanvragen voor één verificatiepoging. Genegeerde aanvragen in het gebeurtenislogboek van de NPS-server geven niet aan dat er een probleem is met de NPS-server of de NPS-extensie voor meervoudige verificatie van Microsoft Entra.

Om genegeerde aanvragen te minimaliseren, raden we aan dat VPN-servers zijn geconfigureerd met een time-out van ten minste 60 seconden. Indien nodig, of om genegeerde aanvragen in de gebeurtenislogboeken te verminderen, kunt u de time-outwaarde van de VPN-server verhogen naar 90 of 120 seconden.

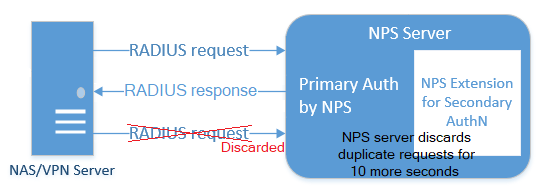

Vanwege dit UDP-protocolgedrag kan de NPS-server een dubbele aanvraag ontvangen en een andere MFA-prompt verzenden, zelfs nadat de gebruiker al op de eerste aanvraag heeft gereageerd. Om deze timingvoorwaarde te voorkomen, blijft de NPS-extensie voor meervoudige verificatie van Microsoft Entra dubbele aanvragen gedurende maximaal 10 seconden filteren en negeren nadat een geslaagde reactie naar de VPN-server is verzonden.

Ook hier ziet u mogelijk genegeerde aanvragen in de gebeurtenislogboeken van de NPS-server, zelfs wanneer de multifactor-verificatieprompt van Microsoft Entra is geslaagd. Dit is verwacht gedrag en geeft geen probleem aan met de NPS-server of de NPS-extensie voor meervoudige verificatie van Microsoft Entra.

Uw implementatie plannen

De NPS-extensie verwerkt automatisch redundantie, dus u hebt geen speciale configuratie nodig.

U kunt net zoveel NPS-servers met meervoudige verificatie maken als u nodig hebt. Als u meerdere servers installeert, moet u voor elk van deze servers een verschil clientcertificaat gebruiken. Het maken van een certificaat voor elke server betekent dat u elk certificaat afzonderlijk kunt bijwerken en u geen zorgen hoeft te maken over downtime op al uw servers.

VPN-servers routeren verificatieaanvragen, zodat ze zich bewust moeten zijn van de nieuwe NPS-servers met meervoudige verificatie van Microsoft Entra.

Voorwaarden

De NPS-extensie is bedoeld om te werken met uw bestaande infrastructuur. Zorg ervoor dat u aan de volgende vereisten voldoet voordat u begint.

Licenties

De NPS-extensie voor Meervoudige Verificatie van Microsoft Entra is beschikbaar voor klanten met licenties voor Meervoudige Verificatie van Microsoft Entra (opgenomen in Microsoft Entra ID P1 en Premium P2 of Enterprise Mobility + Security). Licenties op basis van verbruik voor Meervoudige Verificatie van Microsoft Entra, zoals per gebruiker of per verificatielicentie, zijn niet compatibel met de NPS-extensie.

Software

Windows Server 2012 of hoger. Houd er rekening mee dat Windows Server 2012 het einde van de ondersteuning heeft bereikt.

.NET Framework 4.7.2 of hoger is vereist voor de Microsoft Graph PowerShell-module.

PowerShell versie 5.1 of hoger. Voer deze opdracht uit om de versie van PowerShell te controleren:

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Bibliotheken

Visual Studio 2017 C++ Redistributable (x64) wordt geïnstalleerd door het installatieprogramma van de NPS-extensie.

Microsoft Graph PowerShell wordt ook geïnstalleerd via een configuratiescript dat u uitvoert als onderdeel van het installatieproces, als dit nog niet aanwezig is. U hoeft vooraf geen module te installeren.

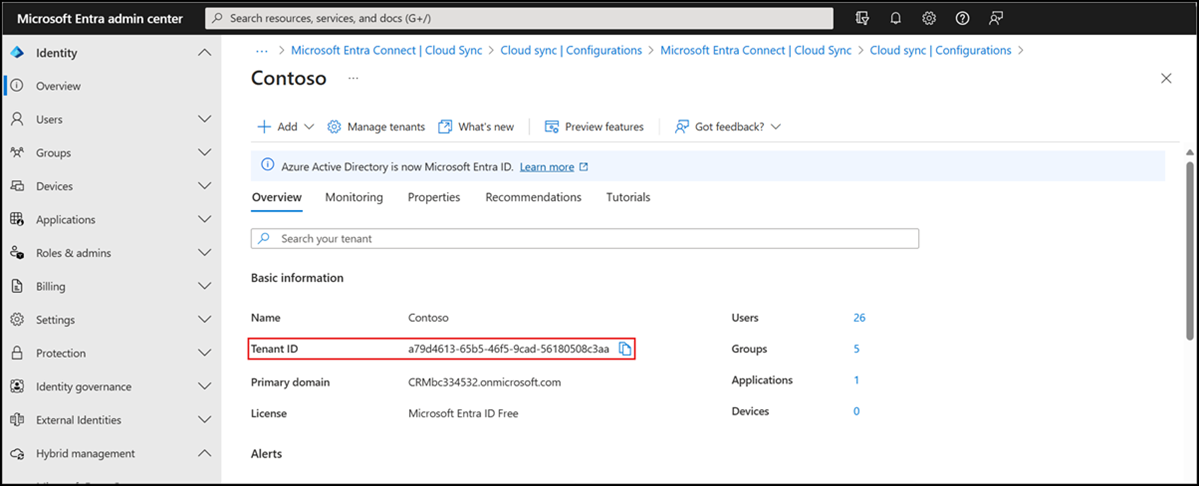

De tenant-id van de map ophalen

Als onderdeel van de configuratie van de NPS-extensie moet u beheerdersreferenties en de id van uw Microsoft Entra-tenant opgeven. Voer de volgende stappen uit om de tenant-id op te halen:

Meld u aan bij het Microsoft Entra-beheercentrum.

Blader naar Identiteitsinstellingen>.

Netwerkvereisten

De NPS-server moet kunnen communiceren met de volgende URL's via TCP-poort 443:

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

Daarnaast is connectiviteit met de volgende URL's vereist om de installatie van de adapter te voltooien met behulp van het opgegeven PowerShell-script:

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

In de volgende tabel worden de poorten en protocollen beschreven die vereist zijn voor de NPS-extensie. TCP 443 (inkomend en uitgaand) is de enige poort die nodig is van de NPS-extensieserver naar entra-id. De RADIUS-poorten zijn nodig tussen het toegangspunt en de NPS-extensieserver.

| Protocol | Haven | Beschrijving |

|---|---|---|

| HTTPS | 443 | Gebruikersverificatie inschakelen op entra-id (vereist bij het installeren van de extensie) |

| UDP | 1812 | Algemene poort voor RADIUS-verificatie door NPS |

| UDP | 1645 | Ongebruikelijke poort voor RADIUS-verificatie door NPS |

| UDP | 1813 | Algemene poort voor RADIUS Accounting door NPS |

| UDP | 1646 | Ongebruikelijke poort voor RADIUS Accounting door NPS |

Uw omgeving voorbereiden

Voordat u de NPS-extensie installeert, bereidt u uw omgeving voor om het verificatieverkeer af te handelen.

De NPS-rol inschakelen op een server die lid is van een domein

De NPS-server maakt verbinding met de Microsoft Entra-id en verifieert de MFA-aanvragen. Kies één server voor deze functie. U wordt aangeraden een server te kiezen die geen aanvragen van andere services verwerkt, omdat de NPS-extensie fouten genereert voor aanvragen die geen RADIUS zijn. De NPS-server moet worden ingesteld als de primaire en secundaire verificatieserver voor uw omgeving. Radius-aanvragen kunnen niet worden geproxyd naar een andere server.

- Open Serverbeheer op de server. Selecteer De wizard Functies en onderdelen toevoegen in het snelstartmenu .

- Kies voor uw installatietype de optie Installatie op basis van rollen of onderdelen.

- Selecteer de serverfunctie Netwerkbeleid en -toegangsservices . Er wordt mogelijk een venster weergegeven om u te informeren over aanvullende vereiste functies om deze rol uit te voeren.

- Ga door de wizard tot de bevestigingspagina . Wanneer u klaar bent, selecteert u Installeren.

Het kan enkele minuten duren voordat de NPS-serverfunctie is geïnstalleerd. Wanneer u klaar bent, gaat u verder met de volgende secties om deze server te configureren voor het afhandelen van binnenkomende RADIUS-aanvragen van de VPN-oplossing.

Uw VPN-oplossing configureren om te communiceren met de NPS-server

Afhankelijk van de VPN-oplossing die u gebruikt, variëren de stappen voor het configureren van uw RADIUS-verificatiebeleid. Configureer uw VPN-beleid om naar uw RADIUS NPS-server te verwijzen.

Domeingebruikers synchroniseren met de cloud

Deze stap is mogelijk al voltooid in uw tenant, maar het is goed om te controleren of Microsoft Entra Connect uw databases onlangs heeft gesynchroniseerd.

- Meld u als hybride identiteitsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar hybride>identiteitsbeheer>Microsoft Entra Connect.

- Controleer of de synchronisatiestatus is ingeschakeld en of de laatste synchronisatie minder dan een uur geleden was.

Als u een nieuwe synchronisatieronde wilt starten, raadpleegt u Microsoft Entra Connect Sync: Scheduler.

Bepalen welke verificatiemethoden uw gebruikers kunnen gebruiken

Er zijn twee factoren die van invloed zijn op welke verificatiemethoden beschikbaar zijn bij een IMPLEMENTATIE van een NPS-extensie:

Het algoritme voor wachtwoordversleuteling dat wordt gebruikt tussen de RADIUS-client (VPN, Netscaler-server of andere) en de NPS-servers.

- PAP ondersteunt alle verificatiemethoden van Microsoft Entra-meervoudige verificatie in de cloud: telefoongesprek, sms-bericht in één richting, meldingen van mobiele apps, OATH-hardwaretokens en verificatiecode voor mobiele apps.

- CHAPV2 en EAP bieden ondersteuning voor telefoongesprekken en meldingen van mobiele apps.

De invoermethoden die de clienttoepassing (VPN, Netscaler-server of andere) kan verwerken. Heeft de VPN-client bijvoorbeeld een manier om de gebruiker in staat te stellen een verificatiecode in te voeren vanuit een tekst- of mobiele app?

U kunt niet-ondersteunde verificatiemethoden uitschakelen in Azure.

Notitie

Ongeacht het verificatieprotocol dat wordt gebruikt (PAP, CHAP of EAP), als uw MFA-methode op tekst is gebaseerd (SMS, verificatiecode voor mobiele apps of OATH-hardwaretoken) en de gebruiker een code of tekst moet invoeren in het invoerveld van de GEBRUIKERSinterface van de VPN-client, kan de verificatie slagen. Maar radius-kenmerken die zijn geconfigureerd in het netwerktoegangsbeleid, worden niet doorgestuurd naar de RADIUS-client (het netwerktoegangsapparaat, zoals de VPN-gateway). Als gevolg hiervan heeft de VPN-client mogelijk meer toegang dan u wilt, of minder toegang of geen toegang.

Als tijdelijke oplossing kunt u het script CrpUsernameStuffing uitvoeren om RADIUS-kenmerken door te sturen die zijn geconfigureerd in het netwerktoegangsbeleid en MFA toe te staan wanneer de verificatiemethode van de gebruiker het gebruik van een eenmalige wachtwoordcode (OTP) vereist, zoals SMS, een Microsoft Authenticator-wachtwoordcode of een hardware-FOB.

Gebruikers registreren voor MFA

Voordat u de NPS-extensie implementeert en gebruikt, moeten gebruikers die Microsoft Entra-meervoudige verificatie moeten uitvoeren, worden geregistreerd voor MFA. Als u de extensie wilt testen terwijl u deze implementeert, hebt u ook ten minste één testaccount nodig dat volledig is geregistreerd voor Meervoudige Verificatie van Microsoft Entra.

Als u een testaccount moet maken en configureren, gebruikt u de volgende stappen:

- Meld u aan https://aka.ms/mfasetup met een testaccount.

- Volg de aanwijzingen om een verificatiemethode in te stellen.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleidsbeheerder.

- Blader naar Meervoudige verificatie voor beveiliging>en schakel het testaccount in.

Belangrijk

Zorg ervoor dat gebruikers zich hebben geregistreerd voor meervoudige verificatie van Microsoft Entra. Als gebruikers zich eerder alleen hebben geregistreerd voor selfservice voor wachtwoordherstel (SSPR), is StrongAuthenticationMethods ingeschakeld voor hun account. Microsoft Entra-meervoudige verificatie wordt afgedwongen wanneer StrongAuthenticationMethods is geconfigureerd, zelfs als de gebruiker alleen is geregistreerd voor SSPR.

Gecombineerde beveiligingsregistratie kan worden ingeschakeld waarmee SSPR- en Microsoft Entra-meervoudige verificatie tegelijkertijd wordt geconfigureerd. Zie Gecombineerde registratie van beveiligingsgegevens inSchakelen in Microsoft Entra ID voor meer informatie.

U kunt ook afdwingen dat gebruikers verificatiemethoden opnieuw registreren als ze eerder alleen SSPR hebben ingeschakeld.

Gebruikers die verbinding maken met de NPS-server met behulp van gebruikersnaam en wachtwoord, moeten een meervoudige verificatieprompt voltooien.

De NPS-extensie installeren

Belangrijk

Installeer de NPS-extensie op een andere server dan het VPN-toegangspunt.

Download en installeer de NPS-extensie voor Meervoudige Verificatie van Microsoft Entra

Voer de volgende stappen uit om de NPS-extensie te downloaden en te installeren:

- Download de NPS-extensie via het Microsoft Downloadcentrum.

- Kopieer het binaire bestand naar de netwerkbeleidsserver die u wilt configureren.

- Voer setup.exe uit en volg de installatie-instructies. Als er fouten optreden, controleert u of de bibliotheken uit de sectie Vereisten zijn geïnstalleerd.

De NPS-extensie upgraden

Als u later een upgrade uitvoert van een bestaande NPS-extensie, moet u de volgende stappen uitvoeren om het opnieuw opstarten van de onderliggende server te voorkomen:

- Verwijder de bestaande versie.

- Voer het nieuwe installatieprogramma uit.

- Start de IAS-service (Network Policy Server) opnieuw op .

Het PowerShell-script uitvoeren

Het installatieprogramma maakt een PowerShell-script op C:\Program Files\Microsoft\AzureMfa\Config (waar C:\ bevindt zich het installatiestation). Met dit PowerShell-script worden de volgende acties uitgevoerd telkens wanneer het wordt uitgevoerd:

- Hiermee maakt u een zelfondertekend certificaat.

- Koppelt de openbare sleutel van het certificaat aan de service-principal op Microsoft Entra-id.

- Slaat het certificaat op in het certificaatarchief van de lokale computer.

- Verleent toegang tot de persoonlijke sleutel van het certificaat aan netwerkgebruiker.

- Start de NPS-service opnieuw op.

Voer het PowerShell-script uit om de installatie van de NPS-extensie te voltooien, tenzij u uw eigen certificaten wilt gebruiken (in plaats van de zelfondertekende certificaten die door het PowerShell-script worden gegenereerd). Als u de extensie op meerdere servers installeert, moet elke server een eigen certificaat hebben.

Als u taakverdelingsmogelijkheden of redundantie wilt bieden, herhaalt u deze stappen op extra NPS-servers naar wens:

Open een Windows PowerShell-prompt als beheerder.

Wijzig mappen in de locatie waar het installatieprogramma het PowerShell-script heeft gemaakt:

cd "C:\Program Files\Microsoft\AzureMfa\Config"Voer het PowerShell-script uit dat is gemaakt door het installatieprogramma.

Mogelijk moet u TLS 1.2 voor PowerShell eerst inschakelen om verbinding te kunnen maken en pakketten correct te kunnen downloaden:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Belangrijk

Voor klanten die gebruikmaken van azure voor de Amerikaanse overheid of Azure die worden beheerd door 21Vianet-clouds, bewerkt u eerst het script AzureMfaNpsExtnConfigSetup.ps1 om de AzureEnvironment-parameters voor de vereiste cloud op te nemen. Geef bijvoorbeeld -AzureEnvironment USGovernment of -AzureEnvironment AzureChinaCloud op.

.\AzureMfaNpsExtnConfigSetup.ps1Meld u aan bij Microsoft Entra ID wanneer u hierom wordt gevraagd.

Er is een globale beheerder nodig om deze functie te beheren.

PowerShell vraagt om uw tenant-id. Gebruik de GUID van de tenant-id die u hebt gekopieerd in de sectie Vereisten.

Er wordt een bericht weergegeven wanneer het script is voltooid.

Als uw vorige computercertificaat is verlopen en er een nieuw certificaat is gegenereerd, moet u verlopen certificaten verwijderen. Als u verlopen certificaten hebt, kan dit problemen veroorzaken met het starten van de NPS-extensie.

Notitie

Als u uw eigen certificaten gebruikt in plaats van certificaten te genereren met het PowerShell-script, moet u ervoor zorgen dat deze overeenkomen met de NPS-naamconventie. De onderwerpnaam moet CN=<TenantID,OU>=Microsoft NPS-extensie zijn.

Aanvullende stappen voor Microsoft Azure Government of Microsoft Azure beheerd door 21Vianet

Voor klanten die gebruikmaken van de Azure Government- of Azure-clouds die worden beheerd door 21Vianet-clouds, zijn de volgende aanvullende configuratiestappen vereist op elke NPS-server.

Belangrijk

Configureer deze registerinstellingen alleen als u een Azure Government- of Azure-klant bent die wordt beheerd door de 21Vianet-klant.

Als u een Azure Government- of Azure-klant bent die wordt beheerd door 21Vianet, opent u de Register-editor op de NPS-server.

Ga naar

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.Stel voor Klanten van Azure Government de volgende sleutelwaarden in:

Registersleutel Waarde AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ Stel de volgende sleutelwaarden in voor Microsoft Azure beheerd door 21Vianet-klanten:

Registersleutel Waarde AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Herhaal de vorige twee stappen om de registersleutelwaarden voor elke NPS-server in te stellen.

Start de NPS-service opnieuw op voor elke NPS-server.

Voor minimale impact moet u elke NPS-server één voor één uit de NLB-rotatie halen en wachten tot alle verbindingen leeg zijn.

Certificaatrollover

Met release 1.0.1.32 van de NPS-extensie wordt het lezen van meerdere certificaten nu ondersteund. Deze mogelijkheid helpt bij het vergemakkelijken van rolling certificaatupdates vóór de vervaldatum. Als uw organisatie een eerdere versie van de NPS-extensie uitvoert, voert u een upgrade uit naar versie 1.0.1.32 of hoger.

Certificaten die door het AzureMfaNpsExtnConfigSetup.ps1 script zijn gemaakt, zijn 2 jaar geldig. Certificaten controleren op vervaldatum. Certificaten voor de NPS-extensie worden in het certificaatarchief van de lokale computer onder Persoonlijk geplaatst en worden uitgegeven aan de tenant-id die is opgegeven voor het installatiescript.

Wanneer een certificaat de vervaldatum nadert, moet er een nieuw certificaat worden gemaakt om het te vervangen. Dit proces wordt uitgevoerd door de AzureMfaNpsExtnConfigSetup.ps1 tenant-id opnieuw uit te voeren en dezelfde tenant-id te behouden wanneer hierom wordt gevraagd. Dit proces moet worden herhaald op elke NPS-server in uw omgeving.

Uw NPS-extensie configureren

Als uw omgeving is voorbereid en de NPS-extensie nu is geïnstalleerd op de vereiste servers, kunt u de extensie configureren.

Deze sectie bevat ontwerpoverwegingen en suggesties voor geslaagde implementaties van NPS-extensies.

Configuratiebeperkingen

- De NPS-extensie voor meervoudige verificatie van Microsoft Entra bevat geen hulpprogramma's voor het migreren van gebruikers en instellingen van MFA-server naar de cloud. Daarom raden we u aan om de extensie te gebruiken voor nieuwe implementaties in plaats van bestaande implementaties. Als u de extensie voor een bestaande implementatie gebruikt, moeten uw gebruikers opnieuw een controle uitvoeren om hun MFA-gegevens in de cloud in te vullen.

- De NPS-extensie biedt geen ondersteuning voor aangepaste telefoongesprekken die zijn geconfigureerd in instellingen voor telefoongesprekken. De standaardtaal voor telefoongesprekken wordt gebruikt (EN-US).

- De NPS-extensie maakt gebruik van de UPN uit de on-premises AD DS-omgeving om de gebruiker op Microsoft Entra-meervoudige verificatie te identificeren voor het uitvoeren van de secundaire verificatie. De extensie kan worden geconfigureerd voor het gebruik van een andere id, zoals alternatieve aanmeldings-id of aangepast AD DS-veld anders dan UPN. Zie het artikel Geavanceerde configuratieopties voor de NPS-extensie voor meervoudige verificatie voor meer informatie.

- Niet alle versleutelingsprotocollen ondersteunen alle verificatiemethoden.

- PAP ondersteunt telefoongesprekken, sms-berichten in één richting, meldingen van mobiele apps en verificatiecode voor mobiele apps

- CHAPV2 - en EAP-ondersteuning voor telefoongesprekken en mobiele app-meldingen

RADIUS-clients beheren waarvoor MFA is vereist

Zodra u MFA inschakelt voor een RADIUS-client met behulp van de NPS-extensie, zijn alle verificaties voor deze client vereist om MFA uit te voeren. Als u MFA wilt inschakelen voor sommige RADIUS-clients, maar niet voor andere, kunt u twee NPS-servers configureren en de extensie op slechts één ervan installeren.

Configureer RADIUS-clients waarvoor u MFA wilt vereisen om aanvragen te verzenden naar de NPS-server die is geconfigureerd met de extensie en andere RADIUS-clients naar de NPS-server die niet zijn geconfigureerd met de extensie.

Voorbereiden op gebruikers die niet zijn ingeschreven voor MFA

Als u gebruikers hebt die niet zijn ingeschreven voor MFA, kunt u bepalen wat er gebeurt wanneer ze zich verifiëren. Als u dit gedrag wilt beheren, gebruikt u de instelling REQUIRE_USER_MATCH in het registerpad HKLM\Software\Microsoft\AzureMFA. Deze instelling heeft één configuratieoptie:

| Sleutel | Waarde | Verstek |

|---|---|---|

| REQUIRE_USER_MATCH | WAAR/ONWAAR | Niet ingesteld (gelijk aan TRUE) |

Deze instelling bepaalt wat u moet doen wanneer een gebruiker niet is ingeschreven voor MFA. Wanneer de sleutel niet bestaat, niet is ingesteld of is ingesteld op TRUE en de gebruiker niet is ingeschreven, mislukt de extensie de MFA-uitdaging.

Wanneer de sleutel is ingesteld op FALSE en de gebruiker niet is ingeschreven, wordt de verificatie voortgezet zonder MFA uit te voeren. Als een gebruiker is ingeschreven bij MFA, moet deze worden geverifieerd met MFA, zelfs als REQUIRE_USER_MATCH is ingesteld op FALSE.

U kunt ervoor kiezen om deze sleutel te maken en deze in te stellen op FALSE terwijl uw gebruikers onboarding uitvoeren en mogelijk nog niet allemaal zijn ingeschreven voor Meervoudige Verificatie van Microsoft Entra. Aangezien het instellen van de sleutel echter toestaat dat gebruikers die niet zijn ingeschreven voor MFA zich kunnen aanmelden, moet u deze sleutel verwijderen voordat u naar productie gaat.

Probleemoplossing

Statuscontrolescript voor NPS-extensie

Het microsoft Entra multifactor authentication NPS Extension health check script voert een eenvoudige statuscontrole uit bij het oplossen van problemen met de NPS-extensie. Voer het script uit en kies een van de beschikbare opties.

Hoe lost u de fout 'Service-principal is niet gevonden' op tijdens het uitvoeren AzureMfaNpsExtnConfigSetup.ps1 van het script?

Als de service-principal 'Azure Multi-Factor Authentication Client' om welke reden dan ook niet is gemaakt in de tenant, kan deze handmatig worden gemaakt door PowerShell uit te voeren.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 00001111-aaaa-2222-bbbb-3333cccc4444 -DisplayName "Azure Multi-Factor Auth Client"

- Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>> en zoek naar 'Azure Multi-Factor Authentication-client'.

- Klik op Eigenschappen voor deze app controleren. Controleer of de service-principal is ingeschakeld of uitgeschakeld.

- Klik op de eigenschappen van de toepassingsvermelding.>

- Als de optie Ingeschakeld voor gebruikers om zich aan te melden? is ingesteld op Nee, stelt u deze in op Ja.

Voer het AzureMfaNpsExtnConfigSetup.ps1 script opnieuw uit en retourneer de service-principal niet .

Hoe kan ik controleren of het clientcertificaat is geïnstalleerd zoals verwacht?

Zoek naar het zelfondertekende certificaat dat is gemaakt door het installatieprogramma in het certificaatarchief en controleer of aan de persoonlijke sleutel de machtiging LEZEN is verleend voor gebruikersNETWERKSERVICE. Het certificaat heeft een onderwerpnaam van CN <tenantid>, OU = Microsoft NPS-extensie

Zelfondertekende certificaten die door het AzureMfaNpsExtnConfigSetup.ps1 script worden gegenereerd, hebben een geldigheidsduur van twee jaar. Wanneer u controleert of het certificaat is geïnstalleerd, moet u ook controleren of het certificaat niet is verlopen.

Hoe kan ik controleren of mijn clientcertificaat is gekoppeld aan mijn tenant in Microsoft Entra ID?

Open de PowerShell-opdrachtprompt en voer de volgende opdrachten uit:

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '00001111-aaaa-2222-bbbb-3333cccc4444'" -Property "KeyCredentials").KeyCredentials | Format-List KeyId, DisplayName, StartDateTime, EndDateTime, @{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key)}}, @{Name = "Thumbprint"; Expression = {$Cert = New-object System.Security.Cryptography.X509Certificates.X509Certificate2; $Cert.Import([System.Text.Encoding]::UTF8.GetBytes([System.Convert]::ToBase64String($_.Key))); $Cert.Thumbprint}}

Met deze opdrachten worden alle certificaten afgedrukt die uw tenant koppelen aan uw exemplaar van de NPS-extensie in uw PowerShell-sessie. Zoek naar uw certificaat door uw clientcertificaat te exporteren als een met Base-64 gecodeerd X.509-bestand (.cer) zonder de persoonlijke sleutel en vergelijk het met de lijst uit PowerShell. Vergelijk de vingerafdruk van het certificaat dat op de server is geïnstalleerd met deze. De vingerafdruk van het certificaat moet overeenkomen.

De tijdstempels StartDateTime en EndDateTime , die in door mensen leesbare vorm zijn, kunnen worden gebruikt om duidelijke misfits te filteren als de opdracht meer dan één certificaat retourneert.

Waarom kan ik me niet aanmelden?

Controleer of uw wachtwoord niet is verlopen. De NPS-extensie biedt geen ondersteuning voor het wijzigen van wachtwoorden als onderdeel van de aanmeldingswerkstroom. Neem contact op met it-medewerkers van uw organisatie voor verdere hulp.

Waarom mislukken mijn aanvragen met een beveiligingstokenfout?

Deze fout kan een van de verschillende oorzaken hebben. Gebruik de volgende stappen om problemen op te lossen:

- Start de NPS-server opnieuw op.

- Controleer of het clientcertificaat is geïnstalleerd zoals verwacht.

- Controleer of het certificaat is gekoppeld aan uw tenant op Microsoft Entra-id.

- Controleer of deze

https://login.microsoftonline.com/toegankelijk is vanaf de server waarop de extensie wordt uitgevoerd.

Waarom mislukt de verificatie met een fout in HTTP-logboeken waarin staat dat de gebruiker niet is gevonden?

Controleer of AD Connect wordt uitgevoerd en of de gebruiker aanwezig is in zowel de on-premises AD DS-omgeving als in de Microsoft Entra-id.

Waarom zie ik HTTP-verbindingsfouten in logboeken met al mijn verificaties mislukt?

Controleer of https://adnotifications.windowsazure.com, https://strongauthenticationservice.auth.microsoft.com bereikbaar is vanaf de server waarop de NPS-extensie wordt uitgevoerd.

Waarom werkt verificatie niet, ondanks dat er een geldig certificaat aanwezig is?

Als uw vorige computercertificaat is verlopen en er een nieuw certificaat is gegenereerd, verwijdert u verlopen certificaten. Verlopen certificaten kunnen problemen veroorzaken bij het starten van de NPS-extensie.

Als u wilt controleren of u een geldig certificaat hebt, controleert u het certificaatarchief van het lokale computeraccount met behulp van MMC en controleert u of het certificaat niet is verstreken. Als u een nieuw geldig certificaat wilt genereren, voert u de stappen opnieuw uit vanuit het PowerShell-installatiescript uitvoeren.

Waarom zie ik verwijderde aanvragen in de NPS-serverlogboeken?

Een VPN-server kan herhaalde aanvragen verzenden naar de NPS-server als de time-outwaarde te laag is. De NPS-server detecteert deze dubbele aanvragen en negeert deze. Dit gedrag is standaard en geeft geen probleem aan met de NPS-server of de NPS-extensie voor meervoudige verificatie van Microsoft Entra.

Zie het gedrag van het RADIUS-protocol en de NPS-extensie aan het begin van dit artikel voor meer informatie over waarom u verwijderde pakketten in de NPS-serverlogboeken ziet.

Hoe kan ik microsoft Authenticator-nummer overeenkomen om te werken met NPS?

Hoewel NPS geen ondersteuning biedt voor nummerkoppeling, biedt de nieuwste NPS-extensie wel ondersteuning voor op tijd gebaseerde TOTP-methoden (eenmalige wachtwoorden), zoals de TOTP die beschikbaar is in Microsoft Authenticator, andere softwaretokens en hardware-FOBs. TOTP-aanmelding biedt betere beveiliging dan de alternatieve ervaring weigeren goedkeuren/. Zorg ervoor dat u de nieuwste versie van de NPS-extensie uitvoert.

Wanneer nummerkoppeling na 8 mei 2023 is ingeschakeld voor alle gebruikers, wordt iedereen die een RADIUS-verbinding met NPS-extensie versie 1.2.2216.1 of hoger uitvoert, gevraagd zich aan te melden met een TOTP-methode.

Gebruikers moeten een TOTP-verificatiemethode hebben geregistreerd om dit gedrag te kunnen zien. Zonder registratie van een TOTP-methode blijven gebruikers weigeren goedkeuren/.

Vóór de release van NPS-extensie versie 1.2.2216.1 na 8 mei 2023 kunnen organisaties die eerdere versies van de NPS-extensie uitvoeren, het register wijzigen zodat gebruikers een TOTP moeten invoeren. Zie NPS-extensie voor meer informatie.

De TLS/SSL-protocollen en coderingssuites beheren

Het wordt aanbevolen oudere en zwakkere coderingssuites uit te schakelen of te verwijderen, tenzij dit is vereist door uw organisatie. Informatie over het voltooien van deze taak vindt u in het artikel, SSL/TLS-protocollen en coderingssuites voor AD FS beheren

Aanvullende probleemoplossing

Aanvullende richtlijnen voor probleemoplossing en mogelijke oplossingen vindt u in het artikel, Foutberichten van de NPS-extensie voor Meervoudige Verificatie van Microsoft Entra oplossen.

Volgende stappen

Overzicht en configuratie van Netwerkbeleidsserver in Windows Server

Alternatieve id's configureren voor aanmelding of een uitzonderingslijst instellen voor IP-adressen die geen verificatie in twee stappen moeten uitvoeren in geavanceerde configuratieopties voor de NPS-extensie voor meervoudige verificatie

Meer informatie over het integreren van Extern bureaublad-gateway - en VPN-servers met behulp van de NPS-extensie

Foutberichten van de NPS-extensie voor Meervoudige Verificatie van Microsoft Entra oplossen