Een virtuele SUSE Linux Enterprise-machine toevoegen aan een door Microsoft Entra Domain Services beheerd domein

Als u wilt dat gebruikers zich met één set referenties kunnen aanmelden bij virtuele machines (VM's) in Azure, kunt u VM's toevoegen aan een door Microsoft Entra Domain Services beheerd domein. Wanneer u een VIRTUELE machine koppelt aan een beheerd domein van Domain Services, kunnen gebruikersaccounts en referenties van het domein worden gebruikt om zich aan te melden en servers te beheren. Groepslidmaatschappen van het beheerde domein worden ook toegepast, zodat u de toegang tot bestanden of services op de virtuele machine kunt beheren.

In dit artikel leest u hoe u een SUSE Linux Enterprise-VM (SLE) koppelt aan een beheerd domein.

Vereisten

Voor het voltooien van deze zelfstudie hebt u de volgende resources en machtigingen nodig:

- Een actief Azure-abonnement.

- Als u nog geen Azure-abonnement hebt, maakt u een account.

- Een Microsoft Entra-tenant die is gekoppeld aan uw abonnement, gesynchroniseerd met een on-premises directory of een cloudmap.

- Maak indien nodig een Microsoft Entra-tenant of koppel een Azure-abonnement aan uw account.

- Een door Microsoft Entra Domain Services beheerd domein ingeschakeld en geconfigureerd in uw Microsoft Entra-tenant.

- Indien nodig maakt en configureert de eerste zelfstudie een door Microsoft Entra Domain Services beheerd domein.

- Een gebruikersaccount dat deel uitmaakt van het beheerde domein.

- Unieke Linux-VM-namen van maximaal 15 tekens om afgekapte namen te voorkomen die conflicten in Active Directory kunnen veroorzaken.

Een SLE Linux-VM maken en er verbinding mee maken

Als u een bestaande SLE Linux-VM in Azure hebt, maakt u er verbinding mee met behulp van SSH en gaat u verder met de volgende stap om de VIRTUELE machine te configureren.

Als u een SLE Linux-VM wilt maken of een test-VM wilt maken voor gebruik met dit artikel, kunt u een van de volgende methoden gebruiken:

Let bij het maken van de VIRTUELE machine op de instellingen van het virtuele netwerk om ervoor te zorgen dat de virtuele machine kan communiceren met het beheerde domein:

- Implementeer de virtuele machine in hetzelfde of een gekoppeld virtueel netwerk waarin u Microsoft Entra Domain Services hebt ingeschakeld.

- Implementeer de VM in een ander subnet dan uw door Microsoft Entra Domain Services beheerde domein.

Zodra de VM is geïmplementeerd, volgt u de stappen om verbinding te maken met de VIRTUELE machine met behulp van SSH.

Het hosts-bestand configureren

Als u ervoor wilt zorgen dat de hostnaam van de VIRTUELE machine juist is geconfigureerd voor het beheerde domein, bewerkt u het bestand /etc/hosts en stelt u de hostnaam in:

sudo vi /etc/hosts

Werk in het hosts-bestand het localhost-adres bij. In het volgende voorbeeld:

- aaddscontoso.com is de DNS-domeinnaam van uw beheerde domein.

- linux-q2gr is de hostnaam van uw SLE-VM die u toevoegt aan het beheerde domein.

Werk deze namen bij met uw eigen waarden:

127.0.0.1 linux-q2gr linux-q2gr.aaddscontoso.com

Wanneer u klaar bent, slaat u het hosts-bestand op en sluit u het af met behulp van de :wq opdracht van de editor.

Vm toevoegen aan het beheerde domein met behulp van SSSD

Voer de volgende stappen uit om deel te nemen aan het beheerde domein met behulp van SSSD en de module Gebruikersaanmeldingsbeheer van YaST:

Installeer de YaST-module Gebruikersaanmeldingsbeheer :

sudo zypper install yast2-auth-clientOpen YaST.

Als u later DNS autodiscovery wilt gebruiken, configureert u de IP-adressen van het beheerde domein (de Active Directory-server) als de naamserver voor uw client.

Selecteer in YaST System > Network Instellingen.

Selecteer het tabblad Hostnaam/DNS en voer vervolgens het IP-adres(en) van het beheerde domein in het tekstvak Name Server 1 in. Deze IP-adressen worden weergegeven in het venster Eigenschappen in het Microsoft Entra-beheercentrum voor uw beheerde domein, zoals 10.0.2.4 en 10.0.2.5.

Voeg uw eigen BEHEERDE DOMEIN-IP-adressen toe en selecteer VERVOLGENS OK.

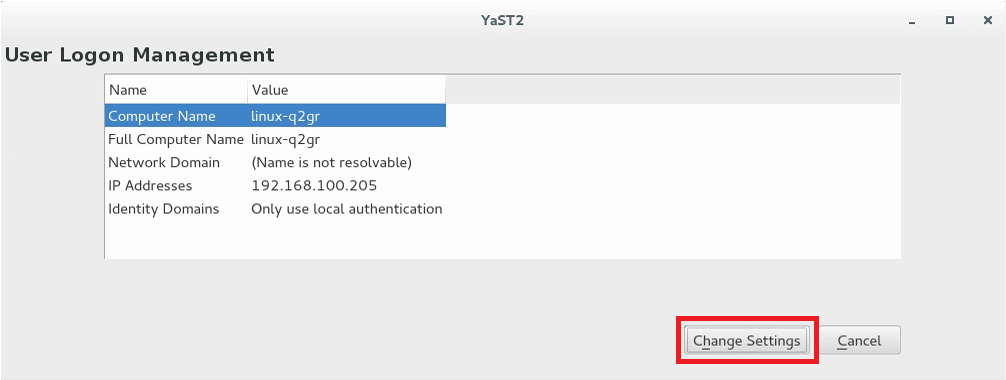

Kies in het hoofdvenster van YaST Network Services>User Logon Management.

De module wordt geopend met een overzicht met verschillende netwerkeigenschappen van uw computer en de verificatiemethode die momenteel wordt gebruikt, zoals wordt weergegeven in de volgende voorbeeldschermafbeelding:

Als u wilt beginnen met bewerken, selecteert u Wijzigen Instellingen.

Voer de volgende stappen uit om de VM toe te voegen aan het beheerde domein:

Selecteer Domein toevoegen in het dialoogvenster.

Geef de juiste domeinnaam op, zoals aaddscontoso.com, en geef vervolgens de services op die moeten worden gebruikt voor identiteitsgegevens en verificatie. Selecteer Microsoft Active Directory voor beide.

Zorg ervoor dat de optie Voor Het domein inschakelen is geselecteerd.

Selecteer OK wanneer u klaar bent.

Accepteer de standaardinstellingen in het volgende dialoogvenster en selecteer VERVOLGENS OK.

De VM installeert indien nodig extra software en controleert vervolgens of het beheerde domein beschikbaar is.

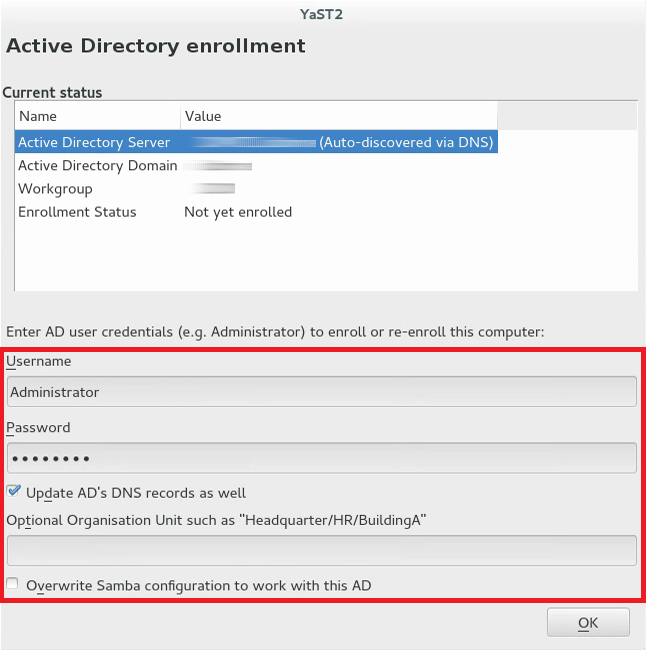

Als alles klopt, wordt het volgende voorbeelddialoogvenster weergegeven om aan te geven dat de VIRTUELE machine het beheerde domein heeft gedetecteerd, maar dat u nog niet bent ingeschreven.

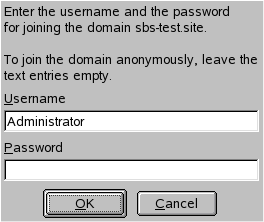

Geef in het dialoogvenster de gebruikersnaam en het wachtwoord op van een gebruiker die deel uitmaakt van het beheerde domein. Voeg indien nodig een gebruikersaccount toe aan een groep in Microsoft Entra-id.

Als u ervoor wilt zorgen dat het huidige domein is ingeschakeld voor Samba, activeert u de Samba-configuratie overschrijven om met deze AD te werken.

Als u wilt inschrijven, selecteert u OK.

Er wordt een bericht weergegeven om te bevestigen dat u bent ingeschreven. Selecteer OK om te voltooien.

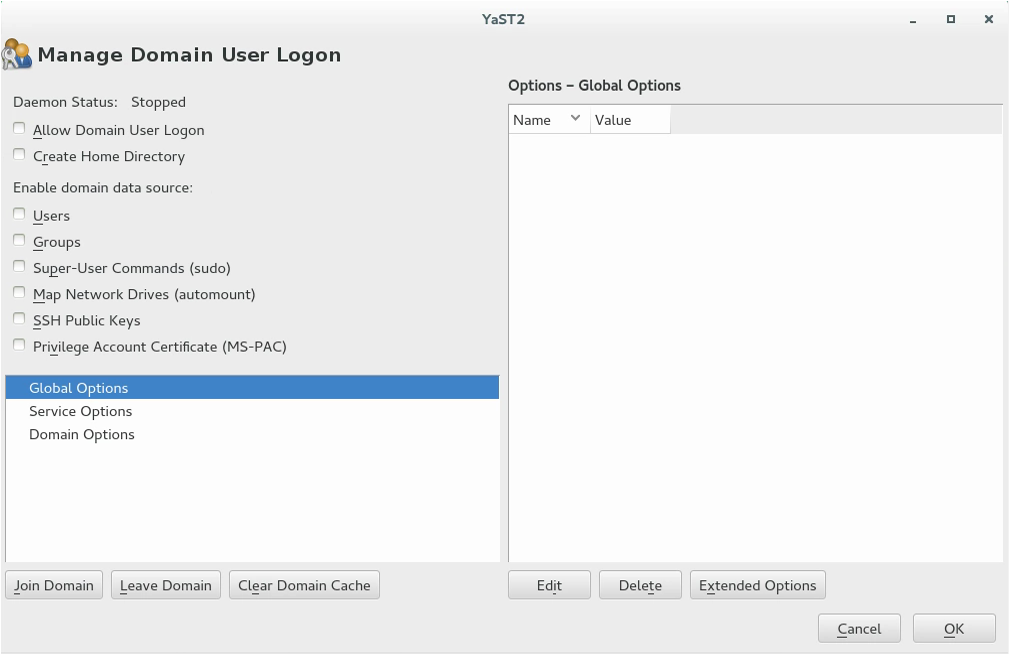

Nadat de VIRTUELE machine is ingeschreven in het beheerde domein, configureert u de client met aanmelding voor domeingebruikers beheren, zoals wordt weergegeven in de volgende voorbeeldschermafbeelding:

Als u aanmeldingen wilt toestaan met behulp van gegevens die door het beheerde domein worden geleverd, schakelt u het selectievakje in voor Aanmelding van domeingebruiker toestaan.

Controleer desgewenst onder Domeingegevensbron inschakelen aanvullende gegevensbronnen indien nodig voor uw omgeving. Deze opties omvatten welke gebruikers sudo mogen gebruiken of welke netwerkstations beschikbaar zijn.

Als u wilt toestaan dat gebruikers in het beheerde domein thuismappen op de virtuele machine hebben, schakelt u het selectievakje voor Basismappen maken in.

Selecteer in de zijbalk de optie Serviceopties › Naamschakelaar en vervolgens Uitgebreide opties. Selecteer in dat venster fallback_homedir of override_homedir en selecteer vervolgens Toevoegen.

Geef een waarde op voor de locatie van de basismap. Als u thuismappen wilt hebben, volgt u de notatie /home/USER_NAME, gebruikt u /home/%u. Zie de pagina sssd.conf man (

man 5 sssd.conf), sectie override_homedir voor meer informatie over mogelijke variabelen.Selecteer OK.

Selecteer OK om de wijzigingen op te slaan. Controleer vervolgens of de waarden die nu worden weergegeven, juist zijn. Als u het dialoogvenster wilt verlaten, selecteert u Annuleren.

Als u van plan bent om SSSD en Winbind tegelijkertijd uit te voeren (zoals wanneer u deelneemt via SSSD, maar vervolgens een Samba-bestandsserver uitvoert), moet de kerberos-methode van de Samba-optie worden ingesteld op geheimen en keytab in smb.conf. De optie SSSD ad_update_samba_machine_account_password moet ook worden ingesteld op true in sssd.conf. Met deze opties voorkomt u dat de systeemsleuteltab niet meer wordt gesynchroniseerd.

Vm toevoegen aan het beheerde domein met Behulp van Winbind

Voer de volgende stappen uit om deel te nemen aan het beheerde domein met winbind en de module Windows-domeinlidmaatschap van YaST:

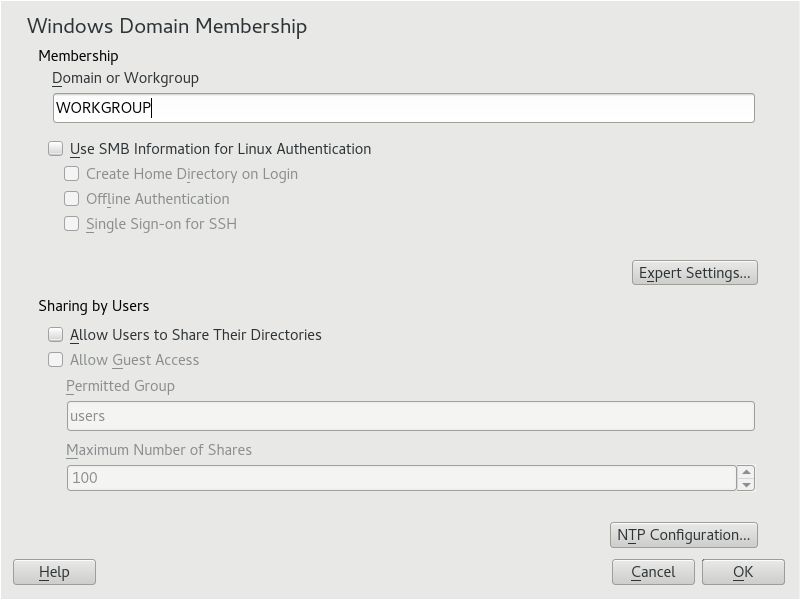

Selecteer in YaST Netwerkservices > Windows-domeinlidmaatschap.

Voer het domein in dat u wilt toevoegen bij Domein of Werkgroep in het scherm Lidmaatschap van Windows-domein . Voer de naam van het beheerde domein in, zoals aaddscontoso.com.

Als u de SMB-bron voor Linux-verificatie wilt gebruiken, schakelt u de optie voor SMB-gegevens voor Linux-verificatie gebruiken in.

Als u automatisch een lokale basismap wilt maken voor gebruikers van beheerde domeinen op de virtuele machine, schakelt u de optie voor Basismap maken bij aanmelding in.

Schakel de optie offlineverificatie in om uw domeingebruikers toe te staan zich aan te melden, zelfs als het beheerde domein tijdelijk niet beschikbaar is.

Als u de UID- en GID-bereiken wilt wijzigen voor de Samba-gebruikers en -groepen, selecteert u Expert Instellingen.

Configureer NTP-tijdsynchronisatie (Network Time Protocol) voor uw beheerde domein door NTP-configuratie te selecteren. Voer de IP-adressen van het beheerde domein in. Deze IP-adressen worden weergegeven in het venster Eigenschappen in het Microsoft Entra-beheercentrum voor uw beheerde domein, zoals 10.0.2.4 en 10.0.2.5.

Selecteer OK en bevestig de domeindeelname wanneer u hierom wordt gevraagd.

Geef het wachtwoord op voor een beheerder in het beheerde domein en selecteer OK.

Nadat u lid bent geworden van het beheerde domein, kunt u zich vanaf uw werkstation aanmelden met behulp van de weergavebeheerder van uw bureaublad of de console.

Vm toevoegen aan het beheerde domein met Behulp van Winbind vanuit de YaST-opdrachtregelinterface

Om lid te worden van het beheerde domein met behulp van winbind en de YaST-opdrachtregelinterface:

Lid worden van het domein:

sudo yast samba-client joindomain domain=aaddscontoso.com user=<admin> password=<admin password> machine=<(optional) machine account>

Vm toevoegen aan het beheerde domein met behulp van Winbind vanuit de terminal

Als u wilt deelnemen aan het beheerde domein met behulp van winbind en de samba net opdracht:

Installeer kerberos-client en samba-winbind:

sudo zypper in krb5-client samba-winbindBewerk de configuratiebestanden:

/etc/samba/smb.conf[global] workgroup = AADDSCONTOSO usershare allow guests = NO #disallow guests from sharing idmap config * : backend = tdb idmap config * : range = 1000000-1999999 idmap config AADDSCONTOSO : backend = rid idmap config AADDSCONTOSO : range = 5000000-5999999 kerberos method = secrets and keytab realm = AADDSCONTOSO.COM security = ADS template homedir = /home/%D/%U template shell = /bin/bash winbind offline logon = yes winbind refresh tickets = yes/etc/krb5.conf[libdefaults] default_realm = AADDSCONTOSO.COM clockskew = 300 [realms] AADDSCONTOSO.COM = { kdc = PDC.AADDSCONTOSO.COM default_domain = AADDSCONTOSO.COM admin_server = PDC.AADDSCONTOSO.COM } [domain_realm] .aaddscontoso.com = AADDSCONTOSO.COM [appdefaults] pam = { ticket_lifetime = 1d renew_lifetime = 1d forwardable = true proxiable = false minimum_uid = 1 }/etc/security/pam_winbind.conf

[global] cached_login = yes krb5_auth = yes krb5_ccache_type = FILE warn_pwd_expire = 14/etc/nsswitch.conf

passwd: compat winbind group: compat winbind

Controleer of de datum en tijd in Microsoft Entra ID en Linux zijn gesynchroniseerd. U kunt dit doen door de Microsoft Entra-server toe te voegen aan de NTP-service:

Voeg de volgende regel toe aan

/etc/ntp.conf:server aaddscontoso.comStart de NTP-service opnieuw:

sudo systemctl restart ntpd

Lid worden van het domein:

sudo net ads join -U Administrator%MypasswordSchakel winbind in als een aanmeldingsbron in de Linux Pluggable Authentication Modules (PAM):

config pam-config --add --winbindSchakel het automatisch maken van basismappen in, zodat gebruikers zich kunnen aanmelden:

sudo pam-config -a --mkhomedirStart en schakel de winbind-service in:

sudo systemctl enable winbind sudo systemctl start winbind

Wachtwoordverificatie voor SSH toestaan

Standaard kunnen gebruikers zich alleen aanmelden bij een virtuele machine met behulp van verificatie op basis van openbare SSH-sleutels. Verificatie op basis van een wachtwoord mislukt. Wanneer u de VIRTUELE machine aan een beheerd domein koppelt, moeten deze domeinaccounts verificatie op basis van wachtwoorden gebruiken. Werk de SSH-configuratie als volgt bij om verificatie op basis van een wachtwoord toe te staan.

Open het sshd_conf bestand met een editor:

sudo vi /etc/ssh/sshd_configWerk de regel voor PasswordAuthentication bij naar ja:

PasswordAuthentication yesWanneer u klaar bent, slaat u het sshd_conf bestand op en sluit u het af met behulp van de

:wqopdracht van de editor.Als u de wijzigingen wilt toepassen en gebruikers zich wilt laten aanmelden met een wachtwoord, start u de SSH-service opnieuw op:

sudo systemctl restart sshd

De groep sudo-bevoegdheden 'AAD DC Beheer istrators' verlenen

Als u leden van de AAD DC-Beheer istrators beheerdersbevoegdheden voor de SLE-VM wilt verlenen, voegt u een vermelding toe aan de /etc/sudoers. Zodra deze is toegevoegd, kunnen leden van de groep AAD DC Beheer istrators de sudo opdracht op de SLE-VM gebruiken.

Open het sudoers-bestand voor bewerken:

sudo visudoVoeg de volgende vermelding toe aan het einde van het bestand /etc/sudoers . De groep AAD DC Beheer istrators bevat spaties in de naam, dus neem het escapeteken backslash op in de groepsnaam. Voeg uw eigen domeinnaam toe, zoals aaddscontoso.com:

# Add 'AAD DC Administrators' group members as admins. %AAD\ DC\ Administrators@aaddscontoso.com ALL=(ALL) NOPASSWD:ALLSla de editor op en sluit deze af met behulp van de

:wqopdracht van de editor.

Aanmelden bij de VIRTUELE machine met behulp van een domeinaccount

Als u wilt controleren of de VIRTUELE machine is gekoppeld aan het beheerde domein, start u een nieuwe SSH-verbinding met behulp van een domeingebruikersaccount. Controleer of er een basismap is gemaakt en of het groepslidmaatschap van het domein is toegepast.

Maak een nieuwe SSH-verbinding vanuit uw console. Gebruik een domeinaccount dat deel uitmaakt van het beheerde domein met behulp van de

ssh -lopdracht, zoalscontosoadmin@aaddscontoso.comhet adres van uw virtuele machine, zoals linux-q2gr.aaddscontoso.com. Als u Azure Cloud Shell gebruikt, gebruikt u het openbare IP-adres van de VIRTUELE machine in plaats van de interne DNS-naam.sudo ssh -l contosoadmin@AADDSCONTOSO.com linux-q2gr.aaddscontoso.comWanneer u verbinding hebt gemaakt met de virtuele machine, controleert u of de basismap correct is geïnitialiseerd:

sudo pwdU moet zich in de /home directory bevinden met uw eigen directory die overeenkomt met het gebruikersaccount.

Controleer nu of de groepslidmaatschappen correct worden omgezet:

sudo idAls het goed is, ziet u uw groepslidmaatschappen uit het beheerde domein.

Als u zich als lid van de groep AAD DC Beheer istrators hebt aangemeld bij de virtuele machine, controleert u of u de

sudoopdracht correct kunt gebruiken:sudo zypper update

Volgende stappen

Zie Problemen met domeindeelname oplossen als u problemen ondervindt met het verbinden van de virtuele machine met het beheerde domein of aanmelden met een domeinaccount.