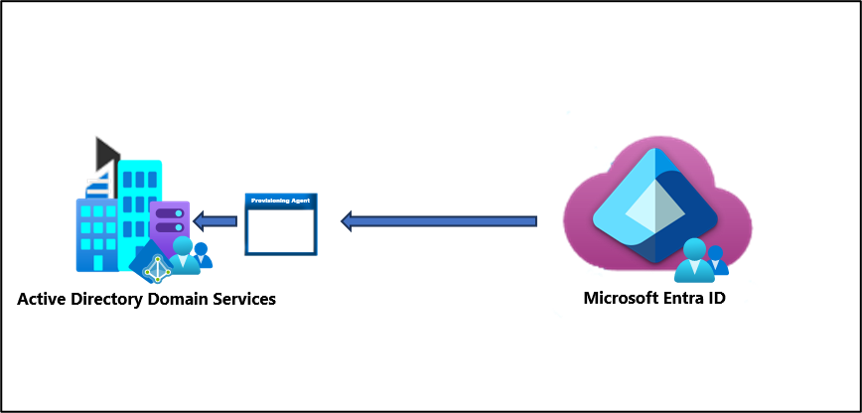

Scenario: directory-extensies gebruiken met groepsinrichting voor Active Directory

Scenario: U hebt honderden groepen in Microsoft Entra ID. U wilt sommige van deze groepen inrichten, maar niet allemaal terug naar Active Directory. U wilt een snel filter dat kan worden toegepast op groepen zonder dat u een ingewikkelder bereikfilter hoeft te maken.

U kunt de omgeving die u in dit scenario maakt gebruiken om te testen of om vertrouwd te raken met cloudsynchronisatie.

Aannames

- In dit scenario wordt ervan uitgegaan dat u al een werkomgeving hebt die gebruikers synchroniseert met Microsoft Entra-id.

- Er zijn vier gebruikers die worden gesynchroniseerd. Britta Simon, Lola Jacobson, Anna Ringdahl en John Smith.

- Er zijn drie organisatie-eenheden gemaakt in Active Directory: verkoop, marketing en groepen

- De gebruikersaccounts Britta Simon en Anna Ringdahl bevinden zich in de OE Sales.

- De gebruikersaccounts Lola Jacobson en John Smith bevinden zich in de OE Marketing.

- De organisatie-eenheid Groepen is waar onze groepen van Microsoft Entra-id worden ingericht.

Tip

Gebruik Visual Studio Code met ms-vscode.powershell extensie in de ISE-modus voor een betere ervaring met het uitvoeren van Microsoft Graph PowerShell SDK-cmdlets.

Twee groepen maken in Microsoft Entra-id

Maak eerst twee groepen in Microsoft Entra-id. De ene groep is Sales en the Other is Marketing.

Volg deze stappen om twee groepen te maken.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een hybride identiteitsbeheerder.

- Blader naar Identiteitsgroepen>>Alle groepen.

- Klik bovenaan op Nieuwe groep.

- Zorg ervoor dat het groepstype is ingesteld op beveiliging.

- Voer verkoop in voor de groepsnaam

- Voor het lidmaatschapstype blijft dit toegewezen.

- Klik op Create.

- Herhaal dit proces met behulp van Marketing als groepsnaam .

Gebruikers toevoegen aan de zojuist gemaakte groepen

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een hybride identiteitsbeheerder.

- Blader naar Identiteitsgroepen>>Alle groepen.

- Voer bovenaan in het zoekvak Verkoop in.

- Klik op de nieuwe verkoopgroep .

- Klik aan de linkerkant op Leden

- Klik bovenaan op Leden toevoegen.

- Voer Britta Simon in het zoekvak bovenaan in.

- Zet een vinkje naast Britta Simon en Anna Ringdahl en klik op Selecteren

- Het zou haar aan de groep moeten toevoegen.

- Klik uiterst links op Alle groepen en herhaal dit proces met behulp van de marketinggroep en voeg Lola Jacobson en John Smith toe aan die groep.

Notitie

Wanneer u gebruikers toevoegt aan de groep Marketing, noteert u de groeps-id op de overzichtspagina. Deze id wordt later gebruikt om onze zojuist gemaakte eigenschap toe te voegen aan de groep.

Microsoft Graph PowerShell SDK installeren en verbinden

Als dit nog niet is geïnstalleerd, volgt u de Microsoft Graph PowerShell SDK-documentatie om de belangrijkste modules van Microsoft Graph PowerShell SDK te installeren:

Microsoft.GraphPowerShell openen met beheerdersbevoegdheden

Als u het uitvoeringsbeleid wilt instellen, voert u de opdracht uit (druk op [A] Ja op alles wanneer u hierom wordt gevraagd):

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserMaak verbinding met uw tenant (zorg ervoor dat u dit namens u accepteert wanneer u zich aanmeldt):

Connect-MgGraph -Scopes "Directory.ReadWrite.All", "Application.ReadWrite.All", "User.ReadWrite.All, Group.ReadWrite.All"

Onze CloudSyncCustomExtensionApp-toepassing en service-principal maken

Belangrijk

Directory-extensie voor Microsoft Entra Cloud Sync wordt alleen ondersteund voor toepassingen met de id-URI 'api://< tenantId>/CloudSyncCustomExtensionsApp' en de Tenant Schema Extension-app gemaakt door Microsoft Entra Connect.

Haal de tenant-id op:

$tenantId = (Get-MgOrganization).Id $tenantId

Notitie

Hiermee wordt de huidige tenant-id uitgevoerd. U kunt deze tenant-id bevestigen door naar het identiteitsoverzicht > van het Microsoft Entra-beheercentrum> te navigeren.

Controleer of de CloudSyncCustomExtensionApp bestaat met behulp van de

$tenantIdvariabele uit de vorige stap.$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')" $cloudSyncCustomExtAppAls er een CloudSyncCustomExtensionApp bestaat, gaat u verder met de volgende stap. Maak anders de nieuwe CloudSyncCustomExtensionApp-app:

$cloudSyncCustomExtApp = New-MgApplication -DisplayName "CloudSyncCustomExtensionsApp" -IdentifierUris "api://$tenantId/CloudSyncCustomExtensionsApp" $cloudSyncCustomExtAppControleer of aan de toepassing CloudSyncCustomExtensionsApp een beveiligingsprincipaal is gekoppeld. Als u zojuist een nieuwe app hebt gemaakt, gaat u verder met de volgende stap.

Get-MgServicePrincipal -Filter "AppId eq '$($cloudSyncCustomExtApp.AppId)'"Als u zojuist een nieuwe app hebt gemaakt of als er geen beveiligingsprincipaal wordt geretourneerd, maakt u een beveiligingsprincipaal voor CloudSyncCustomExtensionsApp:

New-MgServicePrincipal -AppId $cloudSyncCustomExtApp.AppId

Ons aangepaste extensiekenmerk maken

Tip

In dit scenario gaan we een aangepast extensiekenmerk maken dat wordt aangeroepen WritebackEnabled in het bereikfilter van Microsoft Entra Cloud Sync, zodat alleen groepen met WritebackEnabled op True worden teruggeschreven naar on-premises Active Directory, vergelijkbaar met de vlag Writeback ingeschakeld in het Microsoft Entra-beheercentrum.

Download de toepassing CloudSyncCustomExtensionsApp:

$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')"Maak nu onder de CloudSyncCustomExtensionApp het aangepaste extensiekenmerk met de naam WritebackEnabled en wijs het toe aan groepsobjecten:

New-MgApplicationExtensionProperty -Id $cloudSyncCustomExtApp.Id -ApplicationId $cloudSyncCustomExtApp.Id -Name 'WritebackEnabled' -DataType 'Boolean' -TargetObjects 'Group'Met deze cmdlet maakt u een extensiekenmerk dat lijkt op extension_<guid>_WritebackEnabled.

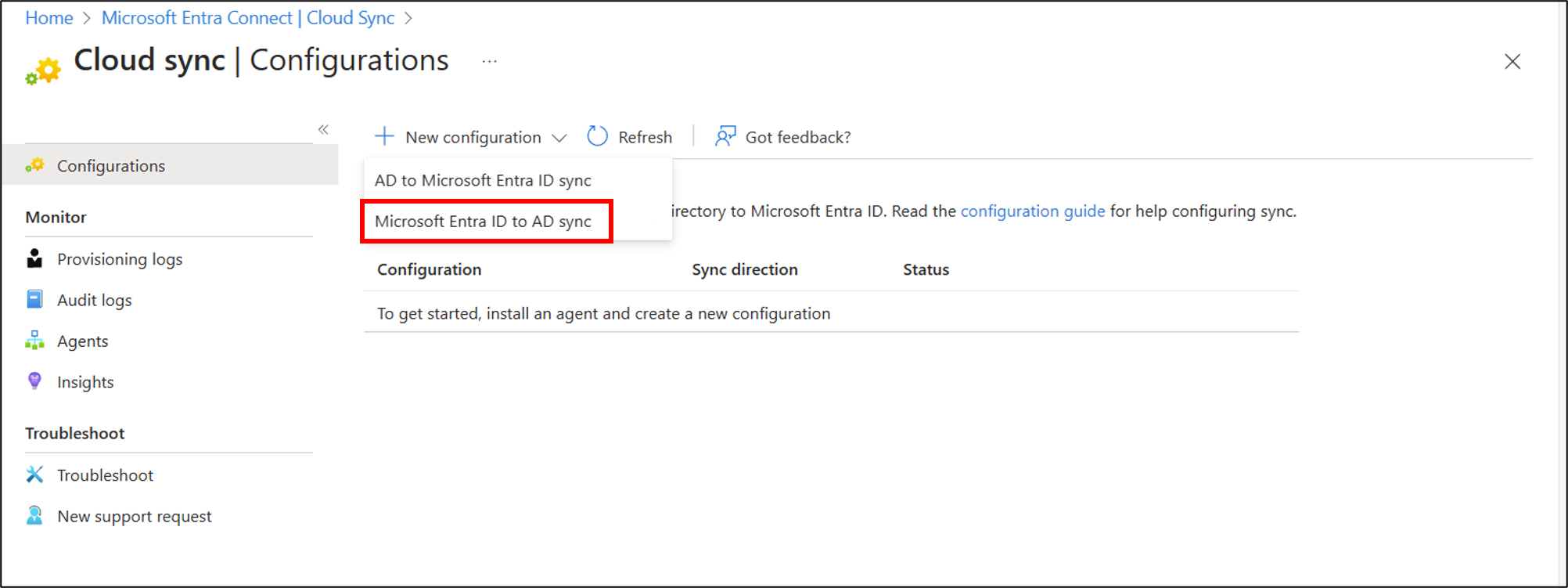

Onze configuratie voor cloudsynchronisatie maken

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een hybride identiteitsbeheerder.

Blader naar Hybride beheer voor identiteitsbeheer>>in Microsoft Entra Connect-cloudsynchronisatie.>

Selecteer Nieuwe configuratie.

Selecteer Microsoft Entra-id voor AD-synchronisatie.

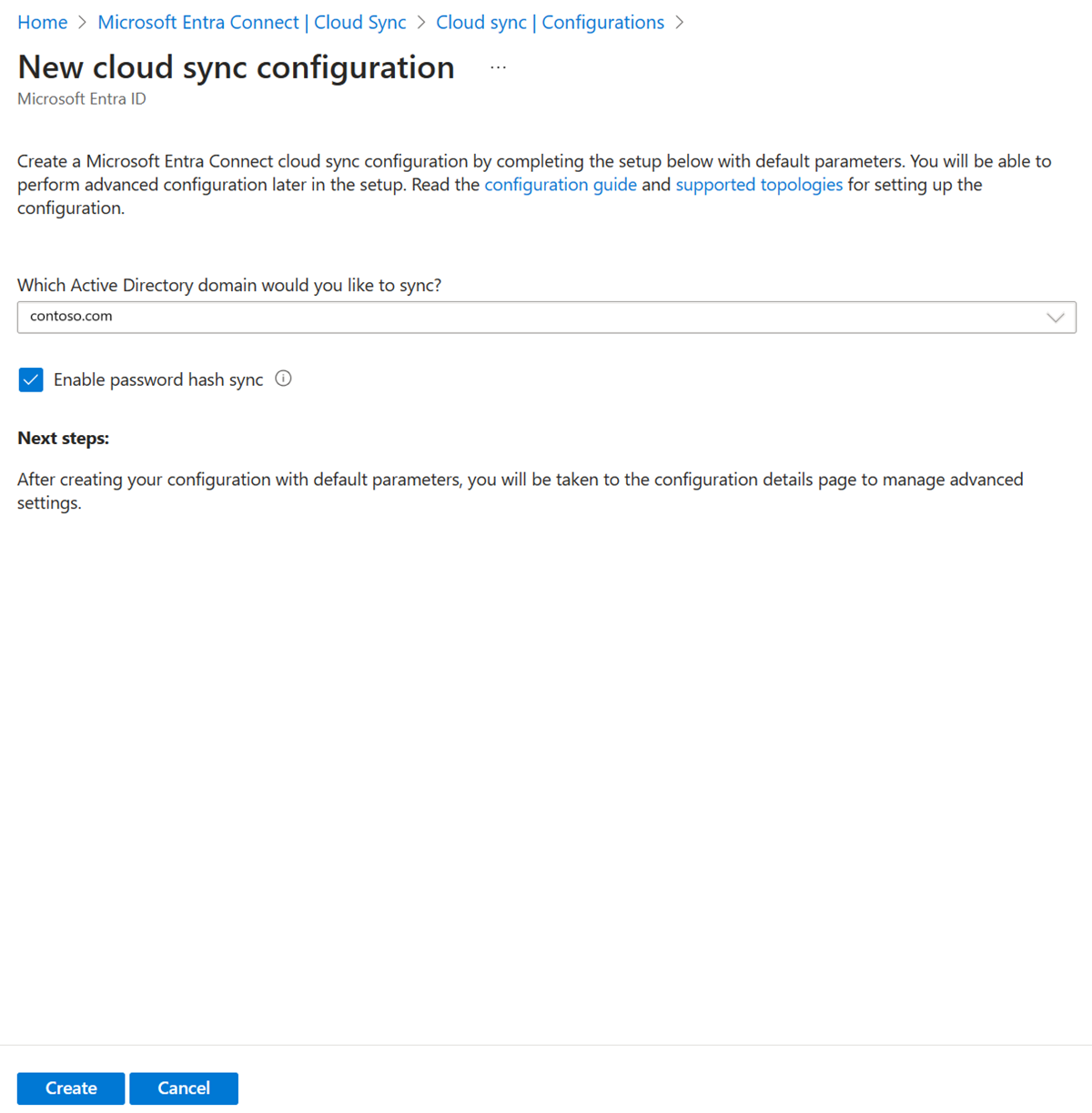

- Selecteer in het configuratiescherm uw domein en geef aan of u wachtwoord-hashsynchronisatie wilt inschakelen. Klik op Maken.

Het scherm Aan de slag wordt geopend. Vanaf hier kunt u doorgaan met het configureren van cloudsynchronisatie

Klik aan de linkerkant op Bereikfilters groepeerbereik - alle groepen

Klik op Kenmerktoewijzing bewerken en wijzig de doelcontainer in

OU=Groups,DC=Contoso,DC=com. Klik op Opslaan.Klik op Kenmerkbereikfilter toevoegen

Typ een naam voor het bereikfilter:

Filter groups with Writeback EnabledSelecteer onder Doelkenmerk het zojuist gemaakte kenmerk dat eruitziet als extension_<guid>_WritebackEnabled.

Belangrijk

Sommige doelkenmerken die in de vervolgkeuzelijst worden weergegeven, zijn mogelijk niet bruikbaar als een bereikfilter, omdat niet alle eigenschappen kunnen worden beheerd in Entra-id, bijvoorbeeld extensionAttribute[1-15], vandaar de aanbeveling om een aangepaste extensie-eigenschap te maken voor dit specifieke doel.

- Selecteer onder Operator IS TRUE

- Klik op Opslaan. Klik vervolgens op Opslaan.

- Laat de configuratie uitgeschakeld en kom terug.

Nieuwe extensie-eigenschap toevoegen aan een van onze groepen

Voor dit gedeelte voegen we een waarde toe aan onze zojuist gemaakte eigenschap aan een van onze bestaande groepen, Marketing.

De eigenschapswaarde van de extensie instellen met behulp van Microsoft Graph PowerShell SDK

Gebruik de

$cloudSyncCustomExtAppvariabele uit de vorige stap om de extensie-eigenschap op te halen:$gwbEnabledExtAttrib = Get-MgApplicationExtensionProperty -ApplicationId $cloudSyncCustomExtApp.Id | Where-Object {$_.Name -Like '*WritebackEnabled'} | Select-Object -First 1 $gwbEnabledExtAttrib $gwbEnabledExtName = $gwbEnabledExtAttrib.NameHaal nu de

Marketinggroep op:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" $marketingGrpStel vervolgens met de variabele

$gwbEnabledExtNamedie de waardeTruevoor de groep Marketing bevatextension_<guid>_WritebackEnabledin:Update-MgGroup -GroupId $marketingGrp.Id -AdditionalProperties @{$gwbEnabledExtName = $true}Ter bevestiging kunt u de

extension_<guid>_WritebackEnabledeigenschapswaarde lezen met:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" -Property Id,$gwbEnabledExtName $marketingGrp.AdditionalProperties.$gwbEnabledExtName

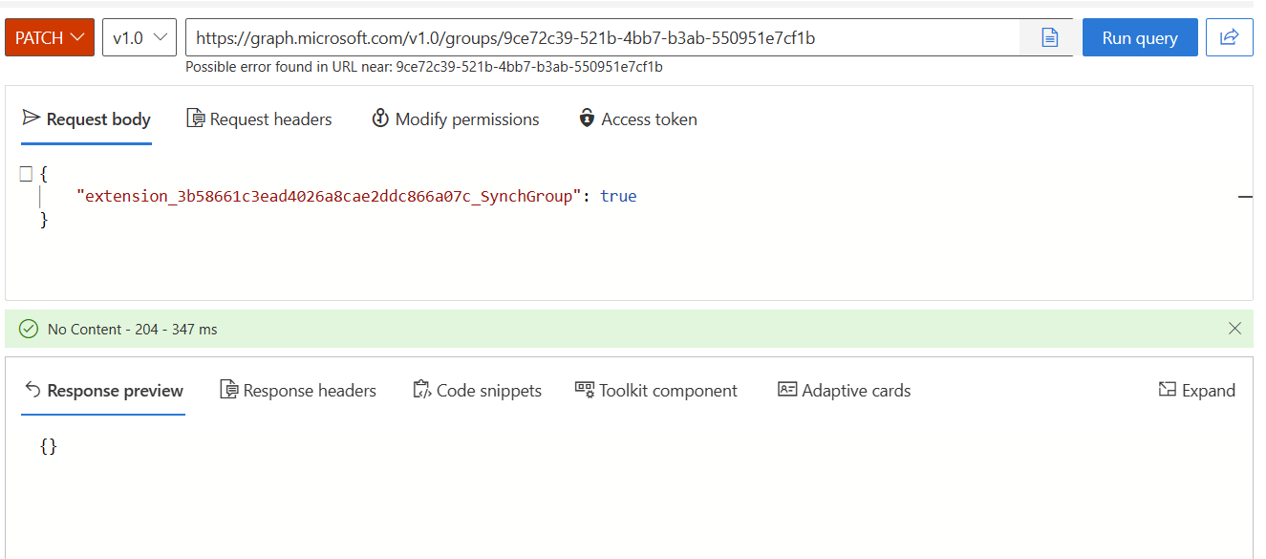

De eigenschapswaarde van de extensie instellen met Behulp van Microsoft Graph Explorer

U moet ervoor zorgen dat u toestemming hebt gegeven voor Group.ReadWrite.All. U kunt dit doen door machtigingen wijzigen te selecteren.

Ga naar Microsoft Graph Explorer

Meld u aan met uw tenantbeheerdersaccount. Dit moet mogelijk een globale beheerdersaccount zijn. Er is een globale beheerdersaccount gebruikt bij het maken van dit scenario. Een account voor een hybride identiteitsbeheerder kan voldoende zijn.

Wijzig bovenaan de GET in PATCH

Voer in het adresvak in: https://graph.microsoft.com/v1.0/groups/<groeps-id>

Voer in de hoofdtekst van de aanvraag het volgende in:

{ extension_<guid>_WritebackEnabled: true }Als dit correct is gedaan, ziet u [].

Wijzig nu PATCH bovenaan in GET en bekijk de eigenschappen van de marketinggroep.

Klik op Query uitvoeren. U ziet nu het zojuist gemaakte kenmerk.

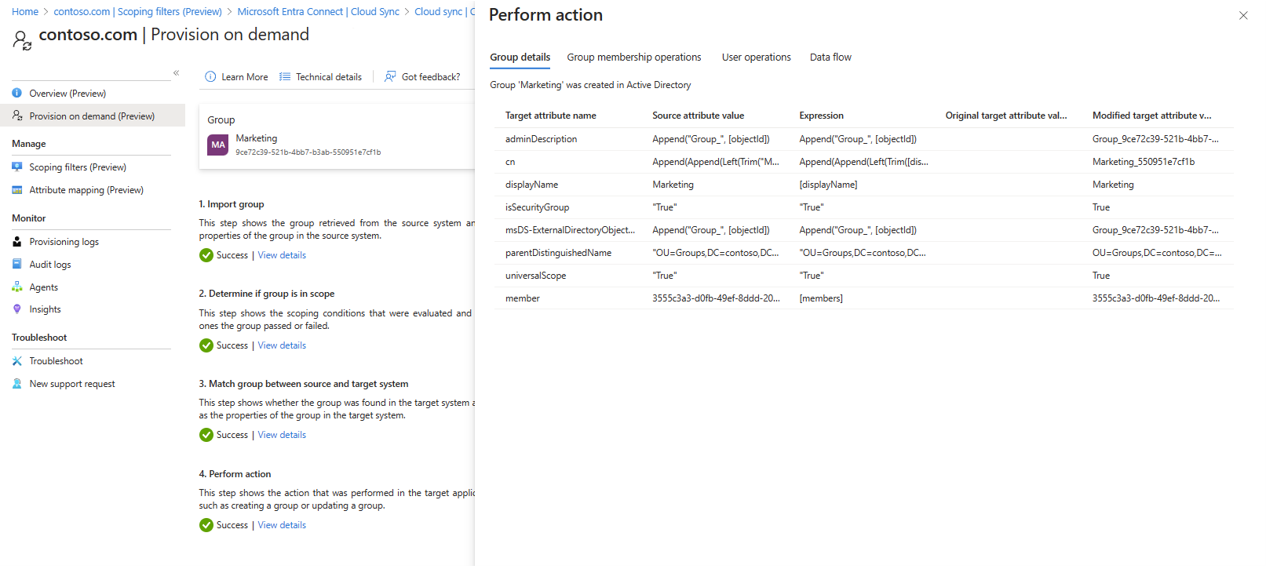

Onze configuratie testen

Notitie

Wanneer u inrichting op aanvraag gebruikt, worden leden niet automatisch ingericht. U moet selecteren op welke leden u wilt testen en er is een limiet van 5 leden.

- Meld u als hybride beheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar hybride>identiteitsbeheer>microsoft Entra Connect-cloudsynchronisatie.>

- Selecteer uw configuratie onder Configuratie.

- Selecteer aan de linkerkant Inrichting op aanvraag.

- Marketing invoeren in het vak Geselecteerde groep

- Selecteer in de sectie Geselecteerde gebruikers enkele gebruikers die u wilt testen. Selecteer Lola Jacobson en John Smith.

- Klik op Inrichten. Het moet worden ingericht.

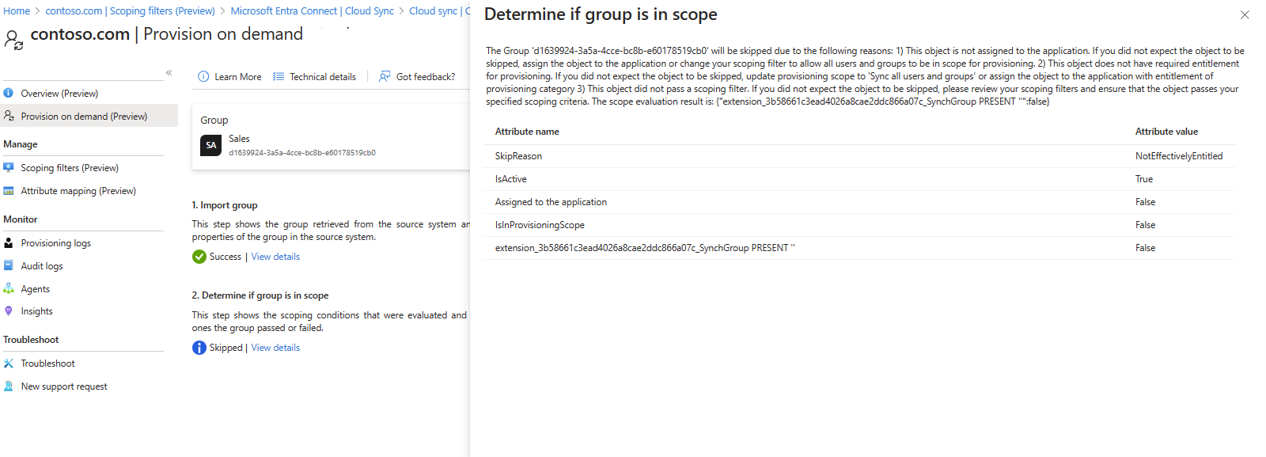

- Probeer nu met de verkoopgroep en voeg Britta Simon en Anna Ringdahl toe. Dit mag niet worden ingericht.

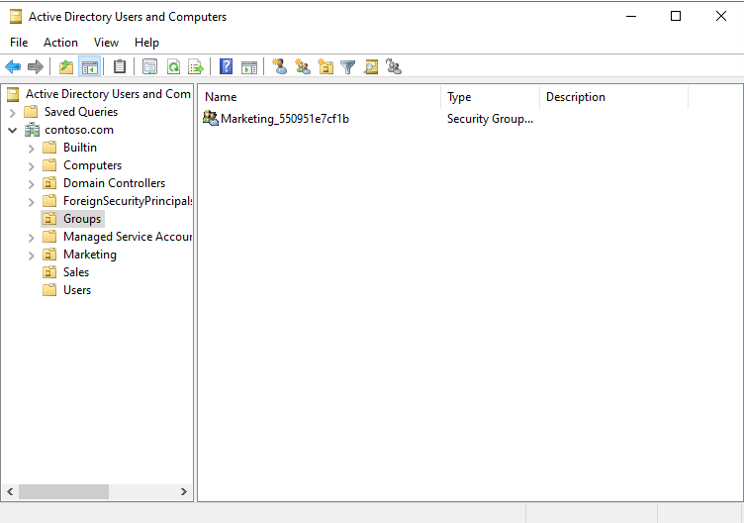

- In Active Directory ziet u de zojuist gemaakte marketinggroep.

- U kunt nu bladeren naar de overzichtspagina identiteits>hybride beheer>van Microsoft Entra Connect-cloudsynchronisatie>> om onze configuratie te controleren en inschakelen om te beginnen met synchroniseren.

Volgende stappen

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor