Zelfstudie: Integratie van eenmalige aanmelding van Microsoft Entra met Akamai

In deze zelfstudie leert u hoe u Akamai integreert met Microsoft Entra ID. Wanneer u Akamai integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra-id beheren wie toegang heeft tot Akamai.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij Akamai.

- Beheer uw accounts op één centrale locatie.

Integratie van Microsoft Entra ID en Akamai Enterprise Application Access biedt naadloze toegang tot verouderde toepassingen die worden gehost in de cloud of on-premises. De geïntegreerde oplossing maakt gebruik van alle moderne mogelijkheden van Microsoft Entra ID, zoals voorwaardelijke toegang van Microsoft Entra, Microsoft Entra ID Protection en Microsoft Entra ID-governance voor toegang tot verouderde toepassingen zonder app-aanpassingen of agentinstallatie.

In de onderstaande afbeelding wordt beschreven waar Akamai EAA past in het bredere scenario voor hybride beveiligde toegang.

Belangrijkste verificatiescenario's

Naast de systeemeigen integratieondersteuning van Microsoft Entra voor moderne verificatieprotocollen zoals OpenID Connect, SAML en WS-Fed, breidt Akamai EAA veilige toegang uit voor verouderde verificatie-apps voor zowel interne als externe toegang met Microsoft Entra ID, waardoor moderne scenario's (zoals wachtwoordloze toegang) tot deze toepassingen mogelijk zijn. Dit zijn onder andere de nieuwe mogelijkheden:

- Op headers gebaseerde verificatietoepassingen

- Extern bureaublad

- SSH (Secure Shell)

- Kerberos-verificatietoepassingen

- VNC (Virtual Network Computing)

- Anonieme verificatie of geen ingebouwde verificatietoepassingen

- NTLM-verificatietoepassingen (beveiliging met dubbele prompts voor de gebruiker)

- Op formulieren gebaseerde toepassing (beveiliging met dubbele prompts voor de gebruiker)

Integratiescenario's

Samen bieden Microsoft en Akamai EAA de flexibiliteit om aan uw bedrijfsvereisten te voldoen door meerdere integratiescenario's op basis van uw bedrijfsbehoeften te ondersteunen. Deze kunnen worden gebruikt om een zero-day dekking voor alle toepassingen te bieden en om de juiste beleidsclassificaties geleidelijk te classificeren en te configureren.

Integratiescenario 1

Akamai EAA is geconfigureerd als één toepassing op de Microsoft Entra-id. De beheerder kan het beleid voor voorwaardelijke toegang voor de toepassing configureren en wanneer aan de voorwaarden wordt voldaan, kunnen gebruikers toegang krijgen tot de Akamai EAA-portal.

Voordelen:

- U hoeft slechts één keer IDP te configureren.

Nadelen:

Gebruikers krijgen twee toepassingsportals.

Eén gemeenschappelijke dekking voor beleid voor voorwaardelijke toegang voor alle toepassingen.

Integratiescenario 2

De Akamai EAA-toepassing wordt afzonderlijk ingesteld in Azure Portal. De beheerder kan afzonderlijke instanties van het beleid voor voorwaardelijke toegang configureren voor de toepassing(en) en zodra aan de voorwaarden wordt voldaan, kunnen gebruikers rechtstreeks worden omgeleid naar de specifieke toepassing.

Voordelen:

U kunt afzonderlijke beleidsregels voor voorwaardelijke toegang definiëren.

Alle apps worden weergegeven in het 0365-wafelmenu en het deelvenster op myApps.microsoft.com.

Nadelen:

- U moet meerdere IDP configureren.

Vereisten

U hebt het volgende nodig om aan de slag te gaan:

- Een Microsoft Entra-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Een abonnement op Akamai waarvoor eenmalige aanmelding is ingeschakeld.

Beschrijving van scenario

In deze zelfstudie configureert en test u eenmalige aanmelding van Microsoft Entra in een testomgeving.

- Akamai biedt ondersteuning voor door IDP geïnitieerde eenmalige aanmelding.

Belangrijk

Alle hieronder genoemde instellingen zijn hetzelfde voor Integratiescenario 1 en Integratiescenario 2. Voor Integratiescenario 2 moet u afzonderlijke IDP in de Akamai EAA instellen en moet de URL-eigenschap worden gewijzigd om naar de URL van de toepassing te verwijzen.

Akamai toevoegen vanuit galerie

Als u de integratie van Akamai in Microsoft Entra ID wilt configureren, moet u Akamai vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

- Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Nieuwe toepassing.

- Typ Akamai in het zoekvak in de sectie Toevoegen uit de galerie.

- Selecteer Akamai in het deelvenster met resultaten en voeg vervolgens de app toe. Wacht enkele seconden tot de app aan de tenant is toegevoegd.

U kunt ook de wizard Enterprise App Configuration gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en ook de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Eenmalige aanmelding van Microsoft Entra voor Akamai configureren en testen

Configureer en test eenmalige aanmelding van Microsoft Entra met Akamai met behulp van een testgebruiker met de naam B.Simon. Eenmalige aanmelding werkt alleen als u een koppelingsrelatie tot stand brengt tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in Akamai.

Voer de volgende stappen uit om eenmalige aanmelding van Microsoft Entra met Akamai te configureren en te testen:

- Configureer eenmalige aanmelding van Microsoft Entra - zodat uw gebruikers deze functie kunnen gebruiken.

- Een Microsoft Entra-testgebruiker maken : eenmalige aanmelding van Microsoft Entra testen met B.Simon.

- Wijs de Microsoft Entra-testgebruiker toe om B.Simon in staat te stellen eenmalige aanmelding van Microsoft Entra te gebruiken.

- Eenmalige aanmelding bij Akamai configureren: als u de instellingen voor eenmalige aanmelding aan de toepassingszijde wilt configureren.

- IDP instellen

- Verificatie op basis van headers

- Extern bureaublad

- SSH

- Kerberos-verificatie

- Een Akamai-testgebruiker maken : als u een tegenhanger van B.Simon in Akamai wilt hebben die is gekoppeld aan de Microsoft Entra-weergave van de gebruiker.

- Eenmalige aanmelding testen: om te controleren of de configuratie werkt.

Eenmalige aanmelding voor Microsoft Entra configureren

Volg deze stappen om eenmalige aanmelding van Microsoft Entra in te schakelen.

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Identity>Applications>Enterprise-toepassingen>Akamai>Eenmalige aanmelding.

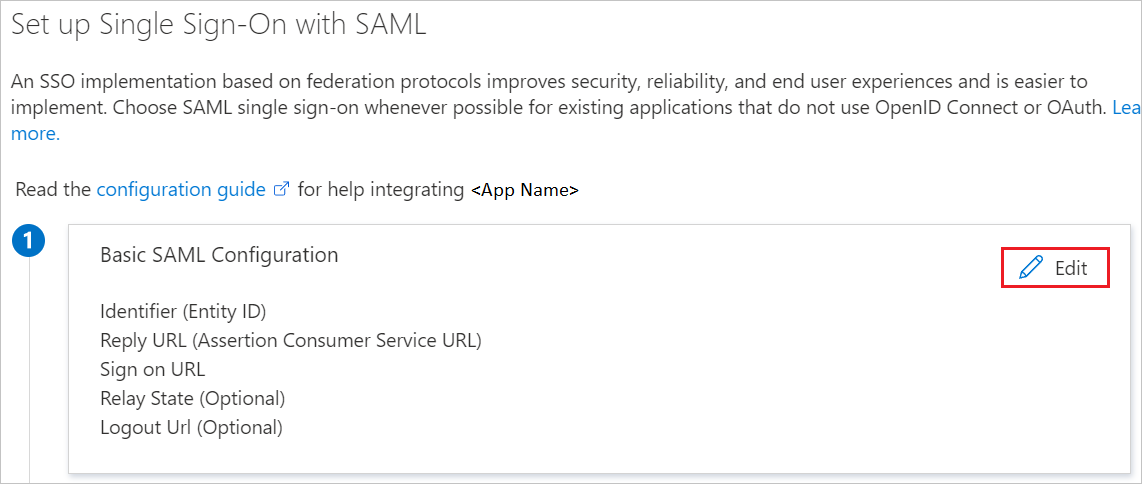

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

Op de pagina Eenmalige aanmelding instellen met SAML klikt u op het potloodpictogram voor Standaard-SAML-configuratie om de instellingen te bewerken.

Voer in de sectie Standaard SAML-configuratie de waarden voor de volgende velden in, als u de toepassing in de met IDP geïnitieerde modus wilt configureren:

a. In het tekstvak Id typt u een URL met het volgende patroon:

https://<Yourapp>.login.go.akamai-access.com/saml/sp/responseb. In het tekstvak Antwoord-URL typt u een URL met de volgende notatie:

https:// <Yourapp>.login.go.akamai-access.com/saml/sp/responseNotitie

Dit zijn geen echte waarden. Werk deze waarden bij met de werkelijke id en antwoord-URL. Neem contact op met het Ondersteuningsteam voor Akamai om deze waarden op te halen. U kunt ook verwijzen naar de patronen die worden weergegeven in de sectie Standaard SAML-configuratie .

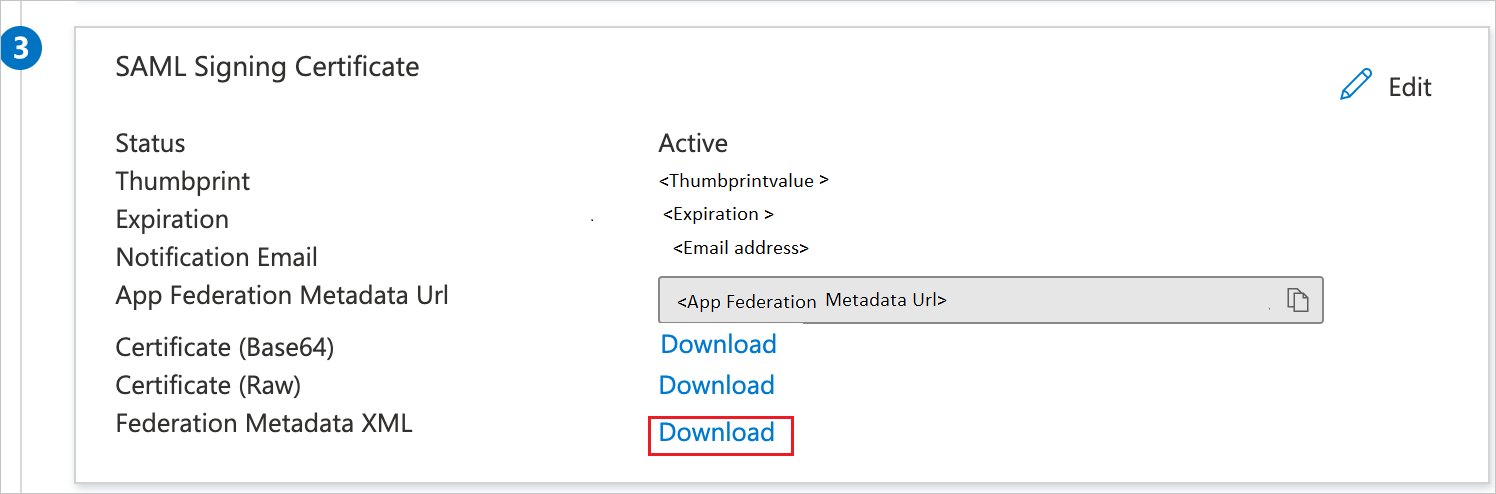

Ga op de pagina Eenmalige aanmelding met SAML instellen in de sectie SAML-handtekeningcertificaat naar XML-bestand met federatieve metagegevens en selecteer Downloaden om het certificaat te downloaden en vervolgens op te slaan op de computer.

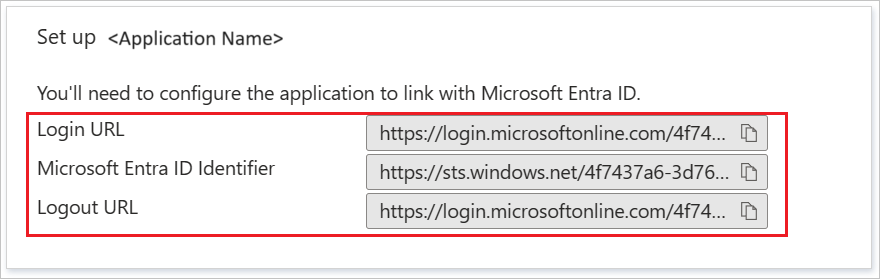

In de sectie Akamai instellen kopieert u de juiste URL('s) op basis van uw behoeften.

Een Microsoft Entra-testgebruiker maken

In deze sectie maakt u een testgebruiker met de naam B.Simon.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruikersbeheerder.

- Blader naar Identiteit>Gebruikers>Alle gebruikers.

- Selecteer Nieuwe gebruiker Nieuwe gebruiker> maken bovenaan het scherm.

- Voer in de gebruikerseigenschappen de volgende stappen uit:

- Voer in het veld Weergavenaam de tekst in

B.Simon. - Voer in het veld User Principal Name de username@companydomain.extensionnaam in. Bijvoorbeeld:

B.Simon@contoso.com. - Schakel het selectievakje Wachtwoord weergeven in en noteer de waarde die wordt weergegeven in het vak Wachtwoord.

- Selecteer Controleren + maken.

- Voer in het veld Weergavenaam de tekst in

- Selecteer Maken.

De Microsoft Entra-testgebruiker toewijzen

In deze sectie geeft u B.Simon toestemming om eenmalige aanmelding te gebruiken door haar toegang te geven tot Akamai.

- Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Identity>Applications Enterprise-toepassingen>>Akamai.

- Selecteer gebruikers en groepen op de overzichtspagina van de app.

- Selecteer Gebruiker/groep toevoegen en selecteer vervolgens Gebruikers en groepen in het dialoogvenster Toewijzing toevoegen.

- Selecteer in het dialoogvenster Gebruikers en groepen de optie B.Simon in de lijst Gebruikers. Klik vervolgens op de knop Selecteren onderaan het scherm.

- Als u verwacht dat er een rol aan de gebruikers moet worden toegewezen, kunt u de rol selecteren in de vervolgkeuzelijst Selecteer een rol. Als er geen rol is ingesteld voor deze app, wordt de rol Standaardtoegang geselecteerd.

- Klik in het dialoogvenster Toewijzing toevoegen op de knop Toewijzen.

Eenmalige aanmelding bij Akamai configureren

IDP instellen

IDP-configuratie voor AKAMAI EAA

Meld u aan bij de Akamai Enterprise Application Access-console.

Selecteer in de Akamai EAA-console de optie Identity>Identity Providers en klik op Add Identity Provider.

Voer de volgende stappen uit bij Create New Identity Provider:

a. Geef de Unique Name op.

b. Kies Third Party SAML en klik op Create Identity Provider and Configure.

Algemene instellingen

Voer op het tabblad Algemeen de volgende gegevens in:

Identity Intercept : geef de naam van het domein op (SP-basis-URL wordt gebruikt voor Microsoft Entra-configuratie).

Notitie

U kunt ervoor kiezen om uw eigen aangepaste domein te gebruiken (een DNS-vermelding en een certificaat zijn vereist). In dit voorbeeld gaan we het Akamai-domein gebruiken.

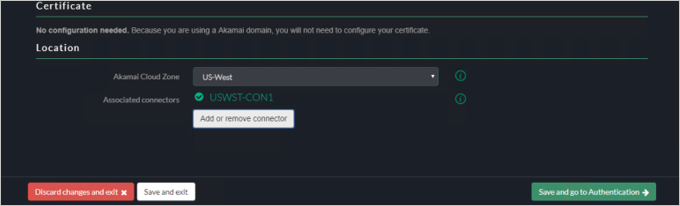

Akamai Cloud Zone: selecteer de juiste cloudzone.

Certificaatvalidatie: raadpleeg de documentatie van Akamai (optioneel).

Verificatie configuratie

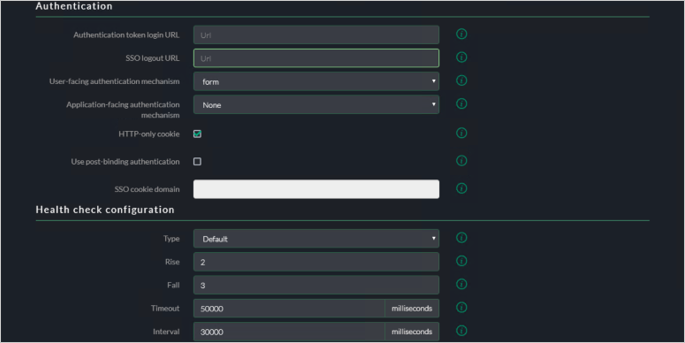

URL: geef dezelfde URL op als voor Identity Intercept (dit is de locatie waarnaar gebruikers worden omgeleid na verificatie).

Afmeldings-URL: werk de afmeldings-URL bij.

Sign SAML Request: standaard uitgeschakeld.

Voor het IDP-metagegevensbestand voegt u de toepassing toe in de Microsoft Entra ID-console.

Sessie-instellingen

Laat de instellingen op standaard staan.

Directories

Sla de mapconfiguratie over op het tabblad Directory's .

UI voor aanpassing

U kunt aanpassingen toevoegen aan IDP. Op het tabblad Aanpassing zijn er instellingen voor de gebruikersinterface, taalinstellingen en thema's aanpassen.

Geavanceerde instellingen

Accepteer de standaardwaarden op het tabblad Geavanceerde instellingen . Raadpleeg de Akamai-documentatie voor meer informatie.

Implementatie

Klik op het tabblad Implementatie op Id-provider implementeren.

Controleren of de implementatie is gelukt.

Verificatie op basis van headers

Verificatie op basis van Akamai-headers

Kies Custom HTTP in de wizard Add Applications.

Voer de Application Name en Description in.

Verificatie

Selecteer het tabblad Authentication.

Selecteer Id-provider toewijzen.

Services

Klik op Save and Go to Authentication.

Geavanceerde instellingen

Geef onder de Customer HTTP Headers de CustomerHeader en het SAML Attribute op.

Klik op de knop Save and go to Deployment.

De toepassing implementeren

Klik op de knop Deploy Application.

Controleer of de toepassing is geïmplementeerd.

De ervaring voor de eindgebruiker.

Voorwaardelijke toegang.

Extern bureaublad

Kies RDP in de wizard Add Applications.

Voer de naam van de toepassing in, zoals SecretRDPApp.

Selecteer een beschrijving, zoals RDP-sessie beveiligen met behulp van voorwaardelijke toegang van Microsoft Entra.

Geef de connector op die dit gaat verwerken.

Verificatie

Klik op het tabblad Verificatie op Opslaan en ga naar Services.

Services

Klik op Save and go to Advanced Settings.

Geavanceerde instellingen

Klik op Save and go to Deployment.

De ervaring voor de eindgebruiker

Voorwaardelijke toegang

U kunt ook rechtstreeks de URL van de RDP-toepassing intypen.

SSH

Ga naar Add Applications en kies SSH.

Voer de naam en beschrijving van de toepassing in, zoals moderne verificatie van Microsoft Entra voor SSH.

Configureer de toepassings-id.

a. Geef een naam/beschrijving op.

b. Geef het IP/de FQDN en de poort van de toepassingsserver op voor SSH.

c. Geef de gebruikersnaam/toegangscode voor SSH op * Controleer Akamai EAA.

d. Geef de naam van de externe host op.

e. Geef de locatie voor de connector op en kies de connector.

Verificatie

Klik op het tabblad Verificatie op Opslaan en ga naar Services.

Services

Klik op Save and go to Advanced Settings.

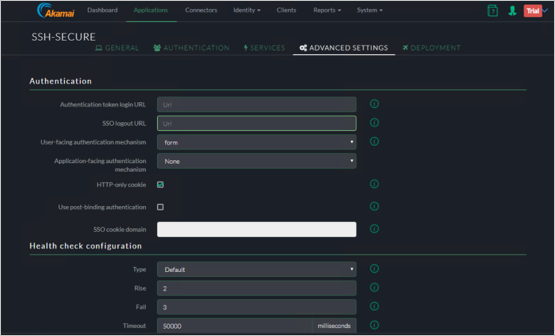

Geavanceerde instellingen

Klik op Opslaan en ga naar Implementatie.

Implementatie

Klik op Deploy application.

De ervaring voor de eindgebruiker

Voorwaardelijke toegang

Kerberos-verificatie

In het onderstaande voorbeeld publiceren we een interne webserver op http://frp-app1.superdemo.live en schakelen we eenmalige aanmelding in met behulp van KCD.

Tabblad General

Tabblad Verificatie

Wijs op het tabblad Verificatie de id-provider toe.

Tabblad Services

Geavanceerde instellingen

Notitie

De SPN voor de webserver heeft de notatie SPN@domain ex: HTTP/frp-app1.superdemo.live@SUPERDEMO.LIVE voor deze demo. Laat de overige instellingen op de standaardwaarde staan.

Tabblad Deployment

Map toevoegen

Selecteer AD in de vervolgkeuzelijst.

Geef de benodigde gegevens op.

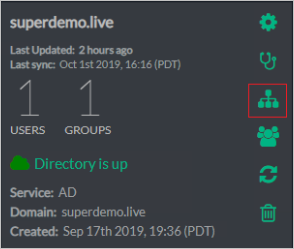

Controleer of de map is gemaakt.

Voeg de groepen/organisatie-eenheden toe waarvoor toegang is vereist.

Hieronder wordt de groep EAAGroup genoemd, en deze heeft één lid.

Voeg de map toe aan uw id-provider door op Id-id-providers> te klikken en op het tabblad Mappen te klikken en op Map toewijzen te klikken.

KCD-overdracht configureren voor kennismaking met EAA

Stap 1: Een account maken

In het voorbeeld wordt een account gebruikt met de naam EAADelegation. U kunt dit uitvoeren met behulp van de Snappin Active Directory: gebruikers en computers.

Notitie

De gebruikersnaam moet een specifieke indeling hebben op basis van de Identity Intercept Name. In afbeelding 1 ziet u dat deze corpapps.login.go.akamai-access.com is

De aanmeldingsnaam van de gebruiker is:

HTTP/corpapps.login.go.akamai-access.com

Stap 2: de SPN voor dit account configureren

Op basis van dit voorbeeld wordt de SPN als volgt weergegeven.

setspn -s Http/corpapps.login.go.akamai-access.com eaadelegation

Stap 3: Delegatie configureren

Klik voor het EAADelegation-account op het tabblad Delegation.

- Elk verificatieprotocol voor gebruik opgeven.

- Klik op Add en voeg het app-pool-account voor de Kerberos-website toe. Het moet automatisch worden omgezet naar de juiste SPN als deze correct is geconfigureerd.

Stap 4: Een Keytab-bestand maken voor AKAMAI EAA

Hier volgt de algemene syntaxis.

ktpass /out ActiveDirectorydomain.keytab /princ

HTTP/yourloginportalurl@ADDomain.com/mapuser serviceaccount@ADdomain.com /pass +rdnPass /crypto All /ptype KRB5_NT_PRINCIPALUitleg van het voorbeeld

Fragment Uitleg Ktpass /out EAADemo.keytab // De naam van het Keytab-uitvoerbestand /princ HTTP/corpapps.login.go.akamai-access.com@superdemo.live // HTTP/yourIDPName@YourdomainName /mapuser eaadelegation@superdemo.live // Account voor EAA delegering /pass RANDOMPASS // Wachtwoord voor EAA-delegeringsaccount /crypto All ptype KRB5_NT_PRINCIPAL // Raadpleeg de documentatie van Akamai EAA Ktpass /out EAADemo.keytab /princ HTTP/corpapps.login.go.akamai-access.com@superdemo.live /mapuser eaadelegation@superdemo.live /pass RANDOMPASS /crypto All ptype KRB5_NT_PRINCIPAL

Stap 5: Keytab importeren in de AKAMAI EAA-console

Klik op System>Keytabs.

Kies voor het type Keytab Kerberos Delegation.

Zorg ervoor dat de Keytab wordt weer gegeven als geïmplementeerd en geverifieerd.

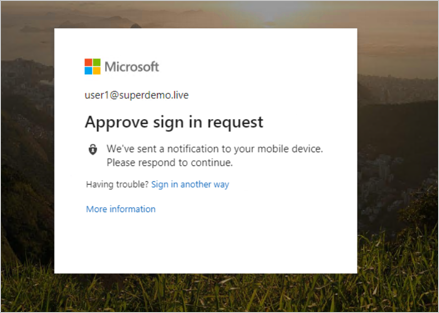

Gebruikerservaring

Voorwaardelijke toegang

Akamai-testgebruiker maken

In dit gedeelte maakt u in Akamai een gebruiker met de naam B.Simon. Werk samen met het ondersteuningsteam van Akamai om de gebruikers toe te voegen in het Akamai-platform. Er moeten gebruikers worden gemaakt en geactiveerd voordat u eenmalige aanmelding kunt gebruiken.

Eenmalige aanmelding testen

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met de volgende opties.

Klik op Deze toepassing testen en u wordt automatisch aangemeld bij het exemplaar van Akamai waarvoor u eenmalige aanmelding hebt ingesteld.

U kunt Microsoft Mijn apps gebruiken. Wanneer u op de tegel Akamai in het Mijn apps klikt, wordt u automatisch aangemeld bij het Akamai-exemplaar waarvoor u de eenmalige aanmelding hebt ingesteld. Zie Introduction to My Apps (Inleiding tot Mijn apps) voor meer informatie over Mijn apps.

Volgende stappen

Zodra u Akamai hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens in uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.