Zelfstudie: Federated Directory configureren voor automatische inrichting van gebruikers

Het doel van deze zelfstudie is om de stappen te laten zien die moeten worden uitgevoerd in Federated Directory en Microsoft Entra ID om Microsoft Entra ID te configureren om gebruikers en/of groepen automatisch in te richten en de inrichting van gebruikers en/of groepen ongedaan te maken voor Federated Directory.

Notitie

In deze zelfstudie wordt een connector beschreven die is gebouwd op de Microsoft Entra-service voor het inrichten van gebruikers. Voor belangrijke informatie over wat deze service doet, hoe deze werkt en veelgestelde vragen, raadpleegt u Automate user provisioning and deprovisioning to SaaS applications with Microsoft Entra ID.

Vereisten

In het scenario dat in deze zelfstudie wordt beschreven, wordt ervan uitgegaan dat u al beschikt over de volgende vereisten:

- Een Microsoft Entra-tenant.

- Een Federated Directory.

- Een gebruikersaccount in Federated Directory met beheerdersmachtigingen.

Gebruikers toewijzen aan Federated Directory

Microsoft Entra ID maakt gebruik van een concept met de naam toewijzingen om te bepalen welke gebruikers toegang moeten krijgen tot geselecteerde apps. In de context van automatische inrichting van gebruikers worden alleen de gebruikers en/of groepen die zijn toegewezen aan een toepassing in Microsoft Entra-id gesynchroniseerd.

Voordat u automatische inrichting van gebruikers configureert en inschakelt, moet u beslissen welke gebruikers en/of groepen in Microsoft Entra ID toegang nodig hebben tot Federated Directory. Als u dit eenmaal hebt besloten, kunt u deze gebruikers en/of groepen aan Federated Directory toewijzen door de instructies hier te volgen:

Belangrijke tips voor het toewijzen van gebruikers aan Federated Directory

Het wordt aanbevolen om één Microsoft Entra-gebruiker toe te wijzen aan Federated Directory om de configuratie van de automatische gebruikersinrichting te testen. Extra gebruikers en/of groepen kunnen later worden toegewezen.

Als u een gebruiker aan Federated Directory toewijst, moet u een geldige toepassingsspecifieke rol (indien beschikbaar) selecteren in het toewijzingsdialoogvenster. Gebruikers met de rol Standaard toegang worden uitgesloten van het inrichten.

Federated Directory instellen voor inrichting

Voordat u Federated Directory configureert voor automatische inrichting van gebruikers met Microsoft Entra-id, moet u SCIM-inrichting inschakelen in Federated Directory.

Meld u aan bij de beheerconsole van Federated Directory

Navigeer naar Directory's > Gebruikersdirectory's en selecteer uw tenant.

Als u een permanent bearer-token wilt genereren, gaat u naar Directory-sleutels > Nieuwe sleutel maken.

Maak een directorysleutel.

Kopieer de waarde van Access Token. Deze waarde wordt ingevoerd in het veld Token voor geheim op het tabblad Inrichten van uw Federatieve directory-toepassing.

Federated Directory toevoegen vanuit de galerie

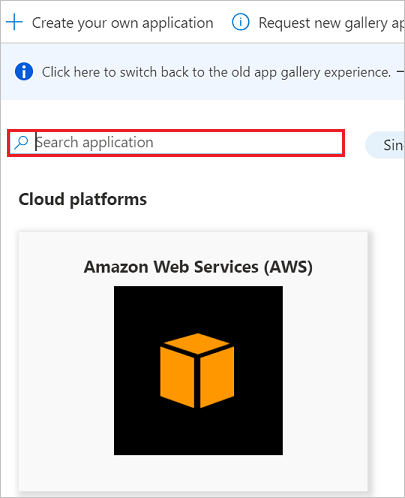

Als u Federated Directory wilt configureren voor automatische inrichting van gebruikers met Microsoft Entra ID, moet u Federated Directory vanuit de Microsoft Entra-toepassingsgalerie toevoegen aan uw lijst met beheerde SaaS-toepassingen.

Voer de volgende stappen uit om Federated Directory toe te voegen vanuit de Microsoft Entra-toepassingsgalerie:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Nieuwe toepassing.

Typ Federated Directory in de sectie Toevoegen uit de galerie, selecteer Federated Directory in het resultatenvenster.

Navigeer naar de URL die hieronder wordt gemarkeerd in een afzonderlijke browser.

Klik op LOG IN.

Omdat Federated Directory een OpenIDConnect-app is, kiest u ervoor om u met uw Microsoft-werkaccount bij Federated Directory aan te melden.

Wanneer de verificatie is voltooid, accepteert u toestemming op de toestemmingspagina. De toepassing wordt vervolgens automatisch toegevoegd aan uw tenant en u wordt doorgestuurd naar uw Federated Directory-account.

Automatische gebruikersinrichting configureren voor Federated Directory

In deze sectie wordt u begeleid bij de stappen voor het configureren van de Microsoft Entra-inrichtingsservice om gebruikers en/of groepen in Federated Directory te maken, bij te werken en uit te schakelen op basis van gebruikers- en/of groepstoewijzingen in Microsoft Entra-id.

Automatische gebruikersinrichting configureren voor Federated Directory in Microsoft Entra-id:

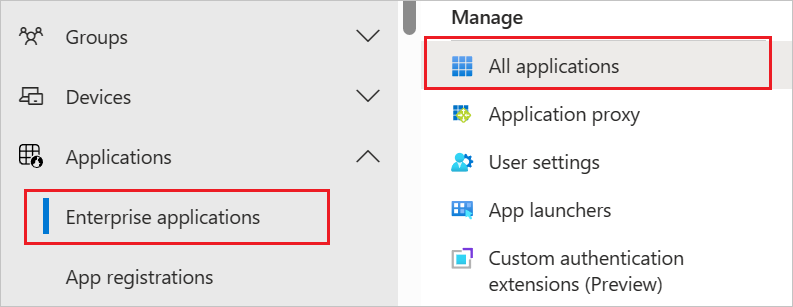

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

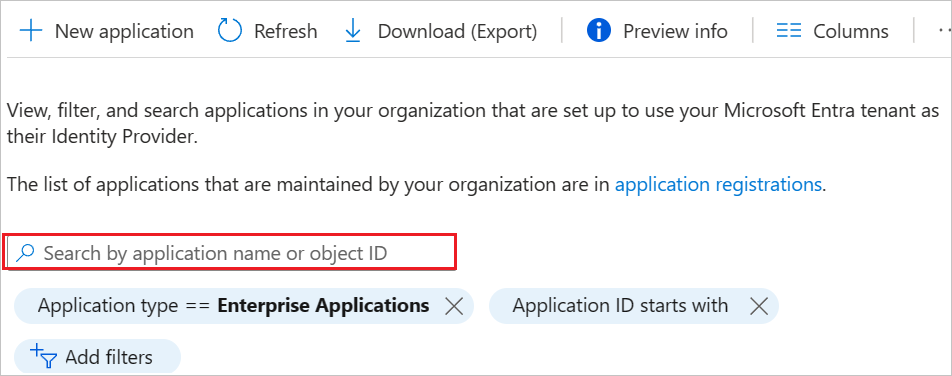

Bladeren naar Bedrijfstoepassingen voor identiteitstoepassingen>>

Selecteer Federated Directory in de lijst met toepassingen.

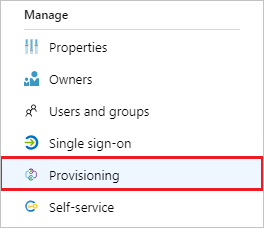

Selecteer het tabblad Inrichten.

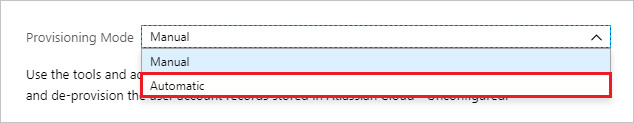

Stel Inrichtingsmodus in op Automatisch.

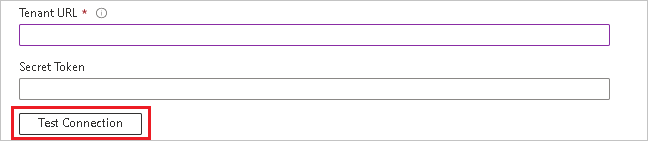

Voer in de sectie Referenties voor beheerder in bij Tenant-URL

https://api.federated.directory/v2/. Voer de waarde in die u hebt opgehaald en eerder hebt opgeslagen in Federated Directory in Token voor geheim. Klik op Test Verbinding maken ion om te controleren of Microsoft Entra ID verbinding kan maken met Federated Directory. Als de verbinding mislukt, moet u controleren of uw Federated Directory-account beheerdersmachtigingen heeft. Probeer het daarna opnieuw.

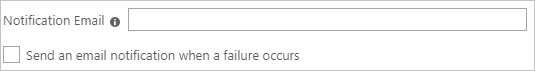

Voer in het veld E-mailadres voor meldingen het e-mailadres in van een persoon of groep die de inrichtingsfoutmeldingen zou moeten ontvangen en vink het vakje Een e-mailmelding verzenden als een fout optreedt aan.

Klik op Opslaan.

Selecteer in de sectie Toewijzingen Microsoft Entra-gebruikers synchroniseren met Federated Directory.

Controleer in de sectie Kenmerktoewijzing de gebruikerskenmerken die vanuit Microsoft Entra-id met Federated Directory worden gesynchroniseerd. De kenmerken die als overeenkomende eigenschappen zijn geselecteerd, worden gebruikt om de gebruikersaccounts in Federated Directory te vinden voor updatebewerkingen. Selecteer de knop Opslaan om eventuele wijzigingen door te voeren.

Als u bereikfilters wilt configureren, raadpleegt u de volgende instructies in de zelfstudie Bereikfilter.

Als u de Microsoft Entra-inrichtingsservice voor Federated Directory wilt inschakelen, wijzigt u de inrichtingsstatus in Aan in de sectie Instellingen.

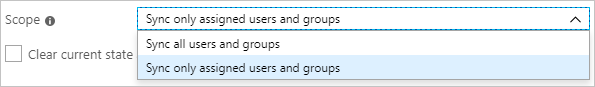

Definieer de gebruikers en/of groepen die u aan Federated Directory wilt toevoegen door de gewenste waarden in Bereik in de sectie Instellingen te kiezen.

Wanneer u klaar bent om in te richten, klikt u op Opslaan.

Met deze bewerking wordt de eerste synchronisatie gestart van alle gebruikers en/of groepen die zijn gedefinieerd onder Bereik in de sectie Instellingen. De eerste synchronisatie duurt langer dan volgende synchronisaties, die ongeveer om de 40 minuten plaatsvinden zolang de Microsoft Entra-inrichtingsservice wordt uitgevoerd. U kunt de sectie Synchronisatiedetails gebruiken om de voortgang te controleren en koppelingen te volgen naar het activiteitenrapport van de inrichting, waarin alle acties worden beschreven die door de Microsoft Entra-inrichtingsservice in Federated Directory worden uitgevoerd.

Zie Rapportage over automatische inrichting van gebruikersaccounts voor meer informatie over het lezen van de Microsoft Entra-inrichtingslogboeken

Aanvullende bronnen

- Gebruikersaccountinrichting voor zakelijke apps beheren

- Wat is toegang tot toepassingen en eenmalige aanmelding met Microsoft Entra ID?