Een OpenID Connect OAuth-toepassing configureren vanuit de Microsoft Entra-app-galerie

Proces voor het toevoegen van een OpenID-toepassing vanuit de galerie

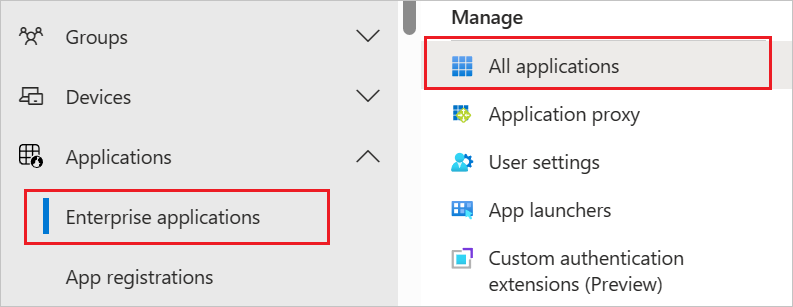

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

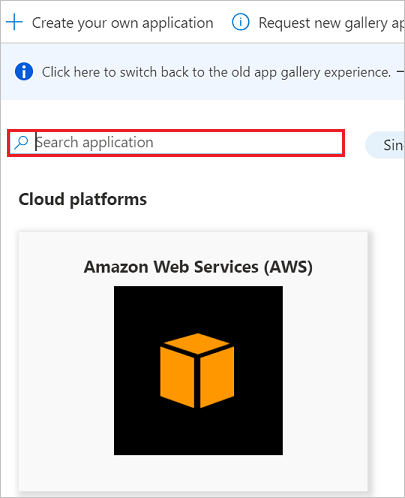

Selecteer Nieuwe toepassing boven in het dialoogvenster.

Typ in het zoekvak de naam van de toepassing. Selecteer de gewenste toepassing in het deelvenster met resultaten en registreer u bij de toepassing.

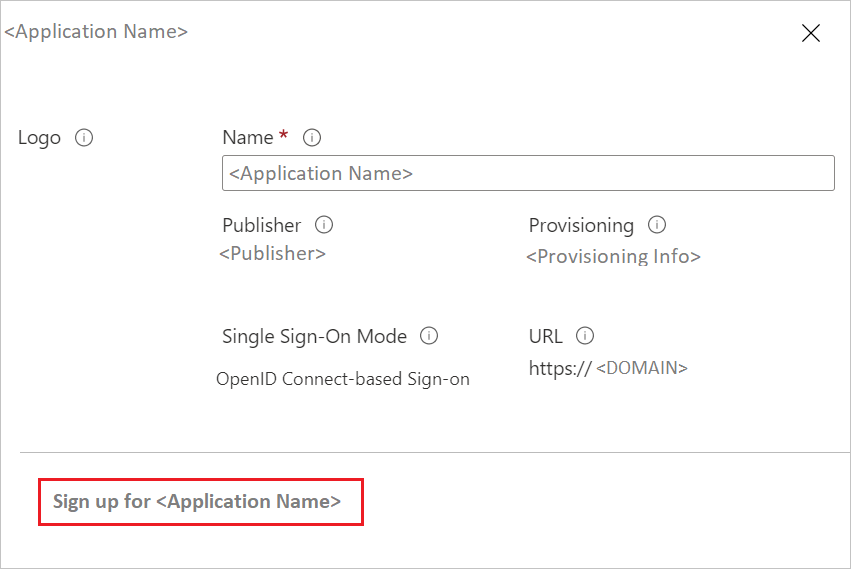

Klik op de pagina Naam van toepassing op de knop Registreren.

Notitie

De tenantbeheerder moet hier de registratieknop selecteren en toestemming geven voor de toepassing. De toepassing wordt vervolgens toegevoegd aan de externe tenant, waar u de configuraties kunt uitvoeren. Het is niet nodig om de toepassing expliciet toe te voegen.

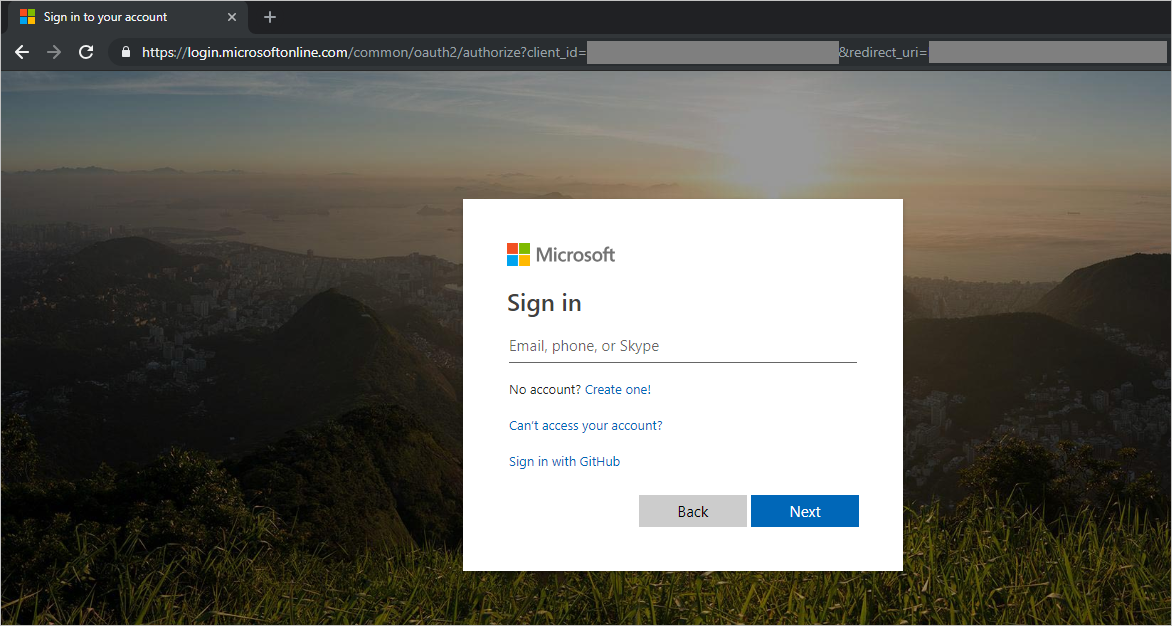

U wordt omgeleid naar de aanmeldingspagina van de toepassing of de Microsoft Entra ID-pagina voor aanmeldingsreferenties.

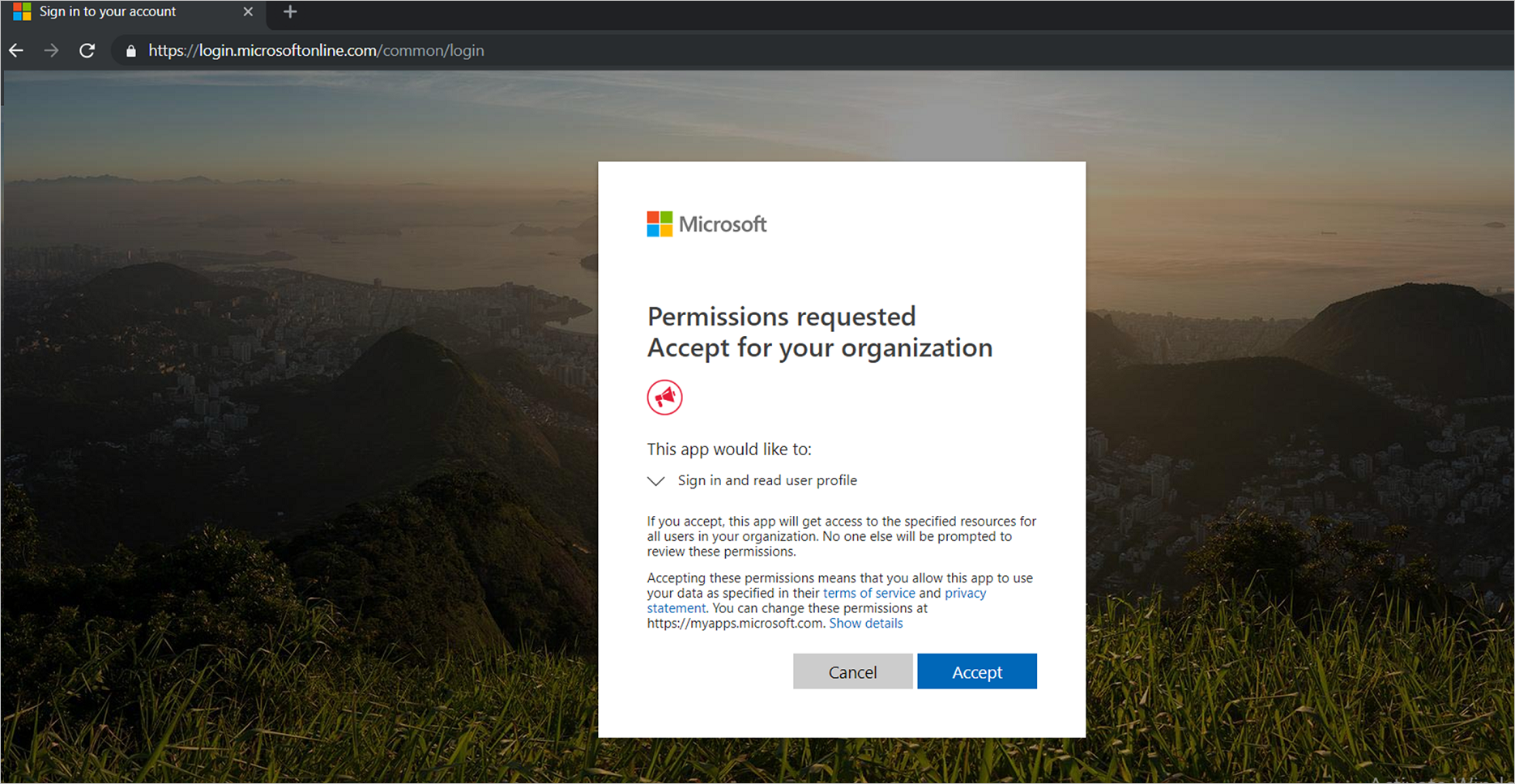

Wanneer de verificatie is voltooid, accepteert u toestemming op de toestemmingspagina. Hierna wordt de startpagina van de toepassing weergegeven.

Notitie

U kunt slechts één exemplaar van de toepassing toevoegen. Als u er al een hebt toegevoegd en u opnieuw hebt geprobeerd om toestemming te geven, wordt deze niet opnieuw toegevoegd aan de tenant. Logisch gezien kunt u dus maar één app-exemplaar gebruiken in de tenant.

Volg de onderstaande video om een OpenID Connect-toepassing toe te voegen vanuit de galerie.

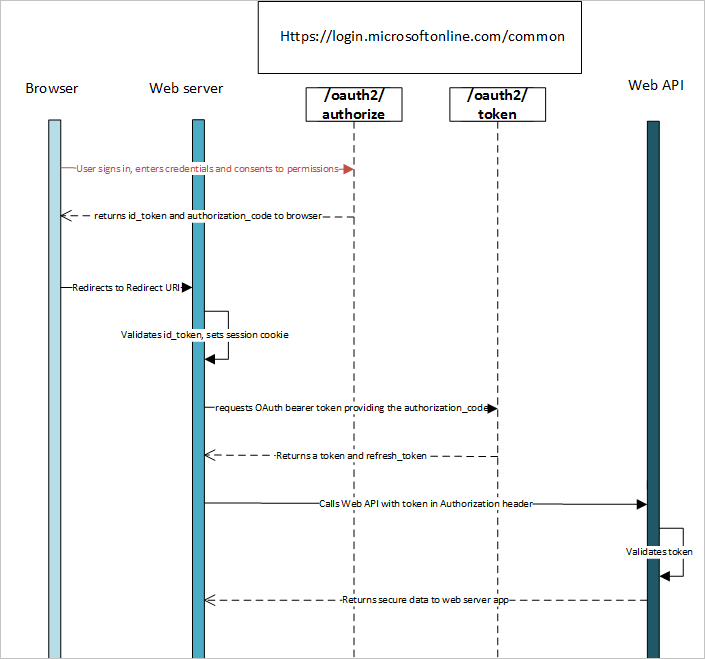

Verificatiestroom waarbij OpenID Connect wordt gebruikt

De meest eenvoudige aanmeldingsstroom bestaat uit de volgende stappen:

Toepassing met meerdere tenants

Toepassingen met meerdere tenants kunnen in vele organisatie worden gebruikt en niet slechts in één organisatie. Dit zijn normaliter Software-as-a-Service-toepassingen (SaaS), geschreven door een onafhankelijke softwareleverancier (ISV).

Toepassingen met meerdere tenants moeten in elke map waarin ze zullen worden gebruikt, worden ingericht. Er toestemming van een gebruiker of beheerder nodig om ze te kunnen registreren. Het toestemmingsproces begint wanneer een toepassing in de map is geregistreerd en toegang verkrijgt tot de Graph-API of wellicht zelfs een andere web-API. Wanneer een gebruiker of beheerder van een andere organisatie zich registreert voor gebruik van de toepassing, wordt er een dialoogvenster weergegeven met de machtigingen die de toepassing nodig heeft.

De gebruiker of beheerder geeft dan toestemming voor de toepassing. Met deze toestemming krijgt de toepassing toegang tot de opgegeven gegevens én wordt de toepassing in de map geregistreerd.

Notitie

Als u uw toepassing beschikbaar maakt voor gebruikers in meerdere mappen, hebt u een mechanisme nodig om te bepalen in welke tenant deze zich bevinden. Toepassingen met één tenant hoeven alleen in hun eigen map op zoek te gaan naar een gebruiker. Een toepassing met meerdere tenants moet een specifieke gebruiker identificeren uit alle directory's in Microsoft Entra-id.

Om deze taak uit te voeren, biedt Microsoft Entra-id een gemeenschappelijk verificatie-eindpunt waarin elke multitenant-toepassing aanmeldingsaanvragen kan doorsturen in plaats van een tenantspecifiek eindpunt. Dit eindpunt is https://login.microsoftonline.com/common bedoeld voor alle mappen in Microsoft Entra-id. Een tenantspecifiek eindpunt kan bijvoorbeeld https://login.microsoftonline.com/contoso.onmicrosoft.com zijn.

Het algemene eindpunt is belangrijk om in overweging te nemen bij het ontwikkelen van uw toepassing. U hebt de vereiste logica nodig om meerdere tenants tijdens het aanmelden, het afmelden en het valideren van tokens te kunnen verwerken.

Microsoft Entra ID bevordert standaard multitenant-toepassingen. Ze zijn eenvoudig toegankelijk in meerdere organisaties en zijn eenvoudig te gebruiken nadat de toestemming is geaccepteerd.

Toestemmingsframework

U kunt het Microsoft Entra-toestemmingsframework gebruiken om multitenant-web- en systeemeigen clienttoepassingen te ontwikkelen. Deze toepassingen staan aanmelding toe door gebruikersaccounts van een Microsoft Entra-tenant, anders dan die waar de toepassing is geregistreerd. Mogelijk hebben ze ook toegang nodig tot web-API's zoals:

- De Microsoft Graph API voor toegang tot Microsoft Entra-id, Intune en services in Microsoft 365.

- De API's van andere Microsoft-services.

- Uw eigen web-API's.

Het framework is gebaseerd op een gebruiker of beheerder die toestemming geeft aan een toepassing die vraagt in de map te worden geregistreerd. De registratie kan toegang tot mapgegevens omvatten. Wanneer er toestemming is gegeven, kan de clienttoepassing de Microsoft Graph-API namens de gebruiker aanroepen en op basis van behoefte gebruikmaken van gegevens.

De Microsoft Graph-API biedt toegang tot gegevens in Microsoft 365, zoals:

- Agenda's en berichten uit Exchange.

- Sites en lijsten uit SharePoint.

- Documenten uit OneDrive.

- Notebooks uit OneNote.

- Taken uit Planner.

- Werkmappen uit Excel.

De Graph API biedt ook toegang tot gebruikers en groepen van Microsoft Entra ID en andere gegevensobjecten van meer Microsoft-cloudservices.

In de volgende stappen ontdekt u hoe de toestemmingservaring werkt voor de toepassingsontwikkelaar en -gebruiker:

Stel dat u een webclienttoepassing hebt die specifieke machtigingen moet aanvragen voor toegang tot een resource of API. De Azure-portal wordt gebruikt om tijdens de configuratie machtigingsaanvragen te declareren. Net als bij andere configuratie-instellingen worden ze onderdeel van de Microsoft Entra-registraties van de toepassing. Voor het pad van de aanvraag voor machtigingen moet u de onderstaande stappen volgen:

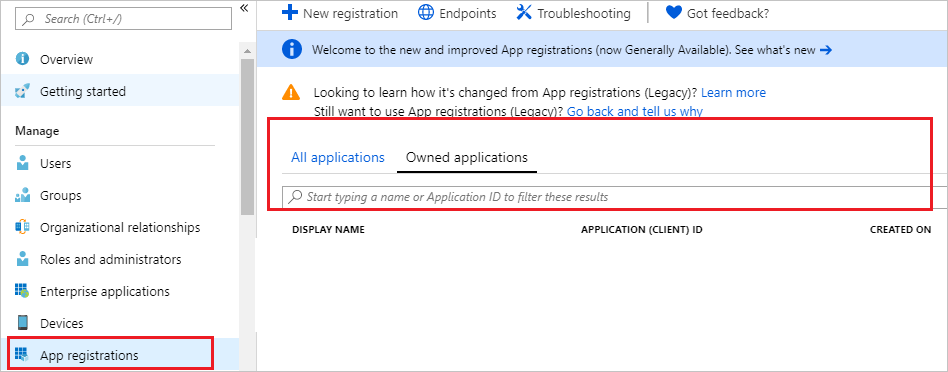

a. Klik op de App-registraties aan de linkerkant van het menu en open uw toepassing door de naam van de toepassing in het zoekvak te typen.

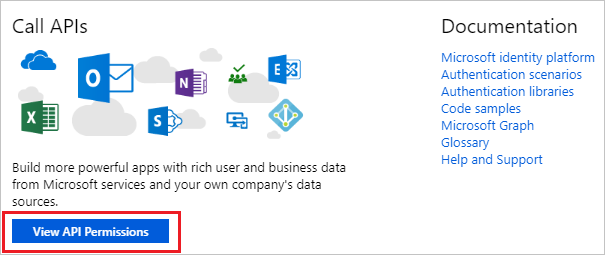

b. Klik op API-machtigingen weergeven.

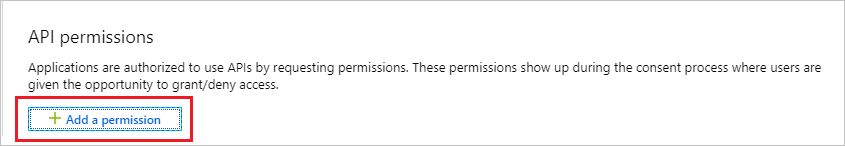

c. Klik op Een machtiging toevoegen.

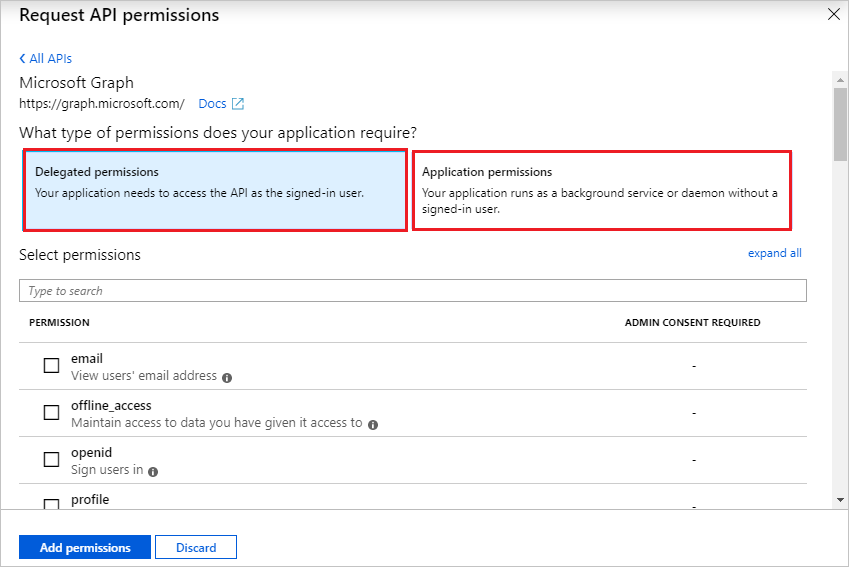

d. Klik op Microsoft Graph.

e. Selecteer de vereiste opties in Gedelegeerde machtigingen en Toepassings machtigingen.

Stel dat de machtigingen van de toepassing zijn bijgewerkt. De toepassing is actief en een gebruiker staat op het punt deze voor het eerst te gebruiken. Eerst moet de toepassing een autorisatiecode ophalen van het Microsoft Entra-id/autorisatie-eindpunt. De autorisatiecode kan vervolgens worden gebruikt bij het verkrijgen van een nieuw token voor toegang en vernieuwen.

Als de gebruiker nog niet is geverifieerd, vraagt de Microsoft Entra-id /autoriseren eindpunt om zich aan te melden.

Nadat de gebruiker zich heeft aangemeld, bepaalt Microsoft Entra ID of de gebruiker een toestemmingspagina moet worden weergegeven. Hierbij wordt gecontroleerd of de gebruiker (of de beheerder in de organisatie) de toepassing al toestemming heeft gegeven.

Als er geen toestemming is verleend, vraagt Microsoft Entra de gebruiker om toestemming en geeft deze de vereiste machtigingen weer die nodig zijn om te functioneren. De machtigingen die worden weergegeven in het dialoogvenster Toestemming, komen overeen met de machtigingen die zijn geselecteerd in de gedelegeerde machtigingen.

Gewone gebruikers kunnen toestemming geven voor verschillende machtigingen. Voor andere machtigingen is de toestemming van een tenantbeheerder nodig.

Het verschil tussen de toestemming van een beheerder en de toestemming van een gebruiker

Beheerders kunnen toestemming geven voor de gedelegeerde machtigingen van een toepassing voor alle gebruikers in de tenant. Met beheerderstoestemming wordt het dialoogvenster voor toestemming niet meer weergegeven aan alle gebruikers in de tenant. Gebruikers met de beheerdersrol kunnen toestemming geven. Selecteer API-machtigingen beheren>. Selecteer onder Toestemming verlenen de optie Beheerderstoestemming verlenen voor.

Notitie

Het verlenen van expliciete toestemming met behulp van de knop Beheerderstoestemming is nu vereist voor toepassingen met één pagina (SPA's) die gebruikmaken van MSAL.js. Als dit niet gebeurt, treedt er een fout op in de toepassing wanneer het toegangstoken wordt aangevraagd.

Bij app-specifieke machtigingen is er altijd toestemming van een tenantbeheerder nodig. Als uw toepassing een app-specifieke machtiging aanvraagt en een gebruiker zich bij de toepassing probeert aan te melden, wordt er een foutmelding weergegeven. In het bericht staat dat de gebruiker geen toestemming kan geven.

Als voor uw toepassing gebruik wordt gemaakt van machtigingen waarvoor beheerderstoestemming nodig is, moet u een knop of een koppeling toevoegen waarmee de beheerder toestemming kan geven. De aanvraag die uw toepassing met deze actie verzendt, is de gebruikelijke OAuth2/OpenID Connect-verificatieaanvraag. De aanvraag bevat de queryreeksparameter prompt=admin_consent.

Wanneer de beheerder toestemming heeft gegeven en de service-principal in de tenant van de klant is gemaakt, is de parameter prompt=admin_consent bij latere aanmeldingsaanvragen niet meer nodig. Omdat de beheerder heeft besloten dat de aangevraagde machtigingen worden geaccepteerd, wordt andere gebruikers in de tenant niet meer om toestemming gevraagd.

Tenantbeheerders kunnen uitschakelen dat normale gebruikers toestemming kunnen geven voor toepassingen. Als dit wordt uitgeschakeld, is er altijd beheerderstoestemming nodig om een toepassing in een tenant te kunnen gebruiken. Als u uw toepassing wilt testen terwijl toestemming voor eindgebruikers is uitgeschakeld, kunt u toestemming uitschakelen in de Azure-portal. Ga hiervoor naar het gedeelte Gebruikersinstellingen onder Bedrijfstoepassingen.

De parameter prompt=admin_consent kan ook worden gebruikt door toepassingen die machtigingen aanvragen waarvoor geen beheerderstoestemming nodig is. Een voorbeeld is een toepassing waarbij de tenantbeheerder zich één keer registreert. Andere gebruikers wordt vervolgens nooit meer om toestemming gevraagd.

Stel dat een toepassing beheerderstoestemming vereist en een beheerder zich aanmeldt zonder dat de parameter prompt=admin_consent wordt verzonden. Als de beheerder toestemming geeft voor de toepassing, is dit alleen van toepassing op zijn of haar eigen gebruikersaccount. Gewone gebruikers kunnen zich nog altijd niet aanmelden en geen toestemming geven voor de toepassing. Deze functie is handig als u de tenantbeheerder de mogelijkheid wilt bieden om uw toepassing te bekijken voordat andere gebruikers toegang wordt geboden.

Volgende stappen

Eenmalige aanmelding op basis van OIDC instellen voor een toepassing in uw Microsoft Entra-tenant