Zelfstudie: Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service configureren voor automatische inrichting van gebruikers

In deze zelfstudie worden de stappen beschreven die u moet uitvoeren in zowel Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service als Microsoft Entra ID voor het configureren van automatische inrichting van gebruikers. Wanneer microsoft Entra ID is geconfigureerd, worden gebruikers en groepen automatisch ingericht en ongedaan gemaakt voor Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service met behulp van de Microsoft Entra-inrichtingsservice. Voor belangrijke informatie over wat deze service doet, hoe deze werkt en veelgestelde vragen, raadpleegt u Automate user provisioning and deprovisioning to SaaS applications with Microsoft Entra ID.

Ondersteunde mogelijkheden

- Gebruikers maken in Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service.

- Verwijder gebruikers in Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service wanneer ze geen toegang meer nodig hebben.

- Gebruikerskenmerken gesynchroniseerd houden tussen Microsoft Entra ID en Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service.

- Groepen en groepslidmaatschappen inrichten in Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service.

- Eenmalige aanmelding bij Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service (aanbevolen).

Vereisten

In het scenario dat in deze zelfstudie wordt beschreven, wordt ervan uitgegaan dat u al beschikt over de volgende vereisten:

- Een Microsoft Entra-tenant.

- Een van de volgende rollen: Application Beheer istrator, Cloud Application Beheer istrator of Toepassingseigenaar.

- Een gebruikersaccount in Palo Alto Networks met Beheer rechten.

Stap 1: De implementatie van uw inrichting plannen

- Lees hoe de inrichtingsservice werkt.

- Bepaal wie u wilt opnemen in het bereik voor inrichting.

- Bepaal welke gegevens moeten worden toegewezen tussen Microsoft Entra ID en Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service.

Stap 2: Palo Alto Networks Cloud Identity Engine configureren - Cloud Authentication Service ter ondersteuning van het inrichten met Microsoft Entra-id

Neem contact op met de klantondersteuning van Palo Alto Networks om de SCIM-URL en het bijbehorende token te verkrijgen.

Stap 3: Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service toevoegen vanuit de Microsoft Entra-toepassingsgalerie

Voeg Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service toe vanuit de Microsoft Entra-toepassingsgalerie om te beginnen met het inrichten voor Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service. Als u Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service voor eenmalige aanmelding eerder hebt ingesteld, kunt u dezelfde toepassing gebruiken. U wordt echter aangeraden een afzonderlijke app te maken wanneer u de integratie voor het eerst test. Klik hier voor meer informatie over het toevoegen van een toepassing uit de galerie.

Stap 4: Bepalen wie er allemaal in aanmerking komen voor inrichting

Met de Microsoft Entra-inrichtingsservice kunt u bepalen wie wordt ingericht op basis van toewijzing aan de toepassing en of op basis van kenmerken van de gebruiker/groep. Als u ervoor kiest om te bepalen wie wordt ingericht voor uw app op basis van toewijzing, kunt u de volgende stappen gebruiken om gebruikers en groepen aan de toepassing toe te wijzen. Als u ervoor kiest om uitsluitend te bepalen wie wordt ingericht op basis van kenmerken van de gebruiker of groep, kunt u een bereikfilter gebruiken zoals hier wordt beschreven.

Begin klein. Test de toepassing met een kleine set gebruikers en groepen voordat u de toepassing naar iedereen uitrolt. Wanneer het bereik voor inrichting is ingesteld op toegewezen gebruikers en groepen, kunt u dit beheren door een of twee gebruikers of groepen aan de app toe te wijzen. Wanneer het bereik is ingesteld op alle gebruikers en groepen, kunt u een bereikfilter op basis van kenmerken opgeven.

Als u extra rollen nodig hebt, dan kunt u het toepassingsmanifest bijwerken om nieuwe rollen toe te voegen.

Stap 5: Automatische inrichting van gebruikers configureren voor Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service

In deze sectie wordt u begeleid bij de stappen voor het configureren van de Microsoft Entra-inrichtingsservice voor het maken, bijwerken en uitschakelen van gebruikers en/of groepen in Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service op basis van gebruikers- en/of groepstoewijzingen in Microsoft Entra-id.

Automatische gebruikersinrichting configureren voor Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service in Microsoft Entra ID:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

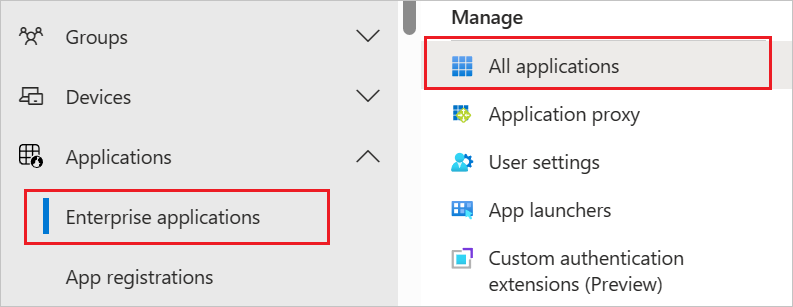

Bladeren naar Bedrijfstoepassingen voor identiteitstoepassingen>>

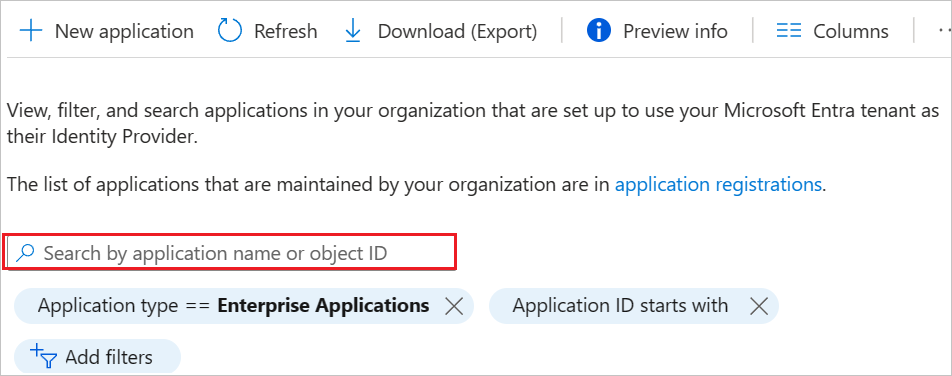

Selecteer Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service in de lijst met toepassingen.

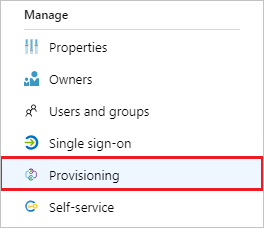

Selecteer het tabblad Inrichten.

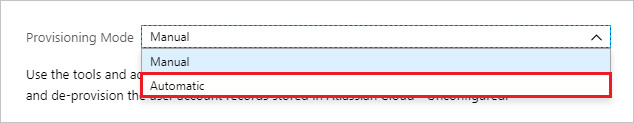

Stel Inrichtingsmodus in op Automatisch.

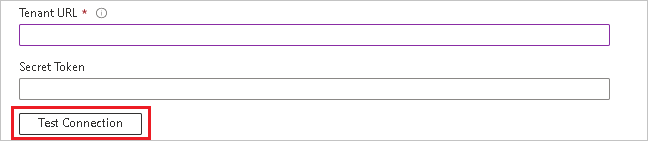

Voer in het gedeelte Beheer Referenties uw Palo Alto Networks Cloud Identity Engine - Tenant-URL voor cloudverificatieservice en token voor geheim in. Klik op Test Verbinding maken ion om ervoor te zorgen dat Microsoft Entra ID verbinding kan maken met Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service. Als de verbinding mislukt, controleert u of uw Palo Alto Networks-account Beheer machtigingen heeft en probeer het opnieuw.

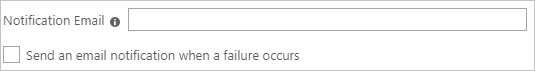

Voer in het veld E-mailadres voor meldingen het e-mailadres in van een persoon of groep die de inrichtingsfoutmeldingen zou moeten ontvangen en schakel het selectievakje Een e-mailmelding verzenden als een fout optreedt in.

Selecteer Opslaan.

Selecteer in de sectie Toewijzingen Microsoft Entra-gebruikers synchroniseren met Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service.

Controleer de gebruikerskenmerken die vanuit Microsoft Entra-id worden gesynchroniseerd met Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service in de sectie Kenmerktoewijzing . De kenmerken die als overeenkomende eigenschappen zijn geselecteerd, worden gebruikt om de gebruikersaccounts in Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service te vinden voor updatebewerkingen. Als u ervoor kiest om het overeenkomende doelkenmerk te wijzigen, moet u ervoor zorgen dat de Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service-API het filteren van gebruikers op basis van dat kenmerk ondersteunt. Selecteer de knop Opslaan om eventuele wijzigingen door te voeren.

Kenmerk Type Ondersteund voor filteren Vereist door Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service gebruikersnaam String ✓ ✓ actief Booleaanse waarde ✓ displayName String ✓ title String emails[type eq "work"].value String emails[type eq "other"].value String preferredLanguage String name.givenName String ✓ name.familyName String ✓ name.formatted String ✓ name.honorificSuffix String name.honorificPrefix String addresses[type eq "work"].formatted String addresses[type eq "work"].streetAddress String addresses[type eq "work"].locality String addresses[type eq "work"].region String addresses[type eq "work"].postalCode String addresses[type eq "work"].country String addresses[type eq "other"].formatted String addresses[type eq "other"].streetAddress String addresses[type eq "other"].locality String addresses[type eq "other"].region String addresses[type eq "other"].postalCode String addresses[type eq "other"].country String phoneNumbers[type eq "work"].value String phoneNumbers[type eq "mobile"].value String phoneNumbers[type eq "fax"].value String externalId String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager String Notitie

Schemadetectie is ingeschakeld voor deze app. Daarom ziet u mogelijk meer kenmerken in de toepassing dan vermeld in de bovenstaande tabel.

Selecteer in de sectie Toewijzingen Microsoft Entra-groepen synchroniseren met Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service.

Controleer de groepskenmerken die vanuit Microsoft Entra-id worden gesynchroniseerd met Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service in de sectie Kenmerktoewijzing . De kenmerken die als overeenkomende eigenschappen zijn geselecteerd, worden gebruikt om de groepen in Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service te vinden voor updatebewerkingen. Selecteer de knop Opslaan om eventuele wijzigingen door te voeren.

Kenmerk Type Ondersteund voor filteren Vereist door Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service displayName String ✓ ✓ leden Verwijzing Als u bereikfilters wilt configureren, raadpleegt u de volgende instructies in de zelfstudie Bereikfilter.

Wijzig de inrichtingsstatus van Microsoft Entra in de sectie Instellingen om de Microsoft Entra-inrichtingsservice in te schakelen voor Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service.

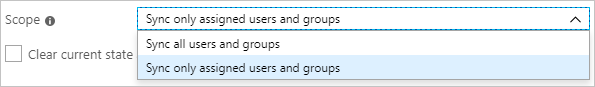

Definieer de gebruikers en/of groepen die u wilt inrichten voor Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service door de gewenste waarden te kiezen in het gedeelte Instellingen.

Wanneer u klaar bent om in te richten, klikt u op Opslaan.

Met deze bewerking wordt de eerste synchronisatiecyclus gestart van alle gebruikers en groepen die zijn gedefinieerd onder Bereik in de sectie Instellingen. De eerste cyclus duurt langer dan volgende cycli, die ongeveer om de 40 minuten plaatsvinden zolang de Microsoft Entra-inrichtingsservice wordt uitgevoerd.

Stap 6: Uw implementatie controleren

Nadat u het inrichten hebt geconfigureerd, gebruikt u de volgende resources om uw implementatie te bewaken:

- Gebruik de inrichtingslogboeken om te bepalen welke gebruikers al dan niet met succes zijn ingericht

- Controleer de voortgangsbalk om de status van de inrichtingscyclus weer te geven en te zien of deze al bijna is voltooid

- Als het configureren van de inrichting een foutieve status lijkt te hebben, wordt de toepassing in quarantaine geplaatst. Klik hier voor meer informatie over quarantainestatussen.

Meer resources

- Gebruikersaccountinrichting voor zakelijke apps beheren

- Wat is toegang tot toepassingen en eenmalige aanmelding met Microsoft Entra ID?