Antimalwarebeleid maken en implementeren voor Endpoint Protection in Configuration Manager

Van toepassing op: Configuration Manager (current branch)

U kunt antimalwarebeleid implementeren op verzamelingen van Configuration Manager-clientcomputers om op te geven hoe Endpoint Protection deze beschermt tegen malware en andere bedreigingen. Deze beleidsregels bevatten informatie over het scanschema, de typen bestanden en mappen die moeten worden gescand en de acties die moeten worden uitgevoerd wanneer malware wordt gedetecteerd. Wanneer u Endpoint Protection inschakelt, wordt een standaard antimalwarebeleid toegepast op clientcomputers. U kunt ook een van de opgegeven beleidssjablonen gebruiken of een aangepast beleid maken om te voldoen aan de specifieke behoeften van uw omgeving.

Configuration Manager biedt een selectie van vooraf gedefinieerde sjablonen. Deze zijn geoptimaliseerd voor verschillende scenario's en kunnen worden geïmporteerd in Configuration Manager. Deze sjablonen zijn beschikbaar in de map <ConfigMgr Install Folder>\AdminConsole\XMLStorage\EPTemplates.

Belangrijk

Als u een nieuw antimalwarebeleid maakt en dit implementeert in een verzameling, overschrijft dit antimalwarebeleid het standaard antimalwarebeleid.

Gebruik de procedures in dit onderwerp om antimalwarebeleidsregels te maken of te importeren en toe te wijzen aan Configuration Manager-clientcomputers in uw hiërarchie.

Opmerking

Voordat u deze procedures uitvoert, moet u ervoor zorgen dat Configuration Manager is geconfigureerd voor Endpoint Protection, zoals beschreven in Endpoint Protection configureren.

Het standaard antimalwarebeleid wijzigen

Klik in de Configuration Manager-console op Activa en naleving.

Vouw in de werkruimte Activa en nalevingEndpoint Protection uit en klik vervolgens op Antimalwarebeleid.

Selecteer het antimalwarebeleid Standaardclient Antimalwarebeleid en klik vervolgens op het tabblad Start in de groep Eigenschappen op Eigenschappen.

Configureer in het dialoogvenster Standaard antimalwarebeleid de instellingen die u nodig hebt voor dit antimalwarebeleid en klik vervolgens op OK.

Opmerking

Zie Lijst met instellingen voor antimalwarebeleid in dit onderwerp voor een lijst met instellingen die u kunt configureren.

Een nieuw antimalwarebeleid maken

Klik in de Configuration Manager-console op Activa en naleving.

Vouw in de werkruimte Activa en nalevingEndpoint Protection uit en klik vervolgens op Antimalwarebeleid.

Klik op het tabblad Start in de groep Maken op Antimalwarebeleid maken.

Voer in de sectie Algemeen van het dialoogvenster Antimalwarebeleid maken een naam en een beschrijving voor het beleid in.

Configureer in het dialoogvenster Antimalwarebeleid maken de instellingen die u nodig hebt voor dit antimalwarebeleid en klik vervolgens op OK. Zie Lijst met instellingen voor antimalwarebeleid voor een lijst met instellingen die u kunt configureren.

Controleer of het nieuwe antimalwarebeleid wordt weergegeven in de lijst Antimalwarebeleid .

Een antimalwarebeleid importeren

Klik in de Configuration Manager-console op Activa en naleving.

Vouw in de werkruimte Activa en nalevingEndpoint Protection uit en klik vervolgens op Antimalwarebeleid.

Klik op het tabblad Start in de groep Maken op Importeren.

Blader in het dialoogvenster Openen naar het beleidsbestand dat u wilt importeren en klik vervolgens op Openen.

Controleer in het dialoogvenster Antimalwarebeleid maken de instellingen die u wilt gebruiken en klik vervolgens op OK.

Controleer of het nieuwe antimalwarebeleid wordt weergegeven in de lijst Antimalwarebeleid .

Een antimalwarebeleid implementeren op clientcomputers

Klik in de Configuration Manager-console op Activa en naleving.

Vouw in de werkruimte Activa en nalevingEndpoint Protection uit en klik vervolgens op Antimalwarebeleid.

Selecteer in de lijst Antimalwarebeleid het antimalwarebeleid dat u wilt implementeren. Klik vervolgens op het tabblad Start in de groep Implementatie op Implementeren.

Opmerking

De optie Implementeren kan niet worden gebruikt met het standaardbeleid voor clientmalware.

Selecteer in het dialoogvenster Verzameling selecteren de apparaatverzameling waarvoor u het antimalwarebeleid wilt implementeren en klik vervolgens op OK.

Lijst met instellingen voor antimalwarebeleid

Veel van de antimalware-instellingen spreken voor zich. Gebruik de volgende secties voor meer informatie over de instellingen waarvoor mogelijk meer informatie nodig is voordat u ze configureert.

- Instellingen voor geplande scans

- Scaninstellingen

- Instellingen voor standaardacties

- Instellingen voor realtimebeveiliging

- Uitsluitingsinstellingen

- Geavanceerde instellingen

- Instellingen voor bedreigingsoverschrijven

- Cloud Protection Service

- Instellingen voor definitie-updates

Instellingen voor geplande scans

Scantype : u kunt een van de twee scantypen opgeven die moeten worden uitgevoerd op clientcomputers:

Snelle scan : met dit type scan worden de processen en mappen in het geheugen gecontroleerd waar doorgaans malware wordt aangetroffen. Hiervoor zijn minder resources nodig dan een volledige scan.

Volledige scan : met dit type scan wordt een volledige controle van alle lokale bestanden en mappen toegevoegd aan de items die in de snelle scan zijn gescand. Deze scan duurt langer dan een snelle scan en gebruikt meer CPU-verwerkings- en geheugenbronnen op clientcomputers.

Gebruik in de meeste gevallen Snelle scan om het gebruik van systeembronnen op clientcomputers te minimaliseren. Als het verwijderen van malware een volledige scan vereist, genereert Endpoint Protection een waarschuwing die wordt weergegeven in de Configuration Manager-console. De standaardwaarde is Snelle scan.

Opmerking

Bij het plannen van scans op tijdstippen waarop eindpunten niet in gebruik zijn, is het belangrijk om te weten dat de configuratie van CPU-beperking niet wordt uitgevoerd. Scans maken optimaal gebruik van beschikbare resources om zo snel mogelijk te voltooien.

Scaninstellingen

E-mail en e-mailbijlagen scannen : stel deze optie in op Ja om het scannen van e-mail in te schakelen.

Verwisselbare opslagapparaten zoals USB-stations scannen: stel deze optie in op Ja om verwisselbare stations te scannen tijdens volledige scans.

Netwerkbestanden scannen : stel deze optie in op Ja om netwerkbestanden te scannen.

Toegewezen netwerkstations scannen bij het uitvoeren van een volledige scan : stel deze optie in op Ja om toegewezen netwerkstations op clientcomputers te scannen. Als u deze instelling inschakelt, kan de scantijd op clientcomputers aanzienlijk worden verhoogd.

De instelling Netwerkbestanden scannen moet zijn ingesteld op Ja om deze instelling te kunnen configureren.

Deze instelling is standaard ingesteld op Nee, wat betekent dat een volledige scan geen toegang heeft tot toegewezen netwerkstations.

Gearchiveerde bestanden scannen : stel deze optie in op Ja om gearchiveerde bestanden zoals .zip- of .rar-bestanden te scannen.

Gebruikers toestaan het CPU-gebruik tijdens scans te configureren : stel deze optie in op Ja om gebruikers toe te staan het maximumpercentage van het CPU-gebruik tijdens een scan op te geven. Scans gebruiken niet altijd de maximale belasting die door gebruikers is gedefinieerd, maar ze kunnen deze niet overschrijden.

Gebruikersbeheer van geplande scans : geef het niveau van gebruikersbeheer op. Gebruikers toestaan om alleen scantijd of Volledig beheer van antivirusscans op hun apparaten in te stellen.

Instellingen voor standaardacties

Selecteer de actie die moet worden uitgevoerd wanneer malware wordt gedetecteerd op clientcomputers. De volgende acties kunnen worden toegepast, afhankelijk van het bedreigingsniveau van de waarschuwing van de gedetecteerde malware.

Aanbevolen : gebruik de actie die wordt aanbevolen in het malwaredefinitiebestand.

Quarantaine : de malware in quarantaine plaatsen, maar niet verwijderen.

Verwijderen : verwijder de malware van de computer.

Toestaan : verwijder of plaats de malware niet in quarantaine.

Instellingen voor realtimebeveiliging

| Naam instellen | Beschrijving |

|---|---|

| Realtime-beveiliging inschakelen | Stel in op Ja om realtime-beveiligingsinstellingen voor clientcomputers te configureren. U wordt aangeraden deze instelling in te schakelen. |

| Bestands- en programmaactiviteit op uw computer bewaken | Stel in op Ja als u wilt dat Endpoint Protection controleert wanneer bestanden en programma's worden uitgevoerd op clientcomputers en u waarschuwt over acties die ze uitvoeren of acties die erop worden uitgevoerd. |

| Systeembestanden scannen | Met deze instelling kunt u configureren of binnenkomende, uitgaande of inkomende en uitgaande systeembestanden worden gecontroleerd op malware. Om prestatieredenen moet u mogelijk de standaardwaarde van Inkomende en uitgaande bestanden scannen wijzigen als een server een hoge inkomende of uitgaande bestandsactiviteit heeft. |

| Gedragscontrole inschakelen | Schakel deze instelling in om computeractiviteit en bestandsgegevens te gebruiken om onbekende bedreigingen te detecteren. Wanneer deze instelling is ingeschakeld, kan dit de tijd die nodig is om computers op malware te scannen, vergroten. |

| Beveiliging tegen aanvallen op het netwerk inschakelen | Schakel deze instelling in om computers te beschermen tegen bekende netwerkexplosies door netwerkverkeer te inspecteren en verdachte activiteiten te blokkeren. |

| Scannen van scripts inschakelen | Alleen voor Configuration Manager zonder servicepack. Schakel deze instelling in als u scripts wilt scannen die op computers worden uitgevoerd op verdachte activiteiten. |

| Mogelijk ongewenste toepassingen blokkeren tijdens het downloaden en voorafgaand aan de installatie | Potential Unwanted Applications (PUA) is een bedreigingsclassificatie op basis van reputatie en op onderzoek gebaseerde identificatie. Meestal zijn dit ongewenste toepassingsbundels of hun gebundelde toepassingen. Microsoft Edge biedt ook instellingen om mogelijk ongewenste toepassingen te blokkeren. Bekijk deze opties voor volledige beveiliging tegen ongewenste toepassingen. Deze beveiligingsbeleidsinstelling is beschikbaar en standaard ingesteld op Ingeschakeld . Als deze instelling is ingeschakeld, blokkeert deze instelling PUA tijdens het downloaden en installeren. U kunt echter specifieke bestanden of mappen uitsluiten om te voldoen aan de specifieke behoeften van uw bedrijf of organisatie. Vanaf Configuration Manager versie 2107 kunt u deze instelling controleren . Gebruik PUA-beveiliging in de controlemodus om mogelijk ongewenste toepassingen te detecteren zonder ze te blokkeren. PUA-beveiliging in de controlemodus is handig als uw bedrijf de impact van het inschakelen van PUA-beveiliging op uw omgeving wil meten. Als u beveiliging inschakelt in de controlemodus, kunt u de impact op uw eindpunten bepalen voordat u de beveiliging inschakelt in de blokmodus. |

Uitsluitingsinstellingen

Uitgesloten bestanden en mappen:

Klik op Instellen om het dialoogvenster Bestands- en mapuitsluitingen configureren te openen en geef de namen op van de bestanden en mappen die moeten worden uitgesloten van Endpoint Protection-scans.

Als u bestanden en mappen wilt uitsluiten die zich op een toegewezen netwerkstation bevinden, geeft u de naam van elke map in het netwerkstation afzonderlijk op. Als een netwerkstation bijvoorbeeld is toegewezen als F:\MyFolder en het submappen map1, map2 en map 3 bevat, geeft u de volgende uitsluitingen op:

F:\Mijnmap\Map1

F:\Mijnmap\Map2

F:\MyFolder\Folder3

Vanaf versie 1602 is de bestaande instelling Bestanden en mappen uitsluiten in de sectie Uitsluitingsinstellingen van een antimalwarebeleid verbeterd om apparaatuitsluitingen toe te staan. U kunt nu bijvoorbeeld het volgende opgeven als uitsluiting: \device\mvfs (voor Multiversion File System). Het apparaatpad wordt niet gevalideerd door het beleid. het Endpoint Protection-beleid wordt geleverd aan de antimalware-engine op de client die de apparaattekenreeks moet kunnen interpreteren.

Uitgesloten bestandstypen:

Klik op Instellen om het dialoogvenster Uitsluitingen voor bestandstypen configureren te openen en geef de bestandsextensies op die moeten worden uitgesloten van Endpoint Protection-scans. U kunt jokertekens gebruiken bij het definiëren van items in de uitsluitingslijst. Zie Jokertekens gebruiken in de uitsluitingslijsten voor bestandsnaam en mappad of extensie voor meer informatie.

Uitgesloten processen:

Klik op Instellen om het dialoogvenster Procesuitsluitingen configureren te openen en geef de processen op die moeten worden uitgesloten van Endpoint Protection-scans. U kunt jokertekens gebruiken bij het definiëren van items in de uitsluitingslijst, maar er zijn enkele beperkingen. Zie Jokertekens gebruiken in de lijst met procesuitsluitingen voor meer informatie

Opmerking

Wanneer op een apparaat twee of meer antimalwarebeleidsregels worden toegepast, worden de instellingen voor antivirusuitsluitingen samengevoegd voordat ze op de client worden toegepast.

Geavanceerde instellingen

Scannen op reparsepunten inschakelen : stel deze optie in op Ja als u wilt dat Endpoint Protection NTFS-reparsepunten scant.

Zie Reparsepunten in het Windows-ontwikkelaarscentrum voor meer informatie over reparsepunten .

De geplande begintijden van de scan willekeurig maken (binnen 30 minuten): stel deze optie in op Ja om te voorkomen dat het netwerk overstroomt. Dit kan gebeuren als alle computers hun antimalwarescanresultaten tegelijkertijd naar de Configuration Manager-database verzenden. Voor Windows Defender Antivirus wordt hiermee de begintijd van de scan gerandomiseert naar een interval van 0 tot 4 uur, of voor FEP en SCEP naar elk interval plus of min 30 minuten. Dit kan handig zijn in VM- of VDI-implementaties. Deze instelling is ook handig wanneer u meerdere virtuele machines op één host uitvoert. Selecteer deze optie om de hoeveelheid gelijktijdige schijftoegang voor het scannen van antimalware te verminderen.

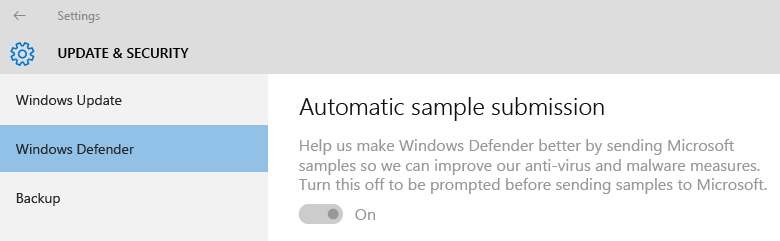

Vanaf versie 1602 van Configuration Manager kan de antimalware-engine vragen om bestandsvoorbeelden naar Microsoft te verzenden voor verdere analyse. Standaard wordt altijd gevraagd voordat dergelijke voorbeelden worden verzonden. Beheerders kunnen nu de volgende instellingen beheren om dit gedrag te configureren:

Automatische indiening van voorbeeldbestanden inschakelen om Microsoft te helpen bepalen of bepaalde gedetecteerde items schadelijk zijn : stel deze optie in op Ja om automatische verzending van voorbeeldbestanden in te schakelen. Standaard is deze instelling Nee , wat betekent dat het automatisch verzenden van voorbeeldbestanden is uitgeschakeld en gebruikers worden gevraagd voordat ze voorbeelden verzenden.

Gebruikers toestaan om instellingen voor het automatisch indienen van voorbeeldbestanden te wijzigen : hiermee bepaalt u of een gebruiker met lokale beheerdersrechten op een apparaat de instelling voor het automatisch verzenden van voorbeeldbestanden in de clientinterface kan wijzigen. Deze instelling is standaard 'Nee', wat betekent dat deze alleen kan worden gewijzigd vanuit de Configuration Manager-console en dat lokale beheerders op een apparaat deze configuratie niet kunnen wijzigen.

Hieronder ziet u bijvoorbeeld deze instelling die door de beheerder is ingesteld als ingeschakeld en grijs wordt weergegeven om wijzigingen door de gebruiker te voorkomen.

Instellingen voor bedreigingsoverschrijven

Bedreigingsnaam en onderdrukkingsactie : klik op Instellen om de herstelactie aan te passen die moet worden uitgevoerd voor elke bedreigings-id wanneer deze wordt gedetecteerd tijdens een scan.

Opmerking

De lijst met bedreigingsnamen is mogelijk niet direct beschikbaar na de configuratie van Endpoint Protection. Wacht totdat het Endpoint Protection-punt de bedreigingsgegevens heeft gesynchroniseerd en probeer het opnieuw.

Cloud Protection Service

Cloud Protection Service maakt het verzamelen van informatie over gedetecteerde malware op beheerde systemen en de uitgevoerde acties mogelijk. Deze informatie wordt verzonden naar Microsoft.

Cloud Protection Service-lidmaatschap

- Niet deelnemen aan Cloud Protection Service - Er worden geen gegevens verzonden

- Basic : lijsten met gedetecteerde malware verzamelen en verzenden

- Geavanceerd : basisinformatie en uitgebreidere informatie die persoonlijke gegevens kan bevatten. Bijvoorbeeld bestandspaden en gedeeltelijke geheugendumps.

Gebruikers toestaan om cloudbeveiligingsservice-instellingen te wijzigen : hiermee schakelt u gebruikersbeheer over cloudbeveiligingsservice-instellingen in.

Niveau voor het blokkeren van verdachte bestanden : geef het niveau op waarop de Endpoint Protection Cloud Protection-service verdachte bestanden blokkeert.

- Normaal : het standaard blokkeringsniveau van Windows Defender

- Hoog - Blokkeert agressief onbekende bestanden terwijl ze worden geoptimaliseerd voor prestaties (grotere kans op het blokkeren van niet-schadelijke bestanden)

- Hoog met extra beveiliging : hiermee blokkeert u op agressieve wijze onbekende bestanden en past u extra beveiligingsmaatregelen toe (mogelijk van invloed op de prestaties van clientapparaten)

- Onbekende programma's blokkeren : hiermee blokkeert u alle onbekende programma's

Uitgebreide cloudcontrole toestaan om maximaal (seconden) te blokkeren en te scannen : hiermee geeft u het aantal seconden op dat Cloud Protection Service een bestand kan blokkeren terwijl de service controleert of het bestand niet schadelijk is.

Opmerking

Het aantal seconden dat u voor deze instelling selecteert, komt bovenop een standaardtime-out van 10 seconden. Als u bijvoorbeeld 0 seconden invoert, blokkeert de Cloud Protection-service het bestand gedurende 10 seconden.

Details van Cloud Protection Service-rapportage

| Frequentie | Verzamelde of verzonden gegevens | Gebruik van gegevens |

|---|---|---|

| Wanneer Windows Defender virus- en spywarebeveiligings- of definitiebestanden bijwerken | - Versie van virus- en spywaredefinities - Versie van virus- en spywarebeveiliging | Microsoft gebruikt deze informatie om ervoor te zorgen dat de nieuwste virus- en spyware-updates aanwezig zijn op computers. Als deze niet aanwezig is, wordt Windows Defender automatisch bijgewerkt, zodat de computerbeveiliging up-to-date blijft. |

| Als Windows Defender mogelijk schadelijke of ongewenste software op computers vindt | - Naam van mogelijk schadelijke of ongewenste software - Hoe de software is gevonden - Alle acties die Windows Defender heeft ondernomen om met de software om te gaan - Bestanden die door de software worden beïnvloed - Informatie over de computer van de fabrikant (Sysconfig, SysModel, SysMarker) | Windows Defender gebruikt deze informatie om het type en de ernst van mogelijk ongewenste software en de beste actie te bepalen. Microsoft gebruikt deze informatie ook om de nauwkeurigheid van virus- en spywarebeveiliging te verbeteren. |

| Eenmaal per maand | - Updatestatus van virus- en spywaredefinitie - Status van realtime virus- en spywarebewaking (in of uit) | Windows Defender gebruikt deze informatie om te controleren of computers de nieuwste versie en definities voor virus- en spywarebeveiliging hebben. Microsoft wil er ook voor zorgen dat realtime bewaking van virussen en spyware is ingeschakeld. Dit is een essentieel onderdeel van het beschermen van computers tegen mogelijk schadelijke of ongewenste software. |

| Tijdens de installatie of wanneer gebruikers handmatig een virus- en spywarescan van uw computer uitvoeren | Lijst met actieve processen in het geheugen van uw computer | Om processen te identificeren die mogelijk zijn aangetast door mogelijk schadelijke software. |

Microsoft verzamelt alleen de namen van de betrokken bestanden, niet de inhoud van de bestanden zelf. Met deze informatie kunt u bepalen welke systemen bijzonder kwetsbaar zijn voor specifieke bedreigingen.

Instellingen voor definitie-updates

Bronnen en volgorde instellen voor Endpoint Protection-clientupdates : klik op Bron instellen om de bronnen voor definitie- en scanengineupdates op te geven. U kunt ook de volgorde opgeven waarin deze bronnen worden gebruikt. Als Configuration Manager is opgegeven als een van de bronnen, worden de andere bronnen alleen gebruikt als software-updates de clientupdates niet kunnen downloaden.

Als u een van de volgende methoden gebruikt om de definities op clientcomputers bij te werken, moeten de clientcomputers toegang hebben tot internet.

Updates die worden gedistribueerd vanuit Microsoft Update

Updates die worden gedistribueerd vanuit het Microsoft Malware Protection Center

Belangrijk

Clients downloaden definitie-updates met behulp van het ingebouwde systeemaccount. U moet een proxyserver configureren voor dit account zodat deze clients verbinding kunnen maken met internet.

Als u een regel voor automatische implementatie van software-updates hebt geconfigureerd om definitie-updates te leveren aan clientcomputers, worden deze updates geleverd ongeacht de instellingen voor definitie-updates.

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor