Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of mappen te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen om mappen te wijzigen.

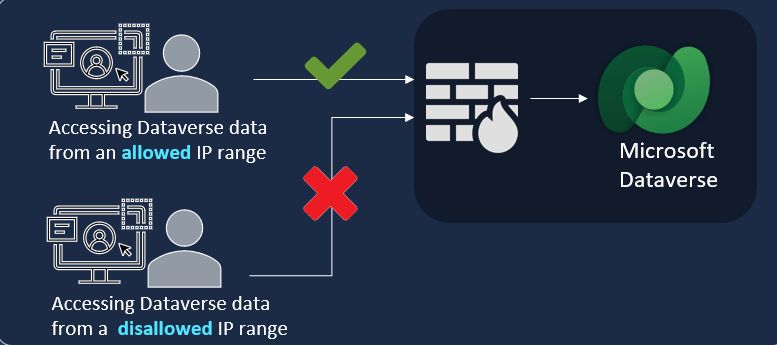

De IP-firewall beschermt uw organisatiegegevens door ervoor te zorgen dat gebruikers alleen toegang kunnen krijgen tot Microsoft Dataverse vanuit toegestane IP-locaties De IP-firewall analyseert het IP-adres van elke aanvraag in realtime. U kunt bijvoorbeeld de IP-firewall inschakelen in uw Dataverse-productieomgeving en toegestane IP-adressen instellen in de bereiken die zijn gekoppeld aan uw kantoorlocaties en niet aan een externe IP-locatie, zoals een café. Als een gebruiker toegang probeert te krijgen tot organisatorische resources vanuit een café, weigert Dataverse in realtime de toegang.

Belangrijkste voordelen

Het inschakelen van de IP-firewall in uw Power Platform-omgevingen biedt verschillende belangrijke voordelen.

- Bedreigingen van binnenuit zoals gegevensdiefstal beperken: een kwaadwillende gebruiker die gegevens probeert te downloaden van Dataverse met behulp van een clienttool zoals Excel of Power BI van een niet-toegestane IP-locatie, wordt geblokkeerd om dit in realtime te doen.

- Token replay-aanvallen voorkomen: als een gebruiker een toegangstoken steelt en deze probeert te gebruiken om toegang te krijgen tot Dataverse van buiten de toegestane IP-bereiken, weigert Dataverse de toegang in realtime.

IP-firewallbeveiliging werkt in zowel interactieve als niet-interactieve scenario's.

Hoe werkt de IP-firewall?

Wanneer een aanvraag wordt gedaan aan Dataverse, wordt het aanvraag-IP-adres in realtime geëvalueerd op basis van de IP-bereiken die zijn geconfigureerd voor de Power Platform-omgeving. Als het IP-adres binnen het toegestane bereik valt, is de aanvraag toegestaan. Als het IP-adres buiten het IP-bereik valt dat voor de omgeving is geconfigureerd, weigert de IP-firewall de aanvraag met een foutmelding: De aanvraag die u probeert te doen, wordt afgewezen omdat de toegang tot uw IP-adres is geblokkeerd. Neem contact op met uw beheerder voor meer informatie.

Vereisten

- De IP-firewall is een functie van beheerde omgevingen.

- U moet een Power Platform-beheerdersrol hebben om de IP-firewall te kunnen in- of uitschakelen.

De IP-firewall inschakelen

U kunt de IP-firewall inschakelen in een Power Platform-omgeving via het Power Platform-beheercentrum of via de Dataverse OData API.

De IP-firewall inschakelen via het Power Platform-beheercentrum

Meld u als beheerder aan bij het Power Platform-beheercentrum.

Selecteer in het navigatiedeelvenster de optie Beveiliging.

Selecteer in het deelvenster Beveiliging de optie Identiteit en toegang.

Selecteer op de pagina Identiteits- en toegangsbeheer de optie IP-firewall.

Selecteer een omgeving in het deelvenster IP-firewall instellen. Selecteer vervolgens IP-firewall instellen.

Stel in het deelvenster IP-firewall instellen voor deze omgeving de optie IP-firewall in op Aan.

Geef onder Toegestane lijst met IP-adressen de toegestane IP-bereiken op in de CIDR-indeling (Classless Interdomain Routing) volgens RFC 4632. Als u meerdere IP-bereiken hebt, scheidt u deze met een komma. Dit veld accepteert maximaal 4.000 alfanumerieke tekens en staat maximaal 200 IP-bereiken toe. IPv6-adressen zijn toegestaan in zowel hexadecimaal als gecomprimeerd formaat.

Selecteer indien nodig andere geavanceerde instellingen:

- Toegestane lijst met servicetags: selecteer in de lijst servicetags die IP-firewallbeperkingen kunnen omzeilen.

- Toegang toestaan voor vertrouwde Microsoft-services: met deze instelling worden vertrouwde Microsoft-services ingeschakeld, zoals monitoring en ondersteuningsgebruiker enzovoort om de IP-firewallbeperkingen te omzeilen voor toegang tot de Power Platform-omgeving met Dataverse. Standaard ingeschakeld.

- Toegang toestaan voor alle toepassingsgebruikers: met deze instelling krijgen alle toepassingsgebruikers toegang van derden en eerste partijen tot API's van Dataverse. Standaard ingeschakeld. Als u deze waarde wist, worden alleen gebruikers van applicaties van derden geblokkeerd.

- IP-firewall inschakelen in alleen-auditmodus: met deze instelling wordt de IP-firewall ingeschakeld, maar worden aanvragen ongeacht hun IP-adres toegestaan. Standaard ingeschakeld.

- IP-proxyadressen omgekeerde proxy: als uw organisatie omgekeerde proxy's heeft geconfigureerd, voert u de IP-adressen in, gescheiden door komma's. De reverse proxy-instelling is van toepassing op zowel IP-gebaseerde cookiebinding als de IP-firewall. Neem contact op met uw netwerkbeheerder om de IP-adressen van de reverse proxy te verkrijgen.

Notitie

Omgekeerde proxy moet worden geconfigureerd om IP-adressen van gebruikersclients te verzenden in de doorgestuurde header.

Selecteer Opslaan.

IP-firewall inschakelen op een omgevingsgroep-niveau

Voer de volgende stappen uit om IP-firewall-instellingen op omgevingsgroep-niveau te configureren. Meld u aan bij het Power Platform-beheercentrum.

Selecteer in het navigatiedeelvenster de optie Beveiliging.

Selecteer in het deelvenster Beveiliging de optie Identiteit en toegang.

Selecteer een IP-firewall-deelvenster.

Selecteer in het weergegeven deelvenster het tabblad Omgevingsgroepen waarop u de beveiligingsinstelling wilt toepassen. Selecteer vervolgens IP-firewall instellen.

Selecteer in het deelvenster IP-firewall instellen voor IP-firewall de optie Aan.

Geef onder Toegestane lijst met IP-adressen de toegestane IP-bereiken op in de CIDR-indeling (Classless Interdomain Routing) volgens RFC 4632. Als u meerdere IP-bereiken hebt, scheidt u deze met een komma. Dit veld accepteert maximaal 4.000 alfanumerieke tekens en staat maximaal 200 IP-bereiken toe. IPv6-adressen zijn toegestaan in zowel hexadecimaal als gecomprimeerd formaat.

Selecteer indien nodig andere geavanceerde instellingen:

- Toegestane lijst met servicetags: selecteer in de lijst servicetags die IP-firewallbeperkingen kunnen omzeilen.

- Toegang toestaan voor vertrouwde Microsoft-services: met deze instelling worden vertrouwde Microsoft-services ingeschakeld, zoals monitoring en ondersteuningsgebruiker enzovoort om de IP-firewallbeperkingen te omzeilen voor toegang tot de Power Platform-omgeving met Dataverse. Standaard ingeschakeld.

- Toegang toestaan voor alle toepassingsgebruikers: met deze instelling krijgen alle toepassingsgebruikers toegang van derden en eerste partijen tot API's van Dataverse. Standaard ingeschakeld. Als u deze waarde wist, worden alleen gebruikers van applicaties van derden geblokkeerd.

- IP-firewall inschakelen in alleen-auditmodus: met deze instelling wordt de IP-firewall ingeschakeld, maar worden aanvragen ongeacht hun IP-adres toegestaan. Standaard ingeschakeld.

- IP-proxyadressen omgekeerde proxy: als uw organisatie omgekeerde proxy's heeft geconfigureerd, voert u de IP-adressen in, gescheiden door komma's. De reverse proxy-instelling is van toepassing op zowel IP-gebaseerde cookiebinding als de IP-firewall. Neem contact op met uw netwerkbeheerder om de IP-adressen van de reverse proxy te verkrijgen.

Selecteer Opslaan.

Notitie

Omgekeerde proxy moet worden geconfigureerd om IP-adressen van gebruikersclients te verzenden in de doorgestuurde header.

Geselecteerde instellingen worden toegepast op alle omgevingen in die omgevingsgroep.

De IP-firewall inschakelen met de Dataverse OData API

U kunt de Dataverse OData API gebruiken om waarden binnen een Power Platform omgeving op te halen en te wijzigen. Voor gedetailleerde richtlijnen, zie Gegevens opvragen met de web-API en Tabelrijen bijwerken en verwijderen met de web-API (Microsoft Dataverse).

U hebt de flexibiliteit om de tools van uw voorkeur te selecteren. Gebruik de volgende documentatie om waarden op te halen en te wijzigen via de Dataverse OData API:

De IP-firewall configureren met de OData API

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Nettolading

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule– Schakel de functie in door de waarde in te stellen op true of schakel de functie uit door de waarde in te stellen op false.allowediprangeforfirewall— Geef de lijst van IP-bereiken weer die moeten worden toegestaan. Geef ze op in CIDR-notatie, gescheiden door een komma.Belangrijk

Zorg ervoor dat de namen van de servicetags precies overeenkomen met wat u ziet op de instellingenpagina van de IP-firewall. Als er enige discrepantie is, werken IP-beperkingen mogelijk niet correct.

enableipbasedfirewallruleinauditmode– De waarde true geeft de alleen-controlemodus aan, terwijl de waarde false de handhavingsmodus aangeeft.allowedservicetagsforfirewall– Maak een lijst van de servicetags die moeten worden toegestaan, gescheiden door komma's. Als u geen servicetags wilt configureren, laat u de waarde op null staan.allowapplicationuseraccess– De standaardwaarde is true.allowmicrosofttrustedservicetags– De standaardwaarde is true.

Belangrijk

Wanneer Toegang toestaan voor Microsoft vertrouwde services en Toegang toestaan voor alle toepassingsgebruikers zijn uitgeschakeld, werken sommige services die Dataverse gebruiken, zoals Power Automate-stromen, mogelijk niet meer.

De IP-firewall testen

U moet de IP-firewall testen om te controleren of deze werkt.

Blader vanaf een IP-adres dat niet in de lijst met toegestane IP-adressen voor de omgeving staat naar de URI voor uw Power Platform-omgeving.

Uw aanvraag moet worden afgewezen met een bericht dat zegt: "De aanvraag die u probeert te doen, wordt afgewezen omdat de toegang tot uw IP-adres is geblokkeerd. Neem contact op met uw beheerder voor meer informatie."

Blader vanaf een IP-adres dat niet in de lijst met toegestane IP-adressen voor de omgeving staat naar de URI voor uw Power Platform-omgeving.

U zou toegang moeten hebben tot de omgeving die is gedefinieerd door uw beveiligingsrol.

U dient de IP-firewall eerst in uw testomgeving te testen. Test dit vervolgens in de audit-only-modus in de productieomgeving voordat u de IP-firewall in uw productieomgeving afdwingt.

Notitie

Standaard is TDS-eindpunt ingeschakeld binnen de Power Platform-omgeving.

SPN-filtering voor applicatiegebruikers

Met de IP-firewall-functie in Power Platform kunnen beheerders de toegang tot omgevingen beperken op basis van IP-adresbereiken. Voor scenario's waarbij specifieke toepassingsgebruikers (Service Principal Names of SPN's) deze beperkingen moeten omzeilen, kunt u SPN-filtering inschakelen via een API-gebaseerde aanpak.

Stappen om SPN-filtering in te schakelen

- Voeg de toepassingsgebruiker toe. Als dit nog niet is gebeurd, voegt u de toepassingsgebruiker toe aan de doelomgeving en wijst u de juiste beveiligingsrollen toe. Voorbeeld: Voeg de app-gebruiker met ID 123 en de naam TestSPN toe aan de omgeving en wijs de benodigde rollen toe.

- Haal de systeemgebruikers-ID op.

Gebruik de volgende API-aanroep om de

systemuseridvoor de toepassingsgebruiker op te halen:

GET https://{root-url}/api/data/v9.0/systemusers?$filter=applicationid eq {application-id}&$select=systemuserid

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

- De toepassingsgebruiker op de acceptatielijst zetten

POST https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/systemusers(SystemuserID)

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Nettolading

[

{

"isallowedbyipfirewall": true

}

]

- Configureer IP-firewallinstellingen in PPAC. Ga naar het Power Platform-beheercentrum en configureer de instellingen van de IP-firewall. Zorg ervoor dat de optie 'toegang verlenen aan alle gebruikers van de toepassing' is uitgeschakeld om filtering af te dwingen.

Licentievereisten voor IP-firewall

De IP-firewall wordt alleen toegepast op omgevingen die zijn geactiveerd voor beheerde omgevingen. Beheerde omgevingen zijn als recht inbegrepen bij zelfstandige Power Apps-, Power Automate-, Microsoft Copilot Studio-, Power Pages- en Dynamics 365-licenties die premium gebruiksrechten bieden. Meer informatie over licenties voor beheerde omgevingen met het Licentieoverzicht voor Microsoft Power Platform.

Daarnaast vereist toegang tot het gebruik van IP-firewall voor Dataverse dat gebruikers in de omgevingen waar de IP-firewall wordt afgedwongen een van deze abonnementen hebben:

- Microsoft 365 of Office 365 A5/E5/G5

- Naleving van Microsoft 365 A5/E5/F5/G5

- Microsoft 365 F5 Beveiliging en naleving

- Microsoft 365 A5/E5/F5/G5 Informatiebescherming en governance

- Microsoft 365 A5/E5/F5/G5 Beheer van insiderrisico's

Meer informatie over Microsoft 365-licenties

Veelgestelde vragen

Wat dekt de IP-firewall in Power Platform?

De IP-firewall wordt ondersteund in elke Power Platform-omgeving die Dataverse bevat.

Hoe snel wordt een wijziging in de IP-adressenlijst van kracht?

Wijzigingen in de lijst met toegestane IP-adressen of bereiken worden doorgaans na ongeveer vijf tot tien minuten van kracht.

Werkt deze functie in realtime?

IP-firewallbeveiliging werkt in realtime. Omdat de functie in de netwerklaag werkt,wordt de aanvraag geëvalueerd nadat de verificatieaanvraag is voltooid.

Wordt deze functie standaard in alle omgevingen ingeschakeld?

De IP-firewall is standaard niet ingeschakeld. De Power Platform-beheerder moet deze functie inschakelen voor Beheerde omgevingen.

Wat is de modus Alleen controle?

In de modus alleen-audit identificeert de IP-firewall de IP-adressen die de omgeving aanroepen en staat ze allemaal toe, of ze zich nu binnen een toegestaan bereik bevinden of niet. Het is handig bij het configureren van beperkingen voor een Power Platform-omgeving. We raden u aan om de modus Alleen-audit minimaal een week in te schakelen en deze pas uit te schakelen na zorgvuldige controle van de auditlogboeken.

Is deze functie beschikbaar in alle omgevingen?

De IP-firewall is alleen beschikbaar voor beheerde omgevingen.

Geldt er een limiet voor het aantal IP-adressen dat ik kan toevoegen in het tekstvak IP-adres?

U kunt maximaal 200 IP-adresbereiken toevoegen in CIDR-indeling volgens RFC 4632, gescheiden door komma's.

Wat moet ik doen als verzoeken om Dataverse te starten beginnen te mislukken?

Een onjuiste configuratie van IP-bereiken voor de IP-firewall kan dit probleem veroorzaken. U kunt de IP-bereiken controleren en verifiëren op de pagina met IP-firewallinstellingen. We raden u aan de IP-firewall in de modus Alleen audit in te schakelen voordat u deze afdwingt.

Hoe download ik het auditlogboek voor de modus Alleen audit?

Gebruik de Dataverse OData API om de auditloggegevens in JSON-indeling te downloaden. De indeling van de API voor auditlogboeken is:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- Vervang [orgURI] door de URI voor de Dataverse-omgeving.

- Stel de actiewaarde in op 118 voor deze gebeurtenis.

- Stel het aantal items dat u wilt retourneren in op top=1 of specificeer het aantal dat u wilt retourneren.

Mijn Power Automate-stromen werken niet zoals verwacht na het configureren van de IP-firewall in mijn Power Platform-omgeving. Wat moet ik doen?

Sta in de instellingen van de IP-firewall de servicetags toe die worden vermeld in Uitgaande IP-adressen van beheerde connectors.

Ik heb het reverse proxy-adres correct geconfigureerd, maar de IP-firewall werkt niet. Wat moet ik doen?

Controleer of uw reverse proxy is geconfigureerd om het IP-adres van de client in de doorgestuurde header te verzenden.

De auditfunctionaliteit van de IP-firewall werkt niet in mijn omgeving. Wat moet ik doen?

Auditlogboeken voor IP-firewall worden niet ondersteund in tenants die zijn ingeschakeld voor BYOK-encryptiesleutels (Bring-your-own-key). Als uw tenant is ingeschakeld voor het meenemen van uw eigen sleutel, zijn alle omgevingen in een voor BYOK ingeschakelde tenant alleen vergrendeld voor SQL. Daarom kunnen auditlogboeken alleen in SQL worden opgeslagen. We raden u aan om naar een door de klant beheerde sleutel te migreren. Om van BYOK naar CMKv2 (door klant beheerde sleutel) te migreren, volgt u de stappen in BYOK-omgevingen (Bring-your-own-key) migreren naar door de klant beheerde sleutel.

Ondersteunt IP-firewall IPv6 IP-bereiken?

Ja, IP-firewall ondersteunt IPv6 IP-bereiken.