Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of mappen te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen om mappen te wijzigen.

Klanten hebben vereisten op het gebied van gegevensprivacy en naleving om hun gegevens te beveiligen door hun gegevens in rust te versleutelen. Hiermee worden de gegevens beveiligd tegen blootstelling wanneer een kopie van de database wordt gestolen. Met gegevensversleuteling in rust worden de gestolen databasegegevens beschermd tegen herstel naar een andere server zonder de versleutelingssleutel.

Alle klantgegevens die zijn opgeslagen in Power Platform worden standaard in rust versleuteld met sterke, door Microsoft beheerde versleutelingssleutels. Microsoft bewaart en beheert de database-versleutelingssleutel voor al uw gegevens, zodat u dat niet hoeft te doen. Power Platform levert deze door de klant beheerde versleutelingssleutel (CMK) echter als extra controle over uw gegevensbescherming, waarbij u zelf de database-versleutelingssleutel kunt beheren die aan uw Microsoft Dataverse-omgeving is gekoppeld. Hierdoor kunt u de versleutelingssleutel op verzoek rouleren of wisselen, terwijl u bovendien kunt voorkomen dat Microsoft toegang tot uw klantgegevens heeft wanneer u op enig moment de sleuteltoegang tot onze services intrekt.

Bekijk de video over door klant beheerde sleutels voor meer informatie over door de klant beheerde sleutels in Power Platform.

Deze versleutelingssleutelbewerkingen zijn beschikbaar met door de klant beheerde sleutel (CMK):

- Maak een RSA-sleutel (RSA-HSM) vanuit uw Azure-sleutelkluis.

- Maak een Power Platform-bedrijfsbeleid voor uw sleutel.

- Verleen het Power Platform machtiging voor bedrijfsbeleid om toegang te krijgen tot uw sleutelkluis.

- Geef de Power Platform-servicebeheerder toestemming om het bedrijfsbeleid te lezen.

- Pas de versleutelingssleutel toe op uw omgeving.

- Zet de CMK-versleuteling van de omgeving terug of verwijder deze naar de door Microsoft beheerde sleutel.

- Wijzig de sleutel door een nieuw ondernemingsbeleid te maken, de omgeving uit CMK te verwijderen en CMK opnieuw toe te passen met een nieuw ondernemingsbeleid.

- Vergrendel CMK-omgevingen door de CMK-sleutelkluis en/of sleutelmachtigingen in te trekken.

- Migreer BYOK-omgevingen (bring-your-own-key) naar CMK door de CMK-sleutel toe te passen.

Momenteel kunnen al uw klantgegevens die uitsluitend in de volgende apps en services zijn opgeslagen, worden versleuteld met een door de klant beheerde sleutel:

Commerciële cloud

- Dataverse (aangepaste oplossingen en Microsoft-services)

- Dataverse Copilot voor modelgestuurde apps

- Power Automate

- Chat voor Dynamics 365

- Dynamics 365-verkoop

- Dynamics 365-klantenservice

- Dynamics 365 Customer Insights - Gegevens

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Financiën en bedrijfsactiviteiten)

- Dynamics 365 Intelligent Order Management (financiën en bedrijfsactiviteiten)

- Dynamics 365 Project Operations (financiën en bedrijfsactiviteiten)

- Dynamics 365 Supply Chain Management (financiën en bedrijfsactiviteiten)

- Dynamics 365 Fraud Protection (financiën en bedrijfsactiviteiten)

- Copilot Studio

Onafhankelijke cloud - GCC High

- Dataverse (aangepaste oplossingen en Microsoft-services)

- Dataverse Copilot voor modelgestuurde apps

- Chat voor Dynamics 365

- Dynamics 365-verkoop

- Dynamics 365-klantenservice

- Dynamics 365 Customer Insights - Gegevens

- Copilot Studio

Opmerking

- Neem contact op met een vertegenwoordiger voor services die hierboven niet worden vermeld voor informatie over ondersteuning voor door de klant beheerde sleutels.

- Nuance Conversational IVR en welkomstinhoud voor makers zijn uitgesloten van door klant beheerde sleutelversleuteling.

- De verbindingsinstellingen voor connectors zijn nog steeds versleuteld met een door Microsoft beheerde sleutel.

- Weergavenamen, beschrijvingen en verbindingsmetagegevens in Power Apps worden nog steeds gecodeerd met een door Microsoft beheerde sleutel.

- De koppeling naar de downloadresultaten en andere gegevens die door het afdwingen van oplossingscontrole tijdens een oplossingscontrole worden gegenereerd, wordt nog steeds versleuteld met een door Microsoft beheerde sleutel.

Omgevingen met apps voor financiën en bedrijfsactiviteiten waarvoor Power Platform-integratie is ingeschakeld, kunnen ook worden versleuteld. Omgevingen voor financiën en bedrijfsactiviteiten zonder Power Platform-integratie blijven de standaard door Microsoft beheerde sleutel gebruiken om gegevens te versleutelen. Meer informatie vindt u in Versleuteling in apps voor financiën en bedrijfsactiviteiten.

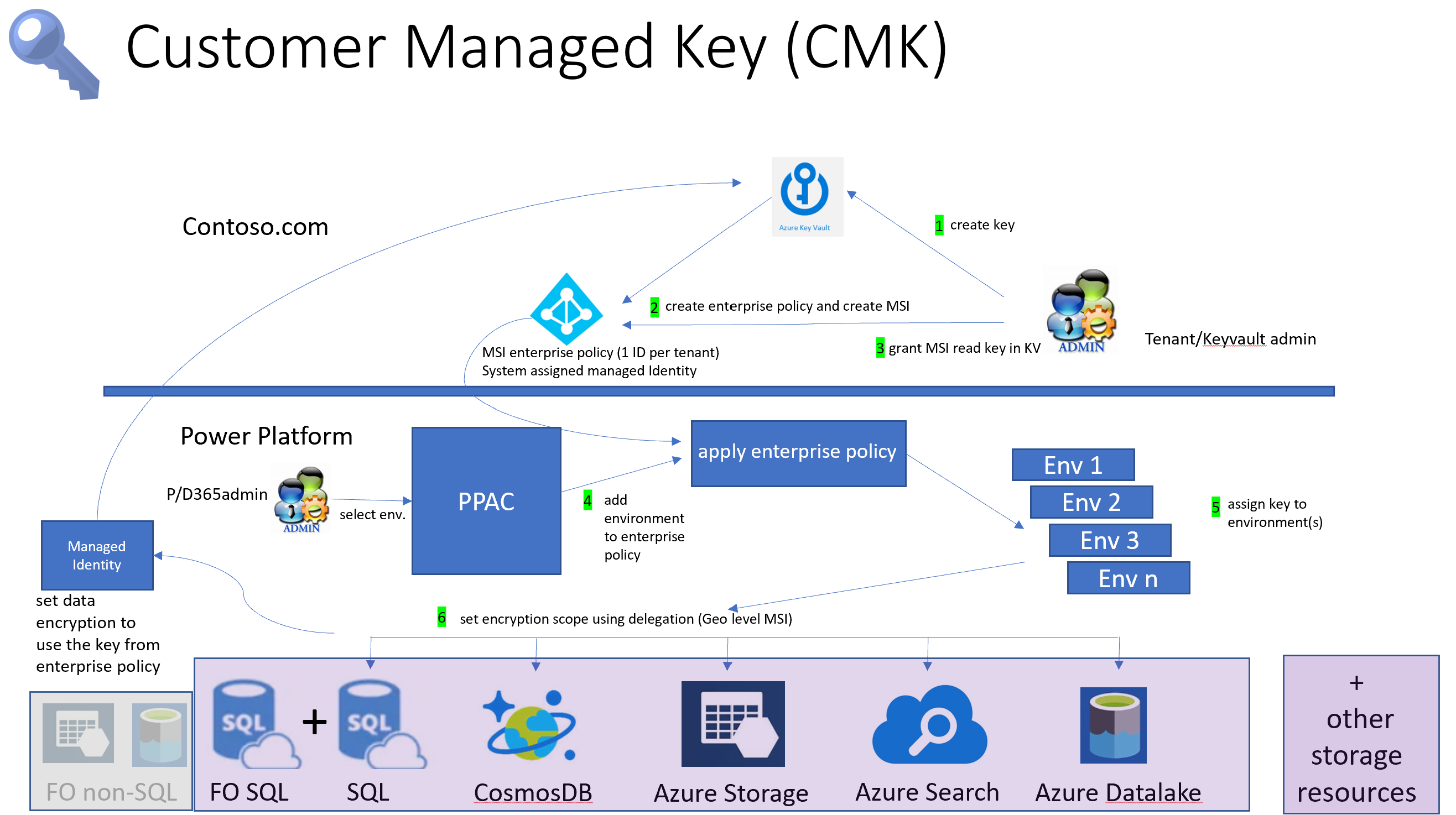

Inleiding tot door de klant beheerde sleutel

Met een door de klant beheerde sleutel kunnen beheerders vanuit hun eigen Azure Key Vault hun eigen encryptiesleutel leveren aan de Power Platform-opslagservices om hun klantgegevens te versleutelen. Microsoft heeft geen directe toegang tot uw Azure Key Vault. Om Power Platform-services toegang te bieden tot de encryptiesleutel vanuit uw Azure Key Vault, stelt de beheerder een Power Platform-bedrijfsbeleid op dat verwijst naar de encryptiesleutel en verleent dit bedrijfsbeleid toestemming om de sleutel te lezen vanuit uw Azure Key Vault.

De Power Platform-servicebeheerder kan vervolgens Dataverse-omgevingen toevoegen aan het bedrijfsbeleid om te beginnen met het versleutelen van alle klantgegevens in de omgeving met uw encryptiesleutel. Beheerders kunnen de versleutelingssleutel van de omgeving wijzigen door een ander bedrijfsbeleid te maken en de omgeving (na verwijdering) aan het nieuwe bedrijfsbeleid toe te voegen. Als de omgeving niet langer hoeft te worden versleuteld met uw door de klant beheerde sleutel, kan de beheerder de Dataverse-omgeving uit het bedrijfsbeleid verwijderen om de gegevensversleuteling terug te zetten naar de door Microsoft beheerde sleutel.

De beheerder kan de door de klant beheerde sleutelomgevingen vergrendelen door de sleuteltoegang in te trekken vanuit het bedrijfsbeleid en de omgevingen ontgrendelen door de sleuteltoegang te herstellen. Meer informatie: Omgevingen vergrendelen door toegang tot sleutelkluis en/of sleutelmachtiging in te trekken

Om de sleutelbeheertaken te vereenvoudigen, zijn de taken onderverdeeld in drie hoofdgebieden:

- Versleutelingssleutel maken.

- Bedrijfsbeleid maken en toegang verlenen.

- Versleuteling van omgeving beheren.

Waarschuwing

Wanneer omgevingen zijn vergrendeld, zijn ze voor niemand toegankelijk, ook niet voor Microsoft Ondersteuning. Vergrendelde omgevingen worden uitgeschakeld en er kan gegevensverlies optreden.

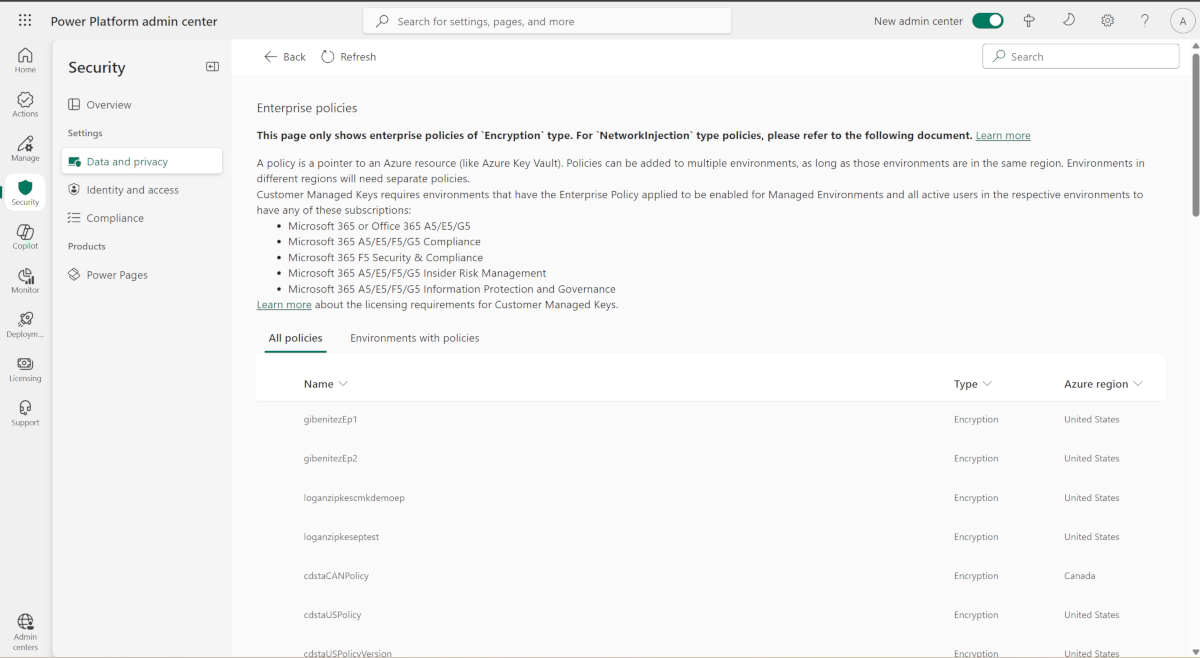

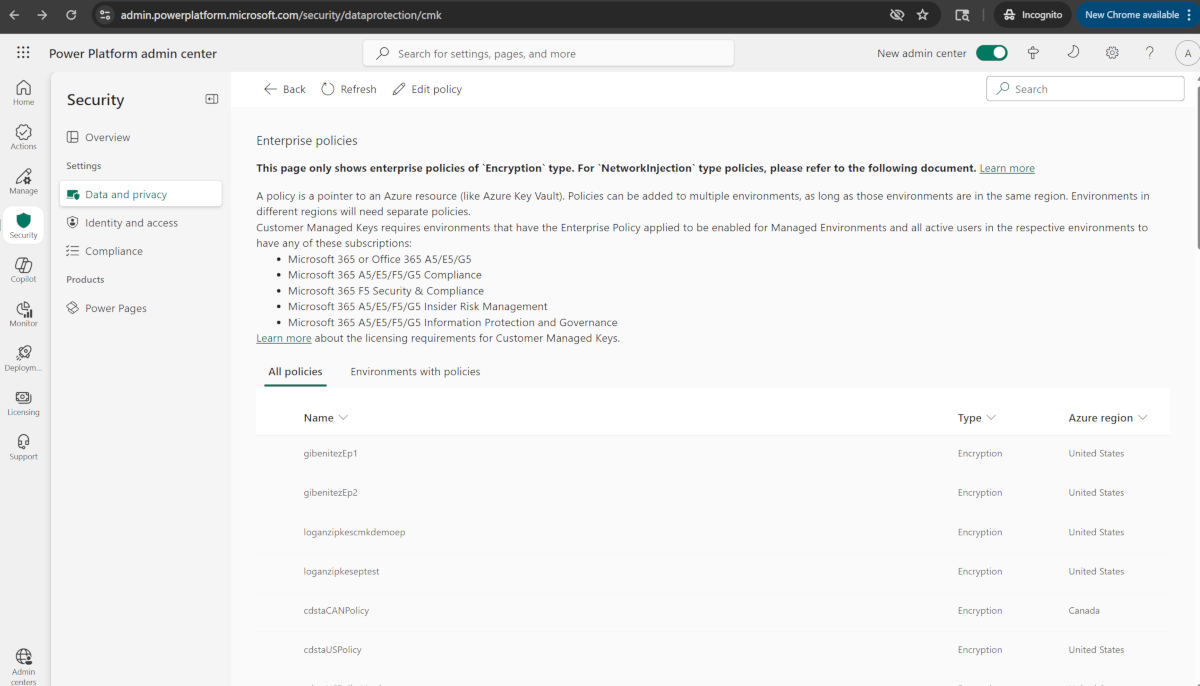

Licentievereisten voor door de klant beheerde sleutel

Beleid voor door de klant beheerde sleutels wordt alleen afgedwongen in omgevingen die zijn geactiveerd voor Beheerde omgevingen. Beheerde omgevingen zijn als een recht inbegrepen bij zelfstandige Power Apps-, Power Automate-, Microsoft Copilot Studio-, Power Pages- en Dynamics 365-licenties die premium-gebruiksrechten bieden. Meer informatie over licenties voor beheerde omgevingen, met het licentieoverzicht voor Microsoft Power Platform.

Daarnaast vereist toegang tot het gebruik van door de klant beheerde sleutels voor Microsoft Power Platform en Dynamics 365 dat gebruikers in de omgevingen waar het encryptiesleutelbeleid wordt afgedwongen om een van deze abonnementen te hebben:

- Microsoft 365 of Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5-compliance

- Microsoft 365 F5-beveiliging en -compliance

- Microsoft 365 A5/E5/F5/G5-informatiebescherming en governance

- Intern risicobeheer Microsoft 365 A5/E5/F5/G5

Meer informatie over deze licenties.

Het potentiële risico wanneer u uw sleutel beheert

Zoals bij elke bedrijfskritieke toepassing moeten de medewerkers binnen de organisatie die beheertoegang hebben, worden vertrouwd. Voordat u de sleutelbeheerfunctie gebruikt, moet u het risico kennen wanneer u uw database-versleutelingssleutels beheert. Het is denkbaar dat een kwaadwillende beheerder (iemand die op beheerdersniveau toegang heeft gekregen of zich toegang heeft verschaft met de bedoeling de beveiliging of de bedrijfsprocessen van een organisatie te schaden) die in uw organisatie werkt, de sleutelbeheerfunctie gebruikt om een sleutel te maken en te gebruiken om uw omgevingen in de tenant te vergrendelen.

Overweeg de volgende reeks gebeurtenissen.

De kwaadwillende sleutelkluisbeheerder maakt een sleutel en een bedrijfsbeleid op de Azure-portal. De Azure Key Vault-beheerder gaat naar het Power Platform-beheercentrum en voegt omgevingen toe aan het bedrijfsbeleid. De kwaadwillende beheerder keert vervolgens terug naar de Azure-portal en trekt de sleuteltoegang tot het bedrijfsbeleid in, waardoor alle omgevingen worden vergrendeld. Dit veroorzaakt bedrijfsonderbrekingen omdat alle omgevingen ontoegankelijk worden en als deze gebeurtenis niet wordt opgelost, dat wil zeggen de sleuteltoegang wordt hersteld, kunnen de omgevingsgegevens mogelijk verloren gaan.

Opmerking

- Azure Key Vault heeft ingebouwde beveiligingen die helpen bij het herstellen van de sleutel. Hiervoor moeten de instellingen voor de sleutelkluis Voorlopig verwijderen en Bescherming opschonen zijn ingeschakeld.

- Een andere beveiliging die moet worden overwogen, is de scheiding van taken waarbij de Azure Key Vault-beheerder geen toegang krijgt tot het Power Platform-beheercentrum.

Scheiding van taken om het risico te beperken

In dit gedeelte worden de door de klant beheerde hoofdfuncties beschreven waarvoor elke beheerdersrol verantwoordelijk is. Door deze taken te scheiden, wordt het risico van door de klant beheerde sleutels beperkt.

Azure Key Vault en Power Platform-/Dynamics 365-servicebeheertaken

Om door de klant beheerde sleutels in te schakelen, maakt de sleutelkluisbeheerder eerst een sleutel in de Azure-sleutelkluis om vervolgens een Power Platform-bedrijfsbeleid te maken. Wanneer het bedrijfsbeleid wordt gemaakt, wordt er een speciale beheerde Microsoft Entra ID-identiteit gemaakt. Vervolgens keert de sleutelkluisbeheerder terug naar de Azure-sleutelkluis en verleent het bedrijfsbeleid/de beheerde identiteit toegang tot de versleutelingssleutel.

De sleutelkluisbeheerder verleent vervolgens de respectievelijke Power Platform-/Dynamics 365-servicebeheerder leestoegang tot het bedrijfsbeleid. Zodra leesrechten zijn verleend, kan de Power Platform/Dynamics 365-servicebeheerder naar het Power Platform-beheercentrum gaan en omgevingen toevoegen aan het bedrijfsbeleid. De klantgegevens van alle toegevoegde omgevingen worden vervolgens versleuteld met de door de klant beheerde sleutel die aan dit bedrijfsbeleid is gekoppeld.

Vereisten

- Een Azure-abonnement dat Azure Key Vault of door Azure Key Vault-beheerde hardwarebeveiligingsmodules omvat.

- Een Microsoft Entra ID met:

- De machtiging Inzender voor het Microsoft Entra-abonnement.

- Toestemming om een Azure Key Vault en sleutel te maken.

- Toegang om een resourcegroep te maken. Dit is vereist voor het instellen van de sleutelkluis.

De sleutel maken en toegang verlenen met Azure Key Vault

De Azure Key Vault-beheerder voert deze taken uit in Azure.

- Maak een betaald Azure-abonnement en Key Vault. Sla deze stap over als u al een abonnement hebt dat Azure Key Vault omvat.

- Ga naar de Azure Key Vault-service en maak een sleutel. Meer informatie: Een sleutel maken in de sleutelkluis

- Schakel de Power Platform-bedrijfsbeleidsservice voor uw Azure-abonnement in. Doe dit maar één keer. Meer informatie: De Power Platform-bedrijfsbeleidsservice voor uw Azure-abonnement inschakelen

- Maak een Power Platform-bedrijfsbeleid. Meer informatie: Bedrijfsbeleid maken

- Verleen het bedrijfsbeleid toegang tot de sleutelkluis. Meer informatie: Bedrijfsbeleid toegang verlenen tot de sleutelkluis

- Verleen Power Platform- en Dynamics 365-beheerders toestemming om het bedrijfsbeleid te lezen. Meer informatie: De Power Platform-beheerder beheerdersbevoegdheid verlenen om bedrijfsbeleid te lezen

Power Platform-beheercentrumtaken voor Power Platform-/Dynamics 365-servicebeheerder

Vereiste

De Power Platform-beheerder moet de rol van Power Platform- of Dynamics 365-servicebeheerder hebben in Microsoft Entra.

Versleuteling van omgeving beheren in Power Platform-beheercentrum

De Power Platform-beheerder beheert door taken voor de door de klant beheerde sleutel met betrekking tot de omgeving in het Power Platform-beheercentrum.

- Voeg de Power Platform-omgevingen toe aan het bedrijfsbeleid om gegevens te versleutelen met de door de klant beheerde sleutel. Meer informatie: Een omgeving toevoegen aan het bedrijfsbeleid om gegevens te versleutelen

- Verwijder omgevingen uit het ondernemingsbeleid om versleuteling terug te zetten naar de door Microsoft beheerde sleutel. Meer informatie: Omgevingen uit het bedrijfsbeleid verwijderen om versleuteling terug te zetten naar de door Microsoft beheerde sleutel

- Wijzig de sleutel door omgevingen uit het oude bedrijfsbeleid te verwijderen en omgevingen toe te voegen aan een nieuw bedrijfsbeleid. Meer informatie: Encryptiesleutel maken en toegang verlenen

- Migreer vanuit BYOK. Als u de eerdere functie voor zelfbeheerde encryptiesleutels gebruikt, kunt u uw sleutel migreren naar een door de klant beheerde sleutel. Meer informatie vindt u in Bring-your-own-key-omgevingen migreren naar door de klant beheerde sleutels.

Versleutelingssleutel maken en toegang verlenen

Een betaald Azure-abonnement en sleutelkluis maken

Voer in Azure de volgende stappen uit:

Maak een abonnement voor betalen per gebruik of het equivalente Azure-abonnement. Deze stap is niet nodig als de tenant al een abonnement heeft.

Maak een resourcegroep. Meer informatie: Resourcegroepen maken

Opmerking

Maak of gebruik een resourcegroep met een locatie, bijvoorbeeld VS - centraal, die overeenkomt met de regio van de Power Platform-regio, in dit geval in de Verenigde Staten.

Maak een sleutelkluis met behulp van het betaalde abonnement dat voorlopig verwijderen en beveiliging tegen leegmaken bevat met de resourcegroep die u in de vorige stap hebt gemaakt.

Belangrijk

Om ervoor te zorgen dat uw omgeving wordt beschermd tegen het per ongeluk verwijderen van de versleutelingssleutel, moeten voorlopig verwijderen en beveiliging tegen leegmaken zijn ingeschakeld voor de sleutelkluis. U kunt uw omgeving niet versleutelen met uw eigen sleutel zonder deze instellingen in te schakelen. Meer informatie: Overzicht van Voorlopig verwijderen voor Azure Key Vault Meer informatie: Een sleutelkluis maken met Azure Portal

Een sleutel maken in de sleutelkluis

- Controleer of u aan de vereisten hebt voldaan.

- Ga naar Azure portal>Sleutelkluis en zoek de sleutelkluis waar u een versleutelingssleutel wilt genereren.

- Controleer de instellingen van de Azure-sleutelkluis:

- Selecteer onder Instellingen de optie Eigenschappen.

- Stel onder Voorlopig verwijderen de optie Voorlopig verwijderen is ingeschakeld voor deze sleutelkluis in of controleer of deze is ingeschakeld.

- Stel onder Beveiliging tegen leegmaken de optie Beveiliging tegen leegmaken inschakelen (een verplichte retentieperiode afdwingen voor verwijderde kluizen en kluisobjecten) in of controleer of deze is ingeschakeld.

- Selecteer Opslaan als u wijzigingen hebt aangebracht.

RSA-sleutels maken

Maak of importeer een sleutel met deze eigenschappen:

- Selecteer Sleutels op de eigenschappenpagina's van Key Vault.

- Selecteer Genereren/Importeren.

- Stel op het scherm Een sleutel maken de volgende waarden in en selecteer vervolgens Maken.

- Opties: Genereren

- Naam: geef een naam op voor de sleutel

- Sleuteltype: RSA

- RSA-sleutelgrootte: 2048 of 3072

Belangrijk

Als u een vervaldatum instelt voor uw sleutel en de sleutel verloopt, zijn alle omgevingen die met deze sleutel zijn gecodeerd, offline. Stel een melding in om verlopen certificaten te controleren met e-mailmeldingen voor uw lokale Power Platform-beheerder en Azure Key Vault-beheerder als herinnering om de vervaldatum te vernieuwen. Dit is belangrijk om ongeplande systeemuitval te voorkomen.

Beveiligde sleutels importeren voor hardwarebeveiligingsmodules (HSM)

U kunt uw beveiligde sleutels voor hardwarebeveiligingsmodules (HSM) gebruiken om uw Power Platform Dataverse-omgevingen te versleutelen. Uw met HSM beveiligde sleutels moeten worden geïmporteerd in de sleutelkluis zodat een Enterprise-beleid kan worden gemaakt. Zie Ondersteunde HSM'sMet HSM beveiligde sleutels importeren in Key Vault (BYOK) voor meer informatie.

Maak een sleutel in de beheerde HSM van Azure Key Vault

U kunt een encryptiesleutel gebruiken die is gemaakt op basis van de door Azure Key Vault beheerde HSM om uw omgevingsgegevens te versleutelen. Hiermee krijgt u FIPS 140-2 niveau 3-ondersteuning.

RSA-HSM-sleutels maken

Controleer of u aan de vereisten hebt voldaan.

Ga naar de Azure-portal.

Maak Beheerde HSM:

Schakel Beveiliging opschonen in uw beheerde HSM in.

Verleen de rol Crypto-gebruiker beheerde HSM aan de persoon die de sleutelkluis voor beheerde HSM heeft gemaakt.

- Toegang tot de sleutelkluis voor beheerde HSM op de Azure Portal.

- Navigeer naar Lokale RBAC en selecteer + Toevoegen.

- Selecteer in de vervolgkeuzelijst Rol de rol Crypto-gebruiker beheerde HSM op de pagina Roltoewijzing.

- Selecteer Alle sleutels onder Bereik.

- Selecteer Beveiligingsprincipal selecteren en selecteer vervolgens de beheerder op de pagina Principal toevoegen.

- Selecteer Maken.

Een RSA-HSM-sleutel maken

- Opties: Genereren

- Naam: geef een naam op voor de sleutel

- Sleuteltype: RSA-HSM

- Grootte van RSA-sleutel: 2048

Opmerking

Ondersteunde RSA-HSM-sleutelgrootten: 2048-bits en 3072-bits.

Uw omgeving versleutelen met een sleutel uit Azure Key Vault met privékoppeling (preview)

U kunt het netwerk van uw Azure Key Vault bijwerken door een privé-eindpunt in te schakelen en de sleutel in de sleutelkluis te gebruiken om uw Power Platform-omgevingen te versleutelen.

U kunt ofwel een nieuwe sleutelkluis maken en een private link-verbinding tot stand brengen of een private link-verbinding tot stand brengen met een bestaande sleutelkluis en een sleutel van deze sleutelkluis maken en deze gebruiken om uw omgeving te versleutelen. U kunt ook een private link-verbinding tot stand brengen met een bestaande sleutelkluis nadat u al een sleutel hebt gemaakt en deze gebruiken om uw omgeving te versleutelen.

Gegevens versleutelen met sleutel uit sleutelkluis met private link

Maak een Azure Key Vault met deze opties:

- Purge Protection inschakelen

- Sleuteltype: RSA

- Sleutelgrootte: 2048 of 3072

Kopieer de sleutelkluis-URL en de encryptiesleutel-URL die moet worden gebruikt voor het maken van het ondernemingsbeleid.

Opmerking

Zodra u een privé eindpunt aan uw sleutelkluis hebt toegevoegd of het openbare toegangsnetwerk hebt uitgeschakeld, kunt u de sleutel niet zien tenzij u de juiste machtiging hebt.

Maak een virtueel netwerk.

Keer terug naar uw sleutelkluis en voeg privé-eindpuntverbindingen toe aan uw Azure Key Vault.

Opmerking

U moet de netwerkoptie Openbare toegang uitschakelen selecteren en de uitzondering Vertrouwde Microsoft-services toestaan deze firewall over te slaan inschakelen.

Maak een Power Platform-bedrijfsbeleid. Meer informatie: Bedrijfsbeleid maken

Verleen het bedrijfsbeleid toegang tot de sleutelkluis. Meer informatie: Bedrijfsbeleid toegang verlenen tot de sleutelkluis

Verleen Power Platform- en Dynamics 365-beheerders toestemming om het bedrijfsbeleid te lezen. Meer informatie: De Power Platform-beheerder beheerdersbevoegdheid verlenen om bedrijfsbeleid te lezen

De beheerder van het Power Platform-beheercentrum selecteert de omgeving om de beheerde omgeving te versleutelen en in te schakelen. Meer informatie: Beheerde omgeving inschakelen om de omgeving toe te voegen aan het ondernemingsbeleid

De beheerder van het Power Platform-beheercentrum voegt de beheerde omgeving toe aan het bedrijfsbeleid. Meer informatie: Een omgeving toevoegen aan het bedrijfsbeleid om gegevens te versleutelen

De Power Platform-bedrijfsbeleidsservice voor uw Azure-abonnement inschakelen

Registreer Power Platform als resourceprovider. U hoeft deze taak slechts één keer uit te voeren voor elk Azure-abonnement waar uw Azure Key Vault zich bevindt. U moet toegangsrechten voor het abonnement hebben om de resourceprovider te kunnen registreren.

- Meld u aan bij Azure Portal en ga naar Abonnement>Resourceproviders.

- Zoek in de lijst met resourceproviders naar Microsoft.PowerPlatform en registreer het.

Bedrijfsbeleid maken

- Installeer PowerShell MSI. Meer informatie: PowerShell installeren op Windows, Linux en macOS

- Ga, nadat de PowerShell MSI is geïnstalleerd, terug naar Een aangepaste sjabloon implementeren in Azure.

- Selecteer de koppeling Maak uw eigen sjabloon in de editor.

- Kopieer deze JSON-sjabloon naar een teksteditor zoals Kladblok. Meer informatie: JSON-sjabloon voor bedrijfsbeleid

- Vervang de waarden in de JSON-sjabloon voor: EnterprisePolicyName, locatie waar EnterprisePolicy moet worden gemaakt, keyVaultId en keyName. Meer informatie: Velddefinities voor JSON-sjabloon

- Kopieer de bijgewerkte sjabloon vanuit uw teksteditor en plak deze vervolgens in Sjabloon bewerken van de Aangepaste implementatie in Azure en selecteer Opslaan.

- Selecteer een abonnement en resourcegroep waar het bedrijfsbeleid moet worden gemaakt.

- Selecteer Controleren en maken en selecteer vervolgens Maken.

Er wordt een implementatie gestart. Als dit gedaan is, wordt het bedrijfsbeleid gemaakt.

JSON-sjabloon voor bedrijfsbeleid

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Velddefinities voor JSON-sjabloon

naam. Naam van het bedrijfsbeleid. Dit is de naam van het beleid dat wordt weergegeven in het Power Platform-beheercentrum.

locatie. Een van de volgende. Dit is de locatie van het bedrijfsbeleid en deze moet overeenkomen met de regio van de Dataverse-omgeving:

- '"verenigde staten"'

- '"zuid-afrika"'

- '"vk"'

- '"japan"'

- '"india"'

- '"frankrijk"'

- '"europa"'

- '"duitsland"'

- '"zwitserland"'

- '"canada"'

- '"brazilië"'

- '"australië"'

- '"azië"'

- '"vae"'

- '"korea"'

- '"noorwegen"'

- '"singapore"'

- '"zweden"'

Kopieer deze waarden vanuit uw sleutelkluiseigenschappen in de Azure-portal:

- keyVaultId: Ga naar Sleutelkluizen> en selecteer uw sleutelkluis >Overzicht. Selecteer naast Essentials de optie JSON View. Kopieer de resource-id naar het klembord en plak de volledige inhoud in uw JSON-sjabloon.

- keyName: ga naar Sleutelkluizen> en selecteer uw sleutelkluis >Sleutels. Bekijk de sleutel Name en typ de naam in uw JSON-sjabloon.

Het bedrijfsbeleid toegang tot de sleutelkluis verlenen

Nadat het bedrijfsbeleid is gemaakt, verleent de sleutelkluisbeheerder de beheerde identiteit van het bedrijfsbeleid toegang tot de versleutelingssleutel.

- Meld u aan bij de Azure-portal en ga naar Key vaults.

- Selecteer de sleutelkluis waaraan de sleutel is toegewezen aan het bedrijfsbeleid.

- Selecteer het tabblad Toegangscontrole (IAM) en selecteer vervolgens + Toevoegen.

- Selecteer Roltoewijzing toevoegen in de vervolgkeuzelijst.

- Zoek Key Vault Crypto Service Encryption-gebruiker en selecteer deze.

- Selecteer Volgende.

- Selecteer + Leden selecteren.

- Zoek naar het ondernemingsbeleid dat u hebt gemaakt.

- Selecteer het ondernemingsbeleid en kies vervolgens Selecteren.

- Selecteer Controleren + toewijzen.

De bovenstaande machtigingsinstelling is gebaseerd op het machtigingsmodel van op Azure-rollen gebaseerd toegangsbeheer van uw sleutelkluis. Als uw sleutelkluis is ingesteld op Vault-toegangsbeleid, is het raadzaam om te migreren naar het op rollen gebaseerde model. Om uw ondernemingsbeleid toegang tot de sleutelkluis te verlenen met behulp van Vault-toegangsbeleid maakt u een toegangsbeleid en selecteert u Ophalen bij Sleutelbeheerbewerkingen en Sleutel uitpakken en Sleutel inpakken bij Cryptografische bewerkingen.

Opmerking

Om ongeplande systeemuitval te voorkomen, is het belangrijk dat het bedrijfsbeleid toegang heeft tot de sleutel. Controleer het volgende:

- De sleutelkluis is actief.

- De sleutel is actief en niet verlopen.

- De sleutel wordt niet verwijderd.

- De bovenstaande sleutelmachtigingen zijn niet ingetrokken.

De omgevingen die deze sleutel gebruiken, worden uitgeschakeld wanneer de encryptiesleutel niet toegankelijk is.

De Power Platform-beheerder de bevoegdheid geven om bedrijfsbeleid te lezen

Beheerders met Dynamics 365- of Power Platform-beheerdersrollen kunnen het Power Platform-beheercentrum openen om omgevingen toe te wijzen aan het bedrijfsbeleid. Om toegang te krijgen tot het bedrijfsbeleid moet de beheerder met toegang tot Azure Key Vault de rol Lezer toekennen aan de Power Platform-beheerder. Zodra de rol Lezer is toegekend, kan de Power Platform-beheerder het bedrijfsbeleid bekijken in het Power Platform-beheercentrum.

Opmerking

Alleen Power Platform- en Dynamics 365-beheerders met de rol van lezer voor het bedrijfsbeleid kunnen een omgeving aan het beleid toevoegen. Andere Power Platform- of Dynamics 365-beheerders kunnen het bedrijfsbeleid mogelijk wel bekijken, maar krijgen een foutmelding te zien wanneer ze proberen een omgeving toe te voegen aan het beleid.

Rol van lezer toekennen aan een Power Platform-beheerder

- Meld u aan bij de Azure-portal.

- Kopieer de object-id van de Power Platform- of Dynamics 365-beheerder. Dit doet u als volgt:

- Ga naar het gedeelte Gebruikers in Azure.

- Zoek in de lijst Alle gebruikers de gebruiker met Power Platform- of Dynamics 365-beheerdersmachtigingen met behulp van Gebruikers zoeken.

- Open de gebruikersrecord en kopieer op het tabblad Overzicht de object-id van de gebruiker. Plak deze in een teksteditor, zoals Kladblok voor later gebruik.

- Kopieer de resource-id van het bedrijfsbeleid. Dit doet u als volgt:

- Ga naar Resource Graph Explorer in Azure.

- Typ

microsoft.powerplatform/enterprisepoliciesin het zoekvak en selecteer vervolgens de resource microsoft.powerplatform/enterprisepolicies. - Selecteer Query uitvoeren op de opdrachtbalk. Er wordt een lijst met alle Power Platform-bedrijfsbeleidsregels weergegeven.

- Zoek het bedrijfsbeleid waartoe u toegang wilt verlenen.

- Scrol naar rechts van het bedrijfsbeleid en selecteer Details bekijken.

- Kopieer op de pagina Details de id.

- Start Azure Cloud Shell en voer de volgende opdracht uit waarbij objId wordt vervangen door de object-id van de gebruiker en EP Resource Id door de

enterprisepolicies-id die u hebt gekopieerd in de vorige stappen:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Versleuteling van omgeving beheren

Als u de versleuteling van de omgeving wilt beheren, hebt u de volgende machtiging nodig:

- Actieve Microsoft Entra-gebruiker die de beveiligingsrol van Power Platform- en/of Dynamics 365-beheerder heeft.

- Actieve Microsoft Entra-gebruiker die de rol van Power Platform- en/of Dynamics 365-servicebeheerder heeft.

De sleutelkluisbeheerder informeert de Power Platform-beheerder dat er een encryptiesleutel en een bedrijfsbeleid zijn gemaakt en geeft het bedrijfsbeleid door aan de Power Platform-beheerder. Om de door de klant beheerde sleutel in te schakelen, wijst de Power Platform-beheerder hun omgevingen toe aan het bedrijfsbeleid. Zodra de omgeving is toegewezen en opgeslagen, start Dataverse het versleutelingsproces om alle omgevingsgegevens in te stellen en te versleutelen met de door de klant beheerde sleutel.

Beheerde omgeving inschakelen om de omgeving toe te voegen aan het ondernemingsbeleid

- Meld u aan bij het Power Platform-beheercentrum.

- Selecteer in het navigatiedeelvenster de optie Beheren.

- Selecteer in het deelvenster BeherenOmgevingen en selecteer vervolgens een omgeving in de beschikbare lijst met omgevingen.

- Selecteer Beheerde omgevingen inschakelen.

- Selecteer Inschakelen.

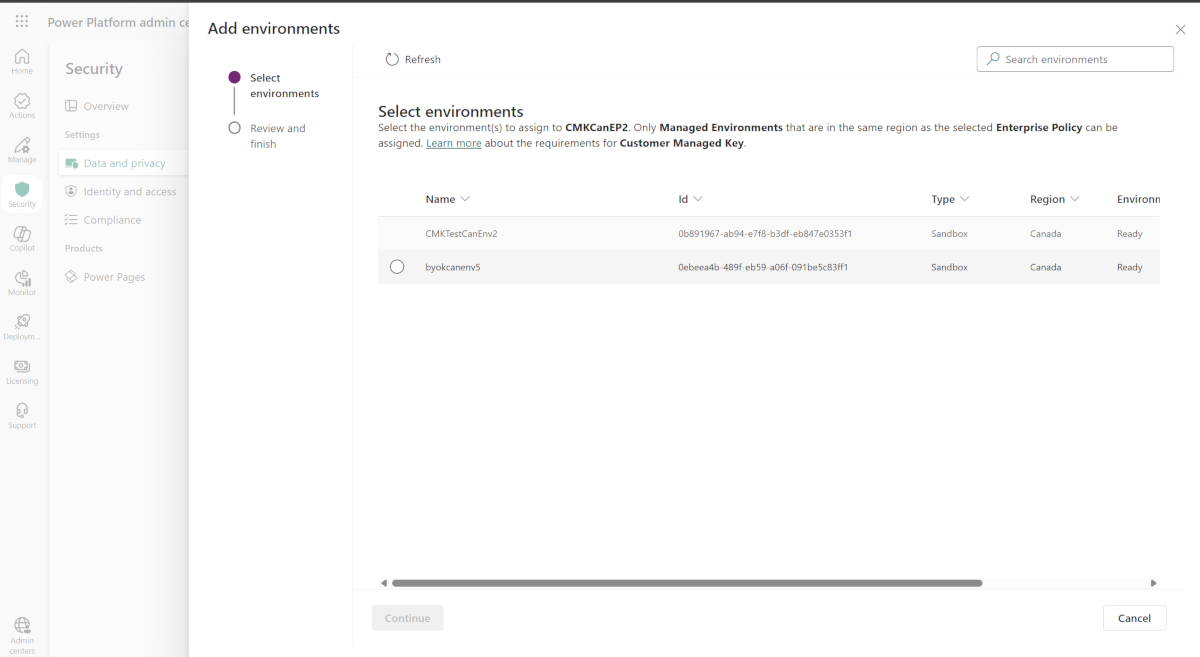

Een omgeving toevoegen aan het bedrijfsbeleid om gegevens te versleutelen

Belangrijk

De omgeving wordt uitgeschakeld wanneer deze voor gegevensversleuteling wordt toegevoegd aan het bedrijfsbeleid. De duur van de systeemdowntime is afhankelijk van de grootte van de database. Wij adviseren u een testrun uit te voeren door een kopie van de doelomgeving te maken in een testomgeving, zodat u de geschatte systeemdowntime kunt bepalen. De downtime van het systeem kan worden bepaald door de versleutelingsstatus van de omgeving te controleren. De downtime van het systeem ligt tussen de statuswaarden Versleutelen en Versleutelen - online. Om de downtime van het systeem te beperken, wijzigen we de versleutelingsstatus in Versleutelen - online zodra alle kernstappen voor versleuteling die vereisten dat het systeem offline moest zijn, zijn voltooid. Het systeem kan door uw gebruikers worden gebruikt terwijl de overige opslagservices, zoals zoeken en de Copilot-index, de gegevens blijven versleutelen met uw door de klant beheerde sleutel.

- Meld u aan bij het Power Platform-beheercentrum.

- Selecteer in het navigatiedeelvenster de optie Beveiliging.

- Selecteer in het deelvenster Beveiliging de optie Gegevens en privacy onder Instellingen.

- Selecteer Door de klant beheerde encryptiesleutel om naar de pagina Ondernemingsbeleid te gaan.

- Selecteer een beleid en selecteer vervolgens Beleid bewerken.

- Selecteer Omgevingen toevoegen, selecteer de gewenste omgeving en selecteer vervolgens Doorgaan.

- Selecteer Opslaan en selecteer vervolgens Bevestigen.

Belangrijk

- Alleen omgevingen die zich in dezelfde regio bevinden als het bedrijfsbeleid, worden weergegeven in de lijst Omgevingen toevoegen.

- Het kan tot vier dagen duren voordat de encryptie is voltooid, maar de omgeving kan worden ingeschakeld voordat de bewerking Omgevingen toevoegen is voltooid.

- De bewerking wordt mogelijk niet voltooid en als deze mislukt, worden uw gegevens nog steeds versleuteld met de door Microsoft beheerde sleutel. U kunt de bewerking Omgevingen toevoegen opnieuw uitvoeren.

Opmerking

U kunt alleen omgevingen toevoegen die zijn ingeschakeld als beheerde omgevingen. Proef- en Teams-omgevingstypen kunnen niet worden toegevoegd aan het ondernemingsbeleid.

Omgevingen verwijderen uit beleid om terug te keren naar de door Microsoft beheerde sleutel

Volg deze stappen als u wilt terugkeren naar een door Microsoft beheerde encryptiesleutel.

Belangrijk

De omgeving wordt uitgeschakeld wanneer deze wordt verwijderd uit het ondernemingsbeleid om gegevensversleuteling terug te zetten op de door Microsoft beheerde sleutel.

- Meld u aan bij het Power Platform-beheercentrum.

- Selecteer in het navigatiedeelvenster de optie Beveiliging.

- Selecteer in het deelvenster Beveiliging de optie Gegevens en privacy onder Instellingen.

- Selecteer Door de klant beheerde encryptiesleutel om naar de pagina Ondernemingsbeleid te gaan.

- Selecteer het tabblad Omgeving met beleid en zoek de omgeving die u wilt verwijderen uit de door de klant beheerde sleutel.

- Selecteer het tabblad Alle beleidsregels, selecteer de omgeving die u in stap 2 hebt geverifieerd en selecteer vervolgens Beleid bewerken op de opdrachtbalk.

- Selecteer Omgeving verwijderen op de opdrachtbalk, selecteer de omgeving die u wilt verwijderen en selecteer vervolgens Doorgaan.

- Selecteer Opslaan.

Belangrijk

De omgeving wordt uitgeschakeld wanneer deze uit het bedrijfsbeleid wordt verwijderd om de gegevensversleuteling terug te zetten naar de door Microsoft beheerde sleutel. Verwijder de sleutel niet en schakel deze niet uit, verwijder de sleutelkluis niet en schakel deze niet uit en verwijder de machtigingen van het ondernemingsbeleid voor de sleutelkluis niet. De toegang tot de sleutel en de sleutelkluis is nodig om databaseherstel te ondersteunen. Na 30 dagen kunt u de machtigingen van het ondernemingsbeleid verwijderen.

De versleutelingsstatus van de omgeving controleren

De versleutelingsstatus van ondernemingsbeleid controleren

Meld u aan bij het Power Platform-beheercentrum.

Selecteer in het navigatiedeelvenster de optie Beveiliging.

Selecteer in het deelvenster Beveiliging de optie Gegevens en privacy onder Instellingen.

Selecteer Door de klant beheerde encryptiesleutel om naar de pagina Ondernemingsbeleid te gaan.

Selecteer een beleid en selecteer vervolgens Beleid bewerken op de opdrachtbalk.

Bekijk de Versleutelingsstatus van de omgeving in de sectie Omgevingen met dit beleid.

Opmerking

De versleutelingsstatus van de omgeving kan het volgende zijn:

Versleutelen: het versleutelingsproces van door de klant beheerde sleutels is actief en het systeem wordt uitgeschakeld voor online gebruik.

Versleutelen - online: alle versleuteling van kernservices waarvoor downtime van het systeem nodig was, is voltooid en het systeem wordt ingeschakeld voor online gebruik.

Versleuteld: de encryptiesleutel van het bedrijfsbeleid is actief en de omgeving wordt versleuteld met uw sleutel.

Terugdraaien: de encryptiesleutel wordt gewijzigd van een door de klant beheerde sleutel naar een door Microsoft beheerde sleutel en het systeem wordt uitgeschakeld voor online gebruik.

Terugdraaien - online: voor alle versleuteling van kernservices waarvoor downtime van het systeem nodig was, is de sleutel teruggedraaid en het systeem wordt ingeschakeld voor online gebruik.

Door Microsoft beheerde sleutel: de versleuteling van door Microsoft beheerde sleutel is actief.

Mislukt: de encryptiesleutel van het ondernemingsbeleid wordt niet door alle Dataverse-opslagservices gebruikt. Er is meer tijd nodig om te verwerken. U kunt de bewerking Omgeving toevoegen opnieuw uitvoeren. Neem contact op met Ondersteuning als het opnieuw uitvoeren van de bewerking mislukt.

De encryptiestatus Mislukt heeft geen invloed op de gegevens in uw omgeving en de bewerkingen daarvan. Dit betekent dat sommige Dataverse-opslagservices uw gegevens versleutelen met uw sleutel, terwijl andere de door Microsoft beheerde sleutel blijven gebruiken. Terugdraaien wordt niet aanbevolen, omdat de service wordt hervat vanaf het punt waar het was gebleven wanneer u de bewerking Omgeving toevoegen opnieuw uitvoert.

Waarschuwing: de encryptiesleutel van het ondernemingsbeleid is actief en een van de gegevens van de service blijft versleuteld met de door Microsoft beheerde sleutel. Meer informatie vindt u in Waarschuwingsberichten van Power Automate CMK-toepassing.

De versleutelingsstatus controleren op de pagina Omgevingsgeschiedenis

U kunt de omgevingsgeschiedenis zien.

Meld u aan bij het Power Platform-beheercentrum.

Selecteer in het navigatiedeelvenster de optie Beheren.

Selecteer in het deelvenster BeherenOmgevingen en selecteer vervolgens een omgeving in de beschikbare lijst met omgevingen.

Selecteer Geschiedenis op de opdrachtbalk.

Zoek de geschiedenis voor Door de klant beheerde sleutel bijwerken.

Opmerking

Bij Status wordt Wordt uitgevoerd weergegeven wanneer de versleuteling wordt uitgevoerd. Er wordt Geslaagd weergegeven wanneer de versleuteling is voltooid. De status geeft Mislukt aan wanneer er een probleem is met een van de services waardoor de encryptiesleutel niet kan worden toegepast.

De status Mislukt kan een waarschuwing zijn en u hoeft de optie Omgeving toevoegen niet opnieuw uit te voeren. U kunt bevestigen of het een waarschuwing is.

Wijzig de encryptiesleutel van de omgeving met een nieuw ondernemingsbeleid en een nieuwe sleutel

Als u uw coderingssleutel wilt wijzigen, maakt u een nieuwe sleutel en een nieuw ondernemingsbeleid. U kunt vervolgens het bedrijfsbeleid wijzigen door de omgevingen te verwijderen en vervolgens de omgevingen toe te voegen aan het nieuwe bedrijfsbeleid. Het systeem is twee keer offline wanneer u overschakelt naar een nieuw ondernemingsbeleid: 1) om de versleuteling terug te zetten naar de door Microsoft beheerde sleutel en 2) om het nieuwe ondernemingsbeleid toe te passen.

Fooi

Als u de coderingssleutel wilt roteren, raden we u aan de Nieuwe versie van sleutelkluizen te gebruiken of een Rotatiebeleid in te stellen.

- Maak in de Azure Portal een nieuwe sleutel en een nieuw ondernemingsbeleid. Meer informatie: Encryptiesleutel maken en toegang verlenen en Een bedrijfsbeleid maken.

- Geef het nieuwe ondernemingsbeleid toegang tot de oude sleutel.

- Nadat de nieuwe sleutel en het nieuwe ondernemingsbeleid zijn gemaakt, meldt u zich aan bij het Power Platform-beheercentrum.

- Selecteer in het navigatiedeelvenster de optie Beveiliging.

- Selecteer in het deelvenster Beveiliging de optie Gegevens en privacy onder Instellingen.

- Selecteer Door de klant beheerde encryptiesleutel om naar de pagina Ondernemingsbeleid te gaan.

- Selecteer het tabblad Omgeving met beleid en zoek de omgeving die u wilt verwijderen uit de door de klant beheerde sleutel.

- Selecteer het tabblad Alle beleidsregels, selecteer de omgeving die u in stap 2 hebt geverifieerd en selecteer vervolgens Beleid bewerken op de opdrachtbalk.

- Selecteer Omgeving verwijderen op de opdrachtbalk, selecteer de omgeving die u wilt verwijderen en selecteer vervolgens Doorgaan.

- Selecteer Opslaan.

- Herhaal stappen 2-10 totdat alle omgevingen in het bedrijfsbeleid zijn verwijderd.

Belangrijk

De omgeving wordt uitgeschakeld wanneer deze uit het bedrijfsbeleid wordt verwijderd om de gegevensversleuteling terug te zetten naar de door Microsoft beheerde sleutel. Verwijder de sleutel niet en schakel deze niet uit, verwijder de sleutelkluis niet en schakel deze niet uit en verwijder de machtigingen van het bedrijfsbeleid voor de sleutelkluis niet. Geef het nieuwe ondernemingsbeleid toegang tot de oude sleutelkluis. De toegang tot de sleutel en de sleutelkluis is nodig om databaseherstel te ondersteunen. U kunt de machtigingen van het ondernemingsbeleid na 30 dagen verwijderen.

- Nadat alle omgevingen zijn verwijderd, gaat u vanuit het Power Platform-beheercentrum naar Bedrijfsbeleid.

- Selecteer het nieuwe bedrijfsbeleid en selecteer vervolgens Beleid bewerken.

- Selecteer Omgeving toevoegen, selecteer de omgevingen die u wilt toevoegen en selecteer vervolgens Doorgaan.

Belangrijk

De omgeving wordt uitgeschakeld wanneer deze wordt toegevoegd aan het nieuwe bedrijfsbeleid.

Roteer de coderingssleutel van de omgeving met een nieuwe sleutelversie

U kunt de encryptiesleutel van de omgeving wijzigen door een nieuwe sleutelversie te maken. Wanneer u een nieuwe sleutelversie maakt, wordt de nieuwe sleutelversie automatisch ingeschakeld. Alle opslagresources detecteren de nieuwe sleutelversie en beginnen deze toe te passen om uw gegevens te versleutelen.

Wanneer u de sleutel of de sleutelversie wijzigt, verandert de bescherming van de root-encryptiesleutel, maar blijven de gegevens in de opslag altijd gecodeerd met uw sleutel. U hoeft geen actie meer te ondernemen om ervoor te zorgen dat uw gegevens worden beschermd. Het rouleren van de sleutelversie heeft geen invloed op de prestaties. Er is geen downtime verbonden aan het roteren van de sleutelversie. Het kan 24 uur duren voordat alle resourceproviders de nieuwe sleutelversie op de achtergrond hebben toegepast. De vorige sleutelversie mag niet worden uitgeschakeld, omdat deze nodig is voor de service om deze te gebruiken voor de nieuwe encryptie en ter ondersteuning van databaseherstel.

Gebruik de volgende stappen om de encryptiesleutel te rouleren door een nieuwe sleutelversie te maken.

- Ga naar Azure Portal>Sleutelkluizen en zoek de sleutelkluis waar u een nieuwe sleutelversie wilt maken.

- Navigeer naar Sleutels.

- Selecteer de huidige ingeschakelde sleutel.

- Selecteer + Nieuwe versie.

- De instelling Ingeschakeld is standaard ingesteld op Ja, wat betekent dat de nieuwe sleutelversie automatisch wordt ingeschakeld wanneer deze wordt gemaakt.

- Selecteer Maken.

Fooi

Om te voldoen aan uw sleutelrotatiebeleid, kunt u de encryptiesleutel roteren met behulp van het Rotatiebeleid. U kunt een rotatiebeleid configureren of op verzoek roteren door Nu roteren aan te roepen.

Belangrijk

De nieuwe sleutelversie wordt automatisch op de achtergrond geroteerd en de Power Platform-beheerder hoeft niets te doen. Het is belangrijk dat de vorige sleutelversie ten minste 28 dagen niet wordt uitgeschakeld of verwijderd om databaseherstel te ondersteunen. Als u de vorige sleutelversie te vroeg uitschakelt of verwijdert, kan uw omgeving offline komen.

De lijst met versleutelde omgevingen bekijken

- Meld u aan bij het Power Platform-beheercentrum.

- Selecteer in het navigatiedeelvenster de optie Beveiliging.

- Selecteer in het deelvenster Beveiliging de optie Gegevens en privacy onder Instellingen.

- Selecteer Door de klant beheerde encryptiesleutel om naar de pagina Ondernemingsbeleid te gaan.

- Selecteer op de pagina Bedrijfsbeleid het tabblad Omgevingen met beleid. De lijst met omgevingen die zijn toegevoegd aan bedrijfsbeleid wordt weergegeven.

Opmerking

Er kunnen situaties zijn waarin de omgevingsstatus of de versleutelingsstatus de status Mislukt aangeeft. Wanneer dit gebeurt, kunt u proberen de bewerking Omgeving toevoegen opnieuw uit te voeren of een ondersteuningsverzoek aan Microsoft indienen voor hulp.

Bewerkingen voor omgevingsdatabase

Een klanttenant kan omgevingen hebben die zijn versleuteld met de door Microsoft beheerde sleutel en omgevingen die zijn versleuteld met de door de klant beheerde sleutel. Om de gegevensintegriteit en gegevensbescherming te behouden, zijn de volgende opties beschikbaar bij het beheren van omgevingsdatabasebewerkingen.

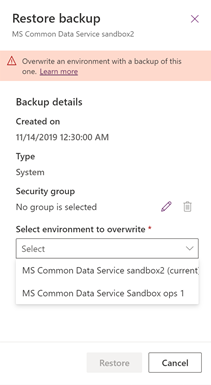

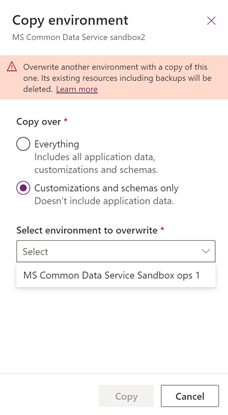

Herstellen: de te overschrijven omgeving (de herstelomgeving) is beperkt tot dezelfde omgeving waarvan de back-up is gemaakt of een andere omgeving die is gecodeerd met dezelfde door de klant beheerde sleutel.

-

De te overschrijven omgeving (de kopieeromgeving) is beperkt tot een andere omgeving die is gecodeerd met dezelfde door de klant beheerde sleutel.

Opmerking

Als er een omgeving voor ondersteuningsonderzoek is gemaakt om het ondersteuningsprobleem in een door de klant beheerde omgeving op te lossen, moet de encryptiesleutel voor de omgeving voor ondersteuningsonderzoek worden gewijzigd in een door de klant beheerde sleutel voordat de omgevingsbewerking Kopiëren kan worden uitgevoerd.

Opnieuw instellen De gecodeerde gegevens van de omgeving zijn verwijderd, inclusief back-ups. Nadat de omgeving opnieuw is ingesteld, wordt voor de omgevingsversleuteling weer de door Microsoft beheerde sleutel gebruikt.