Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Belangrijk

Vanaf 1 mei 2025 is Azure AD B2C niet meer beschikbaar voor nieuwe klanten. Meer informatie vindt u in onze veelgestelde vragen.

Veel moderne applicaties hebben een single-page app (SPA) front-end die voornamelijk in JavaScript is geschreven. Vaak wordt de app geschreven met behulp van een framework zoals React, Angular of Vue.js. SPA's en andere JavaScript-apps die voornamelijk in een browser worden uitgevoerd, hebben enkele extra uitdagingen voor authenticatie:

De beveiligingskenmerken van deze apps zijn anders dan traditionele servergebaseerde webapplicaties.

Veel autorisatieservers en id-providers bieden geen ondersteuning voor CORS-aanvragen (Cross-origin Resource Sharing).

Browseromleidingen op volledige pagina's weg van de app kunnen invasief zijn voor de gebruikerservaring.

Waarschuwing

Microsoft raadt u aan de impliciete toekenningsstroom niet te gebruiken. De aanbevolen manier om SPA's te ondersteunen, is OAuth 2.0-autorisatiecodestroom (met PKCE). Bepaalde configuraties van deze stroom vereisen een zeer hoge mate van vertrouwen in de toepassing en dragen risico's die niet aanwezig zijn in andere stromen. U moet deze stroom alleen gebruiken wanneer andere veiligere stromen niet haalbaar zijn. Zie de beveiligingsproblemen met impliciete toekenningsstroom voor meer informatie.

Sommige frameworks, zoals MSAL.js 1.x, ondersteunen alleen de impliciete subsidiestroom. In deze gevallen ondersteunt Azure Active Directory B2C (Azure AD B2C) de impliciete toekenningsstroom voor OAuth 2.0-autorisatie. De stroom wordt beschreven in sectie 4.2 van de OAuth 2.0-specificatie. In een impliciete stroom ontvangt de app tokens rechtstreeks van het Azure AD B2C-autorisatie-eindpunt, zonder enige server-naar-server-uitwisseling. Alle authenticatielogica en sessieafhandeling worden volledig in de JavaScript-client gedaan met een pagina-omleiding of een pop-upvenster.

Azure AD B2C breidt de impliciete standaardstroom van OAuth 2.0 uit tot meer dan eenvoudige verificatie en autorisatie. Azure AD B2C introduceert de beleidsparameter. Met de beleidsparameter kunt u OAuth 2.0 gebruiken om beleid aan uw app toe te voegen, zoals gebruikersstromen voor aanmelding, aanmelding en profielbeheer. In de voorbeeld-HTTP-verzoeken in dit artikel gebruiken we {tenant}.onmicrosoft.com ter illustratie. Vervang {tenant}door de naam van uw huurder als u die heeft. U moet ook een gebruikersstroom hebben gemaakt.

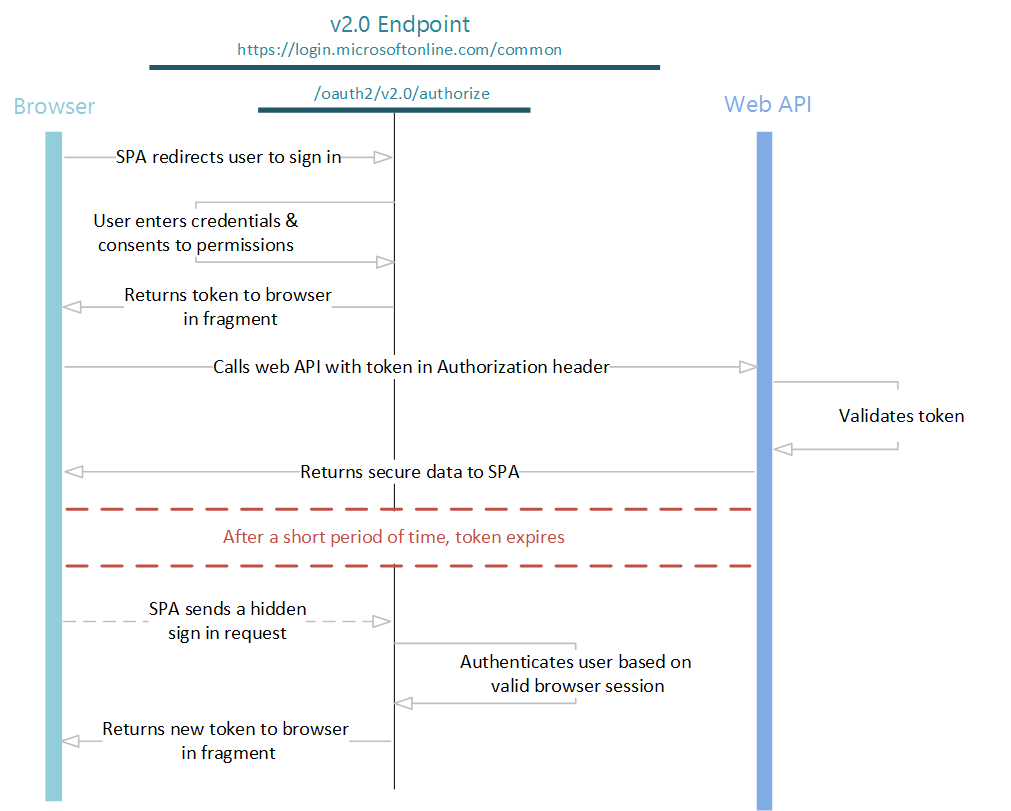

We gebruiken de volgende afbeelding om de impliciete aanmeldingsstroom te illustreren. Elke stap wordt verderop in het artikel in detail beschreven.

Verificatieaanvragen verzenden

Wanneer uw webtoepassing de gebruiker moet verifiëren en een gebruikersstroom moet uitvoeren, wordt de gebruiker omgeleid naar het eindpunt van /authorize Azure AD B2C. De gebruiker neemt actie, afhankelijk van de gebruikersstroom.

In deze aanvraag geeft de client aan welke machtigingen van de gebruiker moeten worden verkregen in de scope parameter en welke gebruikersstroom moet worden uitgevoerd. Om een idee te krijgen van hoe het verzoek werkt, probeert u het verzoek in een browser te plakken en uit te voeren. Vervangen:

{tenant}met de naam van uw Azure AD B2C-tenant.00001111-aaaa-2222-bbbb-3333cccc4444met de app-ID van de applicatie die u in uw tenant hebt geregistreerd.{policy}met de naam van een beleid dat u in uw tenant hebt gemaakt, bijvoorbeeldb2c_1_sign_in.

GET https://{tenant}.b2clogin.com/{tenant}.onmicrosoft.com/{policy}/oauth2/v2.0/authorize?

client_id=00001111-aaaa-2222-bbbb-3333cccc4444

&response_type=id_token+token

&redirect_uri=https%3A%2F%2Faadb2cplayground.azurewebsites.net%2F

&response_mode=fragment

&scope=openid%20offline_access

&state=arbitrary_data_you_can_receive_in_the_response

&nonce=12345

De parameters in het HTTP GET-verzoek worden uitgelegd in de onderstaande tabel.

| Kenmerk | Verplicht | Beschrijving |

|---|---|---|

| {huurder} | Ja | Naam van uw Azure AD B2C-tenant |

| Beleid | Ja | De naam van de gebruikersstroom die u wilt uitvoeren. Geef de naam op van een gebruikersstroom die u hebt gemaakt in uw Azure AD B2C-tenant. Bijvoorbeeld: b2c_1_sign_in, b2c_1_sign_upof b2c_1_edit_profile. |

| client-id | Ja | De applicatie-ID die de Azure portal toegewezen aan uw toepassing. |

| reactietype | Ja | Moet id_token bevatten voor OpenID Connect-aanmelding. Het kan ook het antwoordtype tokenbevatten. Als u gebruikt token, kan uw app onmiddellijk een toegangstoken ontvangen van het autoriseren-eindpunt, zonder een tweede aanvraag in te dienen bij het geautoriseerde eindpunt. Als u het token antwoordtype gebruikt, moet de scope parameter een bereik bevatten dat aangeeft voor welke resource het token moet worden uitgegeven. |

| omleidings_uri | Nee. | De omleidings-URI van uw app, waar verificatiereacties kunnen worden verzonden en ontvangen door uw app. Het moet exact overeenkomen met een van de omleidings-URI's die u hebt toegevoegd aan een geregistreerde toepassing in de portal, behalve dat het URL-gecodeerd moet zijn. |

| reactiemodus | Nee. | Hiermee geeft u de methode op die moet worden gebruikt om het resulterende token terug te sturen naar uw app. Gebruik voor impliciete stromen fragment. |

| omvang | Ja | Een door spaties gescheiden lijst van scopes. Een enkele bereikwaarde geeft aan Microsoft Entra ID de beide aangevraagde machtigingen aan. Het openid bereik geeft een machtiging aan om de gebruiker aan te melden en gegevens over de gebruiker op te halen in de vorm van id-tokens. De offline_access reikwijdte is optioneel voor web-apps. Het geeft aan dat uw app een vernieuwingstoken nodig heeft voor langdurige toegang tot bronnen. |

| staat | Nee. | Een waarde die is opgenomen in de aanvraag en die ook wordt geretourneerd in het tokenantwoord. Het kan een reeks zijn van alle inhoud die u wilt gebruiken. Meestal wordt een willekeurig gegenereerde, unieke waarde gebruikt om cross-site request forgery-aanvallen te voorkomen. De status wordt ook gebruikt om informatie te coderen over de status van de gebruiker in de app voordat de verificatieaanvraag plaatsvond, bijvoorbeeld de pagina waarop de gebruiker zich bevond of de gebruikersstroom die werd uitgevoerd. |

| Nonce | Ja | Een waarde die is opgenomen in de aanvraag (gegenereerd door de app) die is opgenomen in het resulterende ID-token als een claim. De app kan deze waarde vervolgens verifiëren om aanvallen waarbij tokens worden herhaald te beperken. Meestal is de waarde een gerandomiseerde, unieke tekenreeks die kan worden gebruikt om de oorsprong van de aanvraag te identificeren. |

| aanmoediging | Nee. | Het type gebruikersinteractie dat vereist is. Momenteel is loginde enige geldige waarde . Deze parameter dwingt de gebruiker om zijn inloggegevens in te voeren voor dat verzoek. Enkele Sign-On wordt niet van kracht. |

Dit is het interactieve deel van de flow. De gebruiker wordt gevraagd de workflow voor het beleid te voltooien. De gebruiker moet mogelijk zijn gebruikersnaam en wachtwoord invoeren, inloggen met een sociale identiteit, zich aanmelden voor een lokaal account of een ander aantal stappen. Gebruikersacties zijn afhankelijk van de wijze waarop de gebruikersstroom wordt gedefinieerd.

Nadat de gebruiker de gebruikersstroom heeft voltooid, retourneert Azure AD B2C een antwoord naar uw app via de redirect_uri. Hierbij wordt de methode gebruikt die is opgegeven in de response_mode parameter. Het antwoord is precies hetzelfde voor elk van de scenario's voor gebruikersacties, onafhankelijk van de gebruikersstroom die is uitgevoerd.

Succesvolle respons

Een succesvolle respons die response_mode=fragment en response_type=id_token+token gebruikt, ziet er als volgt uit, met regeleinden voor de leesbaarheid:

GET https://aadb2cplayground.azurewebsites.net/#

access_token=eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6Ik5HVEZ2ZEstZnl0aEV1Q...

&token_type=Bearer

&expires_in=3599

&scope="00001111-aaaa-2222-bbbb-3333cccc4444 offline_access",

&id_token=eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6Ik5HVEZ2ZEstZnl0aEV1Q...

&state=arbitrary_data_you_sent_earlier

| Kenmerk | Beschrijving |

|---|---|

| toegangstoken | Het toegangstoken dat de app heeft aangevraagd bij Azure AD B2C. |

| token-type | De waarde van het tokentype. Het enige type dat Azure AD B2C ondersteunt, is Bearer. |

| verloopt_in | De tijdsduur waarop het toegangstoken geldig is (in seconden). |

| omvang | De toepassingen waarvoor het token geldig is. U kunt ook scopes gebruiken om tokens te cachen voor later gebruik. |

| id_token (identificatietoken) | Het id-token dat door de app is aangevraagd. U kunt het id-token gebruiken om de identiteit van de gebruiker te verifiëren en een sessie met de gebruiker te starten. Zie de Azure AD B2C-tokenreferentie voor meer informatie over id-tokens en de inhoud ervan. |

| staat | Als een state-parameter is opgenomen in de aanvraag, zou dezelfde waarde moeten verschijnen in de reactie. De app moet controleren of de state waarden in de aanvraag en het antwoord identiek zijn. |

Foutreactie

Foutreacties kunnen ook worden verzonden naar de omleidings-URI, zodat de app ze op de juiste manier kan afhandelen:

GET https://aadb2cplayground.azurewebsites.net/#

error=access_denied

&error_description=the+user+canceled+the+authentication

&state=arbitrary_data_you_can_receive_in_the_response

| Kenmerk | Beschrijving |

|---|---|

| fout | Een code die wordt gebruikt om soorten fouten te classificeren die optreden. |

| foutbeschrijving | Een specifiek foutbericht waarmee u de hoofdoorzaak van een verificatiefout kunt identificeren. |

| staat | Als een state-parameter is opgenomen in de aanvraag, zou dezelfde waarde moeten verschijnen in de reactie. De app moet controleren of de state waarden in de aanvraag en het antwoord identiek zijn. |

Het id-token valideren

Het ontvangen van een ID-token is niet voldoende om de gebruiker te verifiëren. Valideer de handtekening van het ID-token en controleer de claims in het token volgens de vereisten van uw app. Azure AD B2C maakt gebruik van JSON-webtokens (JWT's) en openbare-sleutelcryptografie om tokens te ondertekenen en te controleren of ze geldig zijn.

Er zijn veel open-sourcebibliotheken beschikbaar voor het valideren van JWT's, afhankelijk van de taal die u het liefst gebruikt. Overweeg om beschikbare opensourcebibliotheken te verkennen in plaats van uw eigen validatielogica te implementeren. U kunt de informatie in dit artikel gebruiken om te leren hoe u deze bibliotheken op de juiste manier kunt gebruiken.

Azure AD B2C heeft een OpenID Connect-metagegevenseindpunt. Een app kan het eindpunt gebruiken om tijdens runtime informatie op te halen over Azure AD B2C. Deze informatie omvat eindpunten, inhoud van tokens en tokenondertekeningssleutels. Er is een JSON-metagegevensdocument voor elke gebruikersstroom in uw Azure AD B2C-tenant. Het metagegevensdocument voor een gebruikersstroom met de naam b2c_1_sign_in in een fabrikamb2c.onmicrosoft.com tenant bevindt zich bijvoorbeeld op:

https://fabrikamb2c.b2clogin.com/fabrikamb2c.onmicrosoft.com/b2c_1_sign_in/v2.0/.well-known/openid-configuration

Een van de eigenschappen van dit configuratiedocument is de jwks_uri. De waarde voor dezelfde gebruikersstroom zou zijn:

https://fabrikamb2c.b2clogin.com/fabrikamb2c.onmicrosoft.com/b2c_1_sign_in/discovery/v2.0/keys

Als u wilt bepalen welke gebruikersstroom is gebruikt om een id-token te ondertekenen (en waar de metagegevens vandaan moeten worden opgehaald), kunt u een van de volgende opties gebruiken:

De naam van de gebruikersstroom wordt opgenomen in de

acrclaim inid_token. Zie de Azure AD B2C-tokenreferentie voor meer informatie over het parseren van de claims van een ID-token.Codeer de gebruikersstroom in de waarde van de

stateparameter wanneer u de aanvraag uitgeeft. Decodeer vervolgens destateparameter om te bepalen welke gebruikersstroom is gebruikt.

Nadat u het metagegevensdocument van het Metagegevenseindpunt van OpenID Connect hebt verkregen, kunt u de openbare sleutels van RSA-256 (die zich op dit eindpunt bevinden) gebruiken om de handtekening van het ID-token te valideren. Er kunnen op elk moment meerdere sleutels op dit eindpunt worden vermeld, elk geïdentificeerd door een kid. De kop van id_token bevat ook een kid bewering. Het geeft aan welke van deze sleutels is gebruikt om het ID-token te ondertekenen. Zie de Azure AD B2C-tokenreferentie voor meer informatie, waaronder meer informatie over het valideren van tokens.

Nadat u de handtekening van het ID-token hebt gevalideerd, moeten verschillende claims worden geverifieerd. Voorbeeld:

Valideer de

nonceclaim om herhalingsaanvallen van tokens te voorkomen. De waarde moet zijn wat u hebt opgegeven in de aanmeldingsaanvraag.Valideer de

audclaim om er zeker van te zijn dat het ID-token is uitgegeven voor uw app. De waarde ervan moet de applicatie-ID van uw app zijn.Valideer de

iatenexpclaims om er zeker van te zijn dat het ID-token niet is verlopen.

Een aantal andere validaties die u moet uitvoeren, worden in detail beschreven in de OpenID Connect Core Spec. Afhankelijk van uw scenario kunt u ook aanvullende claims valideren. Enkele veelvoorkomende validaties zijn:

Ervoor zorgen dat de gebruiker of organisatie zich heeft aangemeld voor de app.

Ervoor zorgen dat de gebruiker de juiste autorisatie en rechten heeft.

Ervoor zorgen dat een bepaalde sterkte van authenticatie is opgetreden, bijvoorbeeld door gebruik te maken van Microsoft Entra multifactorauthenticatie.

Zie de Azure AD B2C-tokenreferentie voor meer informatie over de claims in een id-token.

Nadat u het id-token hebt gevalideerd, kunt u een sessie met de gebruiker starten. Gebruik in uw app de claims in het ID-token om informatie over de gebruiker te verkrijgen. Deze informatie kan worden gebruikt voor weergave, records, autorisatie, enzovoort.

Toegangstokens ophalen

Als het enige wat uw web-apps hoeven te doen het uitvoeren van gebruikersstromen is, kunt u de volgende secties overslaan. De informatie in de volgende secties is alleen van toepassing op web-apps die geverifieerde aanroepen moeten doen naar een web-API die is beveiligd door Azure AD B2C zelf.

Nu u de gebruiker hebt aangemeld bij uw SPA, kunt u toegangstokens ophalen voor het aanroepen van web-API's die zijn beveiligd met Microsoft Entra ID. Zelfs als u al een token hebt ontvangen met behulp van het token antwoordtype, kunt u deze methode gebruiken om tokens voor extra resources te verkrijgen zonder dat de gebruiker wordt omgeleid om zich opnieuw aan te melden.

In een typische web-app-stroom zou u een verzoek indienen bij het /token eindpunt. Het eindpunt biedt echter geen ondersteuning voor CORS-aanvragen, dus het maken van AJAX-aanroepen om een vernieuwingstoken te krijgen is geen optie. In plaats daarvan kunt u de impliciete stroom in een verborgen HTML-iframe-element gebruiken om nieuwe tokens voor andere web-API's op te halen. Hier is een voorbeeld, met regeleinden voor de leesbaarheid:

https://{tenant}.b2clogin.com/{tenant}.onmicrosoft.com/{policy}/oauth2/v2.0/authorize?

client_id=00001111-aaaa-2222-bbbb-3333cccc4444

&response_type=token

&redirect_uri=https%3A%2F%2Faadb2cplayground.azurewebsites.net%2F

&scope=https%3A%2F%2Fapi.contoso.com%2Ftasks.read

&response_mode=fragment

&state=arbitrary_data_you_can_receive_in_the_response

&nonce=12345

&prompt=none

| Kenmerk | Vereist? | Beschrijving |

|---|---|---|

| {huurder} | Verplicht | Naam van uw Azure AD B2C-tenant |

| Beleid | Verplicht | De gebruikersstroom die moet worden uitgevoerd. Geef de naam op van een gebruikersstroom die u hebt gemaakt in uw Azure AD B2C-tenant. Bijvoorbeeld: b2c_1_sign_in, b2c_1_sign_upof b2c_1_edit_profile. |

| client-id | Verplicht | De toepassings-id die is toegewezen aan uw app in Azure Portal. |

| reactietype | Verplicht | Moet id_token bevatten voor aanmelding bij OpenID Connect. Het kan ook het antwoordtype tokenbevatten. Als u hier gebruikt token , kan uw app onmiddellijk een toegangstoken ontvangen van het geautoriseerde eindpunt, zonder een tweede aanvraag te hoeven indienen bij het geautoriseerde eindpunt. Als u het token antwoordtype gebruikt, moet de scope parameter een bereik bevatten dat aangeeft voor welke resource het token moet worden uitgegeven. |

| omleidings_uri | Aanbevolen | De omleidings-URI van uw app, waar verificatiereacties kunnen worden verzonden en ontvangen door uw app. Deze moet exact overeenkomen met een van de omleidings-URI's die u hebt geregistreerd in de portal, behalve dat deze URL-codering moet hebben. |

| omvang | Verplicht | Een door spaties gescheiden lijst van scopes. Voor het ophalen van tokens neemt u alle scopes op die u nodig hebt voor de beoogde bron. |

| reactiemodus | Aanbevolen | Hiermee geeft u de methode op die wordt gebruikt om het resulterende token terug te sturen naar uw app. Gebruik voor impliciete stroom fragment. Er kunnen twee andere modi worden opgegeven, query en form_post, maar deze werken niet in de impliciete stroom. |

| staat | Aanbevolen | Een waarde die is opgenomen in de aanvraag die wordt geretourneerd in het tokenantwoord. Het kan een reeks zijn van alle inhoud die u wilt gebruiken. Meestal wordt een willekeurig gegenereerde, unieke waarde gebruikt om cross-site request forgery-aanvallen te voorkomen. De status wordt ook gebruikt om informatie over de status van de gebruiker in de app te coderen voordat de verificatieaanvraag is opgetreden. Bijvoorbeeld de pagina of weergave waarop de gebruiker zich bevond. |

| Nonce | Verplicht | Een waarde die is opgenomen in de aanvraag, wordt gegenereerd door de app en die als claim is opgenomen in het resulterende ID-token. De app kan deze waarde vervolgens verifiëren om aanvallen waarbij tokens worden herhaald te beperken. Meestal is de waarde een gerandomiseerde, unieke tekenreeks die de oorsprong van de aanvraag identificeert. |

| aanmoediging | Verplicht | Als u tokens wilt vernieuwen en ophalen in een verborgen iframe, gebruikt prompt=none u deze om ervoor te zorgen dat het iframe niet vastloopt op de aanmeldingspagina en onmiddellijk terugkeert. |

| inlog-hint | Verplicht | Als u tokens wilt vernieuwen en ophalen in een verborgen iframe, neemt u de gebruikersnaam van de gebruiker op in deze hint om onderscheid te maken tussen meerdere sessies die de gebruiker op een bepaald moment kan hebben. U kunt de gebruikersnaam uit een eerdere aanmelding extraheren met behulp van de preferred_username claim (het profile bereik is vereist om de preferred_username claim te ontvangen). |

| domein_hint | Verplicht | Deze waarde kan consumers of organizations zijn. Als u tokens wilt vernieuwen en ophalen in een verborgen iframe, neemt u de domain_hint waarde op in de aanvraag. Haal de tid claim uit het ID-token van een eerdere aanmelding om te bepalen welke waarde moet worden gebruikt (het profile bereik is vereist om de tid claim te ontvangen). Als de tid claimwaarde gelijk is aan 9188040d-6c67-4c5b-b112-36a304b66dad, gebruik dan domain_hint=consumers. Gebruik anders domain_hint=organizations. |

Door de prompt=none parameter in te stellen, slaagt of mislukt dit verzoek onmiddellijk en keert het terug naar uw toepassing. Een geslaagde reactie wordt naar uw app verzonden via de omleidings-URI, met behulp van de methode die is opgegeven in de response_mode parameter.

Succesvolle respons

Een succesvolle reactie door gebruik response_mode=fragment ziet er als volgt uit:

GET https://aadb2cplayground.azurewebsites.net/#

access_token=eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6Ik5HVEZ2ZEstZnl0aEV1Q...

&state=arbitrary_data_you_sent_earlier

&token_type=Bearer

&expires_in=3599

&scope=https%3A%2F%2Fapi.contoso.com%2Ftasks.read

| Kenmerk | Beschrijving |

|---|---|

| toegangstoken | Het token waar de app om heeft gevraagd. |

| token-type | Het tokentype is altijd Bearer. |

| staat | Als een state-parameter is opgenomen in de aanvraag, zou dezelfde waarde moeten verschijnen in de reactie. De app moet controleren of de state waarden in de aanvraag en het antwoord identiek zijn. |

| verloopt_in | Hoe lang het toegangstoken geldig is, in seconden. |

| omvang | De rechten waarvoor het toegangstoken geldig is. |

Foutreactie

Foutreacties kunnen ook naar de omleidings-URI worden gestuurd, zodat de app ze op de juiste manier kan verwerken. Voor prompt=noneziet een verwachte fout er als volgt uit:

GET https://aadb2cplayground.azurewebsites.net/#

error=user_authentication_required

&error_description=the+request+could+not+be+completed+silently

| Kenmerk | Beschrijving |

|---|---|

| fout | Een foutcodetekenreeks die kan worden gebruikt voor het classificeren van typen fouten die optreden. U kunt de tekenreeks ook gebruiken om te reageren op fouten. |

| foutbeschrijving | Een specifiek foutbericht waarmee u de hoofdoorzaak van een verificatiefout kunt identificeren. |

Als u deze fout in de iframe-aanvraag ontvangt, moet de gebruiker zich interactief opnieuw aanmelden om een nieuw token op te halen.

Vernieuwen van tokens

ID-tokens en toegangstokens verlopen beide na een korte periode. Uw app moet zijn voorbereid om deze tokens regelmatig te vernieuwen. Impliciete stromen staan niet toe dat u om veiligheidsredenen een vernieuwingssleutel ontvangt. Als u een van beide typen tokens wilt vernieuwen, gebruikt u de impliciete stroom in een verborgen HTML-iframe-element. Neem in de machtigingsaanvraag de prompt=none parameter op. Als u een nieuwe id_token waarde wilt ontvangen, zorg ervoor dat u response_type=id_token en scope=openid gebruikt, en een nonce parameter.

Een afmeldingsaanvraag verzenden

Wanneer u de gebruiker wilt afmelden bij de app, leidt u de gebruiker om naar het aanmeldingseindpunt van Azure AD B2C. U kunt vervolgens de sessie van de gebruiker wissen in de app. Als u de gebruiker niet doorstuurt, kan zij mogelijk opnieuw worden geverifieerd bij uw app zonder opnieuw haar referenties in te voeren, omdat zij een geldige Single Sign-On-sessie heeft met Azure AD B2C.

U kunt de gebruiker eenvoudig omleiden naar het end_session_endpoint document dat wordt vermeld in hetzelfde OpenID Connect-metagegevensdocument dat wordt beschreven in Het ID-token valideren. Voorbeeld:

GET https://{tenant}.b2clogin.com/{tenant}.onmicrosoft.com/{policy}/oauth2/v2.0/logout?post_logout_redirect_uri=https%3A%2F%2Faadb2cplayground.azurewebsites.net%2F

| Kenmerk | Verplicht | Beschrijving |

|---|---|---|

| {huurder} | Ja | Naam van uw Azure AD B2C-tenant. |

| Beleid | Ja | De gebruikersstroom die u wilt gebruiken om de gebruiker af te melden bij uw toepassing. Dit moet dezelfde gebruikersstroom zijn die de app heeft gebruikt om de gebruiker in te loggen. |

| URI om te herleiden na uitloggen | Nee. | De URL waarnaar de gebruiker moet worden omgeleid na een geslaagde afmelding. Als deze niet is opgenomen, toont Azure AD B2C de gebruiker een algemeen bericht. |

| staat | Nee. | Als een state-parameter is opgenomen in de aanvraag, zou dezelfde waarde moeten verschijnen in de reactie. De toepassing moet controleren of de state waarden in de aanvraag en het antwoord identiek zijn. |

Opmerking

Wanneer u de gebruiker naar de end_session_endpoint leidt, wordt een deel van de Single Sign-On-status van de gebruiker gewist in Azure AD B2C. De gebruiker wordt echter niet afgemeld bij de sessie van zijn of haar sociale identiteitsprovider. Als de gebruiker dezelfde identiteitsprovider selecteert tijdens een volgende aanmelding, wordt de gebruiker opnieuw geverifieerd zonder de referenties in te voeren. Als een gebruiker zich wil afmelden bij uw Azure AD B2C-toepassing, betekent dit niet noodzakelijkerwijs dat ze zich bijvoorbeeld volledig willen afmelden bij hun Facebook-account. Voor lokale accounts wordt de sessie van de gebruiker echter correct beëindigd.

Volgende stappen

Zie het codevoorbeeld: Aanmelden met Azure AD B2C in een JavaScript SPA.