Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel wordt beschreven hoe u MUA (Multi-User Authorization) voor Azure Backup configureert om de beveiliging van kritieke bewerkingen op Recovery Services-kluizen te verbeteren. Het behandelt het maken van een Resource Guard in een afzonderlijke tenant voor maximale beveiliging en laat zien hoe u toegang tot kritieke bewerkingen aanvraagt en goedkeurt met behulp van Microsoft Entra Privileged Identity Management binnen de tenant die als host fungeert voor de Resource Guard. U kunt ook andere methoden gebruiken om Just-In-Time-machtigingen (JIT) te beheren op basis van de installatie van uw organisatie.

Notitie

- Autorisatie voor meerdere gebruikers voor Azure Backup is beschikbaar in alle globale Azure-regio's.

- Autorisatie voor meerdere gebruikers met Resource Guard voor Backup-kluis is nu algemeen beschikbaar. Meer informatie.

Vereiste voorwaarden

Voordat u autorisatie voor meerdere gebruikers configureert voor een Recovery Services-kluis, moet u ervoor zorgen dat aan de volgende vereisten wordt voldaan:

- De Resource Guard en de Recovery Services-kluis moeten zich in dezelfde Azure-regio bevinden.

- De back-upbeheerder mag geen machtigingen als bijdrager, back-up MUA-beheerder of back-up MUA-operator voor de Resource Guard hebben. U kunt ervoor kiezen om Resource Guard in een ander abonnement van dezelfde directory of in een andere map te hebben om maximale isolatie te garanderen.

- De abonnementen met de Recovery Services-kluis en de Resource Guard (in verschillende abonnementen of tenants) moeten worden geregistreerd om de providers Microsoft.RecoveryServices en Microsoft.DataProtection te kunnen gebruiken. Zie Azure-resourceproviders en -typen voor meer informatie.

Meer informatie over verschillende MUA-gebruiksscenario's.

Een Resource Guard maken

De beveiligingsbeheerder maakt de Resource Guard. U wordt aangeraden het te maken in een ander abonnement of een andere tenant als de kluis. Deze moet zich echter in dezelfde regio bevinden als de kluis. De back-upbeheerder mag geencontributeur-, back-up MUA-beheerder- of back-up MUA-operatortoegang hebben op de Resource Guard of het abonnement dat deze bevat.

Een client kiezen

Voer de volgende stappen uit om de Resource Guard in een andere tenant te maken dan de kluistenant:

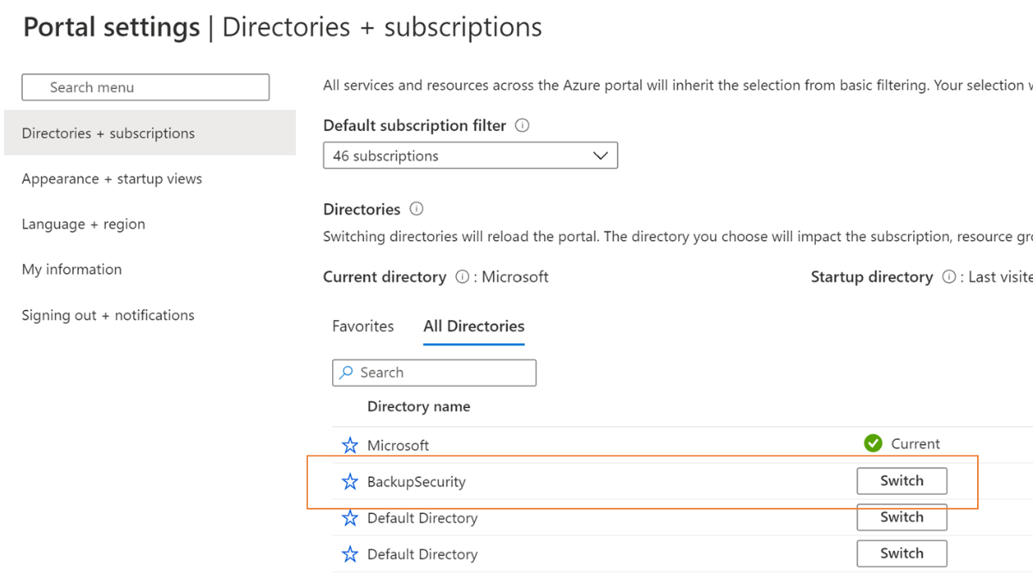

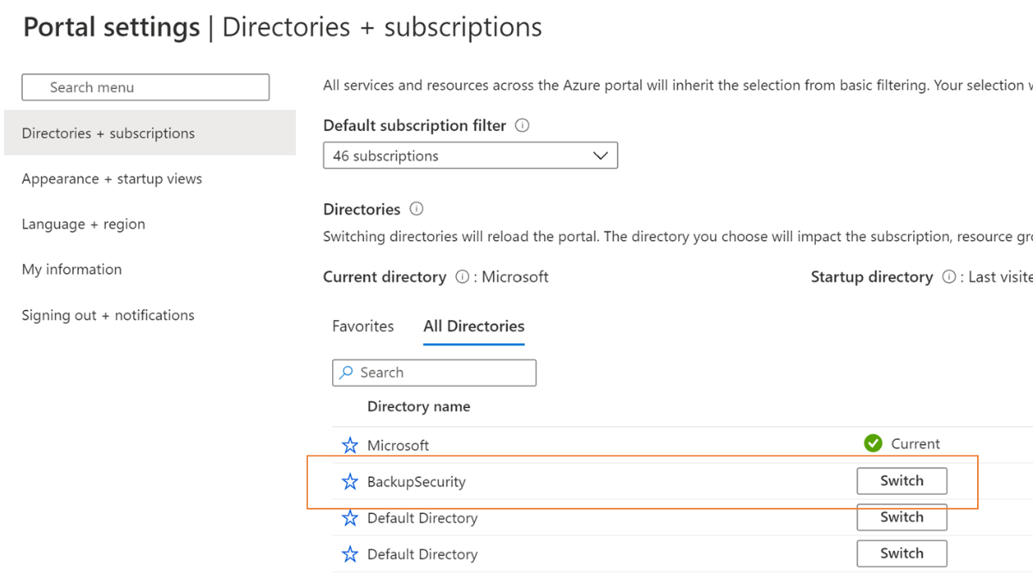

Ga in Azure Portal naar de map waaronder u Resource Guard wilt maken.

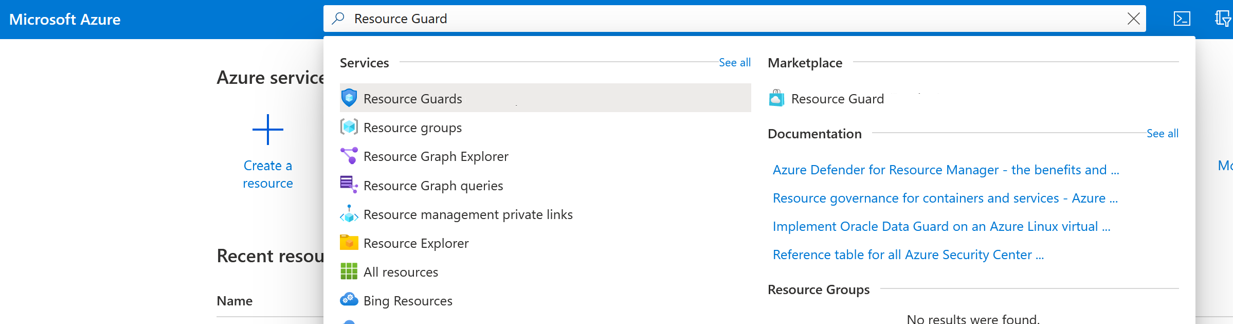

Zoek naar Resource Guards in de zoekbalk en selecteer vervolgens het bijbehorende item in de vervolgkeuzelijst.

- Selecteer Maken om een Resource Guard te maken.

- Vul in het deelvenster Maken de vereiste gegevens voor Resource Guard in.

- Zorg ervoor dat Resource Guard zich in dezelfde Azure-regio's bevindt als de Recovery Services-kluis.

- Het is ook handig om een beschrijving toe te voegen van het verkrijgen of aanvragen van toegang om acties uit te voeren op gekoppelde kluizen wanneer dat nodig is. Deze beschrijving wordt ook weergegeven in de bijbehorende kluizen om de back-upbeheerder te begeleiden bij het verkrijgen van de vereiste machtigingen. U kunt de beschrijving desgewenst later bewerken, maar u wordt aangeraden altijd een goed gedefinieerde beschrijving te hebben.

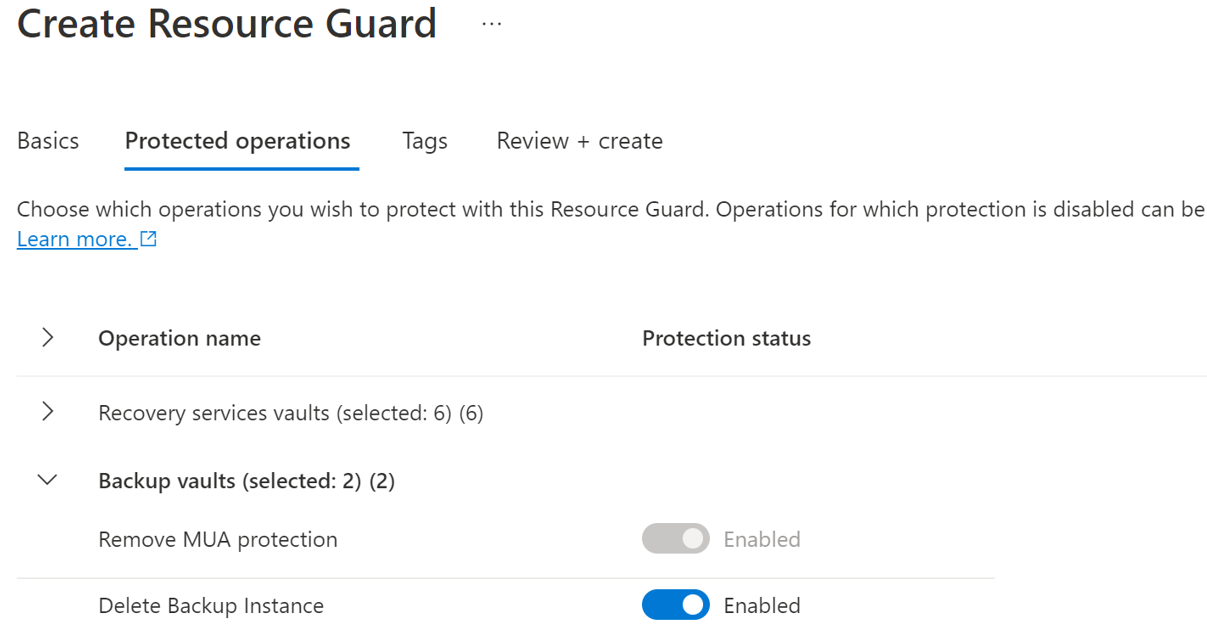

Selecteer op het tabblad Beveiligde bewerkingen de bewerkingen die u wilt beschermen met deze resource guard.

U kunt ook de bewerkingen voor beveiliging selecteren nadat u de resourceguard hebt gemaakt.

Voeg eventueel tags toe aan Resource Guard op basis van de vereisten

Selecteer Controleren + Maken en volg de meldingen voor de status en succesvolle creatie van de Resource Guard.

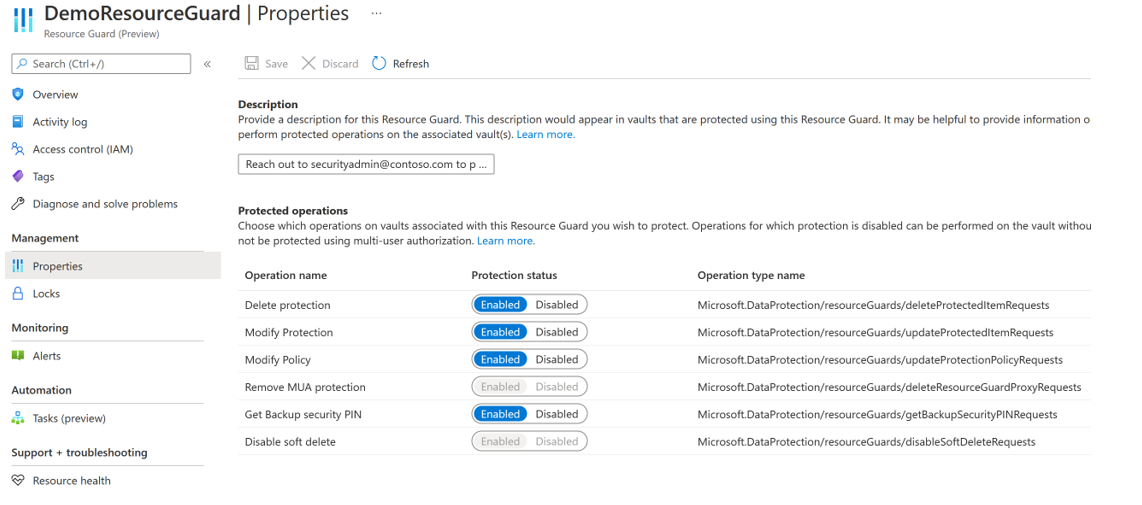

Bewerkingen selecteren om te beveiligen met Resource Guard

Kies de bewerkingen die u wilt beveiligen met behulp van Resource Guard uit alle ondersteunde kritieke bewerkingen. Standaard zijn alle ondersteunde kritieke bewerkingen ingeschakeld. U (als beveiligingsbeheerder) kunt echter bepaalde bewerkingen vrijstellen van MUA- toezicht door gebruik te maken van Resource Guard.

Een client kiezen

Als u bewerkingen wilt uitsluiten, voert u de volgende stappen uit:

Ga in de hierboven gemaakte Resource Guard naar het tabblad Eigenschappen>Recovery Services-kluis.

Selecteer Uitschakelen voor bewerkingen die u wilt uitsluiten van toestemming met behulp van Resource Guard.

Notitie

U kunt de beveiligde bewerkingen niet uitschakelen: voorlopig verwijderen uitschakelen en MUA-beveiliging verwijderen.

U kunt eventueel ook de beschrijving voor de Resource Guard bijwerken met behulp van dit deelvenster.

Selecteer Opslaan.

Machtigingen toewijzen aan de back-upbeheerder op de Resource Guard om MUA in te schakelen

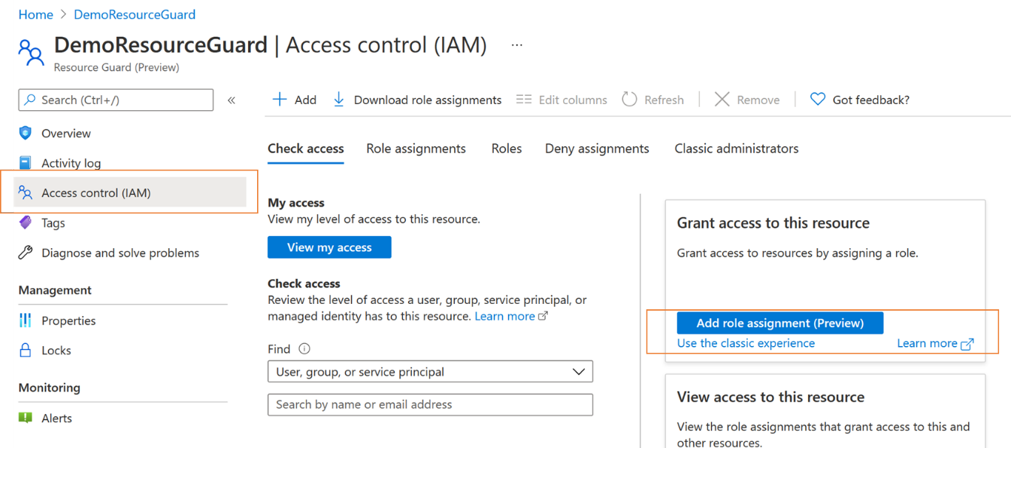

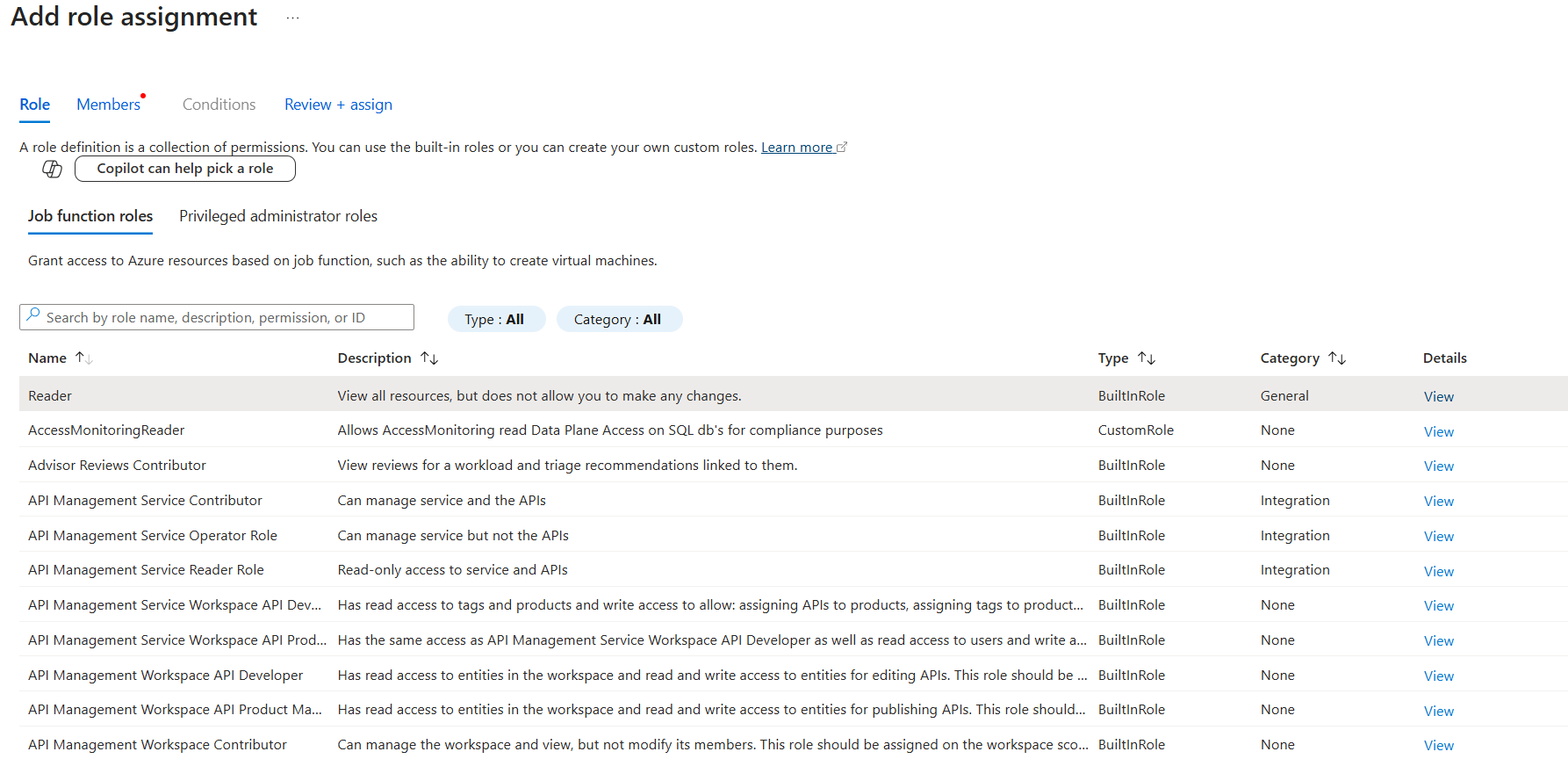

Als u MUA wilt inschakelen voor een kluis, moet de beheerder van de kluis de rol Lezer hebben voor de Resource Guard of het abonnement dat de Resource Guard bevat. De rol Lezer toewijzen aan Resource Guard:

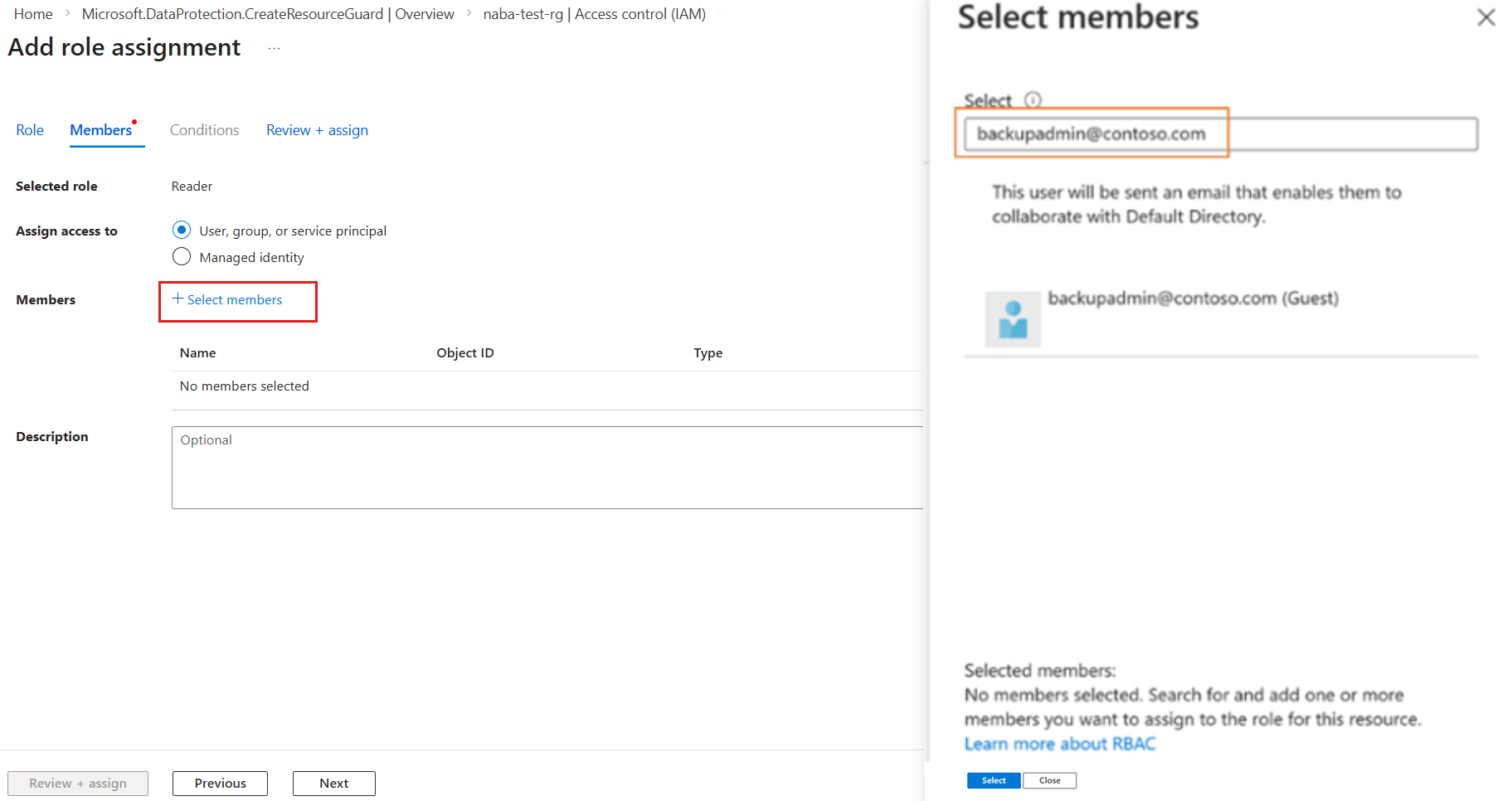

Ga in de hierboven gemaakte Resource Guard naar het deelvenster Toegangsbeheer (IAM) en ga vervolgens naar Roltoewijzing toevoegen.

Selecteer Lezer in de lijst met ingebouwde rollen en selecteer Volgende.

Klik op Leden selecteren en voeg de e-mail-id van de back-upbeheerder toe om deze toe te voegen als lezer. Omdat de back-upbeheerder zich in dit geval in een andere tenant bevindt, worden ze als gast toegevoegd aan de tenant die de Resource Guard bevat.

Klik op Selecteren en ga vervolgens verder met Beoordelen en toewijzen om de roltoewijzing te voltooien.

MUA inschakelen in een Recovery Services-kluis

Nadat de roltoewijzing Lezer voor Resource Guard is voltooid, schakelt u autorisatie door meerdere gebruikers in voor kluizen die u beheert (als back-upbeheerder).

Een client kiezen

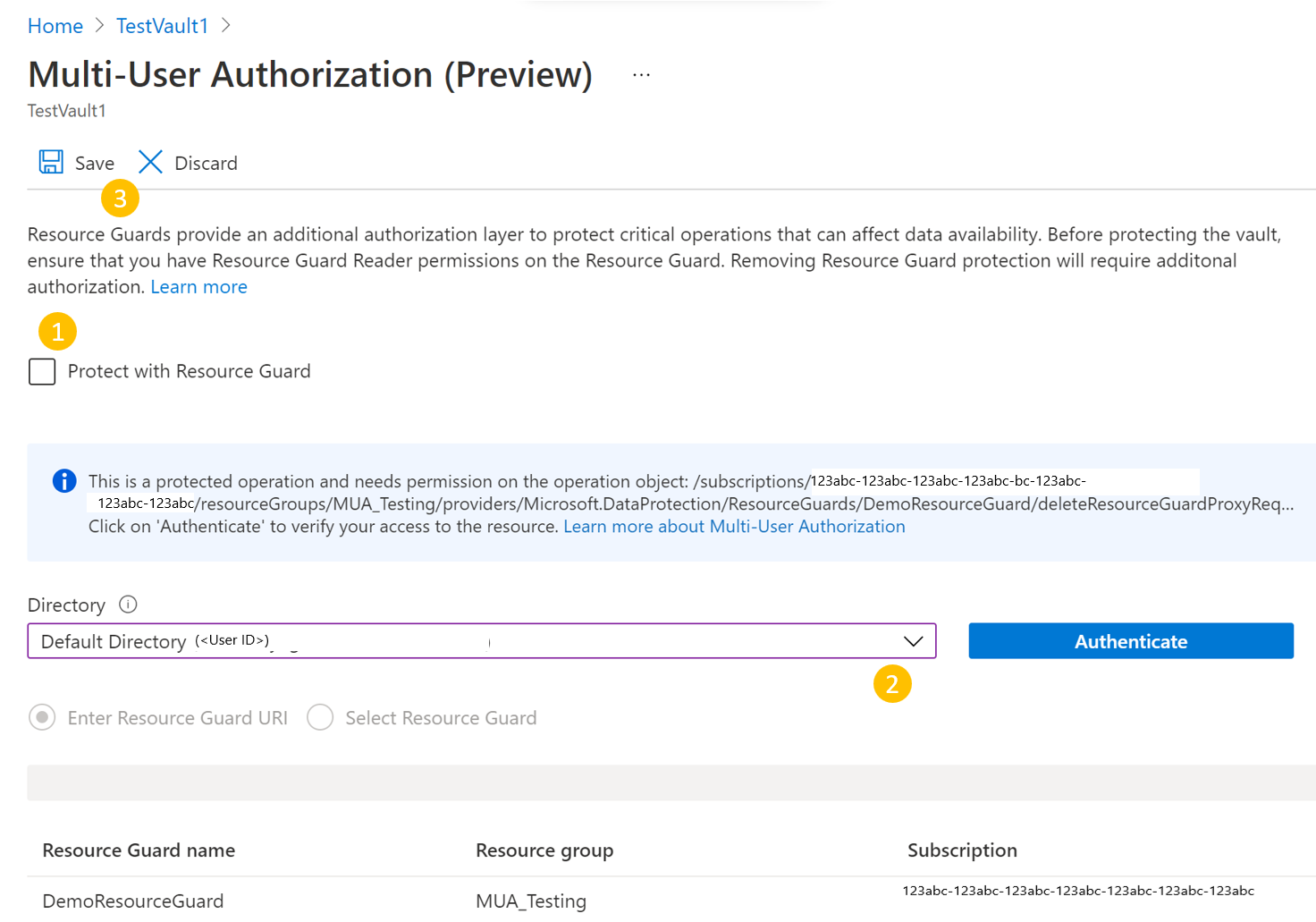

Volg deze stappen om MUA in te schakelen voor de kluizen.

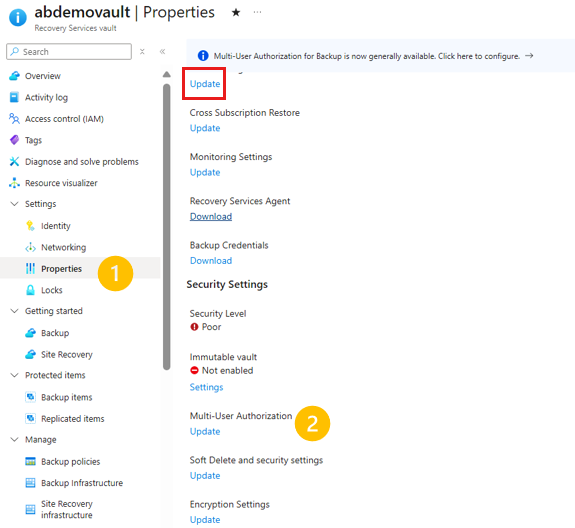

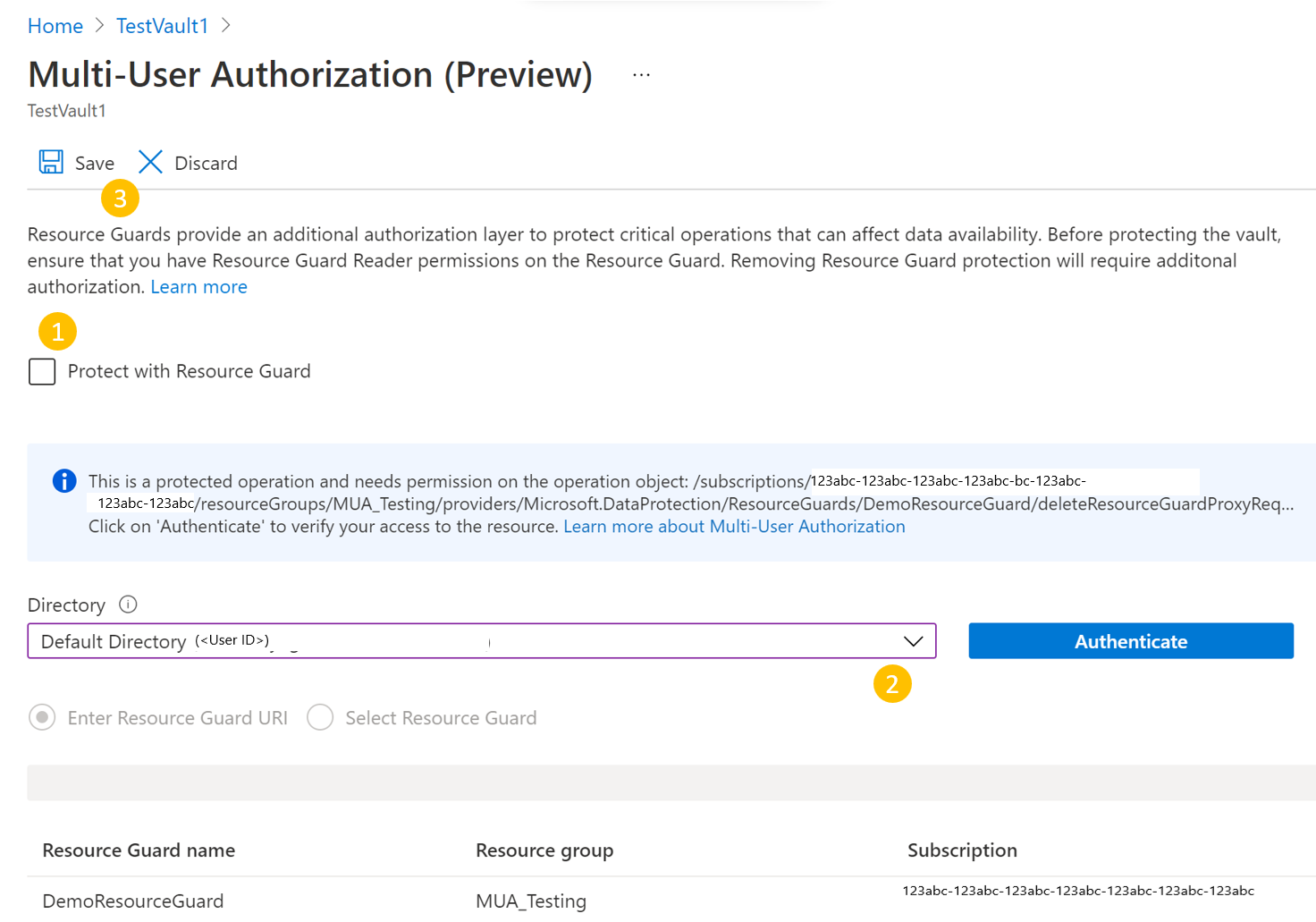

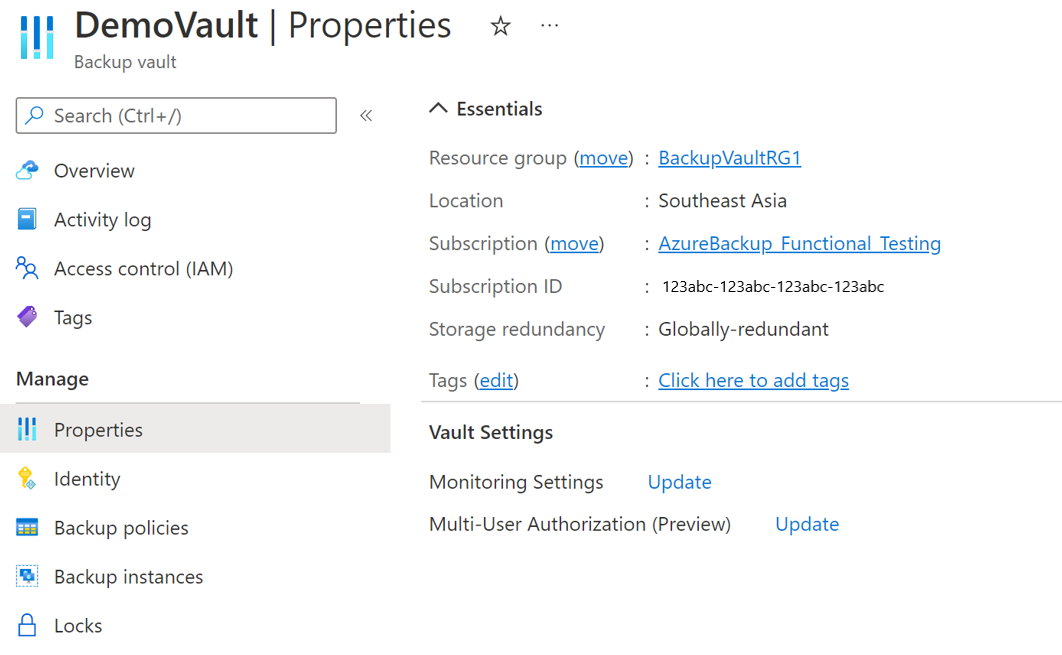

Ga naar de Recovery Services-kluis. Ga naar Eigenschappen in het linkernavigatievenster en vervolgens naar Autorisatie voor meerdere gebruikers en selecteer Bijwerken.

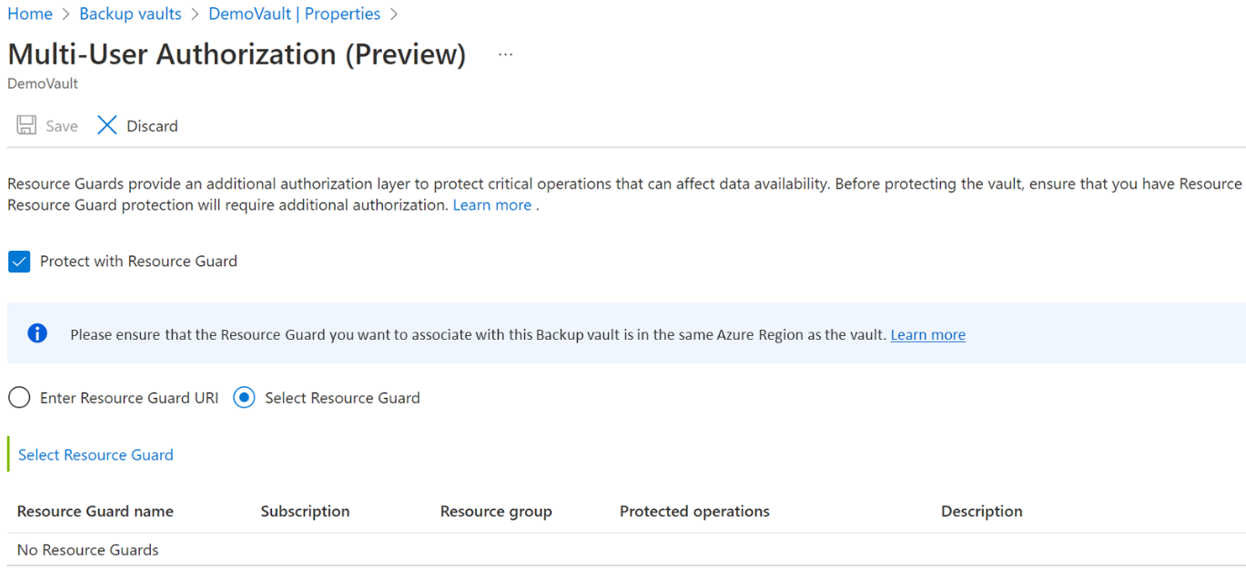

U krijgt nu de mogelijkheid om MUA in te schakelen en een Resource Guard te kiezen op een van de volgende manieren:

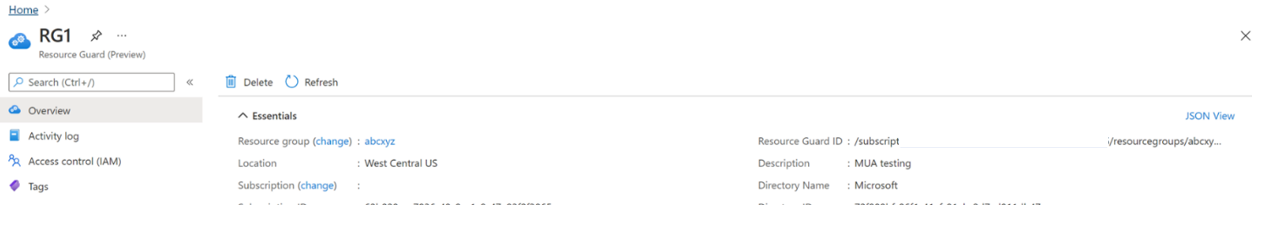

U kunt de URI van de Resource Guard opgeven, ervoor zorgen dat u de URI opgeeft van een Resource Guard waartoe u lezer toegang hebt en dat dezelfde regio's zijn als de kluis. U vindt de URI (Resource Guard ID) van De Resource Guard in het overzichtsscherm :

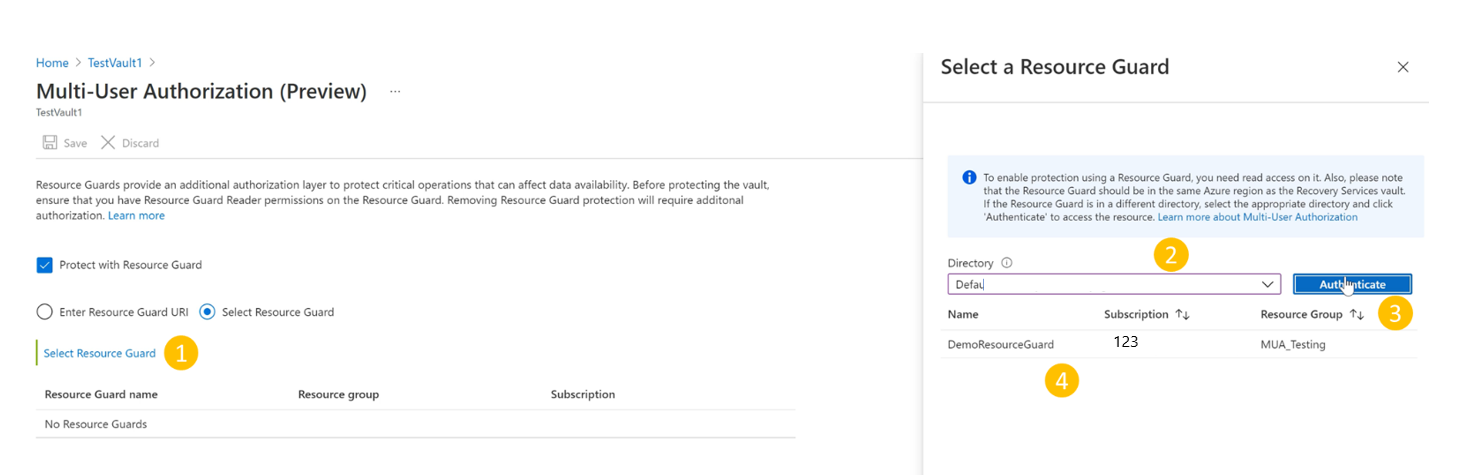

U kunt ook de Resource Guard selecteren uit de lijst met Resource Guards waarvoor u lezertoegang hebt, en die beschikbaar zijn in de regio.

- Klik op Resource Guard selecteren

- Selecteer de vervolgkeuzelijst en kies vervolgens de map waarin Resource Guard zich bevindt.

- Selecteer Verifiëren om uw identiteit en toegang te valideren.

- Kies na verificatie de Resource Guard in de lijst die wordt weergegeven.

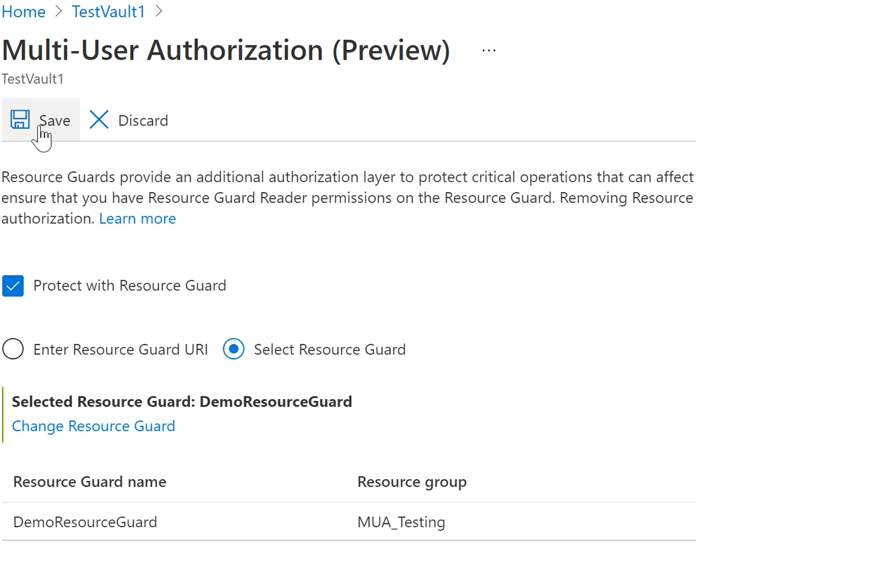

Selecteer Opslaan eenmaal gedaan om MUA in te schakelen.

Beveiligde bewerkingen met MUA

Zodra u MUA hebt ingeschakeld, worden de bewerkingen binnen het bereik beperkt voor de kluis, als de back-upbeheerder deze probeert uit te voeren zonder dat de vereiste rol (dat wil zeggen de Backup MUA Operator rol) te hebben op de Resource Guard.

Notitie

We raden u ten zeerste aan om uw installatie te testen nadat u MUA hebt ingeschakeld om ervoor te zorgen dat beveiligde bewerkingen zoals verwacht worden geblokkeerd en om ervoor te zorgen dat MUA correct is geconfigureerd.

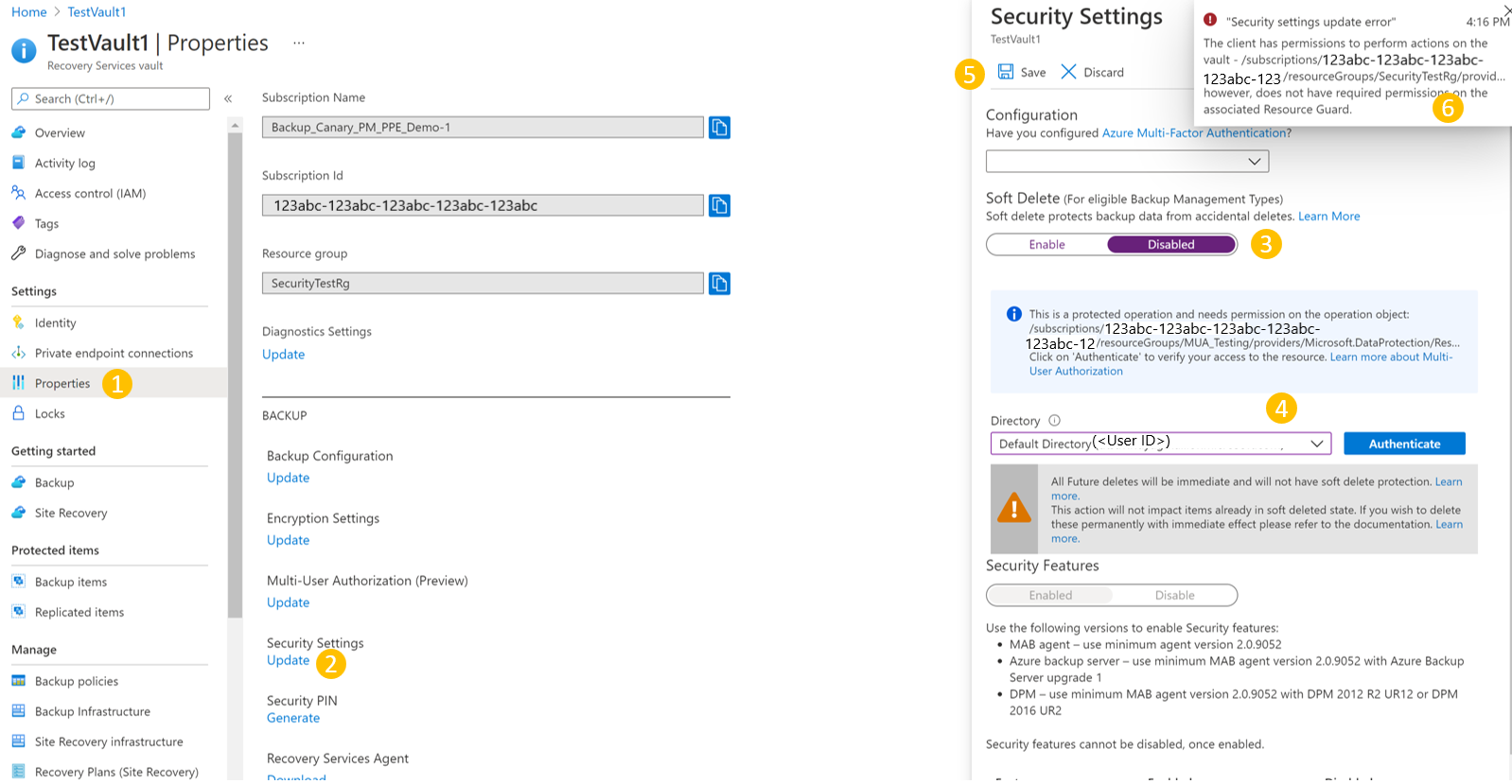

Hieronder ziet u een afbeelding van wat er gebeurt wanneer de back-upbeheerder probeert een dergelijke beveiligde bewerking uit te voeren (bijvoorbeeld het uitschakelen van onveranderbaarheid wordt hier weergegeven. Andere beveiligde bewerkingen hebben een vergelijkbare ervaring). De volgende stappen worden uitgevoerd door een back-upbeheerder zonder vereiste machtigingen.

Volg deze stappen om onveranderbaarheid uit te schakelen:

Ga naar deRecovery Services-kluis>Eigenschappen.

Selecteer Instellingen in het deelvenster Eigenschappen onder Onveranderbare kluis.

Schakel onveranderbaarheid in het deelvenster Onveranderbare kluis uit door het selectievakje Onveranderbaarheid van de kluis inschakelen uit te schakelen.

U wordt geïnformeerd dat dit een beveiligde bewerking is en u moet de toegang tot de Resource Guard controleren.

Selecteer de map met de Resource Guard en verifieer uzelf.

Notitie

Deze actie is niet vereist als de Resource Guard zich in dezelfde map bevindt als de kluis.

Selecteer de optie Toepassen.

De aanvraag mislukt met een fout die u niet over voldoende machtigingen voor Resource Guard beschikt om deze bewerking uit te voeren.

Kritieke (beveiligde) bewerkingen autoriseren met Microsoft Entra Privileged Identity Management

In de volgende secties wordt besproken hoe u deze aanvragen autoriseert met BEHULP van PIM. Er zijn gevallen waarin u mogelijk kritieke bewerkingen moet uitvoeren op uw back-ups en MUA u kan helpen ervoor te zorgen dat deze alleen worden uitgevoerd wanneer de juiste goedkeuringen of machtigingen bestaan. Zoals eerder is besproken, moet de back-upbeheerder de rol Back-up MUA-operator hebben voor de Resource Guard om kritieke bewerkingen uit te voeren die zich in het resource guard-bereik bevinden. Een van de manieren om Just-In-Time voor dergelijke bewerkingen toe te staan, is door gebruik te maken van Microsoft Entra Privileged Identity Management.

Notitie

Hoewel het gebruik van Microsoft Entra PIM de aanbevolen methode is, kunt u handmatige of aangepaste methoden gebruiken om toegang te beheren voor de back-upbeheerder in Resource Guard. Als u de toegang tot Resource Guard handmatig wilt beheren, gebruikt u de instelling 'Toegangsbeheer (IAM)' in de linkernavigatiebalk van de Resource Guard en verleent u de rol Back-up MUA-operator aan de back-upbeheerder.

Maak een in aanmerking komende toewijzing voor de back-upbeheerder (als u Microsoft Entra Privileged Identity Management gebruikt)

De beveiligingsbeheerder kan PIM gebruiken om een in aanmerking komende toewijzing voor de back-upbeheerder te maken en de rol Back-up MUA-operator aan de Resource Guard te bieden. Hierdoor kan de back-upbeheerder een aanvraag indienen (voor de rol Back-up MUA-operator ) wanneer ze een beveiligde bewerking moeten uitvoeren. Hiervoor voert de beveiligingsbeheerder het volgende uit:

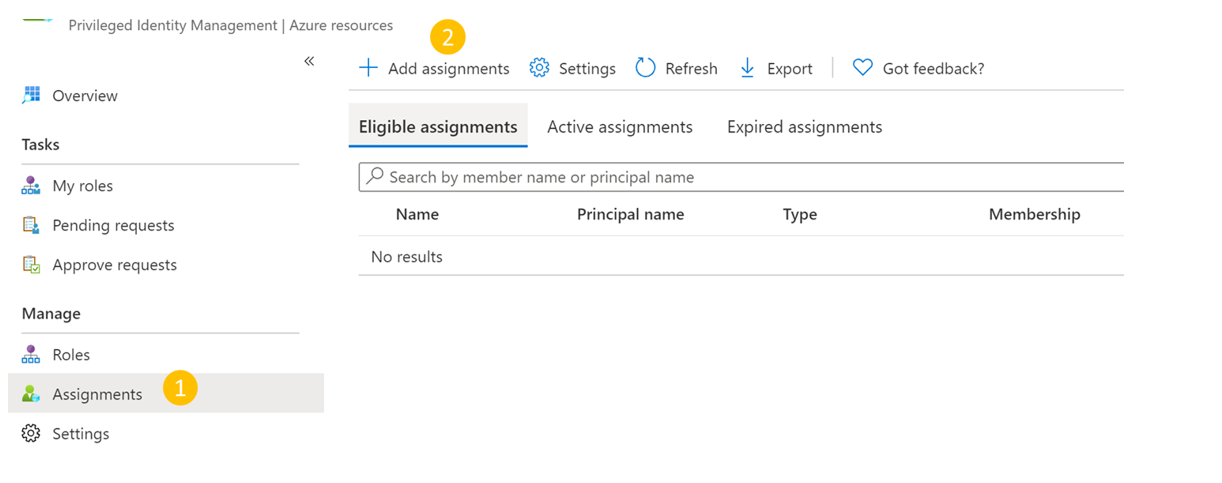

Ga in de beveiligingstenant (die de Resource Guard bevat) naar Privileged Identity Management (zoek dit in de zoekbalk in Azure Portal) en ga vervolgens naar Azure-resources (onder Beheren in het linkermenu).

Selecteer de resource (de Resource Guard of het abonnement/RG) waaraan u de rol Backup MUA Operator wilt toewijzen.

Als u de bijbehorende resource niet in de lijst met resources ziet, moet u ervoor zorgen dat u het betreffende abonnement toevoegt dat door PIM moet worden beheerd.

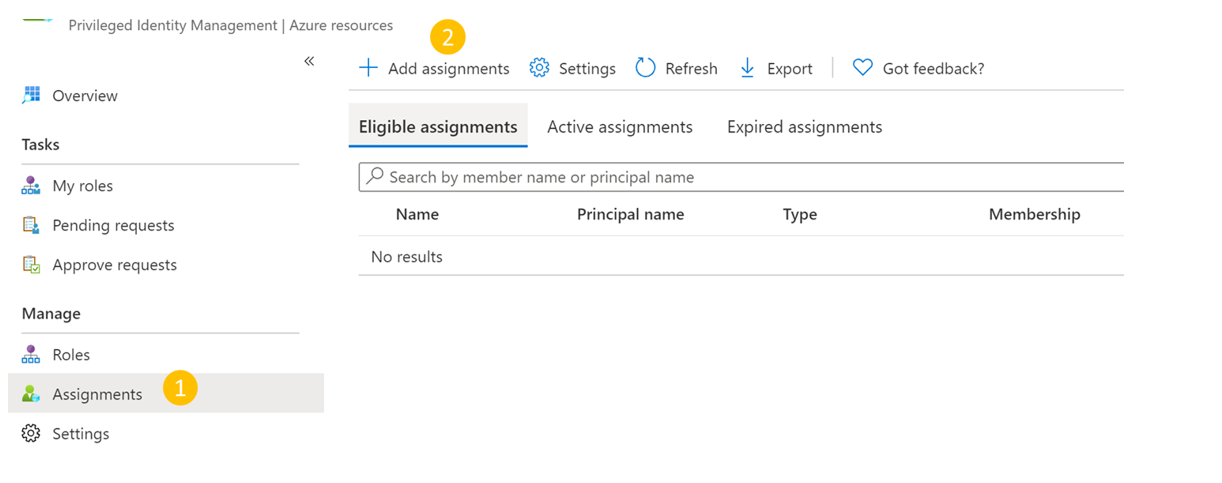

Ga in de geselecteerde resource naar Toewijzingen (onder Beheren in het linkermenu) en ga naar Toewijzingen toevoegen.

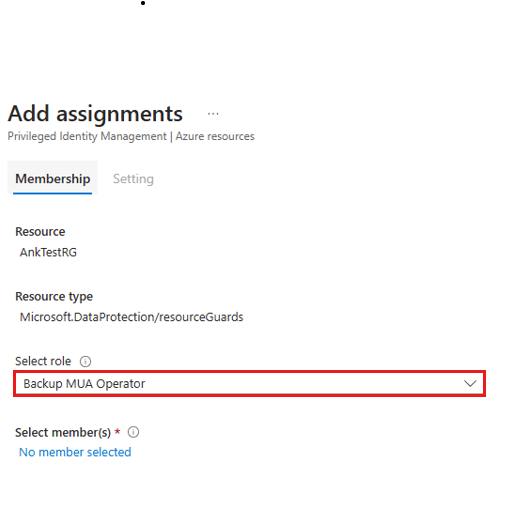

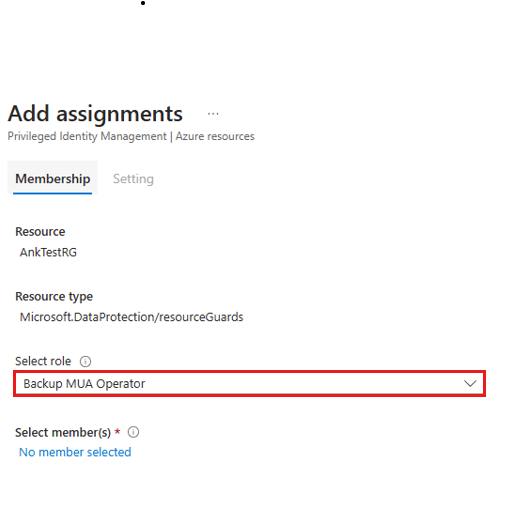

In de toewijzingen toevoegen:

- Selecteer de rol als Back-up MUA-operator.

- Ga naar Leden selecteren en voeg de gebruikersnaam (of e-mail-id's) van de back-upbeheerder toe.

- Selecteer Volgende.

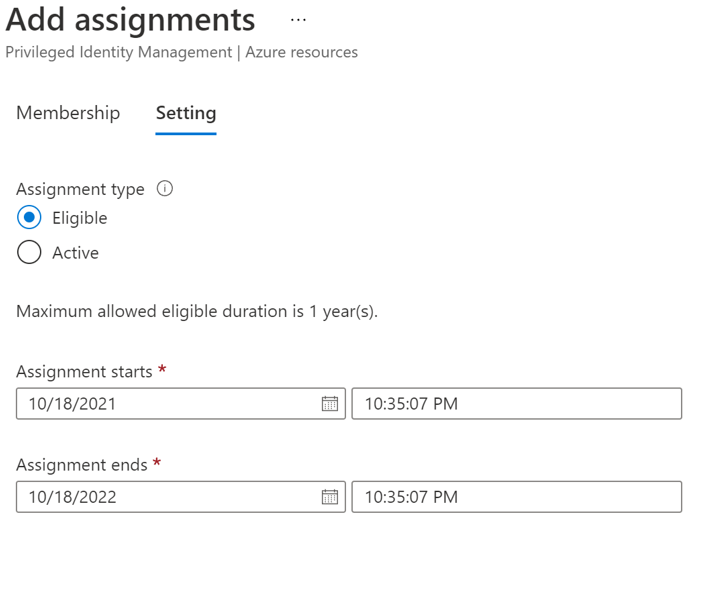

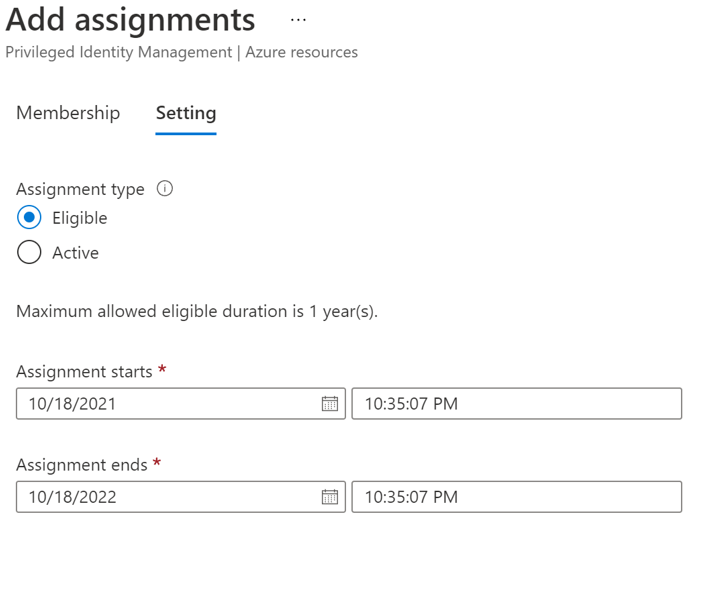

In het volgende scherm:

- Kies In aanmerking komend onder toewijzingstype.

- Geef de duur op waarvoor de in aanmerking komende machtiging geldig is.

- Selecteer Toewijzen om het maken van de in aanmerking komende toewijzing te voltooien.

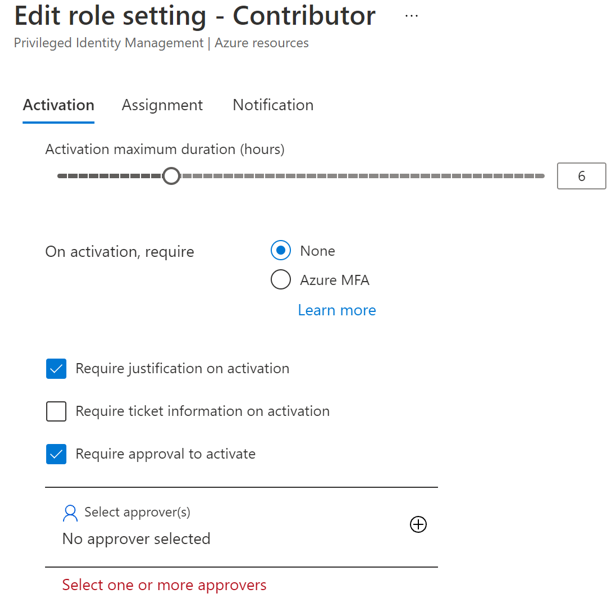

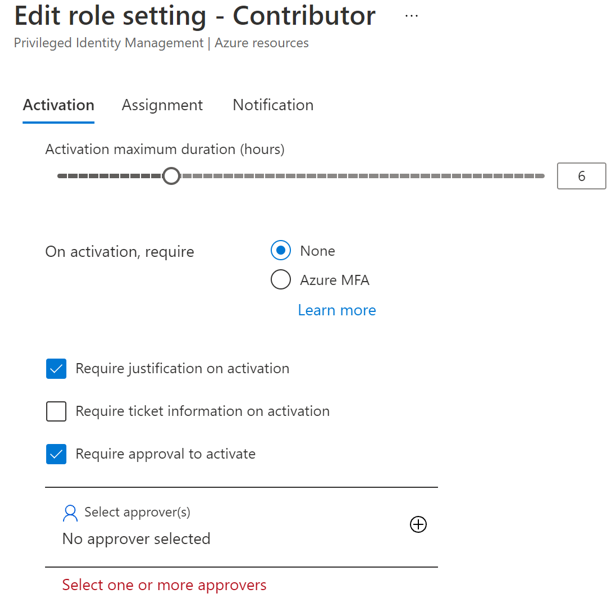

Goedkeurders instellen voor het activeren van de Back-up MUA-operatorrol

Standaard is voor de bovenstaande installatie mogelijk geen fiatteur (en een goedkeuringsstroomvereiste) geconfigureerd in PIM. Om ervoor te zorgen dat goedkeurders de rol Back-up MUA-operator hebben voor het goedkeuren van aanvragen, moet de beveiligingsbeheerder de volgende stappen uitvoeren:

Notitie

Als dit niet is geconfigureerd, worden aanvragen automatisch goedgekeurd zonder door de beveiligingsbeheerders en zonder beoordeling door een aangewezen fiatteur te gaan. Meer informatie hierover vindt u hier

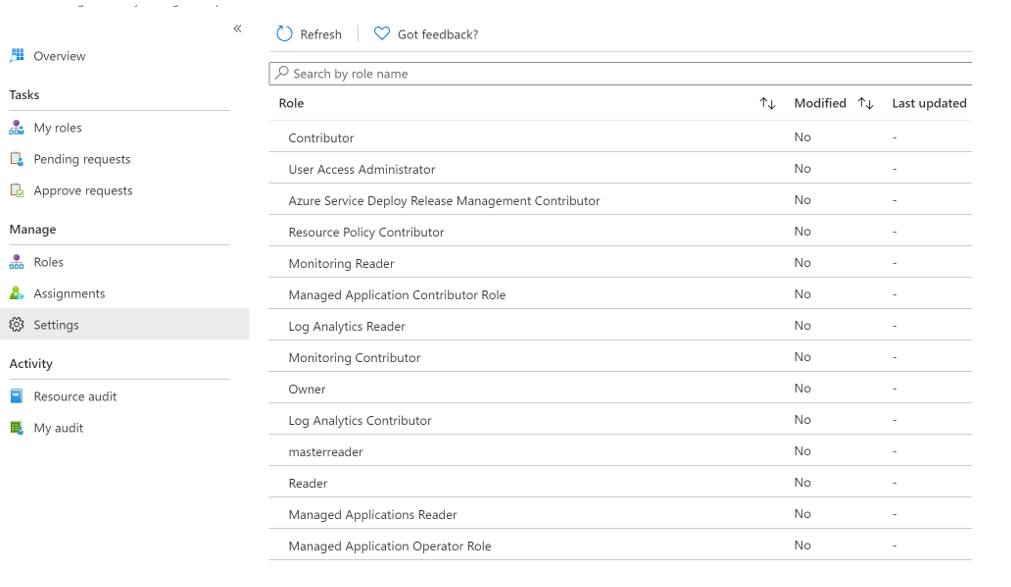

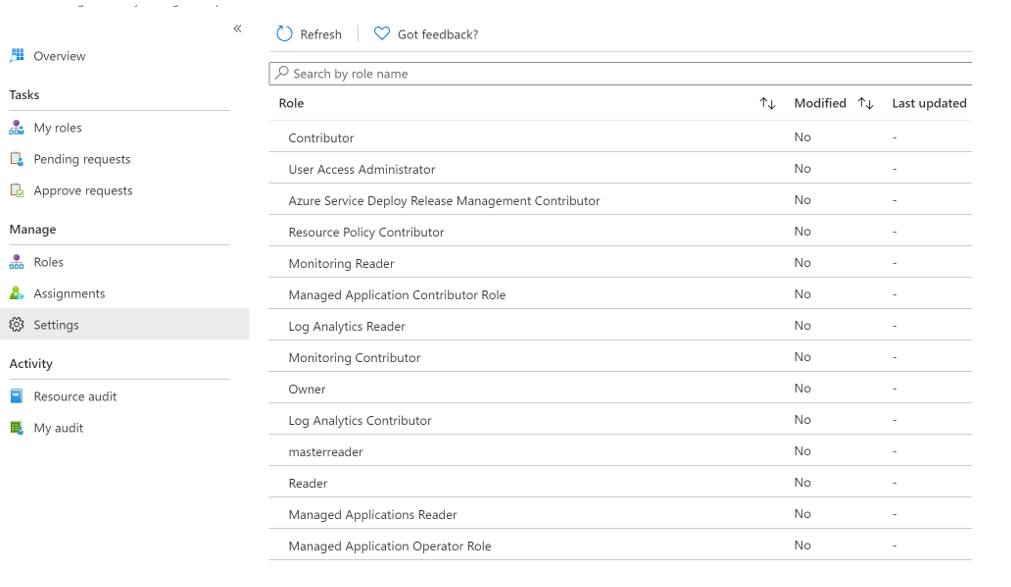

Selecteer In Microsoft Entra PIM Azure-resources op de linkernavigatiebalk en selecteer uw Resource Guard.

Ga naar Instellingen en daarna naar de Backup MUA Operator-rol.

Selecteer Bewerken om de revisoren toe te voegen die de activeringsaanvraag voor de rol Back-up MUA-operator moeten controleren en goedkeuren voor het geval u merkt dat goedkeurders Geen weergeven of onjuiste fiatteurs weergeven.

Selecteer op het tabblad Activeringvereisen goedkeuring om te activeren en voeg de fiatteur(s) toe die elke aanvraag moeten goedkeuren.

Selecteer beveiligingsopties, zoals meervoudige verificatie (MFA), en het vereiste ticket om de rol Back-up MUA-operator te activeren.

Selecteer indien nodig de juiste opties op de tabbladen Toewijzing en melding .

Kies Bijwerken om de goedkeurdersinstelling te voltooien en de Backup MUA Operator-rol te activeren.

Vraag om activering van een in aanmerking komende toewijzing om kritieke bewerkingen uit te voeren.

Nadat de beveiligingsbeheerder een in aanmerking komende toewijzing heeft gemaakt, moet de back-upbeheerder de toewijzing activeren voor de rol Back-up MUA-operator om beveiligde acties uit te voeren.

Voer de volgende stappen uit om de roltoewijzing te activeren:

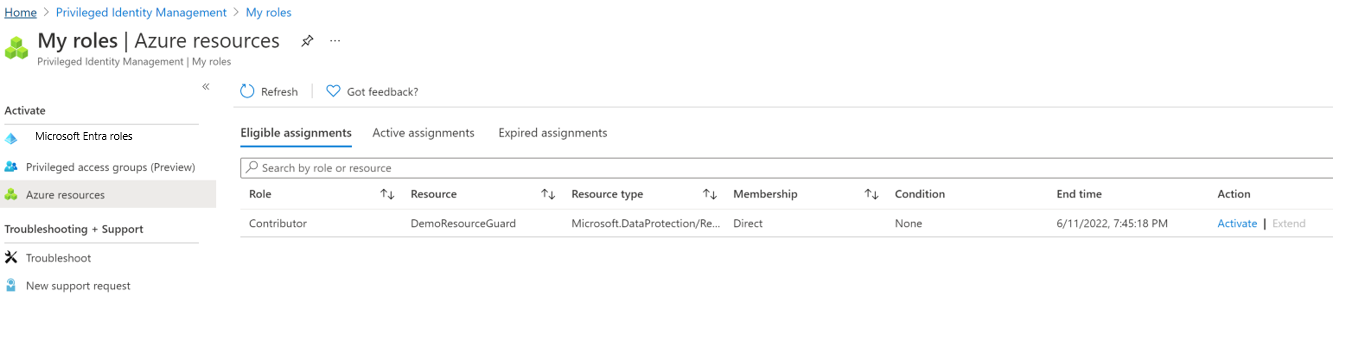

Ga naar Microsoft Entra Privileged Identity Management. Als Resource Guard zich in een andere map bevindt, schakelt u over naar die map en gaat u vervolgens naar Microsoft Entra Privileged Identity Management.

Ga naar Mijn rollen>Azure-resources in het linkermenu.

Selecteer Activeren om de in aanmerking komende toewijzing voor de rol Back-up MUA-operator te activeren.

Er wordt een melding weergegeven met de melding dat de aanvraag wordt verzonden voor goedkeuring.

Goedkeuren van activeringen van aanvragen om kritieke operaties uit te voeren

Zodra de back-upbeheerder een aanvraag voor het activeren van de rol Back-up MUA-operator genereert, moet de aanvraag worden gecontroleerd en goedgekeurd door de beveiligingsbeheerder.

- Ga in de beveiligingstentant naar Microsoft Entra Privileged Identity Management.

- Ga naar Goedkeuring aanvragen.

- Onder Azure-resources kan de aanvraag van de back-upbeheerder die activering aanvraagt als back-up MUA-operator , worden weergegeven.

- Controleer de aanvraag. Als dit echt is, selecteert u de aanvraag en selecteert u Goedkeuren om deze goed te keuren.

- De back-upbeheerder wordt geïnformeerd via e-mail (of andere mechanismen voor waarschuwingen van organisaties) dat hun aanvraag nu wordt goedgekeurd.

- Zodra deze is goedgekeurd, kan de back-upbeheerder beveiligde bewerkingen uitvoeren voor de aangevraagde periode.

Een beveiligde bewerking uitvoeren na goedkeuring

Nadat de aanvraag van de back-upbeheerder voor de rol Back-up MUA-operator op de Resource Guard is goedgekeurd, kan de back-upbeheerder beveiligde bewerkingen uitvoeren op de gerelateerde kluis. Als de Resource Guard zich in een andere map bevindt, moet de back-upbeheerder zichzelf verifiëren.

Notitie

Als de toegang is toegewezen met behulp van een JIT-mechanisme, wordt de Backup MUA Operator rol aan het einde van de goedgekeurde periode ingetrokken. Anders verwijdert de beveiligingsbeheerder handmatig de rol Back-up MUA-operator die is toegewezen aan de back-upbeheerder om de kritieke bewerking uit te voeren.

MUA uitschakelen op een Recovery Services-kluis

Het uitschakelen van MUA is een beveiligde bewerking, dus kluizen worden beveiligd met MUA. Als u (de back-upbeheerder) MUA wilt uitschakelen, moet u de vereiste Backup MUA Operator rol in de Resource Guard hebben.

Een client kiezen

Volg deze stappen om MUA voor een kluis uit te schakelen:

Back-upbeheerder vraagt beveiligingsbeheerder om de rol van Back-up MUA-operator op de Resource Guard. Ze kunnen dit aanvragen om de methoden te gebruiken die zijn goedgekeurd door de organisatie, zoals JIT-procedures, zoals Microsoft Entra Privileged Identity Management, of andere interne hulpprogramma's en procedures.

De beveiligingsbeheerder keurt de aanvraag goed (als deze waardig is om goedgekeurd te worden) en informeert de back-upbeheerder. Nu heeft de back-upbeheerder de rol Back-up MUA-operator voor Resource Guard.

De back-upbeheerder gaat naar >Eigenschappen> van de kluis en autorisatie voor meerdere gebruikers.

Selecteer Bijwerken.

- Schakel het selectievakje Beveiligen met Resource Guard uit.

- Kies de map die de Resource Guard bevat en controleer de toegang met behulp van de knop Verifiëren (indien van toepassing).

- Selecteer Opslaan na verificatie. Met de juiste toegang moet de aanvraag zijn voltooid.

De tenant-id is vereist als de resourcebeveiliging bestaat in een andere tenant.

Voorbeeld:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

In dit artikel wordt beschreven hoe u MUA (Multi-User Authorization) voor Azure Backup configureert om de beveiliging van kritieke bewerkingen op Backup-kluizen te verbeteren. Het behandelt het maken van een Resource Guard in een afzonderlijke tenant voor maximale beveiliging en laat zien hoe u toegang tot kritieke bewerkingen aanvraagt en goedkeurt met behulp van Microsoft Entra Privileged Identity Management binnen de tenant die als host fungeert voor de Resource Guard. U kunt ook andere methoden gebruiken om Just-In-Time-machtigingen (JIT) te beheren op basis van de installatie van uw organisatie.

Notitie

- Autorisatie voor meerdere gebruikers met Resource Guard voor Backup-kluis is nu algemeen beschikbaar.

- Autorisatie voor meerdere gebruikers voor Azure Backup is beschikbaar in alle globale Azure-regio's.

Vereiste voorwaarden

Voordat u autorisatie voor meerdere gebruikers configureert voor een Backup-kluis, moet u ervoor zorgen dat aan de volgende vereisten wordt voldaan:

- De Resource Guard en de Backup-kluis moeten zich in dezelfde Azure-regio bevinden.

- De back-upbeheerder mag geen machtigingen als bijdrager, back-up MUA-beheerder of back-up MUA-operator voor de Resource Guard hebben. U kunt ervoor kiezen om Resource Guard in een ander abonnement van dezelfde directory of in een andere map te hebben om maximale isolatie te garanderen.

- De subscripties die de Backup-kluis en de Resource Guard bevatten (in verschillende subscripties of tenants) moeten geregistreerd zijn om de provider Microsoft.DataProtection4 te kunnen gebruiken. Zie Azure-resourceproviders en -typen voor meer informatie.

Meer informatie over verschillende MUA-gebruiksscenario's.

Een Resource Guard maken

De beveiligingsbeheerder maakt de Resource Guard. U wordt aangeraden het te maken in een ander abonnement of een andere tenant als de kluis. Deze moet zich echter in dezelfde regio bevinden als de kluis.

De back-upbeheerder mag geeninzender, back-up MUA-beheerder of back-up MUA-operator toegang hebben tot de Resource Guard of het abonnement dat deze bevat.

Als u de Resource Guard in een andere tenant wilt maken dan de kluistenant als beveiligingsbeheerder, voert u de volgende stappen uit:

Ga in Azure Portal naar de map waaronder u Resource Guard wilt maken.

Zoek naar Resource Guards in de zoekbalk en selecteer vervolgens het bijbehorende item in de vervolgkeuzelijst.

- Selecteer Maken om een Resource Guard te maken.

- Vul in het deelvenster 'Maken' de vereiste details voor deze Resource Guard in.

- Zorg ervoor dat Resource Guard zich in dezelfde Azure-regio bevindt als de Backup-kluis.

- Voeg een beschrijving toe over het aanvragen van toegang tot het uitvoeren van acties op gekoppelde kluizen wanneer dat nodig is. Deze beschrijving wordt weergegeven in de gekoppelde kluizen om de back-upbeheerder te begeleiden bij het verkrijgen van de vereiste machtigingen.

Selecteer op het tabblad Beveiligde bewerkingen de bewerkingen die u wilt beveiligen met deze resourcebescherming. Ga daarna naar het tabblad Back-upkluis.

Op dit moment bevat het tabblad Beveiligde bewerkingen alleen de optie Back-upexemplaar verwijderen om uit te schakelen.

U kunt ook de bewerkingen voor beveiliging selecteren nadat u de resourceguard hebt gemaakt.

Voeg eventueel tags toe aan Resource Guard volgens de vereisten.

Selecteer Controleren en maken en volg vervolgens de meldingen om de status en de succesvolle creatie van de Resource Guard te controleren.

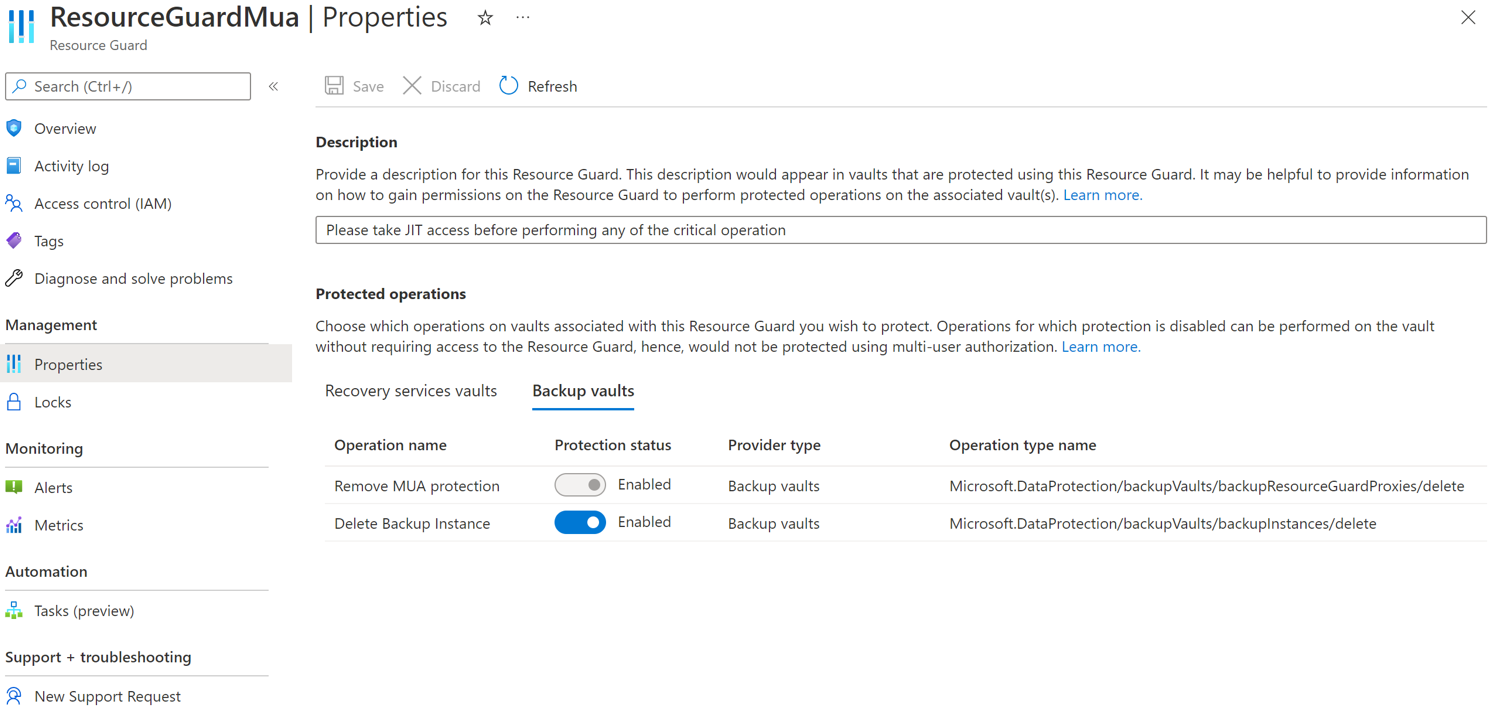

Bewerkingen selecteren om te beveiligen met Resource Guard

Nadat de kluis is gemaakt, kan de beveiligingsbeheerder ook de bewerkingen voor bescherming kiezen met behulp van de Resource Guard voor alle ondersteunde kritieke bewerkingen. Standaard zijn alle ondersteunde kritieke bewerkingen ingeschakeld. De beveiligingsbeheerder kan echter bepaalde bewerkingen uitsluiten van het onder de bevoegdheid van MUA vallen met behulp van Resource Guard.

Voer de volgende stappen uit om de bewerkingen voor beveiliging te selecteren:

Ga in de Resource Guard die u hebt gemaakt naar Properties>Backup vault.

Selecteer Uitschakelen voor de bewerkingen die u wilt uitsluiten van toestemming.

U kunt de bewerkingen Verwijder MUA-bescherming en Voorlopig verwijderen uitschakelen niet deactiveren.

Werk desgewenst op het tabblad Back-upkluizen de beschrijving voor Resource Guard bij.

Selecteer Opslaan.

Machtigingen toewijzen aan de back-upbeheerder op de Resource Guard om MUA in te schakelen

De back-upbeheerder moet de rol Lezer hebben op de Resource Guard of het abonnement dat de Resource Guard bevat om MUA in te schakelen voor een kluis. De beveiligingsbeheerder moet deze rol toewijzen aan de back-upbeheerder.

Voer de volgende stappen uit om de rol Lezer toe te wijzen aan Resource Guard:

Ga in de hierboven gemaakte Resource Guard naar het deelvenster Toegangsbeheer (IAM) en ga vervolgens naar Roltoewijzing toevoegen.

Selecteer Lezer in de lijst met ingebouwde rollen en selecteer Volgende.

Klik op Leden selecteren en voeg de e-mail-id van de back-upbeheerder toe om de rol Lezer toe te wijzen.

Als de back-upbeheerders zich in een andere tenant bevinden, worden ze toegevoegd als gasten aan de tenant die de Resource Guard bevat.

Klik op Selecteer>Controleren + toewijzen om de roltoewijzing te voltooien.

MUA inschakelen op een back-upkluis

Zodra de back-upbeheerder de rol Lezer voor Resource Guard heeft, kunnen ze autorisatie voor meerdere gebruikers inschakelen voor kluizen die worden beheerd door de volgende stappen uit te voeren:

Ga naar de Backup-kluis waarvoor u MUA wilt configureren.

Selecteer Eigenschappen in het linkerdeelvenster.

Ga naar Autorisatie voor meerdere gebruikers en selecteer Bijwerken.

Als u MUA wilt inschakelen en een Resource Guard wilt kiezen, voert u een van de volgende acties uit:

U kunt de URI van de Resource Guard opgeven. Zorg ervoor dat u de URI opgeeft van een Resource Guard waarvoor u Reader-rechten hebt en die zich in dezelfde regio bevindt als de kluis. U vindt de URI (Resource Guard ID) van de Resource Guard op de overzichtspagina .

U kunt ook de Resource Guard selecteren uit de lijst met Resource Guards waarvoor u lezertoegang hebt, en die beschikbaar zijn in de regio.

- Klik op Resource Guard selecteren.

- Selecteer de vervolgkeuzelijst en selecteer de map waarin Resource Guard zich bevindt.

- Selecteer Verifiëren om uw identiteit en toegang te valideren.

- Kies na verificatie de Resource Guard in de lijst die wordt weergegeven.

Selecteer Opslaan om MUA in te schakelen.

Beveiligde bewerkingen met MUA

Zodra de back-upbeheerder MUA inschakelt, worden de toegestane bewerkingen op de kluis beperkt. Als de back-upbeheerder probeert deze bewerkingen uit te voeren zonder de rol van Back-up MUA-operator op de Resource Guard, zullen ze mislukken.

Notitie

We raden u ten zeerste aan om uw installatie te testen nadat u MUA hebt ingeschakeld om ervoor te zorgen dat:

- Beveiligde bewerkingen worden geblokkeerd zoals verwacht.

- MUA is correct geconfigureerd.

Voer de volgende stappen uit om een beveiligde bewerking uit te voeren (MUA uitschakelen):

Ga naar de kluis >Eigenschappen in het linkerdeelvenster.

Schakel het selectievakje uit om MUA uit te schakelen.

U ontvangt een melding dat het een beveiligde bewerking is en u moet toegang hebben tot de Resource Guard.

Selecteer de map met de Resource Guard en verifieer uzelf.

Deze stap is mogelijk niet vereist als Resource Guard zich in dezelfde map bevindt als de kluis.

Selecteer Opslaan.

De aanvraag mislukt met een fout dat u niet over voldoende machtigingen beschikt voor Resource Guard om deze bewerking uit te voeren.

Kritieke (beveiligde) bewerkingen autoriseren met Microsoft Entra Privileged Identity Management

Er zijn scenario's waarin u mogelijk kritieke bewerkingen op uw back-ups moet uitvoeren en u deze kunt uitvoeren met de juiste goedkeuringen of machtigingen met MUA. In de volgende secties wordt uitgelegd hoe u aanvragen voor kritieke bewerkingen kunt autoriseren met behulp van Privileged Identity Management (PIM).

Een back-upbeheerder moet een rol Back-up MUA-operator hebben op de Resource Guard om kritieke bewerkingen uit te voeren binnen de scope van Resource Guard. Een van de manieren om Just-In-Time-bewerkingen (JIT) toe te staan, is door gebruik te maken van Microsoft Entra Privileged Identity Management.

Notitie

U wordt aangeraden microsoft Entra PIM te gebruiken. U kunt echter ook handmatige of aangepaste methoden gebruiken om de toegang te beheren voor de back-upbeheerder in Resource Guard. Als u de toegang tot Resource Guard handmatig wilt beheren, gebruikt u de instelling Voor toegangsbeheer (IAM) in het linkerdeelvenster van Resource Guard en verleent u de rol Back-up MUA-operator aan de back-upbeheerder.

Een geschikte toewijzing maken voor de backupbeheerder met behulp van Microsoft Entra Privileged Identity Management

De beveiligingsbeheerder kan PIM gebruiken om een in aanmerking komende toewijzing te maken voor de back-upbeheerder als back-up MUA-operator voor de Resource Guard. Hierdoor kan de back-upbeheerder een aanvraag indienen (voor de rol Back-up MUA-operator ) wanneer ze een beveiligde bewerking moeten uitvoeren.

Volg de stappen om een in aanmerking komende toewijzing te maken:

Meld u aan bij het Azure-portaal.

Ga naar de beveiligingstenant van Resource Guard en voer in de zoekopdracht Privileged Identity Management in.

Selecteer Beheren in het linkerdeelvenster en ga naar Azure-resources.

Selecteer de resource (de Resource Guard of het abonnement/RG) waaraan u de rol Backup MUA Operator wilt toewijzen.

Als u geen bijbehorende resources vindt, voegt u het bijbehorende abonnement toe dat wordt beheerd door PIM.

Selecteer de resource en ga naar Toewijzingen beheren>En toewijzingen> toevoegen.

In de toewijzingen toevoegen:

- Selecteer de rol als Back-up MUA-operator.

- Ga naar Leden selecteren en voeg de gebruikersnaam (of e-mail-id's) van de back-upbeheerder toe.

- Selecteer Volgende.

Selecteer Geschikt bij Toewijzing en geef de geldigheidsduur van de aanmelding op.

Selecteer Toewijzen om het maken van de in aanmerking komende toewijzing te voltooien.

Goedkeurders instellen voor het activeren van de rol Inzender

Standaard is voor de bovenstaande installatie mogelijk geen fiatteur (en een goedkeuringsstroomvereiste) geconfigureerd in PIM. Om ervoor te zorgen dat goedkeurders de rol Inzender hebben voor goedkeuring van aanvragen, moet de beveiligingsbeheerder de volgende stappen uitvoeren:

Notitie

Als de instelling van de goedkeurder niet is geconfigureerd, worden de aanvragen automatisch goedgekeurd zonder tussenkomst van de beveiligingsbeheerders of een aangewezen goedkeurder. Meer informatie.

Selecteer In Microsoft Entra PIM Azure-resources in het linkerdeelvenster en selecteer uw Resource Guard.

Ga naar Instellingen>Inzender rol.

Selecteer Bewerken om de beoordelaars toe te voegen die de activeringsaanvraag moeten controleren en goedkeuren voor de rol Bijdrager, als u merkt dat goedkeurders Geen weergeven of onjuiste fiatteur(s) weergeven.

Selecteer op het tabblad ActiveringVereisen dat goedkeuring wordt gegeven om te activeren om de fiatteur(s) toe te voegen die elke aanvraag moeten goedkeuren.

Selecteer beveiligingsopties, zoals meervoudige verificatie (MFA), een mandating-ticket om de rol Inzender te activeren.

Selecteer de juiste opties op de tabbladen Toewijzing en Melding op basis van uw behoeften.

Selecteer Bijwerken om de goedkeuring van de keurder(s) in te stellen en de rol Inzender te activeren.

Vraag om activering van een in aanmerking komende toewijzing om kritieke bewerkingen uit te voeren.

Nadat de beveiligingsbeheerder een in aanmerking komende toewijzing heeft gemaakt, moet de back-upbeheerder de roltoewijzing voor de rol Inzender activeren om beveiligde acties uit te voeren.

Volg de stappen om de roltoewijzing te activeren:

Ga naar Microsoft Entra Privileged Identity Management. Als Resource Guard zich in een andere map bevindt, schakelt u over naar die map en gaat u vervolgens naar Microsoft Entra Privileged Identity Management.

Ga naar Mijn rollen>Azure-resources in het linkerdeelvenster.

Selecteer Activeren om de in aanmerking komende toewijzing voor de rol Inzender te activeren.

Er wordt een melding weergegeven met de melding dat de aanvraag wordt verzonden voor goedkeuring.

Activeringsaanvragen goedkeuren om kritieke bewerkingen uit te voeren

Zodra de back-upbeheerder een aanvraag voor het activeren van de rol Inzender heeft ingediend, moet de beveiligingsbeheerder de aanvraag controleren en goedkeuren.

Voer de volgende stappen uit om de aanvraag te controleren en goed te keuren:

Ga in de beveiligingstenant naar Microsoft Entra Privileged Identity Management.

Ga naar Goedkeuring aanvragen.

Onder Azure-resources ziet u de aanvraag die wacht op goedkeuring.

Selecteer Goedkeuren om de legitieme aanvraag te controleren en goed te keuren.

Nadat de goedkeuring is goedgekeurd, ontvangt de back-upbeheerder een melding via e-mail of andere interne waarschuwingsopties. Nu kan de back-upbeheerder de beveiligde bewerkingen uitvoeren voor de aangevraagde periode.

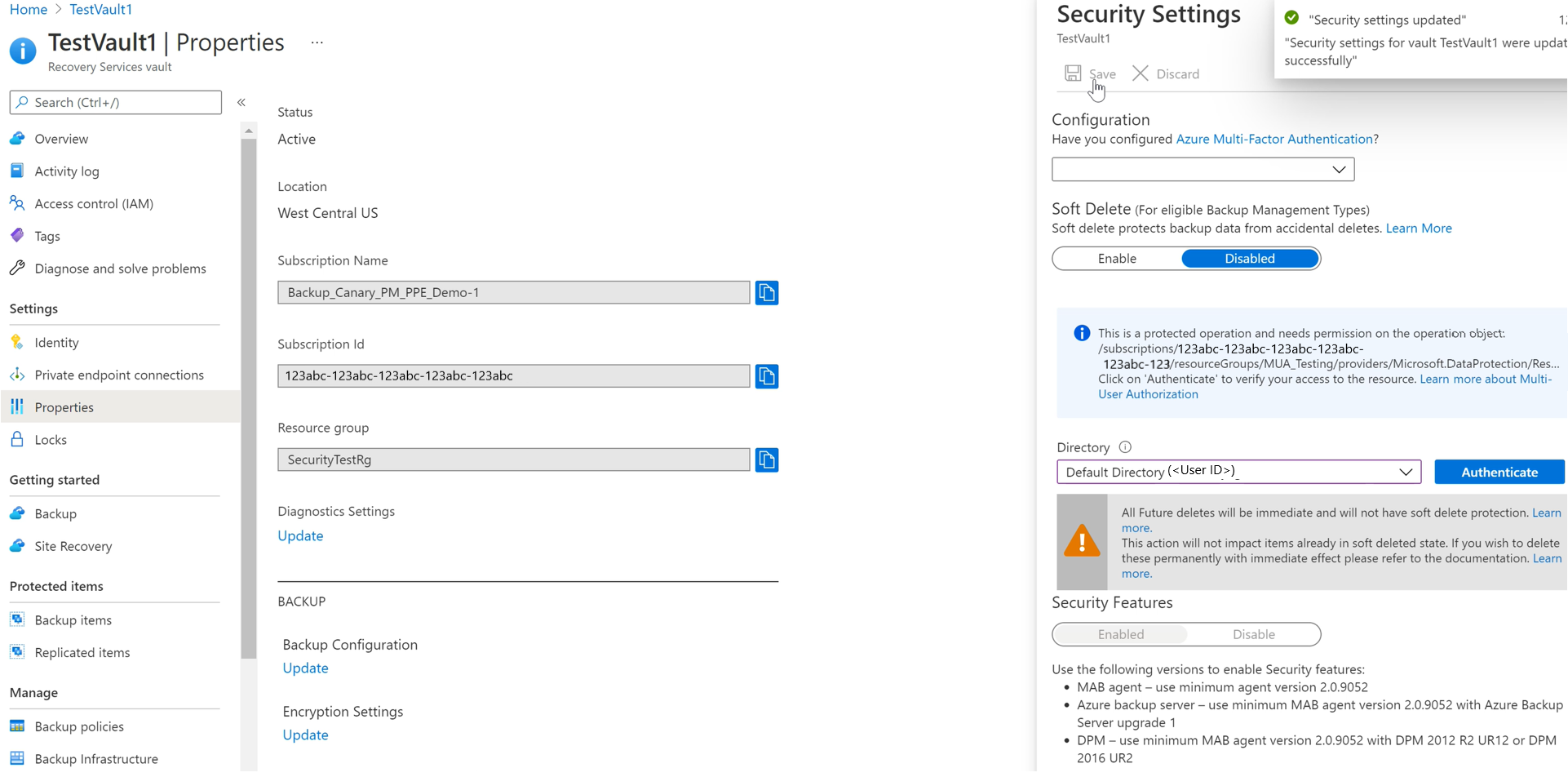

Een beveiligde bewerking uitvoeren na goedkeuring

Zodra de beveiligingsbeheerder de aanvraag van de backupbeheerder voor de rol Backup MUA Operator op de Resource Guard goedkeurt, kunnen ze beveiligde bewerkingen uitvoeren op de gekoppelde kluis. Als de Resource Guard zich in een andere map bevindt, moet de back-upbeheerder zichzelf verifiëren.

Notitie

Als de toegang is toegewezen met behulp van een JIT-mechanisme, wordt de Backup MUA Operator rol aan het einde van de goedgekeurde periode ingetrokken. Anders verwijdert de beveiligingsbeheerder handmatig de rol Back-up MUA-operator die is toegewezen aan de back-upbeheerder om de kritieke bewerking uit te voeren.

In de volgende schermopname ziet u een voorbeeld van het uitschakelen van voorlopig verwijderen voor een kluis met MUA-functionaliteit.

MUA uitschakelen in een back-upkluis

Het uitschakelen van de MUA is een beveiligde bewerking die alleen door de back-upbeheerder moet worden uitgevoerd. Hiervoor moet de Backup beheerder de vereiste Backup MUA Operator rol hebben in de Resource Guard. Als u deze machtiging wilt verkrijgen, moet de back-upbeheerder eerst de beveiligingsbeheerder vragen voor de rol Back-up MUA-operator op de Resource Guard met behulp van de JIT-procedure (Just-In-Time), zoals Microsoft Entra Privileged Identity Management of interne hulpprogramma's.

Vervolgens keurt de beveiligingsbeheerder de aanvraag goed als deze echt is en informeert hij de back-upbeheerder die nu de rol van Back-up MUA-operator heeft op de Resource Guard. Meer informatie over het verkrijgen van deze rol.

Als u de MUA wilt uitschakelen, moeten de back-upbeheerders de volgende stappen uitvoeren:

Ga naar kluis >Eigenschappen>Machtiging voor meerdere gebruikers.

Selecteer Bijwerken en schakel het selectievakje Beveiligen met Resource Guard uit.

Selecteer Verifiëren (indien van toepassing) om de map te kiezen die de Resource Guard bevat en controleer de toegang.

Selecteer Opslaan om het proces van het uitschakelen van de MUA te voltooien.

Volgende stappen

Meer informatie over multigebruikersautorisatie met Resource Guard.