Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

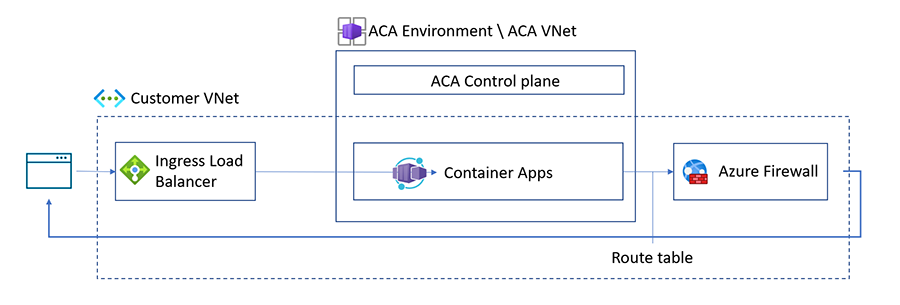

In dit artikel wordt uitgelegd hoe u uw Azure Container Apps-omgeving integreert met Azure Firewall met behulp van door de gebruiker gedefinieerde routes (UDR). Met behulp van UDR kunt u bepalen hoe verkeer binnen uw virtuele netwerk wordt gerouteerd. U kunt al het uitgaande verkeer van uw container-apps routeren via Azure Firewall, dat een centraal punt biedt voor het bewaken van verkeer en het toepassen van beveiligingsbeleid. Met deze installatie kunt u uw container-apps beschermen tegen mogelijke bedreigingen. Het helpt ook bij het voldoen aan nalevingsvereisten door gedetailleerde logboeken en bewakingsmogelijkheden te bieden.

Door de gebruiker gedefinieerde routes (UDR)

Door de gebruiker bepaalde routes (UDR) en gecontroleerde uitgaande verbindingen via NAT Gateway worden alleen ondersteund in een omgeving met workloadprofielen.

U KUNT UDR gebruiken om uitgaand verkeer van uw container-app te beperken via Azure Firewall of andere netwerkapparaten. Zie Uitgaand verkeer beheren in Azure Container Apps met door de gebruiker gedefinieerde routes voor meer informatie.

Het configureren van UDR wordt uitgevoerd buiten het bereik van de container-apps-omgeving.

Azure maakt bij het maken een standaardroutetabel voor uw virtuele netwerken. Door een door de gebruiker gedefinieerde routetabel te implementeren, kunt u bepalen hoe verkeer binnen uw virtuele netwerk wordt gerouteerd. U kunt bijvoorbeeld een UDR maken waarmee uitgaand verkeer van uw container-app wordt beperkt door deze te routeren naar Azure Firewall.

Wanneer u UDR gebruikt met Azure Firewall in Azure Container Apps, moet u de volgende toepassings- of netwerkregels toevoegen aan de acceptatielijst voor uw firewall, afhankelijk van de resources die u gebruikt.

Opmerking

U hoeft alleen toepassingsregels of netwerkregels te configureren, afhankelijk van de vereisten van uw systeem. Het configureren van beide tegelijk is niet nodig.

Toepassingsregels

Toepassingsregels staan verkeer toe of weigeren op basis van de toepassingslaag. De volgende regels voor uitgaande firewalltoepassingen zijn vereist op basis van het scenario.

| Scenariën | FQDN's | Beschrijving |

|---|---|---|

| Alle scenario's |

mcr.microsoft.com, *.data.mcr.microsoft.com |

Deze FQDN's voor Microsoft Container Registry (MCR) worden gebruikt door Azure Container Apps. Deze toepassingsregels of de netwerkregels voor MCR moeten worden toegevoegd aan de acceptatielijst wanneer u Azure Container Apps met Azure Firewall gebruikt. |

| Alle scenario's |

packages.aks.azure.com, acs-mirror.azureedge.net |

Deze FQDN's zijn vereist voor het onderliggende AKS-cluster om binaire Kubernetes- en Azure CNI-bestanden te downloaden en te installeren. Deze toepassingsregels of de netwerkregels voor MCR moeten worden toegevoegd aan de acceptatielijst wanneer u Azure Container Apps met Azure Firewall gebruikt. Zie de vereiste FQDN/toepassingsregels voor Azure Global voor meer informatie |

| Azure Container Registry (ACR) |

Uw ACR-adres, *.blob.core.windows.netlogin.microsoft.com |

Deze FQDN's zijn vereist bij het gebruik van Azure Container Apps met ACR en Azure Firewall. |

| Azure Key Vault |

Uw Azure-Key-Vault-adres, login.microsoft.com |

Deze FQDN's zijn vereist naast de servicetag die is vereist voor de netwerkregel voor Azure Key Vault. |

| Beheerde identiteit |

*.identity.azure.net,login.microsoftonline.com,*.login.microsoftonline.com,*.login.microsoft.com |

Deze FQDN's zijn vereist bij het gebruik van een beheerde identiteit met Azure Firewall in Azure Container Apps. |

| Aspire Dashboard | https://<YOUR-CONTAINERAPP-REGION>.ext.azurecontainerapps.dev |

Deze FQDN is vereist bij het gebruik van het Dashboard van Aspire in een omgeving die is geconfigureerd met een virtueel netwerk. Werk de FQDN bij met de regio van uw container-app. |

| Docker Hub Registry |

hub.docker.com, registry-1.docker.ioproduction.cloudflare.docker.com |

Als u docker Hub-register gebruikt en toegang wilt krijgen via de firewall, moet u deze FQDN's toevoegen aan de firewall. |

Netwerkregels

Netwerkregels staan verkeer toe of weigeren op basis van de netwerk- en transportlaag. Wanneer u UDR gebruikt met Azure Firewall in Azure Container Apps, moet u de volgende uitgaande firewallnetwerkregels toevoegen op basis van het scenario.

| Scenariën | Servicetag | Beschrijving |

|---|---|---|

| Alle scenario's |

MicrosoftContainerRegistry, AzureFrontDoorFirstParty |

Deze servicetags voor Microsoft Container Registry (MCR) worden gebruikt door Azure Container Apps. Deze netwerkregels of de toepassingsregels voor MCR moeten worden toegevoegd aan de acceptatielijst bij het gebruik van Azure Container Apps met Azure Firewall. |

| Azure Container Registry (ACR) |

AzureContainerRegistry, AzureActiveDirectory |

Wanneer u ACR gebruikt met Azure Container Apps, moet u deze netwerkregels configureren die worden gebruikt door Azure Container Registry. |

| Azure Key Vault |

AzureKeyVault, AzureActiveDirectory |

Deze servicetags zijn vereist naast de FQDN voor de netwerkregel voor Azure Key Vault. |

| Beheerde identiteit | AzureActiveDirectory |

Wanneer u Beheerde identiteit gebruikt met Azure Container Apps, moet u deze netwerkregels configureren die worden gebruikt door Beheerde identiteit. |

Opmerking

Raadpleeg de documentatie over servicetags voor Azure-resources die u gebruikt met Azure Firewall die niet in dit artikel worden vermeld.