Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

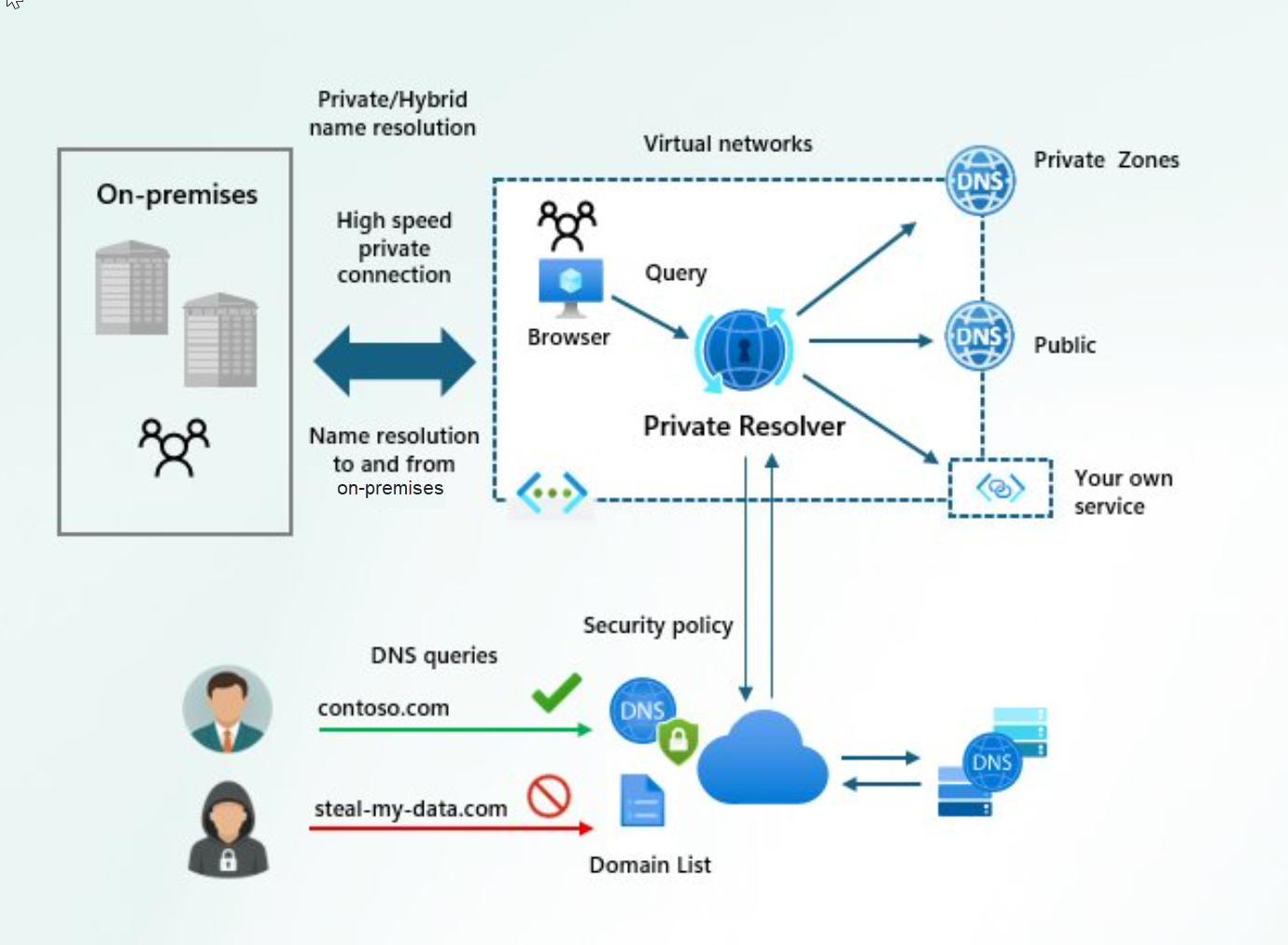

Dit artikel bevat een overzicht van DNS-beveiligingsbeleid en bedreigingsinformatiefeed.

Zie de volgende handleidingen voor meer informatie over de configuratie van DNS-beveiligingsbeleid en bedreigingsinformatiefeed:

Wat is DNS-beveiligingsbeleid?

DNS-beveiligingsbeleid biedt de mogelijkheid om DNS-query's op het niveau van het virtuele netwerk (VNet) te filteren en te registreren. Beleid is van toepassing op zowel openbaar als privé-DNS-verkeer binnen een VNet. DNS-logboeken kunnen worden verzonden naar een opslagaccount, Log Analytics-werkruimte of Event Hubs. U kunt ervoor kiezen OM DNS-query's toe te staan, te waarschuwen of te blokkeren.

Met DNS-beveiligingsbeleid kunt u het volgende doen:

- Maak regels om te beschermen tegen op DNS gebaseerde aanvallen door naamomzetting van bekende of schadelijke domeinen te blokkeren.

- Sla gedetailleerde DNS-logboeken op en bekijk deze om inzicht te krijgen in uw DNS-verkeer.

Een DNS-beveiligingsbeleid heeft de volgende gekoppelde elementen en eigenschappen:

- Locatie: de Azure-regio waar het beveiligingsbeleid wordt gemaakt en geïmplementeerd.

- DNS-verkeersregels: regels die toestaan, blokkeren of waarschuwen op basis van prioriteits- en domeinlijsten.

- Virtuele netwerkkoppelingen: een koppeling die het beveiligingsbeleid koppelt aan een VNet.

- Lijsten met DNS-domeinen: op locatie gebaseerde lijsten met DNS-domeinen.

DNS-beveiligingsbeleid kan worden geconfigureerd met behulp van Azure PowerShell of Azure Portal.

Wat is DNS-bedreigingsinformatie?

Azure DNS-beveiligingsbeleid met threat intelligence-feed maakt vroege detectie en preventie van beveiligingsincidenten mogelijk op virtuele netwerken van klanten, waarbij bekende schadelijke domeinen die afkomstig zijn van het Security Response Center (MSRC) van Microsoft kunnen worden geblokkeerd voor naamomzetting.

Afgezien van de functies die al door het DNS-beveiligingsbeleid worden geboden, is de feed beschikbaar als een lijst met beheerde domeinen. Hiermee wordt de beveiliging van workloads tegen bekende malafide domeinen mogelijk gemaakt met Microsoft's eigen beheerde Threat Intelligence-feed.

Hier volgen de voordelen van het gebruik van DNS-beveiligingsbeleid met threat intelligence-feed:

Slimme beveiliging:

- Bijna alle aanvallen beginnen met een DNS-query. De lijst met beheerde domeinen voor bedreigingsinformatie maakt de detectie en preventie van beveiligingsincidenten vroeg mogelijk.

Doorlopende updates:

- Microsoft werkt de feed automatisch bij om te beveiligen tegen nieuw gedetecteerde schadelijke domeinen.

Controle en blokkering van schadelijke domeinen:

De flexibiliteit om activiteiten te observeren in de waarschuwingsmodus of om verdachte activiteiten te blokkeren in de blokkeer modus.

Het inschakelen van logboekregistratie biedt inzicht in al het DNS-verkeer in het virtuele netwerk.

Gebruikssituaties

Configureer Bedreigingsinformatie als een lijst met beheerde domeinen in DNS-beveiligingsbeleid voor een extra beveiligingslaag tegen bekende schadelijke domeinen.

Krijg inzicht in gecompromitteerde hosts die proberen bekende schadelijke domeinen van virtuele netwerken op te lossen.

Meld u aan en stel waarschuwingen in wanneer schadelijke domeinen worden omgezet in virtuele netwerken waar de Threat Intel-feed is geconfigureerd.

Naadloos integreren met virtuele netwerken en andere services, zoals Privé-DNS-zones van Azure, Private Resolver en andere services in het virtuele netwerk.

Locatie

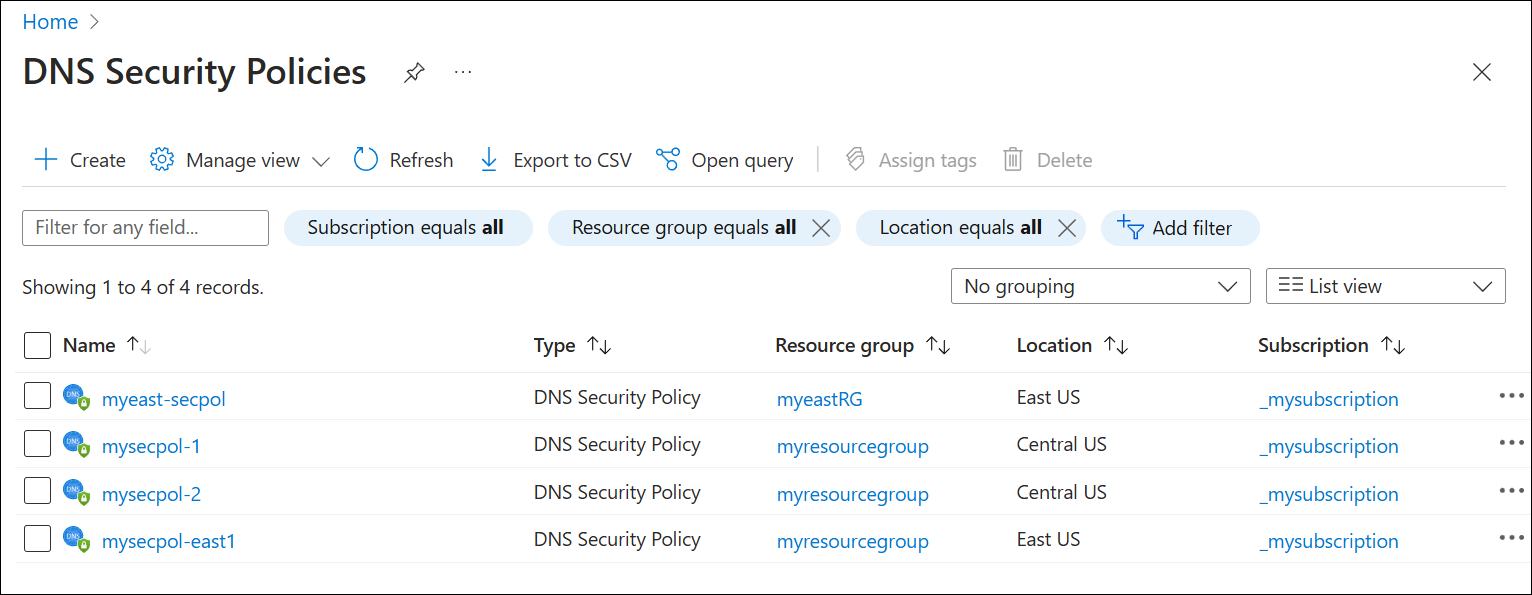

Een beveiligingsbeleid kan alleen van toepassing zijn op VNets in dezelfde regio. In het volgende voorbeeld worden twee beleidsregels gemaakt in elk van twee verschillende regio's (VS - oost en VS - centraal).

Belangrijk

De policy:VNet-relatie is 1:N. Wanneer een VNet is gekoppeld aan een beveiligingsbeleid (via virtuele netwerkkoppelingen), kan dat VNet niet worden gekoppeld aan een ander beveiligingsbeleid zonder eerst de bestaande virtuele netwerkkoppeling te verwijderen. Eén DNS-beveiligingsbeleid kan worden gekoppeld aan meerdere VNets in dezelfde regio.

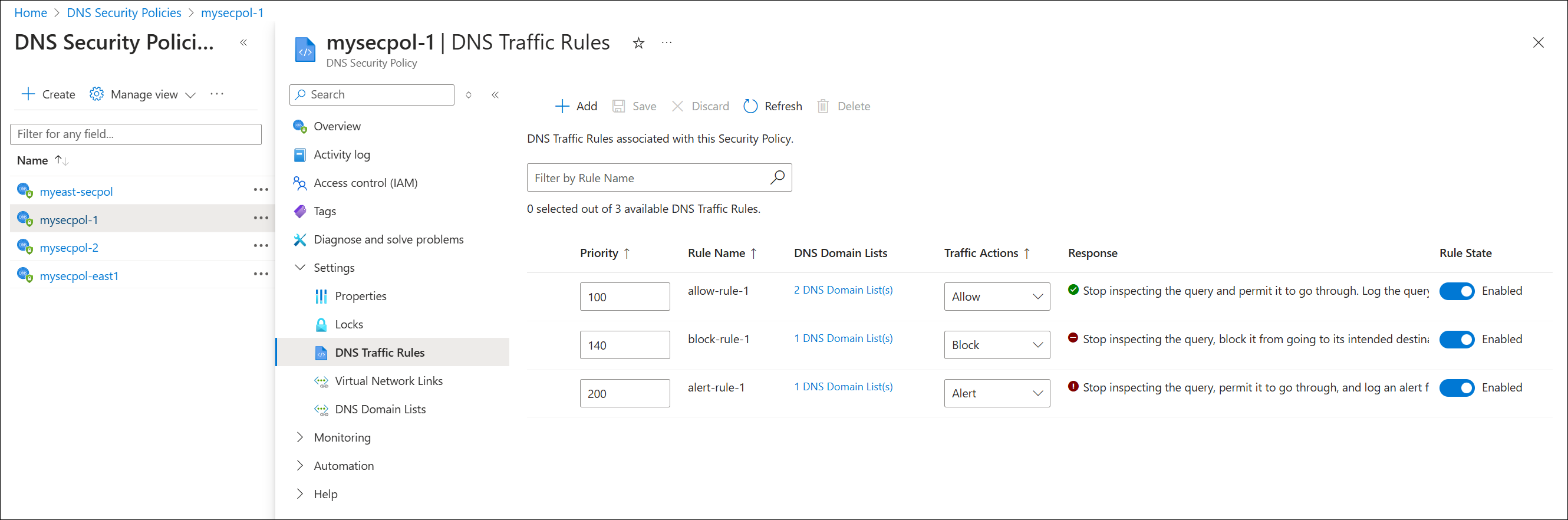

DNS-verkeersregels

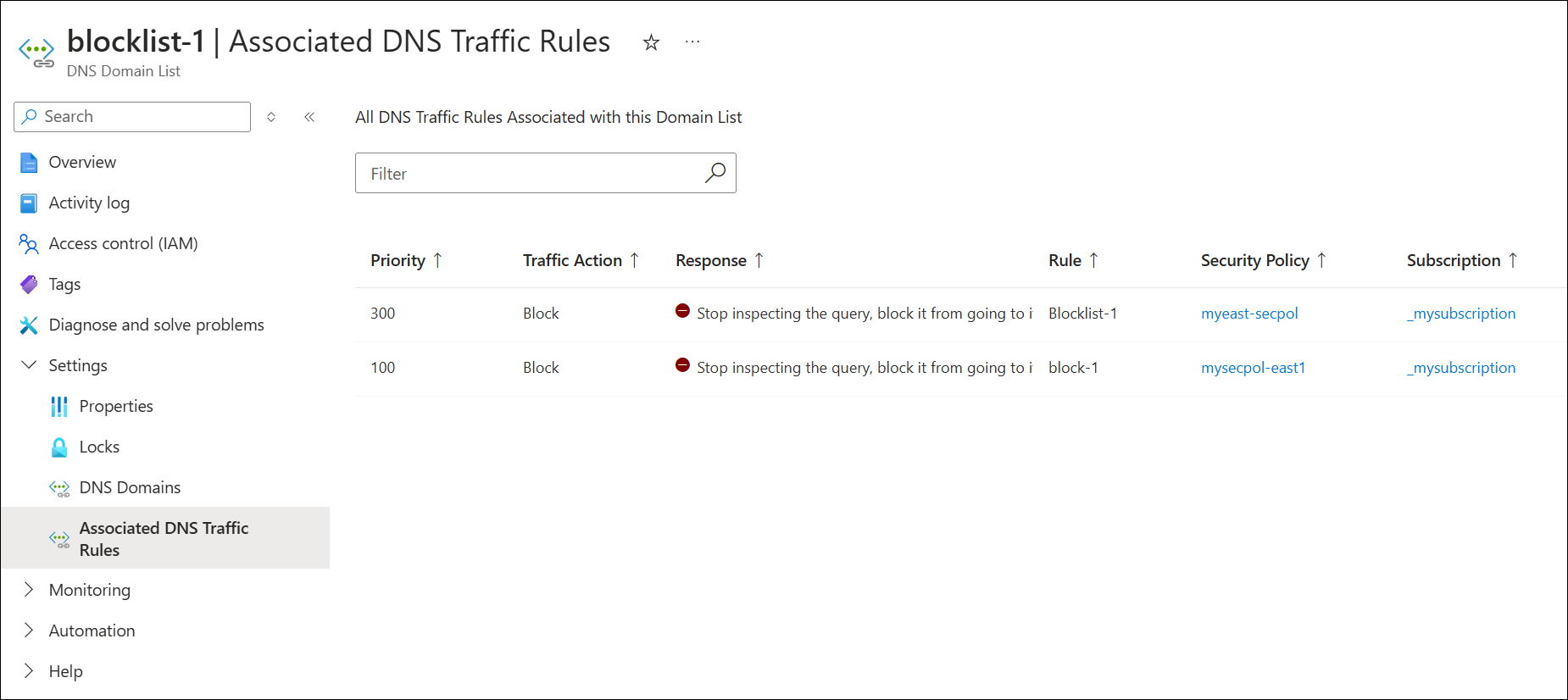

DNS-verkeersregels bepalen de actie die wordt uitgevoerd voor een DNS-query.

Als u DNS-verkeersregels wilt weergeven in Azure Portal, selecteert u een DNS-beveiligingsbeleid en selecteert u vervolgens onder InstellingenDNS-verkeersregels. Zie het volgende voorbeeld:

- Regels worden verwerkt in volgorde van prioriteit in het bereik 100-65000. Lagere getallen hebben een hogere prioriteit.

- Als een domeinnaam wordt geblokkeerd in een regel met een lagere prioriteit en hetzelfde domein is toegestaan in een regel met hogere prioriteit, is de domeinnaam toegestaan.

- Regels volgen de DNS-hiërarchie. Als contoso.com is toegestaan in een regel met een hogere prioriteit, is sub.contoso.com toegestaan, zelfs als sub.contoso.com wordt geblokkeerd in een regel met lagere prioriteit.

- U kunt een beleid voor alle domeinen configureren door een regel te maken die van toepassing is op het domein '.'. Wees voorzichtig bij het blokkeren van domeinen, zodat u de benodigde Azure-services niet blokkeert.

- U kunt regels dynamisch toevoegen aan en verwijderen uit de lijst. Zorg ervoor dat u opslaan na het bewerken van regels in de portal.

- Meerdere DNS-domeinlijsten zijn toegestaan per regel. U moet ten minste één DNS-domeinlijst hebben.

- Elke regel is gekoppeld aan een van de drie verkeersacties: Toestaan, Blokkeren of Waarschuwen.

- Toestaan: Sta de query toe aan de gekoppelde domeinlijsten en registreer de query.

- Blokkeren: De query blokkeren voor de gekoppelde domeinlijsten en de blokactie registreren.

- Waarschuwing: Hiermee staat u de query toe aan de gekoppelde domeinlijsten en meldt u een waarschuwing aan.

- Regels kunnen afzonderlijk worden ingeschakeld of uitgeschakeld.

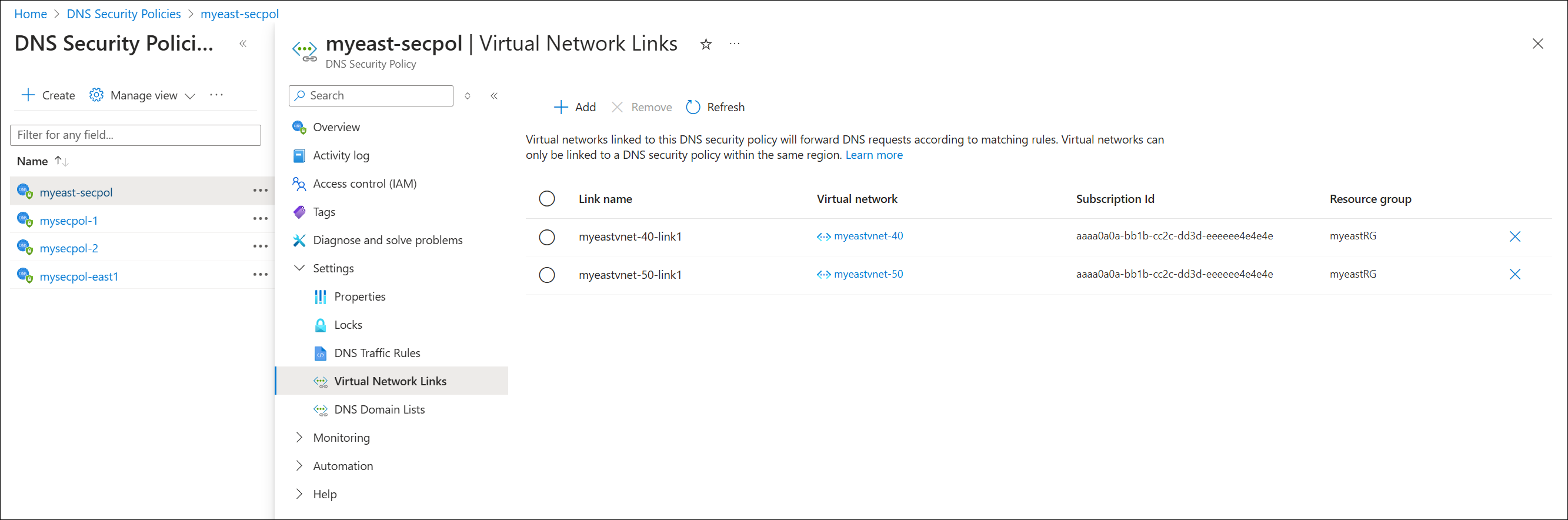

Virtuele netwerkkoppelingen

DNS-beveiligingsbeleid is alleen van toepassing op VNets die zijn gekoppeld aan het beveiligingsbeleid. U kunt één beveiligingsbeleid koppelen aan meerdere VNets, maar één VNet kan slechts worden gekoppeld aan één DNS-beveiligingsbeleid.

In het volgende voorbeeld ziet u een DNS-beveiligingsbeleid dat is gekoppeld aan twee VNets (myeastvnet-40, myeastvnet-50):

- U kunt alleen VNets koppelen die zich in dezelfde regio bevinden als het beveiligingsbeleid.

- Wanneer u een VNet koppelt aan een DNS-beveiligingsbeleid met behulp van een koppeling naar een virtueel netwerk, is het DNS-beveiligingsbeleid van toepassing op alle resources in het VNet.

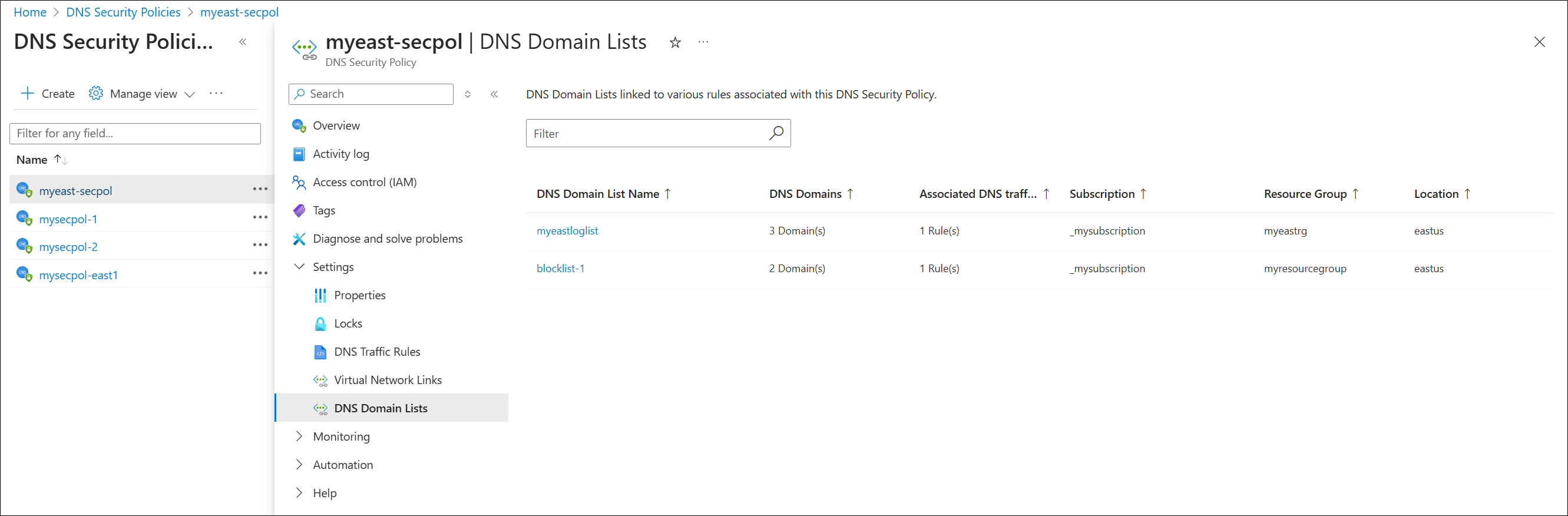

Lijsten met DNS-domeinen

Dns-domeinlijsten zijn lijsten met DNS-domeinen die u aan verkeersregels koppelt.

Selecteer DNS-domeinlijsten onder Instellingen voor een DNS-beveiligingsbeleid om de huidige domeinlijsten weer te geven die zijn gekoppeld aan het beleid.

Opmerking

CNAME-ketens worden onderzocht ('verjaagd') om te bepalen of de verkeersregels die aan een domein zijn gekoppeld, van toepassing moeten zijn. Een regel die van toepassing is op malicious.contoso.com is bijvoorbeeld ook van toepassing op adatum.com als adatum.com wordt toegewezen aan malicious.contoso.com of als malicious.contoso.com ergens in een CNAME-keten voor adatum.com wordt weergegeven.

In het volgende voorbeeld ziet u de dns-domeinlijsten die zijn gekoppeld aan het DNS-beveiligingsbeleid myeast-secpol:

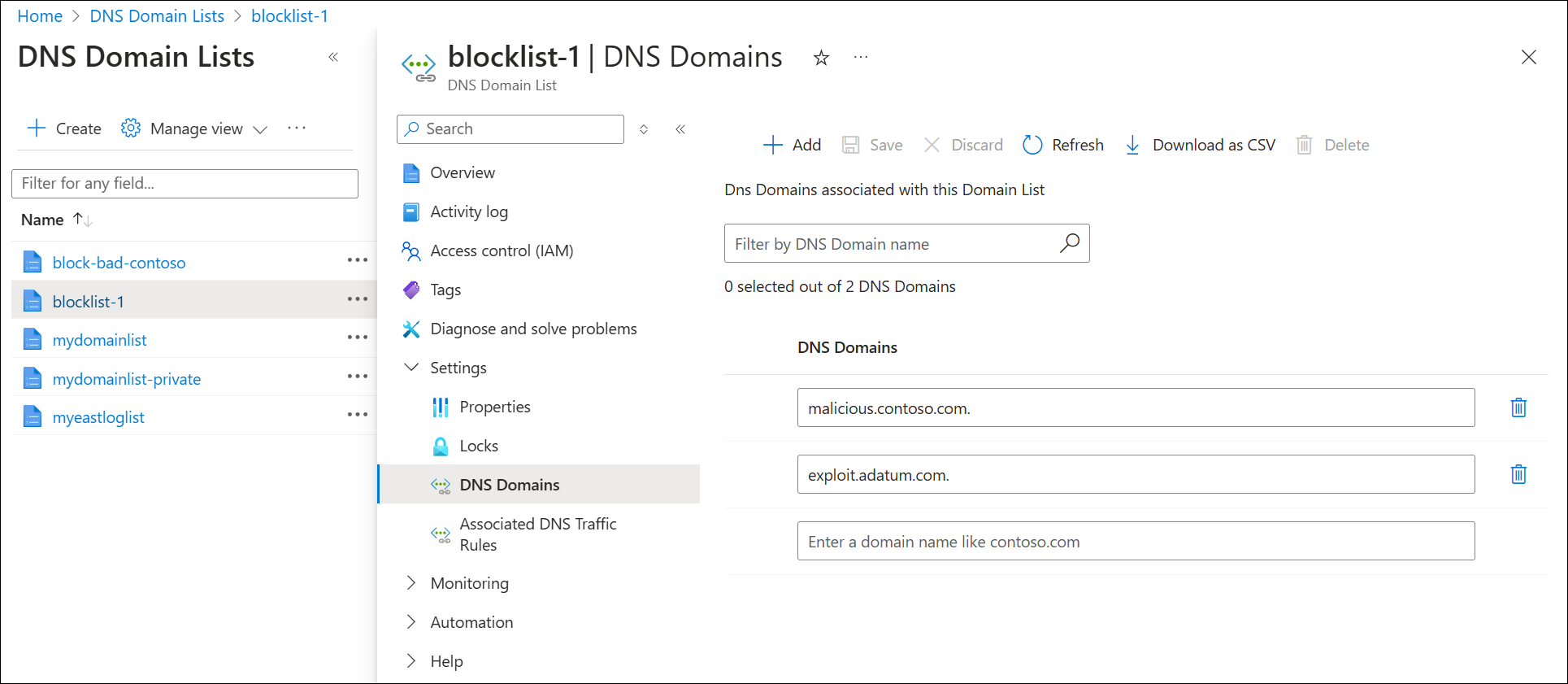

U kunt een domeinlijst koppelen aan meerdere DNS-verkeersregels in verschillende beveiligingsbeleidsregels. Een beveiligingsbeleid moet ten minste één domeinlijst bevatten. Hier volgt een voorbeeld van een DNS-domeinlijst (blocklist-1) met twee domeinen (malicious.contoso.com, exploit.adatum.com):

- Een DNS-domeinlijst moet ten minste één domein bevatten. Wildcarddomeinen zijn toegestaan.

Belangrijk

Wees voorzichtig bij het maken van wildcard-domeinlijsten. Als u bijvoorbeeld een domeinlijst maakt die van toepassing is op alle domeinen (door in te voeren . als het DNS-domein) en vervolgens een DNS-verkeersregel configureert om query's naar deze domeinlijst te blokkeren, kunt u voorkomen dat vereiste services werken.

Wanneer u een DNS-domeinlijst bekijkt in Azure Portal, kunt u ook Instellingen>gekoppelde DNS-verkeersregels selecteren om een lijst weer te geven met alle verkeersregels en het bijbehorende DNS-beveiligingsbeleid dat verwijst naar de lijst met DNS-domeinen.

Vereisten en beperkingen

| Beperkingstype | Limiet/regel |

|---|---|

| Beperkingen van virtuele netwerken | - DNS-beveiligingsbeleid kan alleen worden toegepast op VNets in dezelfde regio als het DNS-beveiligingsbeleid. - U kunt één beveiligingsbeleid per VNet koppelen. |

| Beperkingen voor beveiligingsbeleid | 1000 |

| Beperkingen voor DNS-verkeersregels | 100 |

| Beperkingen voor de lijst met domeinen | 2,000 |

| Beperkingen voor lijst met grote domeinen | 100,000 |

| Domeinbeperkingen | 100,000 |