Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel krijgt u informatie over onderdelen van de privé-resolver van Azure DNS. Inkomende eindpunten, uitgaande eindpunten en regelsets voor dns-doorsturen worden besproken. Eigenschappen en instellingen van deze onderdelen worden beschreven en er worden voorbeelden gegeven voor het gebruik ervan.

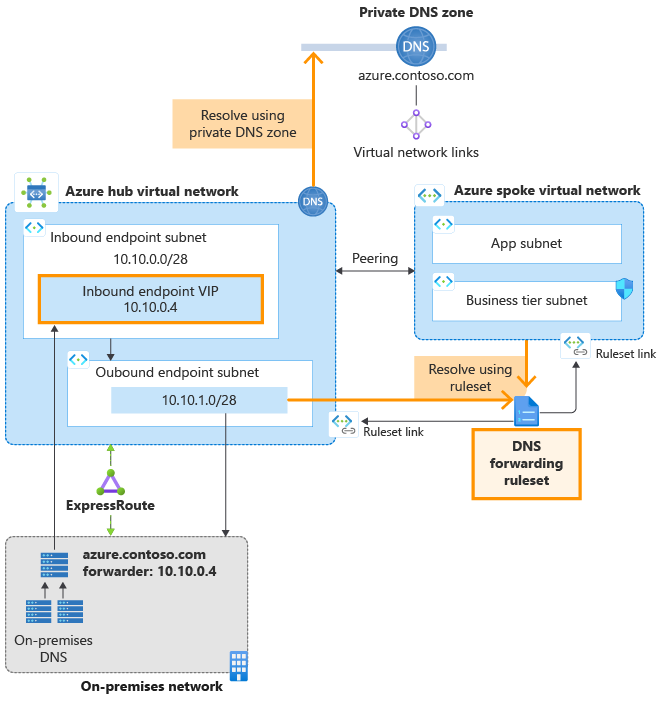

De architectuur voor Azure DNS Private Resolver wordt samengevat in de volgende afbeelding. In dit voorbeeldnetwerk wordt een DNS-resolver geïmplementeerd in een hub-VNet dat is gekoppeld aan een spoke-VNet.

Afbeelding 1: Voorbeeld van hub- en spoke-netwerk met DNS-resolver

- Regelsetkoppelingen worden ingericht in de dns-regelset voor zowel de hub- als spoke-VNets, waardoor resources in beide VNets aangepaste DNS-naamruimten kunnen omzetten met behulp van DNS-doorstuurregels.

- Er wordt ook een privé-DNS-zone geïmplementeerd en gekoppeld aan het hub-VNet, waardoor hulpmiddelen in het hub-VNet records in de zone kunnen oplossen.

- Het spoke-VNet zet records in de privézone om met behulp van een DNS-doorstuurregel waarmee query's voor privézones worden doorgestuurd naar het VIP van het binnenkomende eindpunt in het hub-VNet.

- Een on-premises netwerk dat is verbonden met ExpressRoute, wordt ook weergegeven in de afbeelding, waarbij DNS-servers zijn geconfigureerd voor het doorsturen van query's voor de privézone van Azure naar het VIP van het binnenkomende eindpunt. Zie Azure- en on-premises domeinen omzetten voor meer informatie over het inschakelen van hybride DNS-omzetting met behulp van de privé-resolver van Azure DNS.

Opmerking

De peeringverbinding die in het diagram wordt weergegeven, is niet vereist voor naamsresolutie. VNets die zijn gekoppeld aan een DNS-doorstuurregelset gebruiken de regelset voor naamomzetting, ongeacht of de gekoppelde VNet peert met het regelset-VNet.

Inkomende eindpunten

Zoals de naam al aangeeft, komen binnenkomende eindpunten Azure binnen. Binnenkomende eindpunten bieden een IP-adres voor het doorsturen van DNS-query's vanaf on-premises en andere locaties buiten uw virtuele netwerk. DNS-query's die naar het binnenkomende eindpunt worden verzonden, worden omgezet met behulp van Azure DNS. Privé-DNS-zones die zijn gekoppeld aan het virtuele netwerk waar het binnenkomende eindpunt wordt ingericht, worden omgezet door het binnenkomende eindpunt.

Het IP-adres dat is gekoppeld aan een binnenkomend eindpunt maakt altijd deel uit van de privéadresruimte van het virtuele netwerk waar de privé-resolver wordt geïmplementeerd. Er kunnen geen andere resources bestaan in hetzelfde subnet met het binnenkomende eindpunt.

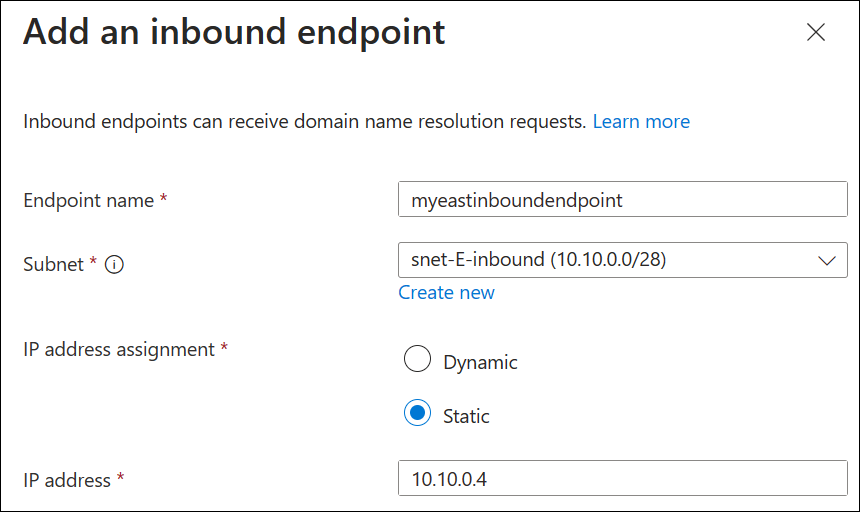

IP-adressen van statische en dynamische eindpunten

Het IP-adres dat is toegewezen aan een binnenkomend eindpunt kan statisch of dynamisch zijn. Als u statisch selecteert, kunt u geen gereserveerd IP-adres in het subnet kiezen. Als u een dynamisch IP-adres kiest, wordt het vijfde beschikbare IP-adres in het subnet toegewezen. 10.10.0.4 is bijvoorbeeld het vijfde IP-adres in het subnet 10.10.0.0/28 (.0, .1, .2, .3, .4). Als het binnenkomende eindpunt opnieuw wordt ingerichte, kan dit IP-adres veranderen, maar normaal gesproken wordt het 5e IP-adres in het subnet opnieuw gebruikt. Het dynamische IP-adres wordt niet gewijzigd, tenzij het binnenkomende eindpunt opnieuw wordt ingerichte. In het volgende voorbeeld wordt een statisch IP-adres opgegeven:

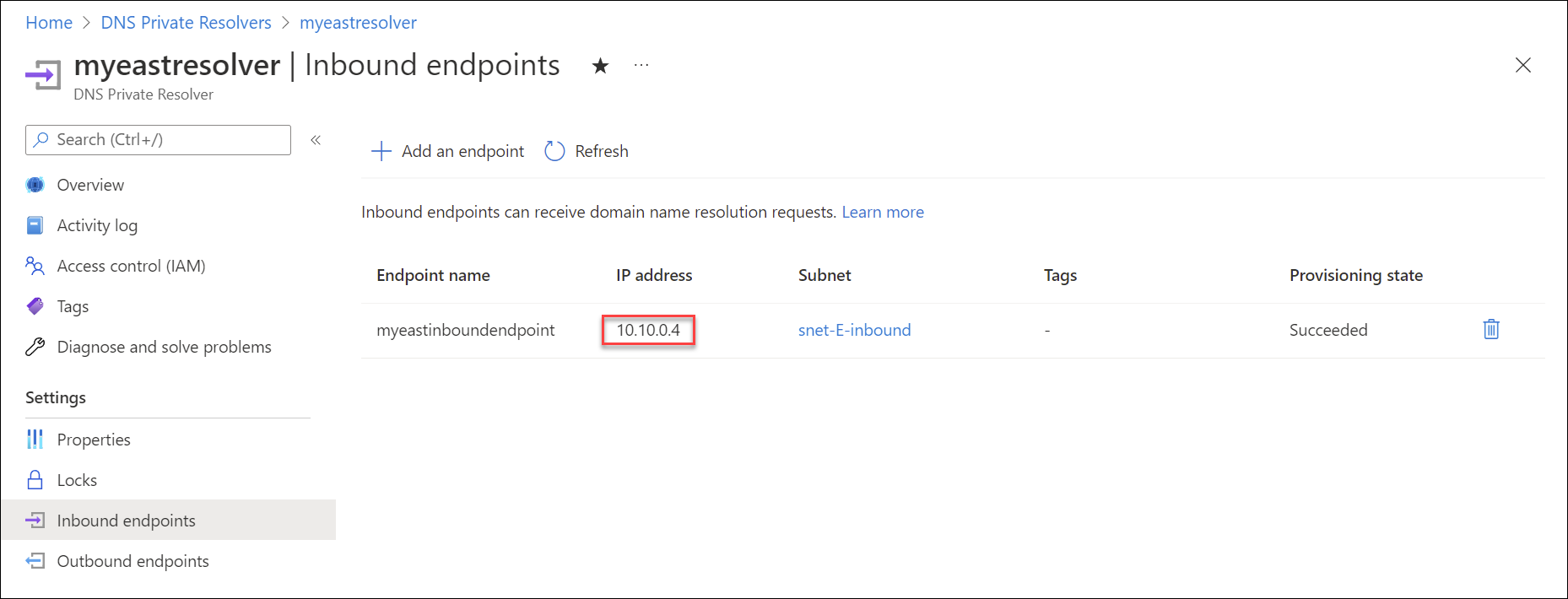

In het volgende voorbeeld ziet u het inrichten van een binnenkomend eindpunt met een virtueel IP-adres (VIP) van 10.10.0.4 in het subnet snet-E-inbound binnen een virtueel netwerk met adresruimte 10.10.0.0/16.

Uitgaande eindpunten

Uitgaande eindpunten stromen uit Azure en kunnen worden gekoppeld aan DNS-regelsets voor doorsturen.

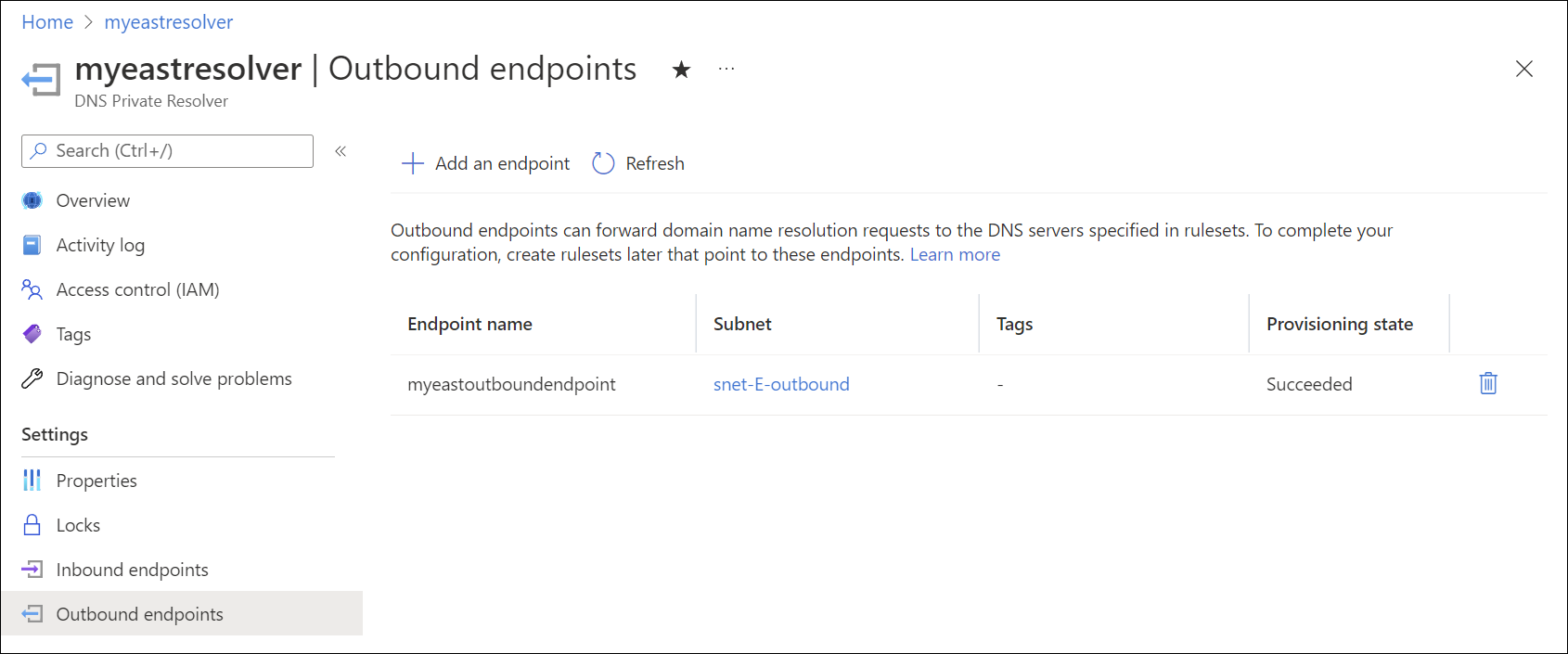

Uitgaande eindpunten maken ook deel uit van de adresruimte van het particuliere virtuele netwerk waar de privé-resolver wordt geïmplementeerd. Een uitgaand eindpunt is gekoppeld aan een subnet, maar is niet ingericht met een IP-adres, zoals het binnenkomende eindpunt. Er kunnen geen andere resources bestaan in hetzelfde subnet met het uitgaande eindpunt. In de volgende schermopname ziet u een uitgaand eindpunt in het subnet snet-E-outbound.

DNS-doorstuurregelsets

Met regelsets voor dns-doorsturen kunt u een of meer aangepaste DNS-servers opgeven om query's te beantwoorden voor specifieke DNS-naamruimten. De afzonderlijke regels in een regelset bepalen hoe DNS-namen worden opgelost. Regelsets kunnen ook worden gekoppeld aan een of meer virtuele netwerken, waardoor resources in de VNets de doorstuurregels kunnen gebruiken die u configureert.

Regelsets hebben de volgende koppelingen:

- Eén regelset kan worden gekoppeld aan maximaal 2 uitgaande eindpunten die behoren tot hetzelfde DNS Privé Resolver-exemplaar. Het kan niet worden gekoppeld aan twee uitgaande eindpunten in twee verschillende instanties van DNS-Privé-Resolver.

- Een regelset kan maximaal 1000 DNS-doorstuurregels bevatten.

- Een regelset kan worden gekoppeld aan maximaal 500 virtuele netwerken in dezelfde regio.

Een regelset kan niet worden gekoppeld aan een virtueel netwerk in een andere regio. Zie Wat zijn de gebruikslimieten voor Azure DNS voor meer informatie over regelset en andere limieten voor privé-resolvers.

Regelsetkoppelingen

Wanneer u een regelset koppelt aan een virtueel netwerk, gebruiken resources binnen dat virtuele netwerk de regels voor dns-doorsturen die zijn ingeschakeld in de regelset. De gekoppelde virtuele netwerken hoeven niet verbonden te zijn met het virtuele netwerk waarin het uitgaande eindpunt zich bevindt, maar deze netwerken kunnen wel als peers worden geconfigureerd. Deze configuratie is gebruikelijk in een hub- en spoke-ontwerp. In dit hub- en spoke-scenario hoeft het spoke-vnet niet aan de privé-DNS-zone gekoppeld te worden om resourcerecords in de zone op te lossen. In dit geval stuurt de doorstuurregelset voor de privézone query's naar het binnenkomende eindpunt van het hub-vnet. Bijvoorbeeld: azure.contoso.com tot 10.10.0.4.

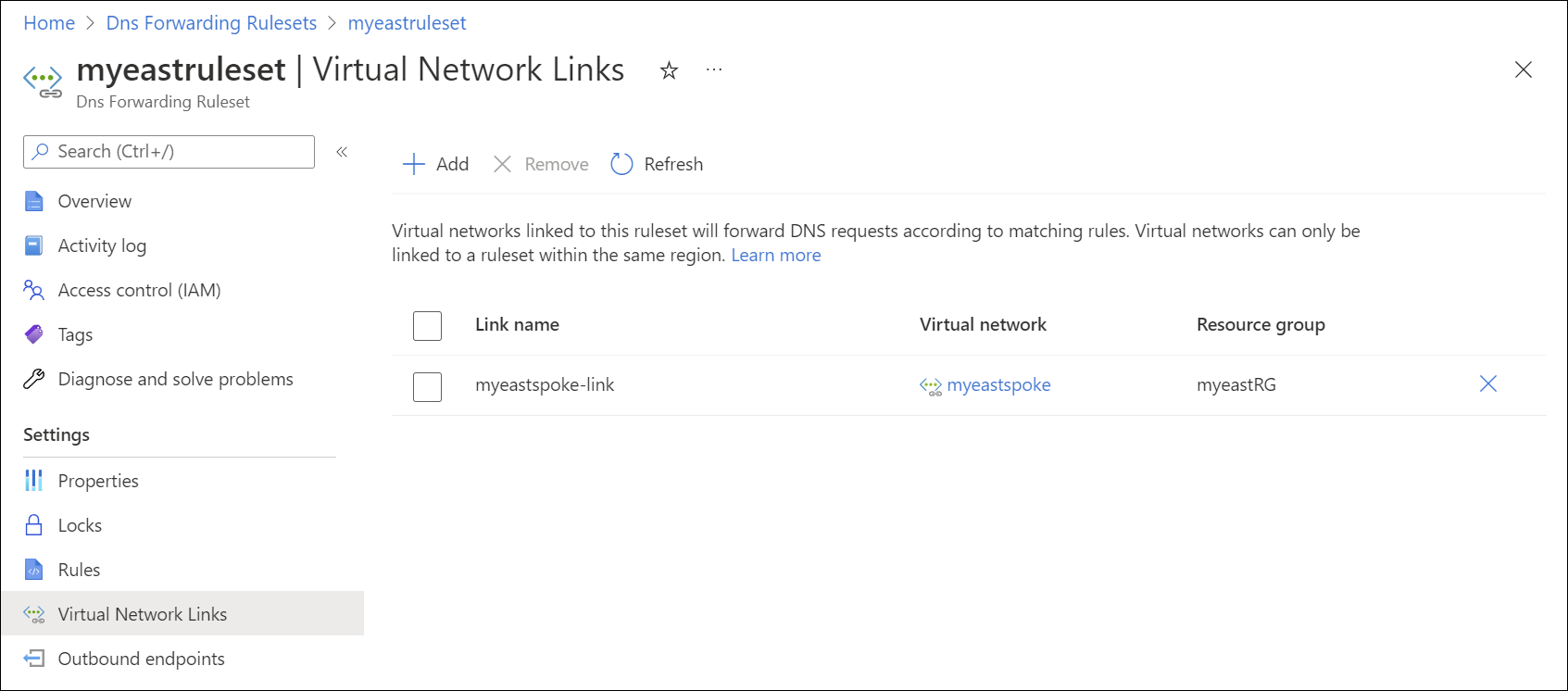

In de volgende schermopname ziet u een dns-regelset voor doorsturen die is gekoppeld aan het virtuele spoke-netwerk: myeastspoke.

Met virtuele netwerkkoppelingen voor DNS-doorstuurregelsets kunnen resources in andere VNets doorstuurregels gebruiken bij de resolutie van DNS-namen. Het VNet met de privé-resolver moet ook worden gekoppeld aan privé-DNS-zones waarvoor regels in de regelset bestaan.

Resources in het vnet myeastspoke kunnen bijvoorbeeld records in de privé-DNS-zone azure.contoso.com omzetten als:

- De regelset die in

myeastvnetis voorzien, is gekoppeld aanmyeastspoke - Een regel in een regelsysteem is geconfigureerd en ingeschakeld in de gekoppelde regelsystemen om

azure.contoso.comop te lossen via het binnenkomende eindpunt inmyeastvnet.

Opmerking

U kunt ook een regelset koppelen aan een virtueel netwerk in een ander Azure-abonnement. De opgegeven resourcegroep moet zich echter in dezelfde regio bevinden als de privé-resolver.

Reglement

Regels voor dns-doorsturen (regelsetregels) hebben de volgende eigenschappen:

| Vastgoed | Beschrijving |

|---|---|

| Naam van de regel | De naam van de regel. De naam moet beginnen met een letter en mag alleen letters, cijfers, onderstrepingstekens en streepjes bevatten. |

| Domeinnaam | De door punt beëindigde DNS-naamruimte waar uw regel van toepassing is. De naamruimte moet nul labels (voor jokertekens) of tussen 1 en 34 labels hebben. Heeft bijvoorbeeld contoso.com. twee labels.1 |

| Doel-IP:Poort | De doorstuurbestemming. Een of meer IP-adressen en poorten van DNS-servers die worden gebruikt voor het omzetten van DNS-query's in de opgegeven naamruimte. |

| Regelstatus | De regelstatus: Ingeschakeld of uitgeschakeld. Als een regel is uitgeschakeld, wordt deze genegeerd. |

1Domeinnamen met één label worden ondersteund.

Als er meerdere regels overeenkomen, wordt de langste voorvoegselovereenkomst gebruikt.

Als u bijvoorbeeld de volgende regels hebt:

| Naam van de regel | Domeinnaam | Doel-IP:Poort | Regelstatus |

|---|---|---|---|

| Contoso | contoso.com. | 10.100.0.2:53 | Ingeschakeld |

| AzurePrivate | azure.contoso.com. | 10.10.0.4:53 | Ingeschakeld |

| Jokerteken | . | 10.100.0.2:53 | Ingeschakeld |

Een query voor secure.store.azure.contoso.com komt overeen met de AzurePrivate-regel voor azure.contoso.com en ook de Contoso-regel voor contoso.com, maar de AzurePrivate-regel krijgt voorrang omdat het voorvoegsel azure.contoso langer is dan contoso.

Belangrijk

Als een regel aanwezig is in de regelset die als bestemming een binnenkomend privé-resolver-eindpunt heeft, koppelt u de regelset niet aan het VNet waarin het binnenkomende eindpunt is ingericht. Deze configuratie kan DNS-omzettingslussen veroorzaken. Bijvoorbeeld: In het vorige scenario moet er geen regelsetkoppeling worden toegevoegd aan myeastvnet omdat het binnenkomende eindpunt op 10.10.0.4 is ingericht in myeastvnet en er een regel aanwezig is die azure.contoso.com oplost door middel van het binnenkomende eindpunt. Deze configuratie leidt tot het doorsturen van DNS-query's in myeastvnet voor azure.contoso.com terug naar myeastvnet, waardoor een lus ontstaat. Regelsetkoppelingen zijn bedoeld om VNets, die een DNS-naam niet correct kunnen oplossen, in staat te stellen de naam via doorsturen op te lossen.

De regels die in dit artikel worden weergegeven, zijn voorbeelden van regels die u voor specifieke scenario's kunt gebruiken. De gebruikte voorbeelden zijn niet vereist. Wees voorzichtig met het testen van uw doorstuurregels.

Als u een wildcardregel opneemt in uw regelset, moet u ervoor zorgen dat de doel-DNS-service openbare DNS-namen kan oplossen. Sommige Azure-services zijn afhankelijk van openbare naamresolutie.

Regelverwerking

- Als er meerdere DNS-servers worden ingevoerd als de bestemming voor een regel, wordt het eerste IP-adres gebruikt dat wordt ingevoerd, tenzij deze niet reageert. Als de eerste DNS-server niet reageert, wordt de volgende DNS-server in de lijst gebruikt voor de volgende poging. Er wordt een exponentieel uitstel-algoritme gebruikt om te bepalen of een doel-IP-adres al dan niet reageert.

- Bepaalde domeinen worden genegeerd wanneer u een jokertekenregel gebruikt voor DNS-omzetting, omdat deze zijn gereserveerd voor Azure-services. Zie de DNS-zoneconfiguratie van Azure-services voor een lijst met domeinen die zijn gereserveerd. De twee label-DNS-namen die in dit artikel worden vermeld (bijvoorbeeld: windows.net, azure.com, azure.net, windowsazure.us) zijn gereserveerd voor Azure-services.

Belangrijk

- U kunt het IP-adres van Azure DNS van 168.63.129.16 niet invoeren als doel-IP-adres voor een regel. Als u dit IP-adres probeert toe te voegen, wordt de fout weergegeven: Uitzondering bij het maken van een aanvraag voor een regel voor toevoegen.

- Gebruik het IP-adres van het binnenkomende eindpunt van de privé-resolver niet als doorstuurbestemming voor zones die niet zijn gekoppeld aan het virtuele netwerk waarin de privé-resolver is ingericht.

Ontwerpkeuzes

Hoe u regelsets voor doorsturen en binnenkomende eindpunten in een hub- en spoke-architectuur implementeert, is idealiter afhankelijk van uw netwerkontwerp. In de volgende secties worden twee configuratieopties kort besproken. Zie de architectuur van een privé-resolver voor een gedetailleerdere bespreking met configuratievoorbeelden.

Koppelingen voor doorstuurregelset

Door een doorstuurregelset te koppelen aan een VNet kunnen DNS-doorstuurmogelijkheden in dat VNet worden ingeschakeld. Als een regelset bijvoorbeeld een regel bevat voor het doorsturen van query's naar het binnenkomende eindpunt van een privé-resolver, kan dit type regel worden gebruikt om de oplossing van privézones in te schakelen die zijn gekoppeld aan het VNet van het binnenkomende eindpunt. Deze configuratie kan worden gebruikt wanneer een hub-VNet is gekoppeld aan een privézone en u wilt dat de privézone kan worden gereolveerd in spoke-VNets die niet zijn gekoppeld aan de privézone. In dit scenario wordt DNS-resolutie van de privézone uitgevoerd door het inbound-endpunt in het hub-VNet.

Het ontwerpscenario voor regelsetkoppelingen is het meest geschikt voor een gedistribueerde DNS-architectuur waarbij netwerkverkeer wordt verspreid over uw Azure-netwerk en mogelijk uniek is op sommige locaties. Met dit ontwerp kunt u DNS-omzetting beheren in alle VNets die zijn gekoppeld aan de regelset door één regelset te wijzigen.

Opmerking

Als u de koppelingsoptie regelset gebruikt en er een doorstuurregel is met het binnenkomende eindpunt als bestemming, koppelt u de doorstuurregelset niet aan het Hub-VNet. Als u dit type regelset koppelt aan hetzelfde VNet waar het binnenkomende eindpunt wordt ingericht, kan dit leiden tot een DNS-omzettingslus.

Binnenkomende eindpunten als aangepaste DNS

Binnenkomende eindpunten kunnen binnenkomende DNS-query's verwerken en kunnen worden geconfigureerd als aangepaste DNS voor een VNet. Deze configuratie kan exemplaren vervangen waarbij u uw eigen DNS-server gebruikt als aangepaste DNS in een VNet.

Het aangepaste DNS-ontwerpscenario is het meest geschikt voor een gecentraliseerde DNS-architectuur waarbij de DNS-resolutie en netwerkverkeersstroom voornamelijk naar een hub-VNet worden geleid en wordt beheerd vanaf een centrale locatie.

Als u een privé-DNS-zone wilt oplossen vanuit een spoke-VNet met behulp van deze methode, moet het VNet waar het inkomende eindpunt zich bevindt, worden gekoppeld aan de privézone. Het Hub-VNet kan (optioneel) worden gekoppeld aan een doorstuurregelset. Als een regelset is gekoppeld aan de hub, wordt al het DNS-verkeer dat naar het binnenkomende eindpunt wordt verzonden, verwerkt door de regelset.

Volgende stappen

- Bekijk onderdelen, voordelen en vereisten voor Azure DNS Private Resolver.

- Leer hoe u een Azure DNS Private Resolver maakt met behulp van Azure PowerShell of de Azure-portal.

- Meer informatie over het oplossen van Azure- en on-premises domeinen met behulp van de privé-resolver van Azure DNS.

- Meer informatie over het instellen van DNS-failover met behulp van privé-resolvers.

- Meer informatie over het configureren van hybride DNS met behulp van privé-resolvers.

- Ontdek enkele van de andere belangrijke netwerkcapaciteiten van Azure.

- Learn-module: Inleiding tot Azure DNS.