Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel leest u hoe u uw Azure Firewall-SKU wijzigt tussen Standard en Premium. U kunt upgraden van Standard naar Premium om te profiteren van verbeterde beveiligingsmogelijkheden of downgraden van Premium naar Standard wanneer deze functies niet meer nodig zijn. Azure Firewall Premium biedt geavanceerde functies voor beveiliging tegen bedreigingen, waaronder IDPS, TLS-inspectie en URL-filtering.

U kunt uw firewall-SKU wijzigen met behulp van een van de volgende twee methoden:

- Eenvoudige SKU-wijzigingsmethode (aanbevolen): Upgraden of downgraden zonder downtime met behulp van Azure Portal, PowerShell of Terraform

- Handmatige migratiemethode: Stapsgewijze migratie voor complexe scenario's of wanneer eenvoudige SKU-wijziging niet beschikbaar is

Zie Azure Firewall Premium-functies voor meer informatie over Azure Firewall Premium-functies.

Vereiste voorwaarden

Zorg ervoor dat u voordat u begint de volgende zaken paraat hebt:

- Een Azure-abonnement met een bestaande Azure Firewall-implementatie

- Juiste machtigingen voor het wijzigen van firewallbronnen (rol netwerkbijdrager of hoger)

- Azure PowerShell-moduleversie 6.5.0 of hoger (voor PowerShell-methoden)

- Een gepland onderhoudsvenster (voor handmatige migratiemethode)

Belangrijk

Dit artikel is alleen van toepassing op Azure Firewall Standard- en Premium-SKU's. Azure Firewall Basic SKU biedt geen ondersteuning voor SKU-wijzigingen en moet eerst worden gemigreerd naar Standard SKU voordat u een upgrade naar Premium uitvoert. Voer altijd SKU-wijzigingsbewerkingen uit tijdens geplande onderhoudstijden en test eerst het proces grondig in een niet-productieomgeving.

Eenvoudige SKU-wijzigingsmethode (aanbevolen)

De eenvoudigste manier om uw Azure Firewall-SKU te wijzigen zonder uitvaltijd is door de functie Change SKU te gebruiken. Deze methode ondersteunt zowel een upgrade van Standard naar Premium als downgrading van Premium naar Standard.

Wanneer eenvoudige SKU-wijziging gebruiken

Gebruik de eenvoudige SKU-wijzigingsmethode wanneer:

- U hebt een Azure Firewall met firewallbeleid (geen klassieke regels)

- Uw firewall wordt geïmplementeerd in een ondersteunde regio

- U wilt downtime minimaliseren (nul downtime met deze methode)

- U hebt een standaardimplementatie zonder complexe aangepaste configuraties

- Voor downgrade: uw Premium-beleid maakt geen gebruik van premium-exclusieve functies die niet compatibel zijn met Standard

Beleidsoverwegingen voor SKU-wijzigingen

Upgraden naar Premium

Kies tijdens het upgradeproces hoe u uw firewallbeleid moet afhandelen:

- Bestaand Premium-beleid: selecteer een bestaand Premium-beleid om te koppelen aan de bijgewerkte firewall

- Bestaand standaardbeleid: gebruik uw huidige standaardbeleid. Het systeem wordt automatisch gedupliceerd en bijgewerkt naar een Premium-beleid

- Nieuw Premium-beleid maken: laat het systeem een nieuw Premium-beleid maken op basis van uw huidige configuratie

Downgraden naar Standard

Houd bij het downgraden van Premium naar Standard rekening met de volgende beleidsvereisten:

Belangrijk

Premium-exclusieve functies moeten worden verwijderd of uitgeschakeld voordat u downgradeert naar Standard SKU.

Premium-functies die moeten worden aangepakt vóór downgrade:

- TLS-inspectie: TLS-inspectieregels uitschakelen en gekoppelde certificaten verwijderen

- IDPS (Inbraakdetectie en -preventie): de IDPS-modus wijzigen van Alarm en Blokkeren naar Alleen Alarm of Uit

- URL-filtering: URL-filterregels vervangen door FQDN-filtering waar mogelijk

- Webcategorieën: Webcategorieregels verwijderen of vervangen door specifieke FQDN-regels

Beleidsafhandelingsopties:

- Bestaand Standard-beleid gebruiken: Selecteer een bestaand Standard-beleid dat geen Premium-functies bevat

- Nieuw Standaardbeleid maken: het systeem kan een nieuw Standard-beleid maken, zodat premium-specifieke functies automatisch worden verwijderd

- Huidig beleid wijzigen: Premium-functies handmatig verwijderen uit uw huidige beleid voordat u downgradet

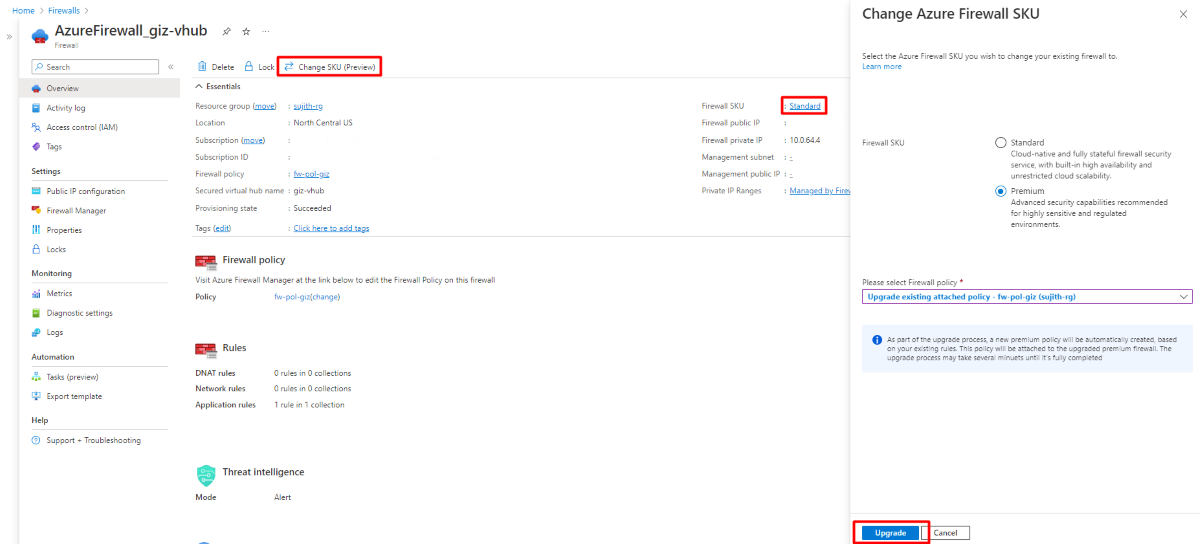

SKU wijzigen met behulp van Azure Portal

Ga als volgt te werk om uw firewall-SKU te wijzigen met behulp van Azure Portal:

Upgraden naar Premium

- Meld u aan bij het Azure-portaal.

- Navigeer naar uw Azure Firewall-resource.

- Selecteer Op de pagina Overzichtde optie SKU wijzigen.

- Selecteer Premium als doel-SKU in het dialoogvenster SKU wijzigen.

- Kies de beleidsoptie:

- Selecteer een bestaand Premium-beleid of

- Toestaan dat het systeem uw huidige Standard-beleid bijwerkt naar Premium

- Selecteer Opslaan om de upgrade te starten.

Downgraden naar Standard

- Meld u aan bij het Azure-portaal.

- Navigeer naar uw Azure Firewall Premium-resource.

- Zorg ervoor dat uw firewallbeleid geen premium-exclusieve functies bevat (TLS-inspectie, IDPS-waarschuwing en weigeringsmodus, URL-filtering, webcategorieën).

- Selecteer Op de pagina Overzichtde optie SKU wijzigen.

- Selecteer Standard als doel-SKU in het dialoogvenster SKU wijzigen.

- Kies de beleidsoptie:

- Selecteer een bestaand standaardbeleid of

- Toestaan dat het systeem een nieuw Standard-beleid maakt (Premium-functies worden automatisch verwijderd)

- Selecteer Opslaan om de downgrade te starten.

Het wijzigingsproces van de SKU wordt doorgaans binnen een paar minuten voltooid met geen downtime.

PowerShell en Terraform SKU-wijziging

U kunt ook SKU-wijzigingen uitvoeren met behulp van:

-

PowerShell: wijzig de

sku_tiereigenschap in Premium of Standard -

Terraform: het

sku_tierkenmerk in uw configuratie bijwerken naar de gewenste SKU

Beperkingen

De eenvoudige SKU-wijzigingsmethode heeft de volgende beperkingen:

Algemene beperkingen:

- Biedt geen ondersteuning voor Azure Firewall Basic SKU - Basic SKU-gebruikers moeten eerst migreren naar Standard

- Niet beschikbaar voor firewalls met bepaalde complexe configuraties

- Beperkte beschikbaarheid in sommige regio's

- Vereist bestaand firewallbeleid (niet beschikbaar voor klassieke regels)

Specifieke beperkingen voor downgraden:

- Premium-functies (TLS-inspectie, IDPS-waarschuwings- en weigeringsmodus, URL-filtering, webcategorieën) moeten worden verwijderd voordat u een downgrade uitvoert

- Als uw Premium-beleid niet-compatibele functies bevat, moet u het beleid wijzigen of een nieuw Standaardbeleid maken

- Sommige regelconfiguraties hebben mogelijk handmatige aanpassing nodig na downgrade

Als de eenvoudige SKU-wijzigingsmethode niet beschikbaar is voor uw scenario, gebruikt u de handmatige migratiemethode die wordt beschreven in de volgende sectie.

Handmatige migratiemethode

Als de eenvoudige upgrademethode niet beschikbaar is of geschikt is voor uw implementatie, kunt u de handmatige migratiemethode gebruiken. Deze aanpak biedt meer controle, maar vereist downtime.

Wanneer moet u handmatige migratie gebruiken

Gebruik handmatige migratie wanneer:

- Eenvoudige upgrade is niet beschikbaar voor uw scenario

- U hebt klassieke firewallregels die migratie nodig hebben

- U hebt complexe aangepaste configuraties

- U hebt volledige controle over het migratieproces nodig

- Uw firewall wordt geïmplementeerd in Zuidoost-Azië met beschikbaarheidszones

Prestatie-overwegingen

Prestaties zijn een overweging bij het migreren vanuit de Standard-SKU. IDPS- en TLS-inspectie zijn rekenintensieve bewerkingen. De Premium-SKU maakt gebruik van een krachtigere VM-SKU, die wordt geschaald naar een hogere doorvoer die vergelijkbaar is met de Standard-SKU. Zie De prestaties van Azure Firewall voor meer informatie over de prestaties van Azure Firewall.

Microsoft raadt klanten aan om op volledige schaal tests uit te voeren in hun Azure-implementatie om ervoor te zorgen dat de prestaties van de firewallservice voldoen aan uw verwachtingen.

Overwegingen voor downtime

Plan een onderhoudsvenster wanneer u de handmatige migratiemethode gebruikt, omdat er enige downtime is (meestal 20-30 minuten) tijdens het stop-/startproces.

Overzicht van migratiestappen

De volgende algemene stappen zijn vereist voor een geslaagde handmatige migratie:

- Nieuw Premium-beleid maken op basis van uw bestaande Standard-beleid of klassieke regels

- Azure Firewall migreren van Standard naar Premium met behulp van stoppen/starten

- Het Premium-beleid koppelen aan uw Premium-firewall

Stap 1: Klassieke regels migreren naar standaardbeleid

Als u klassieke firewallregels hebt, migreert u deze eerst naar een standaardbeleid met behulp van Azure Portal:

- Selecteer uw standaardfirewall in Azure Portal.

- Selecteer Migreren naar firewallbeleid op de pagina Overzicht.

- Selecteer Beoordelen en maken op de pagina Migreren naar firewallbeleid.

- Klik op Creëren.

Het duurt enkele minuten om de implementatie te voltooien.

U kunt ook bestaande klassieke regels migreren met behulp van Azure PowerShell. Zie Azure Firewall-configuraties migreren naar Azure Firewall-beleid met behulp van PowerShell voor meer informatie.

Stap 2: Premium-beleid maken met Behulp van PowerShell

Gebruik het volgende PowerShell-script om een nieuw Premium-beleid te maken op basis van een bestaand Standard-beleid:

Belangrijk

Met het script worden instellingen voor bedreigingsinformatie en SNAT-privébereiken niet gemigreerd. U moet deze instellingen noteren voordat u doorgaat en ze handmatig migreert.

<#

.SYNOPSIS

Given an Azure firewall policy id the script will transform it to a Premium Azure firewall policy.

The script will first pull the policy, transform/add various parameters and then upload a new premium policy.

The created policy will be named <previous_policy_name>_premium if no new name provided else new policy will be named as the parameter passed.

.Example

Transform-Policy -PolicyId /subscriptions/XXXXX-XXXXXX-XXXXX/resourceGroups/some-resource-group/providers/Microsoft.Network/firewallPolicies/policy-name -NewPolicyName <optional param for the new policy name>

#>

param (

#Resource id of the azure firewall policy.

[Parameter(Mandatory=$true)]

[string]

$PolicyId,

#new filewallpolicy name, if not specified will be the previous name with the '_premium' suffix

[Parameter(Mandatory=$false)]

[string]

$NewPolicyName = ""

)

$ErrorActionPreference = "Stop"

$script:PolicyId = $PolicyId

$script:PolicyName = $NewPolicyName

function ValidatePolicy {

[CmdletBinding()]

param (

[Parameter(Mandatory=$true)]

[Object]

$Policy

)

Write-Host "Validating resource is as expected"

if ($null -eq $Policy) {

Write-Error "Received null policy"

exit(1)

}

if ($Policy.GetType().Name -ne "PSAzureFirewallPolicy") {

Write-Error "Resource must be of type Microsoft.Network/firewallPolicies"

exit(1)

}

if ($Policy.Sku.Tier -eq "Premium") {

Write-Host "Policy is already premium" -ForegroundColor Green

exit(1)

}

}

function GetPolicyNewName {

[CmdletBinding()]

param (

[Parameter(Mandatory=$true)]

[Microsoft.Azure.Commands.Network.Models.PSAzureFirewallPolicy]

$Policy

)

if (-not [string]::IsNullOrEmpty($script:PolicyName)) {

return $script:PolicyName

}

return $Policy.Name + "_premium"

}

function TransformPolicyToPremium {

[CmdletBinding()]

param (

[Parameter(Mandatory=$true)]

[Microsoft.Azure.Commands.Network.Models.PSAzureFirewallPolicy]

$Policy

)

$NewPolicyParameters = @{

Name = (GetPolicyNewName -Policy $Policy)

ResourceGroupName = $Policy.ResourceGroupName

Location = $Policy.Location

BasePolicy = $Policy.BasePolicy.Id

ThreatIntelMode = $Policy.ThreatIntelMode

ThreatIntelWhitelist = $Policy.ThreatIntelWhitelist

PrivateRange = $Policy.PrivateRange

DnsSetting = $Policy.DnsSettings

SqlSetting = $Policy.SqlSetting

ExplicitProxy = $Policy.ExplicitProxy

DefaultProfile = $Policy.DefaultProfile

Tag = $Policy.Tag

SkuTier = "Premium"

}

Write-Host "Creating new policy"

$premiumPolicy = New-AzFirewallPolicy @NewPolicyParameters

Write-Host "Populating rules in new policy"

foreach ($ruleCollectionGroup in $Policy.RuleCollectionGroups) {

$ruleResource = Get-AzResource -ResourceId $ruleCollectionGroup.Id

$ruleToTransform = Get-AzFirewallPolicyRuleCollectionGroup -AzureFirewallPolicy $Policy -Name $ruleResource.Name

$ruleCollectionGroup = @{

FirewallPolicyObject = $premiumPolicy

Priority = $ruleToTransform.Properties.Priority

Name = $ruleToTransform.Name

}

if ($ruleToTransform.Properties.RuleCollection.Count) {

$ruleCollectionGroup["RuleCollection"] = $ruleToTransform.Properties.RuleCollection

}

Set-AzFirewallPolicyRuleCollectionGroup @ruleCollectionGroup

}

}

function ValidateAzNetworkModuleExists {

Write-Host "Validating needed module exists"

$networkModule = Get-InstalledModule -Name "Az.Network" -MinimumVersion 4.5 -ErrorAction SilentlyContinue

if ($null -eq $networkModule) {

Write-Host "Please install Az.Network module version 4.5.0 or higher, see instructions: https://github.com/Azure/azure-powershell#installation"

exit(1)

}

$resourceModule = Get-InstalledModule -Name "Az.Resources" -MinimumVersion 4.2 -ErrorAction SilentlyContinue

if ($null -eq $resourceModule) {

Write-Host "Please install Az.Resources module version 4.2.0 or higher, see instructions: https://github.com/Azure/azure-powershell#installation"

exit(1)

}

Import-Module Az.Network -MinimumVersion 4.5.0

Import-Module Az.Resources -MinimumVersion 4.2.0

}

ValidateAzNetworkModuleExists

$policy = Get-AzFirewallPolicy -ResourceId $script:PolicyId

ValidatePolicy -Policy $policy

TransformPolicyToPremium -Policy $policy

Gebruiksvoorbeeld:

Transform-Policy -PolicyId /subscriptions/XXXXX-XXXXXX-XXXXX/resourceGroups/some-resource-group/providers/Microsoft.Network/firewallPolicies/policy-name

Stap 3: Azure Firewall migreren met behulp van stoppen/starten

Als u Azure Firewall Standard SKU met een firewallbeleid gebruikt, kunt u de methode Alloceren/Dealloceren gebruiken om uw Firewall-SKU naar Premium te migreren. Deze migratiebenadering wordt ondersteund op zowel virtuele netwerkhub- als Secure Hub-firewalls.

Opmerking

De minimale versievereiste voor Azure PowerShell is 6.5.0. Zie Az 6.5.0 voor meer informatie.

Een firewall van een virtuele netwerkhub migreren

De toewijzing van de Standard-firewall ongedaan maken:

$azfw = Get-AzFirewall -Name "<firewall-name>" -ResourceGroupName "<resource-group-name>"

$azfw.Deallocate()

Set-AzFirewall -AzureFirewall $azfw

Firewall Premium toewijzen (één openbaar IP-adres):

$azfw = Get-AzFirewall -Name "<firewall-name>" -ResourceGroupName "<resource-group-name>"

$azfw.Sku.Tier="Premium"

$vnet = Get-AzVirtualNetwork -ResourceGroupName "<resource-group-name>" -Name "<Virtual-Network-Name>"

$publicip = Get-AzPublicIpAddress -Name "<Firewall-PublicIP-name>" -ResourceGroupName "<resource-group-name>"

$azfw.Allocate($vnet,$publicip)

Set-AzFirewall -AzureFirewall $azfw

Firewall Premium toewijzen (meerdere openbare IP-adressen):

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name"

$azfw.Sku.Tier="Premium"

$vnet = Get-AzVirtualNetwork -ResourceGroupName "RG Name" -Name "VNet Name"

$publicip1 = Get-AzPublicIpAddress -Name "Public IP1 Name" -ResourceGroupName "RG Name"

$publicip2 = Get-AzPublicIpAddress -Name "Public IP2 Name" -ResourceGroupName "RG Name"

$azfw.Allocate($vnet,@($publicip1,$publicip2))

Set-AzFirewall -AzureFirewall $azfw

Firewall Premium toewijzen in de geforceerde tunnelmodus:

$azfw = Get-AzFirewall -Name "<firewall-name>" -ResourceGroupName "<resource-group-name>"

$azfw.Sku.Tier="Premium"

$vnet = Get-AzVirtualNetwork -ResourceGroupName "<resource-group-name>" -Name "<Virtual-Network-Name>"

$publicip = Get-AzPublicIpAddress -Name "<Firewall-PublicIP-name>" -ResourceGroupName "<resource-group-name>"

$mgmtPip = Get-AzPublicIpAddress -ResourceGroupName "<resource-group-name>"-Name "<Management-PublicIP-name>"

$azfw.Allocate($vnet,$publicip,$mgmtPip)

Set-AzFirewall -AzureFirewall $azfw

Een Secure Hub Firewall migreren

De toewijzing van de Standard-firewall ongedaan maken:

$azfw = Get-AzFirewall -Name "<firewall-name>" -ResourceGroupName "<resource-group-name>"

$azfw.Deallocate()

Set-AzFirewall -AzureFirewall $azfw

Firewall Premium toewijzen:

$azfw = Get-AzFirewall -Name "<firewall-name>" -ResourceGroupName "<resource-group-name>"

$hub = get-azvirtualhub -ResourceGroupName "<resource-group-name>" -name "<vWANhub-name>"

$azfw.Sku.Tier="Premium"

$azfw.Allocate($hub.id)

Set-AzFirewall -AzureFirewall $azfw

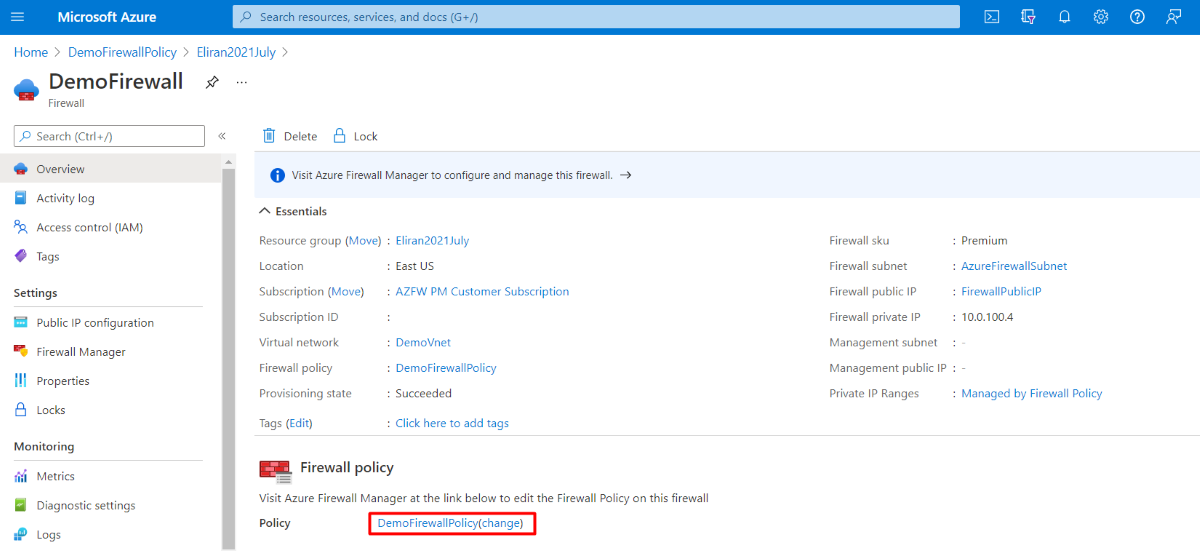

Stap 4: Premium-beleid koppelen

Voeg na het upgraden van de firewall naar Premium het Premium-beleid toe met behulp van Azure Portal:

- Navigeer naar uw Premium-firewall in Azure Portal.

- Selecteer firewallbeleid op de pagina Overzicht.

- Selecteer uw zojuist gemaakte Premium-beleid.

- Selecteer Opslaan.

Terraform-migratie

Als u Terraform gebruikt om Azure Firewall te implementeren, kunt u Terraform gebruiken om te migreren naar Azure Firewall Premium. Zie Azure Firewall Standard migreren naar Premium met behulp van Terraform voor meer informatie.

Problemen met SKU-wijzigingen oplossen

Veelvoorkomende problemen en oplossingen

- Eenvoudige SKU-wijziging niet beschikbaar: gebruik de handmatige migratiemethode die in dit artikel wordt beschreven

- Beleidsmigratiefouten: zorg ervoor dat de juiste PowerShell-moduleversies zijn geïnstalleerd

- Downtime langer dan verwacht: Controleer de netwerkconnectiviteit en de beschikbaarheid van resources

- Prestatieproblemen na de upgrade: prestatieoverwegingen controleren en grondig testen

- Downgrade geblokkeerd door Premium-functies: Premium-exclusieve functies verwijderen of uitschakelen voordat u een downgrade uitvoert

Problemen met downgraden oplossen

Als u geen downgrade kunt uitvoeren van Premium naar Standard:

Controleren op Premium-functies: Controleer of uw firewallbeleid niet het volgende bevat:

- TLS-inspectieregels

- IDPS in modus Waarschuwing en Blokkeren

- URL-filterregels

- Webcategorieregels

Opties voor beleidswijziging:

- Een nieuw Standard-beleid maken zonder Premium-functies

- Uw bestaande beleid wijzigen om Premium-functies te verwijderen

- Azure PowerShell gebruiken om incompatibele regels te identificeren en te verwijderen

Validatiestappen:

# Check current firewall policy for Premium features $policy = Get-AzFirewallPolicy -ResourceGroupName "myResourceGroup" -Name "myPolicy" # Review policy settings for Premium features $policy.ThreatIntelMode $policy.IntrusionDetection $policy.TransportSecurity

Bekende beperkingen

- Het upgraden van een Standard-firewall die is geïmplementeerd in Zuidoost-Azië met beschikbaarheidszones, wordt momenteel niet ondersteund voor handmatige migratie

- Eenvoudige SKU-wijziging biedt geen ondersteuning voor Basic SKU-firewalls: gebruikers met Basic SKU moeten eerst migreren naar Standard SKU voordat ze upgraden naar Premium

- Voor sommige aangepaste configuraties is mogelijk de handmatige migratiebenadering vereist

- Downgraden met actieve Premium-functies mislukt totdat deze functies worden verwijderd

Volgende stappen

- Meer informatie over Azure Firewall Premium-functies

- Prestaties van Azure Firewall

- Wat is Azure Firewall?