Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Azure Firewall Premium is een firewall van de volgende generatie met mogelijkheden die vereist zijn voor zeer gevoelige en gereguleerde omgevingen. Het bevat de volgende functies:

- TLS-inspectie : ontsleutelt uitgaand verkeer, verwerkt de gegevens, versleutelt de gegevens en verzendt deze naar de bestemming.

- IDPS : met een netwerkinbraakdetectie en -preventiesysteem (IDPS) kunt u netwerkactiviteiten controleren op schadelijke activiteiten, informatie over deze activiteit vastleggen, rapporteren en eventueel proberen te blokkeren.

-

URL-filtering : breidt de FQDN-filtermogelijkheid van Azure Firewall uit om een volledige URL te overwegen. Bijvoorbeeld,

www.contoso.com/a/cin plaats vanwww.contoso.com. - Webcategorieën : beheerders kunnen gebruikerstoegang tot websitecategorieën toestaan of weigeren, zoals gokwebsites, websites voor sociale media en anderen.

Zie Azure Firewall Premium-functies voor meer informatie.

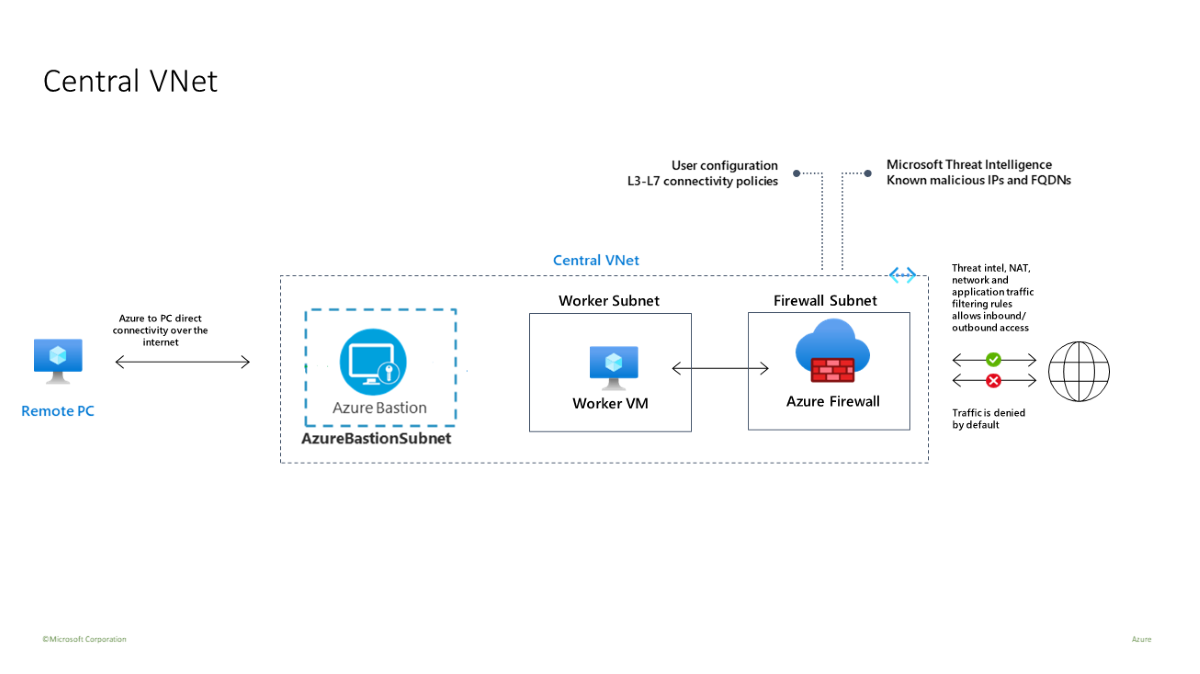

U gebruikt een sjabloon voor het implementeren van een testomgeving met een centraal VNet (10.0.0.0/16) met drie subnetten:

- een werkerssubnet (10.0.10.0/24)

- een Azure Bastion-subnet (10.0.20.0/24)

- een firewall-subnet (10.0.100.0/24)

Belangrijk

Uurtarieven beginnen zodra Bastion is geïmplementeerd, ongeacht het gebruik van uitgaande gegevens. Zie Prijzen en SKU's voor meer informatie. Als u Bastion implementeert als onderdeel van een zelfstudie of test, raden we u aan deze resource te verwijderen nadat u deze hebt gebruikt.

In deze testomgeving wordt één centraal VNet gebruikt om het eenvoudig te maken. Voor productiedoeleinden is een hub- en spoke-topologie met peered VNets gebruikelijker.

De worker-virtuele machine is een client die HTTP/S-verzoeken via de firewall verzendt.

Vereisten

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

De infrastructuur implementeren

Met de sjabloon wordt een volledige testomgeving geïmplementeerd voor Azure Firewall Premium ingeschakeld met IDPS, TLS-inspectie, URL-filtering en webcategorieën:

- een nieuw Azure Firewall Premium- en firewallbeleid met vooraf gedefinieerde instellingen om eenvoudige validatie van de kernmogelijkheden mogelijk te maken (IDPS, TLS-inspectie, URL-filtering en webcategorieën)

- implementeert alle afhankelijkheden, waaronder Key Vault en een beheerde identiteit. In een productieomgeving zijn deze resources mogelijk al gemaakt en hoeven ze niet in dezelfde sjabloon te worden opgenomen.

- genereert zelfondertekende basis-CA en implementeert deze in de gegenereerde Sleutelkluis

- genereert een afgeleide tussenliggende CA en implementeert deze op een virtuele Windows-testmachine (WorkerVM)

- Er wordt ook een Bastion Host (BastionHost) geïmplementeerd en kan worden gebruikt om verbinding te maken met de Windows-testmachine (WorkerVM)

De firewall testen

U kunt nu IDPS-, TLS-inspectie-, webfilters en webcategorieën testen.

Diagnostische instellingen voor firewall toevoegen

Als u firewalllogboeken wilt verzamelen, moet u diagnostische instellingen toevoegen om firewalllogboeken te verzamelen.

- Selecteer de DemoFirewall en selecteer onder Bewaking diagnostische instellingen.

- Selecteer Diagnostische instellingen toevoegen.

- Voor de naam van de diagnostische instelling typt u fw-diag.

- Selecteer onder logboek AzureFirewallApplicationRule en AzureFirewallNetworkRule.

- Selecteer Onder Doeldetails de optie Verzenden naar Log Analytics-werkruimte.

- Selecteer Opslaan.

IDPS-tests

Als u IDPS wilt testen, moet u uw eigen interne testwebserver implementeren met een geschikt servercertificaat. Deze test omvat het verzenden van schadelijk verkeer naar een webserver, dus het is niet raadzaam om dit te doen op een openbare webserver. Zie Azure Firewall Premium-certificaten voor meer informatie over azure Firewall Premium-certificaatvereisten.

U kunt curl gebruiken om verschillende HTTP-headers te controleren en schadelijk verkeer te simuleren.

IdPS testen voor HTTP-verkeer:

Open op de virtuele Machine workerVM een opdrachtpromptvenster van de beheerder.

Typ de volgende opdracht bij de opdrachtprompt:

curl -A "HaxerMen" <your web server address>U ziet het antwoord van de webserver.

Ga naar de firewallnetwerkregellogboeken in Azure Portal om een waarschuwing te vinden die vergelijkbaar is met het volgende bericht:

{ “msg” : “TCP request from 10.0.100.5:16036 to 10.0.20.10:80. Action: Alert. Rule: 2032081. IDS: USER_AGENTS Suspicious User Agent (HaxerMen). Priority: 1. Classification: A Network Trojan was detected”}Notitie

Het kan enige tijd duren voordat de gegevens worden weergegeven in de logboeken. Geef het ten minste een paar minuten om de logboeken te laten beginnen met het weergeven van de gegevens.

Voeg een handtekeningregel toe voor handtekening 2032081:

- Selecteer DemoFirewallPolicy en selecteer onder Instellingen IDPS.

- Selecteer het tabblad Handtekeningregels .

- Typ onder Handtekening-id in het geopende tekstvak 2032081.

- Onder Modus, selecteer Weigeren.

- Selecteer Opslaan.

- Wacht tot de implementatie is voltooid voordat u doorgaat.

Voer op WorkerVM de

curlopdracht opnieuw uit:curl -A "HaxerMen" <your web server address>Omdat de HTTP-aanvraag nu wordt geblokkeerd door de firewall, ziet u de volgende uitvoer nadat de time-out van de verbinding is verlopen:

read tcp 10.0.100.5:55734->10.0.20.10:80: read: connection reset by peerGa naar de monitorlogboeken in Azure Portal en zoek het bericht voor de geblokkeerde aanvraag.

IDPS testen voor HTTPS-verkeer

Herhaal deze curl-tests met HTTPS in plaats van HTTP. Voorbeeld:

curl --ssl-no-revoke -A "HaxerMen" <your web server address>

U zou dezelfde resultaten moeten zien als bij de HTTP-tests.

TLS-inspectie met URL-filtering

Gebruik de volgende stappen om TLS-inspectie te testen met URL-filtering.

Bewerk de toepassingsregels voor het firewallbeleid en voeg een nieuwe regel toe met de naam

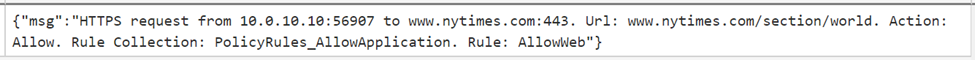

AllowURLaan deAllowWebregelverzameling. Configureer de doel-URL, bron-IP-adreswww.nytimes.com/section/world, doeltype-URL*, selecteer TLS-inspectie en protocollen http, https.Wanneer de implementatie is voltooid, opent u een browser op WorkerVM en gaat u naar

https://www.nytimes.com/section/worlden valideert u of het HTML-antwoord wordt weergegeven zoals verwacht in de browser.In Azure Portal kunt u de volledige URL bekijken in de logboeken voor bewaking van toepassingsregels:

Sommige HTML-pagina's zien er mogelijk onvolledig uit omdat ze verwijzen naar andere URL's die worden geweigerd. U kunt dit probleem oplossen door de volgende aanpak te volgen:

Als de HTML-pagina koppelingen naar andere domeinen bevat, kunt u deze domeinen toevoegen aan een nieuwe toepassingsregel met toegang tot deze FQDN's.

Als de HTML-pagina koppelingen naar sub-URL's bevat, kunt u de regel wijzigen en een sterretje toevoegen aan de URL. Bijvoorbeeld:

targetURLs=www.nytimes.com/section/world*U kunt ook een nieuwe URL toevoegen aan de regel. Voorbeeld:

www.nytimes.com/section/world, www.nytimes.com/section/world/*

Testen van webcategorieën

Laten we een toepassingsregel maken om toegang tot sportwebsites toe te staan.

Open uw resourcegroep in de portal en selecteer DemoFirewallPolicy.

Selecteer Toepassingsregels en voeg vervolgens een regelverzameling toe.

Voor Naam typt u GeneralWeb, Prioriteit103, en selecteert u de Groep regelverzamelingDefaultApplicationRuleCollectionGroup.

Selecteer onder Regels voor naamtypeAllowSports, Bron*, Protocolhttp, https, kies TLS-inspectie, Doeltype kies webcategorieën, Doel kies Sport.

Selecteer Toevoegen.

Wanneer de implementatie is voltooid, gaat u naar WorkerVM en opent u een webbrowser en bladert u naar

https://www.nfl.com.U zou de NFL-webpagina moeten zien, en in het toepassingsregellogboek ziet u dat er een webcategorie: Sport regel overeenkwam en dat het verzoek werd toegestaan.