Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

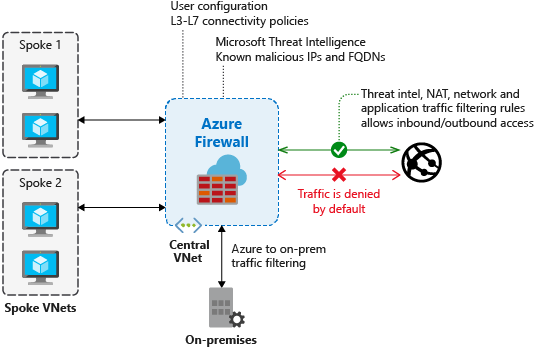

U kunt filteren op basis van bedreigingsinformatie voor uw firewall inschakelen om verkeer van/naar bekende schadelijke IP-adressen, FQDN's en URL's te waarschuwen en te weigeren. De IP-adressen, domeinen en URL's zijn afkomstig uit de Microsoft Threat Intelligence-feed, waaronder meerdere bronnen, waaronder het Microsoft Cyber Security-team.

Wanneer filteren op basis van bedreigingsinformatie is ingeschakeld, evalueert Azure Firewall verkeer op basis van de regels voor bedreigingsinformatie voordat NAT-, netwerk- of toepassingsregels worden toegepast.

Beheerders kunnen de firewall zodanig configureren dat deze wordt uitgevoerd in de modus alleen waarschuwingen of in waarschuwings- en weigeringsmodus wanneer een regel voor bedreigingsinformatie wordt geactiveerd. Standaard werkt de firewall in de modus "alleen waarschuwingen". Deze modus kan worden uitgeschakeld of gewijzigd in waarschuwen en weigeren.

Allowlists kunnen worden gedefinieerd om specifieke FQDN's, IP-adressen, bereiken of subnetten uit te sluiten van filtering van bedreigingsinformatie.

Voor batchbewerkingen kunnen beheerders een CSV-bestand met IP-adressen, bereiken en subnetten uploaden om de acceptatielijst te vullen.

Logs

In het volgende logboekfragment ziet u een geactiveerde regel:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testing

Outbound testing - Outbound traffic alerts should be a rare occurrence, as it means that your environment is compromised. Om te helpen bij het testen van uitgaande waarschuwingen, bestaat er een FQDN-test waarmee een waarschuwing wordt geactiveerd. Gebruik

testmaliciousdomain.eastus.cloudapp.azure.comvoor uw uitgaande tests.Als u zich wilt voorbereiden op uw tests en ervoor wilt zorgen dat u geen DNS-omzettingsfout krijgt, configureert u de volgende items:

- Voeg een dummyrecord toe aan het hosts-bestand op uw testcomputer. Op een computer met Windows kunt u bijvoorbeeld toevoegen

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comaan hetC:\Windows\System32\drivers\etc\hostsbestand. - Zorg ervoor dat de geteste HTTP/S-aanvraag is toegestaan met behulp van een toepassingsregel, niet met een netwerkregel.

- Voeg een dummyrecord toe aan het hosts-bestand op uw testcomputer. Op een computer met Windows kunt u bijvoorbeeld toevoegen

Inbound testing - You can expect to see alerts on incoming traffic if the firewall has DNAT rules configured. U ziet waarschuwingen, zelfs als de firewall alleen specifieke bronnen toestaat op de DNAT (Destination Network Address Translation) regel en het verkeer anders wordt geblokkeerd. Azure Firewall waarschuwt niet voor alle bekende poortscanners; alleen op scanners die ook schadelijke activiteiten uitvoeren.