Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Logboeken van virtuele netwerkstromen zijn een functie van Azure Network Watcher. U kunt ze gebruiken om informatie te registreren over IP-verkeer dat door een virtueel netwerk stroomt.

Stroomgegevens uit stroomlogboeken van virtuele netwerken worden verzonden naar Azure Storage. Van daaruit hebt u toegang tot de gegevens en kunt u deze exporteren naar elk visualisatieprogramma, SIEM-oplossing (Security Information and Event Management) of inbraakdetectiesysteem (IDS). Stroomlogboeken voor virtuele netwerken overwinnen enkele van de beperkingen van stroomlogboeken voor netwerkbeveiligingsgroepen en zijn rendabeler.

Waarom stroomlogboeken gebruiken?

Het is van vitaal belang om uw netwerk te bewaken, te beheren en te kennen, zodat u het kunt beschermen en optimaliseren. Mogelijk moet u weten wat de huidige status van het netwerk is, wie er verbinding maakt en waar gebruikers verbinding mee maken. Mogelijk moet u ook weten welke poorten open zijn voor internet, welk netwerkgedrag wordt verwacht, welk netwerkgedrag onregelmatig is en wanneer er plotselinge stijgingen van het verkeer optreden.

Stroomlogboeken zijn de bron van waarheid voor alle netwerkactiviteit in uw cloudomgeving. Of u nu bij een start-up werkt die probeert hulpmiddelen te optimaliseren of bij een grote onderneming die inbraak probeert te detecteren, netwerkverkeerslogboeken kunnen helpen. U kunt ze gebruiken voor het optimaliseren van netwerkstromen, het bewaken van doorvoer, het controleren van naleving, het detecteren van inbraak en meer.

Veelvoorkomende gebruiksvoorbeelden

Netwerkbewaking

- Onbekend of ongewenst verkeer identificeren.

- Bewaak de verkeersniveaus en het bandbreedteverbruik.

- Filter stroomlogboeken op IP en poort om het gedrag van toepassingen te begrijpen.

- Exporteer stroomlogboeken naar analyse- en visualisatiehulpprogramma's van uw keuze om bewakingsdashboards in te stellen.

Gebruiksbewaking en optimalisatie

- Identificeer de belangrijkste talkers in uw netwerk.

- Combineer met GeoIP-gegevens om verkeer tussen regio's te identificeren.

- Inzicht in de groei van het verkeer voor capaciteitsprognoses.

- Gebruik gegevens om te beperkend verkeersregels te verwijderen.

Compliance

- Gebruik stroomgegevens om netwerkisolatie en naleving van bedrijfstoegangsregels te controleren.

Forensische netwerkanalyse en beveiligingsanalyse

- Analyseer netwerkstromen van gecompromitteerde IP-adressen en netwerkinterfaces.

- Stroomlogboeken exporteren naar elk SIEM- of IDS-hulpprogramma van uw keuze.

Stroomlogboeken van virtuele netwerken in vergelijking met stroomlogboeken van netwerkbeveiligingsgroepen

Zowel stroomlogboeken voor virtuele netwerken als logboeken voor netwerkbeveiligingsgroepen registreren IP-verkeer, maar ze verschillen in gedrag en mogelijkheden.

Stroomlogboeken van virtuele netwerken vereenvoudigen het bereik van verkeersbewaking omdat u logboekregistratie op virtuele netwerken kunt inschakelen. Verkeer door alle ondersteunde workloads binnen een virtueel netwerk wordt geregistreerd.

Stroomlogboeken van virtuele netwerken voorkomen ook de noodzaak om stroomregistratie op meerdere niveaus in te schakelen, zoals in stroomlogboeken voor netwerkbeveiligingsgroepen. In stroomlogboeken van netwerkbeveiligingsgroepen worden netwerkbeveiligingsgroepen geconfigureerd op zowel het subnet als de netwerkinterface (NIC).

Naast de bestaande ondersteuning voor het identificeren van verkeer dat door netwerkbeveiligingsgroepsregels wordt toegestaan of geweigerd, ondersteunen virtuele netwerkstroomlogboeken de identificatie van verkeer dat door Azure Virtual Network Manager-beveiligingsbeheerregels wordt toegestaan of geweigerd. Stroomlogboeken van virtuele netwerken ondersteunen ook het evalueren van de versleutelingsstatus van uw netwerkverkeer in scenario's waarin u versleuteling van virtuele netwerken gebruikt.

Important

U wordt aangeraden stroomlogboeken voor netwerkbeveiligingsgroepen uit te schakelen voordat u stroomlogboeken voor virtuele netwerken inschakelt op dezelfde onderliggende workloads om dubbele verkeersopnamen en extra kosten te voorkomen.

Als u logboeken van stroomstromen van netwerkbeveiligingsgroepen inschakelt op de netwerkbeveiligingsgroep van een subnet, en vervolgens logboeken van virtuele netwerkstromen inschakelt op hetzelfde subnet of bovenliggend virtueel netwerk, krijgt u mogelijk dubbele logboekregistratie of alleen logboeken van virtuele netwerkstromen.

Hoe loggen werkt

De belangrijkste eigenschappen van stroomlogboeken van virtuele netwerken zijn onder meer:

- Stroomlogboeken werken op laag 4 van het Open Systems Interconnection (OSI)-model en registreren alle IP-stromen die door een virtueel netwerk gaan.

- Logboeken worden met tussenpozen van één minuut verzameld via het Azure-platform. Ze hebben geen invloed op uw Azure-resources of netwerkverkeer.

- Logboeken worden geschreven in de JavaScript Object Notation (JSON)-indeling.

- Elk logrecord bevat de netwerkinterface waarop de stroom van toepassing is, 5-tuple-informatie, verkeersrichting, stroomstatus, coderingsstatus en doorvoerinformatie.

- Alle verkeersstromen in uw netwerk worden geëvalueerd via de toepasselijke regels voor netwerkbeveiligingsgroepen of Azure Virtual Network Manager-beveiligingsbeheerregels.

Logboekindeling

Stroomlogboeken van virtuele netwerken hebben de volgende eigenschappen:

-

time: Tijd in UTC waarop de gebeurtenis is geregistreerd. -

flowLogVersion: Versie van het stroomlogboek. -

flowLogGUID: Resource-GUID van deFlowLogresource. -

macAddress: MAC-adres van de netwerkinterface waarop de gebeurtenis is vastgelegd. -

category: Categorie van de gebeurtenis. De categorie is altijdFlowLogFlowEvent. -

flowLogResourceID: Resource-ID van deFlowLogresource. -

targetResourceID: resource-id van de doelresource die aan deFlowLogresource is gekoppeld. -

operationName: AltijdFlowLogFlowEvent. -

flowRecords: Verzameling van stroomrecords.-

flows: Verzameling stromen. Deze eigenschap heeft meerdere vermeldingen voor toegangscontrolelijsten (ACL's):-

aclID: id van de bron die het verkeer evalueert, een netwerkbeveiligingsgroep of Virtual Network Manager. Voor verkeer dat wordt geweigerd vanwege versleuteling, isunspecifieddeze waarde . -

flowGroups: Verzameling van stroomrecords op regelniveau:-

rule: Naam van de regel die het verkeer heeft toegestaan of geweigerd. Voor verkeer dat wordt geweigerd vanwege versleuteling, isunspecifieddeze waarde . -

flowTuples: Tekenreeks die meerdere eigenschappen voor de flow tuple bevat in een door komma's gescheiden formaat.-

Time Stamp: Het tijdstip waarop de gegevensstroom plaatsvond in UNIX-epoch-indeling. -

Source IP: Bron-IP-adres. -

Destination IP: doel-IP-adres. -

Source port: bronpoort. -

Destination port: doelpoort. -

Protocol: Laag 4-protocol van de stroom, uitgedrukt in IANA-toegewezen waarden. -

Flow direction: Richting van de verkeersstroom. Geldige waarden zijnIvoor inkomend enOuitgaand. -

Flow state: Status van de flow. Mogelijke statussen zijn:-

B: Begin, wanneer een stroom wordt gemaakt. Er worden geen statistieken verstrekt. -

C: Doorgaan met een doorlopende stroom. Statistieken worden met tussenpozen van vijf minuten verstrekt. -

E: Eindigt, wanneer een stroom wordt beëindigd. Er worden statistische gegevens geleverd. -

D: Ontkennen, wanneer een stroom wordt geweigerd.

-

-

Flow encryption: Versleutelingsstatus van de stroom. In de tabel na deze lijst worden de mogelijke waarden beschreven. -

Packets sent: Totaal aantal pakketten verzonden van de bron naar de bestemming sinds de laatste update. -

Bytes sent: het totale aantal pakketbytes dat sinds de laatste update van de bron naar de bestemming is verzonden. Pakketbytes omvatten de paketheader en nettolading. -

Packets received: het totale aantal pakketten dat sinds de laatste update van de bestemming naar de bron is verzonden. -

Bytes received: het totale aantal pakketbytes dat sinds de laatste update van de bestemming naar de bron is verzonden. Pakketbytes omvatten de paketheader en nettolading.

-

-

-

-

Flow encryption Heeft de volgende mogelijke versleutelingsstatussen:

| Status van versleuteling | Description |

|---|---|

X |

De verbinding is versleuteld. Versleuteling wordt geconfigureerd en het platform heeft de verbinding versleuteld. |

NX |

De verbinding is niet versleuteld. Deze gebeurtenis wordt geregistreerd in twee scenario's: - Wanneer versleuteling niet is geconfigureerd. - Wanneer een versleutelde virtuele machine communiceert met een eindpunt dat geen versleuteling heeft (zoals een interneteindpunt). |

NX_HW_NOT_SUPPORTED |

Hardware wordt niet ondersteund. Versleuteling is geconfigureerd, maar de virtuele machine wordt uitgevoerd op een host die geen ondersteuning biedt voor versleuteling. Dit probleem treedt meestal op omdat de field-programmable gate array (FPGA) niet is gekoppeld aan de host of defect is. Meld dit probleem aan Microsoft voor onderzoek. |

NX_SW_NOT_READY |

Software is nog niet klaar. Versleuteling is geconfigureerd, maar het softwareonderdeel (GFT) in de hostnetwerkstack is niet klaar om versleutelde verbindingen te verwerken. Dit probleem kan optreden wanneer de virtuele machine voor de eerste keer wordt opgestart, opnieuw wordt opgestart of opnieuw wordt geïmplementeerd. Het kan ook gebeuren wanneer er een update is voor de netwerkcomponenten op de host waarop de virtuele machine wordt uitgevoerd. In al deze scenario's wordt het pakket gedropt. Het probleem zou tijdelijk moeten zijn. Versleuteling moet beginnen te werken nadat de virtuele machine volledig actief is of de software-update op de host is voltooid. Als het probleem langer duurt, meldt u dit aan Microsoft voor onderzoek. |

NX_NOT_ACCEPTED |

Daling vanwege geen encryptie. Versleuteling wordt geconfigureerd op zowel bron- als doeleindpunten, waarbij niet-versleuteld beleid wordt afgewezen. Als de versleuteling van het verkeer mislukt, wordt het pakket verwijderd. |

NX_NOT_SUPPORTED |

Discovery wordt niet ondersteund. Versleuteling is geconfigureerd, maar de versleutelingssessie is niet tot stand gebracht omdat de hostnetwerkstack geen ondersteuning biedt voor detectie. In dit geval wordt het pakket verworpen. Als u dit probleem tegenkomt, meldt u dit aan Microsoft voor onderzoek. |

NX_LOCAL_DST |

Bestemming is op dezelfde host. Versleuteling is geconfigureerd, maar de virtuele bron- en doelmachines worden uitgevoerd op dezelfde Azure-host. In dit geval is de verbinding niet versleuteld door het ontwerp. |

NX_FALLBACK |

Val terug op geen codering. Versleuteling wordt geconfigureerd met het beleid Niet-versleutelde gegevens toestaan voor zowel bron- als doeleindpunten. Het systeem probeerde te versleutelen, maar had een probleem. In dit geval is de verbinding toegestaan, maar niet versleuteld. Een virtuele machine is bijvoorbeeld in eerste instantie terechtgekomen op een knooppunt dat versleuteling ondersteunt, maar deze ondersteuning is later verwijderd. |

Verkeer in uw virtuele netwerken is standaard niet-versleuteld (NX). Zie Versleuteling van virtuele netwerken voor versleuteld verkeer.

Voorbeeld van een logboek

In het volgende voorbeeld van stroomlogboeken voor virtuele netwerken volgen meerdere records de eerder beschreven eigenschappenlijst.

{

"records": [

{

"time": "2022-09-14T09:00:52.5625085Z",

"flowLogVersion": 4,

"flowLogGUID": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"macAddress": "112233445566",

"category": "FlowLogFlowEvent",

"flowLogResourceID": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/NETWORKWATCHERRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKWATCHERS/NETWORKWATCHER_EASTUS2EUAP/FLOWLOGS/VNETFLOWLOG",

"targetResourceID": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVNet",

"operationName": "FlowLogFlowEvent",

"flowRecords": {

"flows": [

{

"aclID": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"flowGroups": [

{

"rule": "DefaultRule_AllowInternetOutBound",

"flowTuples": [

"1663146003599,10.0.0.6,192.0.2.180,23956,443,6,O,B,NX,0,0,0,0",

"1663146003606,10.0.0.6,192.0.2.180,23956,443,6,O,E,NX,3,767,2,1580",

"1663146003637,10.0.0.6,203.0.113.17,22730,443,6,O,B,NX,0,0,0,0",

"1663146003640,10.0.0.6,203.0.113.17,22730,443,6,O,E,NX,3,705,4,4569",

"1663146004251,10.0.0.6,203.0.113.17,22732,443,6,O,B,NX,0,0,0,0",

"1663146004251,10.0.0.6,203.0.113.17,22732,443,6,O,E,NX,3,705,4,4569",

"1663146004622,10.0.0.6,203.0.113.17,22734,443,6,O,B,NX,0,0,0,0",

"1663146004622,10.0.0.6,203.0.113.17,22734,443,6,O,E,NX,2,134,1,108",

"1663146017343,10.0.0.6,198.51.100.84,36776,443,6,O,B,NX,0,0,0,0",

"1663146022793,10.0.0.6,198.51.100.84,36776,443,6,O,E,NX,22,2217,33,32466"

]

}

]

},

{

"aclID": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"flowGroups": [

{

"rule": "BlockHighRiskTCPPortsFromInternet",

"flowTuples": [

"1663145998065,101.33.218.153,10.0.0.6,55188,22,6,I,D,NX,0,0,0,0",

"1663146005503,192.241.200.164,10.0.0.6,35276,119,6,I,D,NX,0,0,0,0"

]

},

{

"rule": "Internet",

"flowTuples": [

"1663145989563,192.0.2.10,10.0.0.6,50557,44357,6,I,D,NX,0,0,0,0",

"1663145989679,203.0.113.81,10.0.0.6,62797,35945,6,I,D,NX,0,0,0,0",

"1663145989709,203.0.113.5,10.0.0.6,51961,65515,6,I,D,NX,0,0,0,0",

"1663145990049,198.51.100.51,10.0.0.6,40497,40129,6,I,D,NX,0,0,0,0",

"1663145990145,203.0.113.81,10.0.0.6,62797,30472,6,I,D,NX,0,0,0,0",

"1663145990175,203.0.113.5,10.0.0.6,51961,28184,6,I,D,NX,0,0,0,0",

"1663146015545,192.0.2.10,10.0.0.6,50557,31244,6,I,D,NX,0,0,0,0"

]

}

]

}

]

}

}

]

}

Berekening van log tuples en bandbreedte

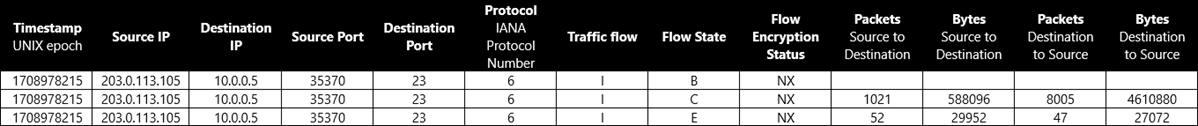

Hier is een voorbeeld van een bandbreedteberekening voor flow-tupels van een TCP-gesprek tussen 203.0.113.105:35370 en :10.0.0.5:23

1708978215,203.0.113.105,10.0.0.5,35370,23,6,I,B,NX,,,,

1708978215,203.0.113.105,10.0.0.5,35370,23,6,I,C,NX,1021,588096,8005,4610880

1708978215,203.0.113.105,10.0.0.5,35370,23,6,I,E,NX,52,29952,47,27072

Voor vervolg- (C) en eindstroomstatussen (E) zijn byte- en pakketaantallen geaggregeerde tellingen vanaf het moment van de tuplerecord van de vorige stroom. In het voorbeeldgesprek is het totale aantal overgedragen pakketten 1.021 + 52 + 8.005 + 47 = 9.125. Het totale aantal overgedragen bytes is 588.096 + 29.952 + 4.610.880 + 27.072 = 5.256.000.

Overwegingen voor stroomlogboeken van virtuele netwerken

Opslagaccount

- Locatie: het opslagaccount moet zich in dezelfde regio bevinden als het virtuele netwerk.

- Abonnement: het opslagaccount moet zich in hetzelfde abonnement van het virtuele netwerk bevinden of in een abonnement dat is gekoppeld aan dezelfde Microsoft Entra-tenant van het abonnement van het virtuele netwerk.

- Prestatielaag: het opslagaccount moet standaard zijn. Premium-opslagaccounts worden niet ondersteund.

- Zelfbeheerde sleutelrotatie: als u de toegangssleutels tot uw opslagaccount wijzigt of roteert, werken de stroomlogboeken van het virtuele netwerk niet meer. Als u dit probleem wilt oplossen, moet u logboeken van virtuele netwerkstromen uitschakelen en vervolgens weer inschakelen.

ExpressRoute-gatewayverkeer

Uitgaande stromen van virtuele machines (VM's) naar een ExpressRoute-circuit worden niet vastgelegd als stroomlogboekregistratie is ingeschakeld op het ExpressRoute-gatewaysubnet. Dergelijke stromen moeten worden vastgelegd op het subnet of de NIC van de virtuele machine. Verkeer omzeilt ook de ExpressRoute-gateway wanneer FastPath is ingeschakeld en wordt niet vastgelegd als stroomlogboekregistratie is ingeschakeld op het ExpressRoute-gatewaysubnet.

Verkeer op privé-eindpunten

Verkeer kan niet worden geregistreerd op het privé-eindpunt zelf. U kunt verkeer vastleggen naar een privé-eindpunt op de bron-VM. Het verkeer wordt vastgelegd met het bron-IP-adres van de VIRTUELE machine en het doel-IP-adres van het privé-eindpunt. U kunt het veld gebruiken PrivateEndpointResourceId om verkeer te identificeren dat naar een privé-eindpunt stroomt. Zie Schema voor verkeersanalyse voor meer informatie.

Niet-compatibele services

Momenteel bieden deze Azure-services geen ondersteuning voor logboeken van virtuele netwerkstromen:

- Azure Container Instances

- Azure Container Apps

- Azure Logic-apps

- Azure Functions

- Privé-resolver van Azure DNS

- App Service-

- Azure Database for MariaDB

- Azure Database voor MySQL

- Azure Database for PostgreSQL

- Azure SQL Managed Instance

- Azure NetApp Files

- Microsoft Power Platform

Note

App-services die zijn geïmplementeerd onder een Azure App Service-abonnement bieden geen ondersteuning voor logboeken van virtuele netwerkstromen. Zie Hoe de integratie van virtuele netwerken werkt voor meer informatie.

Pricing

Stroomlogboeken van virtuele netwerken worden in rekening gebracht per gigabyte aan verzamelde netwerkstroomlogboeken en worden geleverd met een gratis laag van 5 GB/maand per abonnement.

Als verkeersanalyse is ingeschakeld met logboeken van virtuele netwerkstromen, zijn de prijzen voor verkeersanalyse van toepassing op verwerkingssnelheden per gigabyte. Traffic Analytics wordt niet aangeboden met een gratis prijscategorie. Zie Network Watcher-prijzen voor meer informatie.

Opslag van logboeken wordt afzonderlijk in rekening gebracht. Zie prijzen voor Azure Blob Storage voor meer informatie.

Ondersteunde scenario’s

De volgende tabel geeft een overzicht van het ondersteuningsbereik van stroomlogboeken.

| Scope | Stroomlogboeken van netwerkbeveiligingsgroepen | Virtuele netwerkverkeerslogboeken |

|---|---|---|

| Bytes en pakketten in staatloze stromen | Niet ondersteund | Supported |

| Identificatie van versleuteling van virtuele netwerken | Niet ondersteund | Supported |

| Azure API Management | Niet ondersteund | Supported |

| Azure Application Gateway | Niet ondersteund | Supported |

| Azure Virtual Network Manager | Niet ondersteund | Supported |

| ExpressRoute-gateway | Niet ondersteund | Supported |

| Schaalsets voor virtuele machines | Supported | Supported |

| VPN-poort | Niet ondersteund | Supported |

Availability

In de volgende tabellen worden de ondersteunde regio's weergegeven waar u logboeken van virtuele netwerkstromen kunt inschakelen.

- Noord-Amerika / Zuid-Amerika

- Europe

- Australië / Azië / Stille Oceaan

- Midden-Oosten/Afrika

- Azure Government

| Region | Stroomlogboeken van netwerkbeveiligingsgroepen | Virtuele netwerkverkeerslogboeken | Verkeersanalyse | Log Analytics-werkruimte |

|---|---|---|---|---|

| Brazil South | ✓ | ✓ | ✓ | ✓ |

| Brazil Southeast | ✓ | ✓ | ✓ | ✓ |

| Canada Central | ✓ | ✓ | ✓ | ✓ |

| Canada East | ✓ | ✓ | ✓ | ✓ |

| Central US | ✓ | ✓ | ✓ | ✓ |

| East US | ✓ | ✓ | ✓ | ✓ |

| Oostelijke Verenigde Staten 2 | ✓ | ✓ | ✓ | ✓ |

| Mexico Central | ✓ | ✓ | ✓ | |

| VS - noord-centraal | ✓ | ✓ | ✓ | ✓ |

| Zuid-Centraal Verenigde Staten | ✓ | ✓ | ✓ | ✓ |

| West-Centraal VS | ✓ | ✓ | ✓ | ✓ |

| West US | ✓ | ✓ | ✓ | ✓ |

| Westelijke Verenigde Staten 2 | ✓ | ✓ | ✓ | ✓ |

| Westelijke VS 3 | ✓ | ✓ | ✓ | ✓ |