Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Geplande regels zijn verreweg het meest voorkomende type analyseregel. Ze zijn gebaseerd op Kusto-query's, die zijn geconfigureerd om regelmatig te worden uitgevoerd, en onderzoeken onbewerkte gegevens uit een gedefinieerde 'lookback'-periode. Deze query's kunnen complexe statistische bewerkingen uitvoeren op hun doelgegevens, waarbij basislijnen en uitbijters in groepen gebeurtenissen worden weergegeven. Als het aantal resultaten dat is vastgelegd door de query de drempelwaarde doorgeeft die in de regel is geconfigureerd, genereert de regel een waarschuwing.

Microsoft maakt een breed scala aan analyseregelsjablonen beschikbaar voor u via de vele oplossingen die worden geleverd in de Content Hub en moedigt u sterk aan deze te gebruiken om uw regels te maken. De query's in geplande regelsjablonen worden geschreven door beveiligings- en data science-experts, hetzij van Microsoft of van de leverancier van de oplossing die de sjabloon levert.

In dit artikel leest u hoe u een geplande analyseregel maakt met behulp van een sjabloon.

Belangrijk

Microsoft Sentinel is algemeen beschikbaar in de Microsoft Defender-portal, waaronder voor klanten zonder Microsoft Defender XDR of een E5-licentie.

Vanaf juli 2026 worden alle klanten die Microsoft Sentinel in Azure Portal gebruiken, omgeleid naar de Defender-portal en gebruiken ze alleen Microsoft Sentinel in de Defender-portal. Vanaf juli 2025 worden veel nieuwe klanten automatisch onboarden en omgeleid naar de Defender portal.

Als u Nog steeds Microsoft Sentinel gebruikt in Azure Portal, raden we u aan om te beginnen met het plannen van uw overgang naar de Defender-portal om een soepele overgang te garanderen en optimaal te profiteren van de geïntegreerde beveiligingsbewerkingen die door Microsoft Defender worden aangeboden. Zie Het is tijd om te verplaatsen voor meer informatie: De Azure-portal van Microsoft Sentinel buiten gebruik stellen voor betere beveiliging.

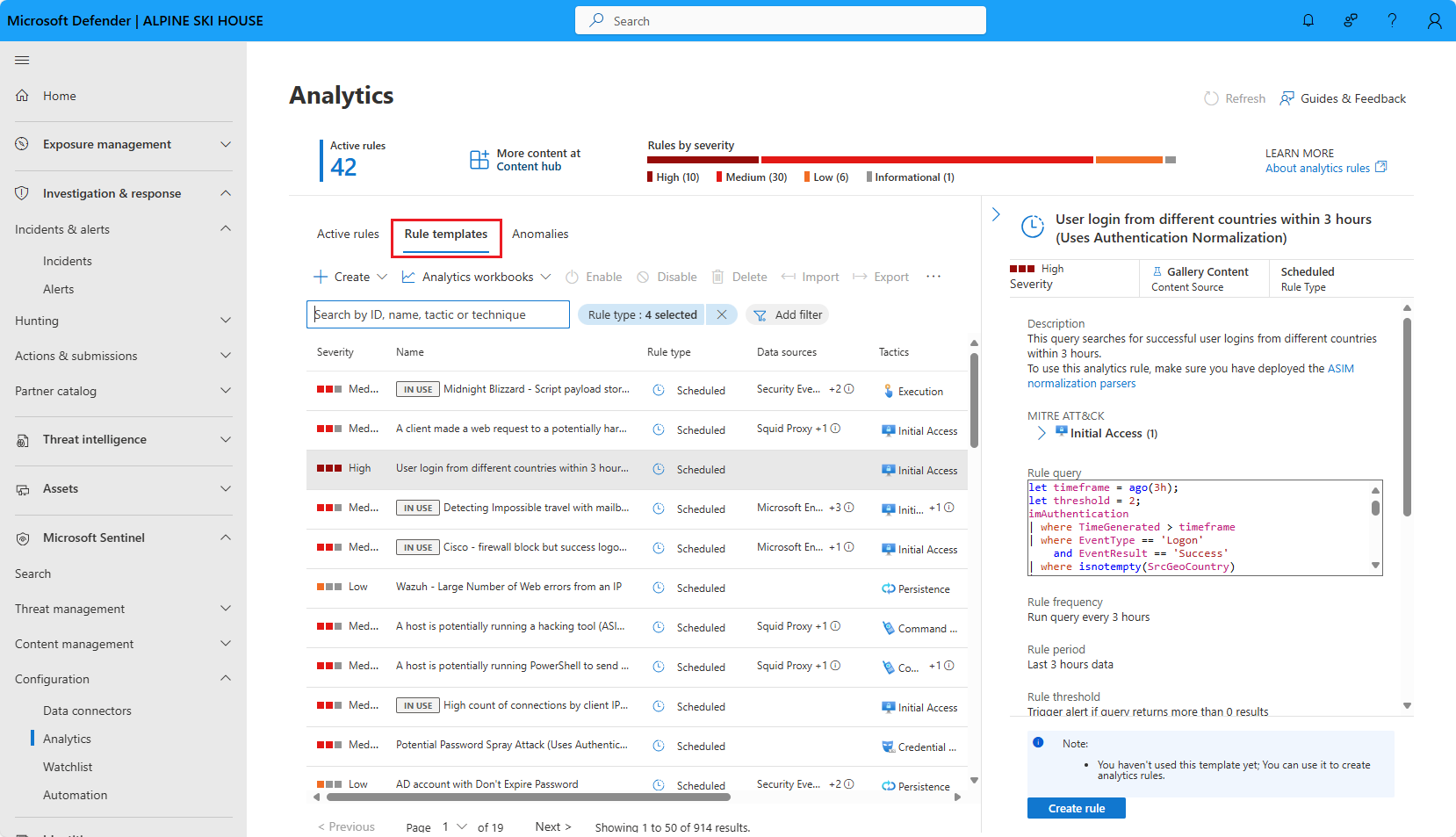

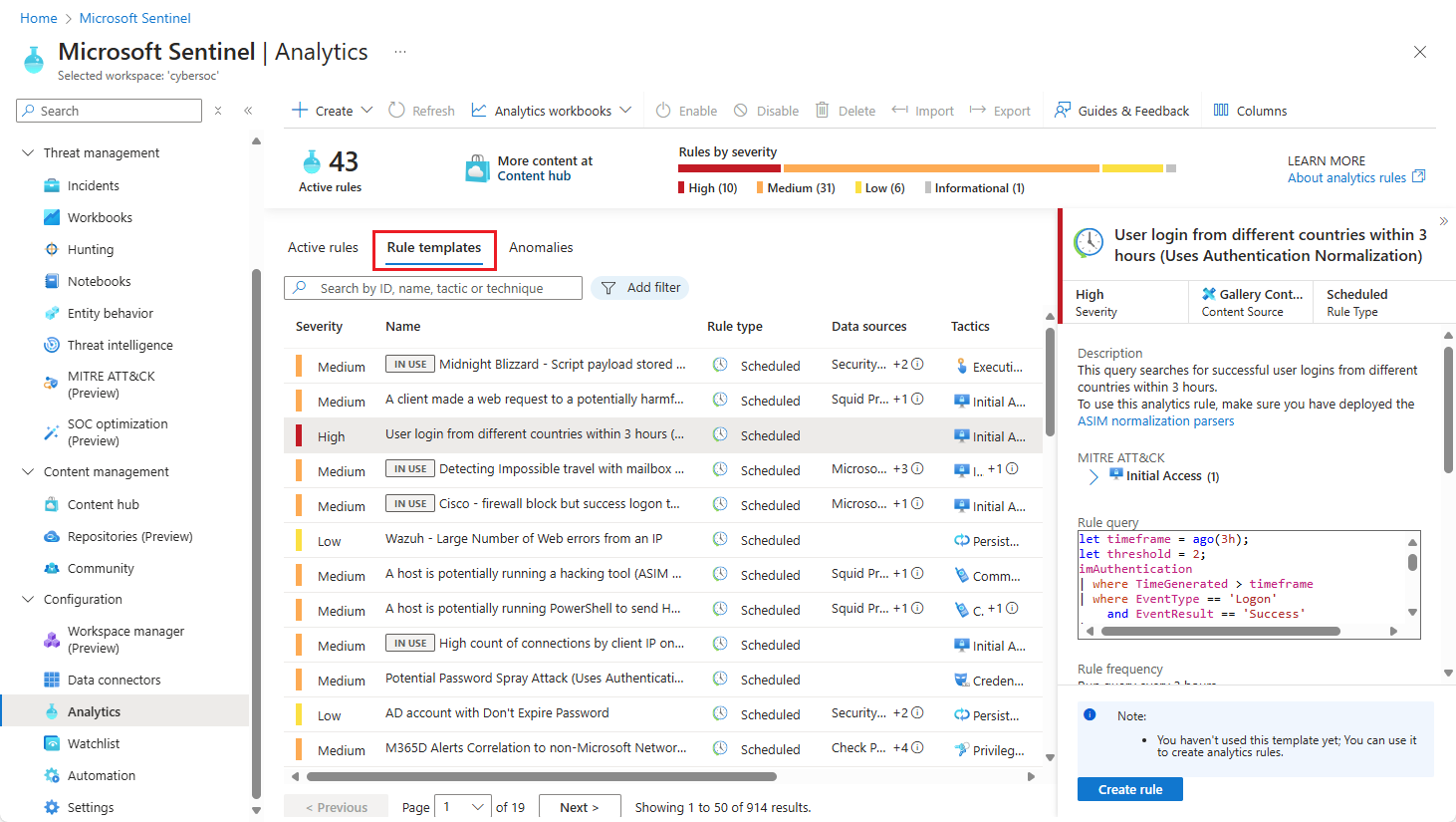

Bestaande analyseregels weergeven

Als u de geïnstalleerde analyseregels in Microsoft Sentinel wilt weergeven, gaat u naar de pagina Analytics . Op het tabblad Regelsjablonen worden alle geïnstalleerde regelsjablonen weergegeven. Als u meer regelsjablonen wilt vinden, gaat u naar de Inhoudshub in Microsoft Sentinel om de gerelateerde productoplossingen of zelfstandige inhoud te installeren.

Vouw In het navigatiemenu van Microsoft Defender Microsoft Sentinel en vervolgens Configuratie uit. Selecteer Analyse.

Selecteer in het scherm Analyse het tabblad Regelsjablonen .

Als u de lijst wilt filteren op geplande sjablonen:

Selecteer Filter toevoegen en kies Regeltype in de lijst met filters.

Selecteer Gepland in de resulterende lijst. Selecteer vervolgens Toepassen.

Een regel maken op basis van een sjabloon

In deze procedure wordt beschreven hoe u een analyseregel maakt op basis van een sjabloon.

Vouw In het navigatiemenu van Microsoft Defender Microsoft Sentinel en vervolgens Configuratie uit. Selecteer Analyse.

Selecteer in het scherm Analyse het tabblad Regelsjablonen .

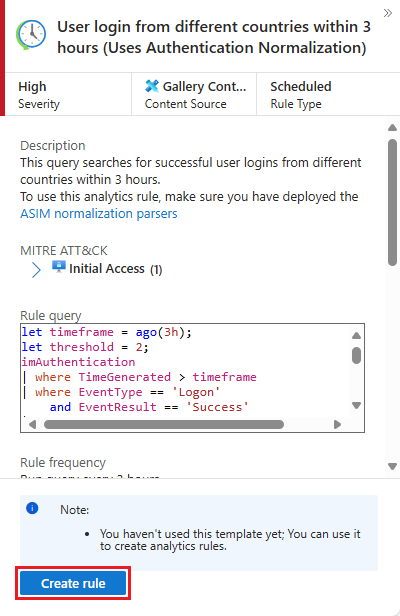

Selecteer een sjabloonnaam en selecteer vervolgens de knop Regel maken in het detailvenster om een nieuwe actieve regel te maken op basis van die sjabloon.

Elke sjabloon bevat een lijst met vereiste gegevensbronnen. Wanneer u de sjabloon opent, worden de gegevensbronnen automatisch gecontroleerd op beschikbaarheid. Als een gegevensbron niet is ingeschakeld, kan de knop Regel maken uitgeschakeld zijn, of ziet u mogelijk een dergelijk bericht.

De wizard Voor het maken van regels wordt geopend. Alle details worden automatisch ingevuld.

Blader door de tabbladen van de wizard, waarbij u waar mogelijk de logica en andere regelinstellingen kunt aanpassen aan uw specifieke behoeften. Zie voor meer informatie:

- Kusto Querytaal in Microsoft Sentinel

- Snelzoekgids voor KQL

- Best practices voor Kusto Query Language query's

Wanneer u het einde van de wizard voor het maken van regels hebt geopend, maakt Microsoft Sentinel de regel. De nieuwe regel wordt weergegeven op het tabblad Actieve regels .

Herhaal het proces om meer regels te maken. Zie Een volledig nieuwe analyseregel maken voor meer informatie over het aanpassen van uw regels in de wizard voor het maken van regels.

Aanbeveling

Zorg ervoor dat u alle regels inschakelt die zijn gekoppeld aan uw verbonden gegevensbronnen om een volledige beveiligingsdekking voor uw omgeving te garanderen. De meest efficiënte manier om analyseregels in te schakelen, is rechtstreeks vanaf de pagina gegevensconnector, waarin alle gerelateerde regels worden vermeld. Zie Verbinding maken met gegevensbronnen voor meer informatie.

U kunt ook regels pushen naar Microsoft Sentinel via API en PowerShell, maar hiervoor is extra inspanning vereist.

Wanneer u API of PowerShell gebruikt, moet u eerst de regels exporteren naar JSON voordat u de regels inschakelt. API of PowerShell kan handig zijn bij het inschakelen van regels in meerdere exemplaren van Microsoft Sentinel met identieke instellingen in elk exemplaar.

Volgende stappen

In dit document hebt u geleerd hoe u geplande analyseregels maakt op basis van sjablonen in Microsoft Sentinel.

- Meer informatie over analyseregels.

- Meer informatie over het maken van een volledig nieuwe analyseregel.