Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Use summary rules in Microsoft Sentinel to aggregate large sets of data in the background for a smoother security operations experience across all log tiers. Samenvattingsgegevens worden vooraf gecompileerd in aangepaste logboektabellen en bieden snelle queryprestaties, waaronder query's die worden uitgevoerd op gegevens die zijn afgeleid van goedkope logboeklagen. Samenvattingsregels kunnen u helpen uw gegevens te optimaliseren voor:

- Analyse en rapporten, met name over grote gegevenssets en tijdsbereiken, zoals vereist voor beveiligings- en incidentanalyse, maand-over-maand- of jaarverslagen, enzovoort.

- Cost savings on verbose logs, which you can retain for as little or as long as you need in a less expensive log tier, and send as summarized data only to an Analytics table for analysis and reports.

- Beveiliging en gegevensprivacy door privacygegevens te verwijderen of te verbergen in samengevatte deelbare gegevens en het beperken van de toegang tot tabellen met onbewerkte gegevens.

Microsoft Sentinel stores summary rule results in custom tables with the Analytics data plan. Zie Tabelplannen voor logboeken voor meer informatie over gegevensplannen en opslagkosten.

In dit artikel wordt uitgelegd hoe u samenvattingsregels maakt of vooraf gemaakte overzichtsregelsjablonen implementeert in Microsoft Sentinel en voorbeelden bevat van veelvoorkomende scenario's voor het gebruik van samenvattingsregels.

Important

Starting in July 2026, all customers using Microsoft Sentinel in the Azure portal will be redirected to the Defender portal and will use Microsoft Sentinel in the Defender portal only. Starting in July 2025, many new users are also automatically onboarded and redirected from the Azure portal to the Defender portal. Als u Nog steeds Microsoft Sentinel gebruikt in Azure Portal, raden we u aan om te beginnen met het plannen van uw overgang naar de Defender-portal om een soepele overgang te garanderen en optimaal te profiteren van de geïntegreerde beveiligingsbewerkingen die door Microsoft Defender worden aangeboden. Zie Het is tijd om te verplaatsen voor meer informatie: De Azure-portal van Microsoft Sentinel buiten gebruik stellen voor betere beveiliging.

Prerequisites

Overzichtsregels maken in Microsoft Sentinel:

Microsoft Sentinel moet zijn ingeschakeld in ten minste één werkruimte en logboeken actief gebruiken.

U moet toegang hebben tot Microsoft Sentinel met machtigingen voor Inzender voor Microsoft Sentinel. Zie voor meer informatie Rollen en machtigingen in Microsoft Sentinel.

Als u samenvattingsregels wilt maken in de Microsoft Defender-portal, moet u eerst uw werkruimte aansluiten op de Defender-portal. Zie Microsoft Sentinel verbinden met de Microsoft Defender-portal voor meer informatie.

U wordt aangeraden te experimenteren met uw samenvattingsregelquery op de pagina Logboeken voordat u de regel maakt. Verify that the query doesn't reach or near the query limit, and check that the query produces the intended schema and expected results. Als de query dicht bij de querylimieten ligt, kunt u overwegen om een kleinere binSize te gebruiken om minder gegevens per bin te verwerken. U kunt de query ook wijzigen om minder records te retourneren of velden met een hoger volume te verwijderen.

Een nieuwe samenvattingsregel maken

Maak een nieuwe samenvattingsregel om een specifieke grote set gegevens samen te voegen in een dynamische tabel. Configureer de regelfrequentie om te bepalen hoe vaak uw geaggregeerde gegevensset wordt bijgewerkt op basis van de onbewerkte gegevens.

Open de Samenvattingsregelwizard:

Select + Create and enter the following details:

Name. Voer een betekenisvolle naam in voor uw regel.

Description. Voer eventueel een beschrijving in.

Destination table. Definieer de aangepaste logboektabel waarin uw gegevens worden samengevoegd:

Als u bestaande aangepaste logboektabel selecteert, selecteert u de tabel die u wilt gebruiken.

Als u Nieuwe aangepaste logboektabel selecteert, voert u een betekenisvolle naam in voor de tabel. De volledige tabelnaam maakt gebruik van de volgende syntaxis:

<tableName>_CL.

We recommend that you enable SummaryLogs diagnostic settings on your workspace to get visibility for historical runes and failures. If SummaryLogs diagnostic settings aren't enabled, you're prompted to enable them in the Diagnostic settings area.

If SummaryLogs diagnostic settings are already enabled, but you want to modify the settings, select Configure advanced diagnostic settings. Wanneer u terugkomt op de Samenvattingsregel wizardpagina, selecteert u Vernieuwen om de instellingsgegevens te vernieuwen.

Important

The SummaryLogs diagnostic setting has additional costs. Zie Diagnostische instellingen in Azure Monitor voor meer informatie.

Selecteer Volgende: Stel samenvattingslogica > in om door te gaan.

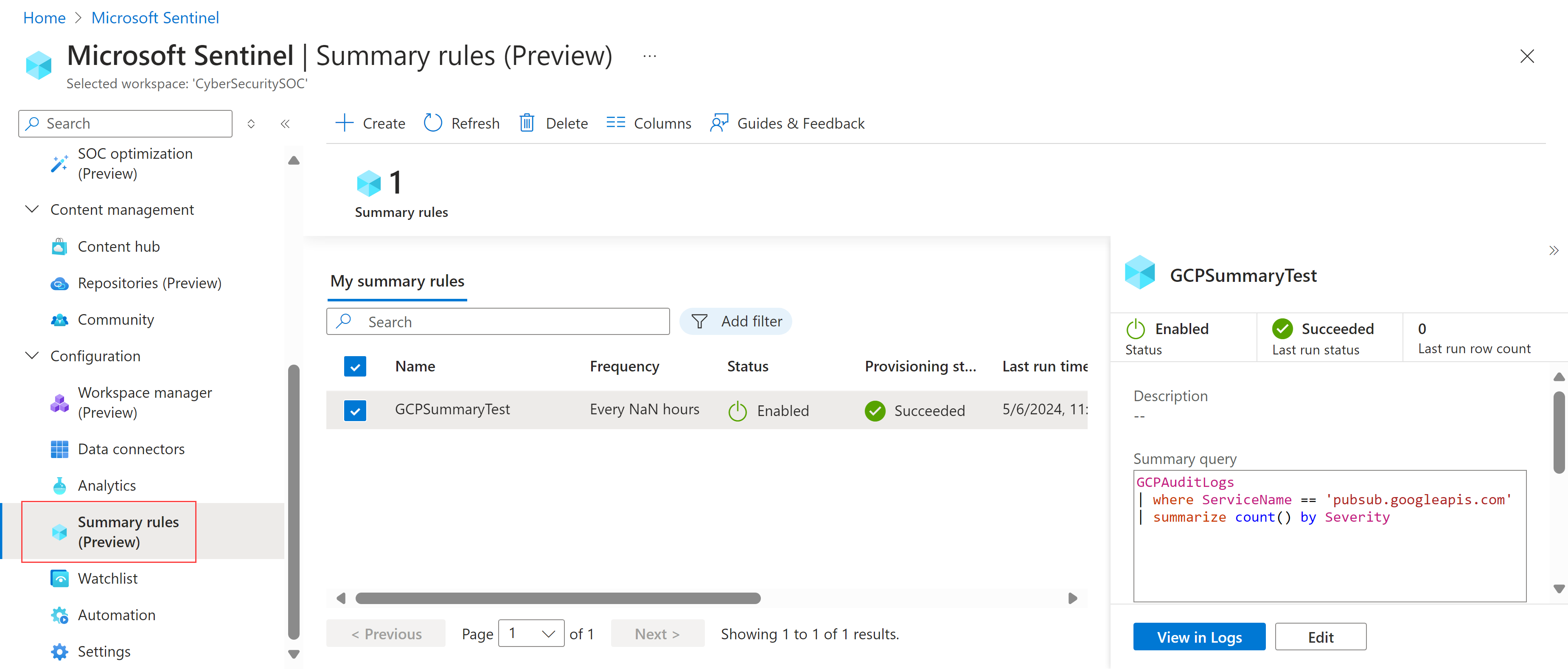

Voer uw samenvattingsquery in op de pagina Samenvattingslogica instellen. Als u bijvoorbeeld gegevens van Google Cloud Platform wilt samenvatten, kunt u het volgende invoeren:

GCPAuditLogs | where ServiceName == 'pubsub.googleapis.com' | summarize count() by SeverityZie Voorbeeld van overzichtsregelscenario's en Kusto-querytaal (KQL) in Azure Monitor voor meer informatie.

Select Preview results to show an example of the data you'd collect with the configured query.

In the Query scheduling area, define the following details:

- Hoe vaak u de regel wilt laten uitvoeren

- Of u wilt dat de regel wordt uitgevoerd met enige vorm van vertraging, in minuten

- Wanneer u wilt dat de regel wordt uitgevoerd

Tijden die in de planning zijn gedefinieerd, zijn gebaseerd op de

timegeneratedkolom in uw gegevensKlik op Volgende: Controleren + maken>>Opslaan om de regel voor samenvatting te voltooien.

Selecteer voor elke regel het menu Opties aan het einde van de rij om een van de volgende acties uit te voeren: For each rule, select the options menu at the end of the row to take any of the following actions:

- View the rule's current data in the Logs page, as if you were to run the query immediately

- De uitvoeringsgeschiedenis voor de geselecteerde regel weergeven

- Schakel de regel uit of schakel deze in.

- De regelconfiguratie bewerken

To delete a rule, select the rule row and then select Delete in the toolbar at the top of the page.

Note

Azure Monitor biedt ook ondersteuning voor het maken van samenvattingsregels via API of een ARM-sjabloon (Azure Resource Monitor). Zie Een samenvattingsregel maken of bijwerken voor meer informatie.

Vooraf gemaakte sjablonen voor samenvattingsregels implementeren

Overzichtsregelsjablonen zijn vooraf samengestelde samenvattingsregels die u kunt implementeren as-is of kunt aanpassen aan uw behoeften.

Een overzichtsregelsjabloon implementeren:

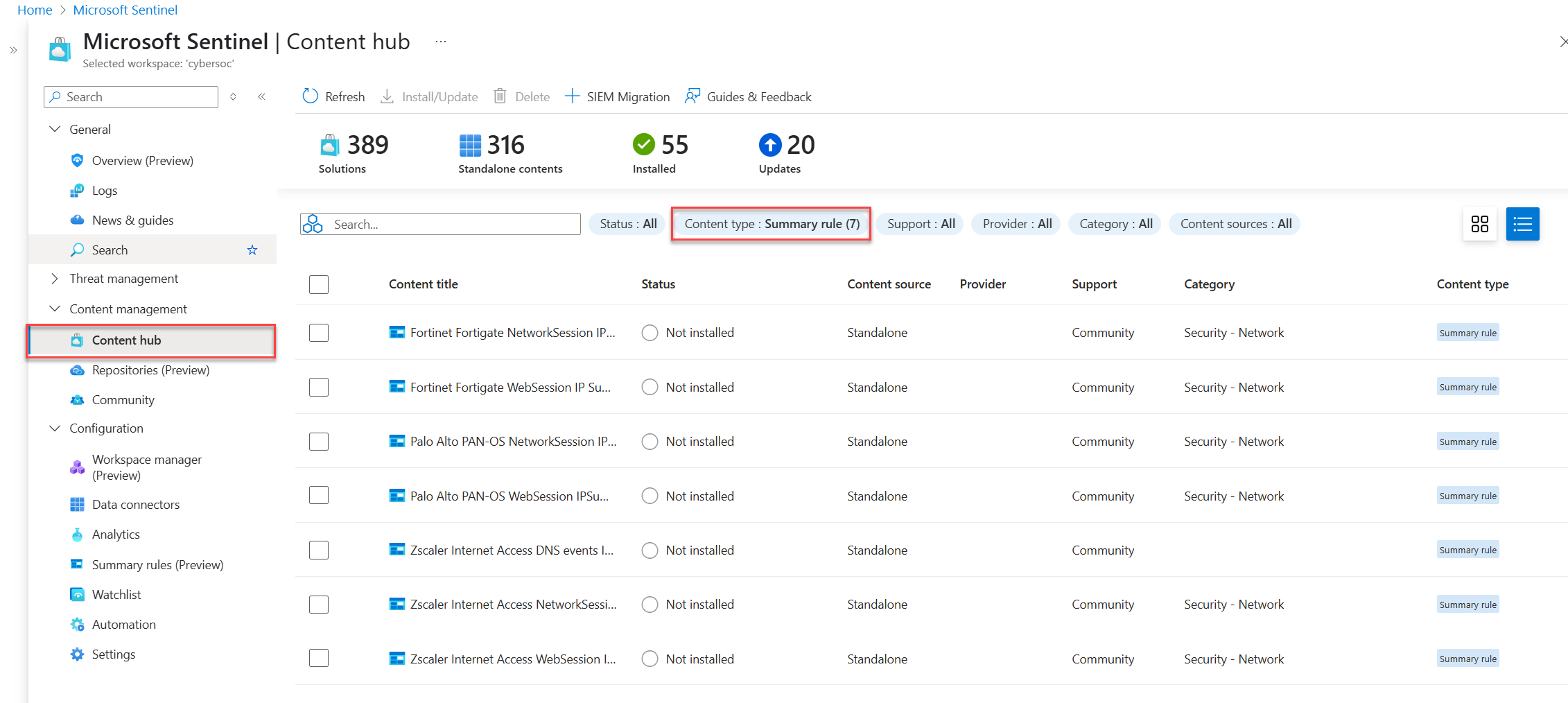

Open the Content hub and filter Content type by Summary rules to view the available summary rule templates.

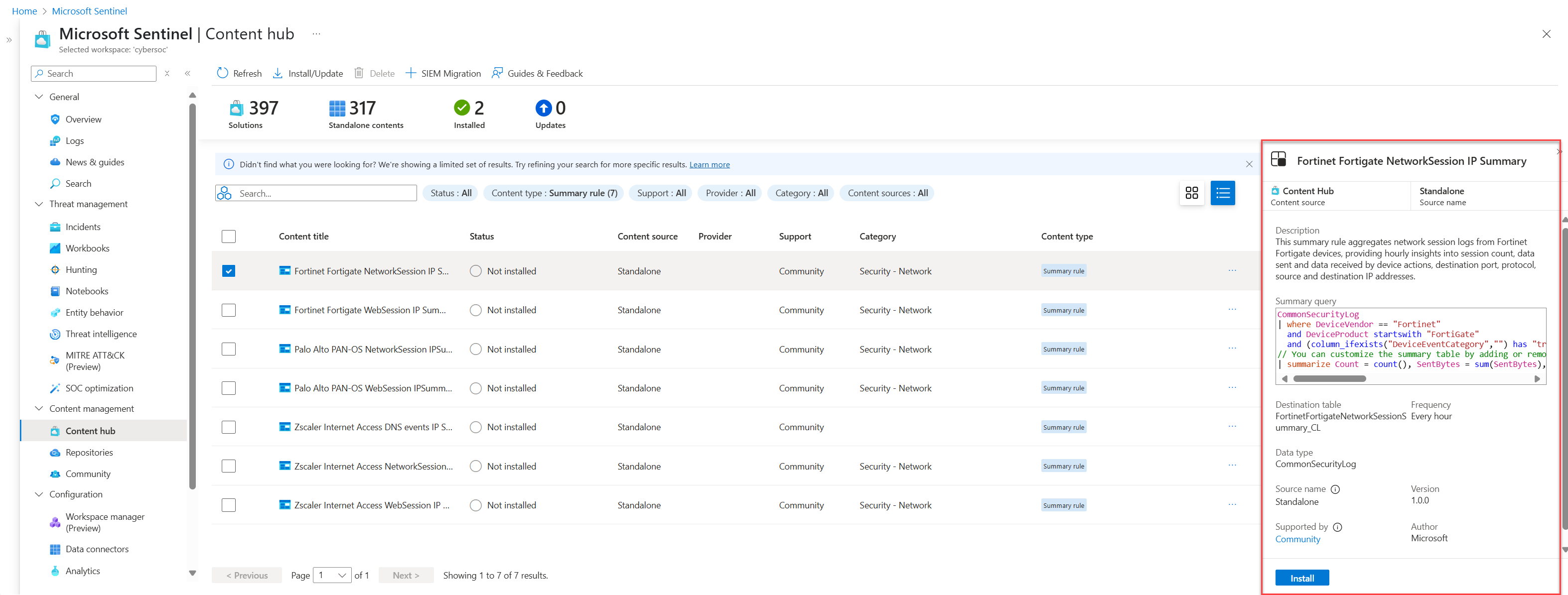

Selecteer een overzichtsregelsjabloon.

Er wordt een deelvenster met informatie over de overzichtsregelsjabloon geopend, met velden zoals beschrijving, samenvattingsquery en doeltabel.

Select Install to install the template.

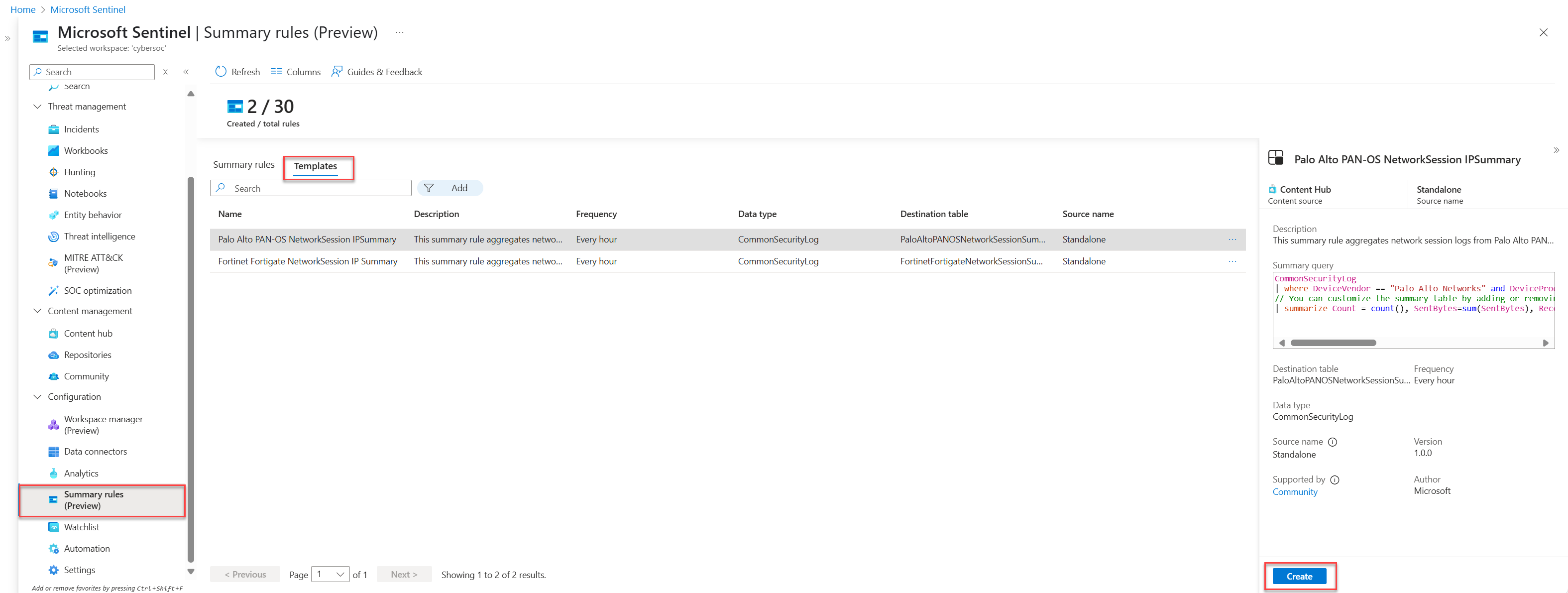

Select the Templates tab on the Summary rules page, and select the summary rule you installed.

Select Create to open the Summary rule wizard, where all of the fields are prepopulated.

Go through the Summary rule wizard and select Save to deploy the summary rule.

Zie Een nieuwe samenvattingsregel maken voor meer informatie over de wizard Samenvattingsregel.

Voorbeeldscenario's voor samenvattingsregels in Microsoft Sentinel

In deze sectie worden veelvoorkomende scenario's besproken voor het maken van samenvattingsregels in Microsoft Sentinel en onze aanbevelingen voor het configureren van elke regel. Zie Inzichten uit onbewerkte gegevens samenvatten in een hulptabel naar een analysetabel in Microsoft Sentinel en logboekbronnen voor het opnemen van hulplogboeken te gebruiken voor meer informatie en voorbeelden.

Snel een schadelijk IP-adres vinden in uw netwerkverkeer

Scenario: You're a threat hunter, and one of your team's goals is to identify all instances of when a malicious IP address interacted in the network traffic logs from an active incident, in the last 90 days.

Challenge: Microsoft Sentinel currently ingests multiple terabytes of network logs a day. U moet deze snel doorlopen om overeenkomsten voor het schadelijke IP-adres te vinden.

Solution: We recommend using summary rules to do the following:

Maak een samenvattingsgegevensset voor elk IP-adres dat betrekking heeft op het incident, inclusief de

SourceIP,DestinationIP,MaliciousIPenRemoteIP, waarbij elke belangrijke kenmerken vermeldt, zoalsIPType,FirstTimeSeenenLastTimeSeen.Met de samenvattingsgegevensset kunt u snel zoeken naar een specifiek IP-adres en het tijdsbereik beperken waar het IP-adres wordt gevonden. U kunt dit zelfs doen wanneer de gezochte gebeurtenissen meer dan 90 dagen terug plaatsvonden, wat de bewaarperiode van de werkruimte overschrijdt.

In dit voorbeeld configureert u de samenvatting om dagelijks uit te voeren, zodat de query elke dag nieuwe samenvattingsrecords toevoegt totdat deze verloopt.

Maak een analyseregel die minder dan twee minuten wordt uitgevoerd op basis van de samenvattingsgegevensset en zoom snel in op het specifieke tijdsbereik wanneer het schadelijke IP-adres interactie heeft gehad met het bedrijfsnetwerk.

Zorg ervoor dat u uitvoeringsintervallen van minimaal vijf minuten configureert, om rekening te houden met verschillende samenvattingsbelastinggroottes. Dit zorgt ervoor dat er geen verlies is, zelfs niet wanneer er sprake is van een vertraging in de opname van gebeurtenissen.

For example:

let csl_columnmatch=(column_name: string) { summarized_CommonSecurityLog | where isnotempty(column_name) | extend Date = format_datetime(TimeGenerated, "yyyy-MM-dd"), IPaddress = column_ifexists(column_name, ""), FieldName = column_name | extend IPType = iff(ipv4_is_private(IPaddress) == true, "Private", "Public") | where isnotempty(IPaddress) | project Date, TimeGenerated, IPaddress, FieldName, IPType, DeviceVendor | summarize count(), FirstTimeSeen = min(TimeGenerated), LastTimeSeen = min(TimeGenerated) by Date, IPaddress, FieldName, IPType, DeviceVendor }; union csl_columnmatch("SourceIP") , csl_columnmatch("DestinationIP") , csl_columnmatch("MaliciousIP") , csl_columnmatch("RemoteIP") // Further summarization can be done per IPaddress to remove duplicates per day on larger timeframe for the first run | summarize make_set(FieldName), make_set(DeviceVendor) by IPType, IPaddressVoer een volgende zoekopdracht of correlatie uit met andere gegevens om het aanvalsverhaal te voltooien.

Waarschuwingen genereren voor overeenkomsten met bedreigingsinformatie op basis van netwerkgegevens

Genereer waarschuwingen over bedreigingsinformatieovereenkomsten tegen luidruchtige, grote volumes en netwerkgegevens met een lage beveiligingswaarde.

Scenario: You need to build an analytics rule for firewall logs to match domain names in the system that have been visited against a threat intelligence domain name list.

De meeste gegevensbronnen zijn onbewerkte logboeken die luidruchtig zijn en een hoog volume hebben, maar een lagere beveiligingswaarde hebben, waaronder IP-adressen, Azure Firewall-verkeer, Fortigate-verkeer, enzovoort. Er is een totaal volume van ongeveer 1 TB per dag.

Challenge: Creating separate rules requires multiple logic apps, requiring extra setup and maintenance overhead and costs.

Solution: We recommend using summary rules to do the following:

Een samenvattingsregel maken:

Extend your query to extract key fields, such as the source address, destination address, and destination port from the CommonSecurityLog_CL table, which is the CommonSecurityLog with the Auxiliary plan.

Voer een interne zoekactie uit op de actieve Bedreigingsinformatie-indicatoren om overeenkomsten met ons bronadres te identificeren. Hiermee kunt u uw data afstemmen op bekende bedreigingen.

Project relevante informatie, inclusief de tijd die is gegenereerd, het activiteitstype en eventuele schadelijke bron-IP-adressen, samen met de doelgegevens. Set the frequency you want the query to run, and the destination table, such as MaliciousIPDetection . De resultaten in deze tabel bevinden zich in de analyselaag en worden dienovereenkomstig in rekening gebracht.

Een waarschuwing maken:

Creating an analytics rule in Microsoft Sentinel that alerts based on results from the MaliciousIPDetection table. Deze stap is van cruciaal belang voor proactieve detectie van bedreigingen en reactie op incidenten.

Voorbeeldsamenvattingsregel:

CommonSecurityLog_CL

| extend sourceAddress = tostring(parse_json(Message).sourceAddress), destinationAddress = tostring(parse_json(Message).destinationAddress), destinationPort = tostring(parse_json(Message).destinationPort)

| lookup kind=inner (ThreatIntelligenceIndicator | where Active == true ) on $left.sourceAddress == $right.NetworkIP

| project TimeGenerated, Activity, Message, DeviceVendor, DeviceProduct, sourceMaliciousIP =sourceAddress, destinationAddress, destinationPort