Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Entiteitstoewijzing verrijkt waarschuwingen en incidenten met informatie die essentieel is voor alle onderzoekende processen en herstelacties die volgen.

Microsoft Sentinel-playbooks bevatten deze systeemeigen acties om entiteitsgegevens te extraheren:

- Rekeningen

- DNS (Domeinnaamsysteem)

- Bestands-hashes

- Gastheren

- Ips

- URL's

Naast deze acties bevat analyseregelentiteitstoewijzing entiteitstypen die geen systeemeigen acties zijn, zoals malware, proces, registersleutel, postvak en meer. In deze zelfstudie leert u hoe u met niet-systeemeigen acties kunt werken met behulp van verschillende ingebouwde acties om de relevante waarden te extraheren.

In deze zelfstudie leert u het volgende:

- Maak een playbook met een incidenttrigger en voer het handmatig uit op het incident.

- Initialiseer een matrixvariabele.

- Filter het vereiste entiteitstype uit andere entiteitstypen.

- Parseert de resultaten in een JSON-bestand.

- Maak de waarden als dynamische inhoud voor toekomstig gebruik.

Belangrijk

Microsoft Sentinel is algemeen beschikbaar in de Microsoft Defender-portal, waaronder voor klanten zonder Microsoft Defender XDR of een E5-licentie.

Vanaf juli 2026 worden alle klanten die Microsoft Sentinel in Azure Portal gebruiken, omgeleid naar de Defender-portal en gebruiken ze alleen Microsoft Sentinel in de Defender-portal. Vanaf juli 2025 worden veel nieuwe klanten automatisch onboarden en omgeleid naar de Defender portal.

Als u Nog steeds Microsoft Sentinel gebruikt in Azure Portal, raden we u aan om te beginnen met het plannen van uw overgang naar de Defender-portal om een soepele overgang te garanderen en optimaal te profiteren van de geïntegreerde beveiligingsbewerkingen die door Microsoft Defender worden aangeboden. Zie Het is tijd om te verplaatsen voor meer informatie: De Azure-portal van Microsoft Sentinel buiten gebruik stellen voor betere beveiliging.

Vereisten

Het volgende moet zijn geïnstalleerd om deze zelfstudie te voltooien:

Een Azure-abonnement. Maak een gratis account als u er nog geen hebt.

Een Azure-gebruiker met de volgende rollen die zijn toegewezen aan de volgende resources:

- Microsoft Sentinel-inzender in de Log Analytics-werkruimte waar Microsoft Sentinel wordt geïmplementeerd.

- Inzender voor logische apps en eigenaar of gelijkwaardig, voor elke resourcegroep die het playbook bevat dat in deze zelfstudie is gemaakt.

Een (gratis) VirusTotal-account is voldoende voor deze zelfstudie. Voor een productie-implementatie is een VirusTotal Premium-account vereist.

Een playbook maken met een incidenttrigger

Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel-configuratieautomatisering>>. Selecteer voor Microsoft Sentinel in Azure Portal de pagina Configuratieautomatisering>.

Op de Automation pagina, selecteer Maken>Playbook met incidenttrigger.

Selecteer in de wizard Playbook maken onder Basisbeginselen het abonnement en de resourcegroep en geef het playbook een naam.

Selecteer Volgende: Verbindingen >.

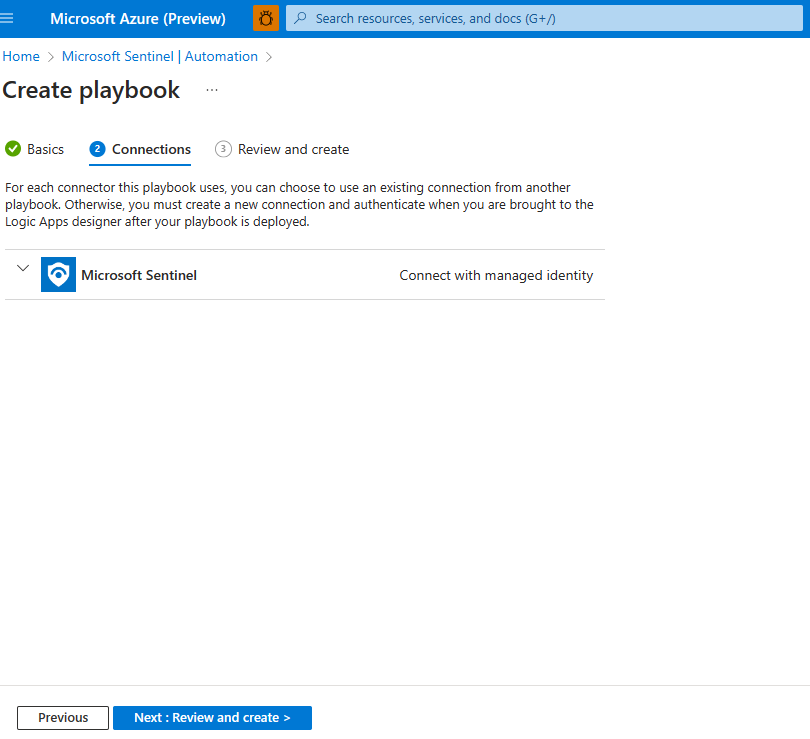

Onder Verbindingen moet de verbinding met de beheerde identiteit van Microsoft Sentinel zichtbaar zijn. Voorbeeld:

Selecteer Volgende: Controleren en aanmaken >.

Selecteer onder Controleren en maken de optie Maken en doorgaan met ontwerpen.

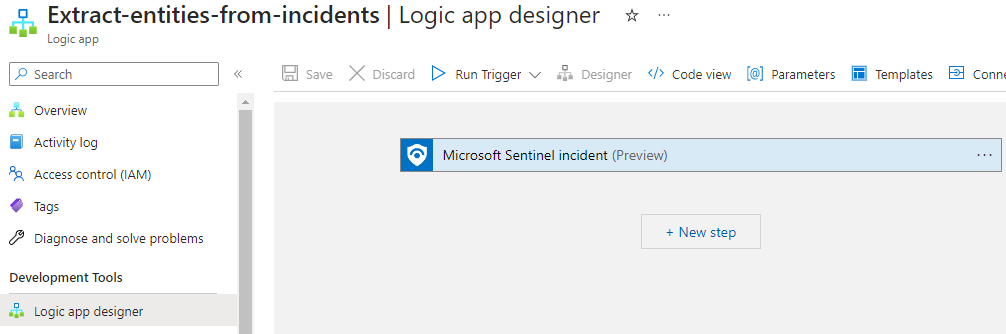

De ontwerper van logische apps opent een logische app met de naam van uw playbook.

Een matrixvariabele initialiseren

Selecteer nieuwe stap in de ontwerpfunctie voor logische apps onder de stap waar u een variabele wilt toevoegen.

Typ onder Kies een bewerking in het zoekvak variabelen als uw filter. Selecteer de variabele Initialiseren in de lijst met acties.

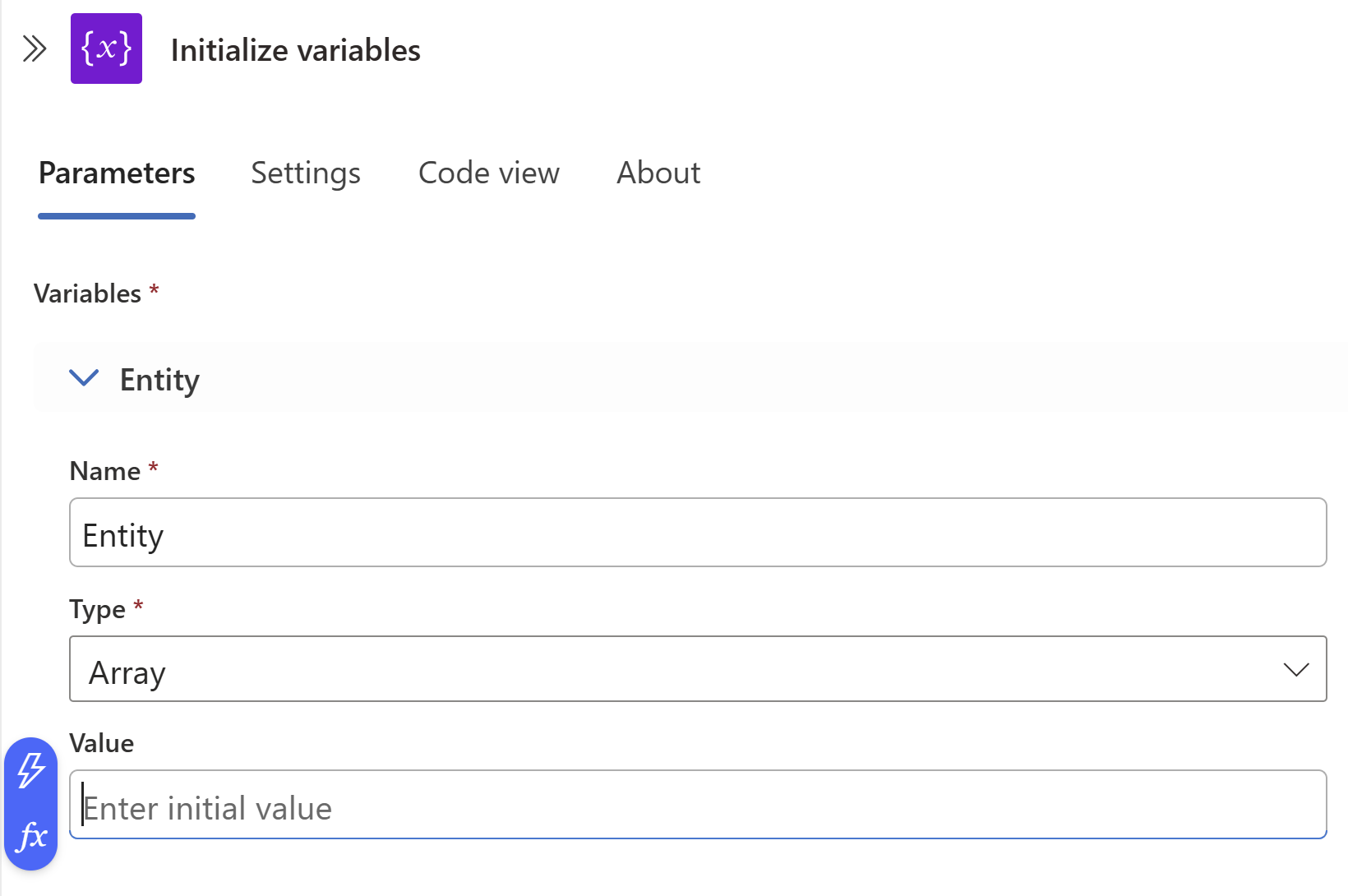

Geef deze informatie op over uw variabele:

Gebruik entiteiten voor de naam van de variabele.

Voor het type, selecteer Matrix.

Beweeg voor de waarde de muisaanwijzer over het veld Waarde en selecteer fx in de blauwe pictogramgroep aan de linkerkant.

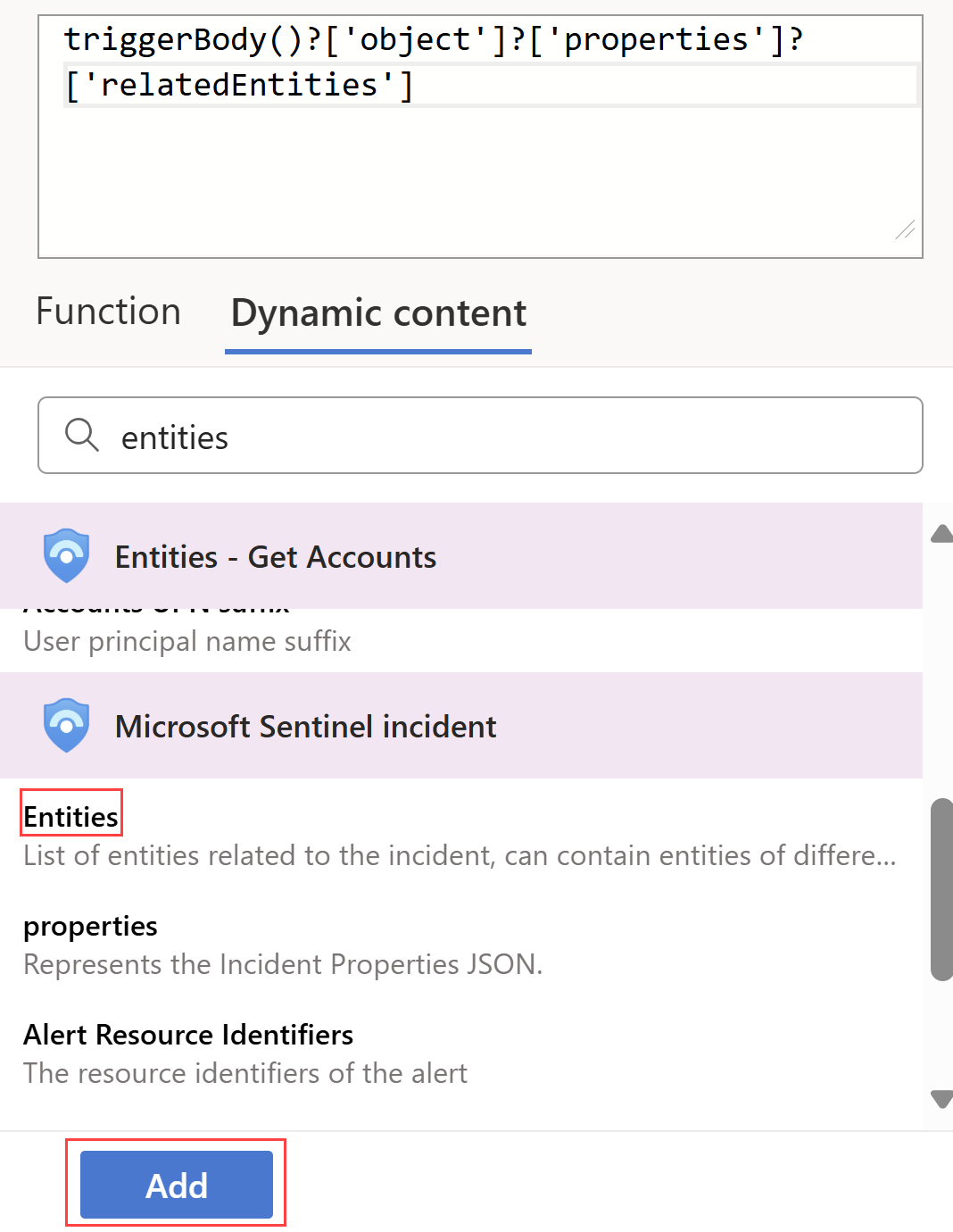

Selecteer in het dialoogvenster dat wordt geopend het tabblad Dynamische inhoud en typ entiteiten in het zoekvak.

Selecteer Entiteiten in de lijst en selecteer Toevoegen.

Een bestaand incident selecteren

Navigeer in Microsoft Sentinel naar Incidenten en selecteer een incident waarop u het playbook wilt uitvoeren.

Selecteer op de incidentpagina aan de rechterkant Acties > Playbook uitvoeren (Preview).

Selecteer onder Playbooks, naast het playbook dat u hebt gemaakt, Uitvoeren.

Wanneer het playbook wordt geactiveerd, verschijnt er in de rechterbovenhoek een bericht met de tekst Playbook is succesvol geactiveerd.

Selecteer Uitvoeringen en selecteer naast uw playbook De uitvoering weergeven.

De uitvoeringspagina van de logische app is zichtbaar.

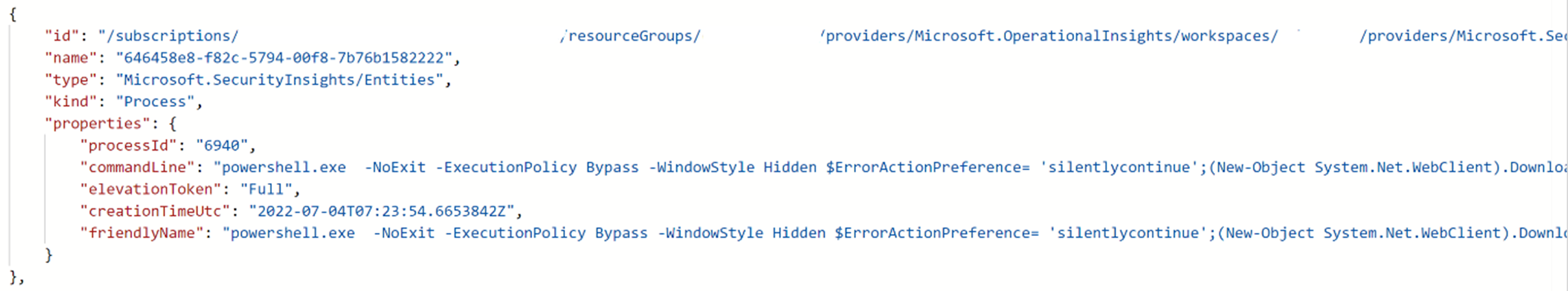

Onder Initialiseer variabele is de voorbeeldpayload zichtbaar onder Waarde. Noteer de voorbeeldpayload voor later gebruik.

Het vereiste entiteitstype filteren op basis van andere entiteitstypen

Navigeer terug naar de Automation-pagina en selecteer uw draaiboek.

Selecteer Nieuwe stap onder de stap waar u een variabele wilt toevoegen.

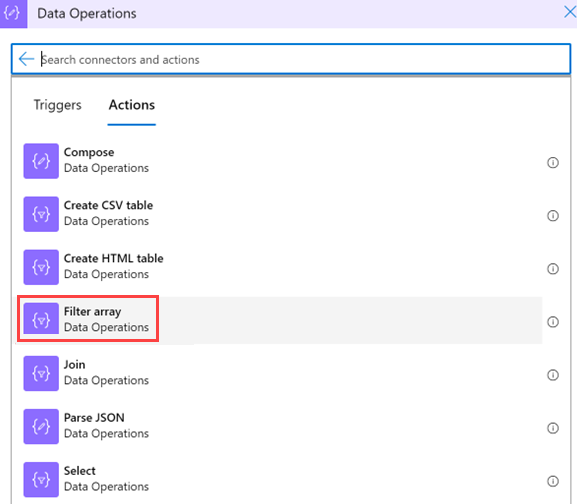

Voer onder Kies een actie in het zoekvak de filtermatrix in als uw filter. Selecteer Gegevensbewerkingen in de lijst met acties.

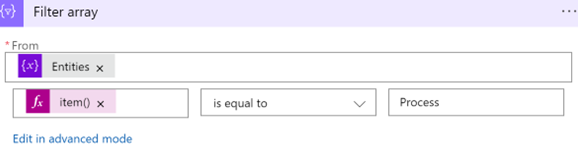

Geef deze informatie op over uw filtermatrix:

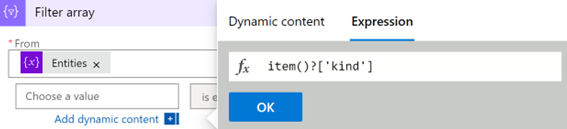

Selecteer onder Van>dynamische inhoud de variabele Entiteiten die u eerder hebt geïnitialiseerd.

Selecteer het eerste veld Een waarde kiezen (aan de linkerkant) en selecteer Expressie.

Plak de waarde item()?['kind'] en selecteer OK.

Laat de waarde gelijk aan (wijzig deze niet).

Typ in het tweede veld Een waardeveld kiezen (aan de rechterkant) Proces. Dit moet exact overeenkomen met de waarde in het systeem.

Notitie

Deze query is hoofdlettergevoelig. Zorg ervoor dat de

kindwaarde overeenkomt met de waarde in de nettolading van het voorbeeld. Bekijk de voorbeeldpayload van wanneer u een playbook creëert.

De resultaten parseren naar een JSON-bestand

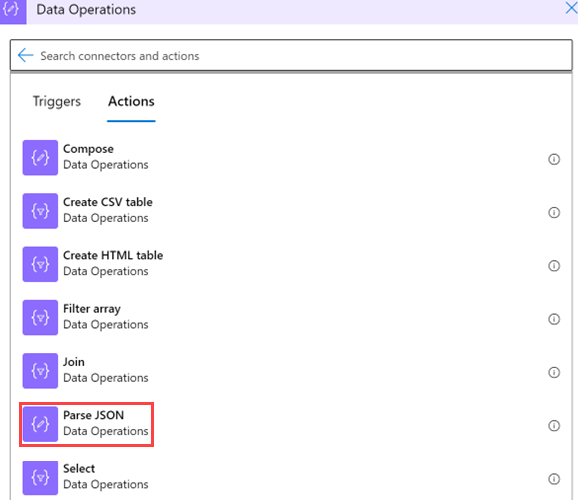

Selecteer nieuwe stap in uw logische app, onder de stap waar u een variabele wilt toevoegen.

Selecteer Gegevensbewerkingen>JSON parseren.

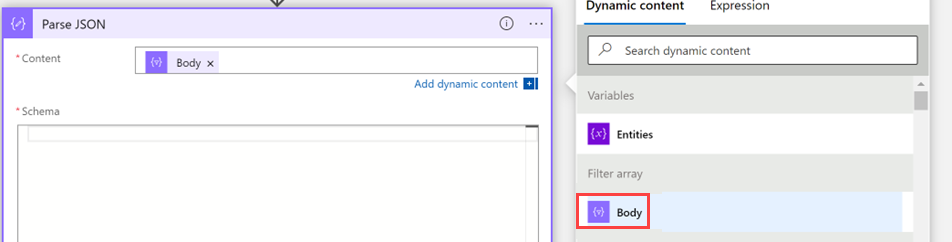

Geef deze informatie op over uw bewerking:

Selecteer Inhoud en selecteer onder Dynamische inhoud>Filter arrayHoofdtekst.

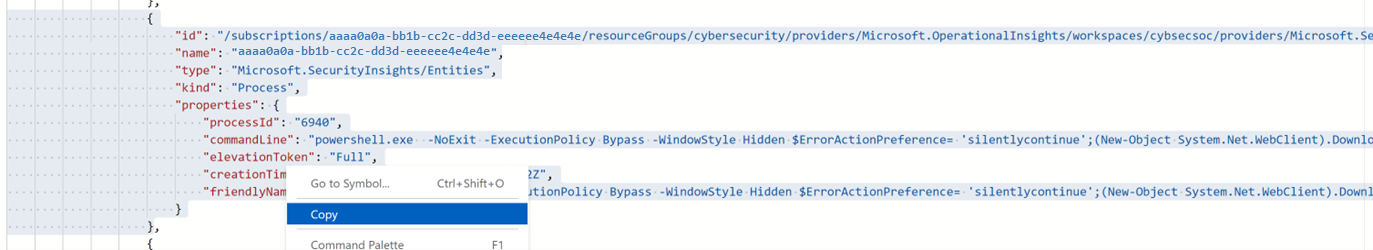

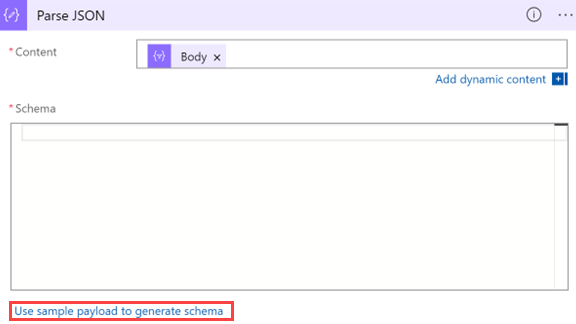

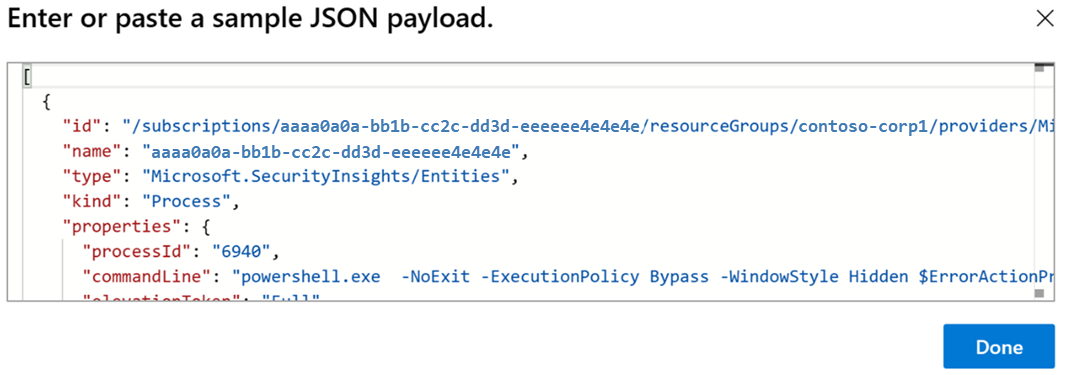

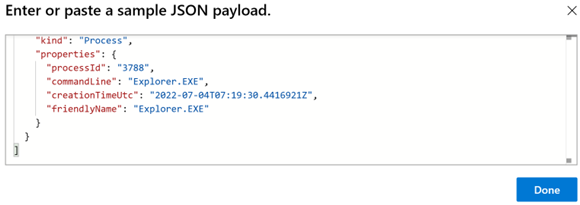

Plak onder Schema een JSON-schema, zodat u waarden uit een matrix kunt extraheren. Kopieer de voorbeeldpayload die u hebt gegenereerd toen u het playbook maakte.

Ga terug naar het draaiboek en selecteer Voorbeeldpayload gebruiken om een schema te genereren.

Plak de nettolading. Voeg een vierkante haak openen (

[) toe aan het begin van het schema en sluit deze aan het einde van het schema].

Selecteer Gereed.

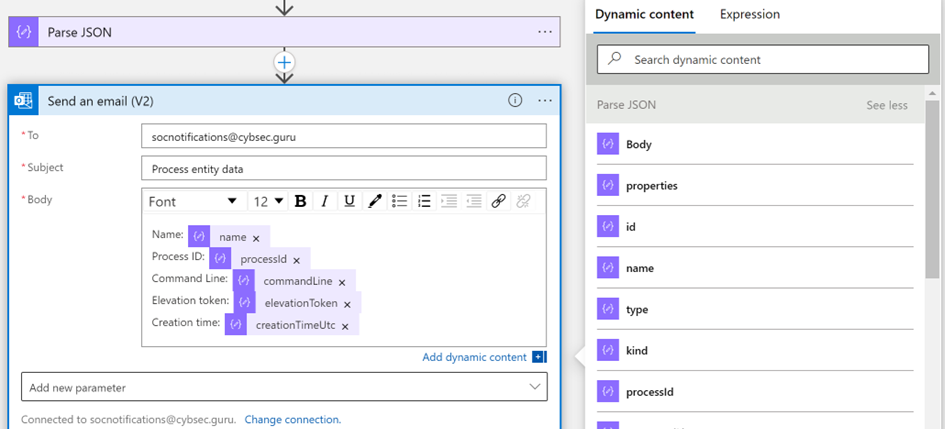

De nieuwe waarden gebruiken als dynamische inhoud voor toekomstig gebruik

U kunt nu de waarden gebruiken die u hebt gemaakt als dynamische inhoud voor verdere acties. Als u bijvoorbeeld een e-mailbericht met procesgegevens wilt verzenden, kunt u de actie JSON parseren onder Dynamische inhoud vinden als u de naam van de actie niet hebt gewijzigd.

Zorg ervoor dat uw playbook is opgeslagen

Zorg ervoor dat het playbook is opgeslagen en u kunt nu uw playbook gebruiken voor SOC-bewerkingen.

Volgende stappen

Ga naar het volgende artikel voor meer informatie over het maken en uitvoeren van incidenttaken in Microsoft Sentinel met behulp van playbooks.