Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Note

De Basic, Standarden Enterprise--plannen zijn op 17 maart 2025 buiten gebruik gesteld. Zie de aankondiging over buitengebruikstelling van Azure Spring Apps voor meer informatie.

Dit artikel is van toepassing op:✅ Java ✅ C#

Dit artikel is van toepassing op:✅ Basic/Standard ✅ Enterprise

In dit artikel wordt beschreven hoe u logboekstreaming in de Azure CLI inschakelt om realtime toepassingsconsolelogboeken op te halen voor probleemoplossing. U kunt ook diagnostische instellingen gebruiken om diagnostische gegevens te analyseren in Azure Spring Apps. Zie Logboeken en metrische gegevens analyseren met diagnostische instellingen voor meer informatie. Voor meer informatie over streaming logboeken, zie Azure Spring Apps-taaklogboeken streamen in realtime en Azure Spring Apps-beheerde onderdeellogboeken streamen in realtime.

Prerequisites

-

Azure CLI met de Azure Spring Apps-extensie, versie 1.0.0 of hoger. U kunt de extensie installeren met behulp van de volgende opdracht:

az extension add --name spring - Een exemplaar van Azure Spring Apps met een actieve toepassing. Zie quickstart: Uw eerste toepassing implementeren in Azure Spring Apps voor meer informatie.

Logbestanden streamen

Gebruik de volgende stappen om logboeken te streamen in Azure Portal:

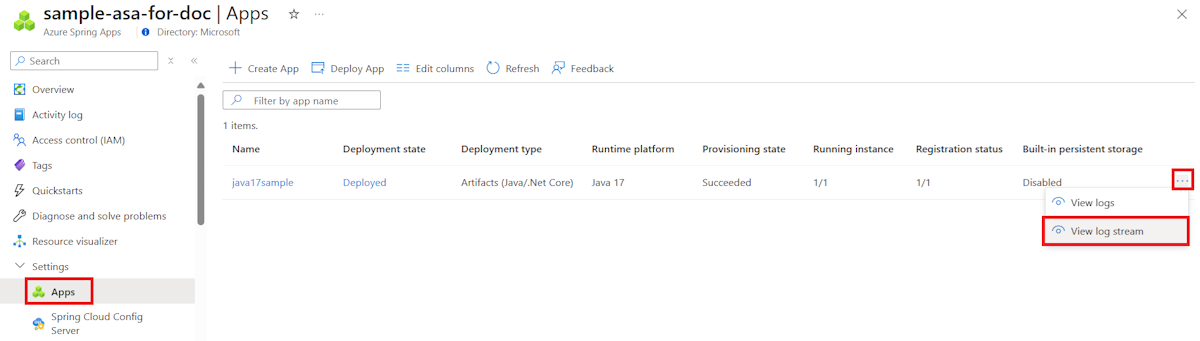

Ga naar de overzichtspagina voor uw Azure Spring Apps-service-exemplaar en selecteer vervolgens Apps in het navigatiedeelvenster.

Zoek uw doel-app en selecteer het contextmenu.

Selecteer in het contextmenu Logboekstream weergeven.

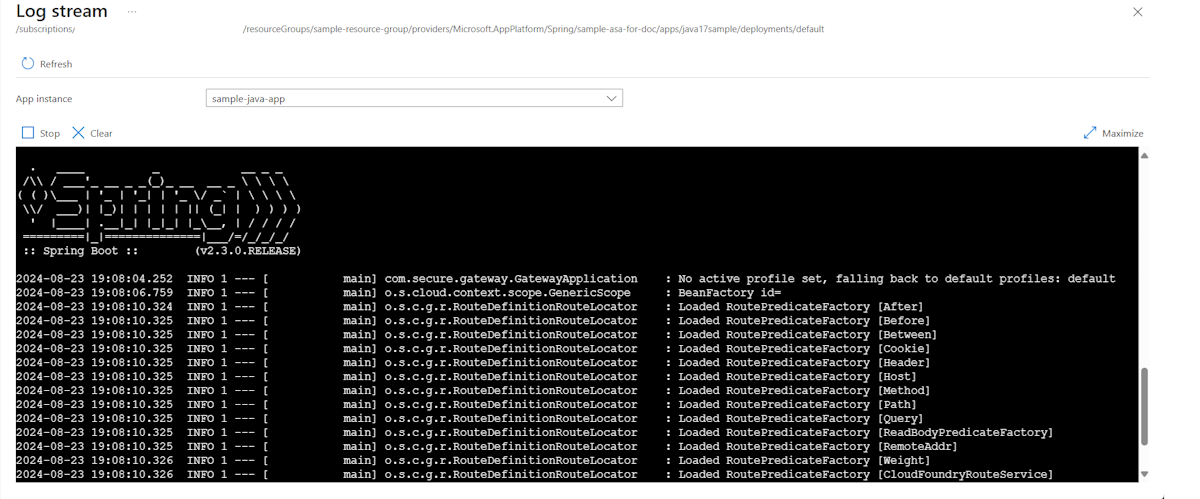

Logboeken starten standaard met streamen voor een willekeurig geselecteerde app-instantie. U kunt de uwe achteraf selecteren.

Voor het gemak zijn er veel toegangspunten om logboeken te streamen. U vindt deze in de volgende deelvensters:

- Het deelvenster App-lijst

- Het deelvenster Implementatielijst

- Het deelvenster Lijst met app-exemplaren

Een Azure Spring Apps-app-logboek streamen in een exemplaar van een virtuele netwerkinjectie

Voor een Azure Spring Apps-exemplaar dat is geïmplementeerd in een aangepast virtueel netwerk, hebt u standaard toegang tot logboekstreaming vanuit een particulier netwerk. Zie Azure Spring Apps implementeren in een virtueel netwerk voor meer informatie

Met Azure Spring Apps hebt u ook toegang tot realtime-app-logboeken vanuit een openbaar netwerk met behulp van Azure Portal of de Azure CLI.

Note

Als u het eindpunt voor logboekstreaming op het openbare netwerk inschakelt, wordt een openbaar binnenkomend IP-adres aan uw virtuele netwerk toegevoegd. Wees voorzichtig als dit een probleem voor u is.

Gebruik de volgende stappen om een eindpunt voor logboekstreaming in te schakelen op het openbare netwerk:

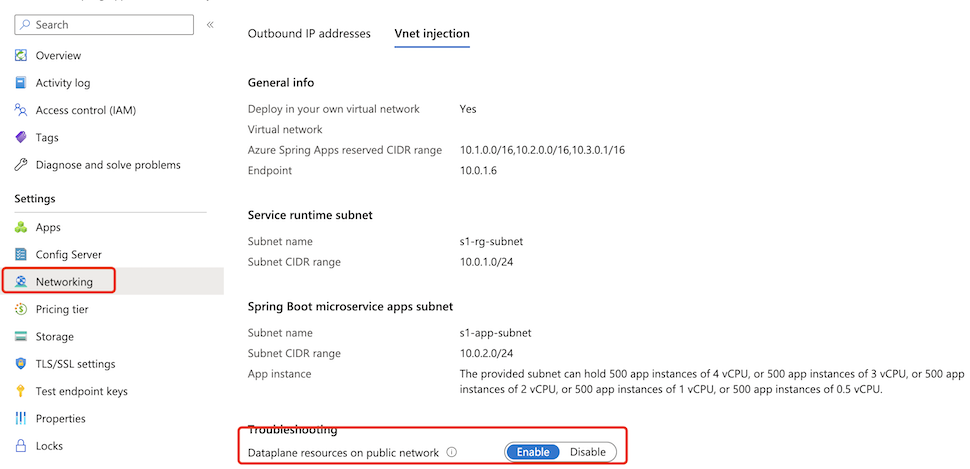

Selecteer het Azure Spring Apps-service-exemplaar dat is geïmplementeerd in uw virtuele netwerk en selecteer vervolgens Netwerken in het navigatiemenu.

Selecteer het tabblad Vnet-injectie .

Wijzig de status van Dataplane-resources op het openbare netwerk naar inschakelen om een streaming-eindpunt voor logboeken op het openbare netwerk in te schakelen. Dit proces duurt een paar minuten.

Nadat u het openbare eindpunt van de logboekstream hebt ingeschakeld, hebt u toegang tot het app-logboek vanuit een openbaar netwerk, net zoals u een normaal exemplaar zou openen.

Verkeer naar het openbare eindpunt voor logboekstreaming beveiligen

Logboekstreaming maakt gebruik van dezelfde sleutel als het testeindpunt dat wordt beschreven in Een faseringsomgeving instellen in Azure Spring Apps om de verbindingen met uw implementaties te verifiëren. Hierdoor hebben alleen gebruikers die leestoegang tot de testsleutels hebben toegang tot logboekstreaming.

Beveilig het eindpunt door netwerkverkeer naar uw service te filteren met een netwerkbeveiligingsgroep om de beveiliging van uw toepassingen te waarborgen wanneer u een openbaar eindpunt voor hen beschikbaar maakt. Zie Zelfstudie: Netwerkverkeer filteren met een netwerkbeveiligingsgroep met behulp van Azure Portal voor meer informatie. Een netwerkbeveiligingsgroep bevat beveiligingsregels waarmee binnenkomend netwerkverkeer naar, of uitgaand netwerkverkeer van, diverse typen Azure-resources kan worden toegestaan of geweigerd. Voor elke regel kunt u de bron en het doel, de poort en het protocol opgeven.

Note

Als u geen internettoegang hebt tot app-logboeken in de instance van virtuele netwerkinjectie nadat u een openbaar eindpunt voor de logstream hebt ingeschakeld, controleert u uw netwerkbeveiligingsgroep om te zien of u dergelijk binnenkomend verkeer hebt toegestaan.

In de volgende tabel ziet u een voorbeeld van een basisregel die we aanbevelen. U kunt opdrachten zoals nslookup met het eindpunt <service-name>.private.azuremicroservices.io gebruiken om het doel-IP-adres van een service op te halen.

| Priority | Name | Port | Protocol | Source | Destination | Action |

|---|---|---|---|---|---|---|

| 100 | Naam van de regel | 80 | TCP | Internet | IP-adres van service | Allow |

| 110 | Naam van de regel | 443 | TCP | Internet | IP-adres van service | Allow |